Auch wenn Linux-basierte Systeme oft als undurchdringlich gelten, gibt es immer noch Risiken, die ernst genommen werden müssen.

Rootkits, Viren, Ransomware und viele andere schädliche Programme können häufig Linux-Server angreifen und Probleme verursachen.

Unabhängig vom Betriebssystem sind Sicherheitsmaßnahmen für Server ein Muss. Große Marken und Organisationen haben die Sicherheitsmaßnahmen selbst in die Hand genommen und Tools entwickelt, die Fehler und Malware nicht nur erkennen, sondern auch korrigieren und vorbeugende Maßnahmen ergreifen.

Glücklicherweise gibt es Tools für einen niedrigen Preis oder kostenlos, die bei diesem Prozess helfen können. Sie können Fehler in verschiedenen Abschnitten eines Linux-basierten Servers erkennen.

Inhaltsverzeichnis

Lynis

Lynis ist ein renommiertes Sicherheitstool und eine bevorzugte Option für Linux-Experten. Es funktioniert auch auf Systemen, die auf Unix und macOS basieren. Es ist eine Open-Source-Software-App, die seit 2007 unter einer GPL-Lizenz verwendet wird.

Lynis ist in der Lage, Sicherheitslücken und Konfigurationsfehler zu erkennen. Aber es geht darüber hinaus: Anstatt nur die Schwachstellen aufzudecken, schlägt es Korrekturmaßnahmen vor. Aus diesem Grund muss es auf dem Hostsystem ausgeführt werden, um detaillierte Überwachungsberichte zu erhalten.

Für die Nutzung von Lynis ist keine Installation erforderlich. Sie können es aus einem heruntergeladenen Paket oder einem Tarball extrahieren und ausführen. Sie können es auch von einem Git-Klon erhalten, um Zugriff auf die vollständige Dokumentation und den Quellcode zu haben.

Lynis wurde vom ursprünglichen Autor von Rkhunter, Michael Boelen, erstellt. Es gibt zwei Arten von Dienstleistungen, die auf Einzelpersonen und Unternehmen basieren. In jedem Fall hat es eine hervorragende Leistung.

Chkrootkit

Wie Sie vielleicht schon erraten haben, ist die chkrootkit ist ein Tool, um das Vorhandensein von Rootkits zu überprüfen. Rootkits sind eine Art bösartiger Software, die einem nicht autorisierten Benutzer Serverzugriff verschaffen kann. Wenn Sie einen Linux-basierten Server betreiben, können Rootkits ein Problem darstellen.

chkrootkit ist eines der am häufigsten verwendeten Unix-basierten Programme, das Rootkits erkennen kann. Es verwendet „Strings“ und „grep“ (Linux-Tool-Befehle), um Probleme zu erkennen.

Es kann entweder aus einem alternativen Verzeichnis oder von einer Notfall-CD verwendet werden, falls Sie möchten, dass es ein bereits kompromittiertes System überprüft. Die verschiedenen Komponenten von Chkrootkit kümmern sich um die Suche nach gelöschten Einträgen in den „wtmp“- und „lastlog“-Dateien, das Auffinden von Sniffer-Records oder Rootkit-Konfigurationsdateien und die Suche nach versteckten Einträgen in „/proc“ oder Aufrufen des Programms „readdir“.

Um chkrootkit zu verwenden, sollten Sie die neueste Version von einem Server herunterladen, die Quelldateien extrahieren, kompilieren und schon kann es losgehen.

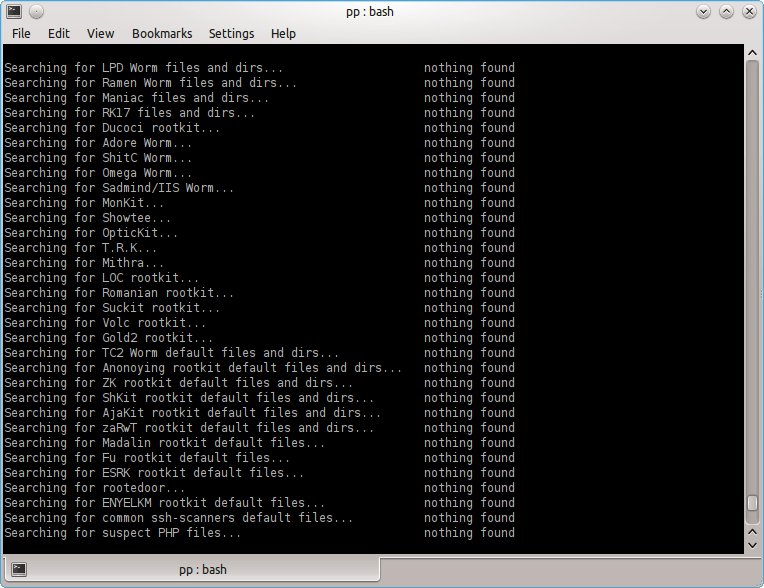

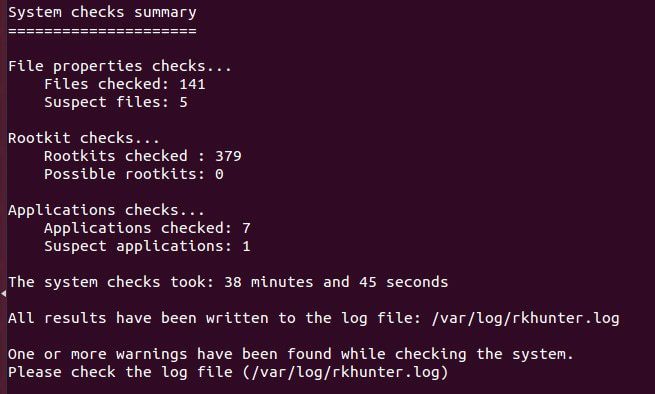

Rkhunter

Entwickler Micheal Boelen war die Person hinter der Entwicklung Rkhunter (Rootkit Hunter) im Jahr 2003. Es ist ein geeignetes Tool für POSIX-Systeme und kann bei der Erkennung von Rootkits und anderen Schwachstellen helfen. Rkhunter geht gründlich Dateien (entweder versteckte oder sichtbare), Standardverzeichnisse, Kernelmodule und falsch konfigurierte Berechtigungen durch.

Nach einer routinemäßigen Überprüfung vergleicht es sie mit den sicheren und ordnungsgemäßen Aufzeichnungen von Datenbanken und sucht nach verdächtigen Programmen. Da das Programm in Bash geschrieben ist, läuft es nicht nur auf Linux-Rechnern, sondern auf praktisch jeder Unix-Version.

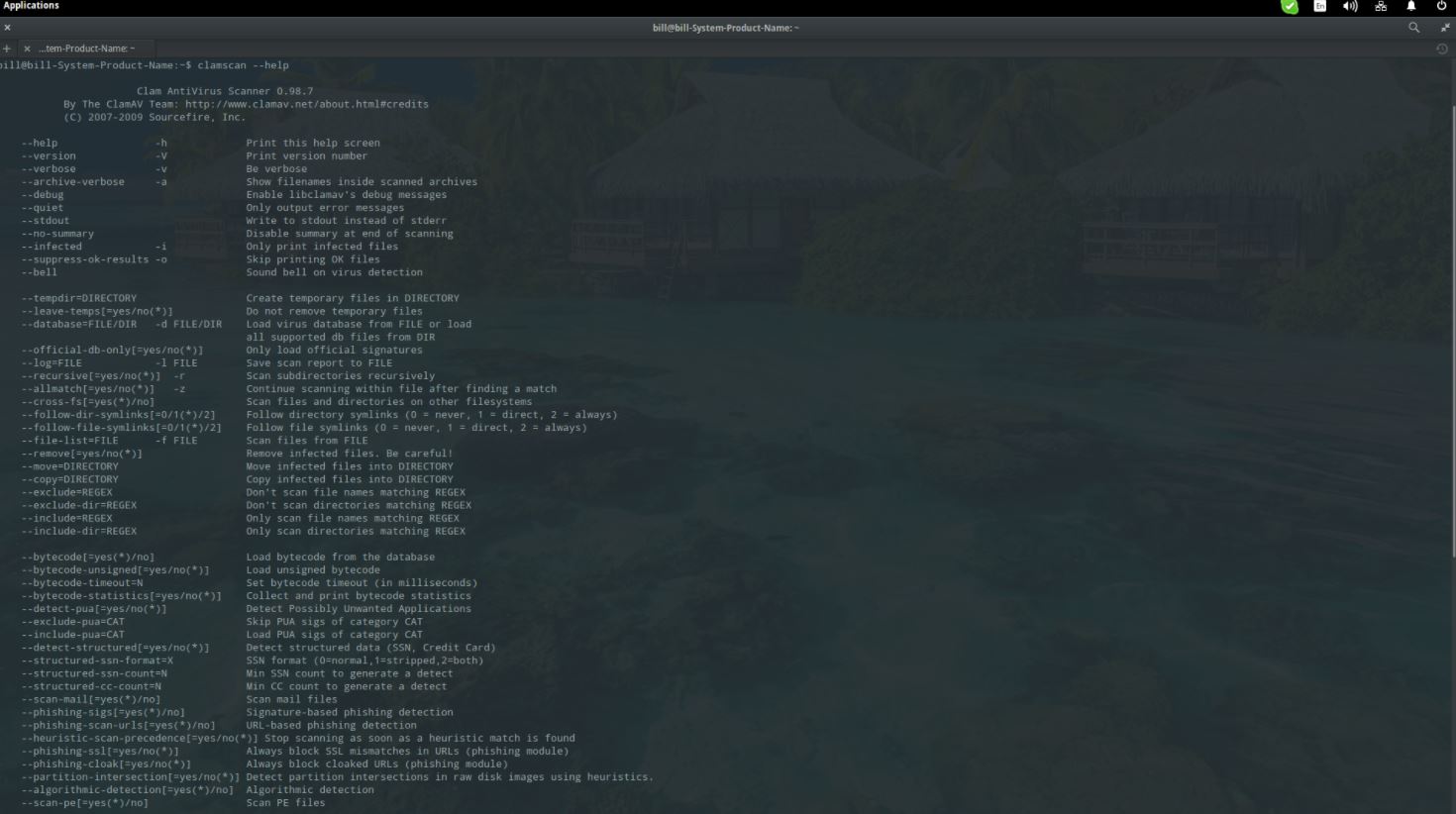

ClamAV

Geschrieben in C++, ClamAV ist ein Open-Source-Antivirenprogramm, das bei der Erkennung von Viren, Trojanern und vielen anderen Arten von Malware helfen kann. Es ist ein völlig kostenloses Tool, weshalb viele Leute es verwenden, um ihre persönlichen Daten, einschließlich E-Mails, auf jede Art von schädlichen Dateien zu scannen. Es dient auch maßgeblich als serverseitiger Scanner.

Das Tool wurde zunächst speziell für Unix entwickelt. Es gibt jedoch Versionen von Drittanbietern, die unter Linux, BSD, AIX, macOS, OSF, OpenVMS und Solaris verwendet werden können. Clam AV führt eine automatische und regelmäßige Aktualisierung seiner Datenbank durch, um selbst die neuesten Bedrohungen erkennen zu können. Es ermöglicht das Scannen über die Befehlszeile und verfügt über einen skalierbaren Multithread-Dämon, um die Scangeschwindigkeit zu verbessern.

Es kann verschiedene Arten von Dateien durchsuchen, um Schwachstellen zu erkennen. Es unterstützt alle Arten von komprimierten Dateien, einschließlich RAR, Zip, Gzip, Tar, Cabinet, OLE2, CHM, SIS-Format, BinHex und fast alle Arten von E-Mail-Systemen.

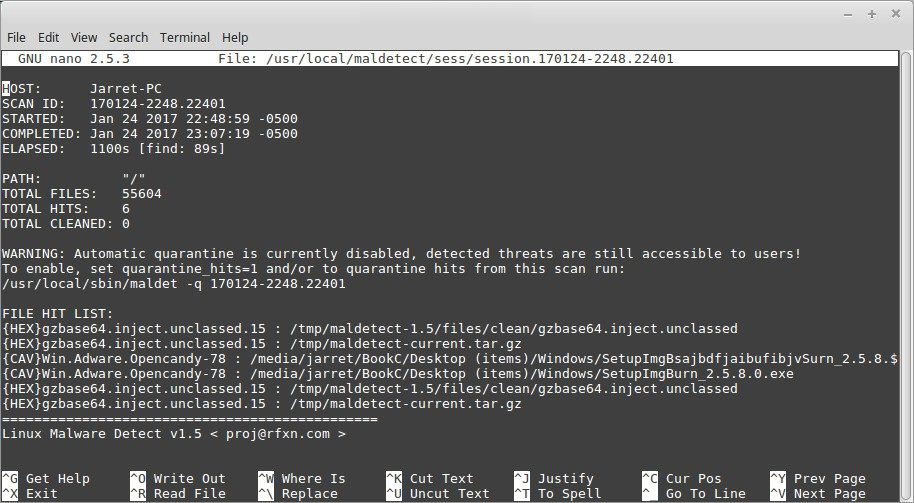

LMD

Linux-Malware-Erkennung – oder kurz LMD – ist ein weiteres bekanntes Antivirenprogramm für Linux-Systeme, das speziell für die Bedrohungen entwickelt wurde, die normalerweise in gehosteten Umgebungen zu finden sind. Wie viele andere Tools, die Malware und Rootkits erkennen können, verwendet LMD eine Signaturdatenbank, um schädlichen ausgeführten Code zu finden und schnell zu beenden.

LMD beschränkt sich nicht auf eine eigene Signaturdatenbank. Es kann die Datenbanken von ClamAV und Team Cymru nutzen, um noch mehr Viren zu finden. Um seine Datenbank zu füllen, erfasst LMD Bedrohungsdaten von Netzwerk-Edge-Intrusion-Detection-Systemen. Auf diese Weise ist es in der Lage, neue Signaturen für Malware zu generieren, die aktiv für Angriffe verwendet wird.

LMD kann über die „maldet“-Befehlszeile verwendet werden. Das Tool wurde speziell für Linux-Plattformen entwickelt und kann problemlos Linux-Server durchsuchen.

Radare2

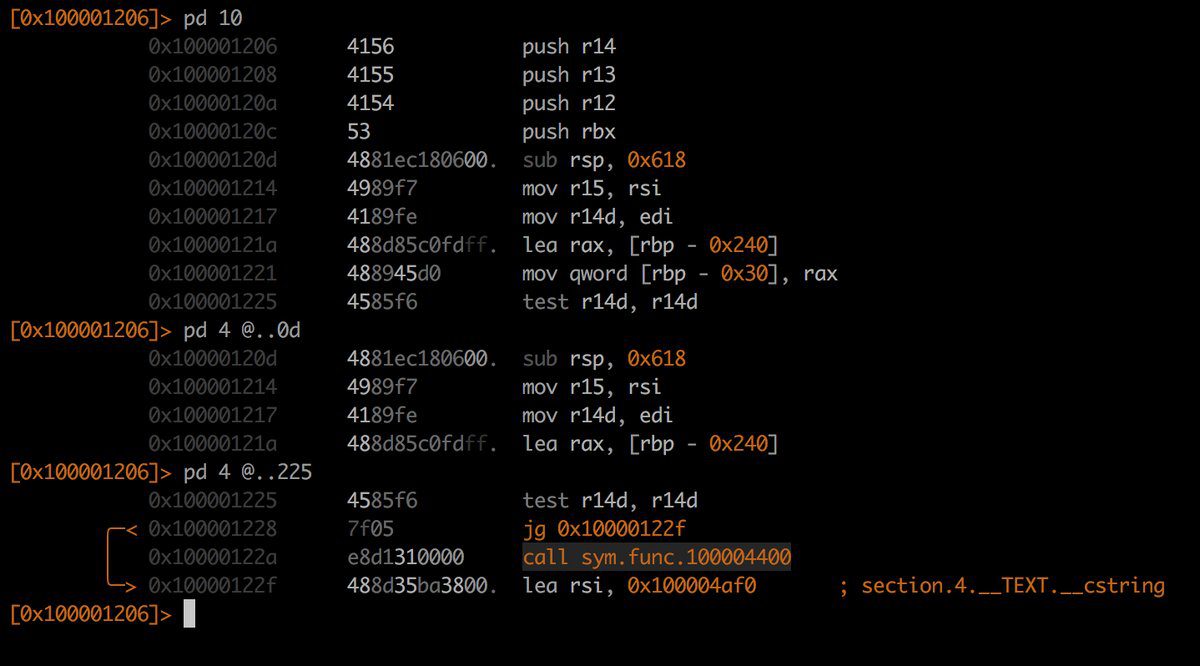

Radare2 (R2) ist ein Framework zur Analyse von Binärdateien und zur Durchführung von Reverse-Engineering mit hervorragenden Erkennungsfähigkeiten. Es kann fehlerhafte Binärdateien erkennen und gibt dem Benutzer die Tools, um sie zu verwalten und potenzielle Bedrohungen zu neutralisieren. Es verwendet sdb, eine NoSQL-Datenbank. Softwaresicherheitsforscher und Softwareentwickler bevorzugen dieses Tool wegen seiner hervorragenden Fähigkeit zur Datenpräsentation.

Eines der herausragenden Merkmale von Radare2 ist, dass der Benutzer nicht gezwungen ist, die Befehlszeile zu verwenden, um Aufgaben wie statische/dynamische Analyse und Softwarenutzung auszuführen. Es wird für jede Art von Forschung zu binären Daten empfohlen.

OpenVAS

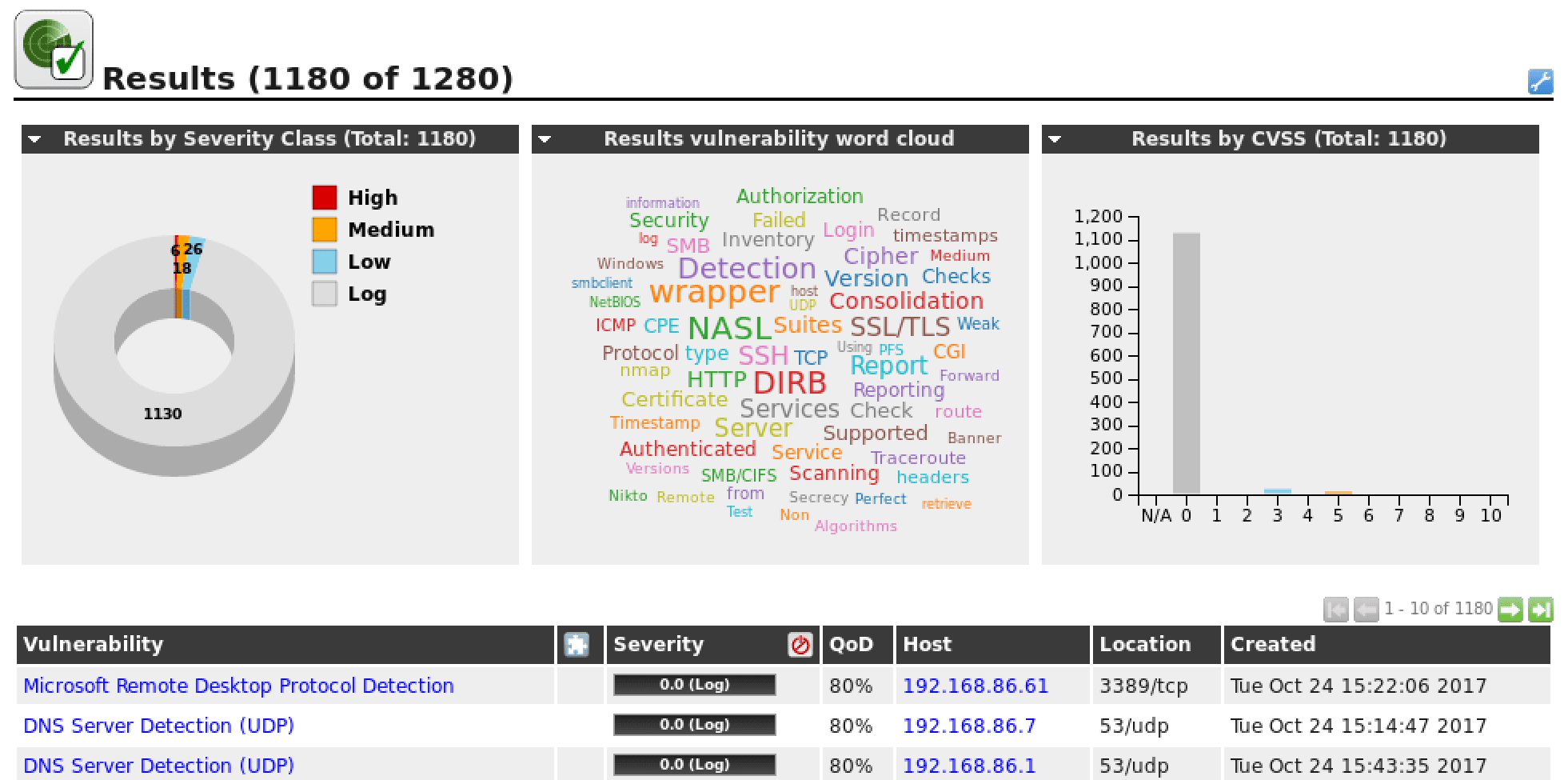

Offenes Vulnerability Assessment System, oder OpenVAS, ist ein gehostetes System zum Scannen und Verwalten von Schwachstellen. Es wurde für Unternehmen jeder Größe entwickelt und hilft ihnen, Sicherheitsprobleme zu erkennen, die in ihren Infrastrukturen verborgen sind. Ursprünglich war das Produkt als GNeßUs bekannt, bis sein aktueller Besitzer, Greenbone Networks, seinen Namen in OpenVAS änderte.

Seit Version 4.0 ermöglicht OpenVAS eine kontinuierliche Aktualisierung – normalerweise in Zeiträumen von weniger als 24 Stunden – seiner Network Vulnerability Testing (NVT)-Basis. Ab Juni 2016 hatte es mehr als 47.000 NVTs.

Sicherheitsexperten verwenden OpenVAS wegen seiner Fähigkeit, schnell zu scannen. Es zeichnet sich auch durch eine hervorragende Konfigurierbarkeit aus. OpenVAS-Programme können von einer eigenständigen virtuellen Maschine aus verwendet werden, um eine sichere Malware-Recherche durchzuführen. Sein Quellcode ist unter einer GNU GPL-Lizenz verfügbar. Viele andere Tools zur Erkennung von Sicherheitslücken hängen von OpenVAS ab – deshalb wird es als unverzichtbares Programm auf Linux-basierten Plattformen verwendet.

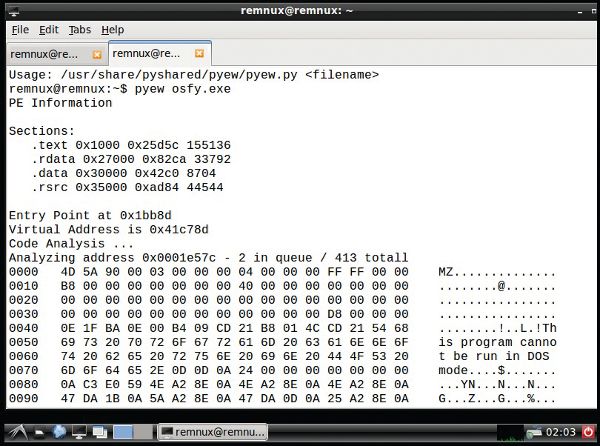

REMnux

REMnux verwendet Reverse-Engineering-Methoden zur Analyse von Malware. Es kann viele browserbasierte Probleme erkennen, die in JavaScript-verschleierten Codeschnipseln und Flash-Applets versteckt sind. Es ist auch in der Lage, PDF-Dateien zu scannen und Speicherforensik durchzuführen. Das Tool hilft bei der Erkennung von Schadprogrammen in Ordnern und Dateien, die mit anderen Virenerkennungsprogrammen nicht einfach gescannt werden können.

Es ist aufgrund seiner Decodierungs- und Reverse-Engineering-Fähigkeiten effektiv. Es kann die Eigenschaften verdächtiger Programme bestimmen, und da es leicht ist, ist es von intelligenten bösartigen Programmen kaum erkennbar. Es kann sowohl unter Linux als auch unter Windows verwendet werden, und seine Funktionalität kann mit Hilfe anderer Scan-Tools verbessert werden.

Tiger

1992 begann die Texas A&M University mit der Arbeit Tiger um die Sicherheit ihrer Campus-Computer zu erhöhen. Jetzt ist es ein beliebtes Programm für Unix-ähnliche Plattformen. Das Einzigartige an dem Tool ist, dass es nicht nur ein Sicherheitsaudit-Tool, sondern auch ein Intrusion Detection System ist.

Das Tool kann kostenlos unter einer GPL-Lizenz verwendet werden. Es ist auf POSIX-Tools angewiesen, und zusammen können sie ein perfektes Framework schaffen, das die Sicherheit Ihres Servers erheblich erhöhen kann. Tiger ist vollständig in Shell-Sprache geschrieben – das ist einer der Gründe für seine Effektivität. Es eignet sich zum Überprüfen des Systemstatus und der Konfiguration und ist aufgrund seiner vielseitigen Verwendung bei Benutzern von POSIX-Tools sehr beliebt.

Maltrail

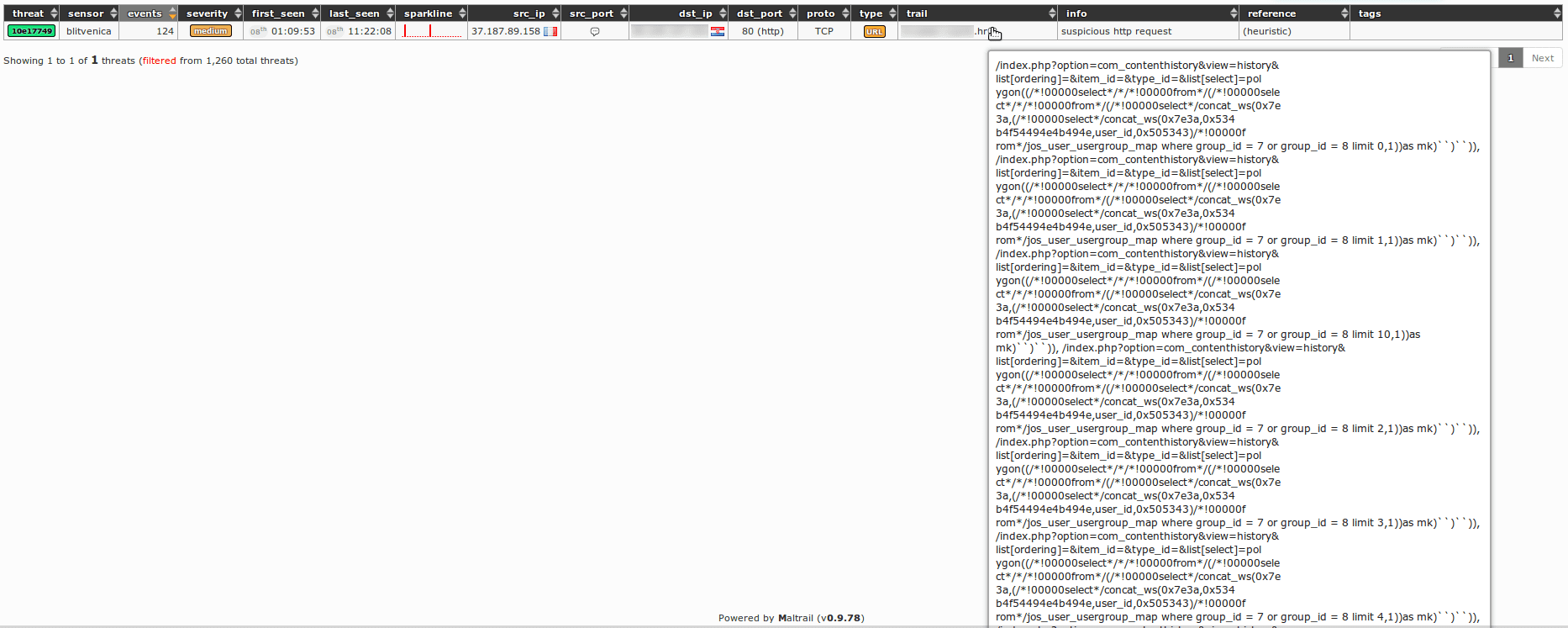

Maltrail ist ein Verkehrserkennungssystem, das in der Lage ist, den Datenverkehr Ihres Servers sauber zu halten und ihm dabei zu helfen, jede Art von böswilligen Bedrohungen zu vermeiden. Es führt diese Aufgabe aus, indem es die Verkehrsquellen mit Websites auf der schwarzen Liste vergleicht, die online veröffentlicht werden.

Neben der Suche nach Websites auf der schwarzen Liste verwendet es auch fortschrittliche heuristische Mechanismen zur Erkennung verschiedener Arten von Bedrohungen. Obwohl es sich um ein optionales Feature handelt, ist es praktisch, wenn Sie glauben, dass Ihr Server bereits angegriffen wurde.

Es verfügt über einen Sensor, der in der Lage ist, den Datenverkehr eines Servers zu erkennen und die Informationen an den Maltrail-Server zu senden. Das Erkennungssystem überprüft, ob der Datenverkehr gut genug ist, um Daten zwischen einem Server und der Quelle auszutauschen.

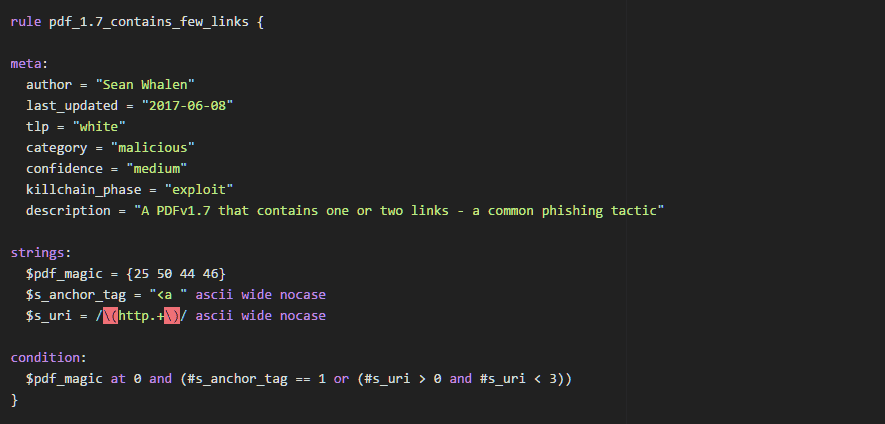

YARA

Gemacht für Linux, Windows und macOS, YARA (Yet Another Ridiculous Acronym) ist eines der wichtigsten Tools für die Recherche und Erkennung von Schadprogrammen. Es verwendet Text- oder Binärmuster, um den Erkennungsprozess zu vereinfachen und zu beschleunigen, was zu einer schnellen und einfachen Aufgabe führt.

YARA hat einige zusätzliche Funktionen, aber Sie benötigen die OpenSSL-Bibliothek, um sie zu verwenden. Auch wenn Sie diese Bibliothek nicht haben, können Sie YARA für die grundlegende Malware-Recherche über eine regelbasierte Engine verwenden. Es kann auch in der Cuckoo Sandbox verwendet werden, einer Python-basierten Sandbox, die sich ideal für die sichere Suche nach bösartiger Software eignet.

Wie wählt man das beste Werkzeug aus?

Alle oben erwähnten Tools funktionieren sehr gut, und wenn ein Tool in Linux-Umgebungen beliebt ist, können Sie ziemlich sicher sein, dass Tausende von erfahrenen Benutzern es verwenden. Eine Sache, die Systemadministratoren bedenken sollten, ist, dass jede Anwendung normalerweise von anderen Programmen abhängig ist. Das ist zum Beispiel bei ClamAV und OpenVAS der Fall.

Sie müssen verstehen, was Ihr System benötigt und in welchen Bereichen es Schwachstellen aufweisen kann. Verwenden Sie zunächst ein einfaches Tool, um zu recherchieren, welcher Abschnitt Aufmerksamkeit erfordert. Verwenden Sie dann das richtige Werkzeug, um das Problem zu lösen.