Ein Intrusion Detection System (IDS) und ein Intrusion Prevention System (IPS) sind hervorragende Technologien, um böswillige Aktivitäten in Ihren Netzwerken, Systemen und Anwendungen zu erkennen und zu verhindern.

Ihre Verwendung ist sinnvoll, da Cybersicherheit ein wichtiges Thema ist, mit dem Unternehmen jeder Art und Größe konfrontiert sind.

Bedrohungen entwickeln sich ständig weiter und Unternehmen sind mit neuen, unbekannten Bedrohungen konfrontiert, die schwer zu erkennen und zu verhindern sind.

Hier kommen IDS- und IPS-Lösungen ins Spiel.

Obwohl viele diese Technologien in die Grube werfen, um miteinander zu konkurrieren, könnte der beste Weg darin bestehen, sie dazu zu bringen, sich gegenseitig zu ergänzen, indem Sie beide in Ihrem Netzwerk verwenden.

In diesem Artikel sehen wir uns an, was IDS und IPS sind, wie sie Ihnen helfen können, und einige der besten IDS- und IPS-Lösungen auf dem Markt.

Inhaltsverzeichnis

Was ist ein Intrusion Detection System (IDS)?

Ein Intrusion Detection System (IDS) bezieht sich auf eine Softwareanwendung oder ein Gerät zur Überwachung des Computernetzwerks, der Anwendungen oder Systeme einer Organisation auf Richtlinienverstöße und böswillige Aktivitäten.

Mithilfe eines IDS können Sie Ihre aktuellen Netzwerkaktivitäten mit einer Bedrohungsdatenbank vergleichen und Anomalien, Bedrohungen oder Verstöße erkennen. Wenn das IDS-System eine Bedrohung erkennt, meldet es diese sofort dem Administrator, um Abhilfe zu schaffen.

Es gibt hauptsächlich zwei Arten von IDS-Systemen:

- Network Intrusion Detection System (NIDS): NIDS überwacht den ein- und ausgehenden Datenverkehr von Geräten, vergleicht ihn mit bekannten Angriffen und kennzeichnet Verdachtsmomente.

- Host-Based Intrusion Detection System (HIDS): Es überwacht und führt wichtige Dateien auf separaten Geräten (Hosts) für ein- und ausgehende Datenpakete aus und vergleicht aktuelle Snapshots mit denen, die zuvor erstellt wurden, um sie auf Löschung oder Änderungen zu prüfen.

Darüber hinaus kann IDS auch protokollbasiert, anwendungsprotokollbasiert oder ein hybrides IDS sein, das je nach Ihren Anforderungen verschiedene Ansätze kombiniert.

Wie funktioniert ein IDS?

IDS umfasst verschiedene Mechanismen zur Erkennung von Eindringlingen.

- Signaturbasierte Intrusion Detection: Ein IDS-System kann einen Angriff identifizieren, indem es ihn auf ein bestimmtes Verhalten oder Muster wie böswillige Signaturen, Bytesequenzen usw. überprüft. Es funktioniert hervorragend für eine Reihe bekannter Cyberbedrohungen, ist aber möglicherweise nicht so gut für neue Angriffe geeignet das System kann kein Muster verfolgen.

- Reputationsbasierte Erkennung: In diesem Fall kann ein IDS Cyberangriffe anhand ihrer Reputationswerte erkennen. Wenn die Punktzahl gut ist, wird der Verkehr bestanden, aber wenn dies nicht der Fall ist, informiert Sie das System sofort, um Maßnahmen zu ergreifen.

- Anomalie-basierte Erkennung: Es kann Computer- und Netzwerkeinbrüche und -verletzungen erkennen, indem es die Netzwerkaktivitäten überwacht, um einen Verdacht zu klassifizieren. Es kann sowohl bekannte als auch unbekannte Angriffe erkennen und nutzt maschinelles Lernen, um ein vertrauenswürdiges Aktivitätsmodell zu erstellen und es mit neuen Verhaltensweisen zu vergleichen.

Was ist ein Intrusion-Prevention-System (IPS)?

Ein Intrusion Prevention System (IPS) bezieht sich auf eine Netzwerksicherheitssoftwareanwendung oder ein Gerät, um böswillige Aktivitäten und Bedrohungen zu identifizieren und zu verhindern. Da es sowohl zur Erkennung als auch zur Prävention dient, wird es auch als Identity Detection and Prevention System (IDPS) bezeichnet.

IPS oder IDPS können Netzwerk- oder Systemaktivitäten überwachen, Daten protokollieren, Bedrohungen melden und Probleme verhindern. Diese Systeme befinden sich normalerweise hinter der Firewall einer Organisation. Sie können Probleme mit Netzwerksicherheitsstrategien erkennen, aktuelle Bedrohungen dokumentieren und sicherstellen, dass niemand gegen Sicherheitsrichtlinien in Ihrem Unternehmen verstößt.

Zur Vorbeugung kann ein IPS Sicherheitsumgebungen ändern, z. B. den Bedrohungsinhalt ändern, Ihre Firewall neu konfigurieren und so weiter. Es gibt vier Arten von IPS-Systemen:

- Network-Based Intrusion Prevention System (NIPS): Es analysiert Datenpakete in einem Netzwerk, um Schwachstellen zu finden und zu verhindern, indem es Daten über Anwendungen, zugelassene Hosts, Betriebssysteme, normalen Datenverkehr usw.

- Host-Based Intrusion Prevention System (HIPS): Es hilft, sensible Computersysteme zu schützen, indem es Host-Aktivitäten analysiert, um schädliche Aktivitäten zu erkennen und zu verhindern.

- Netzwerkverhaltensanalyse (NBA): Sie basiert auf Anomalie-basierter Intrusion Detection und prüft auf Abweichungen vom normalen/üblichen Verhalten.

- Wireless Intrusion Prevention System (WIPS): Es überwacht das Funkspektrum, um unbefugten Zugriff zu prüfen, und ergreift Gegenmaßnahmen. Es kann Bedrohungen wie kompromittierte Zugangspunkte, MAC-Spoofing, Denial-of-Service-Angriffe, Fehlkonfigurationen in Zugangspunkten, Honeypot usw. erkennen und verhindern.

Wie funktioniert ein IPS?

IPS-Geräte scannen den Netzwerkverkehr gründlich mit einer oder mehreren Erkennungsmethoden, wie z. B.:

- Signaturbasierte Erkennung: IPS überwacht den Netzwerkverkehr auf Angriffe und vergleicht ihn mit vordefinierten Angriffsmustern (Signatur).

- Stateful Protocol Analysis Detection: IPS identifiziert Anomalien in einem Protokollstatus, indem es aktuelle Ereignisse mit vordefinierten akzeptierten Aktivitäten vergleicht.

- Anomaliebasierte Erkennung: Ein anomaliebasiertes IPS überwacht Datenpakete, indem es sie mit einem normalen Verhalten vergleicht. Es kann neue Bedrohungen identifizieren, zeigt aber möglicherweise falsch positive Ergebnisse an.

Nach dem Erkennen einer Anomalie führt das IPS-Gerät eine Echtzeitprüfung für jedes im Netzwerk übertragene Paket durch. Wenn es ein verdächtiges Paket findet, kann das IPS den Zugriff des verdächtigen Benutzers oder der verdächtigen IP-Adresse auf das Netzwerk oder die Anwendung blockieren, seine TCP-Sitzung beenden, die Firewall neu konfigurieren oder programmieren oder schädliche Inhalte ersetzen oder entfernen, wenn sie nach dem Angriff bestehen bleiben.

Wie können IDS und IPS helfen?

Wenn Sie die Bedeutung von Netzwerkeindringlingen verstehen, können Sie besser verstehen, wie diese Technologien Ihnen helfen können.

Also, was ist ein Eindringen in das Netzwerk?

Ein Netzwerkeinbruch bedeutet eine nicht autorisierte Aktivität oder ein Ereignis in einem Netzwerk. Zum Beispiel jemand, der versucht, auf das Computernetzwerk eines Unternehmens zuzugreifen, um die Sicherheit zu verletzen, Informationen zu stehlen oder schädlichen Code auszuführen.

Endpunkte und Netzwerke sind anfällig für verschiedene Bedrohungen von allen möglichen Seiten.

Darüber hinaus können ungepatchte oder veraltete Hardware und Software sowie Datenspeichergeräte Schwachstellen aufweisen.

Die Folgen eines Netzwerkeinbruchs können für Unternehmen in Bezug auf die Offenlegung sensibler Daten, Sicherheit und Compliance, Kundenvertrauen, Reputation und Millionen von Dollar verheerend sein.

Aus diesem Grund ist es wichtig, Eindringlinge in das Netzwerk zu erkennen und Pannen zu verhindern, wenn es noch an der Zeit ist. Dazu müssen Sie jedoch verschiedene Sicherheitsbedrohungen, ihre Auswirkungen und Ihre Netzwerkaktivitäten verstehen. Hier können IDA und IPS Ihnen helfen, Schwachstellen zu erkennen und zu beheben, um Angriffe zu verhindern.

Lassen Sie uns die Vorteile der Verwendung von IDA- und IPS-Systemen verstehen.

Verbesserte Sicherheit

IPS- und IDS-Systeme tragen dazu bei, die Sicherheitslage Ihres Unternehmens zu verbessern, indem sie Ihnen helfen, Sicherheitslücken und Angriffe in frühen Stadien zu erkennen und zu verhindern, dass sie Ihre Systeme, Geräte und Ihr Netzwerk infiltrieren.

Infolgedessen werden Sie weniger Vorfällen begegnen, Ihre wichtigen Daten sichern und Ihre Ressourcen vor einer Gefährdung schützen. Es wird dazu beitragen, das Vertrauen Ihrer Kunden und den Ruf Ihres Unternehmens zu beeinträchtigen.

Automatisierung

Die Verwendung von IDS- und IPS-Lösungen hilft bei der Automatisierung von Sicherheitsaufgaben. Sie müssen nicht mehr alles manuell einstellen und überwachen; Die Systeme helfen Ihnen, diese Aufgaben zu automatisieren, damit Sie mehr Zeit für das Wachstum Ihres Unternehmens haben. Das reduziert nicht nur den Aufwand, sondern spart auch Kosten.

Beachtung

IDS und IPS helfen Ihnen, Ihre Kunden- und Geschäftsdaten zu schützen und helfen bei Audits. Es ermöglicht Ihnen, Compliance-Regeln einzuhalten und Strafen zu vermeiden.

Richtliniendurchsetzung

Die Verwendung von IDS- und IPS-Systemen ist eine hervorragende Möglichkeit, Ihre Sicherheitsrichtlinien in Ihrem gesamten Unternehmen durchzusetzen, sogar auf Netzwerkebene. Es hilft, Verstöße zu verhindern und jede Aktivität innerhalb und außerhalb Ihrer Organisation zu überprüfen.

Gestiegene Produktivität

Durch die Automatisierung von Aufgaben und Zeitersparnis werden Ihre Mitarbeiter produktiver und effizienter bei ihrer Arbeit. Es wird auch Reibungen im Team sowie unerwünschte Fahrlässigkeit und menschliche Fehler verhindern.

Wenn Sie also das volle Potenzial von IDS und IPS ausschöpfen möchten, können Sie diese beiden Technologien zusammen verwenden. Mit IDS wissen Sie, wie sich der Datenverkehr in Ihrem Netzwerk bewegt, und erkennen Probleme, während Sie IPS verwenden, um die Risiken zu vermeiden. Es trägt zum Schutz Ihrer Server, Ihres Netzwerks und Ihrer Ressourcen bei und bietet 360-Grad-Sicherheit in Ihrem Unternehmen.

Wenn Sie nun nach guten IDS- und IPS-Lösungen suchen, finden Sie hier einige unserer besten Empfehlungen.

Zeek

Holen Sie sich ein leistungsstarkes Framework für bessere Netzwerkeinblicke und Sicherheitsüberwachung mit den einzigartigen Funktionen von Zeek. Es bietet tiefgreifende Analyseprotokolle, die eine semantische Analyse auf höherer Ebene auf der Anwendungsschicht ermöglichen. Zeek ist ein flexibles und anpassungsfähiges Framework, da seine domänenspezifische Sprache die Überwachung von Richtlinien entsprechend der Site ermöglicht.

Sie können Zeek auf jeder Site, von klein bis groß, mit jeder Skriptsprache verwenden. Es zielt auf leistungsstarke Netzwerke ab und arbeitet standortübergreifend effizient. Darüber hinaus bietet es ein Netzwerkaktivitätsarchiv auf höchster Ebene und ist sehr zustandsbehaftet.

Der Arbeitsablauf von Zeek ist recht einfach. Es befindet sich auf Software, Hardware, Cloud oder virtuellen Plattformen, die den Netzwerkverkehr unauffällig beobachten. Darüber hinaus interpretiert es seine Ansichten und erstellt hochsichere und kompakte Transaktionsprotokolle, vollständig angepasste Ausgaben und Dateiinhalte, die sich perfekt für die manuelle Überprüfung in einem benutzerfreundlichen Tool wie dem SIEM-System (Security and Information Event Management) eignen.

Zeek wird weltweit von großen Unternehmen, wissenschaftlichen Einrichtungen und Bildungseinrichtungen eingesetzt, um die Cyberinfrastruktur zu sichern. Sie können Zeek ohne Einschränkungen kostenlos nutzen und Funktionsanfragen stellen, wo immer Sie dies für erforderlich halten.

Schnauben

Schützen Sie Ihr Netzwerk mit der leistungsstarken Open-Source-Erkennungssoftware – Snort. Das Neueste Schnupfen 3.0 ist hier mit Verbesserungen und neuen Funktionen. Dieses IPS verwendet eine Reihe von Regeln, um böswillige Aktivitäten im Netzwerk zu definieren und Pakete zu finden, um Warnungen für die Benutzer zu generieren.

Sie können Snort inline bereitstellen, um die Pakete zu stoppen, indem Sie das IPS auf Ihr persönliches oder geschäftliches Gerät herunterladen. Snort verteilt seine Regeln im „Community Ruleset“ zusammen mit dem „Snort Subscriber Ruleset“, das von Cisco Talos genehmigt wurde.

Ein weiterer Regelsatz wird von der Snort-Community entwickelt und steht allen Benutzern KOSTENLOS zur Verfügung. Sie können auch den Schritten von der Suche nach einem geeigneten Paket für Ihr Betriebssystem bis zur Installation von Anleitungen folgen, um weitere Details zum Schutz Ihres Netzwerks zu erhalten.

ManageEngine EventLog-Analyzer

ManageEngine EventLog-Analyzer macht Auditing, IT-Compliance-Management und Log-Management einfach für Sie. Sie erhalten mehr als 750 Ressourcen zum Verwalten, Sammeln, Korrelieren, Analysieren und Durchsuchen von Protokolldaten mithilfe von Lob-Import, agentenbasierter Protokollerfassung und agentenloser Protokollerfassung.

Analysieren Sie automatisch lesbare Protokollformate und extrahieren Sie Felder, um verschiedene Bereiche für die Analyse von Dateiformaten von Drittanbietern und nicht unterstützten Anwendungen zu markieren. Sein integrierter Syslog-Server ändert und sammelt Syslog automatisch von Ihren Netzwerkgeräten, um einen vollständigen Einblick in Sicherheitsereignisse zu bieten. Außerdem können Sie Protokolldaten von Ihren Perimetergeräten wie Firewall, IDS, IPS, Switches und Routern prüfen und Ihren Netzwerkperimeter sichern.

Verschaffen Sie sich einen vollständigen Überblick über Regeländerungen, Firewall-Sicherheitsrichtlinien, Anmeldungen von Administratorbenutzern, Abmeldungen auf kritischen Geräten, Änderungen an Benutzerkonten und mehr. Sie können auch Datenverkehr von bösartigen Quellen erkennen und ihn sofort mit vordefinierten Workflows blockieren. Erkennen Sie außerdem Datendiebstahl, überwachen Sie kritische Änderungen, verfolgen Sie Ausfallzeiten und identifizieren Sie Angriffe in Ihren Geschäftsanwendungen, wie z. B. Webserver-Datenbanken, durch die Prüfung von Anwendungsprotokollen.

Schützen Sie außerdem die sensiblen Daten Ihres Unternehmens vor unbefugtem Zugriff, Sicherheitsbedrohungen, Sicherheitsverletzungen und Änderungen. Mit dem Dateiintegritäts-Überwachungstool von EventLog Analyzer können Sie Änderungen an Ordnern oder Dateien mit sensiblen Daten problemlos nachverfolgen. Erkennen Sie außerdem schnell kritische Vorfälle, um die Datenintegrität sicherzustellen, und analysieren Sie Dateizugriffe, Datenwertänderungen und Berechtigungsänderungen auf Linux- und Windows-Dateiservern gründlich.

Sie erhalten Warnungen zu Sicherheitsbedrohungen wie Datendiebstahl, Brute-Force-Angriffen, verdächtiger Softwareinstallation und SQL-Injection-Angriffen, indem Sie Daten mit verschiedenen Protokollquellen korrelieren. EventLog Analyzer bietet Hochgeschwindigkeits-Protokollverarbeitung, umfassendes Protokollmanagement, Echtzeit-Sicherheitsprüfung, sofortige Bedrohungsminderung und Compliance-Management.

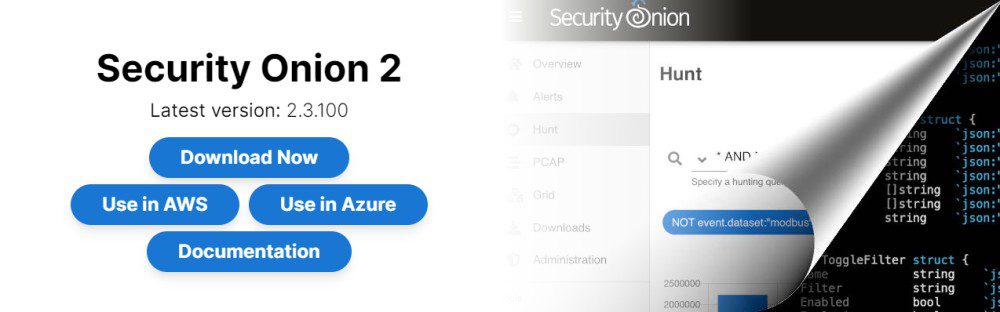

Sicherheitszwiebel

Holen Sie sich eine offene und zugängliche Linux-Distribution, Sicherheitszwiebel, für die Unternehmenssicherheitsüberwachung, Protokollverwaltung und Bedrohungssuche. Es bietet einen einfachen Einrichtungsassistenten, um in wenigen Minuten eine Truppe verteilter Sensoren aufzubauen. Es umfasst Kibana, Elasticsearch, Zeek, Wazuh, CyberChef, Stenographer, Logstash, Suricata, NetworkMiner und andere Tools.

Ob es sich um eine einzelne Netzwerk-Appliance oder ein Bündel von tausend Knoten handelt, Security Onion erfüllt alle Anforderungen. Diese Plattform und ihre Open-Source- und kostenlosen Tools wurden von der Cybersicherheits-Community geschrieben. Sie können auf die Benutzeroberfläche von Security Onion zugreifen, um Warnungen zu verwalten und zu überprüfen. Es hat auch eine Jagdschnittstelle, um die Ereignisse einfach und schnell zu untersuchen.

Sicherheit Onion erfasst Pull-Pakete von Netzwerkereignissen, um sie mit Ihrem bevorzugten externen Tool zu analysieren. Darüber hinaus bietet es Ihnen eine Schnittstelle zur Fallverwaltung, damit Sie schneller reagieren können, und kümmert sich um Ihre Einrichtung und Hardware, damit Sie sich auf die Jagd konzentrieren können.

Surikata

Suricata ist die unabhängige Open-Source-Engine zur Erkennung von Sicherheitsbedrohungen. Es kombiniert Intrusion Detection, Intrusion Prevention, Netzwerksicherheitsüberwachung und PCAP-Verarbeitung, um die raffiniertesten Angriffe schnell zu identifizieren und zu stoppen.

Suricata priorisiert Benutzerfreundlichkeit, Effizienz und Sicherheit, um Ihre Organisation und Ihr Netzwerk vor neuen Bedrohungen zu schützen. Es ist eine leistungsstarke Engine für Netzwerksicherheit und unterstützt die vollständige PCAP-Erfassung für eine einfache Analyse. Es kann Anomalien im Datenverkehr während der Inspektion leicht erkennen und verwendet den VRT-Regelsatz und den Emerging Threats Suricata-Regelsatz. Sie können Suricata auch nahtlos in Ihr Netzwerk oder andere Lösungen einbetten.

Suricata kann Multi-Gigabit-Verkehr in einer einzigen Instanz verarbeiten und basiert auf einer modernen, multi-threaded, hochskalierbaren und sauberen Codebasis. Sie erhalten Unterstützung von mehreren Anbietern für die Hardwarebeschleunigung über AF_PACKET und PF_RING.

Darüber hinaus erkennt es Protokolle wie HTTP auf jedem Port automatisch und wendet die richtige Protokollierungs- und Erkennungslogik an. Daher ist das Auffinden von CnC-Kanälen und Malware einfach. Es bietet auch Lua Scripting für erweiterte Funktionen und Analysen, um Bedrohungen zu erkennen, die die Regelsatzsyntax nicht erkennen kann.

Laden Sie die neueste Version von Suricata herunter, die Mac, UNIX, Windows Linux und FreeBSD unterstützt.

Feuerauge

Feuerauge bietet überlegene Bedrohungserkennung und hat sich einen guten Ruf als Anbieter von Sicherheitslösungen erworben. Es bietet integrierte Dynamic Threat Intelligence und Intrusion Prevention System (IPS). Es kombiniert Codeanalyse, maschinelles Lernen, Emulation und Heuristik in einer einzigen Lösung und verbessert die Erkennungseffizienz zusammen mit Frontline-Intelligenz.

Sie erhalten wertvolle Benachrichtigungen in Echtzeit, um Ressourcen und Zeit zu sparen. Wählen Sie aus verschiedenen Bereitstellungsszenarien wie On-Premise-, Inline- und Out-of-Band-, Private-, Public-, Hybrid-Cloud- und virtuelle Angebote. FireEye kann Bedrohungen wie Zero-Days erkennen, die andere übersehen.

FireEye XDR vereinfacht die Untersuchung, die Reaktion auf Vorfälle und die Erkennung von Bedrohungen, indem es erkennt, was aktuell und kritisch ist. Es hilft, Ihre Netzwerkinfrastruktur mit Detection on Demand, SmartVision und File Protect zu schützen. Es bietet auch Inhalts- und Dateianalysefunktionen, um unerwünschtes Verhalten bei Bedarf zu identifizieren.

Die Lösung kann über Network Forensics und Malware Analysis sofort auf die Vorfälle reagieren. Es bietet Funktionen wie signaturlose Bedrohungserkennung, signaturbasierte IPS-Erkennung, Echtzeit, rückwirkend, Riskware, Multi-Vektor-Korrelation und Echtzeit-Inline-Blockierungsoptionen.

Zscaler

Schützen Sie Ihr Netzwerk vor Bedrohungen und stellen Sie Ihre Sichtbarkeit wieder her Zscaler-Cloud-IPS. Mit Cloud IPS können Sie IPS-Bedrohungsschutz dort einsetzen, wo Standard-IPS nicht erreichbar ist. Es überwacht alle Benutzer, unabhängig von Standort oder Verbindungstyp.

Erhalten Sie Transparenz und ständig verfügbaren Bedrohungsschutz, den Sie für Ihr Unternehmen benötigen. Es funktioniert mit einer ganzen Reihe von Technologien wie Sandbox, DLP, CASB und Firewall, um jede Art von Angriff zu stoppen. Sie erhalten vollständigen Schutz vor unerwünschten Bedrohungen, Botnets und Zero-Days.

Die Inspektionsanforderungen sind je nach Bedarf skalierbar, um den gesamten SSL-Verkehr zu untersuchen und Bedrohungen aus ihrem Versteck zu entdecken. Zscaler bietet eine Reihe von Vorteilen wie:

- Unbegrenzte Kapazität

- Intelligentere Bedrohungsinformationen

- Einfachere und kostengünstigere Lösung

- Vollständige Integration für Kontextbewusstsein

- Transparente Updates

Erhalten Sie alle Alarm- und Bedrohungsdaten an einem einzigen Ort. Seine Bibliothek ermöglicht es SOC-Mitarbeitern und -Administratoren, sich eingehender mit IPS-Warnungen zu befassen, um die der Installation zugrunde liegenden Bedrohungen zu kennen.

Google Cloud-IDS

Google Cloud-IDS bietet Netzwerkbedrohungserkennung zusammen mit Netzwerksicherheit. Es erkennt netzwerkbasierte Bedrohungen, einschließlich Spyware, Command-and-Control-Angriffe und Malware. Sie erhalten eine 360-Grad-Verkehrstransparenz für die Überwachung der Inter- und Intra-VPC-Kommunikation.

Holen Sie sich verwaltete und Cloud-native Sicherheitslösungen mit einfacher Bereitstellung und hoher Leistung. Sie können auch Bedrohungskorrelations- und Untersuchungsdaten generieren, Ausweichtechniken erkennen und Versuche sowohl auf der Anwendungs- als auch auf der Netzwerkebene ausnutzen, wie z. B. Remotecodeausführung, Verschleierung, Fragmentierung und Pufferüberläufe.

Um die neuesten Bedrohungen zu identifizieren, können Sie kontinuierliche Updates, einen integrierten Angriffskatalog und umfangreiche Angriffssignaturen aus der Analyse-Engine nutzen. Google Cloud IDS skaliert automatisch entsprechend Ihren Geschäftsanforderungen und bietet Anleitungen zur Bereitstellung und Konfiguration von Cloud IDS.

Sie erhalten eine Cloud-native, verwaltete Lösung, branchenführende Sicherheitsbreite, Compliance, Erkennung für Anwendungsmaskierung und hohe Leistung. Das ist großartig, wenn Sie bereits GCP-Nutzer sind.

Fazit

Die Verwendung von IDS- und IPS-Systemen trägt dazu bei, die Sicherheit, Compliance und Mitarbeiterproduktivität Ihres Unternehmens zu verbessern, indem Sicherheitsaufgaben automatisiert werden. Wählen Sie also die beste IDS- und IPS-Lösung aus der obigen Liste basierend auf Ihren Geschäftsanforderungen.

Sie können sich jetzt einen Vergleich zwischen IDS und IPS ansehen.