Die Zwei-Faktor-Authentifizierung (2FA) ist die effektivste Methode, um unbefugten Zugriff auf ein Online-Konto zu verhindern. Sie müssen noch überzeugen? Schauen Sie sich diese atemberaubenden Zahlen von Microsoft an.

Inhaltsverzeichnis

Die harten Zahlen

Im Februar 2020 gab Microsoft eine Präsentation Bei der RSA-Konferenz mit dem Titel „Breaking Password Dependencies: Challenges in the Final Mile at Microsoft“. Die ganze Präsentation war faszinierend, wenn Sie daran interessiert sind, wie man Benutzerkonten sichert. Auch wenn dieser Gedanke Ihren Verstand betäubt, die präsentierten Statistiken und Zahlen waren erstaunlich.

Microsoft verfolgt monatlich über 1 Milliarde aktive Konten, das ist fast 1/8 der Weltbevölkerung. Diese generieren mehr als 30 Milliarden monatliche Login-Ereignisse. Jede Anmeldung bei einem O365-Unternehmenskonto kann mehrere Anmeldeeinträge für mehrere Apps sowie zusätzliche Ereignisse für andere Apps generieren, die O365 für Single Sign-On verwenden.

Wenn diese Zahl groß klingt, denken Sie daran Microsoft stoppt täglich 300 Millionen betrügerische Anmeldeversuche. Das sind wiederum nicht pro Jahr oder pro Monat, sondern 300 Millionen pro Tag.

Im Januar 2020 wurden 480.000 Microsoft-Konten – 0,048 Prozent aller Microsoft-Konten – durch Spraying-Angriffe kompromittiert. Dies ist der Fall, wenn ein Angreifer ein gemeinsames Passwort (wie „Spring2020!“) gegen Listen mit Tausenden von Konten ausführt, in der Hoffnung, dass einige von ihnen dieses gemeinsame Passwort verwendet haben.

Sprays sind nur eine Form des Angriffs; Hunderte und Tausende weitere wurden durch Credential Stuffing verursacht. Um diese aufrechtzuerhalten, kauft der Angreifer im Dark Web Benutzernamen und Passwörter und probiert sie auf anderen Systemen aus.

Dann gibt es Phishing, bei dem ein Angreifer Sie dazu bringt, sich bei einer gefälschten Website anzumelden, um Ihr Passwort zu erhalten. Diese Methoden sind die Art und Weise, wie Online-Konten im allgemeinen Sprachgebrauch normalerweise „gehackt“ werden.

Insgesamt wurden im Januar über 1 Million Microsoft-Konten geknackt. Das sind etwas mehr als 32.000 kompromittierte Konten pro Tag, was sich schlecht anhört, bis Sie sich an die 300 Millionen betrügerischen Anmeldeversuche erinnern, die pro Tag gestoppt wurden.

Aber die wichtigste Zahl von allen ist das 99,9 Prozent aller Verletzungen von Microsoft-Konten wären gestoppt worden wenn für die Konten die Zwei-Faktor-Authentifizierung aktiviert war.

Was ist Zwei-Faktor-Authentifizierung?

Zur Erinnerung: Die Zwei-Faktor-Authentifizierung (2FA) erfordert eine zusätzliche Methode zur Authentifizierung Ihres Kontos und nicht nur einen Benutzernamen und ein Passwort. Diese zusätzliche Methode ist oft ein sechsstelliger Code, der per SMS an Ihr Telefon gesendet oder von einer App generiert wird. Diesen sechsstelligen Code geben Sie dann als Teil des Anmeldevorgangs für Ihr Konto ein.

Die Zwei-Faktor-Authentifizierung ist eine Art der Multi-Faktor-Authentifizierung (MFA). Es gibt auch andere MFA-Methoden, darunter physische USB-Token, die Sie an Ihr Gerät anschließen, oder biometrische Scans Ihres Fingerabdrucks oder Auges. Ein Code, der an Ihr Telefon gesendet wird, ist jedoch bei weitem am häufigsten.

Multifaktor-Authentifizierung ist jedoch ein weit gefasster Begriff – ein sehr sicheres Konto kann beispielsweise drei statt zwei Faktoren erfordern.

Hätte 2FA die Verstöße gestoppt?

Bei Spray-Angriffen und Credential Stuffing haben die Angreifer bereits ein Passwort – sie müssen nur Konten finden, die es verwenden. Beim Phishing haben die Angreifer sowohl Ihr Passwort als auch Ihren Kontonamen, was noch schlimmer ist.

Wenn die im Januar verletzten Microsoft-Konten die Multi-Faktor-Authentifizierung aktiviert hätten, hätte es nicht gereicht, nur das Passwort zu haben. Der Hacker hätte auch Zugriff auf die Telefone seiner Opfer benötigt, um den MFA-Code zu erhalten, bevor er sich bei diesen Konten anmelden konnte. Ohne das Telefon hätte der Angreifer nicht auf diese Konten zugreifen können, und sie wären nicht gehackt worden.

Wenn Sie der Meinung sind, dass Ihr Passwort unmöglich zu erraten ist und Sie niemals auf einen Phishing-Angriff hereinfallen würden, lassen Sie uns in die Fakten eintauchen. Laut Alex Weinart, einem leitenden Architekten bei Microsoft, Ihr Passwort eigentlich ist nicht so wichtig wenn es um die Sicherung Ihres Kontos geht.

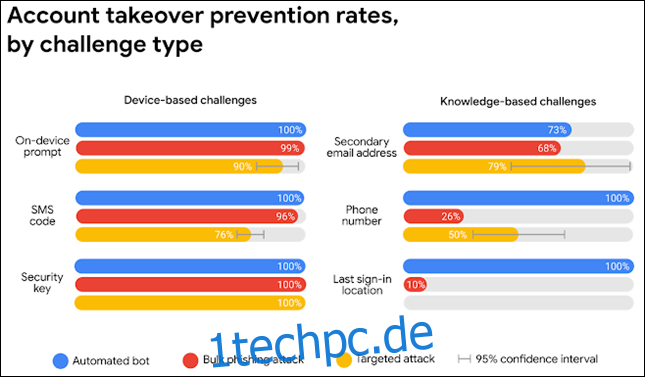

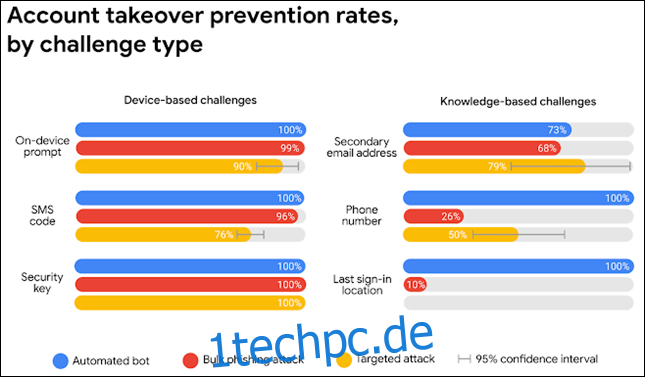

Dies gilt nicht nur für Microsoft-Konten – jedes Online-Konto ist genauso anfällig, wenn es keine MFA verwendet. Laut Google, MFA wurde zu 100 Prozent gestoppt von automatisierten Bot-Angriffen (Spray-Angriffe, Credential Stuffing und ähnliche automatisierte Methoden).

Schaut man sich die Google-Forschungsgrafik unten links an, war die Methode „Security Key“ zu 100 Prozent effektiv, um automatisierte Bots, Phishing und gezielte Angriffe zu stoppen.

Was ist also die „Sicherheitsschlüssel“-Methode? Es verwendet eine App auf Ihrem Telefon, um einen MFA-Code zu generieren.

Während die Methode „SMS-Code“ auch sehr effektiv war – und sie ist absolut besser, als überhaupt keine MFA zu haben –, ist eine App noch besser. Wir empfehlen Authy, da es kostenlos, einfach zu bedienen und leistungsstark ist.

So aktivieren Sie 2FA für alle Ihre Konten

Sie können 2FA oder eine andere Art von MFA für die meisten Online-Konten aktivieren. Sie finden die Einstellung an verschiedenen Orten für verschiedene Konten. Im Allgemeinen befindet es sich jedoch im Einstellungsmenü des Kontos unter „Konto“ oder „Sicherheit“.

Glücklicherweise haben wir Anleitungen zum Aktivieren von MFA für einige der beliebtesten Websites und Apps:

Amazonas

Apple ID

Facebook

Google/Gmail

Instagram

LinkedIn

Microsoft

Nest

Nintendo

Reddit

Ring

Locker

Dampf

Twitter

MFA ist der effektivste Weg, um Ihre Online-Konten zu schützen. Wenn Sie es noch nicht getan haben, nehmen Sie sich die Zeit, es so schnell wie möglich zu aktivieren – insbesondere für kritische Konten wie E-Mail und Bankgeschäfte.