Wenn Sie ein Systemadministrator sind, haben Sie von den Risiken gehört, die mit vielen Konten mit privilegiertem Zugriff auf kritische IT-Ressourcen verbunden sind. Lesen Sie mehr über die besten Lösungen, um sie unter Kontrolle zu halten.

Die Situation mit privilegiertem Zugriff kann schnell außer Kontrolle geraten, wenn die Anzahl der Benutzer zusammen mit der Anzahl der Anwendungen, Geräte und sogar Infrastrukturtypen wächst.

Sie müssen eine privilegierte Zugriffsverwaltungslösung anwenden, um solch eine problematische Situation zu vermeiden. Beginnen wir mit der Beantwortung der offensichtlichsten Frage:

Inhaltsverzeichnis

Was ist Privileged Access Management?

Privileged Access Management (PAM) ist eine Reihe von Cybersicherheitsstrategien und -technologien zur Ausübung der Kontrolle über erhöhten („privilegierten“) Zugriff und Berechtigungen für Benutzer, Konten, Prozesse und Systeme in einer IT-Umgebung.

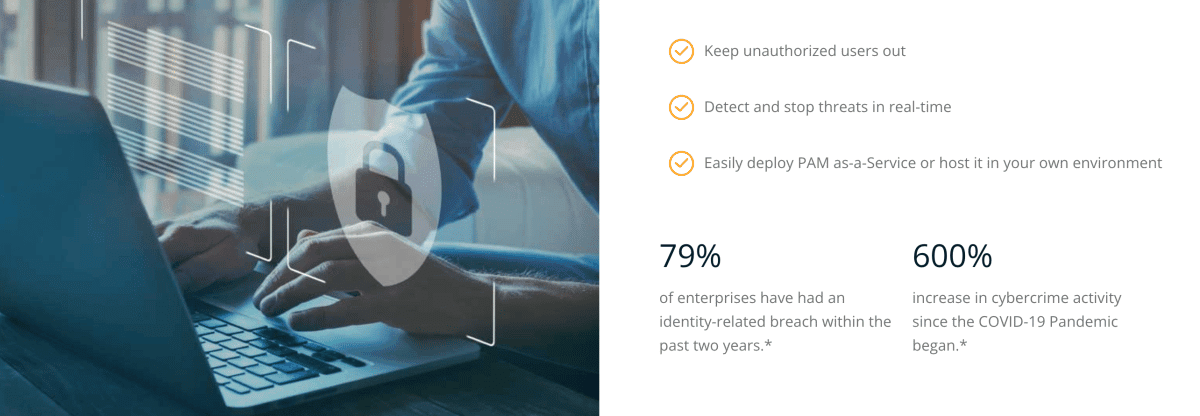

Durch die Definition der angemessenen privilegierten Zugriffskontrollen hilft PAM Unternehmen, ihre Angriffsflächen zu reduzieren und Schäden durch externe Angriffe sowie interne Sabotageversuche oder Fahrlässigkeit zu verhindern (oder zumindest zu mindern).

Obwohl die Berechtigungsverwaltung viele Strategien umfasst, ist ein zentrales Ziel die Anwendung der geringsten Berechtigung, definiert als die Beschränkung von Zugriffsrechten und Berechtigungen auf das absolut notwendige Minimum, damit Benutzer, Konten, Anwendungen und Geräte ihre routinemäßigen autorisierten Aktivitäten ausführen können.

Viele Analysten und Technologen betrachten PAM als eine der wichtigsten Sicherheitsinitiativen zur Reduzierung von Cyber-Risiken und zur Erzielung einer hohen Rendite aus Sicherheitsinvestitionen.

Wie funktioniert Privileged Access Management (PAM)?

Die privilegierte Zugriffsverwaltung funktioniert nach dem Prinzip der geringsten Rechte, sodass selbst die am höchsten privilegierten Benutzer nur auf das zugreifen können, was sie benötigen. Privileged-Access-Management-Tools sind in der Regel Teil umfassenderer PAM-Lösungen, die darauf ausgelegt sind, verschiedene Herausforderungen im Zusammenhang mit der Überwachung, Sicherung und Verwaltung privilegierter Konten zu bewältigen.

Eine Lösung für die Verwaltung privilegierter Zugriffe muss die Möglichkeit bieten, alle privilegierten Zugriffsaktivitäten zu überwachen und zu protokollieren und sie dann einem Administrator zu melden. Der Administrator kann den privilegierten Zugriff nachverfolgen und erkennen, in welchen Situationen er möglicherweise missbraucht wird.

Die Lösung muss es Systemadministratoren leicht machen, Anomalien und potenzielle Bedrohungen zu erkennen, um sofort Maßnahmen zu ergreifen und den Schaden zu begrenzen. Zu den wesentlichen Merkmalen einer Privileged-Access-Management-Lösung gehören:

- Identifizieren, verwalten und überwachen Sie privilegierte Konten auf allen Systemen und Anwendungen innerhalb eines Netzwerks.

- Kontrollieren Sie den Zugriff auf privilegierte Konten, einschließlich des Zugriffs, der in Notfällen geteilt oder verfügbar sein kann.

- Erstellen Sie zufällige und sichere Anmeldeinformationen für privilegierte Konten, einschließlich Passwörter, Benutzernamen und Schlüssel.

- Bieten Sie Multi-Faktor-Authentifizierung an.

- Beschränken und kontrollieren Sie privilegierte Befehle, Aufgaben und Aktivitäten.

- Verwalten Sie die gemeinsame Nutzung von Anmeldeinformationen zwischen Diensten, um die Gefährdung zu begrenzen.

PAM vs. IAM

Privileged Access Management (PAM) und Identity Access Management (IAM) sind gängige Methoden, um ein hohes Maß an Sicherheit aufrechtzuerhalten und Benutzern den Zugriff auf IT-Ressourcen unabhängig von Standort und Gerät zu ermöglichen.

Für Geschäfts- und IT-Mitarbeiter ist es wichtig, den Unterschied zwischen den beiden Ansätzen und ihre Rolle bei der Verwendung zum Schutz des Zugriffs auf private und vertrauliche Informationen zu verstehen.

IAM ist ein allgemeinerer Begriff. Es wird hauptsächlich verwendet, um Benutzer in der gesamten Organisation zu identifizieren und zu autorisieren. Andererseits ist PAM eine Teilmenge von IAM, die sich auf privilegierte Benutzer konzentriert, dh diejenigen, die eine Berechtigung zum Zugriff auf die sensibelsten Daten benötigen.

IAM bezieht sich auf das Identifizieren, Authentifizieren und Autorisieren von Benutzerprofilen, die eindeutige digitale Identitäten verwenden. IAM-Lösungen bieten Unternehmen eine Kombination von Funktionen, die mit einem Zero-Trust-Ansatz für Cybersicherheit kompatibel sind, bei dem Benutzer ihre Identität verifizieren müssen, wenn sie Zugriff auf einen Server, eine Anwendung, einen Dienst oder ein anderes IT-Asset anfordern.

Die folgende Übersicht der führenden verfügbaren PAM-Lösungen, sowohl als Cloud-basierte als auch lokal installierte On-Premises-Systeme.

StrongDM

StrongDM bietet eine Infrastrukturzugangsplattform, die Endpunktlösungen eliminiert und alle Protokolle abdeckt. Es ist ein Proxy, der Authentifizierungs-, Autorisierungs-, Netzwerk- und Beobachtbarkeitsmethoden auf einer einzigen Plattform kombiniert.

Anstatt den Zugriff zu verkomplizieren, beschleunigen die Berechtigungszuweisungsmechanismen von StrongDM den Zugriff, indem sie sofort granularen Zugriff mit den geringsten Rechten gewähren und widerrufen, indem sie rollenbasierte Zugriffskontrolle (RBAC), attributbasierte Zugriffskontrolle (ABAC) oder Endpunktgenehmigungen für alle Ressourcen verwenden.

Das Ein- und Aussteigen von Mitarbeitern erfolgt mit einem einzigen Klick, was die vorübergehende Genehmigung erhöhter Berechtigungen für sensible Vorgänge mit Slack, Microsoft Teams und PagerDuty ermöglicht.

Mit StrongDM können Sie jeden Endbenutzer oder Dienst mit genau den Ressourcen verbinden, die er benötigt, unabhängig von seinem Standort. Darüber hinaus ersetzt es VPN-Zugriff und Bastion-Hosts durch Zero-Trust-Netzwerke.

StrongDM verfügt über zahlreiche Automatisierungsoptionen, darunter die Integration von Zugriffsworkflows in Ihre vorhandene Bereitstellungspipeline, das Streamen von Protokollen in Ihr SIEM und das Sammeln von Nachweisen für verschiedene Zertifizierungsaudits, einschließlich SOC 2, SOX, ISO 27001 und HIPAA.

ManageEngine PAM360

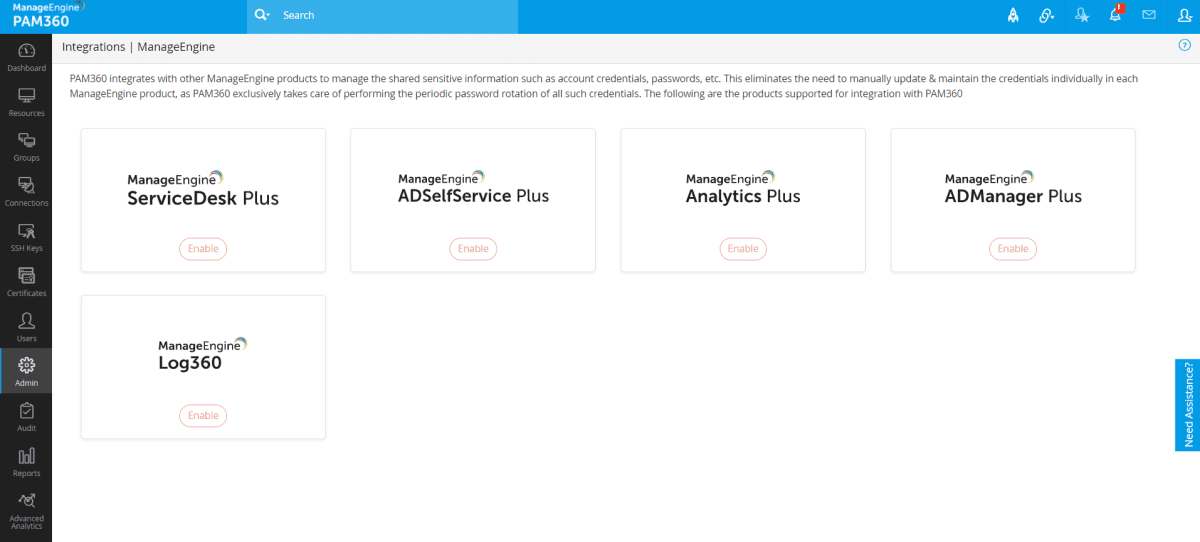

PAM360 ist eine umfassende Lösung für Unternehmen, die PAM in ihre Sicherheitsabläufe integrieren möchten. Mit den kontextbezogenen Integrationsfunktionen von PAM360 können Sie eine zentrale Konsole erstellen, in der verschiedene Teile Ihres IT-Verwaltungssystems miteinander verbunden sind, um eine tiefere Korrelation von privilegierten Zugriffsdaten und allgemeinen Netzwerkdaten zu ermöglichen, was aussagekräftige Rückschlüsse und eine schnellere Behebung ermöglicht.

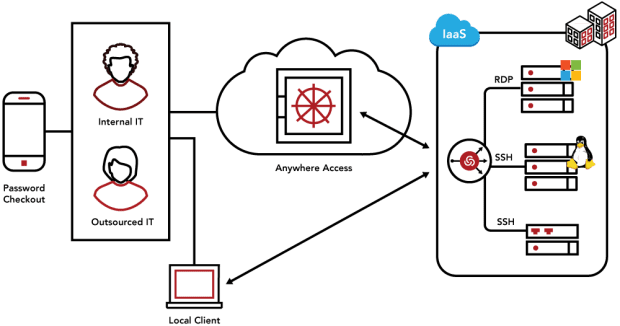

PAM360 stellt sicher, dass kein privilegierter Zugriffspfad zu Ihren geschäftskritischen Assets ungemanaged, unbekannt oder unüberwacht bleibt. Um dies zu ermöglichen, bietet es einen Tresor für Anmeldeinformationen, in dem Sie privilegierte Konten speichern können. Dieser Tresor bietet zentralisierte Verwaltung, rollenbasierte Zugriffsberechtigungen und AES-256-Verschlüsselung.

Mit Just-in-Time-Kontrollen für Domänenkonten gewährt PAM360 erhöhte Berechtigungen nur dann, wenn Benutzer sie benötigen. Nach einer bestimmten Zeit werden Berechtigungen automatisch entzogen und Passwörter zurückgesetzt.

Neben der Verwaltung des privilegierten Zugriffs erleichtert PAM360 es privilegierten Benutzern, sich mit einem einzigen Klick ohne Browser-Plug-Ins oder Endpoint-Agenten mit Remote-Hosts zu verbinden. Diese Funktion bietet einen Tunnel von Verbindungen durch verschlüsselte, passwortlose Gateways, die maximalen Schutz bieten.

Teleportieren

Teleports Die Strategie besteht darin, alle Aspekte des Infrastrukturzugriffs auf einer einzigen Plattform für Softwareingenieure und die von ihnen entwickelten Anwendungen zu konsolidieren. Diese einheitliche Plattform zielt darauf ab, die Angriffsfläche und die Betriebskosten zu reduzieren und gleichzeitig die Produktivität zu verbessern und die Einhaltung von Standards sicherzustellen.

Access Plane von Teleport ist eine Open-Source-Lösung, die gemeinsam genutzte Anmeldeinformationen, VPNs und Legacy-Privileged-Access-Management-Technologien ersetzt. Es wurde speziell entwickelt, um den erforderlichen Zugriff auf die Infrastruktur bereitzustellen, ohne die Arbeit zu behindern oder die Produktivität der IT-Mitarbeiter zu beeinträchtigen.

Sicherheitsexperten und -ingenieure können über ein einziges Tool auf Linux- und Windows-Server, Kubernetes-Cluster, Datenbanken und DevOps-Anwendungen wie CI/CD, Versionskontrolle und Überwachungs-Dashboards zugreifen.

Teleport Server Access verwendet unter anderem offene Standards wie X.509-Zertifikate, SAML, HTTPS und OpenID Connect. Seine Entwickler konzentrierten sich auf die Einfachheit der Installation und Verwendung, da dies die Säulen einer guten Benutzererfahrung und einer soliden Sicherheitsstrategie sind. Daher besteht es nur aus zwei Binärdateien: einem Client, der es Benutzern ermöglicht, sich anzumelden, um kurzlebige Zertifikate zu erhalten, und dem Teleport-Agenten, der mit einem einzigen Befehl auf jedem Kubernetes-Server oder -Cluster installiert wird.

Okta

Okta ist ein Unternehmen, das sich auf Authentifizierungs-, Verzeichnis- und Single-Sign-On-Lösungen spezialisiert hat. Es bietet auch PAM-Lösungen über Partner an, die sich in seine Produkte integrieren, um eine zentralisierte Identität, anpassbare und adaptive Zugriffsrichtlinien, Ereignisberichte in Echtzeit und reduzierte Angriffsflächen bereitzustellen.

Durch die integrierten Lösungen von Okta können Unternehmen privilegierte Benutzer und Administratorkonten automatisch bereitstellen/deprovisionieren und gleichzeitig direkten Zugriff auf kritische Assets gewähren. IT-Administratoren können anomale Aktivitäten durch die Integration mit Sicherheitsanalyselösungen erkennen, warnen und Maßnahmen ergreifen, um Risiken zu vermeiden.

Grenze

HashiCorp bietet seine Grenze Lösung zur Bereitstellung einer identitätsbasierten Zugriffsverwaltung für dynamische Infrastrukturen. Es bietet auch eine einfache und sichere Sitzungsverwaltung und Fernzugriff auf jedes vertrauenswürdige identitätsbasierte System.

Durch die Integration der Vault-Lösung von HashiCorp ist es möglich, den Zugriff auf Token, Passwörter, Zertifikate und Verschlüsselungsschlüssel zu sichern, zu speichern und strukturell zu kontrollieren, um Geheimnisse und andere sensible Daten über eine Benutzeroberfläche, eine CLI-Sitzung oder eine HTTP-API zu schützen.

Mit Boundary ist es möglich, über mehrere Anbieter separat auf kritische Hosts und Systeme zuzugreifen, ohne dass individuelle Anmeldeinformationen für jedes System verwaltet werden müssen. Es kann mit Identitätsanbietern integriert werden, wodurch die Notwendigkeit entfällt, die Infrastruktur der Öffentlichkeit zugänglich zu machen.

Boundary ist eine plattformunabhängige Open-Source-Lösung. Als Teil des HashiCorp-Portfolios bietet es natürlich die Möglichkeit, sich einfach in Sicherheits-Workflows zu integrieren, wodurch es problemlos auf den meisten öffentlichen Cloud-Plattformen bereitgestellt werden kann. Der notwendige Code ist bereits auf GitHub und einsatzbereit.

Delinea

Delineas Privileged-Access-Management-Lösungen zielen darauf ab, die Installation und Nutzung des Tools so weit wie möglich zu vereinfachen. Das Unternehmen macht seine Lösungen intuitiv und erleichtert die Definition von Zugriffsgrenzen. Ob in der Cloud oder in lokalen Umgebungen, die PAM-Lösungen von Delinea sind einfach bereitzustellen, zu konfigurieren und zu verwalten, ohne Abstriche bei der Funktionalität zu machen.

Delinea bietet eine Cloud-basierte Lösung, die den Einsatz auf Hunderttausenden von Maschinen ermöglicht. Diese Lösung besteht aus einem Privilege Manager für Workstations und einer Cloud Suite für Server.

Privilege Manager ermöglicht die Erkennung von Maschinen, Konten und Anwendungen mit Administratorrechten, egal ob auf Workstations oder Servern, die in der Cloud gehostet werden. Es funktioniert sogar auf Maschinen, die zu verschiedenen Domänen gehören. Durch die Definition von Regeln kann es automatisch Richtlinien anwenden, um Berechtigungen zu verwalten, die lokale Gruppenmitgliedschaft dauerhaft zu definieren und nicht-menschliche privilegierte Anmeldeinformationen automatisch zu rotieren.

Ein Richtlinienassistent ermöglicht es Ihnen, Anwendungen mit nur wenigen Klicks zu erhöhen, abzulehnen und einzuschränken. Schließlich bietet Delineas Reporting-Tool aufschlussreiche Informationen über Anwendungen, die von Malware blockiert werden, und die am wenigsten privilegierte Compliance. Es bietet auch die Integration von Privileged Behavior Analytics mit Privilege Manager Cloud.

Jenseits von Vertrauen

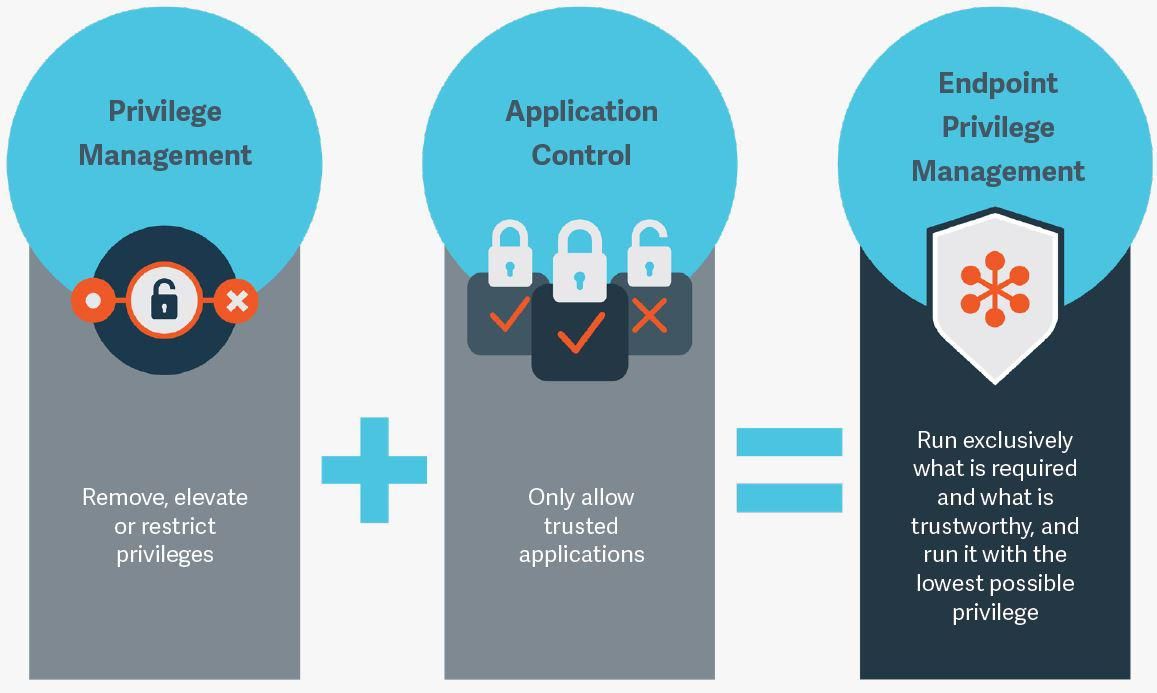

Jenseits von Vertrauen Privilege Management macht es einfach, Berechtigungen für bekannte und vertrauenswürdige Anwendungen zu erhöhen, die diese benötigen, indem die Anwendungsnutzung kontrolliert und privilegierte Aktivitäten protokolliert und gemeldet werden. Dies geschieht durch die Verwendung von Sicherheitstools, die bereits in Ihrer Infrastruktur vorhanden sind.

Mit Privilege Manager können Sie Benutzern genau die Berechtigungen erteilen, die sie benötigen, um ihre Aufgaben zu erledigen, ohne das Risiko einer Überprivilegierung einzugehen. Sie können auch Richtlinien und Berechtigungsverteilungen definieren und die Zugriffsebene anpassen und festlegen, die im gesamten Unternehmen verfügbar ist. Auf diese Weise vermeiden Sie Malware-Angriffe aufgrund von übermäßigen Berechtigungen.

Sie können fein abgestufte Richtlinien verwenden, um Anwendungsberechtigungen für Standard-Windows- oder Mac-Benutzer zu erhöhen und ausreichenden Zugriff zum Ausführen jeder Aufgabe bereitzustellen. BeyondTrust Privilege Manager lässt sich über in das Tool integrierte Konnektoren in vertrauenswürdige Helpdesk-Anwendungen, Vulnerability-Management-Scanner und SIEM-Tools integrieren.

Die Endpunkt-Sicherheitsanalysen von BeyondTrust ermöglichen es Ihnen, das Benutzerverhalten mit Sicherheitsinformationen zu korrelieren. Außerdem erhalten Sie Zugriff auf einen vollständigen Prüfpfad aller Benutzeraktivitäten, sodass Sie die forensische Analyse beschleunigen und die Unternehmenskonformität vereinfachen können.

Eine Identität

Eine IdentitätDie Privileged Access Management (PAM)-Lösungen von schwächen Sicherheitsrisiken ab und ermöglichen Unternehmenskonformität. Das Produkt wird im SaaS- oder On-Premises-Modus angeboten. Beide Varianten ermöglichen es Ihnen, privilegierten Zugriff über mehrere Umgebungen und Plattformen hinweg zu sichern, zu kontrollieren, zu überwachen, zu analysieren und zu steuern.

Darüber hinaus bietet es die Flexibilität, Benutzern und Anwendungen nur bei Bedarf volle Berechtigungen zu erteilen und in allen anderen Situationen ein Zero-Trust-, Least-Privilege-Betriebsmodell anzuwenden.

CyberArk

Mit CyberArk Privileged Access Manager können Sie privilegierte Anmeldeinformationen und Geheimnisse, die von menschlichen oder nichtmenschlichen Entitäten verwendet werden, automatisch erkennen und integrieren. Durch die zentralisierte Richtlinienverwaltung ermöglicht die Lösung von CyberArk Systemadministratoren, Richtlinien für die Passwortrotation, die Passwortkomplexität, die Tresorzuweisung pro Benutzer und mehr zu definieren.

Die Lösung kann als Dienst (SaaS-Modus) bereitgestellt oder auf Ihren Servern (selbst gehostet) installiert werden.

Zentrieren

Das Zentrieren Der Service Privilege Threat Analytics erkennt den Missbrauch privilegierter Zugriffe, indem er Ihrer Cloud- und On-Prem-Infrastruktur eine Sicherheitsebene hinzufügt. Dies geschieht durch den Einsatz fortschrittlicher Verhaltensanalyse und adaptiver Multi-Faktor-Authentifizierung. Mit den Tools von Centrify ist es möglich, fast in Echtzeit Warnungen über abnormales Verhalten aller Benutzer innerhalb eines Netzwerks zu erhalten.

Mit Centrify Vault Suite können Sie privilegierten Zugriff auf freigegebene Konten und Anmeldeinformationen zuweisen, Passwörter und Anwendungsgeheimnisse unter Kontrolle halten und Remote-Sitzungen sichern. Mit der Centrify Cloud Suite wiederum kann Ihr Unternehmen unabhängig von seiner Größe den privilegierten Zugriff global durch zentral verwaltete Richtlinien steuern, die dynamisch auf dem Server durchgesetzt werden.

Fazit

Der Missbrauch von Privilegien ist heute eine der größten Cybersicherheitsbedrohungen, die oft zu kostspieligen Verlusten und sogar zum Scheitern von Unternehmen führt. Es ist auch einer der beliebtesten Angriffsvektoren unter Cyberkriminellen, da es bei erfolgreicher Durchführung freien Zugriff auf das Innere eines Unternehmens bietet, oft ohne Alarm auszulösen, bis der Schaden angerichtet ist. Der Einsatz einer geeigneten Privilegienverwaltungslösung ist immer dann ein Muss, wenn die Risiken des Missbrauchs von Kontoprivilegien schwer zu kontrollieren sind.