Viele Menschen fühlen sich immer noch angewidert, wenn die Terminologien wie Hacker und Hacking erwähnt werden, die meistens mit dem digitalen Bereich in Verbindung gebracht werden. Obwohl sich die Zeiten ändern und die Menschen auch begonnen haben, ihren Denkhorizont in Richtung aller anderen Berufe einschließlich dieses zu erforschen und zu erweitern, ist ethisches Hacken eine zertifizierte Fähigkeit, die durch bestimmte Fähigkeiten erreicht werden kann, die Menschen durch ein gründliches Studium im IT-Bereich entwickeln. Wenn Sie jemand sind, der eine Karriere im ethischen Hacken anstrebt und sich nicht sicher ist, welche spezifischen Fähigkeiten ein White-Hat-Hacker benötigt, dann wird Ihnen der heutige Artikel dabei helfen, das Warum und den Verbleib aller Fähigkeiten zu verstehen, die erforderlich sind, um ein White-Hat-Hacker zu werden Ethischer Hacker. Aber bevor wir direkt zu den Fähigkeiten übergehen, wollen wir uns zunächst mit den Rollen und Verantwortlichkeiten eines ethischen Hackers vertraut machen.

Inhaltsverzeichnis

Liste der Fähigkeiten, die erforderlich sind, um ein ethischer Hacker zu werden

Hier haben wir einen vollständigen Leitfaden über die Fähigkeiten, die erforderlich sind, um ein ethischer Hacker zu werden, und die Rollen und Verantwortlichkeiten im Detail gezeigt.

Welche Fähigkeiten sind erforderlich, um ein White-Hat-Hacker zu sein?

White-Hat-Hacker und Black-Hat-Hacker unterscheiden sich hauptsächlich in ihrer Motivation. White-Hat-Hacker unterstützen Unternehmen bei der Identifizierung von Systemfehlern und der Implementierung der erforderlichen Korrekturen. Im Gegensatz zu Black-Hat-Hackern, die unrechtmäßig, böswillig und häufig für den persönlichen Zugriff auf Hacksysteme zugreifen. Grey-Hat-Hacker liegen zwischen diesen beiden Extremen. Eine Kombination aus Black-Hat- und White-Hat-Taktiken wird von Grey-Hat-Hackern verwendet. Ohne das Wissen oder die Zustimmung des Eigentümers scannen Grey-Hat-Hacker ein System häufig auf Schwachstellen. Wenn Probleme entdeckt werden, benachrichtigen sie den Besitzer und können gelegentlich um eine bescheidene Gebühr bitten, um das Problem beheben zu lassen. Einige Grey-Hat-Hacker ziehen es vor, zu glauben, dass sie den Unternehmen in irgendeiner Weise nützen, indem sie unbefugt in die Websites und Netzwerke von Unternehmen eindringen. Um Datenschutzverletzungen zu verhindern, beauftragen Unternehmen in der Regel ethische Hacker mit der Durchführung von Penetrationstests für ihre Hard- und Software. Zusätzlich zum Testen haben ethische Hacker Cybersicherheitspositionen innerhalb eines Unternehmens, wie zum Beispiel:

- Analyst für Cybersicherheit

- Analyst für Informationssicherheit

- Intrusion Detection Analyst

- IT-Sicherheitsingenieur

- IT-Sicherheitsadministrator

- Analyst für Netzwerksicherheit

- Penetrationstester

Apropos Zulassungskriterien: Es gibt viele renommierte Zertifizierungen für ethische Hacker wie EC-Council und viele andere, bei denen Sie punkten können, indem Sie dieselben Tools und Informationen wie ein böswilliger Hacker verwenden, um die Sicherheitslage eines Zielsystems zu analysieren rechtmäßig und legitim handeln. Dazu gehört es, ein Verständnis für die Sicherheit von Computersystemen zu demonstrieren und nach Lücken und Schwachstellen in Zielsystemen zu suchen. Ähnliche Zertifizierungen wie EC-Council werden auch durch die folgenden autorisierten Zertifizierungen bereitgestellt:

- CompTIA Security+

- CCNA-Sicherheit von Cisco

- Offensive Security Certified Professional (OSCP)-Zertifizierung

- SANS GIAC

Kommen wir nun zu den Fähigkeiten, die erforderlich sind, um ein ethischer Hacker im Detail zu werden.

1. Programmierkenntnisse

Bild von James Osborne von Pixabay

Bild von James Osborne von Pixabay

Eine der wichtigsten Fähigkeiten, die man braucht, um ein White-Hat-Hacker zu werden, sind Programmierkenntnisse. Mit Programmieren ist das Schreiben von Code gemeint, den ein Rechengerät verstehen und verwenden kann, um verschiedene Befehle auszuführen. Daher ist das Verständnis der zahlreichen Programmiersprachen, die von Hackern verwendet werden, sowie der für das Hacken erforderlichen Sprachen unerlässlich, wenn Sie ein ethischer Hacker sein wollen. Es gibt mehrere Programmiersprachen, aber nicht alle werden zum Hacken verwendet. Die Programmiersprachen, die ethische Hacker verwenden, sind unten aufgeführt:

- Javascript – Es ist eine clientseitige Skriptsprache, die auf allen Plattformen läuft. Das Surfen des Clients löst die Ausführung von JavaScript-Code aus. Es wird für Cross-Site-Scripting, das Lesen gespeicherter Cookies und andere Zwecke verwendet.

- HTML – Webseiten werden in HTML geschrieben, einer plattformübergreifenden Sprache. HTML-Formulare werden verwendet, um Daten in Anmeldeformularen und anderen Online-Dateneingabeprozessen zu sammeln. Sie können Fehler im Code leicht finden und ausnutzen, wenn Sie wissen, wie man HTML schreibt und parst.

- C & C++ – C und C++ sind plattformübergreifende Sprachen, die Low-Level-Programmierung bieten. Beim Erstellen eigener Rootkits, Exploits, Shell-Codes oder beim Verstehen und Verbessern bereits vorhandener sind sie sehr hilfreich.

- SQL – Eine andere Sprache, die plattformübergreifend verwendet werden kann, um sich mit Datenbanken zu verbinden, ist SQL. Mithilfe von SQL-Injection können schwache Anmeldetechniken für Webanwendungen vermieden, Datenbankdaten gelöscht werden usw.

- Python, Ruby, Bash, Perl – Hochrangige, plattformübergreifende Programmiersprachen wie Perl, Ruby, Bash und Python sind ebenfalls verfügbar. Sie sind nützlich beim Erstellen von Automatisierungstools und Skripten. Die erlernten Informationen können auch angewendet werden, um die derzeit existierenden Werkzeuge zu verstehen und anzupassen.

- PHP – PHP ist eine serverseitige Programmiersprache, die auch plattformübergreifend ist. Neben der Verarbeitung von HTML-Formularen erfüllt es auch andere einzigartige Aufgaben. Eine benutzerdefinierte PHP-Anwendung kann erstellt werden, um Webservereinstellungen zu ändern und das System Bedrohungen auszusetzen.

- Python – Die Entwicklung von Netzwerktools wird durch nützliche Python-Pakete wie Pulsar, NAPALM, NetworkX usw. vereinfacht. Als Skriptsprache bietet Python eine unglaubliche Leistung für kleine Anwendungen, was ein weiterer Grund dafür ist, dass ethische Hacker häufig kurze Skripte erstellen. Aufgrund der enormen Community rund um Python werden alle Programmierfragen umgehend beantwortet. Darüber hinaus bietet Ihnen die Beherrschung von Python eine Reihe verschiedener Berufsmöglichkeiten.

- Java, CSharp, Visual Basic, VBScript – Je nach Situation und Notwendigkeit können verschiedene Sprachen wie Java, CSharp, Visual Basic und VBScript von Vorteil sein. Darüber hinaus sind Java und C# plattformübergreifende Sprachen, aber Visual Basic und VBScript sind ausschließlich mit Windows-Betriebssystemen kompatibel.

2. Computernetzwerkfähigkeiten

Bild von Jean Martinelle von Pixabay

Bild von Jean Martinelle von Pixabay

Ein ethisches Hackernetzwerk zu werden, ist eine wichtige Fähigkeit. Ein Computernetzwerk ist eine Verbindung verschiedener Hardware. Sie werden manchmal auch als Hosts bezeichnet und sind über verschiedene Kanäle verbunden, um Daten oder Medien zu liefern oder zu empfangen.

- Das Verständnis von Netzwerken wie Subnetting, Suoernnetting, DHCP und anderen ist eine notwendige Komponente der Netzwerkkompetenz für Hacker.

- Die Erkundung der zahlreichen miteinander verbundenen Maschinen in einem Netzwerk und der möglichen Sicherheitsgefahren, die dadurch entstehen können, hilft beim ethischen Hacken. Ein ethischer Hacker, der sich mit Netzwerken auskennt, wird mit diesen Gefahren umgehen können.

- Die Kenntnis von Netzwerkmodellen, Internetprotokollen und IP-Adressen kann Ihnen helfen, Ihre ethischen Hacking-Fähigkeiten zu entwickeln und ein kompetenter Hacker zu werden.

- Darüber hinaus müssen Sie sich mit Netzwerkschnittstellenkarten, Servern, Clients, Zugriffspunkten, Übertragungsmedien und Routern auskennen.

3. Linux-Kenntnisse

Bild von Bülent Ergün von Pixabay

Bild von Bülent Ergün von Pixabay

Basierend auf dem Linux-Kernel ist Linux ein quelloffenes, kostenloses Betriebssystem. Unter den Bedingungen der GNU General Public License darf jeder den Quellcode von Linux zu kommerziellen oder nichtkommerziellen Zwecken verändern und verteilen.

- Für ethische Hacker ist die Sicherheit von Linux der Hauptvorteil beim Erlernen des Betriebssystems.

- Im Vergleich zu anderen Betriebssystemen ist Linux am sichersten.

- Linux enthält einige Viren, wodurch es weniger anfällig ist als jedes andere Betriebssystem, auch wenn keine 100-prozentige Sicherheit gewährleistet ist.

- Außerdem wird keine Antivirus-Software benötigt. Daher sind Linux-Kenntnisse für das Hacken unerlässlich.

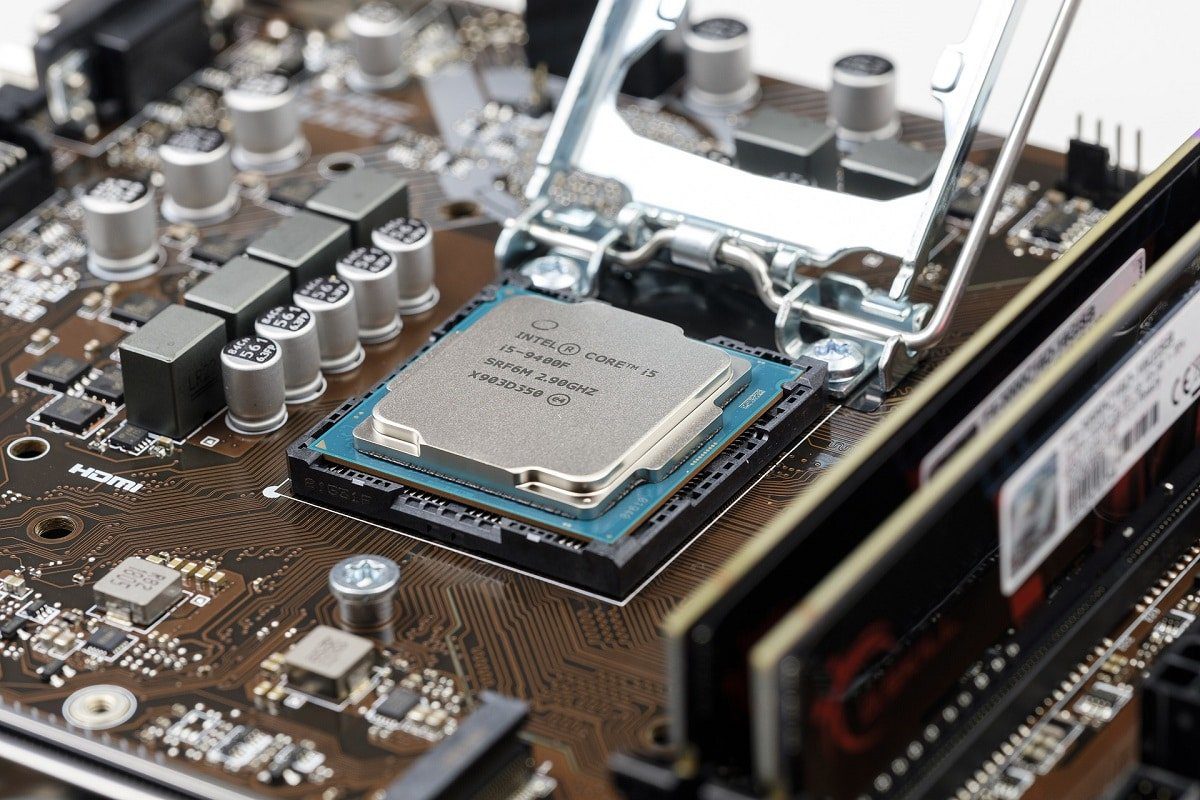

4. Grundlegende Hardwarekenntnisse

Bild von Bruno /Deutschland von Pixabay

Bild von Bruno /Deutschland von Pixabay

Für ethisches Hacken muss eine Person die Grundlagen der Computerhardware verstehen. Die eigentlichen Komponenten eines Computers, wie Motherboard, Maus, Tastatur, Grafikkarte, Soundkarte, Lautsprecher und CPU (Central Processor Unit), werden als Computerhardware bezeichnet. Software hingegen ist eine Sammlung von Anweisungen, die von Hardware gespeichert und ausgeführt werden können.

Um eine von einem Computer betriebene Maschine zu hacken, muss eine Person daher mit der Maschine oder ihrer Funktionsweise vertraut sein. Er oder sie muss sich dann Zugriff auf den Computer verschaffen, auf dem die Maschine läuft. Der erste Schritt, um ein ethischer Hacker zu werden, besteht also darin, ein grundlegendes Verständnis von Hardware zu haben. Ein grundlegendes Verständnis der Hardware, um zu verstehen, wie ein Motherboard funktioniert, wie Daten über USB gesendet werden und wie CMOS oder BIOS miteinander interagieren.

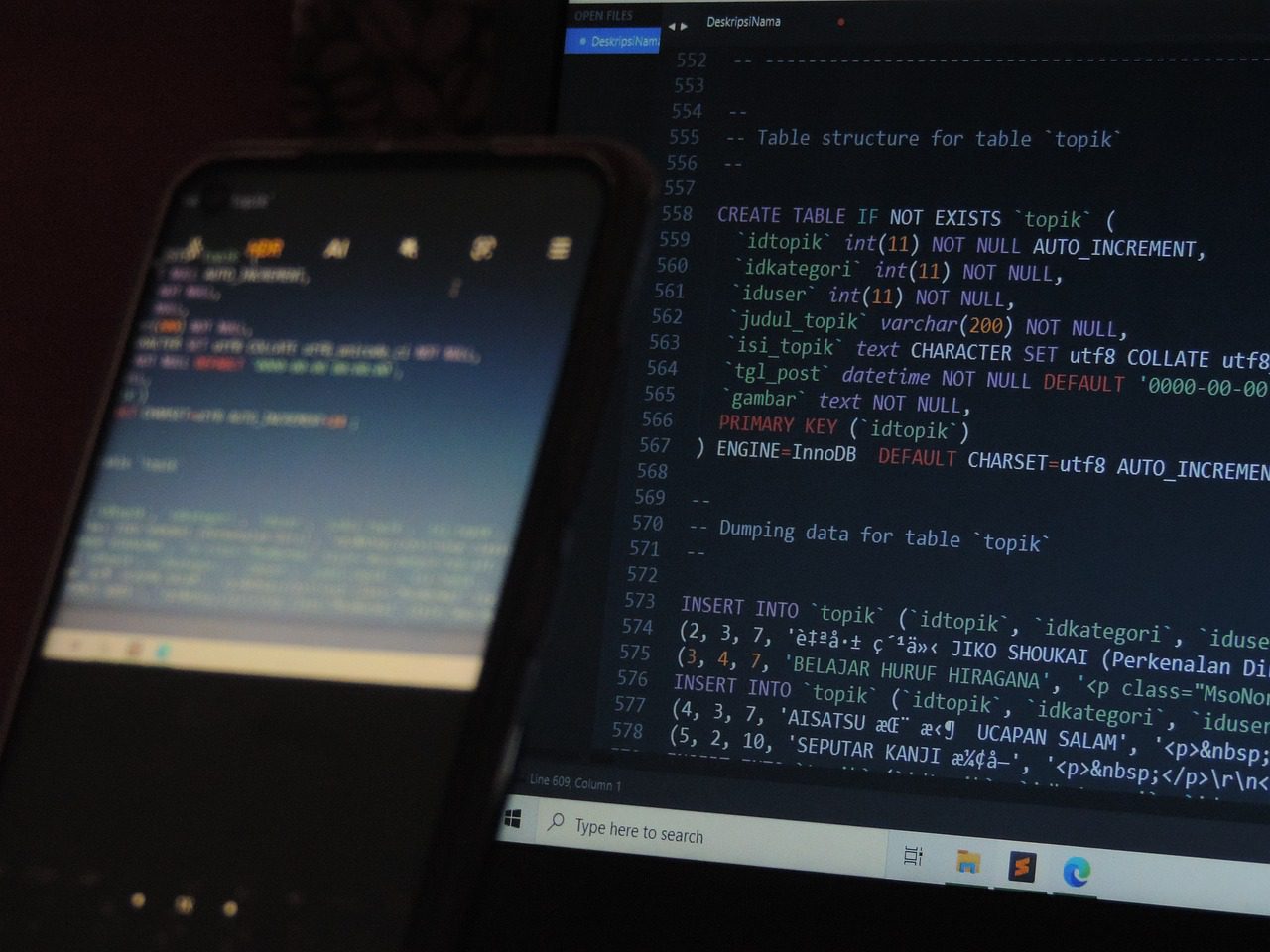

5. Datenbankkenntnisse

Bild von Do Exploit von Pixabay

Bild von Do Exploit von Pixabay

Eine weitere der wesentlichen Fähigkeiten, die erforderlich sind, um ein White-Hat-Hacker zu sein, sind Datenbankkenntnisse. Alle Datenbanken werden von Datenbankmanagementsystemen oder DBMS erstellt und verwaltet.

- Trotz der überlegenen Nützlichkeit von Datenbanksystemen wie Microsoft SQL Server, MySQL und Oracle sind ihre Sicherheitslücken ans Licht gekommen.

- Es ist wichtig sicherzustellen, dass diese Anwendung hacksicher ist, da der Zugriff auf eine Datenbank, in der alle Daten gespeichert sind, das Unternehmen in große Gefahr bringen würde.

- Ein ethischer Hacker benötigt ein gründliches Verständnis der Datenbank, verschiedener Datenbank-Engines und Datenschemata, um die Organisation bei der Entwicklung eines starken DBMS zu unterstützen.

6. Computerkenntnisse

Bild von StartupStockPhotos von Pixabay

Bild von StartupStockPhotos von Pixabay

Um mögliche Gefahren zu erkennen, greifen Hacker Computersysteme an. Eines der Talente, die für ethisches Hacken erforderlich sind, ist ein solides Verständnis von Computern. Für einen ethischen Hacker ist Fachwissen über Computersysteme erforderlich. Die Nutzung von Computern und Computertechnologien erfordert Computer-Hacking-Expertise. Sie müssen ein funktionierendes Verständnis von Hacking haben, um ein ethischer Hacker zu werden. Ein potenzieller ethischer Hacker kann erfolgreich sein, wenn er über das absolute Minimum an Computerkenntnissen verfügt.

- Datenverarbeitung, Verwaltung digitaler Dateien und das Erstellen von Präsentationen sind Beispiele für grundlegende Computerfähigkeiten.

- Programmieren, Datenbankverwaltung und Tabellenkalkulation sind Beispiele für fortgeschrittene Computerfähigkeiten.

- MS Office mit all seinen Produkten, Tabellenkalkulationen, E-Mail, Datenbankverwaltung, sozialen Medien, dem Web und anderen Computerprogrammen sind einige der grundlegenden Computerfähigkeiten.

7. Reverse-Engineering-Wissen

Bild von Werner Moser von Pixabay

Bild von Werner Moser von Pixabay

Reverse Engineering ist der Prozess, durch eine Untersuchung des Codes eines Produkts Informationen über sein Layout, seine funktionalen Anforderungen und Merkmale zu erhalten. Informationen werden aus einer erstellten Software-Datenbank erzeugt.

- Das Ziel von Reverse Engineering ist es, ein System verständlicher zu machen und die notwendige Dokumentation für ein Altsystem zu erstellen, um Wartungsarbeiten zu beschleunigen.

- Reverse Engineering ist eine gängige Praxis in der Softwaresicherheit, um zu überprüfen, ob das System frei von signifikanten Sicherheitslücken oder Schwachstellen ist.

- Ein System wird widerstandsfähiger gemacht und anschließend vor Malware und Hackern geschützt. Eine Technik, die als ethisches Hacken bekannt ist, wird von bestimmten Entwicklern bis zu dem Punkt verwendet, an dem sie tatsächlich ihre eigenen Systeme hacken, um Fehler zu finden.

8. Zusätzliche SQL-Kenntnisse

Damit ein ethischer Hacker erfolgreich ist, SQL Wissen ist entscheidend. Programmiersprachen sind für das Hacken notwendig, und SQL ist eine davon. Darüber hinaus wird beim plattformübergreifenden Web-Hacking SQL als Sprache für die Datenbankkommunikation verwendet. Das Umgehen laxer Login-Sicherheitsmaßnahmen, das Löschen von Daten aus der Datenbank und andere Vorgänge sind alle mit SQL-Injection möglich. Das Verständnis von SQL ist eine Notwendigkeit für einen ethischen Hacker, um:

- Erfahren Sie, wie Sie eine SQL-Injection gegen die Anmeldung durchführen.

- Erfahren Sie, wie Sie der Ausgabe einer SQL-Injection Metadaten hinzufügen

- Erfahren Sie, was die fehlerbasierte SQL-Einschleusung bewirken soll.

- Erstellen Sie die SQL-Injection-Ready-Syntax, um eine Datei in eine Webseite zu laden.

- Geben Sie ein Beispiel für die Verwendung von SQL-Injection zum Schreiben in eine Datei.

- Finden Sie Tools zur Automatisierung von SQL-Injection-Angriffen.

9. Kryptographie-Fähigkeiten

Bild von Paul Lee von Pixabay

Bild von Paul Lee von Pixabay

Als Kryptografie bezeichnet man das Studium und die Anwendung von Verfahren zur sicheren Kommunikation bei Anwesenheit von Außenstehenden, die auch als Gegner bezeichnet werden. Es befasst sich mit der Erstellung und Bewertung von Verfahren, die böswillige Dritte daran hindern, Informationen zu erhalten, die zwischen zwei Unternehmen ausgetauscht werden, und damit die verschiedenen Facetten der Informationssicherheit zu beachten.

Um eine Kommunikation für Hacker unlesbar zu machen, besteht die Kryptografie darin, eine Klartextnachricht während der Übertragung in Chiffretext umzuwandeln, der eine unverständliche Form ist. Es liegt in der Verantwortung eines ethischen Hackers sicherzustellen, dass keine Informationen an interne Mitarbeiter weitergegeben werden.

10. Fähigkeiten zur Problemlösung

Bild von rubylia von Pixabay

Bild von rubylia von Pixabay

Ein strategischer Denker und innovativer Problemlöser sind wesentliche Eigenschaften für einen ethischen Hacker. Zusätzlich zu den oben erwähnten technologischen Fähigkeiten ermöglichen Problemlösungsfähigkeiten, die Wurzel eines Problems zu identifizieren und eine geeignete Lösung zu finden. Durch den Einsatz ethischer Hacking-Techniken ist es möglich, kompliziertere Cyberangriffe zu stoppen.

Ethische Hacker müssen kritisches Denken und Problemlösungsfähigkeit besitzen. Ein Aspirant muss sich möglicherweise neue Techniken aneignen, um sicherzustellen, dass alle Sicherheitsverletzungen in den Problemlösungsfähigkeiten für den Kurs zum ethischen Hacken richtig bewertet werden. Zahlreiche Tests sind ebenso erforderlich wie ein kreatives Gespür für neue Herangehensweisen an das Thema.

Daher sind dies die spezifischen Fähigkeiten, die erforderlich sind, um ein White-Hat-Hacker zu sein.

***

Oben war die ganze Liste der Fähigkeiten, die erforderlich sind, um ein ethischer Hacker mit einem Computerbrand eines Besserwissers zu werden. Hacking ist ein ganz allgemeiner Kurs, der viel Geschick und Leidenschaft erfordert, und nur durch ethisches Hacken ist es möglich, nahtlos und ohne Sorgen hinter den Servern unseres Laufwerks und unserer Organisation zu arbeiten. Wir fördern kein unethisches Hacking durch unsere Artikel, daher sollten alle diese Artikel nur zu Studienzwecken verwendet werden. Teilen Sie Ihr wertvolles Feedback zu den von uns erwähnten Informationen und teilen Sie auch Ihre Erfahrungen darüber mit, wie viele dieser Fähigkeiten Sie als Programmierer besitzen, oder dies hat Ihnen auch geholfen, etwas über Ihre Interessen in der Karriere als Hacker zu erfahren. Lesen Sie weiter und wir sehen uns in einem anderen Artikel mit einem anderen Thema.