Die E-Commerce-Landschaft wurde in letzter Zeit durch Fortschritte bei Internet-Technologien dramatisch angekurbelt, die es viel mehr Menschen ermöglichen, sich mit dem Internet zu verbinden und mehr Transaktionen durchzuführen.

Heutzutage verlassen sich viel mehr Unternehmen auf ihre Websites als wichtige Einnahmequelle. Daher muss die Sicherheit solcher Webplattformen priorisiert werden. In diesem Artikel werfen wir einen Blick auf eine Liste einiger der besten Cloud-basierten VAPT-Tools (Vulnerability Assessment and Penetration Testing), die heute verfügbar sind, und wie sie von Startups, kleinen und mittleren Unternehmen genutzt werden können.

Zunächst muss ein webbasierter oder E-Commerce-Geschäftsinhaber die Unterschiede und Ähnlichkeiten zwischen Vulnerability Assessment (VA) und Penetration Testing (PT) verstehen, um Ihre Entscheidung zu treffen, wenn Sie Entscheidungen treffen, was für Ihr Unternehmen am besten ist. Obwohl sowohl VA als auch PT komplementäre Dienste anbieten, gibt es nur geringfügige Unterschiede in ihren Zielen.

Inhaltsverzeichnis

Unterschied zwischen VA und VT

Bei der Durchführung einer Vulnerability Assessment (VA) versucht der Tester sicherzustellen, dass alle offenen Schwachstellen in der Anwendung, Website oder im Netzwerk definiert, identifiziert, klassifiziert und priorisiert werden. Ein Vulnerability Assessment soll eine listenorientierte Übung sein. Dies kann durch die Verwendung von Scan-Tools erreicht werden, die wir uns später in diesem Artikel ansehen werden. Es ist wichtig, eine solche Übung durchzuführen, da sie Unternehmen einen kritischen Einblick darüber gibt, wo die Schlupflöcher sind und was sie beheben müssen. Diese Übung liefert auch die notwendigen Informationen für Unternehmen bei der Konfiguration von Firewalls, wie z. B. WAFs (Web Application Firewalls).

Dagegen ist eine Penetration Testing (PT)-Übung direkter und gilt als zielorientiert. Dabei geht es nicht nur darum, die Abwehr der Anwendung zu prüfen, sondern auch entdeckte Schwachstellen auszunutzen. Der Zweck besteht darin, reale Cyberangriffe auf die Anwendung oder Website zu simulieren. Einiges davon könnte mit automatisierten Werkzeugen erfolgen; Einige werden im Artikel aufgezählt und könnten auch manuell durchgeführt werden. Dies ist besonders wichtig für Unternehmen, um das Risikoniveau einer Schwachstelle zu verstehen und eine solche Schwachstelle am besten vor einer möglichen böswilligen Ausnutzung zu schützen.

Daher könnten wir das rechtfertigen; Eine Schwachstellenanalyse liefert Informationen zur Durchführung von Penetrationstests. Daher müssen Sie über Tools mit vollem Funktionsumfang verfügen, mit denen Sie beides erreichen können.

Lassen Sie uns die Optionen erkunden…

Astra

Astra ist ein cloudbasiertes VAPT-Tool mit vollem Funktionsumfang und besonderem Fokus auf E-Commerce; es unterstützt WordPress, Joomla, OpenCart, Drupal, Magento, PrestaShop und andere. Es wird mit einer Reihe von Anwendungen, Malware und Netzwerktests geliefert, um die Sicherheit Ihrer Webanwendung zu bewerten.

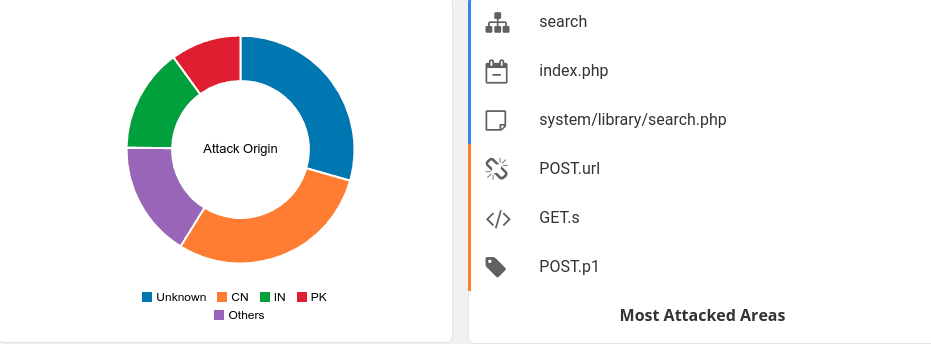

Es verfügt über ein intuitives Dashboard, das eine grafische Analyse der auf Ihrer Website blockierten Bedrohungen in einem bestimmten Zeitraum anzeigt.

Einige Funktionen umfassen.

- Anwendung Statische und dynamische Codeanalyse

Mit statischer Code- und dynamischer Analyse, die den Code einer Anwendung vor und während der Laufzeit überprüft, um sicherzustellen, dass Bedrohungen in Echtzeit erkannt und sofort behoben werden können.

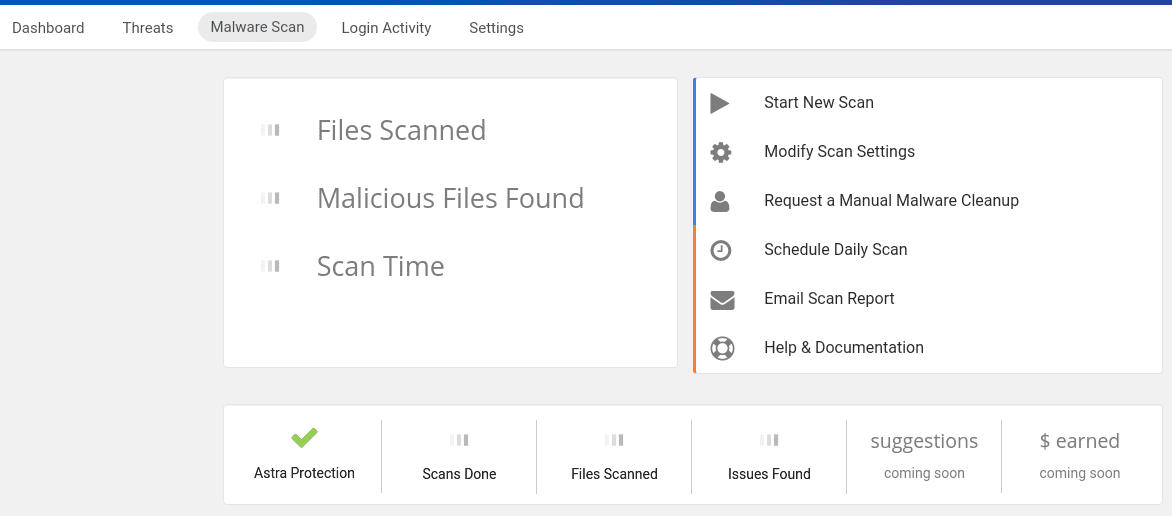

Es führt auch einen automatisierten Anwendungsscan nach bekannter Malware durch und entfernt diese. Ebenso werden Dateiunterschiede überprüft, um die Integrität Ihrer Dateien zu authentifizieren, die möglicherweise von einem internen Programm oder einem externen Angreifer böswillig geändert wurden. Unter dem Abschnitt Malware-Scan erhalten Sie nützliche Informationen zu möglicher Malware auf Ihrer Website.

Astra führt auch eine automatische Bedrohungserkennung und -protokollierung durch, die Ihnen einen Einblick geben, welche Teile der Anwendung am anfälligsten für Angriffe sind, welche Teile aufgrund früherer Angriffsversuche am meisten ausgenutzt werden.

- Zahlungs-Gateway und Infrastrukturtests

Es führt Zahlungs-Gateway-Penetrationstests für Anwendungen mit Zahlungsintegration durch – ebenso Infrastrukturtests, um die Sicherheit der Holding-Infrastruktur der Anwendung zu gewährleisten.

Astra wird mit einem Netzwerkpenetrationstest von Routern, Switches, Druckern und anderen Netzwerkknoten geliefert, die Ihr Unternehmen internen Sicherheitsrisiken aussetzen könnten.

In Bezug auf Standards basieren die Tests von Astra auf den wichtigsten Sicherheitsstandards, einschließlich OWASP, PCI, SANS, CERT, ISO27001.

Invicti

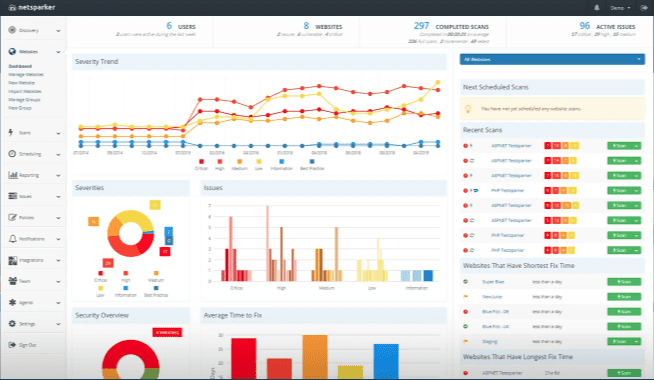

Invicti ist eine unternehmenstaugliche Lösung für mittlere bis große Unternehmen, die über eine Reihe von Funktionen verfügt. Es verfügt über eine robuste Scanfunktion, die als Proof-Based-Scanning™-Technologie mit vollständiger Automatisierung und Integration geschützt ist.

Invicti verfügt über eine große Anzahl von Integrationen mit bestehenden Tools. Es lässt sich leicht in Problemverfolgungstools wie Jira, Clubhouse, Bugzilla, AzureDevops usw. integrieren. Es verfügt auch über Integrationen mit Projektmanagementsystemen wie Trello. Ebenso mit CI-Systemen (Continuous Integration) wie Jenkins, Gitlab CI/CD, Circle CI, Azure usw. Dies gibt Invicti die Möglichkeit, in Ihren SDLC (Software Development Life Cycle) integriert zu werden; Daher können Ihre Build-Pipelines jetzt eine Schwachstellenprüfung enthalten, bevor Sie Funktionen in Ihrer Geschäftsanwendung einführen.

Ein intelligentes Dashboard gibt Ihnen einen Einblick, welche Sicherheitsfehler in Ihrer Anwendung vorhanden sind, welche Schweregrade sie haben und welche behoben wurden. Außerdem erhalten Sie Informationen zu Schwachstellen aus Scanergebnissen und möglichen Sicherheitslücken.

Haltbar

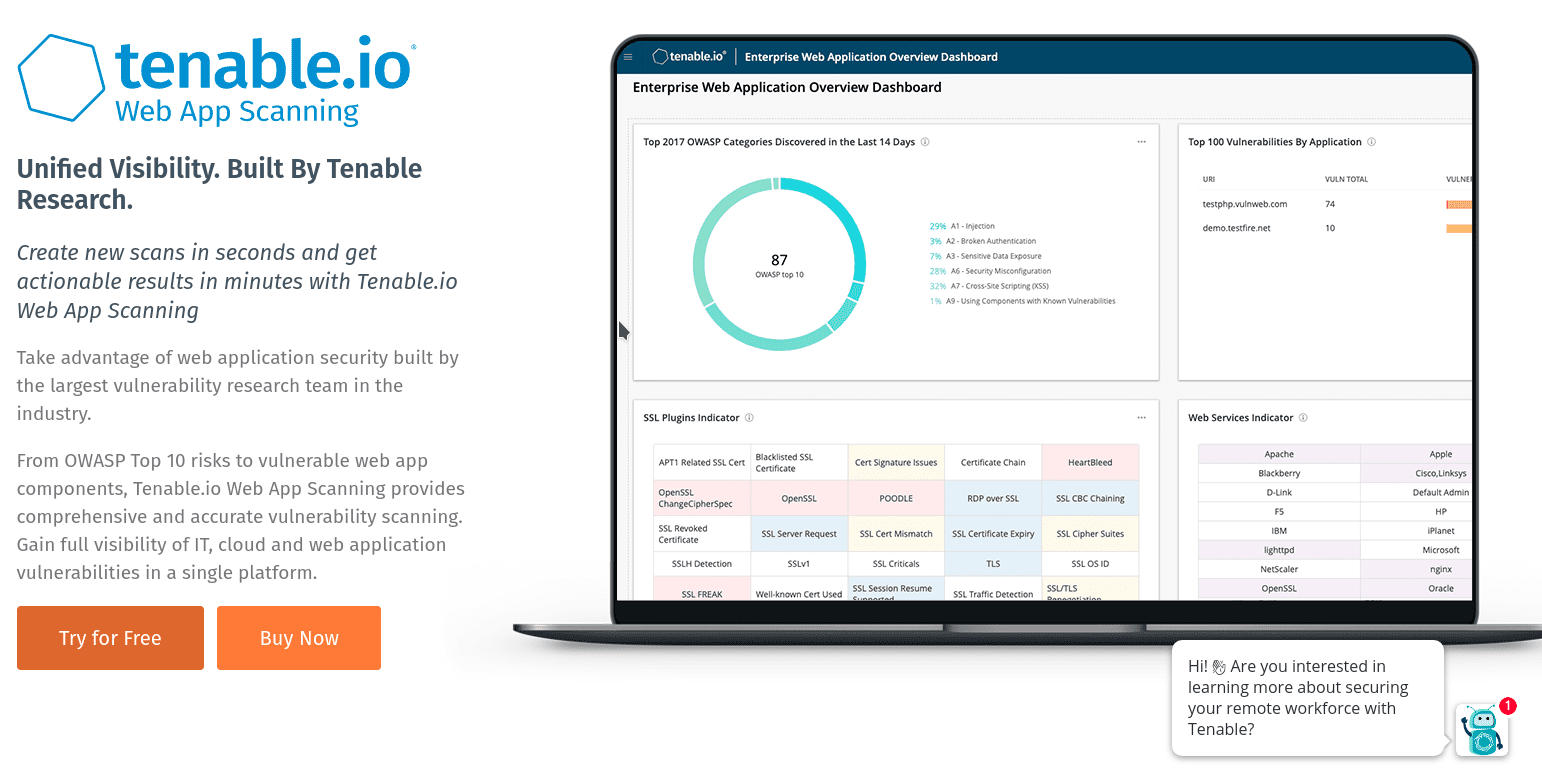

Tenable.io ist ein unternehmenstaugliches Tool zum Scannen von Webanwendungen, das Ihnen wichtige Einblicke in die Sicherheitsaussichten all Ihrer Webanwendungen gibt.

Es ist einfach einzurichten und zu starten. Dieses Tool konzentriert sich nicht nur auf eine einzelne Anwendung, die Sie ausführen, sondern auf alle von Ihnen bereitgestellten Web-Apps.

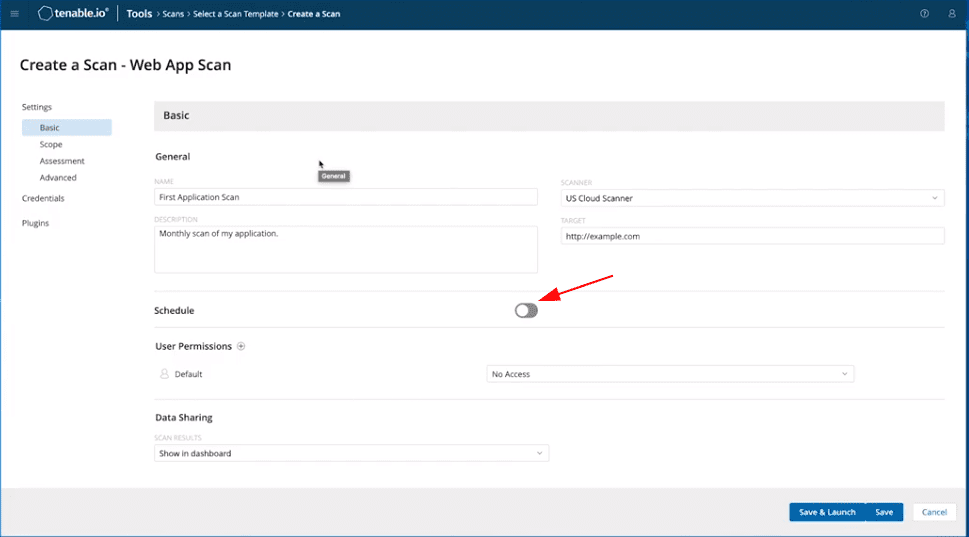

Außerdem stützt es seine Schwachstellen-Scans auf die weit verbreiteten Top-Ten-Schwachstellen von OWASP. Dies macht es jedem Sicherheitsspezialisten leicht, einen Web-App-Scan zu initiieren und die Ergebnisse zu verstehen. Sie können einen automatischen Scan planen, um eine sich wiederholende Aufgabe des manuellen erneuten Scannens von Anwendungen zu vermeiden.

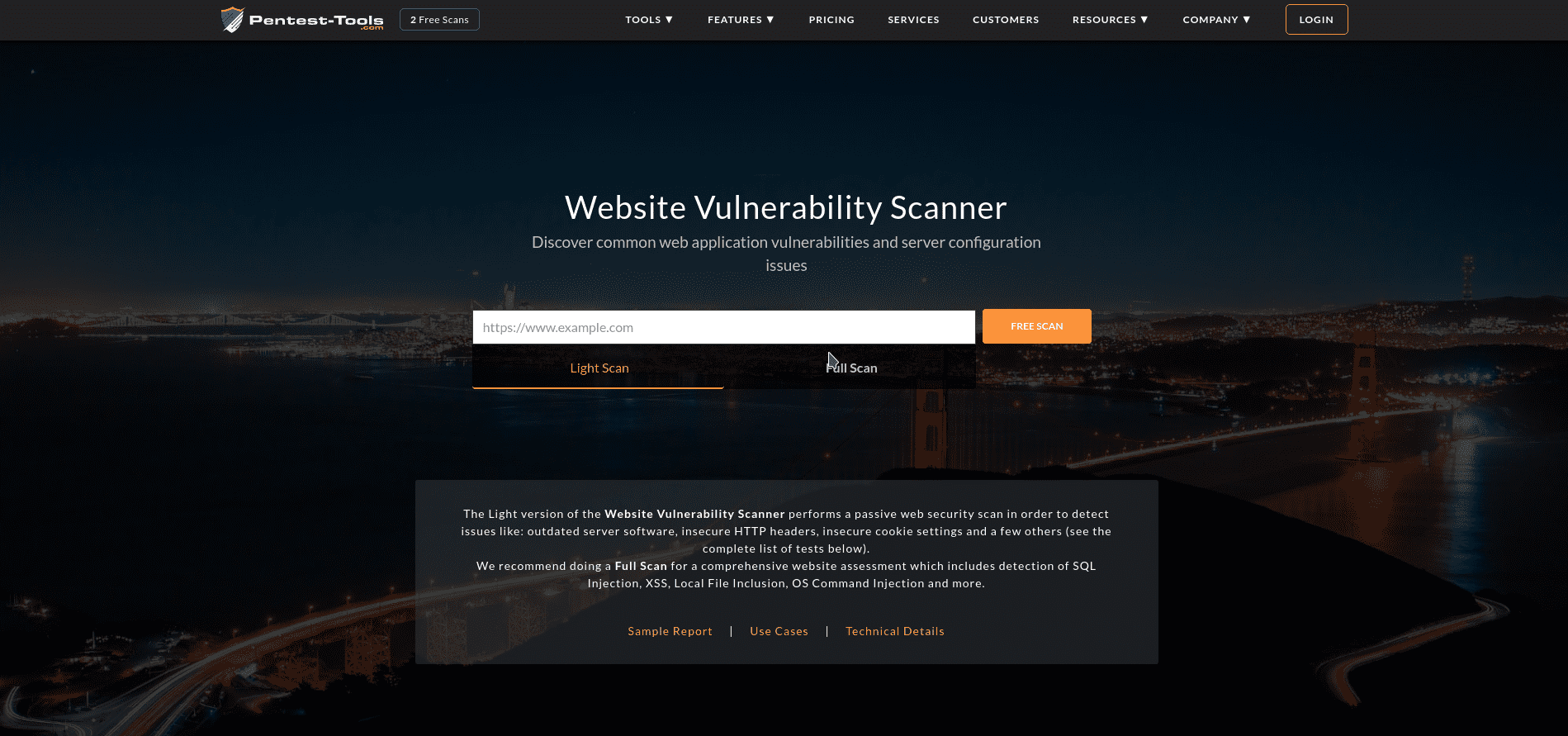

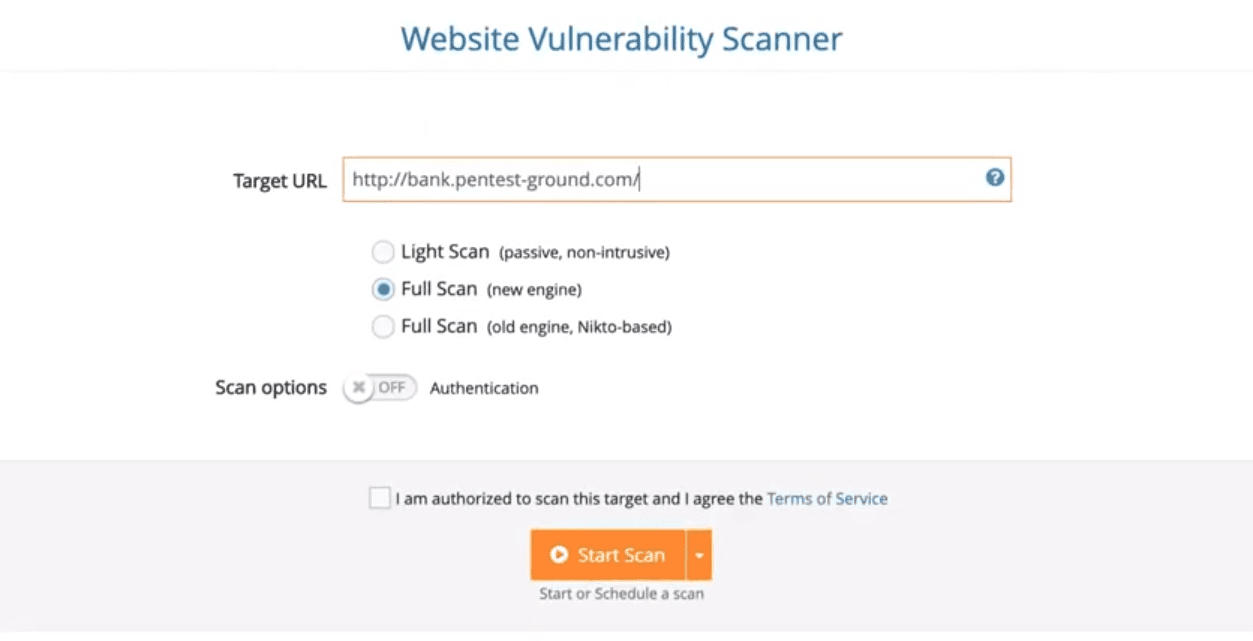

Pentest-Tools Scanner gibt Ihnen vollständige Scan-Informationen zu Schwachstellen, nach denen Sie auf einer Website suchen können.

Es umfasst Web-Fingerprinting, SQL-Injection, Cross-Site-Scripting, Remote-Befehlsausführung, lokale / Remote-Dateieinbindung usw. Kostenloses Scannen ist ebenfalls verfügbar, jedoch mit eingeschränkten Funktionen.

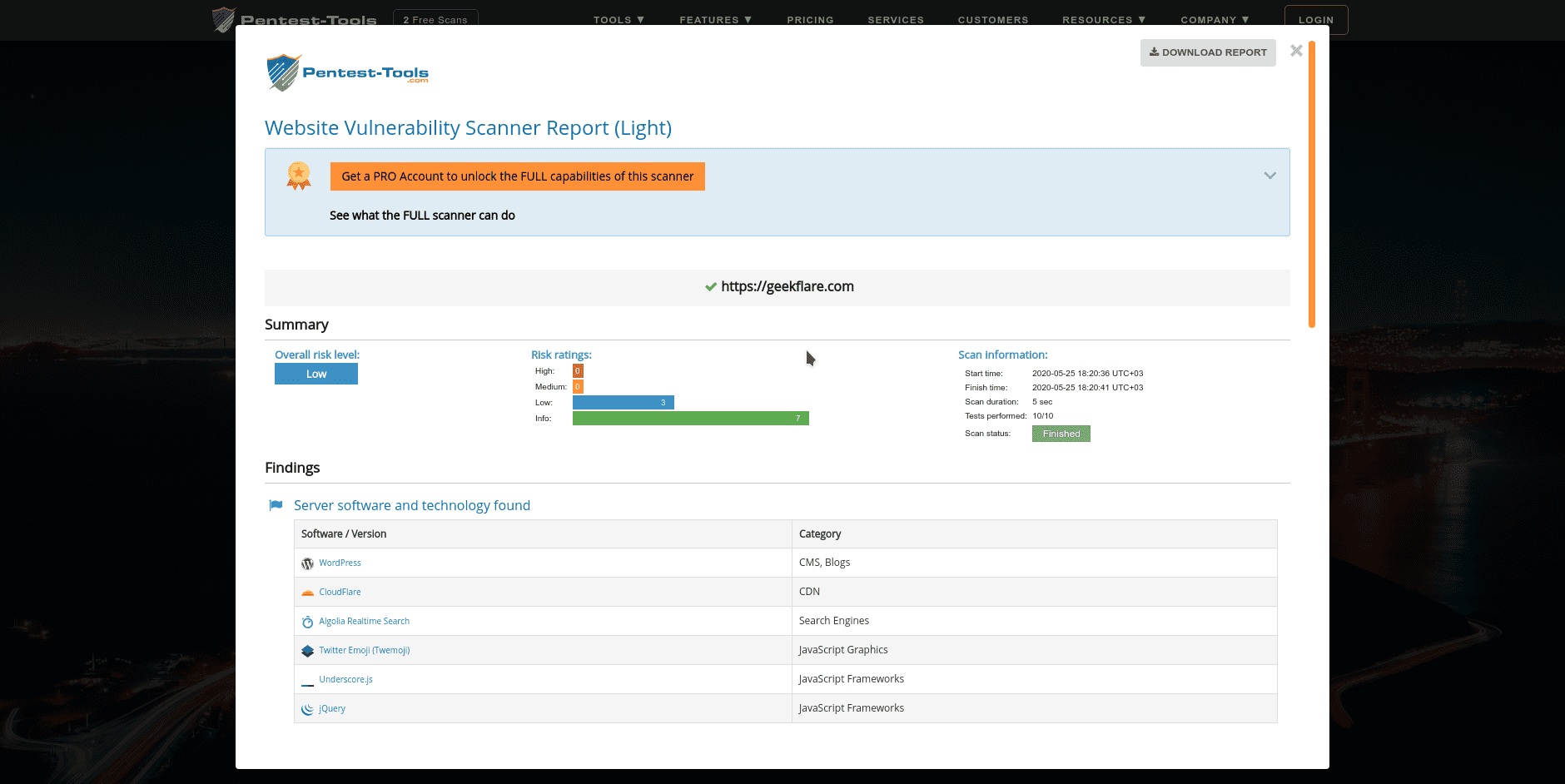

Die Berichterstellung zeigt Details zu Ihrer Website und den verschiedenen Schwachstellen (sofern vorhanden) und deren Schweregrad. Hier ist ein Screenshot des kostenlosen „Light“ Scan-Berichts.

Im PRO-Konto können Sie den Scanmodus auswählen, den Sie durchführen möchten.

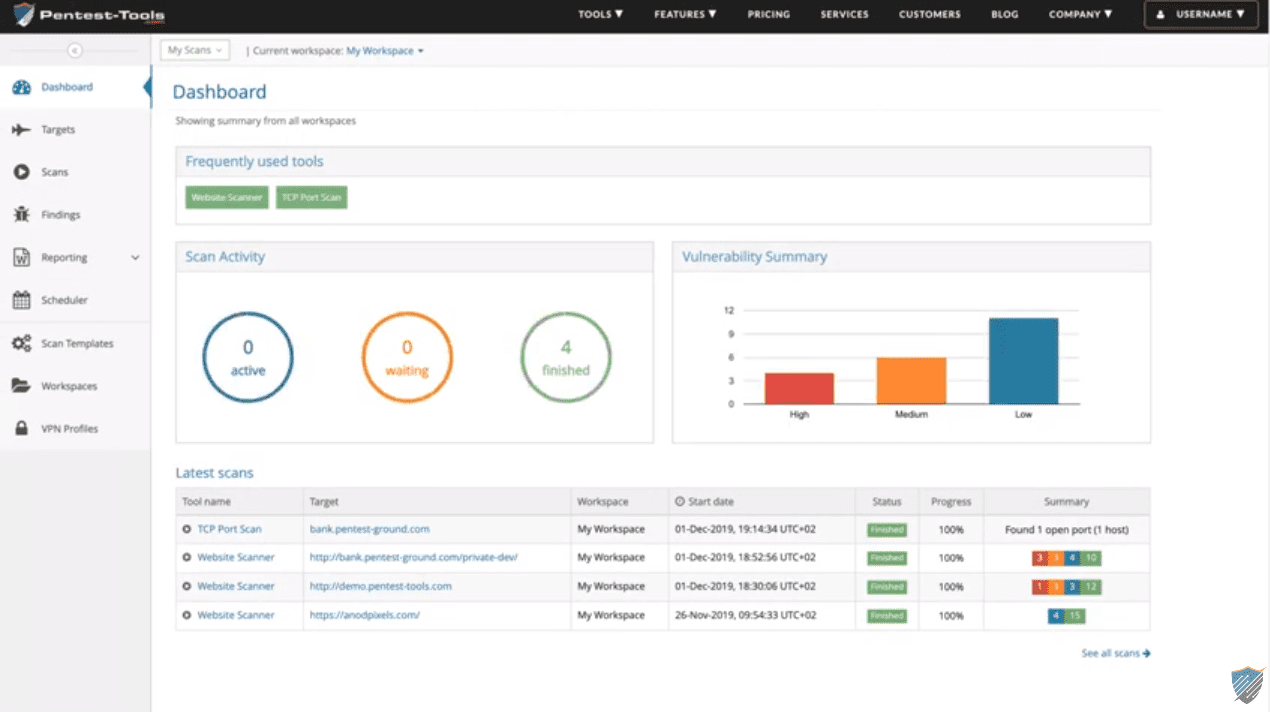

Das Dashboard ist recht intuitiv und gibt einen umfassenden Einblick in alle durchgeführten Scans und die unterschiedlichen Schweregrade.

Bedrohungsscans können auch geplant werden. Ebenso verfügt das Tool über eine Berichtsfunktion, mit der ein Tester Schwachstellenberichte aus den durchgeführten Scans erstellen kann.

Google-SCC

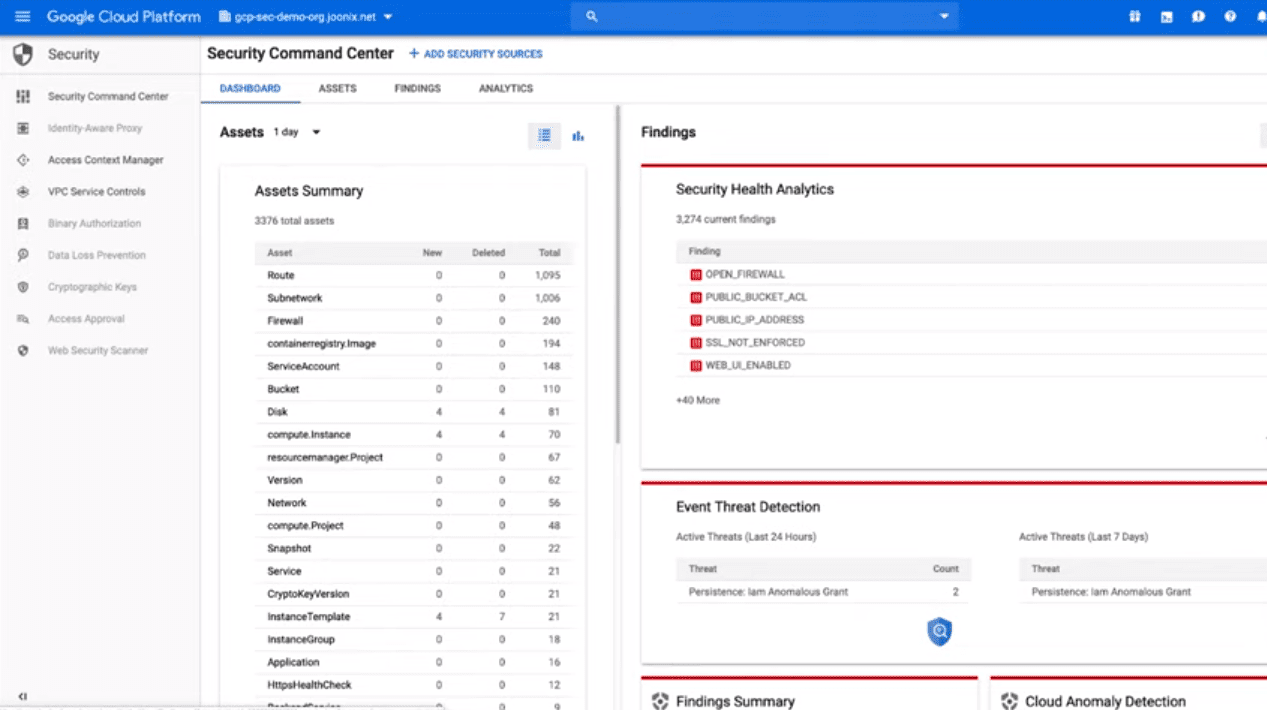

Security Command Center (SCC) ist eine Sicherheitsüberwachungsressource für Google Cloud.

Dies bietet Google Cloud-Benutzern die Möglichkeit, die Sicherheitsüberwachung für ihre bestehenden Projekte ohne zusätzliche Tools einzurichten.

SCC enthält eine Vielzahl nativer Sicherheitsquellen. Einschließlich

- Erkennung von Cloud-Anomalien – Nützlich für die Erkennung fehlerhafter Datenpakete, die durch DDoS-Angriffe generiert wurden.

- Cloud Security Scanner – Nützlich zum Erkennen von Schwachstellen wie Cross-Site Scripting (XSS), Verwendung von Klartext-Passwörtern und veralteten Bibliotheken in Ihrer App.

- Cloud DLP Data Discovery – Dies zeigt eine Liste von Speicher-Buckets, die sensible und/oder regulierte Daten enthalten

- Forseti Cloud SCC Connector – Damit können Sie Ihre eigenen benutzerdefinierten Scanner und Detektoren entwickeln

Es umfasst auch Partnerlösungen wie CloudGuard, Chef Automate, Qualys Cloud Security, Reblaze. All dies kann in Cloud SCC integriert werden.

Fazit

Die Sicherheit von Websites ist eine Herausforderung, aber dank der Tools, die es einfach machen, herauszufinden, was anfällig ist, und die Online-Risiken zu mindern. Falls noch nicht geschehen, probieren Sie die obige Lösung noch heute aus, um Ihr Online-Geschäft zu schützen.