Bedrohungsakteure diversifizieren ihre Monetarisierungstechniken, -taktiken und -verfahren (TTP) mit neuen Angriffsmethoden, da der technologische Fortschritt die Eintrittsbarriere gesenkt und das Aufkommen von Ransomware as a Service (RaaS) das Problem verschärft hat.

Damit ein Unternehmen dieses Niveau erreichen kann, muss Threat Intelligence zu einem wesentlichen Bestandteil seiner Sicherheitslage werden, da es umsetzbare Informationen über aktuelle Bedrohungen liefert und Unternehmen vor böswilligen Angriffen schützt.

Inhaltsverzeichnis

Was ist eine Threat Intelligence-Plattform?

Eine Threat-Intelligence-Plattform (TIP) ist eine Technologie, die es Organisationen ermöglicht, Threat-Intelligence-Daten aus mehreren Quellen zu sammeln, zu analysieren und zusammenzufassen. Diese Informationen ermöglichen es Unternehmen, potenzielle Sicherheitsrisiken proaktiv zu identifizieren und zu mindern und sich gegen zukünftige Angriffe zu verteidigen.

Cyber Threat Intelligence ist eine wichtige Komponente der Unternehmenssicherheit. Durch die Überwachung der neuesten Cyber-Bedrohungen und Schwachstellen kann Ihr Unternehmen potenzielle Sicherheitsverletzungen erkennen und darauf reagieren, bevor sie Ihre IT-Ressourcen beschädigen.

Wie funktioniert die Threat Intelligence-Plattform?

Threat-Intelligence-Plattformen helfen Unternehmen, die Risiken von Datenschutzverletzungen zu mindern, indem sie Threat-Intelligence-Daten aus mehreren Quellen sammeln, darunter Open-Source-Intelligence (OSINT), Deep und Dark Web und proprietäre Threat-Intelligence-Feeds.

TIPs analysieren die Daten, identifizieren Muster, Trends und potenzielle Bedrohungen und geben diese Informationen dann an Ihr SOC-Team und andere Sicherheitssysteme wie Firewalls, Intrusion Detection-Systeme und SIEM-Systeme (Security Information and Event Management) weiter, um Schäden zu mindern Ihre IT-Infrastruktur.

Vorteile von Threat Intelligence-Plattformen

Threat-Intelligence-Plattformen bieten Unternehmen verschiedene Vorteile, darunter:

- Proaktive Bedrohungserkennung

- Verbesserte Sicherheitslage

- Bessere Ressourcenallokation

- Optimierte Sicherheitsabläufe

Weitere Vorteile von TIPs sind die automatisierte Reaktion auf Bedrohungen, Kosteneinsparungen und erhöhte Transparenz.

Hauptmerkmale von Threat Intelligence-Plattformen

Die Hauptmerkmale von Threat-Intelligence-Plattformen sind:

- Fähigkeit zur Datenerfassung

- Priorisierung von Bedrohungen in Echtzeit

- Bedrohungsanalyse

- Fähigkeit, das Deep und Dark Web zu überwachen

- Umfangreiche Bibliothek und Datenbank mit Diagrammen zur Visualisierung von Angriffen und Bedrohungen

- Integration in Ihre bestehenden Sicherheitstools und -systeme

- Untersuchen Sie Malware, Phishing-Betrug und böswillige Akteure

Die besten TIPs können Bedrohungsdaten aus mehreren Quellen und Formaten sammeln, normalisieren, aggregieren und organisieren.

Autofokus

AutoFocus von Palo Alto Networks ist eine Cloud-basierte Threat-Intelligence-Plattform, mit der Sie kritische Angriffe identifizieren, vorläufige Bewertungen durchführen und Maßnahmen zur Behebung der Situation ergreifen können, ohne zusätzliche IT-Ressourcen zu benötigen. Der Dienst sammelt Bedrohungsdaten aus Ihrem Unternehmensnetzwerk, Ihrer Branche und globalen Informationsquellen.

AutoFocus liefert Informationen von Unit 42 – dem Bedrohungsforschungsteam des Palo Alto Network – über die neuesten Malware-Kampagnen. Der Bedrohungsbericht kann auf Ihrem Dashboard angezeigt werden und gibt Ihnen zusätzliche Einblicke in die Techniken, Taktiken und Verfahren (TTP) von Angreifern.

Hauptmerkmale

- Der Forschungs-Feed von Unit 42 bietet Einblick in die neueste Malware mit Informationen über ihre Taktiken, Techniken und Verfahren

- Verarbeitet täglich 46 Millionen reale DNS-Anfragen

- Sammeln Sie Informationen von Drittanbietern wie Cisco, Fortinet und CheckPoint

- Das Tool bietet Bedrohungsinformationen für SIEM-Tools (Security Information and Event Management), interne Systeme und andere Tools von Drittanbietern mit einer offenen und agilen RESTful-API

- Enthält vorgefertigte Tag-Gruppen für Ransomware, Banking-Trojaner und Hacking-Tool

- Benutzer können auch benutzerdefinierte Tags basierend auf ihren Suchkriterien erstellen

- Kompatibel mit verschiedenen Standarddatenformaten wie STIX, JSON, TXT und CSV

Die Preise für das Tool werden auf der Website des Palo Alto Network nicht beworben. Käufer sollten sich an das Vertriebsteam des Unternehmens wenden, um Angebote zu erhalten, und Sie können auch eine Produktdemo anfordern, um mehr über die Möglichkeiten der Lösung und deren Nutzung für Ihr Unternehmen zu erfahren.

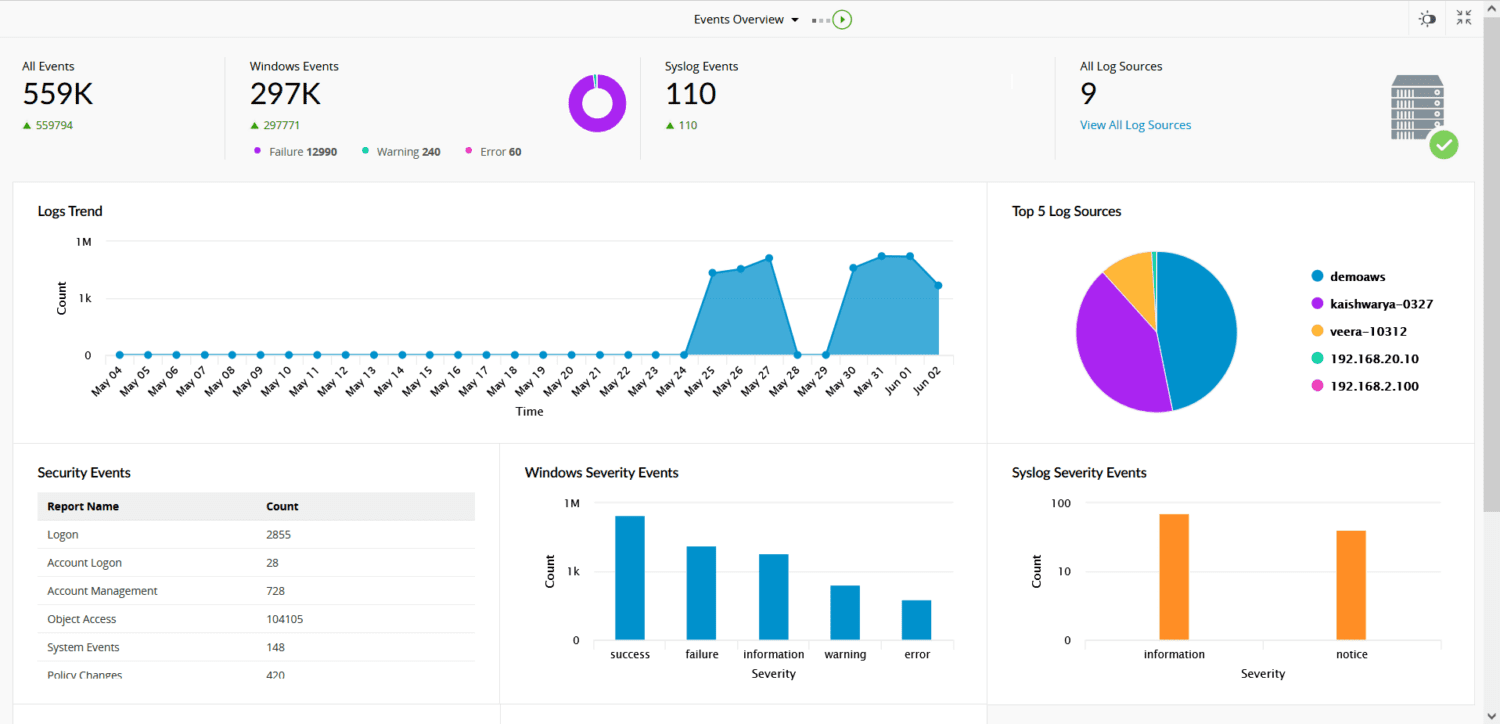

ManageEngine-Log360

ManageEngine Log360 ist ein Protokollverwaltungs- und SIEM-Tool, das Unternehmen Einblick in ihre Netzwerksicherheit bietet, Active Directory-Änderungen überwacht, ihre Exchange-Server und die Einrichtung öffentlicher Clouds überwacht und die Protokollverwaltung automatisiert.

Log360 kombiniert die Funktionen von fünf ManageEngine-Tools, darunter ADAudit Plus, Event Log Analyzer, M365 Manager Plus, Exchange Reporter Plus und Cloud Security Plus.

Log360 Threat Intelligence-Module umfassen eine Datenbank mit globalen bösartigen IPs und einen STIX/TAXII-Bedrohungs-Feed-Prozessor, der häufig Daten aus globalen Bedrohungs-Feeds abruft und Sie auf dem Laufenden hält.

Hauptmerkmale

- Umfasst integrierte CASB-Funktionen (Cloud Access Security Broker), um Daten in der Cloud zu überwachen, Schatten-IT-Anwendungen zu erkennen und sanktionierte und nicht sanktionierte Anwendungen zu verfolgen

- Erkennen Sie Bedrohungen in Unternehmensnetzwerken, Endpunkten, Firewalls, Webservern, Datenbanken, Switches, Routern und anderen Cloud-Quellen

- Erkennung von Vorfällen in Echtzeit und Überwachung der Dateiintegrität

- Verwendet das MITRE ATT&CK-Framework, um Bedrohungen zu priorisieren, die in der Angriffskette auftreten

- Die Angriffserkennung umfasst regelbasierte Echtzeitkorrelation, verhaltensbasierte ML-basierte Benutzer- und Entitätsverhaltensanalyse (UEBA) und signaturbasiertes MITRE ATT&CK

- Umfasst integrierte Data Loss Prevention (DLP) für eDiscovery, Datenrisikobewertung, Content-Aware-Schutz und Überwachung der Dateiintegrität

- Sicherheitsanalysen in Echtzeit

- Integriertes Compliance-Management

Log360 kann in einer Datei heruntergeladen werden und ist in zwei Editionen erhältlich: kostenlos und professionell. Benutzer können die erweiterten Funktionen der Professional Edition für einen 30-tägigen Testzeitraum testen, danach werden diese Funktionen in ihre kostenlose Edition umgewandelt.

AlienVault USM

AlienVault USM-Plattform, entwickelt von AT&T. Die Lösung bietet Bedrohungserkennung, Bewertung, Reaktion auf Vorfälle und Compliance-Management auf einer einheitlichen Plattform.

AlienVault USM erhält alle 30 Minuten Updates von AlienVault Labs über verschiedene Arten von Angriffen, neue Bedrohungen, verdächtiges Verhalten, Schwachstellen und Exploits, die sie in der gesamten Bedrohungslandschaft entdecken.

AlienVault USM bietet eine einheitliche Ansicht Ihrer Unternehmenssicherheitsarchitektur, sodass Sie Ihre Netzwerke und Geräte vor Ort oder an entfernten Standorten überwachen können. Es umfasst auch SIEM-Funktionen, Cloud Intrusion Detection für AWS, Azure und GCP, Network Intrusion Detection (NIDS), Host Intrusion Detection (HIDS) und Endpoint Detection and Response (EDR).

Hauptmerkmale

- Botnet-Erkennung in Echtzeit

- Command and Control (C&C) Verkehrsidentifikation

- Advanced Persistent Threat (APT)-Erkennung

- Entspricht verschiedenen Industriestandards wie GDPR, PCI DSS, HIPAA, SOC 2 und ISO 27001

- Netzwerk- und Host-IDS-Signaturen

- Zentralisierte Erfassung von Ereignis- und Protokolldaten

- Erkennung von Datenexfiltration

- AlientVault überwacht Cloud- und On-Prem-Umgebungen von einer einzigen Glasscheibe aus, einschließlich AWS, Microsoft Azure, Microsoft Hyper-V und VMWare

Die Preise für diese Lösung beginnen bei 1.075 $ pro Monat für den Essential Plan. Potenzielle Käufer können sich für eine 14-tägige kostenlose Testversion anmelden, um mehr über die Fähigkeiten des Tools zu erfahren.

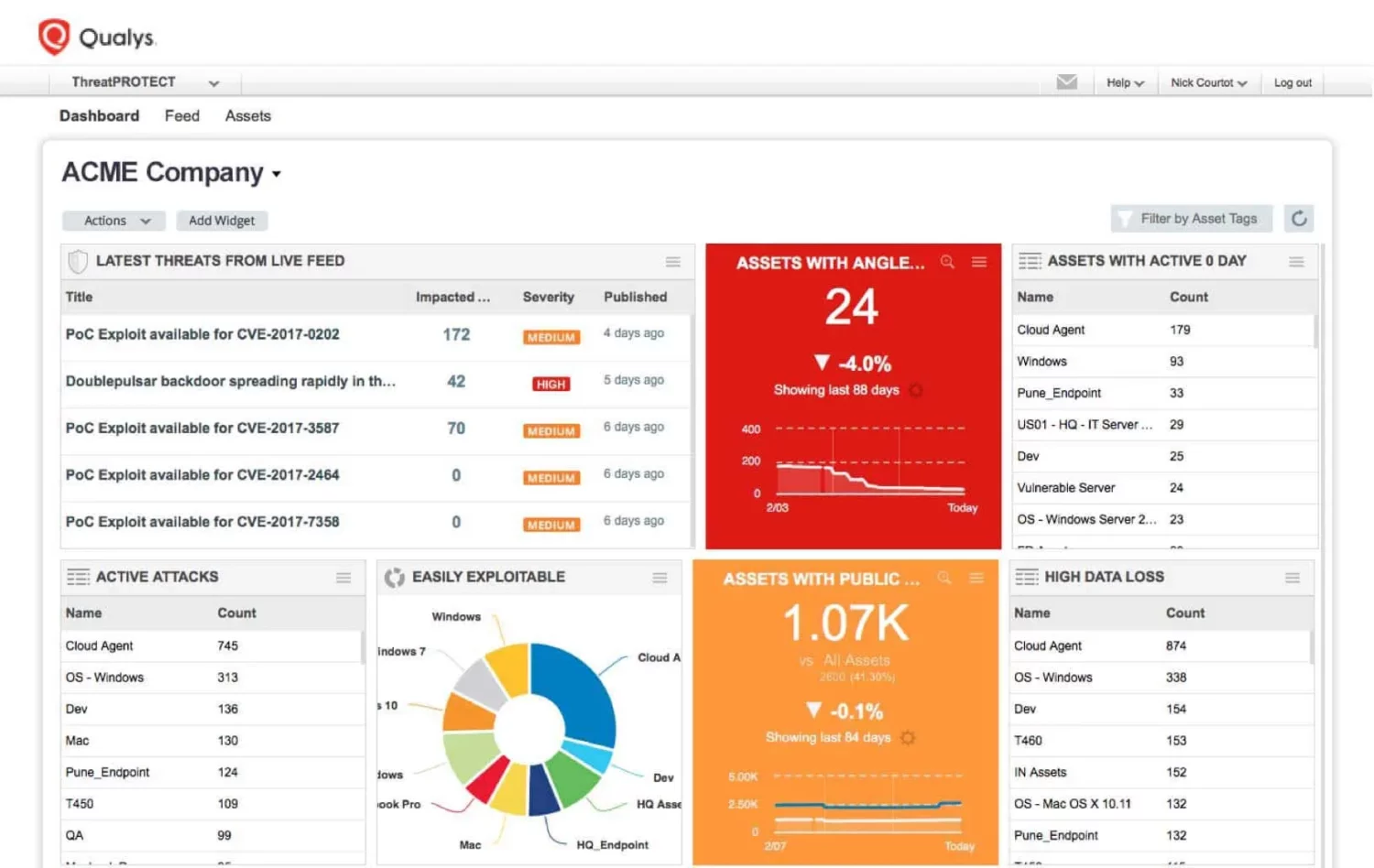

Qualys Bedrohungsschutz

Qualys Threat Protection ist ein Cloud-Service, der erweiterte Bedrohungsschutz- und -reaktionsfunktionen bietet. Es enthält Echtzeit-Bedrohungsindikatoren für Schwachstellen, ordnet Erkenntnisse von Qualys und externen Quellen zu und korreliert kontinuierlich externe Bedrohungsinformationen mit Ihren Schwachstellen und Ihrem IT-Asset-Inventar.

Mit dem Qualys-Bedrohungsschutz können Sie manuell ein benutzerdefiniertes Dashboard aus Widgets und Suchanfragen erstellen und Suchergebnisse sortieren, filtern und verfeinern.

Hauptmerkmale

- Zentralisiertes Steuer- und Visualisierungspanel

- Bietet Live-Feeds von Offenlegungen von Schwachstellen

- RTIs für Zero-Day-Angriffe, öffentliche Exploits, aktiv angegriffen, hohe laterale Bewegung, hoher Datenverlust, Denial-of-Service, Malware, kein Patch, Exploit-Kit und einfacher Exploit

- Enthält eine Suchmaschine, mit der Sie nach bestimmten Assets und Schwachstellen suchen können, indem Sie Ad-hoc-Abfragen erstellen

- Qualys Threat Protection korreliert kontinuierlich externe Bedrohungsinformationen mit Ihrem Schwachstellen- und IT-Asset-Inventar

Sie bieten eine 30-tägige kostenlose Testversion an, damit Käufer die Funktionen des Tools erkunden können, bevor sie eine Kaufentscheidung treffen.

SOCRadar

SOCRadar beschreibt sich selbst als eine SaaS-basierte Extended Threat Intelligence (XTI)-Plattform, die External Attack Surface Management (EASM), Digital Risk Protection Services (DRPS) und Cyber Threat Intelligence (CTI) kombiniert.

Die Plattform verbessert die Sicherheitslage Ihres Unternehmens, indem sie Einblick in seine Infrastruktur, sein Netzwerk und seine Datenbestände bietet. Zu den Fähigkeiten von SOCRadar gehören Echtzeit-Bedrohungsinformationen, automatisierte Deep- und Dark-Web-Scans und integrierte Reaktion auf Vorfälle.

Hauptmerkmale

- Lässt sich in bestehende Sicherheits-Stacks wie SOAR, EDR, MDR und XDR sowie SIEM-Lösungen integrieren

- Es hat über 150 Feed-Quellen

- Die Lösung bietet Informationen zu verschiedenen Sicherheitsrisiken wie Malware, Botnet, Ransomware, Phishing, schlechtem Ruf, gehackter Website, verteilten Denial-of-Service-Angriffen (DDOS), Honeypots und Angreifern

- Branchen- und regionenbasiertes Monitoring

- MITRE ATT & CK-Mapping

- Hat über 6.000 Combo-Listenzugriff (Anmeldeinformationen und Kreditkarte)

- Deep- und Dark-Web-Überwachung

- Erkennung kompromittierter Anmeldeinformationen

SOCRadar hat zwei Editionen: Cyber Threat Intelligence für SOC-Teams (CTI4SOC) und Extended Threat Intelligence (XTI). Beide Pläne sind in zwei Versionen erhältlich – kostenlos und kostenpflichtig – der CTI4SOC-Plan beginnt bei 9.999 $ pro Jahr.

Solarwinds Security Event Manager

SolarWinds Security Event Manager ist eine SIEM-Plattform, die Ereignisprotokolldaten von über 100 vorgefertigten Konnektoren, einschließlich Netzwerkgeräten und Anwendungen, sammelt, normalisiert und korreliert.

Mit SEM können Sie Sicherheitsrichtlinien effektiv verwalten, verwalten und überwachen und Ihr Netzwerk schützen. Es analysiert die gesammelten Protokolle in Echtzeit und verwendet die gesammelten Informationen, um Sie über ein Problem zu informieren, bevor es schwerwiegende Schäden an Ihrer Unternehmensinfrastruktur verursacht.

Hauptmerkmale

- Überwacht Ihre Infrastruktur rund um die Uhr

- SEM verfügt über 100 vorgefertigte Konnektoren, darunter Atlassian JIRA, Cisco, Microsoft, IBM, Juniper Sophos, Linux und mehr

- Automatisiert das Compliance-Risikomanagement

- SEM umfasst die Überwachung der Dateiintegrität

- SEM sammelt Protokolle, korreliert Ereignisse und überwacht Bedrohungsdatenlisten – alles in einem einzigen Fenster

- Die Plattform verfügt über mehr als 700 integrierte Korrelationsregeln

- Benutzer können Berichte im PDF- oder CSV-Format exportieren

Solarwinds Security Event Manager bietet eine kostenlose 30-Tage-Testversion mit zwei Lizenzierungsoptionen: Abonnement, das bei 2.877 $ beginnt, und unbefristet, das bei 5.607 $ beginnt. Das Tool wird basierend auf der Anzahl der Knoten lizenziert, die Protokoll- und Ereignisinformationen senden.

Tenable.sc

Tenable.sc basiert auf der Nessus-Technologie und ist eine Vulnerability-Management-Plattform, die Einblicke in die Sicherheitslage und IT-Infrastruktur Ihres Unternehmens bietet. Es sammelt und bewertet Schwachstellendaten in Ihrer gesamten IT-Umgebung, analysiert Schwachstellentrends im Laufe der Zeit und ermöglicht es Ihnen, Prioritäten zu setzen und Korrekturmaßnahmen zu ergreifen.

Mit der Tenable.sc-Produktfamilie (Tenanble.sc und Tenable.sc+) können Sie Schwachstellen identifizieren, untersuchen, priorisieren und beheben, um Ihre Systeme und Daten zu schützen.

Hauptmerkmale

- Es optimierte die Einhaltung von Industriestandards wie CERT, NIST, DISA STIG, DHS CDM, FISMA, PCI DSS und HIPAA/HITECH

- Seine passiven Asset-Erkennungsfunktionen ermöglichen es Ihnen, IT-Assets in Ihrem Netzwerk zu erkennen und zu identifizieren, wie z. B. Server, Desktops, Laptops, Netzwerkgeräte, Web-Apps, virtuelle Maschinen, Mobilgeräte und die Cloud

- Das Tenable Research-Team stellt regelmäßig Updates zu den neuesten Schwachstellenprüfungen, Zero-Day-Recherchen und Konfigurations-Benchmarks bereit, um Sie beim Schutz Ihres Unternehmens zu unterstützen

- Tenable unterhält eine Bibliothek mit über 67.000 Common Vulnerabilities and Exposures (CVEs)

- Echtzeit-Erkennung von Botnets und Command-and-Control-Traffic

- Tenable.sc Director enthält eine zentrale Konsole, mit der Sie Ihr Netzwerk über alle Tenable.sc-Konsolen hinweg anzeigen und verwalten können

Tenable.sc wird pro Jahr und pro Asset lizenziert, die 1-Jahres-Lizenz beginnt bei 5.364,25 $. Durch den Kauf einer Mehrjahreslizenz können Sie bares Geld sparen.

Abschluss

Dieser Leitfaden analysierte sieben Threat-Intelligence-Plattformen und ihre herausragenden Funktionen. Die beste Option für Sie hängt von Ihren Anforderungen und Präferenzen für Bedrohungsinformationen ab. Sie können eine Produktdemo anfordern oder sich für eine kostenlose Testversion anmelden, bevor Sie sich für ein bestimmtes Tool entscheiden.

Auf diese Weise können Sie es testen, um festzustellen, ob es den Zweck Ihres Unternehmens erfüllt. Stellen Sie schließlich sicher, dass sie qualitativ hochwertigen Support bieten, und bestätigen Sie, wie oft sie ihre Bedrohungs-Feeds aktualisieren.

Als nächstes können Sie sich Simulationstools für Cyberangriffe ansehen.