Reverse Engineering ist der Prozess der Analyse eines Produkts oder Systems, um sein Design, seine internen Abläufe und seine Funktionalität zu verstehen.

Reverse Engineering wird häufig verwendet, um ein besseres Verständnis eines Produkts oder Systems zu erlangen, um es zu verbessern, um konkurrierende Produkte oder Systeme zu erstellen oder um Fehler oder Schwachstellen zu identifizieren und zu beheben.

Es wird häufig in Bereichen wie Softwareentwicklung, Fertigung und Sicherheit verwendet. Reverse Engineering kann jedoch auch für böswillige Zwecke verwendet werden, z. B. zum Stehlen von Geschäftsgeheimnissen oder zum Erstellen gefälschter Produkte. Aus diesem Grund wird Reverse Engineering häufig durch Gesetze zum Schutz des geistigen Eigentums und zu Geschäftsgeheimnissen geregelt.

Um Reverse Engineering zu beherrschen, sollte ein Sicherheitsexperte über ein ausgeprägtes Verständnis der Informatik und Programmierung sowie Erfahrung mit Tools und Techniken verfügen, die üblicherweise beim Reverse Engineering verwendet werden, wie z. B. Disassembler und Debugger.

Inhaltsverzeichnis

Wie funktioniert Reverse-Engineering?

Reverse Engineering ist der Prozess der Analyse eines Systems, um seine Komponenten, Funktionen und Operationen zu verstehen, um zu verstehen, wie es funktioniert, oder um eine Kopie oder Nachahmung davon zu erstellen.

Reverse Engineering ist ein wertvoller Mechanismus für eine Vielzahl von Zwecken, darunter das Verständnis der Funktionalität eines Systems, das Identifizieren von Schwachstellen oder Schwächen im System, das Erstellen kompatibler oder alternativer Versionen des Systems und das Verbessern des ursprünglichen Designs.

Der Prozess des Reverse Engineering umfasst typischerweise das Zerlegen eines Systems oder Geräts, um seine Komponenten und deren Zusammengehörigkeit zu verstehen. Dies kann das Zerlegen physischer Geräte oder das Analysieren des Codes und der Struktur von Softwaresystemen umfassen.

Nach der Demontage des Systems werden die einzelnen Komponenten untersucht und analysiert, um ihre Funktion und ihr Zusammenspiel zu verstehen, damit das Gesamtsystem funktioniert.

Es ist jedoch wichtig, die geistigen Eigentumsrechte anderer beim Einsatz von Reverse Engineering zu respektieren und es nur für rechtliche und ethische Zwecke zu verwenden.

Zweck des Reverse Engineering in der Sicherheit

Der Zweck des Reverse Engineering in der Sicherheit besteht darin, potenzielle Schwachstellen in einem Produkt oder System zu identifizieren und zu mindern. Dies geschieht in der Regel, indem das Design, der Code oder die Komponenten des Produkts oder Systems untersucht werden, um zu verstehen, wie es funktioniert, und um potenzielle Schwachstellen zu identifizieren.

Beispielsweise kann ein Sicherheitsforscher Reverse Engineering verwenden, um das Design einer Softwareanwendung zu untersuchen, um potenzielle Schwachstellen zu identifizieren, die von Angreifern ausgenutzt werden könnten. Dies könnte die Untersuchung des Codes der Anwendung, die Analyse ihrer Netzwerkkommunikation oder die Untersuchung ihrer Interaktionen mit anderen Systemen oder Komponenten umfassen.

Sobald potenzielle Schwachstellen identifiziert wurden, kann der Sicherheitsforscher daran arbeiten, Lösungen zu entwickeln, um diese Schwachstellen zu mindern, z. B. durch Patchen des Anwendungscodes oder Implementieren zusätzlicher Sicherheitsmaßnahmen. Dies kann dazu beitragen, die Gesamtsicherheit des Produkts oder Systems zu verbessern und es vor potenziellen Angriffen zu schützen.

Schritte im Reverse Engineering

Reverse Engineering umfasst typischerweise die folgenden Schritte:

Beginnen wir mit den besten Reverse-Engineering-Tools.

Ghidra

Ghidra ist eine kostenlose und Open-Source-Software-Reverse-Engineering (SRE)-Suite von Tools, die von der National Security Agency (NSA) entwickelt wurde. Es wird zum Disassemblieren, Dekompilieren und Analysieren von Binärcode verwendet.

Ghidra wurde als robustes und skalierbares SRE-Tool entwickelt und wird sowohl von Regierungsbehörden als auch von der breiteren SRE-Community verwendet. Dieses Tool wurde 2019 der Öffentlichkeit zugänglich gemacht und kann kostenlos heruntergeladen und verwendet werden.

Es verfügt über eine benutzerfreundliche Oberfläche und ein modulares Design, das es Benutzern ermöglicht, das Tool an ihre spezifischen Bedürfnisse anzupassen.

Darüber hinaus enthält Ghidra einen Decompiler, der Assembler-Code in eine höhere Sprache wie C oder Java konvertieren kann, was das Verständnis der Funktionalität einer Binärdatei erleichtern kann.

Androguard

Androguard ist ein Open-Source-Toolkit zum Umkehren und Analysieren von Android-Anwendungen. Es ist in Python geschrieben und kann verwendet werden, um die Struktur und das Verhalten von Android-Apps zu analysieren.

Androguard enthält eine Vielzahl von Tools zur Durchführung verschiedener Arten von Analysen, einschließlich Disassemblierung, Dekompilierung und Entschleierung von Android-Apps. Es kann verwendet werden, um den Code einer App zu analysieren, ihre Ressourcen zu extrahieren und potenzielle Schwachstellen zu identifizieren.

Androguard wird häufig von Forschern und Sicherheitsexperten verwendet, um die Sicherheit von Android-Apps zu analysieren.

Es bietet eine Vielzahl von Funktionen für das Reverse Engineering, darunter die Unterstützung mehrerer Dateiformate, die Möglichkeit, statische und dynamische Analysen durchzuführen, und die Integration mit anderen Tools wie IDA Pro und radare2.

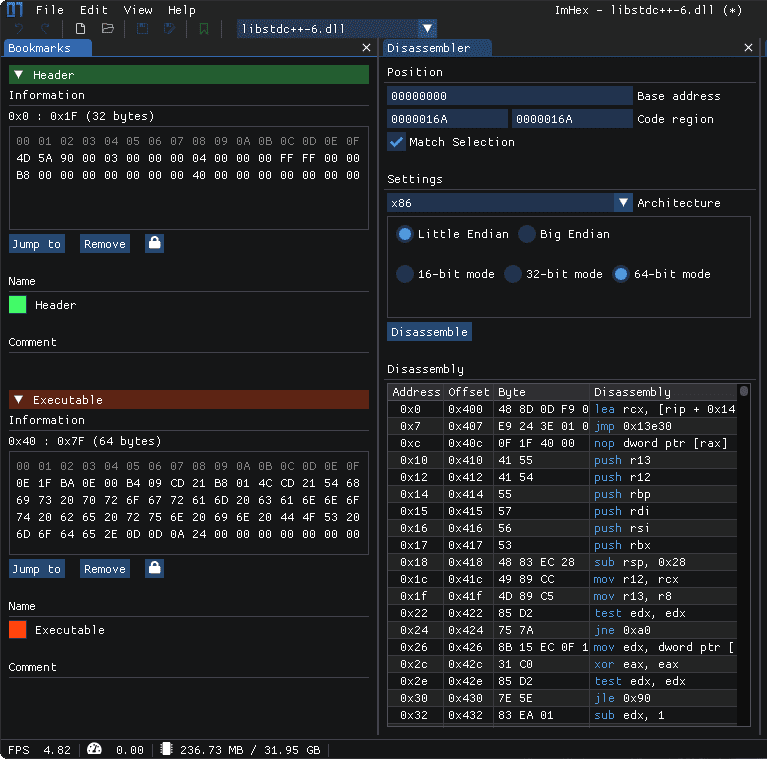

ImHex

ImHex ist ein Hex-Editor, eine Art Software, mit der Benutzer die rohen Binärdaten einer Datei anzeigen und bearbeiten können. Hex-Editoren werden häufig von Programmierern, Sicherheitsforschern und anderen technischen Benutzern verwendet, um den Inhalt einer Datei auf niedriger Ebene zu untersuchen. Sie sind besonders nützlich für die Analyse von Dateien im Binärformat, wie z. B. ausführbare Dateien oder andere Arten von kompiliertem Code.

ImHex ist ein kostenloser Open-Source-Hex-Editor, der für Windows und Linux verfügbar ist. Es verfügt über eine benutzerfreundliche Oberfläche und eine Vielzahl von Funktionen, die die Verwendung vereinfachen.

Zu den Hauptfunktionen von ImHex gehören die Unterstützung großer Dateien, eine flexible Such- und Ersetzungsfunktion und die Möglichkeit, Dateien nebeneinander zu vergleichen. ImHex ermöglicht es Benutzern auch, ihre eigenen Datentypen zu definieren, was nützlich sein kann, um bestimmte Datentypen in einer Datei zu untersuchen.

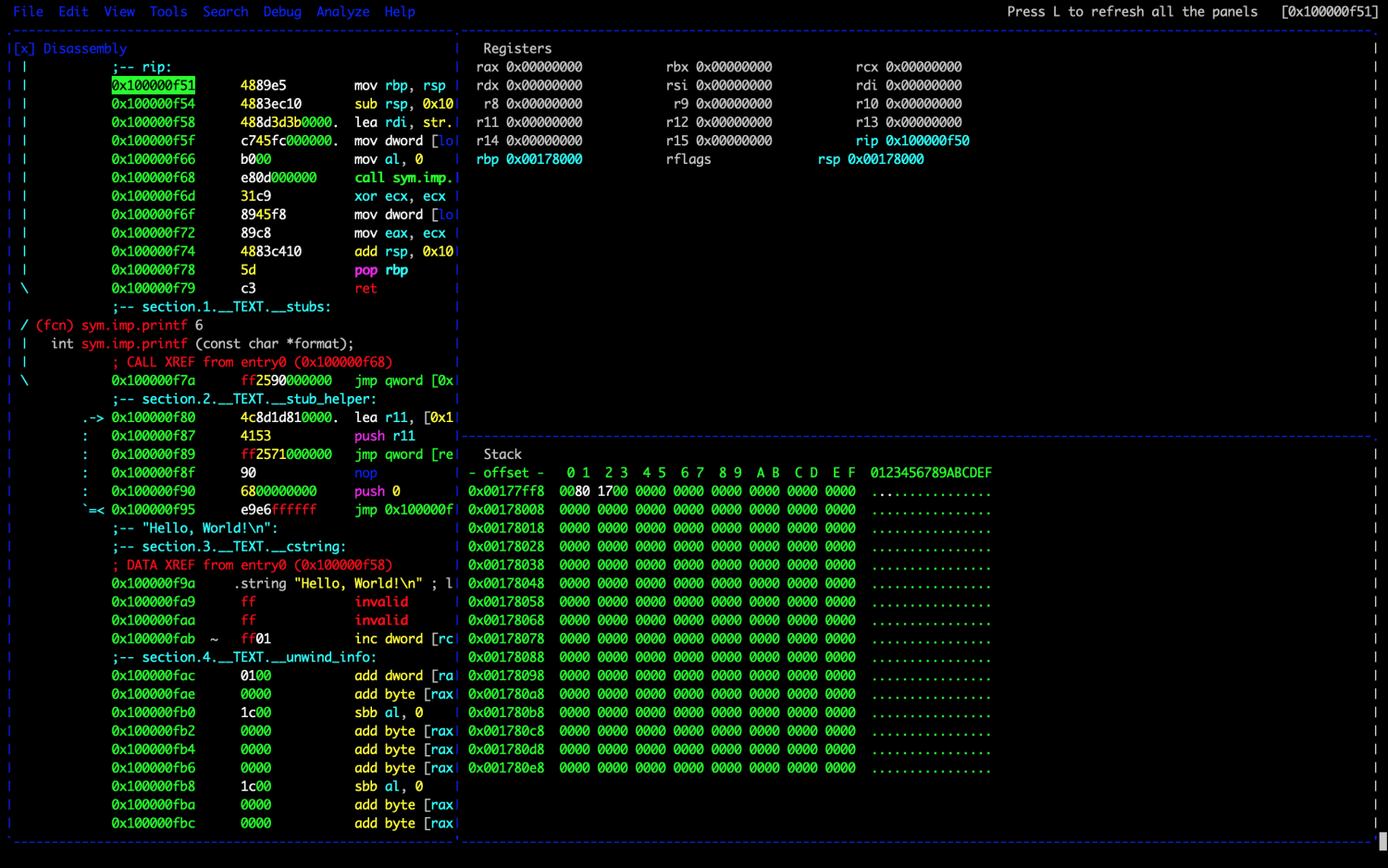

Radare2

Radare2 ist ein Open-Source-Reverse-Engineering-Framework, das zum Disassemblieren, Analysieren und Debuggen von Binärdateien verwendet wird. Es ist in C geschrieben und für eine Vielzahl von Plattformen verfügbar, darunter Windows, Linux und macOS.

Dieses Tool wird von Sicherheitsforschern für eine Vielzahl von Zwecken verwendet, darunter Reverse Engineering, Schwachstellenanalyse und Forensik. Es verfügt über eine Befehlszeilenschnittstelle und eine leistungsstarke Skript-Engine, mit der Benutzer komplexe Aufgaben automatisieren und die Funktionen des Tools erweitern können.

Radare2 enthält auch einen Disassembler, mit dem Binärcode in menschenlesbare Assembleranweisungen umgewandelt werden kann, wodurch das Innenleben einer Binärdatei leichter verständlich wird.

Es bietet verschiedene Funktionen für das Reverse Engineering, darunter die Unterstützung mehrerer Architekturen und Dateiformate, die Möglichkeit, statische und dynamische Analysen durchzuführen, und die Integration mit anderen Tools wie Debuggern und Disassemblern.

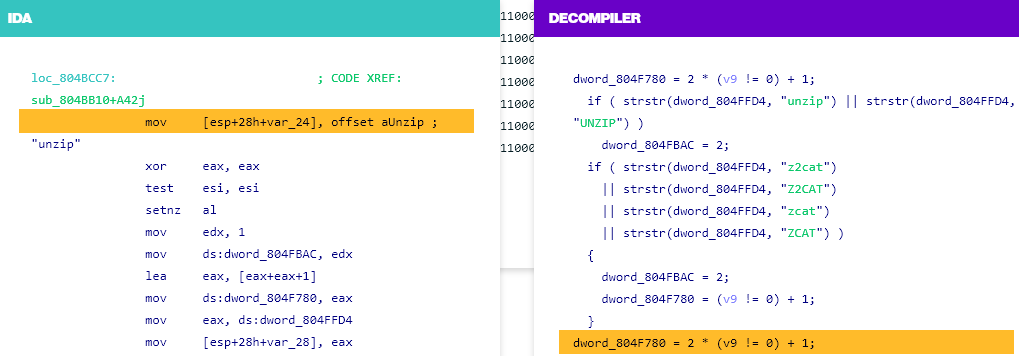

IDA Pro

IDA Pro (kurz für Interactive Disassembler Pro) ist ein kommerzieller Disassembler und Debugger, der häufig von Sicherheitsforschern verwendet wird, um kompilierten Code zu analysieren. Es kann verwendet werden, um ausführbare Dateien und andere Binärdateien zurückzuentwickeln.

Es bietet auch eine Vielzahl von Funktionen für die statische und dynamische Analyse, einschließlich der Unterstützung mehrerer Architekturen und Dateiformate, der Möglichkeit, Disassemblierungen zu erstellen und zu ändern und die Integration mit anderen Tools wie Debuggern und Decompilern.

IDA Pro unterstützt die plattformübergreifende Kompatibilität und bietet außerdem eine grafische Benutzeroberfläche sowie eine Skriptsprache zur Automatisierung komplexer Aufgaben. Es gilt als einer der leistungsstärksten und funktionsreichsten verfügbaren Disassembler, ist aber auch für seine steile Lernkurve und seinen hohen Preis bekannt.

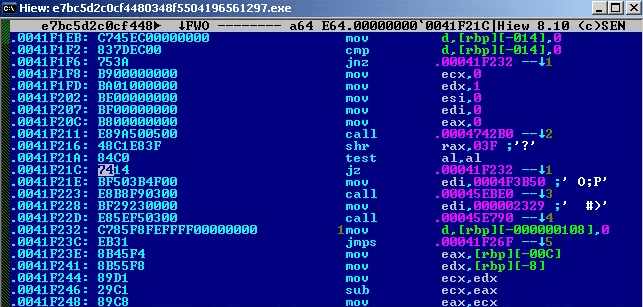

Hallo

Hiew ist ein Betrachter und Editor für Binärdateien für Microsoft Windows. Es ist ein beliebtes Tool bei Softwareentwicklern und Sicherheitsforschern. Mit Hiew können Benutzer die Rohdaten einer Binärdatei anzeigen und bearbeiten sowie Maschinencode in Assemblersprache zerlegen.

Es kann auch verwendet werden, um innerhalb einer Binärdatei nach Mustern oder Zeichenfolgen zu suchen und zwei Dateien auf Unterschiede zu vergleichen. Hiew ist nicht Open Source und nicht frei verfügbar, kann aber auf der Website des Entwicklers erworben werden.

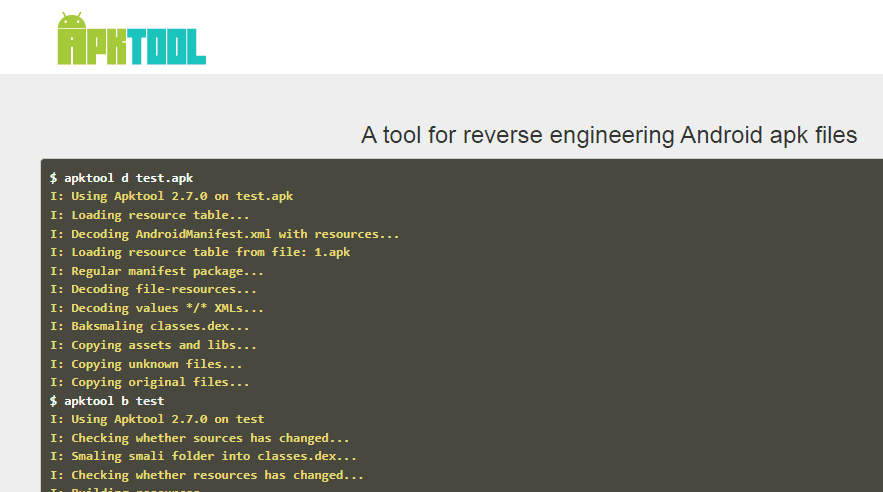

Apktool ist ein kostenloses Open-Source-Tool zum Reverse Engineering von Android-APK-Dateien. Es ist in Java geschrieben und kann auf jeder Plattform ausgeführt werden, die Java unterstützt. Apktool ermöglicht es Benutzern, die Ressourcen in einer APK-Datei zu decodieren und die App mit einigen Änderungen neu zu erstellen.

Es wird häufig von Android-Entwicklern und -Moddern verwendet, um Apps anzupassen, sowie von Sicherheitsforschern, um statische Analysen von Android-Apps durchzuführen.

Es kann die Ressourcen in einer APK-Datei decodieren und eine für Menschen lesbare Darstellung des Codes und Inhalts der App erstellen.

Apktool kann auch verwendet werden, um Sicherheitsanalysen für Android-Apps durchzuführen, da es Benutzern ermöglicht, den Code und die Ressourcen der App zu überprüfen. Auf diese Weise können Benutzer Änderungen am Erscheinungsbild und Verhalten der App vornehmen.

Es ist jedoch wichtig, dass Benutzer die geistigen Eigentumsrechte von App-Entwicklern respektieren und Apktool nur für rechtliche und ethische Zwecke verwenden.

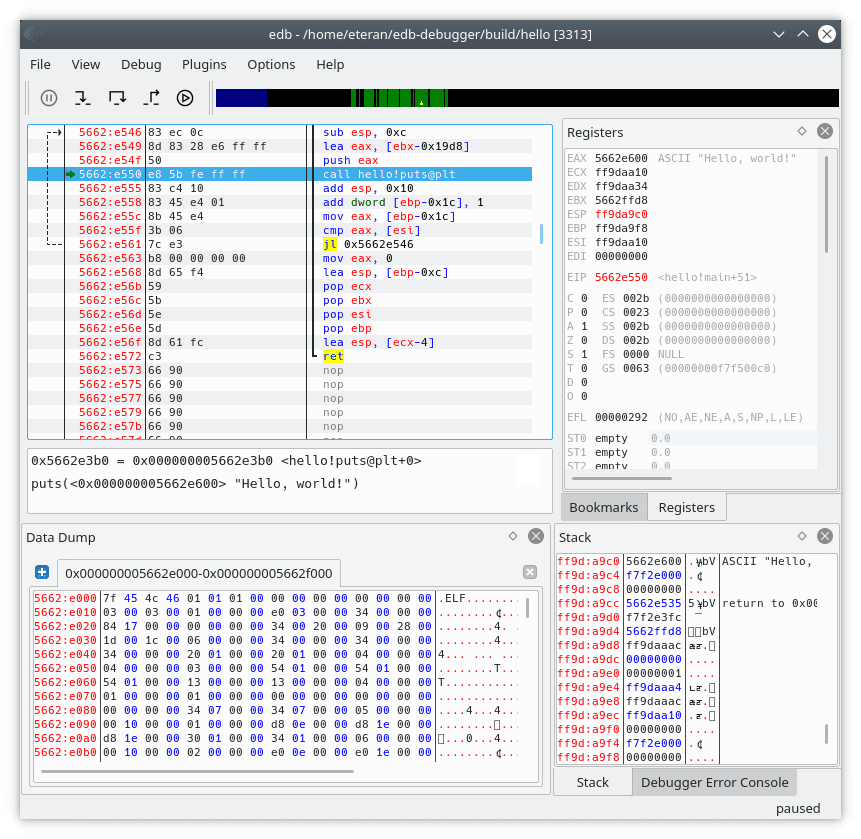

Edb-Debugger

EDB ist ein kostenloser Open-Source-Debugger für Linux, Windows und macOS. Es ist ein leistungsstarkes Tool, das zum Analysieren und Debuggen einer Vielzahl von ausführbaren Dateien verwendet werden kann, einschließlich ELF-, PE-, Mach-O- und Java-Klassendateien.

EDB enthält eine Vielzahl von Funktionen, die es zu einem wertvollen Werkzeug für die Softwareentwicklung und das Reverse Engineering machen.

Eines der Hauptmerkmale von EDB ist seine benutzerfreundliche Oberfläche, die die Verwendung auch für Debugging-Neulinge einfach macht. Es enthält eine Vielzahl von Ansichten, wie z. B. eine Disassemblierungsansicht, eine Speicherabbildung und eine Registeransicht, die detaillierte Informationen über den Status des zu debuggenden Programms liefern.

EDB ermöglicht es Benutzern auch, Breakpoints zu setzen, Code in Einzelschritten zu durchlaufen und die Werte von Variablen zu überprüfen, was das Analysieren und Debuggen von Programmen vereinfacht.

Darüber hinaus bietet EDB Unterstützung für eine Vielzahl von Prozessorarchitekturen und Betriebssystemen, was es zu einem vielseitigen Tool macht, das auf einer Vielzahl von Plattformen verwendet werden kann.

Java-Snoop

JavaSnoop ist ein Tool, mit dem Benutzer das Verhalten von Java-Anwendungen zur Laufzeit ändern können. Es wurde für Sicherheitstests und -analysen entwickelt und kann verwendet werden, um Schwachstellen in Java-Anwendungen zu identifizieren und auszunutzen.

JavaSnoop funktioniert, indem es sich an einen laufenden Java-Prozess anfügt und Code in diesen einfügt, sodass der Benutzer das Verhalten der Anwendung im Handumdrehen ändern kann. Dies kann nützlich sein, um die Sicherheit von Java-Anwendungen zu identifizieren und zu testen.

JavaSnoop ist als eigenständiges Tool und als Plug-in für die beliebte Sicherheitstestplattform Burp Suite für Webanwendungen verfügbar. Es ist in Java geschrieben und kann auf jeder Plattform ausgeführt werden, die Java unterstützt, einschließlich Windows, Linux und macOS.

Einige der Hauptfunktionen von JavaSnoop umfassen die Fähigkeit, Methodenaufrufe abzufangen und zu ändern, die Werte von Variablen anzuzeigen und zu ändern und benutzerdefinierte Hooks zu definieren, um Aufgaben zu automatisieren.

Fazit

Reverse Engineering ist eine wertvolle Fähigkeit für Sicherheitsexperten, da es ihnen ermöglicht, das Design, die internen Abläufe und die Funktionalität eines Produkts oder Systems zu verstehen, um potenzielle Schwachstellen oder Fehler zu identifizieren und zu mindern.

Dies kann besonders nützlich sein, um Zero-Day-Schwachstellen zu identifizieren und zu mindern, d. h. Schwachstellen, die dem Hersteller oder Entwickler unbekannt sind und noch nicht gepatcht wurden.

Reverse Engineering kann eine herausfordernde und komplexe Fähigkeit sein, die es zu meistern gilt. Dennoch kann es ein wertvolles Werkzeug für Sicherheitsexperten sein, die potenzielle Schwachstellen in Softwareanwendungen und -systemen identifizieren und mindern möchten.

Sie könnten auch daran interessiert sein, mehr über die besten NetFlow-Analysatoren und Collector-Tools für Ihr Netzwerk zu erfahren.