Die Tools zur Reaktion auf Vorfälle sind von entscheidender Bedeutung, damit Unternehmen Cyberangriffe, Exploits, Malware und andere interne und externe Sicherheitsbedrohungen schnell erkennen und bekämpfen können.

Normalerweise arbeiten diese Tools zusammen mit herkömmlichen Sicherheitslösungen wie Antivirenprogrammen und Firewalls, um die Angriffe zu analysieren, zu warnen und manchmal dabei zu helfen, sie zu stoppen. Zu diesem Zweck sammeln die Tools Informationen aus den Systemprotokollen, Endpunkten, Authentifizierungs- oder Identitätssystemen und anderen Bereichen, in denen sie die Systeme auf verdächtige Aktivitäten und andere Anomalien untersuchen, die auf eine Sicherheitsgefährdung oder -verletzung hindeuten.

Die Tools helfen dabei, eine Vielzahl von Sicherheitsproblemen automatisch und schnell zu überwachen, zu identifizieren und zu lösen, wodurch die Prozesse rationalisiert werden und die Notwendigkeit entfällt, die meisten sich wiederholenden Aufgaben manuell auszuführen. Die meisten modernen Tools können mehrere Funktionen bereitstellen, einschließlich der automatischen Erkennung und Blockierung von Bedrohungen und der gleichzeitigen Benachrichtigung der zuständigen Sicherheitsteams, um das Problem weiter zu untersuchen.

Sicherheitsteams können die Tools je nach den Anforderungen der Organisation in verschiedenen Bereichen einsetzen. Dies kann die Überwachung der Infrastruktur, Endpunkte, Netzwerke, Assets, Benutzer und anderer Komponenten sein.

Die Wahl des besten Tools ist für viele Unternehmen eine Herausforderung. Um Sie bei der Suche nach der richtigen Lösung zu unterstützen, finden Sie unten eine Liste von Tools zur Reaktion auf Vorfälle, mit denen Sie verschiedene Sicherheitsbedrohungen und Angriffe auf Ihre IKT-Systeme identifizieren, verhindern und darauf reagieren können.

Inhaltsverzeichnis

ManageEngine

Das ManageEngine EventLog-Analyzer ist ein SIEM-Tool, das sich auf die Analyse der verschiedenen Protokolle konzentriert und daraus verschiedene Leistungs- und Sicherheitsinformationen extrahiert. Das Tool, das idealerweise ein Protokollserver ist, verfügt über Analysefunktionen, mit denen ungewöhnliche Trends in den Protokollen erkannt und gemeldet werden können, z. B. solche, die sich aus einem unbefugten Zugriff auf die IT-Systeme und -Assets der Organisation ergeben.

Zu den Zielbereichen gehören die wichtigsten Dienste und Anwendungen wie Webserver, DHCP-Server, Datenbanken, Druckwarteschlangen, E-Mail-Dienste usw. Auch der Analyser ManageEngine, der sowohl auf Windows- als auch auf Linux-Systemen funktioniert, ist nützlich, um die Einhaltung von Datenschutzstandards zu bestätigen wie PCI, HIPPA, DSS, ISO 27001 und mehr.

IBM QRadar

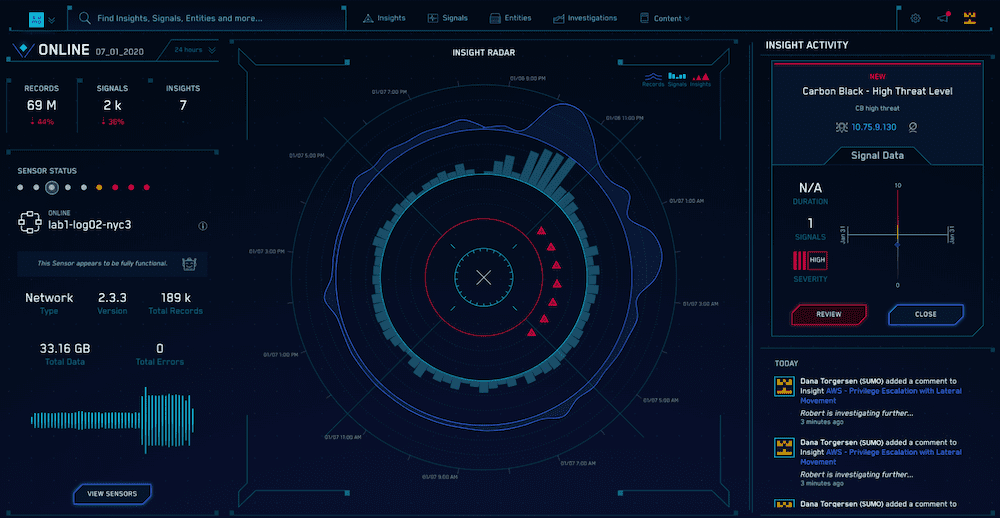

IBM QRadar SIEM ist ein großartiges Erkennungstool, mit dem Sicherheitsteams die Bedrohungen verstehen und die Reaktionen priorisieren können. Qradar nimmt die Asset-, Benutzer-, Netzwerk-, Cloud- und Endpunktdaten und korreliert sie dann mit den Bedrohungsinformationen und Schwachstelleninformationen. Danach wendet es fortschrittliche Analysen an, um Bedrohungen zu erkennen und zu verfolgen, während sie in die Systeme eindringen und sich dort ausbreiten.

Die Lösung schafft intelligente Einblicke in die erkannten Sicherheitsprobleme. Dies zeigt die Grundursache der Sicherheitsprobleme zusammen mit dem Umfang, wodurch die Sicherheitsteams reagieren, die Bedrohungen beseitigen und die Ausbreitung und Auswirkung schnell stoppen können. Im Allgemeinen ist IBM QRadar eine vollständige Analyselösung mit einer Vielzahl von Funktionen, einschließlich einer Risikomodellierungsoption, mit der Sicherheitsteams potenzielle Angriffe simulieren können.

IBM QRadar eignet sich für mittlere und große Unternehmen und kann als Software, Hardware oder virtuelle Appliance in einer On-Premise-, Cloud- oder SaaS-Umgebung bereitgestellt werden.

Zu den weiteren Funktionen gehören

- Hervorragende Filterung, um die gewünschten Ergebnisse zu erzielen

- Fortgeschrittene Fähigkeit zur Bedrohungssuche

- Netflow-Analyse

- Möglichkeit zur schnellen Analyse von Massendaten

- Stellen Sie die bereinigten oder verlorenen Angriffe wieder her

- versteckte Fäden erkennen

- Analyse des Nutzerverhaltens.

SolarWinds

SolarWinds verfügt über umfangreiche Protokollverwaltungs- und Berichtsfunktionen sowie eine Reaktion auf Vorfälle in Echtzeit. Es kann Exploits und Bedrohungen in Bereichen wie den Windows-Ereignisprotokollen analysieren und identifizieren, sodass die Teams die Systeme überwachen und auf Bedrohungen reagieren können.

Security Event Manager verfügt über einfach zu verwendende Visualisierungstools, mit denen Benutzer verdächtige Aktivitäten oder Anomalien leicht erkennen können. Es hat auch ein detailliertes und einfach zu bedienendes Dashboard sowie großartige Unterstützung durch die Entwickler.

Analysiert Ereignisse und Protokolle zur Erkennung von lokalen Netzwerkbedrohungen, SolarWinds verfügt zusätzlich zur Überwachung von USB-Laufwerken auch über eine automatisierte Reaktion auf Bedrohungen. Der Protokoll- und Ereignismanager verfügt über erweiterte Protokollfilterung und -weiterleitung sowie Optionen für die Ereigniskonsole und Knotenverwaltung.

Zu den wichtigsten Funktionen gehören

- Überlegene forensische Analyse

- Schnelle Erkennung verdächtiger Aktivitäten und Bedrohungen

- Kontinuierliche Sicherheitsüberwachung

- Bestimmung des Zeitpunkts eines Ereignisses

- Unterstützt die Einhaltung von DSS, HIPAA, SOX, PCI, STIG, DISA und anderen Vorschriften.

Die SolarWinds-Lösung eignet sich für kleine bis große Unternehmen. Es bietet sowohl On-Premise- als auch Cloud-Bereitstellungsoptionen und läuft unter Windows und Linux.

Sumo-Logik

Sumo-Logik ist eine flexible Cloud-basierte intelligente Sicherheitsanalyseplattform, die eigenständig oder zusammen mit anderen SIEM-Lösungen in Multi-Cloud- und hybriden Umgebungen funktioniert.

Die Plattform nutzt maschinelles Lernen zur verbesserten Erkennung und Untersuchung von Bedrohungen und kann eine Vielzahl von Sicherheitsproblemen in Echtzeit erkennen und darauf reagieren. Basierend auf einem einheitlichen Datenmodell ermöglicht Sumo Logic Sicherheitsteams, Sicherheitsanalysen, Protokollverwaltung sowie Compliance- und andere Lösungen in einer Lösung zu konsolidieren. Die Lösung verbessert die Incident Response-Prozesse zusätzlich zur Automatisierung verschiedener Sicherheitsaufgaben. Es ist auch einfach bereitzustellen, zu verwenden und zu skalieren, ohne kostspielige Hardware- und Software-Upgrades.

Echtzeit-Erkennung bietet Einblick in die Sicherheit und Compliance des Unternehmens und kann Bedrohungen schnell identifizieren und isolieren. Sumo-Logik hilft, die Sicherheitskonfigurationen durchzusetzen und die Infrastruktur, Benutzer, Anwendungen und Daten auf den alten und modernen IT-Systemen weiterhin zu überwachen.

- Ermöglicht Teams die einfache Verwaltung von Sicherheitswarnungen und -ereignissen

- Machen Sie es einfach und kostengünstiger, HIPAA, PCI, DSS, SOC 2.0 und andere Vorschriften einzuhalten.

- Identifizieren Sie Sicherheitskonfigurationen und Abweichungen

- Erkennen Sie verdächtiges Verhalten von böswilligen Benutzern

- Erweiterte Zugriffsverwaltungstools, die dabei helfen, riskante Assets und Benutzer zu isolieren

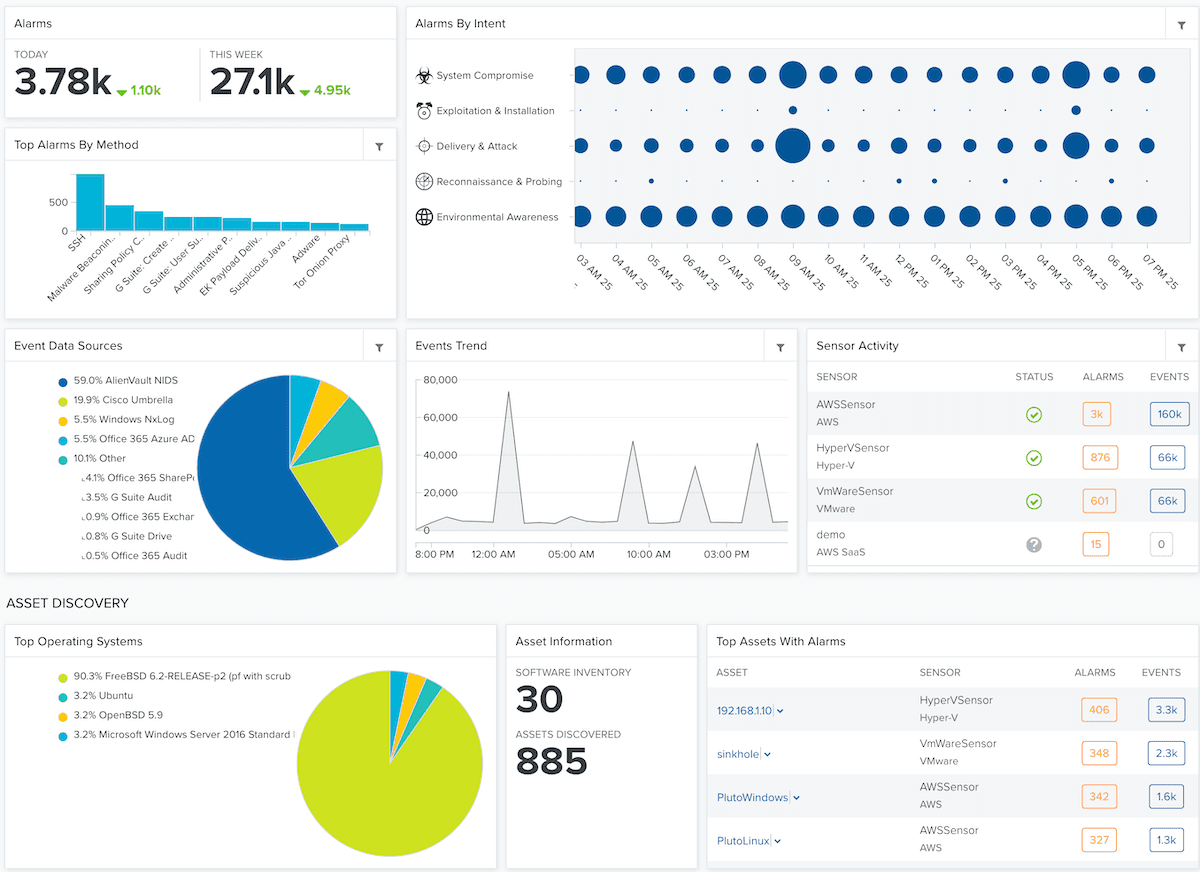

AlientVault

AlienVault USM ist ein umfassendes Tool, das Bedrohungserkennung, Reaktion auf Vorfälle sowie Compliance-Management kombiniert, um eine umfassende Sicherheitsüberwachung und -behebung für On-Premise- und Cloud-Umgebungen bereitzustellen. Das Tool verfügt über mehrere Sicherheitsfunktionen, die auch Intrusion Detection, Schwachstellenbewertung, Asset-Erkennung und -Inventarisierung, Protokollverwaltung, Ereigniskorrelation, E-Mail-Warnungen, Compliance-Prüfungen usw. umfassen.

[Update: AlienVault has been acquired by AT&T]

Dies ist ein einheitliches, kostengünstiges, einfach zu implementierendes und zu verwendendes USM-Tool, das auf leichtgewichtigen Sensoren und Endpunkt-Agenten basiert und Bedrohungen in Echtzeit erkennen kann. Außerdem ist das AlienVault USM in flexiblen Plänen erhältlich, um Organisationen jeder Größe gerecht zu werden. Zu den Vorteilen gehören

- Verwenden Sie ein einziges Webportal, um die IT-Infrastruktur vor Ort und in der Cloud zu überwachen

- Hilft der Organisation, die PCI-DSS-Anforderungen zu erfüllen

- E-Mail-Benachrichtigung bei Erkennung von Sicherheitsproblemen

- Analysieren Sie eine Vielzahl von Protokollen verschiedener Technologien und Hersteller und generieren Sie gleichzeitig umsetzbare Informationen

- Ein benutzerfreundliches Dashboard, das die Aktivitäten und Trends an allen relevanten Standorten anzeigt.

LogRhythm

LogRhythm, das als Cloud-Service oder als On-Premise-Appliance verfügbar ist, verfügt über eine breite Palette überlegener Funktionen, die von Protokollkorrelation bis hin zu künstlicher Intelligenz und Verhaltensanalyse reichen. Die Plattform bietet eine Security-Intelligence-Plattform, die künstliche Intelligenz nutzt, um Protokolle und Datenverkehr in Windows- und Linux-Systemen zu analysieren.

Es verfügt über eine flexible Datenspeicherung und ist eine gute Lösung für fragmentierte Arbeitsabläufe, zusätzlich zur Bereitstellung einer segmentierten Bedrohungserkennung, selbst in Systemen, in denen es keine strukturierten Daten, keine zentralisierte Sichtbarkeit oder Automatisierung gibt. Es eignet sich für kleine und mittelgroße Organisationen und ermöglicht es Ihnen, die Fenster oder andere Protokolle zu durchsuchen und sich leicht auf Netzwerkaktivitäten einzugrenzen.

Es ist mit einer Vielzahl von Protokollen und Geräten kompatibel und lässt sich leicht in Varonis integrieren, um die Fähigkeiten zur Reaktion auf Bedrohungen und Vorfälle zu verbessern.

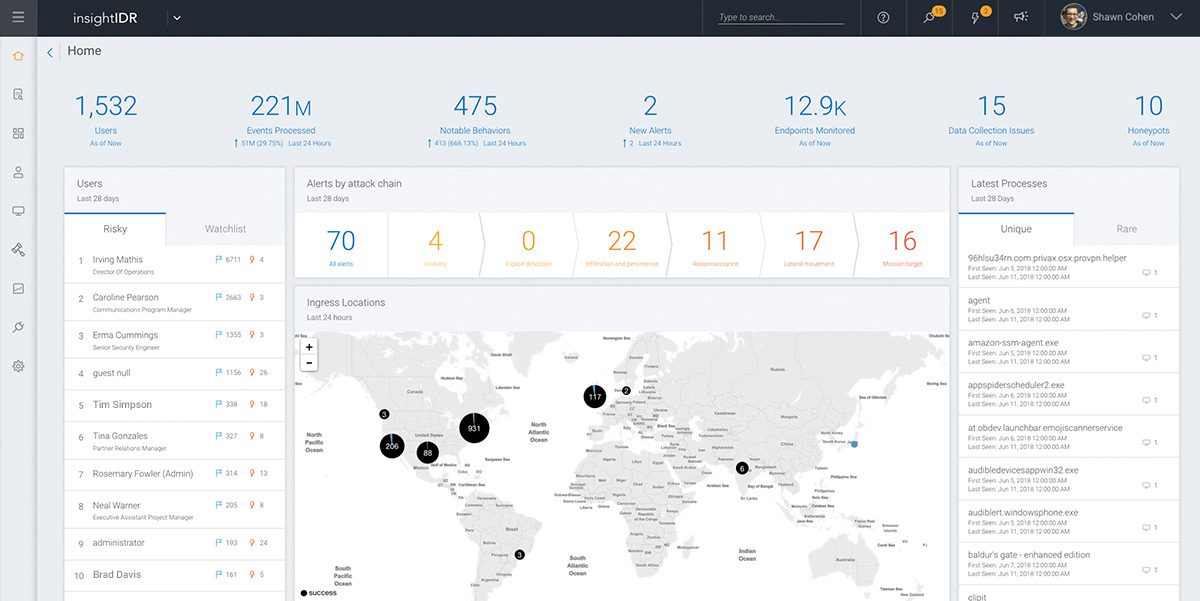

Rapid7 InsightIDR

Rapid7 InsightIDR ist eine leistungsstarke Sicherheitslösung für die Erkennung und Reaktion auf Vorfälle, die Sichtbarkeit von Endpunkten, die Überwachung der Authentifizierung und viele andere Funktionen.

Das Cloud-basierte SIEM-Tool verfügt über Such-, Datenerfassungs- und Analysefunktionen und kann eine Vielzahl von Bedrohungen erkennen, darunter gestohlene Anmeldeinformationen, Phishing und Malware. Dies gibt ihm die Möglichkeit, verdächtige Aktivitäten und unbefugten Zugriff von internen und externen Benutzern schnell zu erkennen und darauf aufmerksam zu machen.

InsightIDR verwendet fortschrittliche Täuschungstechnologie, Analyse des Angreifer- und Benutzerverhaltens, Überwachung der Dateiintegrität, zentrale Protokollverwaltung und andere Erkennungsfunktionen. Dies macht es zu einem geeigneten Tool, um die verschiedenen Endpunkte zu scannen und Sicherheitsbedrohungen in kleinen, mittleren und großen Organisationen in Echtzeit zu erkennen. Die Protokollsuche, Endpunkte und Daten zum Benutzerverhalten bieten Einblicke, die Teams dabei helfen, schnelle und intelligente Sicherheitsentscheidungen zu treffen.

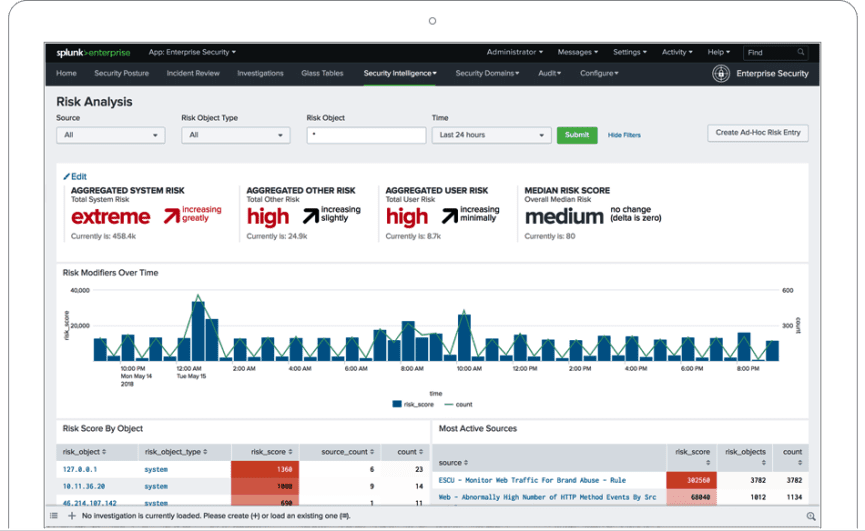

Splunk

Splunk ist ein leistungsstarkes Tool, das KI- und maschinelle Lerntechnologien nutzt, um umsetzbare, effektive und vorausschauende Erkenntnisse zu liefern. Es verfügt über verbesserte Sicherheitsfunktionen zusammen mit seinem anpassbaren Asset-Ermittler, statistischen Analysen, Dashboards, Untersuchungen, Klassifizierung und Vorfallprüfung.

Splunk eignet sich für alle Arten von Organisationen sowohl für On-Premise- als auch für SaaS-Bereitstellungen. Aufgrund seiner Skalierbarkeit funktioniert das Tool für fast alle Arten von Unternehmen und Branchen, einschließlich Finanzdienstleistungen, Gesundheitswesen, öffentlicher Sektor usw.

Weitere Schlüsselfunktionen sind

- Schnelle Bedrohungserkennung

- Ermittlung der Risiko-Scores

- Benachrichtigungsverwaltung

- Ablauf der Ereignisse

- Eine schnelle und effektive Antwort

- Funktioniert mit Daten von jedem Computer, entweder vor Ort oder in der Cloud.

Varonis

Varonis bietet nützliche Analysen und Warnungen zu Infrastruktur, Benutzern sowie Datenzugriff und -nutzung. Das Tool bietet umsetzbare Berichte und Warnungen und kann flexibel angepasst werden, um sogar auf einige verdächtige Aktivitäten zu reagieren. Es bietet umfassende Dashboards, die Sicherheitsteams einen zusätzlichen Einblick in ihre Systeme und Daten geben.

Außerdem kann Varonis Einblicke in die E-Mail-Systeme, unstrukturierte Daten und andere kritische Ressourcen erhalten, mit der Option, automatisch auf die Lösung von Problemen zu reagieren. Beispielsweise das Blockieren eines Benutzers, der versucht, ohne Berechtigungen auf Dateien zuzugreifen, oder das Verwenden einer unbekannten IP-Adresse, um sich beim Netzwerk der Organisation anzumelden.

Die Varonis Incident Response-Lösung lässt sich in andere Tools integrieren, um verbesserte umsetzbare Einblicke und Warnungen bereitzustellen. Es lässt sich auch in LogRhythm integrieren, um verbesserte Bedrohungserkennungs- und Reaktionsfähigkeiten bereitzustellen. Auf diese Weise können die Teams ihre Abläufe optimieren und Bedrohungen, Geräte und Benutzer einfach und schnell untersuchen.

Fazit

Mit der zunehmenden Menge und Komplexität von Cyber-Bedrohungen und -Angriffen sind Sicherheitsteams meistens überfordert und manchmal nicht in der Lage, den Überblick zu behalten. Um kritische IT-Ressourcen und -Daten zu schützen, müssen Unternehmen die geeigneten Tools bereitstellen, um sich wiederholende Aufgaben zu automatisieren, Protokolle zu überwachen und zu analysieren, verdächtige Aktivitäten und andere Sicherheitsprobleme zu erkennen.