Da Netzwerke immer größer werden und sich Unternehmen für ihren täglichen Betrieb immer mehr auf sie verlassen, ist die Netzwerküberwachung wichtiger denn je. Netzwerkausfälle und Verlangsamungen können erhebliche Auswirkungen auf Unternehmen haben. Netzwerkadministratoren müssen daher die richtigen Tools verwenden, um Netzwerke zu überwachen und gefundene Probleme zu beheben. Unter allen verfügbaren Tools sind einige im Open-Source-Modell veröffentlicht und können im Allgemeinen kostenlos bezogen werden. Heute werfen wir einen Blick auf einige der besten Open-Source-Netzwerküberwachungstools.

Wir beginnen unsere Diskussion damit, dass wir über die Notwendigkeit von Netzwerküberwachungstools und die verschiedenen Arten von verfügbaren Tools sprechen. Wir werden sehen, wie Bandbreitennutzungsmonitore, Netzwerkanalysesysteme und Paketschnüffler funktionieren und wie sie zu unserem Vorteil eingesetzt werden können. Als Nächstes sehen wir uns die besten Open-Source-Tools in jeder der drei Kategorien an.

Inhaltsverzeichnis

Über Netzwerküberwachungstools

Der Netzwerkverkehr ist dem Straßenverkehr sehr ähnlich. So wie Netzwerkschaltungen als Autobahnen betrachtet werden können, sind Daten, die in Netzwerken transportiert werden, wie Fahrzeuge, die auf dieser Autobahn fahren. Aber im Gegensatz zum Fahrzeugverkehr, bei dem Sie nur nachsehen müssen, ob und was nicht stimmt, kann es schwierig sein, zu sehen, was in einem Netzwerk vor sich geht. Zunächst einmal geht alles sehr schnell und Daten, die in einem Netzwerk transportiert werden, sind für das bloße Auge unsichtbar.

Mit Netzwerküberwachungstools können Sie genau „sehen“, was in Ihrem Netzwerk vor sich geht. Mit ihnen können Sie die Auslastung jedes Schaltkreises messen, analysieren, wer und was Bandbreite verbraucht, und tief in die „Gespräche“ des Netzwerks eintauchen, um zu überprüfen, ob alles normal funktioniert.

Verschiedene Arten von Überwachungstools

Grundsätzlich gibt es drei Haupttypen von Netzwerküberwachungstools. Jeder geht etwas tiefer als der vorherige und liefert mehr Details über den Verkehr. Erstens gibt es Bandbreitennutzungsmonitore. Diese Tools sagen Ihnen, wie viele Daten in Ihrem Netzwerk transportiert werden, aber das war es auch schon.

Für weitere Informationen benötigen Sie eine andere Art von Tool, Netzwerkanalysatoren. Das sind Tools, die Ihnen einige Informationen darüber geben können, was genau vor sich geht. Sie werden Ihnen nicht nur sagen, wie viel Verkehr vorbeigeht. Sie können Ihnen auch sagen, welche Art von Datenverkehr und zwischen welchen Hosts er sich bewegt.

Und für die meisten Details haben Sie Paket-Sniffer. Sie führen eine eingehende Analyse durch, indem sie den Datenverkehr erfassen und decodieren. Anhand der von ihnen bereitgestellten Informationen können Sie genau sehen, was vor sich geht, und Probleme mit größter Genauigkeit lokalisieren.

Tools zur Überwachung der Bandbreitennutzung

Die meisten Bandbreitennutzungsmonitore verlassen sich auf das Simple Network Management Protocol oder SNMP, um Geräte abzufragen und die Datenverkehrsmenge auf allen – oder einigen – ihrer Schnittstellen zu ermitteln. Anhand dieser Daten erstellen sie häufig Diagramme, die die Bandbreitennutzung im Laufe der Zeit darstellen. Typischerweise ermöglichen sie es einem, in eine engere Zeitspanne zu zoomen, in der die Diagrammauflösung hoch ist und beispielsweise den durchschnittlichen Verkehr von 1 Minute anzeigt, oder auf eine längere Zeitspanne – oft bis zu einem Monat oder sogar einem Jahr – herauszuzoomen es zeigt tägliche oder wöchentliche Durchschnittswerte.

SNMP in Kürze

Das Simple Network Management Protocol – oder SNMP – kann verwendet werden, um Netzwerkgeräte aus der Ferne zu überwachen und zu konfigurieren. Trotz seines Namens ist es jedoch nicht ganz einfach, und die Implementierung kann sich als entmutigende Aufgabe erweisen. SNMP-fähige Geräte stellen eine bestimmte Anzahl von Parametern – OIDs genannt – zur Verfügung. Einige sind modifizierbare Konfigurationsparameter, die es einem ermöglichen, sie zu ändern, während andere Nur-Lese-Zähler sind.

Bei der Bandbreitenüberwachung sind wir speziell an zwei OIDs interessiert. Sie werden Bytes In und Bytes Out genannt. Indem diese Werte in genau getakteten Intervallen gelesen werden, kann die Anzahl der Bytes pro Zeiteinheit – was genau die Bandbreite ist – berechnet werden. Die meisten Netzwerkgeräte, wie Switches und Router, haben einen solchen Satz von OIDs für jede ihrer Schnittstellen.

Typischerweise fragt ein System zur Überwachung der Nutzung der Netzwerkbandbreite jedes Gerät in 5-Minuten-Intervallen ab. Anschließend wird der vorherige Wert des Zählers vom aktuellen subtrahiert, um die Anzahl der in fünf Minuten übertragenen Bytes zu erhalten. Es wird diese Zahl mit 8 multiplizieren, um die Anzahl der Bits zu erhalten. Und schließlich wird es durch 300 geteilt, um die Bandbreite in Bits pro Sekunde zu erhalten.

Zusätzlich zu den Biteingangs- und Bitausgangszählern erlauben einige Bandbreitenüberwachungssysteme die Überwachung anderer Parameter. Beispielsweise gibt es OIDs für Schnittstelleneingabefehler und Schnittstellenausgabefehler, die abgefragt werden können, um die Fehlerrate zu berechnen.

Tools zur Analyse des Netzwerkverkehrs

Wenn Sie mehr als nur die Menge des vorbeifließenden Datenverkehrs wissen müssen, benötigen Sie ein fortschrittlicheres Überwachungssystem. Was Sie brauchen, ist das, was wir als Netzwerkanalysesystem bezeichnen. Diese Systeme verlassen sich auf Software, die in Netzwerkgeräte integriert ist, um ihnen detaillierte Nutzungsdaten zu senden. Diese Systeme können in der Regel Top-Sprecher und -Zuhörer, Nutzung nach Quell- oder Zieladresse, Nutzung nach Protokoll oder Anwendung und verschiedene andere nützliche Informationen darüber anzeigen, was vor sich geht.

Während einige Systeme Software-Agenten verwenden, die Sie auf den Zielsystemen installieren müssen, verlassen sich die meisten stattdessen auf Standardprotokolle wie NetFlow, IPFIX oder sFlow. Diese sind in der Regel in Geräte eingebaut und sofort nach der Konfiguration einsatzbereit.

Über Flow-Analyse

NetFlow wurde ursprünglich von Cisco Systems entwickelt, um die Erstellung von Zugriffskontrolllisten zu vereinfachen. Die Ingenieure erkannten schnell, dass die gesammelten Daten anderweitig verwendet werden könnten, indem sie auf ein Gerät exportiert werden, das diese Informationen analysieren kann.

NetFlow verwendet eine Architektur aus drei Komponenten. Der Exporter, der auf dem überwachten Gerät ausgeführt wird, aggregiert Pakete zu Flows und exportiert Flow-Aufzeichnungen an einen Flow-Kollektor. Der Flow Collector übernimmt den Empfang, die Speicherung und die Vorverarbeitung der Flow-Daten. Schließlich wird der Flussanalysator verwendet, um empfangene Flussdaten zu analysieren. Viele Systeme vereinen Kollektor und Analysator in einem Gerät.

Einst exklusiv für Cisco-Geräte, ist NetFlow heute häufig auf Geräten anderer Hersteller zu finden. Es kann unter anderen Namen wie Jflow auf Juniper-Geräten laufen. Die neueste Version wurde sogar als IETF-Standard namens IPFIX erstellt. Es gibt auch ein konkurrierendes System namens sFlow von inMon, das auch auf mehreren Marken von Netzwerkgeräten vorhanden ist. Und obwohl sich NetFlow und sFlow in ihrer Funktionsweise erheblich unterscheiden, können viele Überwachungssysteme mit beiden Protokollen umgehen.

Weitere Informationen zu Netzwerkanalysesystemen finden Sie in unserem aktuellen Artikel: Best NetFlow Collectors and Analyzers For Windows: Reviewed in 2018.

Wie wäre es mit Packet Sniffing?

Wenn Sie noch mehr Informationen über den Datenverkehr in Ihrem Netzwerk benötigen, bieten Paketschnüffler so viele Details wie möglich. Sie arbeiten, indem sie jedes einzelne Paket erfassen und entschlüsseln. Sie ermöglichen es Ihnen, jedes Detail einer bestimmten Konversation zu sehen. Sie können sehr hilfreich sein, um die genaue Quelle eines Netzwerkproblems zu lokalisieren.

Nehmen wir zum Beispiel an, dass sich Benutzer darüber beschwert haben, dass diese Anwendung viel langsamer als gewöhnlich ist. Da Netzwerke oft von Staus geplagt werden, wird der erste Reflex des Benutzers sein, dem Netzwerk die Schuld zu geben. Sie verwenden Bandbreitenmonitore oder Netzwerkanalysatoren und finden nirgendwo eine Spur von Überlastung. Das ist, wenn Sie Ihren Packet-Sniffer bekommen und durch Untersuchen des Datenverkehrs sehen Sie, dass für jede Anfrage, die der Client an den Server sendet, die Antwort erst 10 Sekunden später zurückkommt. Um nun ein Netzwerkproblem auszuschließen, wiederholen Sie den Test, indem Sie den Datenverkehr an der Netzwerkschnittstelle des Servers erfassen und das gleiche Verhalten feststellen. Dies bestätigt, dass es der Server ist, der langsam antwortet, und dass mit dem Netzwerk nichts falsch ist.

Die besten Open-Source-Tools zur Bandbreitenüberwachung

Da es sich um die grundlegendsten Tools zur Netzwerküberwachung handelt und sie die ersten sein sollten, die Sie bereitstellen, beginnen wir mit einem kurzen Überblick über die wichtigsten Open-Source-Tools zur Bandbreitenüberwachung. Alle verwenden SNMP, um Ihre Netzwerkgeräte regelmäßig abzufragen und Diagramme zur Bandbreitenauslastung zu erstellen, die Ihnen einen gewissen Einblick in die Nutzung Ihres Netzwerks geben.

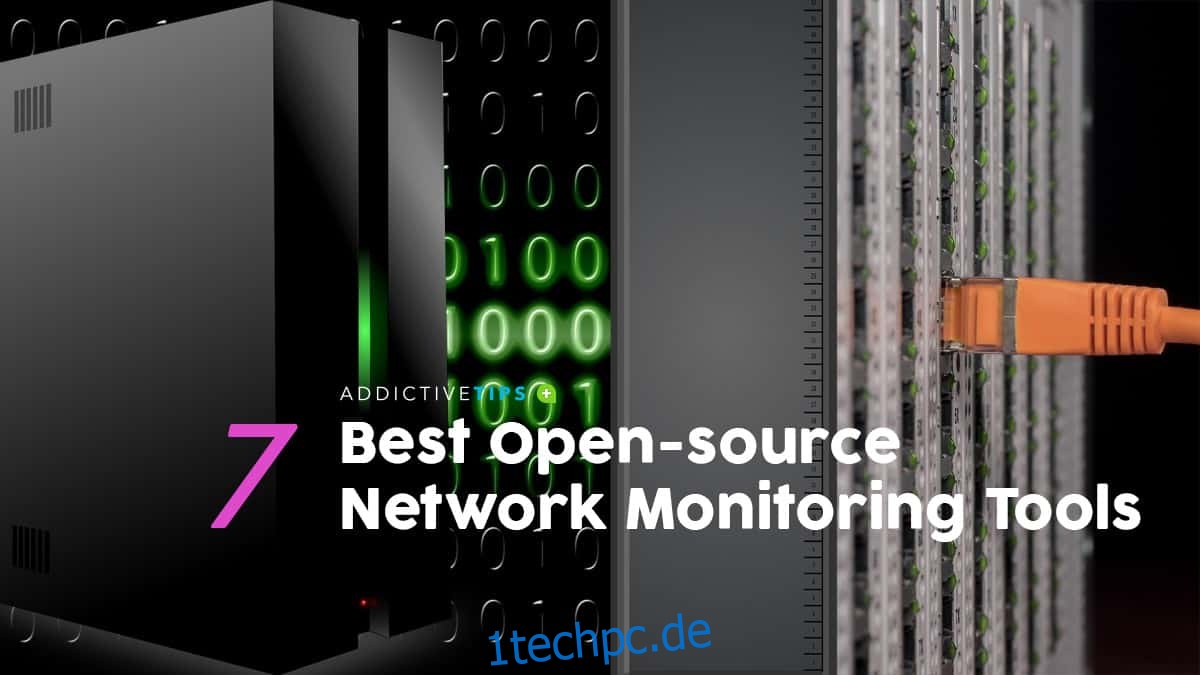

1. MRTG

Der Multi Router Traffic Grapher oder MRTG ist so etwas wie der Urvater aller Systeme zur Überwachung der Netzwerkbandbreite. Es ist ein Open-Source-Projekt, das es seit 1995 gibt. Es ist immer noch weit verbreitet, obwohl die neueste Version bereits etwa fünf Jahre alt ist. Es ist für Linux und Windows verfügbar. Die anfängliche Einrichtung und Konfiguration sind etwas komplizierter als bei anderen Überwachungssystemen, aber eine hervorragende Dokumentation ist leicht verfügbar.

Die Installation von MRTG ist ein mehrstufiger Prozess und Sie müssen die Installationsanweisungen sorgfältig befolgen. Nach der Installation konfigurieren Sie die Software, indem Sie ihre Konfigurationsdatei bearbeiten. MRTG kann direkt von der Website des Entwicklers heruntergeladen werden. Es ist als .zip-Datei für Windows oder als Tarball für Linux verfügbar. Zum jetzigen Zeitpunkt ist die neueste stabile Version 2.17.4.

Was MRTG an Benutzerfreundlichkeit fehlt, gewinnt es an Flexibilität. Meist in Perl geschrieben, kann es leicht modifiziert und an die eigenen Bedürfnisse angepasst werden. Und die Tatsache, dass es das erste Überwachungssystem ist und es immer noch gibt, ist ein Beweis für seinen Wert.

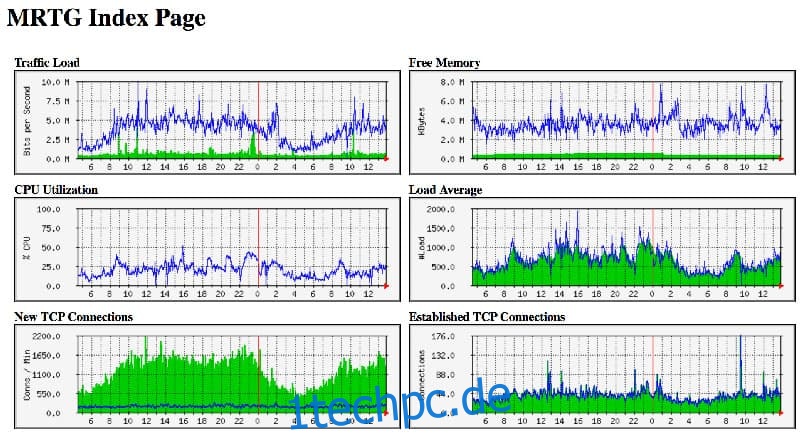

2. Kakteen

Sie können sich Cacti als MRTG auf Steroiden vorstellen. Flexibel und vielseitig wie sein entfernter Cousin, ist es ein ausgefeilteres Produkt und verfügt über eine webbasierte Benutzeroberfläche, die die Konfiguration sehr einfach und intuitiv macht. Cacti bietet einen schnellen Poller, erweiterte Diagrammvorlagen, mehrere Erfassungsmethoden und Benutzerverwaltung. Es kann auf Netzwerke praktisch jeder Größe skaliert werden, einschließlich mehrerer Standorte.

Cacti ist eigentlich ein Frontend für RRDTool, ein Open-Source-Hochleistungs-Datenerfassungs- und Grafiksystem für Zeitreihendaten. RRDTool ist ein direkter Nachkomme von MRTG. Das Tool speichert die Daten zum Erstellen und Füllen von Diagrammen in einer MySQL-Datenbank und ist vollständig in PHP geschrieben.

Die Konfiguration von Cati ist einfach. Wenn Sie beispielsweise ein Gerät hinzufügen, müssen Sie seine IP-Adresse oder seinen Hostnamen und seine SNMP-Community eingeben. Die Software erkennt dann die Benutzeroberfläche des Geräts und lässt Sie auswählen, für welche(s) Sie Nutzungsdiagramme erstellen möchten.

Besuchen Sie die Cacti-Website, um weitere Informationen zu diesem Produkt zu erhalten oder es herunterzuladen. Es ist völlig kostenlos für jede Nutzung.

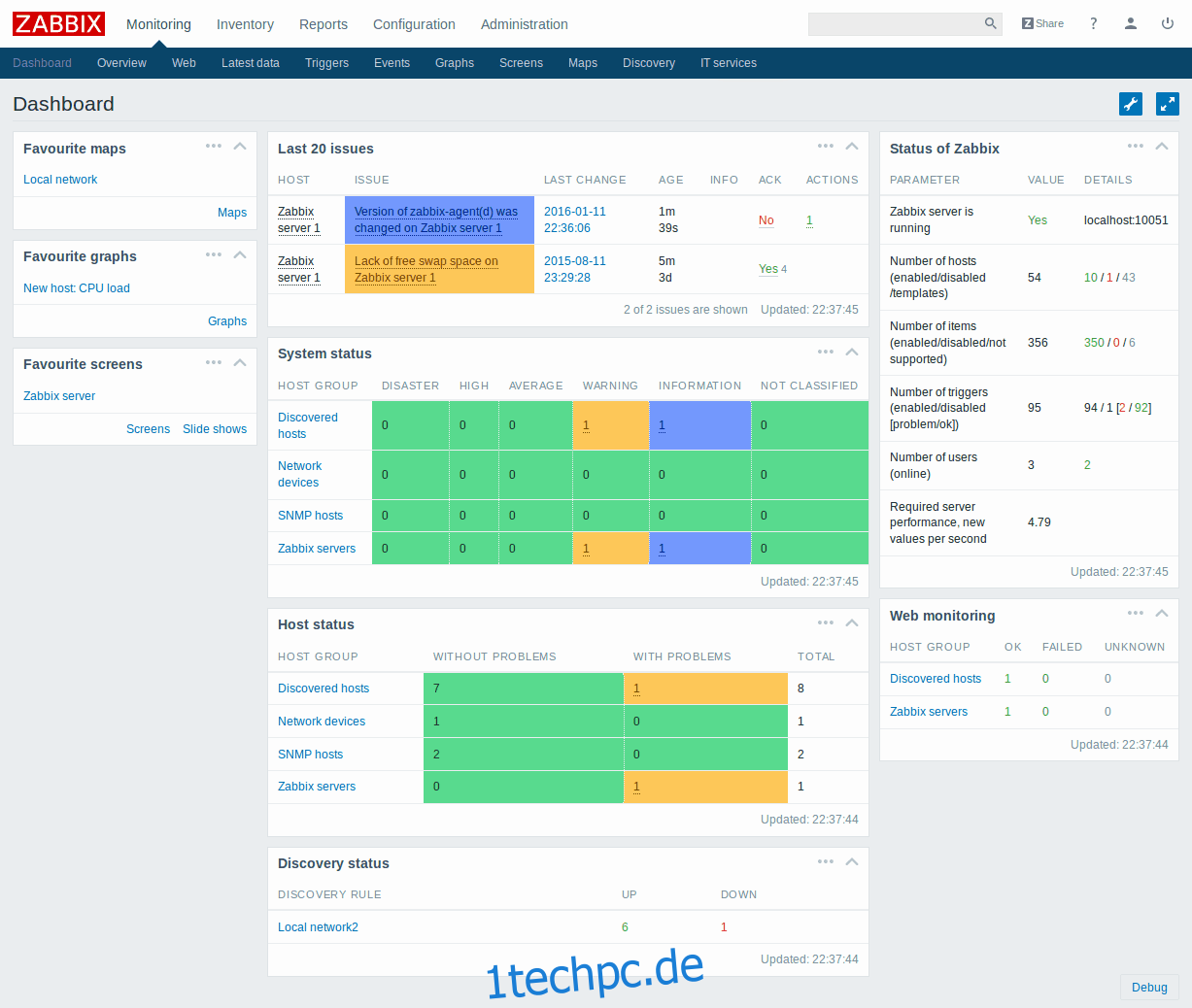

3. Zabbix

Zabbix ist ein kostenloses Open-Source-Produkt, mit dem alles überwacht werden kann. Die Tools können auf einer Handvoll Linux-Distributionen ausgeführt werden – einschließlich Rapsbian, der Raspberry Pi-Version unter Linux – und überwachen Netzwerke, Server, Anwendungen und Dienste sowie Cloud-basierte Umgebungen. Es verfügt über ein hochprofessionelles Erscheinungsbild, so wie Sie es von einem kommerziellen Produkt erwarten würden. Gutes Aussehen reicht jedoch nicht aus, um auf unserer Liste zu stehen. Glücklicherweise bietet dieses Produkt auch einen breiten Funktionsumfang, unbegrenzte Skalierbarkeit, verteilte Überwachung, starke Sicherheit und hohe Verfügbarkeit. Es ist ein echtes Produkt der Enterprise-Klasse.

Zabbix verwendet eine Kombination von Überwachungstechnologien. Es unterstützt SNMP-Überwachung sowie das Intelligent Platform Monitoring Interface (IMPI). Es kann auch eine agentenbasierte Überwachung mit Agenten durchführen, die für die meisten Plattformen verfügbar sind. Für eine einfache Einrichtung gibt es eine automatische Erkennung sowie sofort einsatzbereite Vorlagen für viele Geräte. Die webbasierte Benutzeroberfläche des Tools verfügt über mehrere erweiterte Funktionen wie Widget-basierte Dashboards, Diagramme, Netzwerkkarten, Diashows und Drilldown-Berichte.

Das Produkt verfügt außerdem über ein hochgradig anpassbares Warnsystem, das nicht nur Benachrichtigungen mit Laufzeit- und Inventarinformationen versendet, sondern auch basierend auf der Rolle des Empfängers angepasst werden kann. Es kann auch Probleme gemäß flexiblen benutzerdefinierten Service Levels eskalieren. Sie können Zabbix sogar einige Probleme automatisch beheben lassen.

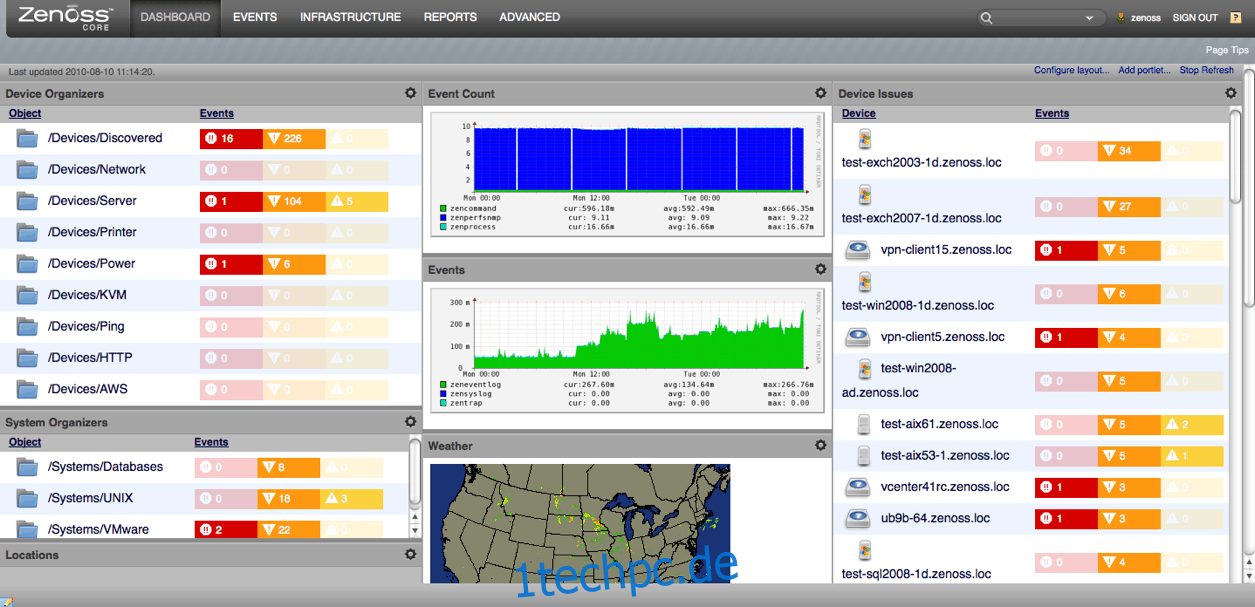

4. Zenoss-Kern

Zenoss Core ist wahrscheinlich nicht so beliebt wie einige der anderen Überwachungstools auf dieser Liste, aber es verdient seinen Platz wirklich vor allem wegen seines Funktionsumfangs und seines professionellen Aussehens. Das Tool kann viele Dinge überwachen, wie z. B. Bandbreitennutzung, Verkehrsströme oder Dienste wie HTTP und FTP. Es hat eine saubere und einfache Benutzeroberfläche und sein Warnsystem ist ausgezeichnet. Eine Sache, die uns besonders gut gefallen hat, ist das ziemlich einzigartige Mehrfachwarnsystem. Es ermöglicht, eine zweite Person zu alarmieren, wenn die erste Person nicht innerhalb einer vordefinierten Verzögerung antwortet.

Nicht alles ist jedoch perfekt. Zenoss Core ist eines der am kompliziertesten zu installierenden und einzurichtenden Überwachungssysteme. Die Installation ist ein vollständig befehlszeilengesteuerter Prozess. Die heutigen Netzwerkadministratoren sind an GUI-Installer, Konfigurationsassistenten und Auto-Discovery-Engines gewöhnt. Dies könnte die Installation des Produkts etwas archaisch erscheinen lassen. Es ist jedoch eine umfangreiche Dokumentation verfügbar, und das Endergebnis macht den Installationsaufwand wert.

Das beste Open-Source-Tool zur Flussanalyse

Während Bandbreitenüberwachungssysteme Ihnen zeigen, wie stark Ihr Netzwerk genutzt wird, lassen Sie dennoch im Dunkeln, wie es genutzt wird. Für diese Art von Transparenz müssen Sie die nächste Stufe von Überwachungssystemen, Flow-Analyse-Tools, bereitstellen. Diese Tools verwenden NetFlow und seine Varianten oder sFlow, um detaillierte Informationen darüber zu sammeln, welcher Datenverkehr in Ihrem Netzwerk transportiert wird. Werfen wir einen Blick auf eines der besten Open-Source-Flow-Analyse-Tools, die man finden kann.

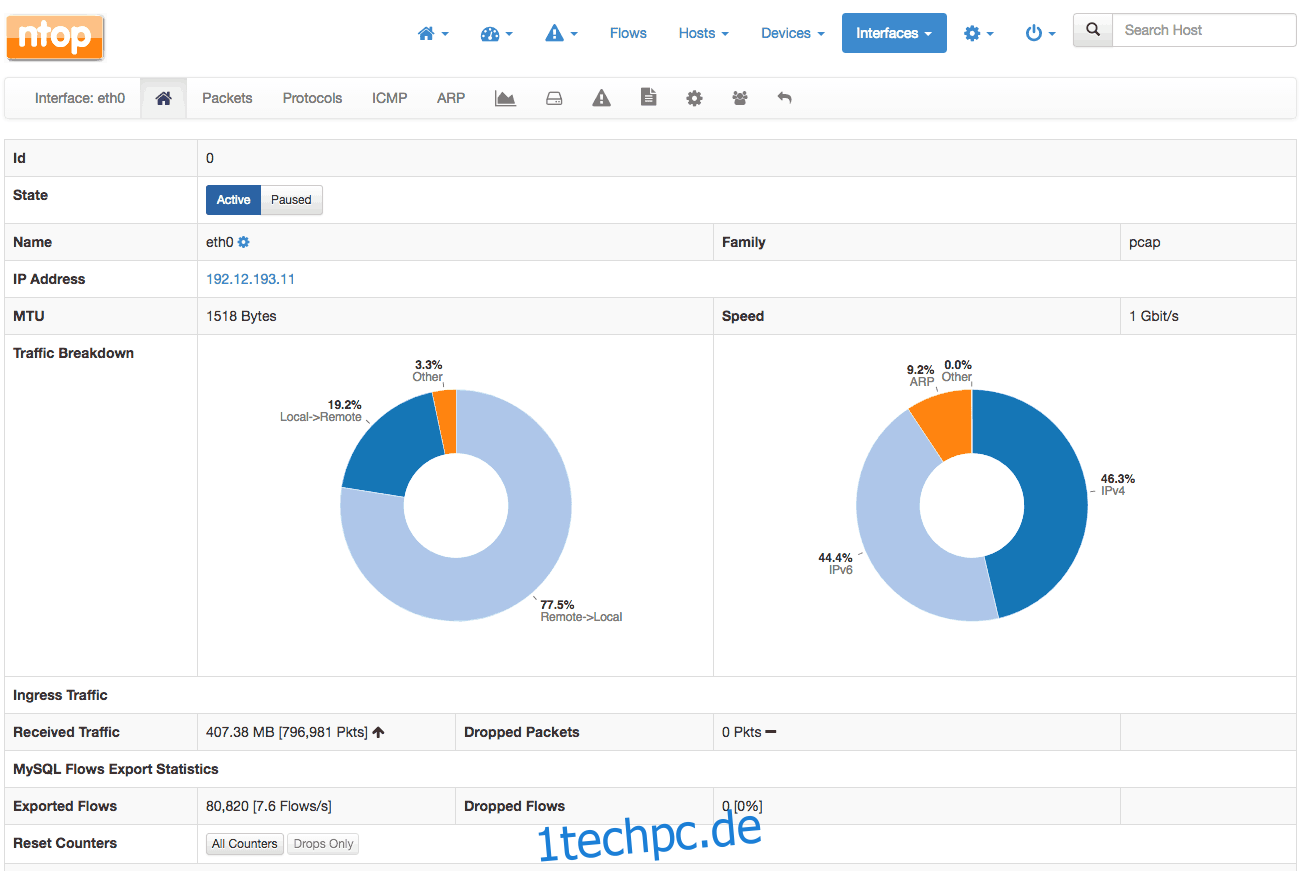

nProbe und ntopng

nProbe und ntopng sind zwei Open-Source-Tools. Ntopng ist ein webbasiertes Verkehrsanalysetool zur Überwachung von Netzwerken auf der Grundlage von Flussdaten, während nProbe ein NetFlow- und IPFIX-Exporter und -Sammler ist. Zusammen ergeben sie ein sehr flexibles Analysepaket. Wenn Sie mit dem Unix-Befehl ntop vertraut sind, ist ntopng die GUI-Version der nächsten Generation dieses zeitlosen Tools.

Es gibt eine kostenlose Community-Version von ntopng, aber Sie können auch die Enterprise-Version kaufen. Und obwohl es teuer sein kann, ist es für Bildungseinrichtungen und gemeinnützige Organisationen kostenlos. nProbe können Sie kostenlos ausprobieren, es ist jedoch auf insgesamt 25.000 exportierte Flows beschränkt. Sobald Sie das erreicht haben – was früher sein kann, als Sie denken – müssen Sie eine Lizenz erwerben.

ntopng verfügt über eine webbasierte Benutzeroberfläche, die Daten auf unterschiedliche Weise darstellen kann, z. B. Top-Talker, Flows, Hosts, Geräte und Schnittstellen. Es gibt Diagramme, Tabellen und Grafiken. viele mit Drilldown-Optionen. Die Benutzeroberfläche ist sehr flexibel und ermöglicht viele Anpassungen.

Die besten Open-Source-Paket-Sniffer

Für die meisten Details darüber, was in Ihrem Netzwerk passiert, sind Paket-Sniffer genau das, was Sie brauchen. Sie erfassen alle Daten an einem bestimmten Punkt in Ihrem Netzwerk und lassen Sie jedes Paket entschlüsseln und die Details jeder „Konversation“ verfolgen. Die Platzierung eines Paketschnüfflers ist an sich schon eine komplizierte Angelegenheit, da er einen direkten Einfluss auf das hat, was Sie sehen können. Ganze Bücher sind darüber geschrieben worden. Typischerweise wird ein Paket-Sniffer so eingerichtet, dass er den Datenverkehr eines Servers erfasst, indem der Switch-Port dieses Servers auf einen freien Port auf demselben Gerät gespiegelt wird, mit dem der Sniffer verbunden wird. Es gibt auch Taps, die zwischen zwei Geräten eingefügt werden können und den gesamten Datenverkehr erfassen. Lassen Sie uns kurz besprechen, was die besten fünf Paket-Sniffer sind.

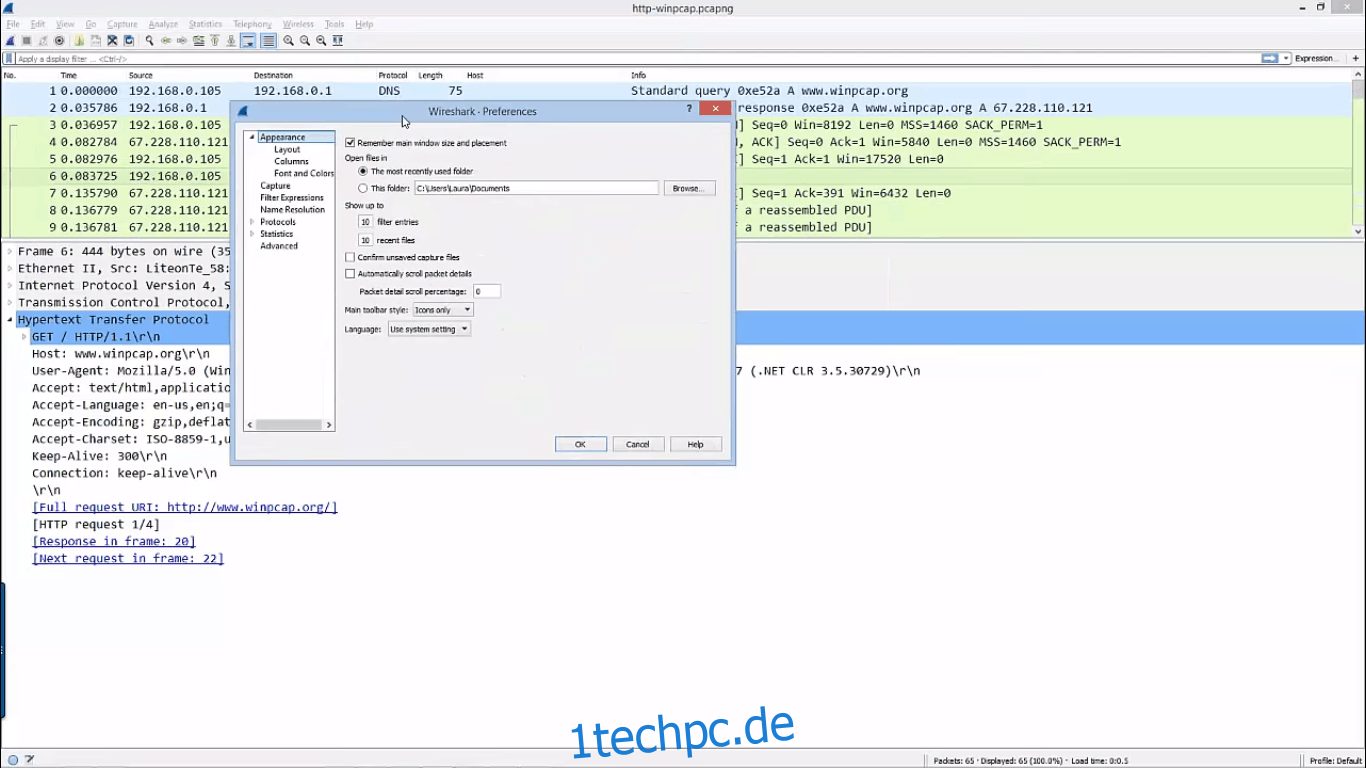

1. Wireshark

Wireshark gibt es schon seit Ewigkeiten. Es begann im letzten Jahrhundert. Und heute ist es immer noch „der weltweit führende und am weitesten verbreitete Netzwerkprotokollanalysator“. Es ist der De-facto-Standard für viele Unternehmen, Behörden und Bildungseinrichtungen.

Zu den Hauptfunktionen des Produkts gehören die Möglichkeit zur Live-Erfassung und Offline-Analyse. Wireshark unterstützt auch die gründliche Inspektion von Hunderten von Protokollen, wobei ständig weitere hinzugefügt werden. Es hat auch die leistungsstärksten Anzeigefilter der Branche. Das Produkt läuft unter Windows, Linux, macOS, Solaris, FreeBSD, NetBSD und vielen anderen.

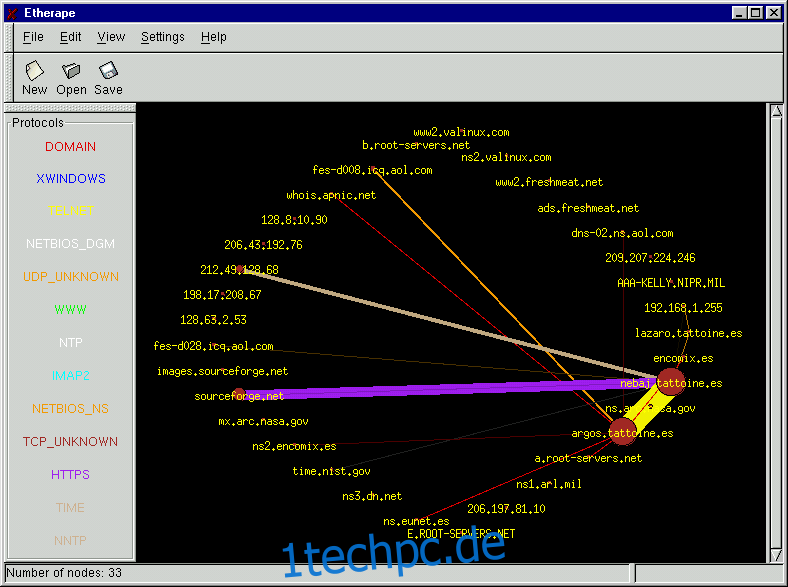

2. EtherApe

EtherApe ist ein weiteres Open-Source-Projekt, wie Wireshark und tcpdump. Es verwendet jedoch eine grafischere Darstellung des Datenverkehrs und kann am effizientesten verwendet werden, um die Quelle von starkem Datenverkehr zu lokalisieren, der eine Netzwerküberlastung verursacht. Eigentlich ist EtherApe nicht wirklich ein Paketschnüffler, da es Pakete nicht entschlüsseln oder Sie sie sogar in einer Tabelle erfassen lässt.

Stattdessen hat EtherApe einen grafischeren Ansatz. Es zeigt Ihr Netzwerk als Kreis mit jedem Host an seiner Grenze. Innerhalb des Kreises gibt es eine Linie zwischen zwei beliebigen Hosts, die kommunizieren. Die Linien sind nach Verkehrsart farbcodiert und ihre Dicke zeigt die Verkehrsmenge an. Es ist ein ganz anderes Tool zum Erlernen und Verwenden, aber es bietet dennoch eine andere Art, den Verkehr anzuzeigen, was sich mehr als einmal als nützlich erwiesen hat.