Begleiten Sie mich bei der Erkundung der Cloud-Kryptografie, ihrer Typen und der Google Cloud-Bereitstellung.

Cloud Computing ist eine Teilmenge von IaaS und der Buzzword-Phase weit voraus. Es ist eine dominierende Kraft bei Einzelpersonen, Unternehmen und Regierungen, die Cloud-Dienste nutzen, um die Probleme eines On-Premise-Tech-Stacks zu verringern.

Die Cloud ist der Inbegriff von Komfort, Wirtschaftlichkeit und Skalierbarkeit.

Einfach gesagt, Cloud Computing ist, wenn Sie Computerressourcen wie Speicher, RAM, CPU usw. über das Internet ausleihen, ohne etwas physisch zu hosten.

Ein Beispiel aus dem täglichen Leben ist Google Drive oder Yahoo Mail. Wir vertrauen diesen Unternehmen Daten an – manchmal sensible persönliche oder geschäftsbezogene Informationen.

Im Allgemeinen kümmert sich ein durchschnittlicher Benutzer nicht um den Datenschutz oder die Sicherheit von Cloud Computing. Aber wer vernünftig über die Geschichte der Überwachung oder aktuelle ausgeklügelte Cyberangriffe informiert ist, muss auf der Hut sein oder zumindest über die aktuelle Situation informiert sein.

Inhaltsverzeichnis

Was ist Cloud-Kryptographie?

Die Cloud-Kryptografie begegnet diesem Gefühl der Unsicherheit, indem sie in der Cloud gespeicherte Daten verschlüsselt, um unbefugten Zugriff zu verhindern.

Verschlüsselung ist eine Technik, bei der eine Chiffre (Algorithmus) verwendet wird, um Standardinformationen in eine verschlüsselte Version umzuwandeln. In diesem Fall wird der Angreifer die Details nicht verstehen, selbst wenn sie aufgedeckt werden.

Je nach Anwendungsfall gibt es verschiedene Arten von Verschlüsselungen. Daher ist es wichtig, eine hochwertige Chiffre für die Verschlüsselung von Cloud-Daten zu verwenden.

Können Sie zum Beispiel den folgenden Text verstehen:

Iggmhnctg rtqfwegu jkij-swcnkva vgejpqnqia & hkpcpeg ctvkengu, ocmgu vqqnu, cpf CRKu vq jgnr dwukpguugu cpf rgqrng itqy.

Nein!

Es mag für ein menschliches Gehirn ein Rätsel sein, aber verwenden Sie einen beliebigen Caesar-Decoder, und sie werden es in Sekundenschnelle auseinanderbrechen:

Sogar jemand, der sich mit der Cäsar-Chiffre auskennt, kann erkennen, dass alle Buchstaben im Chiffretext ihren Gegenstücken im Klartext zwei Alphabete voraus sind.

Es geht also darum, eine starke Verschlüsselung wie die von AES-256 zu verwenden.

Wie funktioniert Cloud-Kryptografie?

Die letzten paar Zeilen des vorherigen Abschnitts haben vielleicht den Eindruck erweckt, dass Sie eine Chiffre wählen werden, um die Daten zu verschlüsseln.

Technisch kann das so funktionieren. Aber normalerweise aktiviert der Cloud-Dienstanbieter die native Verschlüsselung, oder Sie nutzen die Verschlüsselung als Service von einem Drittanbieter.

Wir teilen dies also in zwei Kategorien ein und sehen uns die Implementierung an.

#1. Verschlüsselung auf der Cloud-Plattform

Dies ist die einfachste Methode, bei der sich der renommierte Cloud-Dienstanbieter um die Verschlüsselung kümmert.

Im Idealfall gilt dies für:

Ruhende Daten

Dies ist der Fall, wenn die Daten vor der Übertragung in die Speicherbehälter oder danach in verschlüsselter Form gespeichert werden.

Da die Cloud-Kryptografie ein neuartiger Ansatz ist, gibt es keine vordefinierte Vorgehensweise. Es gibt viele Forschungspublikationen, die verschiedene Methoden testen, aber entscheidend ist die Anwendung im wirklichen Leben.

Wie also schützt ein erstklassiges Cloud-Infrastrukturunternehmen wie Google Cloud ruhende Daten?

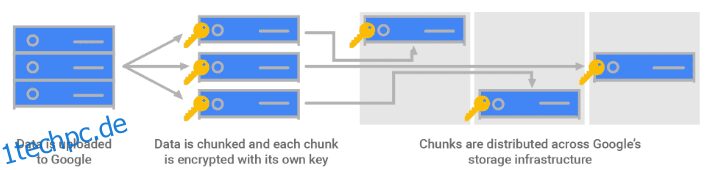

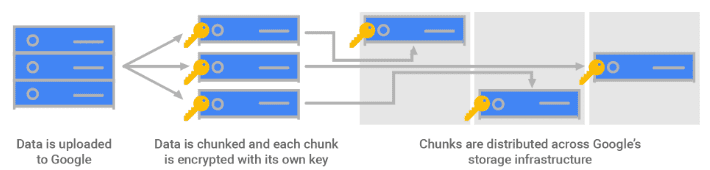

Gem Aufzeichnungen von Google, teilen sie die Daten in kleine Gruppen von wenigen Gigabyte auf, die sie auf ihren Speichercontainern auf verschiedenen Maschinen verteilen. Jeder spezifische Container kann Daten desselben oder unterschiedlicher Benutzer enthalten.

Darüber hinaus wird jedes Paket einzeln verschlüsselt, auch wenn sie sich im selben Container befinden und einem einzelnen Benutzer gehören. Dies bedeutet, dass andere Dateien sicher bleiben, wenn der Verschlüsselungsschlüssel für ein Paket kompromittiert wird.

Quelle: Google Cloud

Quelle: Google Cloud

Außerdem wird der Verschlüsselungsschlüssel bei jeder Datenaktualisierung geändert.

Daten auf dieser Speicherebene werden mit AES-256 verschlüsselt, mit Ausnahme einiger persistenter Festplatten, die vor 2015 mit AES-128-Bit-Verschlüsselung erstellt wurden.

Das ist also die erste Verschlüsselungsschicht – auf der Ebene der einzelnen Pakete.

Als nächstes werden die Festplattenlaufwerke (HDD) oder Solid-State-Laufwerke (SSD), die diese Datenblöcke hosten, mit einer weiteren Ebene der AES-256-Bit-Verschlüsselung verschlüsselt, wobei einige ältere HHDs immer noch AES-128 verwenden. Bitte beachten Sie, dass sich die Verschlüsselungsschlüssel auf Geräteebene von der Verschlüsselung auf Speicherebene unterscheiden.

Jetzt werden alle diese Datenverschlüsselungsschlüssel (DEKs) weiter mit Schlüsselverschlüsselungsschlüsseln (KEKs) verschlüsselt, die dann zentral vom Schlüsselverwaltungsdienst (KMS) von Google verwaltet werden. Insbesondere verwenden alle KEKs AES-256/AES-128-Bit-Verschlüsselung, und jedem Google-Cloud-Dienst ist mindestens ein KEK zugeordnet.

Diese KEKs werden mindestens alle 90 Tage unter Verwendung der gemeinsamen kryptografischen Bibliothek von Google rotiert.

Jeder KEK wird gesichert, jedes Mal, wenn jemand ihn verwendet, nachverfolgt und nur autorisiertes Personal kann darauf zugreifen.

Als nächstes werden alle KEKs erneut mit AES-256-Bit-Verschlüsselung verschlüsselt, wodurch der KMS-Hauptschlüssel generiert wird, der in einer anderen Schlüsselverwaltungseinrichtung namens Root KMS gespeichert ist, die eine Handvoll solcher Schlüssel speichert.

Dieses Root-KMS wird auf dedizierten Maschinen in jedem Google Cloud-Rechenzentrum verwaltet.

Jetzt wird dieses Root-KMS mit AES-256 verschlüsselt, wodurch ein einzelner Root-KMS-Hauptschlüssel erstellt wird, der in der Peer-to-Peer-Infrastruktur gespeichert wird.

Eine Root-KMS-Instanz wird auf jedem Root-KMS-Hauptschlüsselverteiler ausgeführt, der den Schlüssel im Arbeitsspeicher hält.

Jede neue Instanz des Root-KMS-Hauptschlüsselverteilers wird von bereits laufenden Instanzen genehmigt, um Foulspiel zu vermeiden.

Um die Bedingung zu bewältigen, dass alle Verteilerinstanzen gleichzeitig gestartet werden müssen, wird der Root-KMS-Hauptschlüssel außerdem an nur zwei physischen Standorten gesichert.

Und schließlich haben weniger als 20 Google-Mitarbeiter Zugang zu diesen streng geheimen Orten.

So praktiziert Google Cloud-Kryptografie für ruhende Daten.

Wer es aber selbst in die Hand nehmen möchte, kann die Schlüssel auch selbst verwalten. Alternativ kann man darüber eine weitere Verschlüsselungsebene hinzufügen und die Schlüssel selbst verwalten. Allerdings sollte man bedenken, dass der Verlust dieser Schlüssel auch den Ausschluss aus dem eigenen Webprojekt bedeutet.

Dennoch sollten wir diesen Detaillierungsgrad nicht von allen anderen Cloud-Anbietern erwarten. Da Google für seine Dienste einen Aufpreis berechnet, profitieren Sie möglicherweise von einem anderen Anbieter, der weniger kostet und dennoch zu Ihrem spezifischen Bedrohungsmodell passt.

Daten unterwegs

Hier werden die Daten innerhalb des Rechenzentrums des Cloud-Anbieters oder außerhalb seiner Grenzen übertragen, z. B. wenn Sie sie von Ihrem eigenen Computer hochladen.

Auch hier gibt es keine feste Möglichkeit, die Daten während der Übertragung zu schützen, also werden wir die Google-Cloud-Implementierung sehen.

Das diesbezügliche Whitepaper Verschlüsselung während der Übertragungnennt drei Maßnahmen zur Sicherung nicht stationärer Daten: Authentifizierung, Verschlüsselung und Integritätsprüfung.

Innerhalb seines Rechenzentrums sichert Google Daten während der Übertragung durch Endpunktauthentifizierung und Integritätsbestätigung mit optionaler Verschlüsselung.

Während sich ein Benutzer für zusätzliche Maßnahmen entscheiden kann, bestätigt Google die erstklassige Sicherheit auf seinem Gelände mit einem extrem überwachten Zugang, der einigen seiner Mitarbeiter gewährt wird.

Außerhalb seiner physischen Grenzen wendet Google eine unterschiedliche Richtlinie für seine eigenen Cloud-Dienste (wie Google Drive) und alle Kundenanwendungen an, die in seiner Cloud gehostet werden (wie jede Website, die auf seiner Compute-Engine ausgeführt wird).

Im ersten Fall wird der gesamte Datenverkehr mithilfe von Transport Layer Security (TLS) zunächst an den als Google Front End (GFE) bekannten Kontrollpunkt geleitet. Anschließend erhält der Datenverkehr eine DDoS-Minderung, einen Lastenausgleich zwischen den Servern und wird schließlich an den beabsichtigten Google Cloud-Dienst geleitet.

Im zweiten Fall liegt die Verantwortung für die Sicherheit der Daten bei der Übertragung hauptsächlich beim Infrastrukturbesitzer, es sei denn, er verwendet keinen anderen Google-Dienst (wie sein Cloud VPN) für die Datenübertragung.

Im Allgemeinen wird TLS verwendet, um sicherzustellen, dass Daten unterwegs nicht manipuliert wurden. Dies ist das gleiche Protokoll, das standardmäßig verwendet wird, wenn Sie eine Verbindung zu einer beliebigen Website über HTTPS herstellen, was durch ein Vorhängeschloss-Symbol in der URL-Leiste symbolisiert wird.

Während es allgemein in allen Webbrowsern verwendet wird, können Sie es auch auf andere Anwendungen wie E-Mail, Audio-/Videoanrufe, Instant Messaging usw. anwenden.

Für die ultimativen Verschlüsselungsstandards gibt es jedoch virtuelle private Netzwerke, die wiederum mehrere Sicherheitsebenen mit fortschrittlichen Verschlüsselungscodes wie AES-256 bieten.

Aber die Implementierung von Cloud-Kryptografie auf eigene Faust ist schwierig, was uns zu…

#2. Encryption-as-a-Service

Hier sind die Standardsicherheitsprotokolle auf Ihrer Cloud-Plattform für bestimmte Anwendungsfälle schwach oder fehlen.

Eine der offensichtlich besten Lösungen besteht darin, alles selbst zu überwachen und Datensicherheit auf Unternehmensniveau zu gewährleisten. Aber das ist leichter gesagt als getan und nimmt den problemlosen Ansatz, für den sich jemand für Cloud Computing entscheidet.

Damit bleibt uns die Verwendung von Encryption-as-a-Service (EAAS) wie CloudHesive. Ähnlich wie bei der Verwendung von Cloud Computing „leihen“ Sie sich diesmal die Verschlüsselung und nicht CPU, RAM, Speicher usw.

Basierend auf dem EAAS-Anbieter können Sie die Verschlüsselung für gespeicherte und übertragene Daten nutzen.

Vor- und Nachteile der Cloud-Kryptographie

Der ausgeprägteste Vorteil ist die Sicherheit. Das Praktizieren von Cloud-Kryptographie stellt sicher, dass die Daten Ihrer Benutzer von Cyberkriminellen ferngehalten werden.

Obwohl die Cloud-Kryptographie nicht jeden Hack stoppen kann, geht es darum, seinen Beitrag zu leisten und eine angemessene Rechtfertigung zu haben, wenn etwas schief geht.

Zu den Nachteilen zählen zunächst die Kosten und der Zeitaufwand für die Aktualisierung des bestehenden Sicherheitsframeworks. Außerdem gibt es wenig, was helfen kann, wenn Sie während der Selbstverwaltung den Zugriff auf die Verschlüsselungsschlüssel verlieren.

Und da es sich um eine im Entstehen begriffene Technologie handelt, ist es auch nicht einfach, einen bewährten EAAS zu finden.

Abschließend ist es am besten, einen renommierten Cloud-Service-Provider zu verwenden und auf native kryptografische Mechanismen zu setzen.

Einpacken

Wir hoffen, dass dies Ihnen einen Einblick in die Cloud-Kryptographie geben konnte. Zusammenfassend geht es um die Datensicherheit in Bezug auf die Cloud, auch wenn sie nach draußen reist.

Die meisten erstklassigen Cloud-Infrastrukturunternehmen wie Google Cloud, Amazon Web Services usw. verfügen über angemessene Sicherheit für die maximalen Anwendungsfälle. Dennoch kann es nicht schaden, den Fachjargon durchzugehen, bevor Sie Ihre geschäftskritischen Anwendungen bei jemandem hosten.

PS: Sehen Sie sich einige Cloud-Kostenoptimierungslösungen für AWS, Google Cloud, Azure usw. an.