Cybersicherheitsprobleme nehmen zu und werden mit fortschreitender Technologie immer komplizierter.

Obwohl Sie Cyberkriminelle nicht daran hindern können, klüger zu werden, können Sie Sicherheitssysteme wie IDS und IPS einsetzen, um die Angriffsfläche zu verringern oder sie sogar zu blockieren. Dies bringt uns zum Kampf – IDS vs. IPS, um zu entscheiden, was für ein Netzwerk besser ist.

Und wenn Sie die Antwort darauf wollen, müssen Sie verstehen, was diese Technologien in ihrem Wesen sind, wie sie funktionieren und welche Arten sie haben. Es wird Ihnen helfen, die bessere Option für Ihr Netzwerk auszuwählen.

Allerdings sind sowohl IDS als auch IPS sicher und effektiv, jedes mit seinen Vor- und Nachteilen, aber Sie können in Bezug auf die Sicherheit kein Risiko eingehen.

Aus diesem Grund habe ich diesen Vergleich erstellt – IDS vs. IPS, um Ihnen zu helfen, ihre Fähigkeiten zu verstehen und die bessere Lösung zum Schutz Ihres Netzwerks zu finden.

Lasst den Kampf beginnen!

Inhaltsverzeichnis

IDS vs. IPS: Was ist das?

Bevor wir mit dem Vergleich von IDS und IPS beginnen, wollen wir zuerst herausfinden, was sie überhaupt sind, beginnend mit IDS.

Was ist ein IDS?

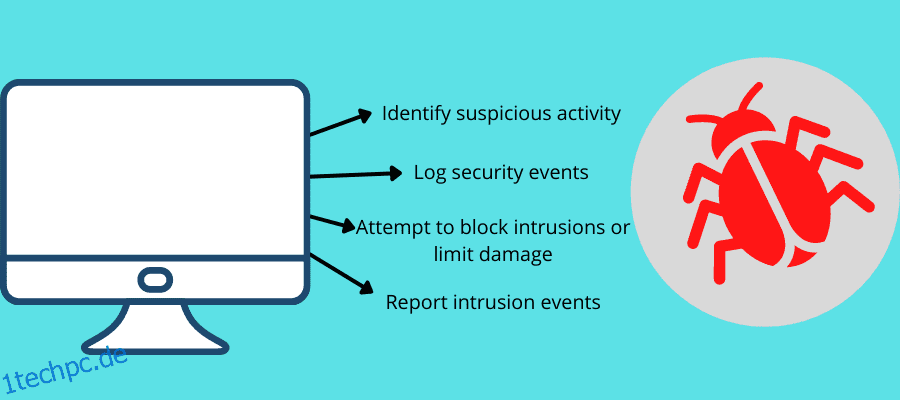

Ein Intrusion Detection System (IDS) ist eine Softwarelösung, die ein System oder Netzwerk auf Eindringversuche, Richtlinienverstöße oder böswillige Aktivitäten überwacht. Und wenn ein Eindringen oder eine Verletzung erkannt wird, meldet die Software dies dem Administrator oder dem Sicherheitspersonal. Es hilft ihnen, den gemeldeten Vorfall zu untersuchen und geeignete Abhilfemaßnahmen zu ergreifen.

Diese passive Überwachungslösung kann Sie warnen, wenn eine Bedrohung erkannt wird, aber sie kann keine direkten Maßnahmen dagegen ergreifen. Es ist wie ein in einem Gebäude installiertes Sicherheitssystem, das den Wachmann über eine eingehende Bedrohung benachrichtigen kann.

Ein IDS-System zielt darauf ab, eine Bedrohung zu erkennen, bevor sie in ein Netzwerk eindringt. Es gibt Ihnen die Möglichkeit, einen Blick auf Ihr Netzwerk zu werfen, ohne den Netzwerkverkehrsfluss zu behindern. Neben der Erkennung von Richtlinienverstößen kann es vor Bedrohungen wie Informationslecks, unbefugtem Zugriff, Konfigurationsfehlern, Trojanern und Viren schützen.

Es funktioniert am besten, wenn Sie den Verkehrsfluss nicht behindern oder verlangsamen möchten, selbst wenn ein Problem auftritt, sondern um Ihre Netzwerkressourcen zu schützen.

Was ist ein IPS?

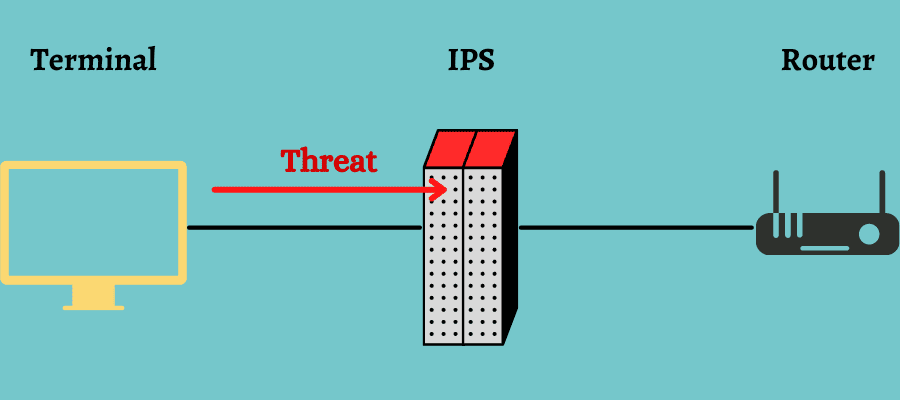

Das Intrusion Prevention System (IPS) wird auch als Intrusion Detection & Prevention System (IDPS) bezeichnet. Es ist eine Softwarelösung, die ein System oder Netzwerkaktivitäten auf böswillige Vorfälle überwacht, Informationen zu diesen Aktivitäten protokolliert, sie dem Administrator oder Sicherheitspersonal meldet und versucht, sie zu stoppen oder zu blockieren.

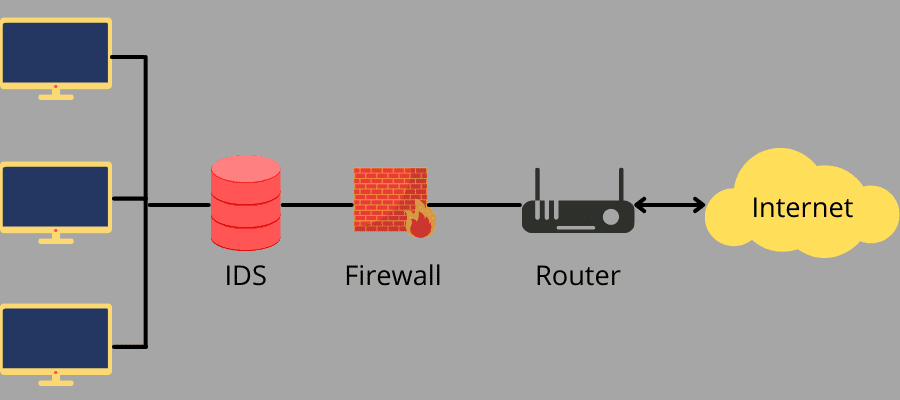

Dies ist ein aktives Überwachungs- und Präventionssystem. Sie können es als Erweiterung von IDS betrachten, da beide Methoden böswillige Aktivitäten überwachen. Im Gegensatz zu IDS wird die IPS-Software jedoch hinter der Netzwerk-Firewall platziert, kommuniziert entsprechend dem eingehenden Datenverkehr und blockiert oder verhindert erkannte Eindringversuche. Betrachten Sie es als (Cyber-)Sicherheitswächter für Ihr Netzwerk.

Beim Erkennen einer Bedrohung kann IPS verschiedene Maßnahmen ergreifen, z. B. das Senden von Alarmen, das Verwerfen identifizierter bösartiger Pakete, das Blockieren des Zugriffs der bösartigen IP-Adresse auf das Netzwerk und das Zurücksetzen von Verbindungen. Darüber hinaus kann es auch Fehler im Zusammenhang mit der zyklischen Redundanzprüfung (CRC), defragmentierten Paketströmen korrigieren, zusätzliche Netzwerkschichten und Transportoptionen bereinigen und Fehler im Zusammenhang mit der TCP-Sequenzierung mindern.

IPS ist die beste Option für Sie, wenn Sie Angriffe blockieren möchten, sobald das System sie erkennt, selbst wenn Sie den gesamten Datenverkehr, einschließlich des legitimen, aus Sicherheitsgründen schließen müssen. Sein Ziel ist es, Schäden durch externe und interne Bedrohungen in Ihrem Netzwerk zu mindern.

IDS vs. IPS: Typen

Arten von IDS

IDS wird basierend darauf unterteilt, wo die Bedrohungserkennung stattfindet oder welche Erkennungsmethode verwendet wird. IDS-Typen basierend auf dem Ort der Erkennung, dh Netzwerk oder Host, sind:

#1. Netzwerk-Intrusion-Detection-Systeme (NIDS)

NIDS ist ein Teil der Netzwerkinfrastruktur und überwacht die durch sie fließenden Pakete. Es koexistiert mit Geräten mit Tap-, Span- oder Mirroring-Fähigkeit wie Switches. NIDS wird an einem oder mehreren strategischen Punkten innerhalb eines Netzwerks positioniert, um den eingehenden und ausgehenden Datenverkehr von allen angeschlossenen Geräten zu überwachen.

Es analysiert den Datenverkehr, der durch das gesamte Subnetz fließt, und ordnet den Datenverkehr, der die Subnetze passiert, der bekannten Angriffsbibliothek zu. Sobald NIDS die Angriffe identifiziert und ein anormales Verhalten erkennt, alarmiert es den Netzwerkadministrator.

Sie können ein NIDS hinter den Firewalls im Subnetz installieren und überwachen, ob jemand versucht, Ihre Firewall zu infiltrieren oder nicht. NIDS kann auch die Signaturen ähnlicher Pakete mit übereinstimmenden Datensätzen vergleichen, um böswillig erkannte Pakete zu verknüpfen und sie zu stoppen.

Es gibt zwei Arten von NIDS:

- Online-NIDS oder Inline-NIDS handeln mit einem Netzwerk in Echtzeit. Es analysiert Ethernet-Pakete und wendet spezifische Regeln an, um festzustellen, ob es sich um einen Angriff handelt oder nicht.

- Offline-NIDS oder Tap-Modus befasst sich mit gesammelten Daten. Es leitet die Daten durch einige Prozesse und entscheidet über das Ergebnis.

Darüber hinaus können Sie NIDS mit anderen Sicherheitstechnologien kombinieren, um die Vorhersage- und Erkennungsraten zu erhöhen. Beispielsweise kann NIDS auf Basis von Artificial Neural Network (ANN) riesige Datenmengen intelligent analysieren, da INS IDS durch seine selbstorganisierende Strukturierung Angriffsmuster effizienter erkennen kann. Es kann Angriffe basierend auf früheren Fehlern vorhersagen, die zum Eindringen geführt haben, und hilft Ihnen, ein frühes Verdienstsystem zu entwickeln.

#2. Hostbasierte Intrusion Detection-Systeme

Hostbasierte Intrusion Detection Systems (HIDS) sind die Lösung, die auf separaten Geräten oder Hosts in einem Netzwerk ausgeführt wird. Es kann nur ein- und ausgehende Datenpakete von den angeschlossenen Geräten überwachen und den Administrator oder Benutzer benachrichtigen, wenn verdächtige Aktivitäten erkannt werden. Es überwacht Systemaufrufe, Dateiänderungen, Anwendungsprotokolle usw.

HIDS erstellt Schnappschüsse der aktuellen Dateien im System und gleicht sie mit den vorherigen ab. Wenn es feststellt, dass eine kritische Datei gelöscht oder geändert wurde, sendet das HIDS eine Warnung an den Administrator, um das Problem zu untersuchen.

Beispielsweise kann HIDS Passwort-Logins analysieren und sie mit bekannten Mustern vergleichen, die zur Durchführung von Brute-Force-Angriffen verwendet werden, und eine Verletzung identifizieren.

Diese IDS-Lösungen werden häufig auf unternehmenskritischen Maschinen eingesetzt, deren Konfigurationen voraussichtlich nicht geändert werden. Da Ereignisse direkt auf Hosts oder Geräten überwacht werden, kann eine HIDS-Lösung Bedrohungen erkennen, die einer NIDS-Lösung möglicherweise entgehen.

Es ist auch wirksam bei der Erkennung und Verhinderung von Integritätsverletzungen wie Trojanern und bei der Arbeit in verschlüsseltem Netzwerkverkehr. Auf diese Weise schützt HIDS sensible Daten wie Rechtsdokumente, geistiges Eigentum und personenbezogene Daten.

Abgesehen von diesen kann IDS auch anderer Art sein, einschließlich:

- Perimeter Intrusion Detection System (PIDS): Als erste Verteidigungslinie kann es Einbruchsversuche auf dem zentralen Server erkennen und lokalisieren. Dieses Setup besteht normalerweise aus einem Glasfaser- oder elektronischen Gerät, das auf dem virtuellen Zaun eines Servers sitzt. Wenn es eine böswillige Aktivität erkennt, z. B. wenn jemand versucht, den Zugriff über eine andere Methode zu versuchen, warnt es den Administrator.

- VM-basiertes Intrusion Detection System (VMIDS): Diese Lösungen können die oben genannten IDS oder eines davon kombinieren. Der Unterschied besteht darin, dass es mithilfe einer virtuellen Maschine remote bereitgestellt wird. Es ist relativ neu und wird hauptsächlich von Managed IT Service Providern verwendet.

Arten von IPS

Im Allgemeinen gibt es vier Arten von Intrusion-Prevention-Systemen (IPS):

#1. Netzwerkbasiertes Intrusion Prevention System (NIPS)

NIPS kann verdächtige oder böswillige Aktivitäten identifizieren und verhindern, indem es Datenpakete analysiert oder die Protokollaktivität im gesamten Netzwerk überprüft. Es kann Daten vom Netzwerk und Host sammeln, um zulässige Hosts, Betriebssysteme und Anwendungen im Netzwerk zu erkennen. Darüber hinaus protokolliert NIPS Daten zum normalen Datenverkehr, um Änderungen von Grund auf zu finden.

Diese IPS-Lösung mindert Angriffe, indem sie die Bandbreitennutzung begrenzt, TCP-Verbindungen sendet oder Pakete zurückweist. NIPS ist jedoch nicht effektiv bei der Analyse von verschlüsseltem Datenverkehr und der Handhabung direkter Angriffe oder hoher Datenverkehrslasten.

#2. Drahtloses Intrusion-Prevention-System (WIPS)

WIPS kann ein drahtloses Netzwerk überwachen, um verdächtigen Datenverkehr oder verdächtige Aktivitäten zu erkennen, indem es drahtlose Netzwerkprotokolle analysiert und Maßnahmen ergreift, um diese zu verhindern oder zu entfernen. WIPS wird typischerweise so implementiert, dass es die aktuelle drahtlose LAN-Netzwerkinfrastruktur überlagert. Sie können sie jedoch auch eigenständig bereitstellen und eine No-Wireless-Richtlinie in Ihrer Organisation durchsetzen.

Diese IPS-Lösung kann Bedrohungen wie einen falsch konfigurierten Zugriffspunkt, Denial-of-Service-Angriffe (DOS), Honeypot, MAC-Spoofing, Man-in-the-Middle-Angriffe und mehr verhindern.

#3. Netzwerkverhaltensanalyse (NBA)

NBA arbeitet an anomaliebasierter Erkennung und sucht nach Anomalien oder Abweichungen vom normalen Verhalten bis hin zu verdächtigem Verhalten im Netzwerk oder System. Damit es funktioniert, muss die NBA daher eine Trainingsphase durchlaufen, um das normale Verhalten eines Netzwerks oder Systems zu lernen.

Sobald ein NBA-System das normale Verhalten gelernt hat, kann es Abweichungen erkennen und als verdächtig markieren. Es ist effektiv, aber es wird nicht funktionieren, während es noch in der Trainingsphase ist. Nach dem Abschluss können Sie sich jedoch darauf verlassen.

#4. Hostbasierte Intrusion-Prevention-Systeme (HIPS)

HIPS-Lösungen können kritische Systeme auf böswillige Aktivitäten überwachen und diese verhindern, indem sie ihr Codeverhalten analysieren. Das Beste an ihnen ist, dass sie auch verschlüsselte Angriffe erkennen können, abgesehen davon, dass sensible Daten zur persönlichen Identität und Gesundheit vor den Host-Systemen geschützt werden. Es funktioniert auf einem einzelnen Gerät und wird häufig mit einem netzwerkbasierten IDS oder IPS verwendet.

IDS vs. IPS: Wie funktionieren sie?

Es gibt verschiedene Methoden zur Überwachung und Verhinderung von Eindringlingen für IDS und IPS.

Wie funktioniert ein IDS?

IDS verwendet drei Erkennungsmethoden, um den Datenverkehr auf böswillige Aktivitäten zu überwachen:

#1. Signaturbasierte oder wissensbasierte Erkennung

Die signaturbasierte Erkennung überwacht bestimmte Muster wie von Malware verwendete Cyberangriffssignaturen oder Bytesequenzen im Netzwerkverkehr. Es funktioniert genauso wie Antivirensoftware, da es eine Bedrohung anhand ihrer Signatur identifiziert.

Bei der signaturbasierten Erkennung kann das IDS bekannte Bedrohungen leicht identifizieren. Bei neuen Angriffen ohne verfügbare Muster ist es jedoch möglicherweise nicht effektiv, da diese Methode ausschließlich auf der Grundlage früherer Angriffsmuster oder Signaturen funktioniert.

#2. Anomalie-basierte oder verhaltensbasierte Erkennung

Bei der auf Anomalien basierenden Erkennung überwacht das IDS Verstöße und Eindringversuche in ein Netzwerk oder System, indem es Systemprotokolle überwacht und feststellt, ob eine Aktivität anomal erscheint oder von dem für ein Gerät oder Netzwerk festgelegten normalen Verhalten abweicht.

Diese Methode kann auch unbekannte Cyberangriffe erkennen. IDS kann auch maschinelle Lerntechnologien verwenden, um ein vertrauenswürdiges Aktivitätsmodell zu erstellen und es als Basis für ein normales Verhaltensmodell zu etablieren, um neue Aktivitäten zu vergleichen und das Ergebnis zu erklären.

Sie können diese Modelle basierend auf Ihren spezifischen Hardwarekonfigurationen, Anwendungen und Systemanforderungen trainieren. Daher haben IDS mit Verhaltenserkennung verbesserte Sicherheitseigenschaften als signaturbasierte IDS. Obwohl es manchmal einige Fehlalarme zeigen kann, funktioniert es in anderen Aspekten effizient.

#3. Reputationsbasierte Erkennung

IDS erkennt mithilfe von reputationsbasierten Erkennungsmethoden Bedrohungen anhand ihrer Reputationsstufen. Dies geschieht durch die Identifizierung der Kommunikation zwischen einem freundlichen Host in Ihrem Netzwerk und demjenigen, der versucht, auf Ihr Netzwerk zuzugreifen, basierend auf seinem Ruf für Verstöße oder böswillige Aktionen.

Es sammelt und verfolgt verschiedene Dateiattribute wie Quelle, Signatur, Alter und Nutzungsstatistiken von Benutzern, die die Datei verwenden. Als nächstes kann es eine Reputations-Engine mit statistischer Analyse und Algorithmen verwenden, um die Daten zu analysieren und festzustellen, ob sie bedrohlich sind oder nicht.

Reputationsbasiertes IDS wird hauptsächlich in Antimalware- oder Antivirensoftware verwendet und in Batchdateien, ausführbaren Dateien und anderen Dateien implementiert, die möglicherweise unsicheren Code enthalten.

Wie funktioniert ein IPS?

Ähnlich wie IDS arbeitet IPS neben anderen Methoden auch mit Methoden wie signaturbasierter und anomaliebasierter Erkennung.

#1. Signaturbasierte Erkennung

IPS-Lösungen mit signaturbasierter Erkennung überwachen ein- und ausgehende Datenpakete in einem Netzwerk und vergleichen sie mit früheren Angriffsmustern oder Signaturen. Es arbeitet mit einer Bibliothek bekannter Muster mit Bedrohungen, die bösartigen Code enthalten. Wenn es einen Exploit entdeckt, zeichnet es seine Signatur auf, speichert sie und verwendet sie zur weiteren Erkennung.

Es gibt zwei Arten von signaturbasierten IPS:

- Exploit-Facing-Signaturen: IPS identifiziert Eindringlinge, indem es Signaturen mit einer Bedrohungssignatur im Netzwerk abgleicht. Wenn es eine Übereinstimmung findet, versucht es, es zu blockieren.

- Schwachstellenbezogene Signaturen: Hacker zielen auf vorhandene Schwachstellen in Ihrem Netzwerk oder System ab, und das IPS versucht, Ihr Netzwerk vor diesen Bedrohungen zu schützen, die möglicherweise unentdeckt bleiben.

#2. Statistische anomaliebasierte oder verhaltensbasierte Erkennung

IDS mit statistischer Anomalie-basierter Erkennung kann Ihren Netzwerkverkehr überwachen, um Inkonsistenzen oder Anomalien zu finden. Es legt eine Grundlinie fest, um das normale Verhalten für das Netzwerk oder System zu definieren. Auf dieser Grundlage vergleicht das IPS den Netzwerkverkehr und kennzeichnet verdächtige Aktivitäten, die vom normalen Verhalten abweichen.

Beispielsweise könnte die Baseline eine bestimmte Bandbreite oder ein Protokoll sein, das für das Netzwerk verwendet wird. Wenn das IPS feststellt, dass Datenverkehr die Bandbreite abrupt erhöht oder ein anderes Protokoll erkennt, löst es einen Alarm aus und blockiert den Datenverkehr.

Sie müssen jedoch darauf achten, die Baselines intelligent zu konfigurieren, um Fehlalarme zu vermeiden.

#3. Zustandsbehaftete Protokollanalyse

Ein IPS, das eine Stateful-Protocol-Analyse verwendet, erkennt Abweichungen von einem Protokollstatus wie eine Anomalie-basierte Erkennung. Es verwendet vordefinierte universelle Profile gemäß anerkannten Praktiken, die von Branchenführern und Anbietern festgelegt wurden.

Beispielsweise kann das IPS Anfragen mit entsprechenden Antworten überwachen, und jede Anfrage muss aus vorhersagbaren Antworten bestehen. Es kennzeichnet Antworten, die außerhalb der erwarteten Ergebnisse liegen, und analysiert sie weiter.

Wenn eine IPS-Lösung Ihre Systeme und Ihr Netzwerk überwacht und verdächtige Aktivitäten findet, gibt sie eine Warnung aus und führt einige Aktionen aus, um den Zugriff auf Ihr Netzwerk zu verhindern. Hier ist, wie:

- Stärkung von Firewalls: Das IPS erkennt möglicherweise eine Schwachstelle in Ihren Firewalls, die der Bedrohung den Weg in Ihr Netzwerk geebnet hat. Um Sicherheit zu bieten, ändert das IPS möglicherweise seine Programmierung und verstärkt sie, während das Problem behoben wird.

- Durchführen einer Systembereinigung: Schädliche Inhalte oder beschädigte Dateien können Ihr System beschädigen. Aus diesem Grund führt es einen Systemscan durch, um es zu bereinigen und das zugrunde liegende Problem zu beseitigen.

- Schließen von Sitzungen: Das IPS kann erkennen, wie eine Anomalie aufgetreten ist, indem es seinen Eintrittspunkt findet und blockiert. Dazu blockiert es möglicherweise IP-Adressen, beendet die TCP-Sitzung usw.

IDS vs. IPS: Ähnlichkeiten und Unterschiede

Ähnlichkeiten zwischen IDS und IPS

Die frühen Prozesse für IDS und IPS sind ähnlich. Beide erkennen und überwachen das System oder Netzwerk auf bösartige Aktivitäten. Sehen wir uns ihre gemeinsamen Gründe an:

- Monitor: Nach der Installation überwachen IDS- und IPS-Lösungen ein Netzwerk oder System basierend auf den angegebenen Parametern. Sie können diese Parameter basierend auf Ihren Sicherheitsanforderungen und Ihrer Netzwerkinfrastruktur festlegen und sie den gesamten eingehenden und ausgehenden Datenverkehr Ihres Netzwerks untersuchen lassen.

- Bedrohungserkennung: Beide lesen alle Datenpakete, die in Ihrem Netzwerk fließen, und vergleichen diese Pakete mit einer Bibliothek, die bekannte Bedrohungen enthält. Wenn sie eine Übereinstimmung finden, kennzeichnen sie dieses Datenpaket als bösartig.

- Lernen: Beide Technologien nutzen moderne Technologien wie maschinelles Lernen, um sich eine Zeit lang selbst zu trainieren und neue Bedrohungen und Angriffsmuster zu verstehen. Auf diese Weise können sie besser auf moderne Bedrohungen reagieren.

- Protokoll: Wenn sie verdächtige Aktivitäten erkennen, zeichnen sie diese zusammen mit der Antwort auf. Es hilft Ihnen, Ihren Schutzmechanismus zu verstehen, Schwachstellen in Ihrem System zu finden und Ihre Sicherheitssysteme entsprechend zu trainieren.

- Warnung: Sobald sie eine Bedrohung erkennen, senden sowohl IDS als auch IPS Warnungen an das Sicherheitspersonal. Es hilft ihnen, auf alle Umstände vorbereitet zu sein und schnell zu handeln.

Bis dahin funktionieren IDS und IPS ähnlich, aber was danach passiert, unterscheidet sie.

Unterschied zwischen IDS und IPS

Der Hauptunterschied zwischen IDS und IPS besteht darin, dass IDS als Überwachungs- und Erkennungssystem fungiert, während IPS neben Überwachung und Erkennung als Präventionssystem fungiert. Einige Unterschiede sind:

- Antwort: IDS-Lösungen sind passive Sicherheitssysteme, die Netzwerke nur auf böswillige Aktivitäten überwachen und erkennen. Sie können Sie warnen, ergreifen jedoch selbst keine Maßnahmen, um den Angriff zu verhindern. Der zugewiesene Netzwerkadministrator oder das zugewiesene Sicherheitspersonal muss sofort Maßnahmen ergreifen, um den Angriff abzuschwächen. Auf der anderen Seite sind IPS-Lösungen aktive Sicherheitssysteme, die Ihr Netzwerk auf bösartige Aktivitäten überwachen und erkennen, warnen und den Angriff automatisch verhindern.

- Positionierung: IDS wird am Rand eines Netzwerks platziert, um alle Ereignisse zu sammeln und Verstöße zu protokollieren und zu erkennen. Durch diese Positionierung erhält das IDS maximale Sichtbarkeit für Datenpakete. Die IPS-Software wird hinter der Netzwerk-Firewall platziert und kommuniziert im Einklang mit dem eingehenden Datenverkehr, um Eindringlinge besser zu verhindern.

- Erkennungsmechanismus: IDS verwendet Signatur-basierte Erkennung, Anomalie-basierte Erkennung und Reputations-basierte Erkennung für bösartige Aktivitäten. Seine signaturbasierte Erkennung umfasst nur Signaturen, die mit Exploits konfrontiert sind. Auf der anderen Seite verwendet IPS eine signaturbasierte Erkennung mit Signaturen sowohl für Exploits als auch für Schwachstellen. Außerdem verwendet IPS die statistische Anomalie-basierte Erkennung und die Stateful-Protocol-Analyse-Erkennung.

- Schutz: Wenn Sie bedroht sind, könnte IDS weniger hilfreich sein, da Ihr Sicherheitspersonal herausfinden muss, wie es Ihr Netzwerk sichern und das System oder Netzwerk sofort bereinigen kann. IPS kann selbst automatische Prävention durchführen.

- Falsch positive Ergebnisse: Wenn IDS ein falsches positives Ergebnis liefert, finden Sie möglicherweise etwas Bequemlichkeit. Aber wenn IPS dies tut, würde das gesamte Netzwerk darunter leiden, da Sie den gesamten Datenverkehr blockieren müssen – ein- und ausgehend vom Netzwerk.

- Netzwerkleistung: Da IDS nicht inline bereitgestellt wird, verringert es die Netzwerkleistung nicht. Die Netzwerkleistung kann sich jedoch aufgrund der IPS-Verarbeitung verringern, die dem Datenverkehr entspricht.

IDS vs. IPS: Warum sie entscheidend für die Cybersicherheit sind

Sie können von verschiedenen Vorfällen von Datenschutzverletzungen und Hacks in fast jeder Branche mit einer Online-Präsenz hören. Dabei spielen IDS und IPS eine wichtige Rolle beim Schutz Ihres Netzwerks und Ihrer Systeme. Hier ist wie:

Erhöhen Sie die Sicherheit

IDS- und IPS-Systeme verwenden Automatisierung zur Überwachung, Erkennung und Abwehr bösartiger Bedrohungen. Sie können auch neue Technologien wie maschinelles Lernen und künstliche Intelligenz nutzen, um Muster zu lernen und diese effektiv zu beheben. Dadurch ist Ihr System vor Bedrohungen wie Viren, DOS-Angriffen, Malware usw. geschützt, ohne dass zusätzliche Ressourcen erforderlich sind.

Durchsetzung von Richtlinien

Sie können IDS und IPS basierend auf Ihren organisatorischen Anforderungen konfigurieren und Sicherheitsrichtlinien für Ihr Netzwerk durchsetzen, denen jedes in das Netzwerk eintretende oder es verlassende Paket entsprechen muss. Es hilft Ihnen, Ihre Systeme und Ihr Netzwerk zu schützen und Abweichungen schnell zu erkennen, wenn jemand versucht, die Richtlinien zu blockieren und in Ihr Netzwerk einzudringen.

Einhaltung gesetzlicher Vorschriften

Datenschutz wird in der modernen Sicherheitslandschaft ernst genommen. Aus diesem Grund regulieren Aufsichtsbehörden wie HIPAA, GDPR usw. Unternehmen und stellen sicher, dass sie in Technologien investieren, die zum Schutz von Kundendaten beitragen können. Durch die Implementierung einer IDS- und IPS-Lösung erfüllen Sie diese Vorschriften und haben keine rechtlichen Probleme.

Reputation wird gespeichert

Die Implementierung von Sicherheitstechnologien wie IDS und IPS zeigt, dass Sie sich um den Schutz der Daten Ihrer Kunden kümmern. Es verleiht Ihrer Marke einen guten Eindruck bei Ihren Kunden und erhöht Ihren Ruf innerhalb und außerhalb Ihrer Branche. Darüber hinaus schützen Sie sich auch vor Bedrohungen, die Ihre vertraulichen Geschäftsinformationen durchsickern oder Reputationsschäden verursachen könnten.

Können IDS & IPS zusammenarbeiten?

Mit einem Wort: Ja!

Sie können sowohl IDS als auch IPS zusammen in Ihrem Netzwerk bereitstellen. Stellen Sie eine IDS-Lösung bereit, um den Datenverkehr zu überwachen und zu erkennen und gleichzeitig die Verkehrsbewegungen in Ihrem Netzwerk umfassend zu verstehen. Außerdem können Sie IPS in Ihrem System als aktive Maßnahme verwenden, um Sicherheitsproblemen in Ihrem Netzwerk vorzubeugen.

Auf diese Weise können Sie auch den Aufwand vermeiden, IDS vs. IPS insgesamt zu wählen.

Darüber hinaus bietet Ihnen die Implementierung beider Technologien einen umfassenden Schutz für Ihr Netzwerk. Sie können frühere Angriffsmuster verstehen, um bessere Parameter festzulegen und Ihre Sicherheitssysteme auf eine effektivere Bekämpfung vorzubereiten.

Einige der Anbieter für IDS und IPS sind Okta, Varonis, UpGuard usw.

IDS vs. IPS: Was sollten Sie wählen? 👈

Die Wahl zwischen IDS und IPS muss ausschließlich auf den Sicherheitsanforderungen Ihres Unternehmens basieren. Berücksichtigen Sie bei der Auswahl, wie groß Ihr Netzwerk ist, wie hoch Ihr Budget ist und wie viel Schutz Sie benötigen.

Wenn Sie fragen, was im Allgemeinen besser ist, muss es IPS sein, da es Prävention, Überwachung und Erkennung bietet. Es wäre jedoch hilfreich, wenn Sie ein besseres IPS von einem vertrauenswürdigen Anbieter wählen, da es falsche positive Ergebnisse anzeigen kann.

Da beide Vor- und Nachteile haben, gibt es keinen klaren Gewinner. Aber wie im vorherigen Abschnitt erläutert, können Sie sich für beide Lösungen von einem zuverlässigen Anbieter entscheiden. Es bietet Ihrem Netzwerk überlegenen Schutz in Bezug auf Angriffserkennung und -prävention.