Linux ist dafür bekannt, dass ein Passwort erforderlich ist, um irgendetwas mit dem Kernsystem zu tun. Aus diesem Grund halten viele Linux für etwas sicherer als die meisten Betriebssysteme (wenn auch keineswegs perfekt). Ein sicheres Passwort und eine gute Sudoer-Richtlinie zu haben, ist großartig, aber nicht narrensicher, und manchmal reicht es nicht aus, Sie zu schützen. Aus diesem Grund haben viele im Sicherheitsbereich dazu übergegangen, die Zwei-Faktor-Authentifizierung unter Linux zu verwenden

In diesem Artikel erfahren Sie, wie Sie die Zwei-Faktor-Authentifizierung unter Linux mit Google Authenticator aktivieren.

Inhaltsverzeichnis

Installation

Die Verwendung von Google Authenticator ist möglich, dank a pam Plugin. Verwenden Sie dieses Plugin mit GDM (und anderen Desktop-Managern, die es unterstützen). So installieren Sie es auf Ihrem Linux-PC.

Hinweis: Bevor Sie dieses Plugin auf Ihrem Linux-PC einrichten, gehen Sie bitte zu Google Play Store (oder) Apple App-Store und laden Sie Google Authenticator herunter, da dies ein wichtiger Bestandteil dieses Tutorials ist.

Ubuntu

sudo apt install libpam-google-authenticator

Debian

sudo apt-get install libpam-google-authenticator

Arch-Linux

Arch Linux unterstützt standardmäßig nicht das Google-Authentifizierungsmodul pam. Benutzer müssen stattdessen das Modul über ein AUR-Paket abrufen und kompilieren. Laden Sie die neueste Version von PKGBUILD herunter oder richten Sie Ihren bevorzugten AUR-Helfer darauf, damit es funktioniert.

Fedora

sudo dnf install google-authenticator

OpenSUSE

sudo zypper install google-authenticator-libpam

Andere Linuxe

Der Quellcode für die Linux-Version von Google Authenticator sowie das in diesem Handbuch verwendete libpam-Plugin sind auf Github verfügbar. Wenn Sie eine nicht-traditionelle Linux-Distribution verwenden, geh hier rüber und folgen Sie den Anweisungen auf der Seite. Die Anweisungen können Ihnen helfen, es aus dem Quellcode zu kompilieren.

Richten Sie Google Authenticator unter Linux ein

Eine Konfigurationsdatei muss bearbeitet werden, bevor pam mit dem Google-Authentifizierungs-Plugin funktioniert. Um diese Konfigurationsdatei zu ändern, öffnen Sie ein Terminalfenster. Führen Sie im Terminal Folgendes aus:

sudo nano /etc/pam.d/common-auth

In der Common-Auth-Datei gibt es viel zu sehen. Viele Kommentare und Hinweise, wie das System Authentifizierungseinstellungen zwischen Diensten unter Linux verwenden sollte. Ignorieren Sie all dies in der Datei und scrollen Sie ganz nach unten zu „# hier sind die Module pro Paket (der „primäre“ Block)“. Bewegen Sie den Cursor mit der Abwärtspfeiltaste darunter und drücken Sie die Eingabetaste, um eine neue Zeile zu erstellen. Dann schreib das:

auth required pam_google_authenticator.so

Nachdem Sie diese neue Zeile geschrieben haben, drücken Sie STRG + O, um die Bearbeitung zu speichern. Drücken Sie dann STRG + X, um Nano zu beenden.

Gehen Sie als Nächstes zurück zum Terminal und geben Sie „google-authenticator“ ein. Anschließend werden Sie gebeten, einige Fragen zu beantworten.

Die erste Frage, die Google Authenticator stellt, lautet: „Möchten Sie, dass Authentifizierungstoken zeitbasiert sind?“. Antworten Sie mit „Ja“, indem Sie y auf der Tastatur drücken.

Nach Beantwortung dieser Frage druckt das Tool einen neuen geheimen Schlüssel zusammen mit einigen Notfallcodes aus. Schreiben Sie diesen Code auf, da er wichtig ist.

Fahren Sie fort und beantworten Sie die nächsten drei Fragen mit „Ja“, gefolgt von „Nein“ und „Nein“.

Die letzte Frage, die der Authenticator stellt, hat mit der Ratenbegrenzung zu tun. Wenn diese Einstellung aktiviert ist, lässt Google Authenticator nur 3 Try/Fail-Versuche alle 30 Sekunden zu. Aus Sicherheitsgründen empfehlen wir Ihnen, diese Frage mit Ja zu beantworten, aber es ist völlig in Ordnung, mit Nein zu antworten, wenn Ihnen die Ratenbegrenzung nicht wichtig ist.

Google Authenticator konfigurieren

Die Linux-Seite der Dinge funktioniert. Jetzt ist es an der Zeit, die Google Authenticator-App so zu konfigurieren, dass sie mit dem neuen Setup funktioniert. Öffnen Sie zunächst die App und wählen Sie die Option „Geben Sie einen bereitgestellten Schlüssel ein“. Dadurch wird ein Bereich „Kontodetails eingeben“ angezeigt.

In diesem Bereich müssen Sie zwei Dinge ausfüllen: den Namen des PCs, mit dem Sie den Authentifikator verwenden, sowie den geheimen Schlüssel, den Sie zuvor notiert haben. Füllen Sie beide aus und Google Authenticator ist betriebsbereit.

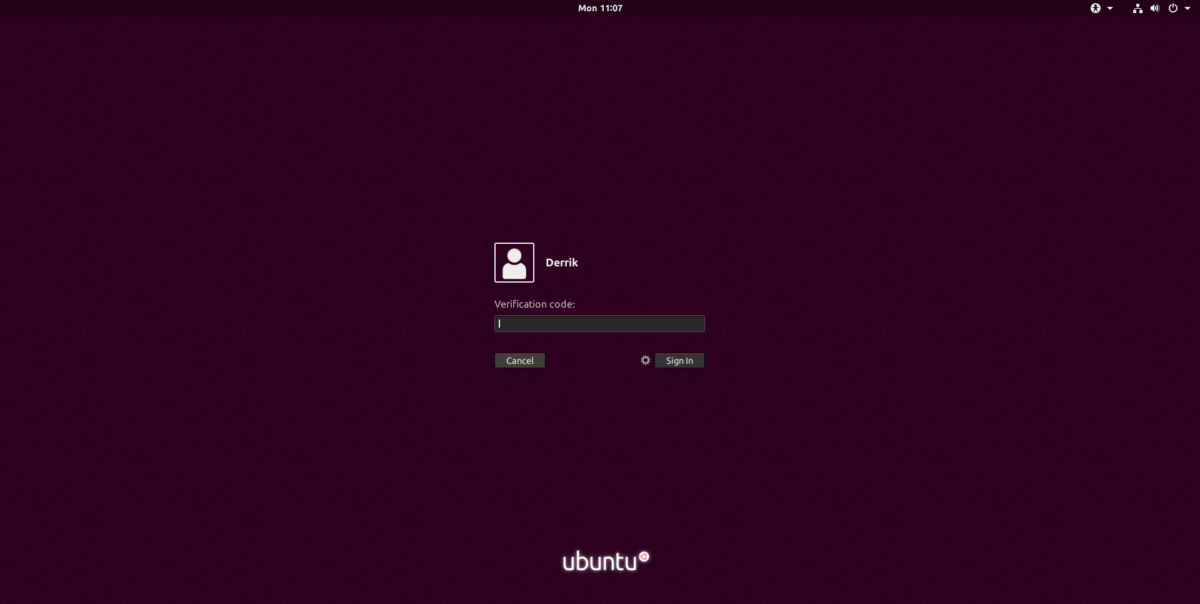

Einloggen

Sie haben Google Authenticator unter Linux sowie Ihr mobiles Gerät eingerichtet und alles funktioniert so, wie es sollte. Um sich anzumelden, wählen Sie den Benutzer in GDM (oder LightDM usw.) aus. Unmittelbar nach der Auswahl des Benutzers fragt Ihr Betriebssystem nach einem Authentifizierungscode. Öffnen Sie Ihr mobiles Gerät, gehen Sie zu Google Authenticator und geben Sie den Code ein, der im Login-Manager angezeigt wird.

Wenn der Code erfolgreich ist, können Sie den Passcode des Benutzers eingeben.

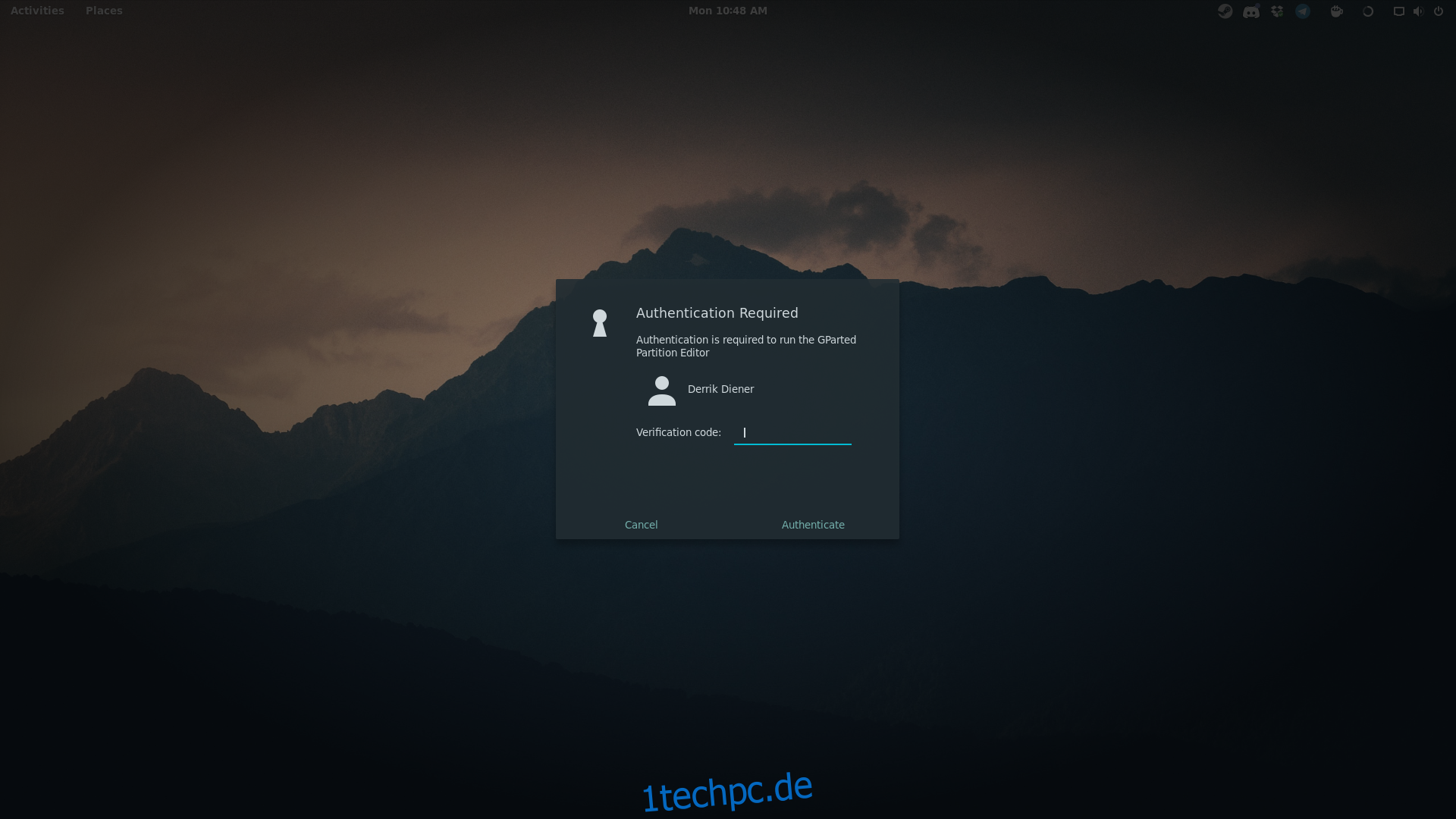

Hinweis: Das Einrichten von Google Authenticator unter Linux wirkt sich nicht nur auf den Login-Manager aus. Stattdessen ist jedes Mal, wenn ein Benutzer versucht, Root-Zugriff zu erlangen, auf sudo-Privilegien zuzugreifen oder irgendetwas zu tun, das ein Passwort erfordert, ein Authentifizierungscode erforderlich.

Fazit

Eine direkt mit dem Linux-Desktop verbundene Zwei-Faktor-Authentifizierung fügt eine zusätzliche Sicherheitsebene hinzu, die standardmäßig vorhanden sein sollte. Wenn dies aktiviert ist, ist es viel schwieriger, Zugriff auf das System einer anderen Person zu erhalten.

Zwei Faktoren können manchmal zweifelhaft sein (z. B. wenn Sie zu langsam für den Authentifikator sind), aber alles in allem ist es eine willkommene Ergänzung für jeden Linux-Desktop-Manager.