Ein Cyberangriff ist ein vorsätzlicher und böswilliger Versuch, sich durch vorhandene Schwachstellen unbefugten Zugriff auf ein Computersystem oder Netzwerk zu verschaffen. Dies kann getan werden, um vertrauliche Informationen zu stehlen und den normalen Betrieb zu stören.

In letzter Zeit ist Ransomware unter Cyberkriminellen zum bevorzugten Werkzeug für Cyberangriffe geworden. Ransomware wird normalerweise unter anderem über Phishing-E-Mails, Drive-by-Downloads, Raubkopien und das Remote-Desk-Protokoll verbreitet.

Sobald ein Computer mit Ransomware infiziert wurde, verschlüsselt die Ransomware kritische Dateien auf dem Computer. Hacker fordern dann ein Lösegeld, um die verschlüsselten Daten wiederherzustellen.

Cyber-Angriffe können die nationale Sicherheit eines Landes gefährden, Operationen in Schlüsselsektoren einer Wirtschaft lahmlegen und immense Schäden und schwere finanzielle Verluste verursachen. Genau das ist beim Cyber-Angriff der Ransomware WannaCry passiert.

Am 12. Mai 2017 verbreitete sich Ransomware namens WannaCry, von der angenommen wird, dass sie aus Nordkorea stammt, auf der ganzen Welt und infizierte über 200.000 Computersysteme in über 150 Ländern in weniger als zwei Tagen. WannaCry zielte auf Computersysteme ab, auf denen das Windows-Betriebssystem ausgeführt wird. Es nutzte eine Schwachstelle im Server-Message-Block-Protokoll des Betriebssystems aus.

Eines der größten Opfer des Angriffs war der National Health Service (NHS) des Vereinigten Königreichs. Über 70.000 ihrer Geräte, darunter Computer, Operationssäle, Diagnosegeräte und MRT-Scanner, wurden infiziert. Ärzte konnten nicht auf ihre Systeme oder Patientenakten zugreifen, die für die Behandlung von Patienten benötigt wurden. Dieser Angriff kostete den NHS fast 100 Millionen Dollar.

So schlimm kann es werden. Es kann jedoch noch viel schlimmer kommen, insbesondere mit neuer und gefährlicherer Ransomware wie BlackCat, die eine Spur voller Opfer hinterlässt.

Inhaltsverzeichnis

BlackCat-Ransomware

Die BlackCat-Ransomware, von ihren Entwicklern als ALPHV bezeichnet, ist eine bösartige Software, die nach der Infektion eines Systems Daten aus dem betroffenen System exfiltriert und verschlüsselt. Exfiltration beinhaltet das Kopieren und Übertragen von Daten, die in einem System gespeichert sind. Sobald BlackCat kritische Daten exfiltriert und verschlüsselt hat, wird eine Lösegeldforderung gestellt, die in Kryptowährung zu zahlen ist. BlackCat-Opfer müssen das geforderte Lösegeld zahlen, um wieder Zugriff auf ihre Daten zu erhalten.

BlackCat ist keine gewöhnliche Ransomware. BlackCat war die erste erfolgreiche Ransomware, die in Rust geschrieben wurde, im Gegensatz zu anderer Ransomware, die normalerweise in C, C++, C#, Java oder Python geschrieben wird. Darüber hinaus war BlackCat auch die erste Ransomware-Familie, die eine Website im Clear Web hatte, auf der sie gestohlene Informationen aus ihren Angriffen preisgab.

Ein weiterer wesentlicher Unterschied zu anderer Ransomware besteht darin, dass BlackCat als Ransomware as a Service (RaaS) fungiert. Raas ist ein Geschäftsmodell für Cyberkriminalität, bei dem Ersteller von Ransomware ihre Ransomware als Dienstleistung an andere Personen oder Gruppen vermieten oder verkaufen.

Bei diesem Modell stellen Ersteller von Ransomware allen erforderlichen Tools und Infrastrukturen zur Verfügung, damit andere Ransomware-Angriffe verbreiten und ausführen können. Dies ist im Austausch für einen Anteil ihrer Gewinne aus Ransomware-Zahlungen.

Dies erklärt, warum BlackCat hauptsächlich Organisationen und Unternehmen ins Visier genommen hat, da diese normalerweise eher bereit sind, das Lösegeld zu zahlen als Einzelpersonen. Organisationen und Unternehmen zahlen im Vergleich zu Einzelpersonen auch ein höheres Lösegeld. Menschliche Führung und Entscheidungsfindung bei Cyberangriffen werden als Cyber Threat Actors (CTA) bezeichnet.

Um die Opfer zur Zahlung des Lösegelds zu zwingen, verwendet BlackCat die Technik der „dreifachen Erpressung“. Dabei werden die Daten der Opfer kopiert und übertragen sowie die Daten auf ihren Systemen verschlüsselt. Die Opfer werden dann aufgefordert, Lösegeld zu zahlen, um auf ihre verschlüsselten Daten zugreifen zu können. Andernfalls werden ihre Daten an die Öffentlichkeit weitergegeben und/oder Denial-of-Service-Angriffe (DOS) auf ihre Systeme gestartet.

Schließlich werden diejenigen, die von dem Datenleck betroffen sein werden, kontaktiert und darüber informiert, dass ihre Daten geleakt werden. Dies sind in der Regel Kunden, Mitarbeiter und andere mit dem Unternehmen verbundene Unternehmen. Dies geschieht, um die Opferorganisationen unter Druck zu setzen, Lösegeld zu zahlen, um Reputationsverluste und Klagen aufgrund von Datenlecks zu vermeiden.

Funktionsweise der BlackCat-Ransomware

Laut einer vom FBI veröffentlichten Blitzwarnung verwendet die BlackCat-Ransomware zuvor kompromittierte Benutzeranmeldeinformationen, um Zugriff auf Systeme zu erhalten.

Sobald BlackCat erfolgreich im System ist, nutzt es den Zugriff, um die im Active Directory gespeicherten Benutzer- und Administratorkonten zu kompromittieren. Dadurch kann es den Windows-Taskplaner verwenden, um bösartige Gruppenrichtlinienobjekte (GPOs) zu konfigurieren, die es BlackCat ermöglichen, seine Ransomware einzusetzen, um Dateien in einem System zu verschlüsseln.

Während eines BlackCat-Angriffs werden PowerShell-Skripte zusammen mit Cobalt Strike verwendet, um Sicherheitsfunktionen im Netzwerk eines Opfers zu deaktivieren. BlackCat stiehlt dann die Daten der Opfer von dort, wo sie gespeichert sind, einschließlich von Cloud-Anbietern. Sobald dies erledigt ist, setzt der Cyber-Bedrohungsakteur, der den Angriff leitet, BlackCat-Ransomware ein, um Daten im System des Opfers zu verschlüsseln.

Die Opfer erhalten dann eine Lösegeldforderung, in der sie darüber informiert werden, dass ihre Systeme angegriffen und wichtige Dateien verschlüsselt wurden. Das Lösegeld enthält auch Anweisungen zur Zahlung des Lösegelds.

Warum ist BlackCat gefährlicher als die durchschnittliche Ransomware?

BlackCat ist im Vergleich zu durchschnittlicher Ransomware aus mehreren Gründen gefährlich:

Es ist in Rust geschrieben

Rust ist eine Programmiersprache, die schnell und sicher ist und eine verbesserte Leistung und eine effiziente Speicherverwaltung bietet. Durch die Verwendung von Rust profitiert BlackCat von all diesen Vorteilen und macht es zu einer sehr komplexen und effizienten Ransomware mit schneller Verschlüsselung. Es erschwert auch das Reverse Engineering von BlackCat. Rust ist eine plattformübergreifende Sprache, die es Bedrohungsakteuren ermöglicht, BlackCat einfach so anzupassen, dass es auf verschiedene Betriebssysteme wie Windows und Linux abzielt, wodurch die Bandbreite potenzieller Opfer erweitert wird.

Es verwendet ein RaaS-Geschäftsmodell

Das Ransomware-as-a-Service-Modell von BlackCat ermöglicht es vielen Bedrohungsakteuren, komplexe Ransomware einzusetzen, ohne wissen zu müssen, wie man eine erstellt. BlackCat erledigt die ganze Arbeit für Bedrohungsakteure, die es nur in einem anfälligen System einsetzen müssen. Dies macht ausgeklügelte Ransomware-Angriffe für Bedrohungsakteure, die daran interessiert sind, gefährdete Systeme auszunutzen, einfach.

Es bietet Affiliates riesige Auszahlungen

Da BlackCat ein Raas-Modell einsetzt, verdienen die Entwickler Geld, indem sie einen Teil des Lösegelds nehmen, das an Bedrohungsakteure gezahlt wird, die es einsetzen. Im Gegensatz zu anderen Raas-Familien, die bis zu 30 % der Lösegeldzahlung eines Bedrohungsakteurs übernehmen, erlaubt BlackCat den Bedrohungsakteuren, 80 % bis 90 % des von ihnen gezahlten Lösegelds zu behalten. Dies erhöht die Attraktivität von BlackCat für Bedrohungsakteure, wodurch BlackCat mehr Partner dazu bringen kann, es bei Cyberangriffen einzusetzen.

Es hat eine öffentliche Leak-Site im Clear Web

Im Gegensatz zu anderer Ransomware, die gestohlene Informationen im Dark Web preisgibt, gibt BlackCat gestohlene Informationen auf einer Website preis, auf die im Clear Web zugegriffen werden kann. Durch die Offenlegung gestohlener Daten können mehr Menschen auf die Daten zugreifen, was die Auswirkungen eines Cyberangriffs verstärkt und den Druck auf die Opfer erhöht, das Lösegeld zu zahlen.

Die Programmiersprache Rust hat BlackCat in seinem Angriff sehr effektiv gemacht. Durch die Verwendung eines Raas-Modells und das Angebot einer enormen Auszahlung spricht BlackCat mehr Bedrohungsakteure an, die es mit größerer Wahrscheinlichkeit bei Angriffen einsetzen.

BlackCat Ransomware-Infektionskette

BlackCat verschafft sich mit kompromittierten Zugangsdaten oder durch Ausnutzen von Microsoft Exchange Server-Schwachstellen anfänglichen Zugriff auf ein System. Nachdem sie sich Zugang zu einem System verschafft haben, brechen die böswilligen Akteure die Sicherheitsabwehr des Systems und sammeln Informationen über das Netzwerk des Opfers und erweitern ihre Privilegien.

Die Ransomware BlackCat bewegt sich dann seitlich im Netzwerk und verschafft sich Zugriff auf so viele Systeme wie möglich. Dies ist während der Lösegeldforderung praktisch. Je mehr Systeme angegriffen werden, desto wahrscheinlicher ist es, dass ein Opfer das Lösegeld zahlt.

Böswillige Akteure exfiltrieren dann die Daten des Systems, die zu Erpressungszwecken verwendet werden sollen. Sobald kritische Daten exfiltriert wurden, sind die Voraussetzungen für die Auslieferung der BlackCat-Nutzdaten geschaffen.

Böswillige Akteure liefern BlackCat mit Rust aus. BlackCat stoppt zunächst Dienste wie Backups, Antivirus-Anwendungen, Windows-Internetdienste und virtuelle Maschinen. Sobald dies erledigt ist, verschlüsselt BlackCat Dateien im System und verunstaltet das Hintergrundbild eines Systems und ersetzt es durch die Lösegeldforderung.

Schützen Sie sich vor BlackCat-Ransomware

Obwohl sich BlackCat als gefährlicher erweist als andere zuvor beobachtete Ransomware, können sich Unternehmen auf verschiedene Weise vor der Ransomware schützen:

Kritische Daten verschlüsseln

Teil der Erpressungsstrategie von Blackhat ist die Drohung, die Daten eines Opfers preiszugeben. Durch die Verschlüsselung kritischer Daten fügt eine Organisation ihren Daten eine zusätzliche Schutzebene hinzu und lähmt so die Erpressungstechniken, die von BlackHat-Bedrohungsakteuren eingesetzt werden. Selbst wenn es durchgesickert ist, wird es nicht in einem für Menschen lesbaren Format vorliegen.

Systeme regelmäßig aktualisieren

Eine von Microsoft durchgeführte Recherche ergab, dass BlackCat in einigen Fällen ungepatchte Exchange-Server ausnutzte, um Zugriff auf die Systeme einer Organisation zu erhalten. Softwareunternehmen veröffentlichen regelmäßig Software-Updates, um Schwachstellen und Sicherheitsprobleme zu beheben, die möglicherweise in ihren Systemen entdeckt wurden. Installieren Sie sicherheitshalber Software-Patches, sobald sie verfügbar sind.

Sichern Sie Daten an einem sicheren Ort

Unternehmen sollten der regelmäßigen Sicherung von Daten Priorität einräumen und die Daten an einem separaten und sicheren Offline-Speicherort speichern. Damit soll sichergestellt werden, dass auch im Falle der Verschlüsselung kritischer Daten diese noch aus bestehenden Backups wiederhergestellt werden können.

Implementieren Sie die Multi-Faktor-Authentifizierung

Implementieren Sie neben der Verwendung sicherer Passwörter in einem System eine mehrstufige Authentifizierung, die mehrere Anmeldeinformationen erfordert, bevor der Zugriff auf ein System gewährt wird. Dies kann erfolgen, indem ein System so konfiguriert wird, dass es ein Einmalpasswort generiert, das an eine verknüpfte Telefonnummer oder E-Mail-Adresse gesendet wird und für den Zugriff auf ein System erforderlich ist.

Überwachen Sie die Aktivität in einem Netzwerk und Dateien in einem System

Organisationen sollten die Aktivitäten in ihren Netzwerken ständig überwachen, um verdächtige Aktivitäten in ihren Netzwerken so schnell wie möglich zu erkennen und darauf zu reagieren. Aktivitäten in einem Netzwerk sollten auch protokolliert und von Sicherheitsexperten überprüft werden, um potenzielle Bedrohungen zu identifizieren. Schließlich sollten Systeme eingerichtet werden, um zu verfolgen, wie auf Dateien in einem System zugegriffen wird, wer darauf zugreift und wie sie verwendet werden.

Durch Verschlüsselung kritischer Daten, Sicherstellung der Aktualität der Systeme, regelmäßige Datensicherung, Implementierung einer Multi-Faktor-Authentifizierung und Überwachung der Aktivität in einem System. Organisationen können einen Schritt voraus sein und Angriffe von BlackCat verhindern.

Lernressourcen: Ransomware

Um mehr über Cyberangriffe zu erfahren und wie Sie sich vor Angriffen von Ransomware wie BlackCat schützen können, empfehlen wir Ihnen, an einem dieser Kurse teilzunehmen oder die unten empfohlenen Bücher zu lesen:

#1. Sicherheitsbewusstseinstraining

Dies ist ein erstaunlicher Kurs für alle, die daran interessiert sind, sicher im Internet zu sein. Der Kurs wird von Dr. Michael Biocchi, einem Certified Information Systems Security Professional (CISSP), angeboten.

Der Kurs behandelt Phishing, Social Engineering, Datenlecks, Passwörter, sicheres Surfen und persönliche Geräte und bietet allgemeine Tipps, wie man online sicher ist. Der Kurs wird regelmäßig aktualisiert und jeder, der das Internet nutzt, kann davon profitieren.

#2. Security Awareness Training, Internetsicherheit für Mitarbeiter

Dieser Kurs ist auf alltägliche Internetnutzer zugeschnitten und zielt darauf ab, sie über Sicherheitsbedrohungen aufzuklären, die den Menschen oft nicht bewusst sind, und wie sie sich vor diesen Bedrohungen schützen können.

Der von Roy Davis, einem CISSP-zertifizierten Informationssicherheitsexperten, angebotene Kurs umfasst Benutzer- und Geräteverantwortung, Phishing und andere schädliche E-Mails, Social Engineering, Datenverarbeitung, Passwort- und Sicherheitsfragen, sicheres Surfen, mobile Geräte und Ransomware. Wenn Sie den Kurs abschließen, erhalten Sie ein Abschlusszertifikat, das ausreicht, um die Datenschutzrichtlinien an den meisten Arbeitsplätzen einzuhalten.

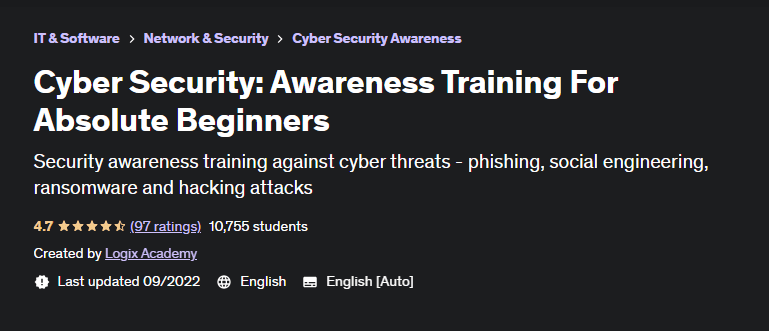

#3. Cyber Security: Awareness-Training für absolute Anfänger

Dies ist ein Udemy-Kurs, der von Usman Ashraf von der Logix Academy angeboten wird, einem Startup für Schulungen und Zertifizierungen. Usman ist CISSP-zertifiziert und hat einen Ph.D. in Computernetzwerken und viel Industrie- und Lehrerfahrung.

Dieser Kurs bietet den Lernenden einen tiefen Einblick in Social Engineering, Passwörter, sichere Datenvernichtung, virtuelle private Netzwerke (VPNs), Malware, Ransomware und Tipps zum sicheren Surfen und erklärt, wie Cookies verwendet werden, um Personen zu verfolgen. Der Kurs ist nicht technisch.

#4. Ransomware aufgedeckt

Dies ist ein Buch von Nihad A. Hassan, einem unabhängigen Informationssicherheitsberater und Experten für Cybersicherheit und digitale Forensik. Das Buch lehrt, wie Ransomware-Angriffe abgeschwächt und gehandhabt werden können, und gibt den Lesern einen detaillierten Einblick in die verschiedenen Arten von Ransomware, die es gibt, ihre Verteilungsstrategien und Wiederherstellungsmethoden.

Das Buch behandelt auch Schritte, die im Falle einer Ransomware-Infektion zu befolgen sind. Dies umfasst die Zahlung von Lösegeldern, die Durchführung von Backups und die Wiederherstellung betroffener Dateien sowie die Online-Suche nach Entschlüsselungstools zum Entschlüsseln infizierter Dateien. Es behandelt auch, wie Unternehmen einen Plan zur Reaktion auf Ransomware-Vorfälle entwickeln können, um Ransomware-Schäden zu minimieren und den normalen Betrieb schnell wiederherzustellen.

#5. Ransomware: Verstehen. Verhindern. Wiederherstellung

In diesem Buch beantwortet Allan Liska, Senior Security Architect und Ransomware-Spezialist bei Recorded Future, alle schwierigen Fragen im Zusammenhang mit Ransomware.

Das Buch gibt einen historischen Kontext darüber, warum Ransomware in den letzten Jahren weit verbreitet ist, wie man Ransomware-Angriffe stoppt, Schwachstellen, auf die böswillige Akteure mit Ransomware abzielen, und einen Leitfaden, wie man einen Ransomware-Angriff mit minimalem Schaden übersteht. Darüber hinaus beantwortet das Buch die alles entscheidende Frage: Sollten Sie das Lösegeld zahlen? Dieses Buch bietet eine spannende Erkundung von Ransomware.

#6. Playbook zum Schutz vor Ransomware

Dieses Buch ist ein Muss für jede Person oder Organisation, die sich gegen Ransomware wappnen möchte. In diesem Buch bietet Roger A. Grimes, ein Experte für Computersicherheit und Penetration, seine umfassende Erfahrung und sein Wissen auf diesem Gebiet an, um Menschen und Organisationen dabei zu helfen, sich vor Ransomware zu schützen.

Das Buch bietet eine umsetzbare Blaupause für Organisationen, die robuste Abwehrmaßnahmen gegen Ransomware formulieren möchten. Es lehrt auch, wie man einen Angriff erkennt, den Schaden schnell begrenzt und feststellt, ob das Lösegeld gezahlt werden soll oder nicht. Es bietet auch einen Spielplan, um Organisationen dabei zu helfen, den Ruf und den finanziellen Schaden zu begrenzen, der durch schwerwiegende Sicherheitsverletzungen verursacht wird.

Schließlich lehrt es, wie man eine sichere Grundlage für Cybersicherheitsversicherungen und Rechtsschutz schafft, um die Störungen im Geschäfts- und Alltagsleben abzumildern.

Anmerkung des Verfassers

BlackCat ist eine revolutionäre Ransomware, die den Status Quo in Sachen Cybersicherheit verändern wird. Bis März 2022 hatte BlackCat über 60 Organisationen erfolgreich angegriffen und es geschafft, die Aufmerksamkeit des FBI auf sich zu ziehen. BlackCat ist eine ernsthafte Bedrohung, und keine Organisation kann es sich leisten, sie zu ignorieren.

Durch den Einsatz einer modernen Programmiersprache und unkonventioneller Angriffsmethoden, Verschlüsselung und Lösegelderpressung hat BlackCat die Sicherheitsexperten in eine Aufholjagd versetzt. Der Krieg gegen diese Ransomware ist jedoch nicht verloren.

Durch die Implementierung der in diesem Artikel beschriebenen Strategien und die Minimierung der Möglichkeit, dass Computersysteme durch menschliche Fehler offengelegt werden, können Unternehmen einen Schritt voraus sein und den katastrophalen Angriff der BlackCat-Ransomware verhindern.