Bleiben Sie dran, während wir Ihnen von einigen der berüchtigten Cyber-Erpressungsversuche und den Möglichkeiten erzählen, sie im Voraus zu stoppen.

Ein Banküberfall ist für einen raffinierten Bösewicht sehr unsicher. Es gefährdet den Verbrecher körperlich, während es passiert, und verhängt saftige Strafen, wenn es erwischt wird.

Im Gegensatz dazu bleiben Sie weitgehend unberührt, wenn Sie einen futuristischen Ransomware-Angriff inszenieren.

Zusammenfassend lässt sich sagen, dass Cyber-Erpressungen im Vergleich zu herkömmlichen Diebstählen oder Raubüberfällen weitaus weniger riskant und profitabler sind. Darüber hinaus haben die schwächeren Strafen Cyberkriminelle weiter begünstigt.

Berücksichtigen Sie die nicht nachvollziehbaren Kryptowährungen, und wir sollten bereits damit beginnen, unsere Verteidigung zu stärken.

Was ist Cyber-Erpressung?

Cyber Extortion ist ein Online-Angriff, um hohe Lösegeldbeträge zu erpressen. Dies geschieht normalerweise, indem Sie Serverausfällen mit einem DDoS-Angriff drohen oder Ihre Daten verschlüsseln und den Zugriff verweigern.

Cyber-Erpressung ist ein Akt der Erpressung in diesen Formen:

Inhaltsverzeichnis

Datengeisel

Ein Angreifer hindert Sie daran, auf Ihr Computernetzwerk zuzugreifen, und verlangt ein Lösegeld, um den Zugriff wiederherzustellen. Dies geschieht normalerweise, wenn Sie versehentlich auf einen schädlichen Link klicken, der Malware herunterlädt, die Dateien verschlüsselt und Sie aussperrt.

Alternativ entführt jemand Ihr System, kopiert vertrauliche Daten und macht Ihnen Angst, zu zahlen oder zu riskieren, diese der Öffentlichkeit zugänglich zu machen. Dies beinhaltet manchmal Social Engineering, bei dem sie nur psychologische Tricks spielen, damit Sie dem Hack fälschlicherweise glauben, wenn es keinen gibt.

DDoS

Distributed Denial of Service (DDoS) wird manchmal verwendet, um einen Datendiebstahl zu vertuschen, wenn Ihr Netzwerk mit gefälschten Serviceanfragen überflutet wird, die verhindern, dass Ihre tatsächlichen Benutzer hineinkommen.

Dies geschieht mit einem Netzwerk infizierter Server (Botnets) oder durch Zwischenspeichern, was zu Serververlangsamungen oder -ausfällen führt. Je nach Umfang Ihres Online-Geschäfts können die Verluste enorm sein.

Man kann einen DDoS-Angriff leicht für nur 4 US-Dollar pro Stunde finanzieren und dem Opfer Hunderttausende Verluste zufügen. Neben dem unmittelbaren Verlust drängt die Ausfallzeit Ihre Kunden zur Konkurrenz und verursacht mit der Zeit zusätzlichen Schaden.

Größere Cyber-Erpressungsangriffe

Werfen wir einen Blick auf einige der größten derartigen Ereignisse, die in der Vergangenheit aufgezeichnet wurden.

#1. Ich könnte heulen

Ab dem 12. Mai 2017 war WannaCry ein globaler Ransomware-Angriff auf Computer mit Microsoft Windows. Sein tatsächliches Ausmaß ist noch unbekannt, da es in einigen Formen immer noch besteht.

Am ersten Tag im Amt infizierte WannaCry 230.000 Computer in über 150 Ländern. Dies betraf große Unternehmen und Regierungen auf der ganzen Welt. Es konnte sich ohne menschliches Eingreifen innerhalb des Netzwerks kopieren, installieren, ausführen und verbreiten.

Bei WannaCry nutzten Hacker eine Windows-Schwachstelle mit dem Exploit EternalBlue aus. Interessanterweise wurde EternalBlue von der US-amerikanischen NSA entwickelt, um eine Sicherheitslücke in Windows auszunutzen. Der Exploit-Code wurde irgendwie gestohlen und von einer Hackergruppe namens The Shadow Brokers veröffentlicht.

Microsoft, das von dem Problem wusste, hat ein Update herausgegeben, um es zu patchen. Aber die Mehrheit der Benutzer, die veraltete Systeme verwendeten, wurde zum Hauptziel.

Der Retter dieses Mal war Marcus Hutchins, der die Malware versehentlich versenkte, indem er eine im Exploit-Code erwähnte Domain registrierte. Das funktionierte als Notausschalter und hielt WannaCry in Schach. Aber es steckt noch viel mehr dahinter, einschließlich des Kill-Switch, der einem DDoS-Angriff ausgesetzt ist, und Hutchins, der den Kill-Switch an Cloudflare abwickelt, an dem Sie sich festhalten können TechCrunch.

Die geschätzten globalen Verluste belaufen sich auf rund 4 Milliarden US-Dollar.

#2. CNA Financial

Am 21. März 2021 erfuhr die in Chicago ansässige CNA Financial, dass jemand vertrauliche personenbezogene Daten ihrer Mitarbeiter, Vertragsarbeiter und ihrer Angehörigen kopiert hatte. Dies kam nach mehr als zwei Wochen ans Licht, da der Hack ab dem 5. März 2021 unentdeckt blieb.

Dies war ein hybrider Angriff, der sowohl Datendiebstahl als auch die Geiselnahme des CNA-Systems umfasste. Die Hacker, eine in Russland ansässige Hacking-Gruppe Evil Corp, verwendeten Malware, um CNA-Server zu verschlüsseln. Nach Verhandlungen über den anfänglichen Lösegeldbetrag von 60 Millionen US-Dollar einigten sich die Hacker schließlich auf 40 Millionen US-Dollar Bloomberg.

#3. Koloniale Pipeline

Der Hack der Colonial Pipeline verursachte Unterbrechungen in der Kraftstoffversorgung von einer der größten Pipelines in den USA. Die Untersuchung ergab, dass dies das Ergebnis eines einzelnen Passwortlecks im Dark Web war.

Es war jedoch unbekannt, wie die Angreifer an den korrekten Benutzernamen gelangten, der zum kompromittierten Passwort passte. Die Hacker griffen über ein Virtual Private Network, das für entfernte Mitarbeiter gedacht war, auf Colonial-Systeme zu. Da es keine Multi-Faktor-Authentifizierung gab, reichten ein Benutzername und ein Passwort fast aus.

Nach einer Woche dieser Aktivität sah einer der derzeitigen Mitarbeiter am 7. Mai 2021 eine Lösegeldforderung, in der Kryptowährungen in Höhe von 4,4 Millionen US-Dollar gefordert wurden. Innerhalb weniger Stunden schlossen die Beamten die komplette Pipeline und beauftragten Cybersicherheitsfirmen, den Schaden zu überprüfen und zu mindern. Sie bemerkten auch einen 100-GB-Datendiebstahl, und der Hacker drohte, ihn aufzudecken, falls das Lösegeld nicht gezahlt würde.

Die Ransomware lahmlegte den Abrechnungs- und Buchhaltungsbereich der kolonialen IT-Systeme. Der Lösegeldbetrag wurde kurz nach dem Angriff an DarkSide, eine in Osteuropa ansässige Hackergruppe, gezahlt. DarkSide stellte ein Entschlüsselungstool zur Verfügung, das sich als so langsam erwies, dass es eine Woche dauerte, die Pipeline-Operationen zu normalisieren.

Interessanterweise veröffentlichte das US-Justizministerium am 7. Juni 2021 eine öffentliche Erklärung, in der es die Wiedererlangung von 63,7 Bitcoins aus der ursprünglichen Zahlung anführte. Irgendwie kam das FBI an die privaten Schlüssel der Hackerkonten und brachte 2,3 Millionen Dollar zurück, anscheinend weniger als das, was aufgrund des plötzlichen Einbruchs der Bitcoin-Preise in dieser Zeit gezahlt wurde.

#4. Dyn

Neben vielen Dingen im Internet fungiert Dyn in erster Linie als DNS-Dienstleister für einige der großen Namen, darunter Twitter, Netflix, Amazon, Airbnb, Quora, CNN, Reddit, Slack, Spotify, PayPal usw. Diese wurden heruntergefahren mit einem großen DDoS-Angriff am 21. Oktober 2016.

Der Angreifer nutzte das Mirai-Botnet, das eine große Anzahl kompromittierter IoT-Geräte einsetzte, um falsche DNS-Anfragen zu senden. Dieser Datenverkehr blockierte die DNS-Server und verursachte extreme Verlangsamungen, die weltweit eine unbekannte Menge an Verlusten anhäuften.

Während das Ausmaß des Angriffs es schwierig macht, die genaue Höhe des Schadens zu berechnen, den die Websites erlitten haben, verlor Dyn stark.

Rund 14.500 Domains (ca. 8 %) wechselten unmittelbar nach dem Angriff zu einem anderen DNS-Anbieter.

Während viele weitere ähnliche Angriffe wie die erlitten Amazon Web-Services, GitHublassen Sie uns vermeiden, ins Gelände zu gehen und eine felsenfeste Strategie entwickeln, um solche Cyber-Erpressungsereignisse zu verhindern.

Wie kann man Cyber-Erpressung verhindern?

Einige der sehr grundlegenden vorbeugenden Maßnahmen, die Ihnen helfen können, sich vor solchen Internetangriffen zu schützen, sind:

#1. Vermeiden Sie es, auf bösartige Links zu klicken

Angreifer nutzen oft diese kindische Eigenschaft der menschlichen Psychologie aus: Neugier.

Phishing-E-Mails waren das Einfallstor von rund 54 % der Ransomware-Angriffe. Erinnern Sie sich und Ihre Mitarbeiter also nicht nur an Spam-E-Mails, sondern organisieren Sie auch Workshops.

Dies kann Dummy-Phishing-E-Mails mit wöchentlichen Kampagnen umfassen, um Live-Schulungen anzubieten. Es wird eher wie Impfungen funktionieren, bei denen eine kleine Menge toter Viruslasten vor lebenden Bedrohungen schützt.

Darüber hinaus können Sie Mitarbeiter in Sandboxing-ähnlichen Technologien schulen, um verdächtige Links und Anwendungen zu öffnen.

#2. Software-Updates und Sicherheitslösungen

Unabhängig von Ihrem Betriebssystem ist veraltete Software anfällig für Cyber-Erpressungsangriffe. Die Leute hätten WannaCay leicht vermeiden können, wenn sie ihre Windows-PCs rechtzeitig aktualisiert hätten.

Ein weiteres häufiges Missverständnis ist, dass Sie sicher sind, wenn Sie einen Mac verwenden. Das ist völlig falsch. Und Malwarebytes-Bericht zum Status der Malware zerreißt jedes falsche Sicherheitsgefühl bei Mac-Nutzern.

Das Windows-Betriebssystem hat große Angriffe erlebt, einfach weil der Mac nicht so beliebt war. Das Betriebssystem von Microsoft hat immer noch einen Marktanteil von fast 74 %, und es lohnt sich nicht nur, Mac-Benutzer anzusprechen.

Da sich dies jedoch langsam ändert, verzeichnete Malwarebytes von 2018 bis 2019 einen Anstieg der Bedrohungen, die auf Mac OS abzielten, um 400 %. Außerdem stellten sie 11 Bedrohungen pro Mac im Vergleich zu 5,8 Bedrohungen für ein Windows-Gerät fest.

Abschließend kann sich die Investition in eine umfassende Internetsicherheitslösung wie Avast One definitiv als wertvoll erweisen.

Darüber hinaus können Sie Einbruchmeldesysteme wie Snort oder Suricata für ein besseres Sicherheitsnetz einsetzen.

#3. Verwenden Sie sichere Passwörter

Der Angriff auf die Colonial Pipeline wurde verursacht, weil ein Mitarbeiter zweimal ein schwaches Passwort verwendet hat.

Gemäß einer Avast-Umfrageverwenden etwa 83 % der Amerikaner schwache Passwörter, und ganze 53 % verwenden dieselben Passwörter für mehrere Konten.

Zugegebenermaßen hat es sich bereits als schwierige Aufgabe erwiesen, Benutzer dazu zu drängen, starke Passwörter für ihre eigenen zu verwenden. Von ihnen zu verlangen, dies bei der Arbeit zu tun, scheint fast unmöglich.

Also, was ist die Lösung? Plattformen zur Benutzerauthentifizierung.

Sie können diese Plattformen nutzen, um Anforderungen an sichere Kennwörter in Ihrem Unternehmen durchzusetzen. Hierbei handelt es sich um Drittanbieter-Spezialisten mit flexiblen Plänen entsprechend der Unternehmensgröße. Sie können auch mit immer kostenlosen Tarifen mit Ory, Supabase, Frontegg usw. beginnen.

Verwenden Sie auf persönlicher Ebene Passwortmanager.

Nehmen Sie sich außerdem die Mühe, Passwörter von Zeit zu Zeit zu aktualisieren. Dies gewährleistet Ihre Sicherheit, selbst wenn Ihre Zugangsdaten irgendwie gestohlen werden. Und das ist viel einfacher mit Premium-Passwortmanagern wie Lastpass, die Ihre Passwörter mit nur einem Klick automatisch aktualisieren können.

Aber hören Sie nicht einfach mit einem komplizierten Passwort auf; Versuchen Sie auch, mit dem Benutzernamen kreativ zu sein.

#4. Offline-Sicherungen

Die Raffinesse solcher Angriffe kann manchmal sogar die namhaften Cybersicherheitsexperten austricksen, ganz zu schweigen von einem Kleinunternehmer.

Bewahren Sie daher aktualisierte Sicherungen auf. Dies wird dazu beitragen, Ihr System an einem schicksalhaften Tag wieder zum Laufen zu bringen.

Und Offline-Backups sind ein zusätzlicher Vorteil. Sie sind Ihr sicheres Cold Storage, unerreichbar für Cyber-Erpresser.

Beachten Sie außerdem die verfügbaren Wiederherstellungsfunktionen, da längere Ausfallzeiten das geforderte Lösegeld manchmal lukrativ erscheinen lassen. Und genau deshalb verhandeln einige Geschäftsinhaber mit den Bedrohungsakteuren und zahlen am Ende riesige Summen.

Alternativ können sich Backup- und Datenwiederherstellungslösungen von Drittanbietern wie Acronis als nützlich erweisen. Sie bieten Ransomware-Schutz und problemlose Datenwiederherstellungsmechanismen.

#5. Content-Delivery-Netzwerk (CDN)

Viele haben dank kompetenter Content-Delivery-Netzwerke große DDoS-Angriffe erkannt und abgewehrt.

Wie oben besprochen, war es immerhin ein hervorragendes CDN, Cloudflare, das den WannaCry-Killswitch zwei Jahre lang ununterbrochen online hielt. Es half ihm auch, zahlreichen DDoS-Angriffen innerhalb dieses Zeitrahmens standzuhalten.

Ein CDN verwaltet eine zwischengespeicherte Kopie Ihrer Website rund um den Globus auf mehreren Servern. Sie verlagern überschüssige Lasten in ihr Netzwerk und vermeiden Serverüberlastungen und Ausfallzeiten.

Diese Strategie schützt nicht nur vor DDoS-Bedrohungen, sondern führt zu blitzschnellen Websites für weltweite Kunden.

Schließlich kann es keine vollständige Liste geben, um Sie vor Cyber-Erpressung zu schützen. Die Dinge entwickeln sich weiter, und es ist am besten, jedes Mal einen Experten für Cybersicherheit an Bord zu haben.

Aber was ist, wenn es trotzdem passiert? Was sollten Sie tun, wenn Sie von einem Online-Erpressungsversuch getroffen werden?

Reaktion auf Cyber-Erpressung

Das erste, was einem nach einem Ransomware-Angriff einfällt, ist neben der üblichen Angst, zu bezahlen und damit fertig zu werden.

Aber das kann nicht immer funktionieren.

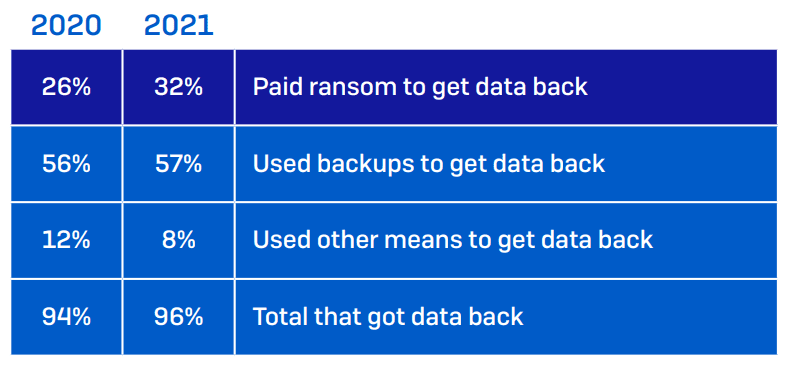

Eine von SOPHOS, einem in Großbritannien ansässigen IT-Sicherheitsunternehmen, durchgeführte Umfrage zeigt, dass die Zahlung des Lösegelds nicht der beste Ausweg ist. Das Bericht über Angriffsuntersuchungen erwähnt, dass nur 8 % der Unternehmen nach Zahlung des Lösegelds die vollständigen Daten zurückbekommen haben. Und 29 % konnten nur 50 % oder weniger der gestohlenen/verschlüsselten Daten wiederherstellen.

Ihr Akt der Erfüllung von Lösegeldforderungen kann also nach hinten losgehen. Es macht Sie abhängig von dem bösen Schauspieler und seinen Tools, um Ihre Daten zu entschlüsseln, was andere Rettungsbemühungen verzögert.

Darüber hinaus gibt es keine Garantie dafür, dass das vom Hacker bereitgestellte Tool jemals funktioniert. Es kann fehlschlagen oder Ihr System weiter infizieren. Darüber hinaus hebt die Bezahlung der Kriminellen Ihr Unternehmen als zahlende Kunden hervor. Es besteht also eine sehr hohe Wahrscheinlichkeit für einen ähnlichen Angriff in der Zukunft.

Abschließend sollte die Zahlung Ihr letzter Ausweg sein. Die Verwendung anderer Methoden wie das Wiederherstellen von Backups ist sicherer, als einen unbekannten Kriminellen mit Kryptowährungen zu bezahlen.

Darüber hinaus kontaktierten einige Firmen führende Cybersicherheitsexperten und informierten die Strafverfolgungsbehörden. Und das hat sie gerettet, wie im Fall der Erpressung der Colonial Pipeline durch das FBI.

Cyber-Erpressung: Fazit

Sie sollten beachten, dass es nicht so ungewöhnlich ist, wie man vielleicht denkt. Und der offensichtlich beste Weg ist, Ihre Schilde zu stärken und Backups zu behalten.

Wenn es trotzdem passiert, bewahren Sie Ruhe, starten Sie lokale Rettungsaktionen und wenden Sie sich an Experten.

Versuchen Sie jedoch, den Lösegeldforderungen nicht nachzugeben, da dies möglicherweise nicht funktioniert, selbst wenn Sie Ihr Vermögen auszahlen.

PS: Das Durchgehen unserer Cybersicherheits-Checkliste für Ihr Unternehmen kann sich als vorteilhaft erweisen.