Spear-Phishing ist ein gefährlicher Cybersicherheitsangriff, der dazu führen kann, dass ein Unternehmen oder eine Person vertrauliche Informationen und Geld verliert und den Ruf schädigt.

Laut FBIUnternehmen werden von Spear-Phishern angegriffen und haben durch solche Betrügereien rund 5 Milliarden US-Dollar verloren.

Möglicherweise sind Sie auf eine E-Mail oder Textnachricht gestoßen, in der stand: „Sie haben das iPhone 12 gewonnen!“ Als Nächstes werden Sie dazu geführt, auf einen Link zu klicken, um das Angebot in Anspruch zu nehmen.

Auf diese Weise werden Menschen zu einem Betrug wie Phishing verleitet, und Spear-Phishing ist diesem einen Schritt voraus.

Die Angreifer senden personalisiertere E-Mails, die echt aussehen und Menschen dazu verleiten, vertrauliche Informationen preiszugeben und Geld zu senden.

Aber wie schützt man sich vor solchen Angriffen und vor allem, wie erkennt man sie?

In diesem Artikel gehe ich auf Spear-Phishing ein und beantworte diese Fragen.

Also bleibt gespannt!

Inhaltsverzeichnis

Was ist Phishing?

Phishing ist ein Cyberangriff, bei dem der Angreifer versucht, mit dem Ziel zu kommunizieren, normalerweise über E-Mails, Textnachrichten oder Telefon, und dabei vorgibt, eine legitime Quelle zu sein. Es zielt darauf ab, sensible geschäftliche oder persönliche Daten wie Anmeldedaten, Kredit- oder Debitkartendaten, Passwörter usw. zu stehlen.

Sie tun dies, indem sie das Ziel dazu verleiten, den schädlichen Link zu öffnen, einen per E-Mail oder Textnachricht gesendeten Anhang herunterladen und Malware auf ihrem Gerät installieren. Auf diese Weise verschafft sich der Angreifer Zugriff auf die persönlichen Daten und Online-Konten des Ziels, erhält Berechtigungen zum Ändern von Daten und kompromittiert verbundene Systeme oder kapert sein komplettes Computernetzwerk.

Hacker können dies aus finanziellen Gründen tun, indem sie Ihre Kreditkartendaten und persönlichen Daten nutzen. Sie können auch ein Lösegeld verlangen, um die Systeme, Netzwerke und Daten zurückzugeben. In anderen Fällen kann der Hacker Mitarbeiter dazu verleiten, Geschäftsinformationen zu stehlen, um ein Unternehmen anzugreifen.

Dinge, die eine Phishing-Kampagne darstellen, sind:

- Legitime und verlockende Nachrichten sollen die Aufmerksamkeit des Empfängers erregen, wie z. B. eine E-Mail mit der Behauptung „Sie haben im Lotto gewonnen!“, „Fordern Sie Ihr iPhone 12 heraus“ und so weiter.

- Ein Gefühl der Dringlichkeit erzeugen und Sie auffordern, aufgrund der begrenzten Zeit schnell zu handeln, um einen Deal abzuschließen, auf ein Szenario zu reagieren, Informationen zu aktualisieren usw.

- Sie stammen von einem ungewöhnlichen Absender oder sehen unerwartet, untypisch oder verdächtig aus

- Hyperlink, der auf einen verdächtigen oder falsch geschriebenen Link zu einer beliebten Website verweist

- Anhänge, die Sie nicht erwarten oder die keinen Sinn ergeben

Was ist Spear-Phishing?

Spear-Phishing ist eine Art von Phishing-Kampagne, die auf bestimmte Gruppen oder Einzelpersonen in einer Organisation abzielt, indem ihnen hochgradig angepasste E-Mails und Anhänge gesendet werden.

Die Täter von Spear-Phishing geben sich als vertrauenswürdige oder bekannte Entitäten aus, um die Opfer dazu zu bringen, ihnen zu glauben und ihnen vertrauliche Informationen zukommen zu lassen, Malware herunterzuladen oder Geld zu senden.

Spear-Phishing kann auch als Social-Engineering-Taktik betrachtet werden, bei der der als bekannte oder vertrauenswürdige Person getarnte Cyberkriminelle das Ziel dazu bringt, einen Anhang herunterzuladen oder auf eine bösartige E-Mail oder einen Text zu klicken. Dies führt dazu, dass das Ziel vertrauliche Informationen preisgibt oder bösartige Programme unwissentlich in seinem Unternehmensnetzwerk installiert.

Das Ziel von Spear-Phishing ist es, auf das Konto einer Person zuzugreifen, sich als jemand wie ein hochrangiger Beamter, als jemand mit vertraulichen Informationen, als Militäroffizier, als Sicherheitsadministrator und so weiter auszugeben.

Beispiel: 2015 glaubte man Google und Facebook rund 100 Millionen Dollar verloren zu einem litauischen E-Mail-Betrug.

Phishing vs. Spear-Phishing

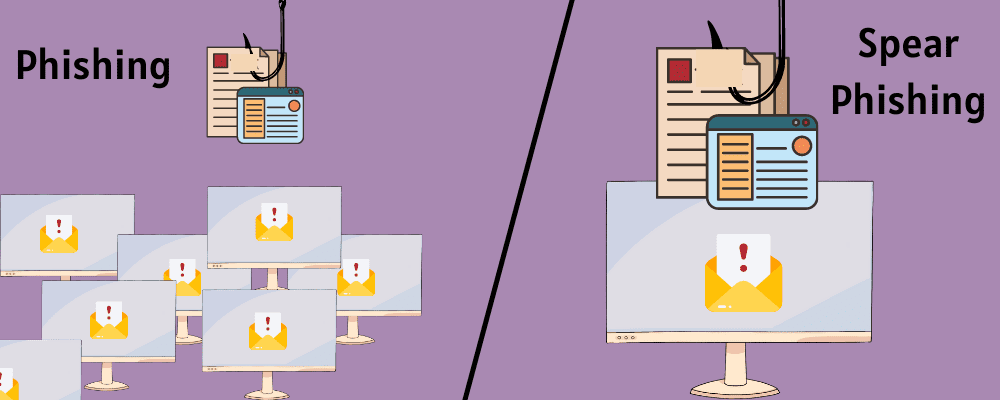

1. Typ: Phishing ist ein weiter Begriff, während Spear-Phishing eine Art von Phishing ist. Beides sind Cyberangriffe, die auf bestimmte Personen oder Unternehmen abzielen, um vertrauliche Informationen über E-Mails und Nachrichten zu erlangen.

2. Ziel: Phishing-Betrug ist allgemein, wobei eine böswillige E-Mail vom Angreifer gleichzeitig an Tausende von Personen gesendet werden kann. Sie zielen darauf ab, ein breiteres Netz auszuwerfen und versuchen, jedes Opfer zu fangen, um Informationen oder Geld zu erhalten.

Andererseits richtet sich Spear-Phishing speziell an eine bestimmte Person oder Gruppe aus einer Organisation, die über hochsensible Informationen in Bezug auf ihre Geschäftsinformationen, persönlichen Informationen, militärischen Informationen, geldbezogenen Dokumente wie Kredit- oder Debitkartendaten und Bankkennwörter verfügt. Kontodaten usw.

Phishing vs. Spear-Phishing

Phishing vs. Spear-Phishing

3. E-Mail-Typ: Phishing kann allgemeine Informationen enthalten, Menschen anlocken und sie dazu verleiten, vertrauliche Informationen preiszugeben oder Geld zu senden.

Im Gegensatz dazu verwendet Spear-Phishing angepasste, gut gestaltete E-Mails für eine bestimmte Person oder Gruppe, die schwer von einer legitimen Quelle zu unterscheiden sind. Es kann ihre Namen, Ränge usw. enthalten, um mehr Vertrauen aufzubauen und sie zu Opfern dieser Art von Angriffen zu machen.

4. Beispiel: Ein Beispiel für eine Phishing-Kampagne kann etwa so lauten – „Sie haben ein iPhone XI gewonnen“. Es richtet sich nicht an eine bestimmte Person, sondern an jeden, der auf den bereitgestellten Link klickt, um den „Preis“ zu beanspruchen. Es verrät auch nicht, wo und wie Sie einen Wettbewerb gewinnen. Es richtet sich an ein größeres Publikum, das Opfer werden kann.

Ein Beispiel für eine Spear-Phishing-Kampagne kann eine gut gestaltete E-Mail sein, die den Anschein erweckt, von einer echten Quelle oder jemandem zu stammen, den Sie kennen, indem sie Ihren Namen oder Rang in einer Organisation enthält.

Cyberkriminelle verwenden jedoch beide Arten von Betrug – Phishing und Spear-Phishing, basierend auf ihrem Endziel. Sie können Phishing einsetzen, um ihre Erfolgschancen zu erhöhen, indem sie sich auf Quantität statt Qualität konzentrieren. Im Gegenteil, sie können Spear-Phishing einsetzen, um ihre Erfolgschancen innerhalb einer Organisation zu verbessern, sich aber auf Qualität statt Quantität konzentrieren.

Arten von Spear-Phishing

Spear-Phishing kann verschiedene Arten haben, wie zum Beispiel:

Klonen Sie Phishing

Close-Phishing ist ein Angriff, bei dem der Täter ein „Update“ einer echten E-Mail entwirft, um den Empfänger dazu zu bringen, zu glauben, dass es sich um eine echte und tatsächlich eine Aktualisierung der vorherigen E-Mail handelt. Aber in diese neue E-Mail fügt der Angreifer einen schädlichen Anhang oder Link ein und ersetzt den echten.

Auf diese Weise wird der Empfänger betrogen und dazu gebracht, wichtige Informationen preiszugeben.

Schädliche Anhänge

Diese Art von Spear-Phishing ist weit verbreitet. Der Angreifer sendet einen gezielten Angriff auf eine Einzelperson oder eine Gruppe in einer Organisation, indem er eine E-Mail mit schädlichen Anhängen und Links sendet. Der Angreifer nutzt auch die gestohlenen Informationen und kann auch Ransomware verlangen.

Schädliche Anhänge

Schädliche Anhänge

Wenn Sie eine solche E-Mail in Ihrem Posteingang finden, die verdächtig oder unerwartet aussieht, klicken oder öffnen Sie nicht auf den Link oder Anhang. Und wenn Sie immer noch der Meinung sind, dass die E-Mail legitim ist und Sie den Link öffnen sollten, bewegen Sie einfach den Mauszeiger darüber, um die vollständige Adresse dieses Links anzuzeigen.

Dies hilft Ihnen, die Adresse zu bewerten und ihre Integrität zu bestätigen. Ein bösartiger Link hat eine Adresse mit Rechtschreibfehlern und anderen Unregelmäßigkeiten, die ignoriert werden können, wenn sie nicht beachtet werden. Überprüfen Sie daher die Linkquelle, bevor Sie einen Anhang herunterladen oder auf einen Link klicken, um auf der sicheren Seite zu sein.

Identitätswechsel

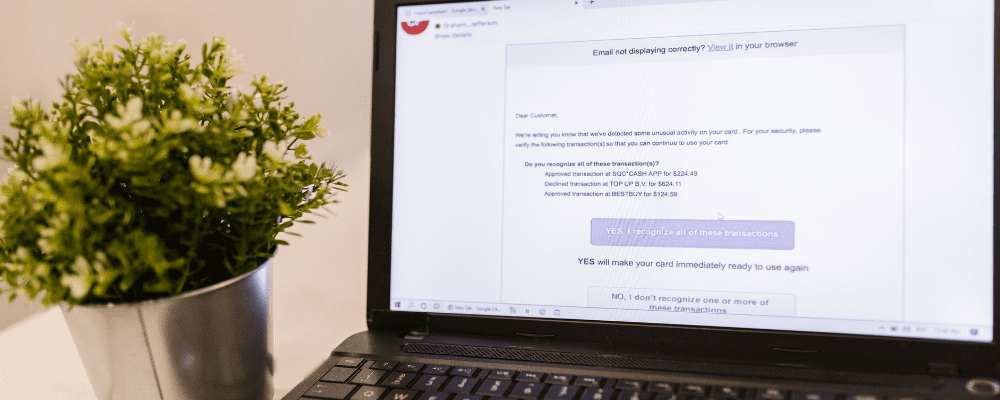

Betrüger können sich in E-Mails als bekannte und berühmte Marken ausgeben und reguläre E-Mail-Workflows replizieren, die ein Benutzer wirklich von den Marken erhält. Auch hier ersetzen die Angreifer den ursprünglichen Link durch einen bösartigen Link, wie z. B. gefälschte Anmeldewebseiten, um Kontodaten und andere Informationen zu stehlen. Banken, Video-Streaming-Dienste usw. werden häufig imitiert.

CEO- und BEC-Betrug

Cyberkriminelle können Mitarbeiter in der Finanz- oder Buchhaltungsabteilung eines Unternehmens angreifen, indem sie sich als CEO oder andere höherrangige Beamte ausgeben. Mitarbeiter, die in weit niedrigeren Positionen als sie eingestuft sind, finden es schwierig oder fast unmöglich, bestimmte Anweisungen von höherrangigen Beamten abzulehnen.

Durch Business Email Compromise (BEC)-Betrug und CEO-E-Mail-Betrug können Angreifer den Einfluss hochrangiger Beamter nutzen, um Mitarbeiter dazu zu bringen, vertrauliche Daten preiszugeben, Geld zu überweisen und so weiter.

Wie funktioniert Spear-Phishing?

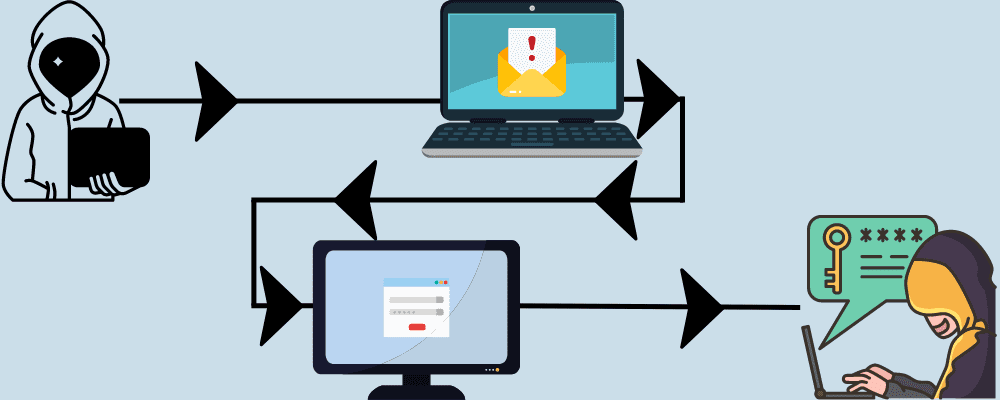

Spear-Phishing-Angriffe sind speziell auf ein Ziel zugeschnitten und werden basierend auf den über das Ziel gesammelten Informationen sorgfältig konzipiert.

Auswahl des Ziels

Angreifer wählen zunächst eine Person oder eine Gruppe aus einer Organisation aus, auf die sie abzielen, und recherchieren dann weiter über sie und sammeln Informationen.

Nun ziehen Betrüger auch spezifische Überlegungen an, um ein Ziel auszuwählen. Dies basiert auf der Art der Informationen, auf die eine Person Zugriff hat, und auf den Daten, die die Angreifer über das Ziel sammeln können. Sie wählen normalerweise Personen aus, deren Daten sie leicht recherchieren können.

Spear-Phishing richtet sich im Allgemeinen nicht an hochrangige Beamte oder Führungskräfte. Sie können stattdessen jemanden wählen, dem es an Erfahrung oder Wissen mangelt, da es leicht ist, sie zu manipulieren. Darüber hinaus sind neuen oder untergeordneten Mitarbeitern möglicherweise die Sicherheitsrichtlinien und -maßnahmen der Organisation nicht bekannt; Daher können sie Fehler machen, was zu Sicherheitskompromissen führt.

Sammeln von Informationen über das Ziel

Die Angreifer jagen dann die öffentlich zugänglichen Daten des Ziels aus Quellen wie sozialen Medien, einschließlich LinkedIn, Facebook, Twitter usw., und anderen Profilen. Sie können auch Informationen über ihren geografischen Standort, soziale Kontakte, E-Mail-Adresse usw. sammeln.

Schädliche E-Mails erstellen

Nachdem der Angreifer die Details des Ziels gesammelt hat, verwendet er sie, um E-Mails zu erstellen, die glaubwürdig und personalisiert aussehen, je nach Name des Ziels, Rang in einer Organisation, Vorlieben und mehr. Sie fügen einen schädlichen Anhang oder Link in die E-Mail ein und senden sie an das Ziel.

Nicht nur die E-Mails, sondern auch Spear-Phishing-Kampagnen können über soziale Medien und Textnachrichten auf die Geräte der Zielperson gelangen. Sie stammen von einer unbekannten Person, die Ihnen ein großzügiges, aufmerksamkeitsstarkes Angebot macht oder ein Gefühl der Dringlichkeit vermittelt, eine Aufgabe sofort zu erledigen, z. B. die Angabe von Debit-/Kreditkartendaten, OTP usw.

Der Betrug

Sobald das Ziel glaubt, dass die E-Mail oder Textnachricht legitim ist und tut, was verlangt wird, wird es betrogen. Sie können auf den vom Angreifer gesendeten schädlichen Link oder Anhang klicken, um vertrauliche Informationen preiszugeben, Zahlungen zu leisten oder Malware zu installieren, um die Systeme, Geräte und das Netzwerk weiter zu gefährden.

Dies ist verheerend für jede Person oder Organisation, da sie in Bezug auf Geld, Ansehen und Daten leiden. Solche Organisationen können auch dafür bestraft werden, dass sie Kundendaten nicht schützen. Manchmal fordert der Angreifer auch Ransomware auf, die gestohlenen Informationen zurückzugeben.

Wie erkennt man Spear-Phishing?

Obwohl Spear-Phishing-Angriffe ausgeklügelt sind, gibt es Möglichkeiten, sie zu identifizieren und wachsam zu bleiben.

Identifizieren Sie den Absender

Das Versenden von E-Mails von einem ähnlichen Domainnamen wie dem einer bekannten Marke ist eine gängige Technik, die beim Spear-Phishing verwendet wird.

Beispielsweise kann eine E-Mail von „arnazon“ und nicht von amazon (Amazon) stammen, das wir alle kennen. Die Buchstaben „r“ und „n“ werden anstelle von „m“ verwendet, was identisch aussehen kann, wenn Sie nicht genau darauf achten.

Wenn Sie also eine unerwartete E-Mail erhalten, überprüfen Sie den Absender. Schreiben Sie den Domainnamen sorgfältig, und wenn das verdächtig aussieht, beschäftigen Sie sich nicht damit.

Werten Sie die Betreffzeile aus

Werten Sie die Betreffzeile aus

Werten Sie die Betreffzeile aus

Die Betreffzeile einer Spear-Phishing-E-Mail kann Angst oder Dringlichkeit vermitteln, um Sie zum sofortigen Handeln aufzufordern. Es kann Schlüsselwörter wie „Dringend“, „Wichtig“ usw. enthalten. Darüber hinaus können sie auch versuchen, Vertrauen zu Ihnen aufzubauen, indem sie „Weiterleiten“, „Anfragen“ usw. verwenden und dadurch Aufmerksamkeit erregen.

Darüber hinaus können fortschrittliche Spear-Phishing-Taktiken langfristige Strategien beinhalten, um eine Verbindung zu Ihnen aufzubauen und Informationen zu stehlen oder Sie mit Geld zu täuschen.

Suchen Sie also in der Betreffzeile nach solchen Warnsignalen und lesen Sie die gesamte Nachricht sorgfältig durch. Folgen Sie nicht, wenn die E-Mail verdächtig aussieht.

Überprüfen Sie den Inhalt, die Anhänge und Links

Überprüfen Sie den gesamten Inhalt der E-Mail oder SMS sorgfältig, einschließlich der dazugehörigen Links und Anhänge. Wenn Sie einige persönliche Informationen über Ihre sozialen Konten angegeben haben, besteht die Möglichkeit, dass der Angreifer diese genutzt und in der E-Mail verwendet hat. Wenn Sie also Ihren Namen und andere personalisierte Informationen sehen, gehen Sie nicht davon aus, dass ihnen vertraut werden kann.

Überprüfen Sie die Anfrage

Wenn Sie in einer E-Mail nichts Verdächtiges erkennen können, nachdem Sie sie auf die oben genannten Faktoren überprüft haben, ziehen Sie noch keine Schlussfolgerungen. Wenn Sie die Person kennen, die die E-Mail sendet und nach bestimmten Daten oder Geld fragt, ist es am besten, dies zu überprüfen, indem Sie sie anrufen oder sich in Echtzeit mit ihr verbinden.

Beispiel: Angenommen, Sie erhalten eine E-Mail, in der Ihnen mitgeteilt wird, dass Ihr Bankkonto ein bestimmtes Problem hat, das behoben werden muss, und dafür benötigen sie sofort Ihre Debitkartendaten oder OTP. Anstatt die Informationen preiszugeben, rufen Sie Ihre Bankfiliale an und fragen Sie, ob sie das alles wirklich brauchen. Die Antwort wäre ein Nein, da diese wichtigen Informationen nicht per E-Mail oder Anruf übermittelt werden.

Wie schützt man sich vor Spear-Phishing?

Möglicherweise vermeiden Sie Sicherheitsvorfälle nicht vollständig, sondern wenden bestimmte Strategien an, um sicher zu sein. Hier sind einige Spear-Phishing-Präventionsmethoden, die Sie befolgen können:

Setzen Sie strenge Sicherheitsrichtlinien durch

Die Durchsetzung einer strengen Sicherheitsrichtlinie in Ihrer gesamten Organisation ist der erste Schritt zur Minderung jeglicher Art von Cybersicherheitsrisiken, einschließlich Spear-Phishing. Alle Mitarbeiter müssen an die Richtlinie gebunden sein, während sie Daten teilen, Zahlungen leisten, Kunden- und Geschäftsdaten speichern usw. Sie müssen auch Ihre Passwortrichtlinie stärken, indem Sie allen sagen:

- Verwenden Sie eindeutige, starke und komplexe Passwörter

- Verwenden Sie niemals ein Passwort für viele Konten, Anwendungen oder Geräte

- Verbieten Sie die Weitergabe von Passwörtern an Dritte

- Passwörter sorgfältig verwalten

Verwenden Sie MFA

Multi-Faktor-Authentifizierung (MFA) ist eine Sicherheitstechnik zur Reduzierung von Risiken. Der Benutzer muss mehr als einen Identitätsnachweis zur Überprüfung vorlegen, während er auf ein Konto oder eine Anwendung zugreift. Es schafft zusätzliche Sicherheitsebenen und verringert die Wahrscheinlichkeit eines Angriffs.

Selbst wenn also ein Passwort kompromittiert wird, gibt es andere Ebenen, um die Sicherheit zu erweitern und die Schwierigkeit des Angreifers zu erhöhen. Es gibt Ihnen auch Pufferzeit, um Anomalien zu erkennen und zu beheben, bevor das Konto gekapert wird.

Sicherheitsbewusstsein schaffen

Die Technologie entwickelt sich weiter, ebenso wie Cyberangriffe und -techniken. Daher ist es notwendig, mit den neuesten Risiken Schritt zu halten und zu wissen, wie man sie erkennt und verhindert. Schulen Sie also Ihre Mitarbeiter und machen Sie sie auf das vorliegende Szenario aufmerksam, damit sie keinen Fehler begehen, der sich in einen Angriff verwandeln könnte.

Verwenden Sie E-Mail-Sicherheitssysteme

Die meisten Spear-Phishing-Betrügereien kommen über E-Mails. Daher kann es hilfreich sein, Ihre E-Mails mit Hilfe eines E-Mail-Sicherheitssystems oder einer Software zu schützen. Es wurde entwickelt, um verdächtige E-Mails zu erkennen und zu blockieren oder Bedrohungen zu beseitigen, damit Sie eine klare, legitime Liste von E-Mails in Ihrem Posteingang haben. Sie können E-Mail-Sicherheitssoftware wie Proofpoint, Mimecast, Avanan usw. verwenden.

Patches und Sicherungen

Sie müssen alle Ihre Systeme, Software und Anwendungen regelmäßig patchen und aktualisieren, damit sie optimal laufen und gleichzeitig sicherstellen, dass keine Schwachstellen vorhanden sind, die sie ausnutzen könnten. Darüber hinaus hilft Ihnen das regelmäßige Erstellen von Datensicherungen, Ihre Daten zu schützen. Selbst wenn also ein Angriff oder eine Naturkatastrophe passiert, sind Ihre verlorenen Daten nicht wirklich verloren.

Wenn Sie jedoch bereits auf einen schädlichen Link geklickt oder einen schädlichen Anhang heruntergeladen haben, gehen Sie folgendermaßen vor:

- Geben Sie keine Daten an

- Passwörter schnell ändern

- Informieren Sie Ihre IT-Sicherheitsabteilung

- Verbindung zum Internet trennen

- Scannen Sie Ihr System gründlich mit einer Antivirensoftware

Fazit

Cybersicherheitsangriffe entwickeln sich weiter und werden immer fortschrittlicher. Spear-Phishing ist ein solcher Angriff, der Einzelpersonen und Unternehmen in Bezug auf Daten, Geld und Ruf gleichermaßen schadet.

Daher ist es wichtig, Kenntnisse über Cyberkriminalität wie Spear-Phishing zu verstehen und zu erkennen, um sich und Ihr Unternehmen zu schützen.