In neun von zehn Fällen ist es nur so schwierig, Krypto-Malware loszuwerden, wie sie zu erkennen.

Würden Sie einen plötzlichen Leistungsabfall Ihres Computers misstrauisch machen?

Viele werden nicht! Ebenso kümmern sich nur wenige um gelegentliche Verzögerungen und kennzeichnen dies normalerweise als „Standard“ -Probleme ihres Betriebssystems.

Wenn sie jedoch genauer nachforschen, kann es auch als bösartige Anwendung auftauchen, die Bandbreite verschlingt und die Leistung des Systems beeinträchtigt.

Inhaltsverzeichnis

Was ist Krypto-Malware?

Sie können davon ausgehen, dass Krypto-Malware ein digitaler Blutegel ist, der von einem Drittbegünstigten injiziert wurde und Ihre Computerressourcen ohne Ihr Wissen erschöpft.

Der Prozess ist jedoch allgemein als Krypto-Jacking bekannt.

Wie bereits erwähnt, ist es aufgrund seiner Vorgehensweise schwierig, entdeckt zu werden. Sie können den Unterschied nicht erkennen, es sei denn, Sie sind sich des standardmäßigen Betriebsgeräuschs, der Geschwindigkeit usw. Ihres Computerlüfters und der allgemeinen Systemleistung sehr bewusst.

Dadurch werden Krypto-Mining-Anwendungen für die Lebensdauer Ihres Computers im Hintergrund ausgeführt, es sei denn, Sie klicken auf Deinstallieren.

Kurz gesagt, Krypto-Miner sind Anwendungen, die zur Kryptowelt beitragen, indem sie ihre Transaktionen verifizieren und neue Münzen schürfen. Dies generiert passives Einkommen für ihre Betreiber.

Diese werden jedoch als Krypto-Malware bezeichnet, wenn sie ohne ordnungsgemäße Autorisierung des Administrators auf einem System installiert werden, was sie zu einer Cyberkriminalität macht.

Stellen Sie sich für eine einfachere Analogie vor, dass jemand Ihren Rasen benutzt, um einen Obstbaum zu pflanzen, Wasser und die benötigten Ressourcen von Ihrem Haus ohne Ihre Zustimmung nimmt und Ihnen die Früchte oder das Geld verweigert.

Das wird dem Krypto-Jacking dieser sterblichen Welt ähnlich sein.

Wie funktioniert Krypto-Malware?

Wie die meisten Malware!

Sie suchen nicht nach virenverseuchten Downloads und installieren sie, um Spaß zu haben.

Aber sie passieren dir auf die alltäglichste Weise:

- Klicken auf einen Link in der E-Mail

- Besuch von HTTP-Websites

- Herunterladen aus unsicheren Quellen

- Klicken auf eine verdächtige Anzeige und so weiter

Darüber hinaus könnten Angreifer Social Engineering einsetzen, um Benutzer zum Herunterladen solcher Malware zu zwingen.

Einmal installiert, nutzt Krypto-Malware Ihre Systemressourcen, bis Sie sie erkennen und deinstallieren.

Einige Anzeichen einer Krypto-Malware-Infektion sind eine erhöhte Lüftergeschwindigkeit (Lärm), eine stärkere Erwärmung und eine träge Leistung.

Krypto-Malware vs. Krypto-Ransomware

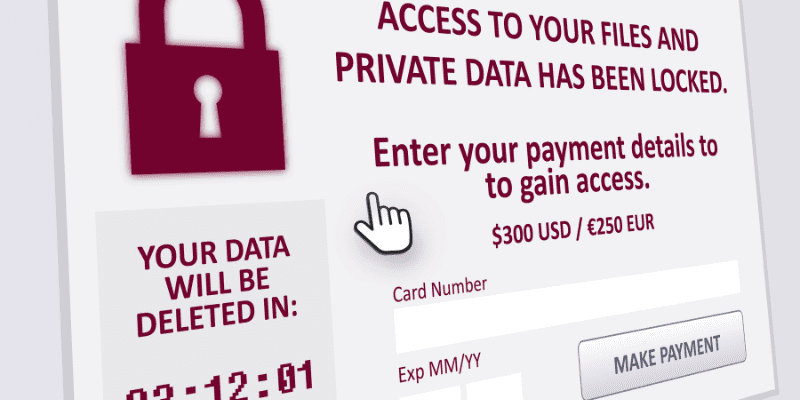

Krypto-Ransomware ist nicht so subtil. Nach der Installation kann es Sie aus dem System aussperren, nur um den Zugriff zu ermöglichen, nachdem Sie den Lösegeldbetrag bezahlt haben.

Es zeigt normalerweise eine Nummer oder E-Mail-Adresse an, mit der Sie sich in Verbindung setzen können, oder Kontodetails, um mit der Lösegeldbedrohung zusammenzuarbeiten.

Je nach Einsatz kommen die Leute manchmal dem Betrüger nach, um es zurückzubekommen. Es gibt jedoch Fälle, in denen die Zustimmung zu solchen „Anfragen“ keine Linderung brachte oder sie auch zu einem zukünftigen Ziel machte.

Krypto-Malware hingegen stellt keine sichtbare Bedrohung dar. Es arbeitet leise im Hintergrund und frisst Ihre Ressourcen auf, um eine dauerhafte passive Einkommensquelle für den Cyberkriminellen zu werden.

Beliebte Krypto-Malware-Angriffe

Dies sind einige der dokumentierten Ereignisse, die mit ihrer Raffinesse die digitale Welt erschütterten.

#1. Graboid

Graboid wurde von Forschern des Palo Alto Networks entdeckt und in einem Bericht von 2019 veröffentlicht. Der Angreifer nahm fast 2000 unsichere Docker-Hosts für einen Trittbrettfahrer mit, für den keine Autorisierung erforderlich war.

Es sendete Remote-Befehle, um infizierte Docker-Images herunterzuladen und auf den kompromittierten Hosts bereitzustellen. Der „Download“ enthielt auch ein Tool, um mit anderen verwundbaren Maschinen zu kommunizieren und diese zu gefährden.

Als nächstes luden die „modifizierten“ Container vier Skripte herunter und führten sie der Reihe nach aus.

Diese Skripte bedienten zufällig Monero-Miner für wiederholte 250-Sekunden-Sitzungen und verbreiteten die Malware über das Netzwerk.

#2. PowerGhost

PowerGhost wurde 2018 von Kaspersky Labs aufgedeckt und ist eine dateilose Krypto-Malware, die hauptsächlich auf Unternehmensnetzwerke abzielt.

Es ist dateilos, was bedeutet, dass es sich an Maschinen anheftet, ohne unerwünschte Aufmerksamkeit oder Entdeckung zu erregen. Anschließend meldet es sich über die Windows Management Instrumentation (WMI) oder den EthernalBlue-Exploit, der beim berüchtigten WannaCry-Ransomware-Angriff verwendet wird, bei den Geräten an.

Nach dem Einloggen versuchte es, andere Miner (falls vorhanden) zu deaktivieren, um den maximalen Ertrag für die verantwortlichen schlechten Schauspieler zu erzielen.

Eine PowerGhost-Variante war nicht nur ein Ressourcenfresser, sondern war auch dafür bekannt, DDoS-Angriffe auf andere Server zu hosten.

#3. BadShell

BadShell wurde 2018 von der Abteilung Comodo Cybersecurity entdeckt. Es ist ein weiterer dateiloser Krypto-Wurm, der keine Spuren auf dem Systemspeicher hinterlässt; Stattdessen arbeitet es über die CPU und den RAM.

Dieser hängte sich an die Windows PowerShell an, um bösartige Befehle auszuführen. Es speicherte Binärcode in der Windows-Registrierung und führte Krypto-Mining-Skripte mit dem Windows-Taskplaner aus.

#4. Prometei-Botnetz

Prometei Botnet wurde erstmals im Jahr 2020 entdeckt und zielte auf veröffentlichte Microsoft Exchange-Schwachstellen ab, um Krypto-Malware für das Mining von Monero zu installieren.

Dieser Cyber-Angriff verwendete viele Tools wie EternalBlue, BlueKeep, SMB und RDP-Exploits usw., um sich über das Netzwerk zu verbreiten und auf unsichere Systeme abzuzielen.

Es hatte viele Versionen (wie bei der meisten Malware), und die Cybereason-Forscher gehen auf das Jahr 2016 zurück. Außerdem ist es plattformübergreifend präsent und infiziert die Windows- und Linux-Ökosysteme.

Wie erkennt und verhindert man Krypto-Malware?

Der beste Weg, Krypto-Malware zu überprüfen, besteht darin, Ihr System im Auge zu behalten. Eine erhöhte Fan-Stimme oder ein plötzlicher Leistungsabfall können diese digitalen Würmer ausgeben.

Betriebssysteme sind jedoch komplexe Einheiten, und diese Dinge passieren ständig im Hintergrund, und wir bemerken solche subtilen Änderungen im Allgemeinen nicht.

In diesem Fall sind hier einige Hinweise, die Ihnen helfen können, sicher zu bleiben:

- Halten Sie Ihre Systeme auf dem neuesten Stand. Veraltete Software weist oft Schwachstellen auf, die von Cyberkriminellen ausgenutzt werden.

- Verwenden Sie ein Premium-Antivirenprogramm. Ich kann nicht genug betonen, wie jedes Gerät einen guten Antivirus braucht. Außerdem finden solche Angriffe unabhängig vom Betriebssystem (auch Mac wird angegriffen!) und Gerätetyp (Smartphones, Tablets eingeschlossen) statt.

- Nicht alles anklicken. Neugierde ist eine menschliche Natur, die oft unfair ausgenutzt wird. Wenn es unvermeidlich ist, kopieren Sie den verdächtigen Link in eine beliebige Suchmaschine und prüfen Sie, ob weitere Aufmerksamkeit erforderlich ist.

- Beachten Sie Warnungen im Browser. Webbrowser sind viel fortschrittlicher als noch vor zehn Jahren. Versuchen Sie, Warnungen nicht ohne angemessene Sorgfalt außer Kraft zu setzen. Halten Sie sich außerdem von HTTP-Websites fern.

- Bleib informiert. Diese Tools werden regelmäßig von den Bösewichten aktualisiert. Darüber hinaus entwickeln sich auch ihre Methoden zur Viktimisierung weiter. Lesen Sie daher weiter über die neuesten Hacks und teilen Sie sie mit Ihren Kollegen.

Krypto-Malware ist auf dem Vormarsch!

Dies liegt an der ständig zunehmenden Akzeptanz von Krypto und ihrer schwierigen Erkennung.

Und einmal installiert, wirbeln sie mit wenig bis gar keinem Aufwand von ihrer Seite aus kostenloses Geld für die Krypto-Kriminellen.

Die oben aufgeführten Best Practices für das Internet tragen jedoch zu Ihrer Sicherheit bei.

Und wie bereits erwähnt, ist es am besten, Cybersicherheitssoftware auf allen Ihren Geräten zu installieren.

Sehen Sie sich als Nächstes die Einführung in die Grundlagen der Cybersicherheit für Anfänger an.