Bei einem Man-in-the-Middle-Angriff (MITM) unterbricht ein Angreifer eine bestehende Netzwerkkonversation oder Datenübertragung. Der Angreifer sitzt in der Mitte des Übertragungswegs und gibt dann vor oder handelt als legitimer Gesprächsteilnehmer.

In der Praxis positionieren sich die Angreifer zwischen eingehenden Anfragen und ausgehenden Antworten. Als Benutzer werden Sie weiterhin glauben, dass Sie direkt mit dem legitimen Zielserver oder der Webanwendung wie Facebook, Twitter, Online-Bank und anderen sprechen. In Wirklichkeit senden Sie jedoch Anfragen an den Man-in-the-Middle, der dann in Ihrem Namen mit Ihrer Bank oder App spricht.

Bild von Imperva

Somit sieht der Man-in-the-Middle alles, einschließlich all Ihrer Anfragen und Antworten, die Sie vom Ziel- oder Zielserver erhalten. Der Man-in-the-Middle kann nicht nur alle Konversationen einsehen, sondern auch Ihre Anfragen und Antworten ändern, Ihre Anmeldeinformationen stehlen, Sie zu einem von ihm kontrollierten Server weiterleiten oder andere Cyberkriminalität begehen.

Im Allgemeinen kann der Angreifer den Kommunikationsstrom oder Daten von beiden Gesprächspartnern abfangen. Der Angreifer kann dann die Informationen ändern oder böswillige Links oder Antworten an beide legitimen Teilnehmer senden. In den meisten Fällen kann dies einige Zeit unentdeckt bleiben, bis später nach großen Schäden.

Inhaltsverzeichnis

Gängige Man-in-the-Middle-Angriffstechniken

Packet Sniffing: – Der Angreifer verwendet verschiedene Tools, um die Netzwerkpakete auf niedriger Ebene zu inspizieren. Durch das Sniffing können Angreifer Datenpakete sehen, für die sie keine Zugriffsberechtigung haben.

Packet Injection: – wo Angreifer bösartige Pakete in die Datenkommunikationskanäle einschleusen. Vor der Injektion verwenden die Kriminellen zunächst Sniffing, um herauszufinden, wie und wann die schädlichen Pakete gesendet werden sollen. Nach der Injektion vermischen sich die schlechten Pakete mit den gültigen im Kommunikationsstrom.

Sitzungsentführung: Bei den meisten Webanwendungen erstellt der Anmeldevorgang ein temporäres Sitzungstoken, sodass der Benutzer das Passwort nicht für jede Seite oder jede zukünftige Anfrage eingeben muss. Leider kann ein Angreifer, der verschiedene Sniffing-Tools verwendet, das Sitzungstoken identifizieren und verwenden, das er nun verwenden kann, um Anfragen zu stellen, die vorgeben, der legitime Benutzer zu sein.

SSL-Stripping: Angreifer können die SSL-Tripping-Technik verwenden, um die legitimen Pakete abzufangen, die HTTPS-basierten Anforderungen zu modifizieren und sie an das unsichere HTTP-äquivalente Ziel weiterzuleiten. Folglich beginnt der Host damit, eine unverschlüsselte Anfrage an den Server zu stellen, wodurch sensible Daten als Klartext offengelegt werden, der leicht zu stehlen ist.

Folgen von MITM-Angriffen

MITM-Angriffe sind für jede Organisation gefährlich und können zu finanziellen und Reputationsverlusten führen.

Normalerweise können die Kriminellen sensible und private Informationen der Organisation erhalten und missbrauchen. Sie können beispielsweise Zugangsdaten wie Benutzernamen und Passwörter sowie Kreditkartendaten stehlen und diese verwenden, um Geld zu überweisen oder nicht autorisierte Einkäufe zu tätigen. Sie können auch gestohlene Zugangsdaten verwenden, um Malware zu installieren oder andere vertrauliche Informationen zu stehlen – mit denen sie das Unternehmen erpressen können.

Aus diesem Grund ist es wichtig, die Benutzer und digitalen Systeme zu schützen, um die Risiken von MITM-Angriffen zu minimieren.

MITM-Angriffstools für Sicherheitsteams

Neben der Verwendung zuverlässiger Sicherheitslösungen und -praktiken müssen Sie die erforderlichen Tools verwenden, um Ihre Systeme zu überprüfen und Schwachstellen zu identifizieren, die Angreifer ausnutzen können. Um Ihnen zu helfen, die richtige Wahl zu treffen, finden Sie hier einige der HTTP-MITM-Angriffstools für Sicherheitsforscher.

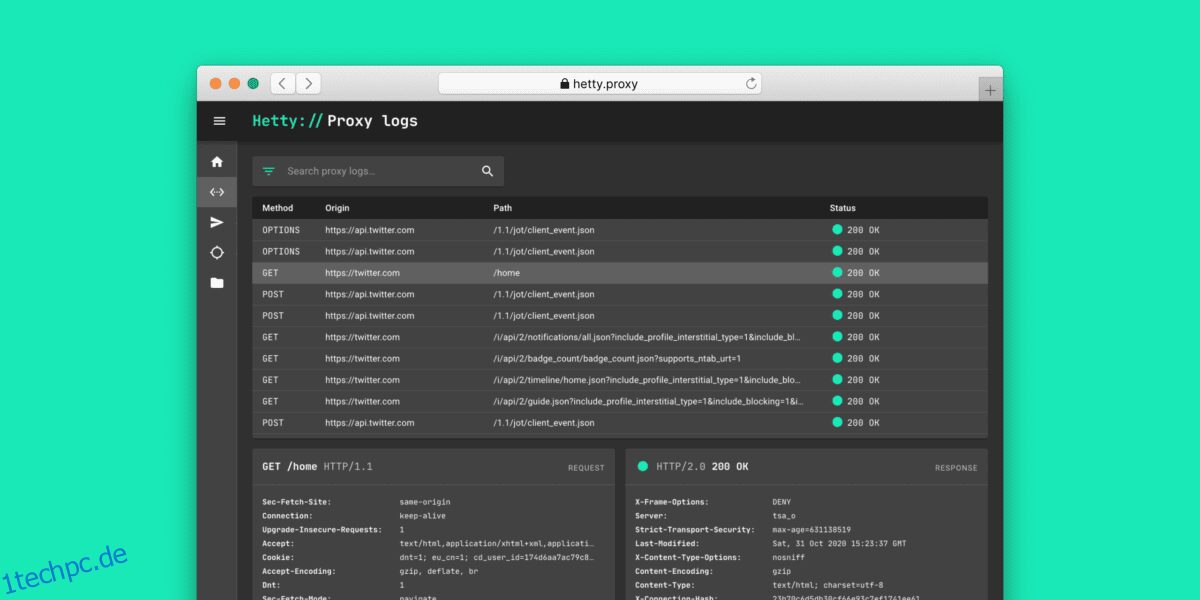

Hetti

Hetti ist ein schnelles Open-Source-HTTP-Toolkit mit leistungsstarken Funktionen zur Unterstützung von Sicherheitsforschern, Teams und der Bug-Bounty-Community. Das leichtgewichtige Tool mit eingebetteter Next.js-Weboberfläche umfasst einen HTTP-Man-in-the-Middle-Proxy.

Hauptmerkmale

- Ermöglicht Ihnen, eine Volltextsuche durchzuführen

- Es verfügt über ein Sendermodul, mit dem Sie HTTP-Anforderungen manuell senden können, entweder basierend auf den Off-Anforderungen aus dem Proxy-Protokoll oder indem Sie sie von Grund auf neu erstellen.

- Ein Angreifermodul, mit dem Sie HTTP-Anforderungen automatisch senden können

- Einfache Installation und benutzerfreundliche Oberfläche

- Senden Sie die HTTP-Anforderungen manuell, indem Sie entweder bei Null beginnen, die Anforderung erstellen oder einfach aus dem Proxy-Protokoll kopieren.

Bessere Kappe

Bessere Kappe ist ein umfassendes und skalierbares Netzwerkaufklärungs- und Angriffstool.

Die benutzerfreundliche Lösung bietet Reverse Engineers, Sicherheitsexperten und Red Teams alle Funktionen zum Testen oder Angreifen von Wi-Fi-, IP4-, IP6-Netzwerken, Bluetooth Low Energy (BLE)-Geräten und drahtlosen HID-Geräten. Darüber hinaus verfügt das Tool über Netzwerküberwachungsfunktionen und andere Funktionen wie die Erstellung gefälschter Zugangspunkte, Passwort-Sniffer, DNS-Spoofer, Handshake-Erfassung usw.

Hauptmerkmale

- Ein leistungsstarker integrierter Netzwerk-Sniffer zum Identifizieren von Authentifizierungsdaten und zum Sammeln von Anmeldeinformationen

- mächtig, erweiterbar

- Untersuchen und testen Sie IP-Netzwerkhosts aktiv und passiv auf potenzielle MITM-Schwachstellen.

- Benutzerfreundliche und interaktive webbasierte Benutzeroberfläche, mit der Sie eine Vielzahl von MITM-Angriffen durchführen, Anmeldeinformationen ausspionieren, HTTP- und HTTP-Datenverkehr steuern usw.

- Extrahieren Sie alle gesammelten Daten wie POP-, IMAP-, SMTP- und FTP-Anmeldeinformationen, besuchte URLs und HTTPS-Hosts, HTTP-Cookies, HTTP-gepostete Daten und mehr. Es präsentiert es dann in einer externen Datei.

- Manipulieren oder modifizieren Sie den TCP-, HTTP- und HTTPS-Datenverkehr in Echtzeit.

Proxy.py

Proxy.py ist ein leichtgewichtiger Open-Source-WebSockets-, HTTP-, HTTPS- und HTTP2-Proxy-Server. Das schnelle Tool, das in einer einzigen Python-Datei verfügbar ist, ermöglicht es Forschern, den Webverkehr, einschließlich TLS-verschlüsselter Apps, zu untersuchen und dabei nur minimale Ressourcen zu verbrauchen.

Hauptmerkmale

- Es ist ein schnelles und skalierbares Tool, das Zehntausende von Verbindungen pro Sekunde verarbeiten kann.

- Programmierbare Funktionen wie ein integrierter Webserver, Proxy und HTTP-Routing-Anpassung usw

- Es hat ein leichtes Design, das 5-20 MB RAM verwendet. Außerdem stützt es sich auf die Standard-Python-Bibliotheken und erfordert keine externen Abhängigkeiten.

- Ein in Echtzeit anpassbares Dashboard, das Sie mit Plugins erweitern können. Es gibt Ihnen auch die Möglichkeit, die Proxy.py zur Laufzeit zu inspizieren, zu überwachen, zu konfigurieren und zu steuern.

- Das sichere Tool verwendet TLS, um eine End-to-End-Verschlüsselung zwischen Proxy.py und dem Client bereitzustellen.

Mitmproxy

Das mitmproxy ist eine benutzerfreundliche Open-Source-HTTPS-Proxy-Lösung.

Im Allgemeinen fungiert das einfach zu installierende Tool als SSL-Man-in-the-Middle-HTTP-Proxy und verfügt über eine Konsolenschnittstelle, mit der Sie den Datenverkehrsfluss im Handumdrehen überprüfen und ändern können. Sie können das befehlszeilenbasierte Tool als HTTP- oder HTTPS-Proxy verwenden, um den gesamten Netzwerkverkehr aufzuzeichnen, zu sehen, was Benutzer anfordern, und sie wiederzugeben. Normalerweise bezieht sich mitmproxy auf eine Reihe von drei leistungsstarken Tools; mitmproxy (Konsolenschnittstelle), mitmweb (webbasierte Schnittstelle) und mitmdump (Befehlszeilenversion).

Hauptmerkmale

- Interaktives und zuverlässiges Tool zur Analyse und Änderung des HTTP-Verkehrs

- Ein flexibles, stabiles, zuverlässiges, einfach zu installierendes und zu verwendendes Werkzeug

- Ermöglicht das spontane Abfangen und Ändern der HTTP- und HTTPS-Anforderungen und -Antworten

- Zeichnen Sie die clientseitigen und serverseitigen HTTP-Gespräche auf und speichern Sie sie, um sie in Zukunft wiederzugeben und zu analysieren

- Generieren Sie die SSL/TLS-Zertifikate zum sofortigen Abfangen

- Mit Reverse-Proxy-Funktionen können Sie den Netzwerkverkehr an einen anderen Server weiterleiten.

Rülpsen

Rülpsen ist ein automatisiertes und skalierbares Schwachstellen-Scan-Tool. Das Tool ist für viele Sicherheitsexperten eine gute Wahl. Im Allgemeinen ermöglicht es den Forschern, Webanwendungen zu testen und Schwachstellen zu identifizieren, die Kriminelle ausnutzen und MITM-Angriffe starten können.

Es verwendet einen benutzergesteuerten Workflow, um eine direkte Ansicht der Zielanwendung und ihrer Funktionsweise bereitzustellen. Als Web-Proxy-Server fungiert Burp als Mittelsmann zwischen dem Webbrowser und den Zielservern. Folglich können Sie den Anfrage- und Antwortverkehr abfangen, analysieren und ändern.

Hauptmerkmale

- Abfangen und Untersuchen des rohen Netzwerkverkehrs in beide Richtungen zwischen dem Webbrowser und dem Server

- Unterbricht die TLS-Verbindung im HTTPS-Datenverkehr zwischen dem Browser und dem Zielserver, wodurch der Angreifer verschlüsselte Daten anzeigen und ändern kann

- Wahlweise Verwendung des eingebetteten Burps-Browsers oder des externen Standard-Webbrowsers

- Automatisierte, schnelle und skalierbare Lösung zum Scannen von Schwachstellen. Sie ermöglicht es Ihnen, Webanwendungen schneller und effizienter zu scannen und zu testen und so eine Vielzahl von Schwachstellen zu identifizieren

- Zeigen Sie einzelne abgefangene HTTP-Anforderungen und -Antworten an

- Überprüfen Sie den abgefangenen Datenverkehr manuell, um die Details eines Angriffs zu verstehen.

Etterkappe

Etterkappe ist ein Open-Source-Netzwerk-Traffic-Analysator und Interceptor.

Das umfassende MITM-Angriffstool ermöglicht es Forschern, eine breite Palette von Netzwerkprotokollen und Hosts zu sezieren und zu analysieren. Es kann auch die Netzwerkpakete in einem LAN und anderen Umgebungen registrieren. Darüber hinaus kann der Mehrzweck-Netzwerkverkehrsanalysator Man-in-the-Middle-Angriffe erkennen und stoppen.

Hauptmerkmale

- Netzwerkverkehr abfangen und Zugangsdaten wie Passwörter erfassen. Außerdem kann es verschlüsselte Daten entschlüsseln und Anmeldeinformationen wie Benutzernamen und Passwörter extrahieren.

- Geeignet für Deep Packet Sniffing, Tests, Überwachung des Netzwerkverkehrs und Bereitstellung von Inhaltsfiltern in Echtzeit.

- Unterstützt aktives und passives Abhören, Sezieren und Analysieren von Netzwerkprotokollen, einschließlich solcher mit Verschlüsselung

- Analysieren Sie eine Netzwerktopologie und ermitteln Sie die installierten Betriebssysteme.

- Benutzerfreundliche grafische Benutzeroberfläche mit interaktiven und nicht interaktiven GUI-Bedienoptionen

- verwendet Analysetechniken wie ARP-Abfangen, IP- und MAC-Filterung und andere, um den Datenverkehr abzufangen und zu analysieren

MITM-Angriffe verhindern

Das Identifizieren von MITM-Angriffen ist nicht sehr einfach, da sie außerhalb der Benutzer stattfinden, und es ist schwer zu erkennen, da Angreifer alles normal aussehen lassen. Es gibt jedoch mehrere Sicherheitspraktiken, die Organisationen anwenden können, um Man-in-the-Middle-Angriffe zu verhindern. Diese beinhalten;

- Sichern Sie die Internetverbindungen bei der Arbeit oder in Heimnetzwerken, indem Sie beispielsweise effektive Sicherheitslösungen und -tools auf Ihren Servern und Computern sowie zuverlässige Authentifizierungslösungen verwenden

- Erzwingen einer starken WEP/WAP-Verschlüsselung für die Zugangspunkte

- Sicherstellen, dass alle von Ihnen besuchten Websites sicher sind und HTTPS in der URL enthalten.

- Vermeiden Sie es, auf verdächtige E-Mail-Nachrichten und Links zu klicken

- Erzwingen Sie HTTPS und deaktivieren Sie unsichere TLS/SSL-Protokolle.

- Verwenden Sie nach Möglichkeit virtuelle private Netzwerke.

- Verwenden der oben genannten Tools und anderer HTTP-Lösungen zum Identifizieren und Beheben aller Man-in-the-Middle-Schwachstellen, die Angreifer ausnutzen können.