[*]

[*]Die auffällige Ansicht verschiedener Open Source Intelligence (OSINT)-Tools, die auf dem Markt verfügbar sind.

[*]In unserem täglichen Leben suchen wir im Internet nach vielen Informationen. Wenn wir nicht die erwarteten Ergebnisse finden, kündigen wir normalerweise!

[*]Aber haben Sie sich jemals vorgestellt, was in diesen Hunderten von Seitenergebnissen steckt? „Information“!

[*]Dies ist nur durch den Einsatz unterschiedlicher Tools möglich. Tools spielen eine wichtige Rolle bei der Suche nach Informationen, aber ohne die Bedeutung und Verwendung von Tools zu kennen, sind sie für die Benutzer nicht hilfreich. Bevor wir mit den Tools beginnen, sollten wir uns eine klare Vorstellung davon machen OSINT.

Inhaltsverzeichnis

Was ist Open-Source-Intelligenz?

[*]Open-Source-Intelligenz, kurz OSINT genannt, bezieht sich auf die Sammlung von Informationen aus öffentlichen Quellen, um sie im Zusammenhang mit Geheimdiensten zu verwenden. Ab heute leben wir in der „Welt des Internets“, dessen Einfluss auf unser Leben sowohl Vor- als auch Nachteile haben wird.

[*]Die Vorteile der Nutzung des Internets sind, dass es viele Informationen bietet und für jeden leicht zugänglich ist. Während die Nachteile darin bestehen, die Informationen zu missbrauchen und viel Zeit damit zu verbringen.

[*]Nun, hier kommt die Existenz von OSINT-Tools, die hauptsächlich zum Sammeln und Korrelieren von Informationen im Web verwendet werden. Informationen können in verschiedenen Formen verfügbar sein; es kann ein Textformat, eine Datei, ein Bild usw. sein. Laut dem CSR-Bericht für den Kongress, wurde gesagt, dass Open-Source-Intelligence aus öffentlichen Informationen hervorgegangen ist, die korrekt verbreitet, gesammelt und effektiv genutzt werden. Und stellt diese Informationen den Benutzern zur Verfügung, um eine bestimmte Informationsanforderung zu erfüllen.

Warum benötigen wir OSINT-Tools?

[*]Betrachten wir eine Situation oder ein Szenario, in dem wir Informationen zu bestimmten Themen im Internet finden müssen. Dazu müssen Sie zuerst suchen und analysieren, bis Sie die genauen Ergebnisse erhalten, was viel Zeit in Anspruch nimmt. Dies ist der Hauptgrund, warum wir Intelligence-Tools benötigen, da der oben erwähnte Prozess mit diesen Tools innerhalb von Sekunden durchgeführt werden kann.

[*]Wir können sogar mehrere Tools ausführen, um alle Informationen im Zusammenhang mit dem Ziel zu sammeln, die später korreliert und verwendet werden können.

[*]Lassen Sie uns also tief in einige der besten OSINT-Tools eintauchen.

Schodan

[*]Google ist die meistgenutzte Suchmaschine für alle, während Schodan ist eine fantastische Suchmaschine für Hacker, um exponierte Assets zu sehen.

[*]Im Vergleich zu anderen Suchmaschinen liefert Ihnen Shodan die Ergebnisse, die sinnvoller sind und sich auf Sicherheitsexperten beziehen. Es enthält hauptsächlich Informationen zu Assets, die mit dem Netzwerk verbunden werden. Die Geräte können von Laptops, Ampeln, Computern und verschiedenen anderen IoT-Geräten abweichen. Dieses Open-Source-Tool hilft dem Sicherheitsanalysten hauptsächlich dabei, das Ziel zu identifizieren und es auf verschiedene Schwachstellen, Passwörter, Dienste, Ports usw. zu testen.

[*]Darüber hinaus bietet es den Benutzern die flexibelsten Suchen der Community.

[*]Darüber hinaus bietet es den Benutzern die flexibelsten Suchen der Community.

[*]Betrachten wir zum Beispiel die Situation, in der der einzelne Benutzer die angeschlossenen Netcams, Webcams, Ampeln usw. sehen kann. Wir werden uns einige Anwendungsfälle von Shodan ansehen:

- Testen von „Standardpasswörtern“

- Assets mit VNC-Viewer

- Verwenden des geöffneten RDP-Ports zum Testen der verfügbaren Assets

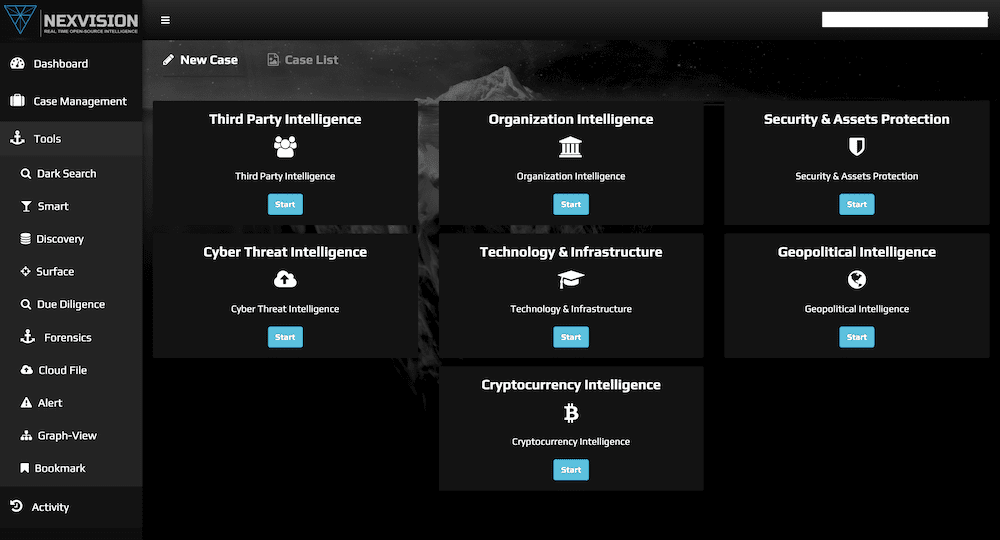

NextVision

[*]NextVision ist eine fortschrittliche KI-gestützte OSINT-Lösung, die Echtzeitinformationen aus dem gesamten Web (Clear Web, Dark Web und Social Media) bereitstellt. Es bietet einen beispiellosen Zugriff auf Dark-Web-Suchen über normale Browser wie Chrome und Safari, ohne die Verwendung des anonymisierenden Browsers Tor.

[*]Wenn Sie Hintergrundprüfungen, Due Diligence, Compliance beim Kunden-Onboarding (KYC/AML/CFT) durchführen, Organisationsinformationen, Informationen von Drittanbietern, Cyber-Bedrohungsinformationen sammeln oder sogar nach Kryptowährungsadressen von einer Ransomware-Bedrohung suchen, NexVision liefert genaue Echtzeit-Antworten.

[*]NexVision wird hauptsächlich vom Militär und von Regierungen verwendet, ist aber seit 2020 im Handel erhältlich und wird von Fortune-500-Unternehmen und kleinen mittelständischen Unternehmen (KMUs) gleichermaßen für ihre Informations- und Ermittlungsbedürfnisse verwendet. Ihr Service umfasst ein direktes Abonnement ihrer SaaS-Lösung und Einkaufsinformationen.

[*]NexVision wird hauptsächlich vom Militär und von Regierungen verwendet, ist aber seit 2020 im Handel erhältlich und wird von Fortune-500-Unternehmen und kleinen mittelständischen Unternehmen (KMUs) gleichermaßen für ihre Informations- und Ermittlungsbedürfnisse verwendet. Ihr Service umfasst ein direktes Abonnement ihrer SaaS-Lösung und Einkaufsinformationen.

[*]Wie es funktioniert:

[*]Im ersten Schritt sammelt seine KI-betriebene Engine kontinuierlich Daten, analysiert und kategorisiert sie und stellt so den größten kommerziell verfügbaren Data Lake bereit. Im zweiten Schritt verwendet die Engine maschinelles Lernen, um Fehlalarme zu reduzieren und hochpräzise und kontextualisierte Ergebnisse zu liefern. Dies reduziert die Arbeitsstunden und die Zeit, die für Untersuchungen erforderlich sind, und die Alarmmüdigkeit, mit der Analysten konfrontiert sind, wenn sie auf große Mengen irrelevanter Daten stoßen, erheblich. Im letzten Schritt werden alle Ergebnisse auf dem Dashboard wiedergegeben, wo Benutzer leicht visualisieren und fundierte Entscheidungen treffen können.

[*]Das Dashboard ermöglicht es Benutzern, Keyword-Warnungen einzurichten, um Ziele in Echtzeit zu überwachen, Untersuchungen durchzuführen und Ergebnisse zu analysieren, während sie anonym bleiben.

[*]Die Software verfügt über eine einfache Benutzeroberfläche, die für Einsteiger-Analysten konzipiert ist. Analysten können auf militärische und umfassende Informationen zugreifen und diese nutzen, ohne sich auf Skripte verlassen oder eine einzige Codezeile schreiben zu müssen.

[*]Sein Social-Media-Modul überwacht Daten von Meta (früher Facebook), Instagram, LinkedIn, Discord, Twitter, Youtube, Telegram usw. und ist mit Geolokalisierungstechnologie ausgestattet, um die Quelle und den Ort der Informationsverbreitung zu bestimmen.

Soziale Verbindungen

[*]Soziale Verbindungen ist ein Softwareunternehmen, das KI-gesteuerte Lösungen entwickelt, die Daten aus offenen Quellen extrahieren, analysieren und visualisieren, darunter soziale Medien, Messenger, Blockchains und das Dark Web. Ihr Flaggschiffprodukt SL Professional versetzt Ermittler und Datensicherheitsexperten in die Lage, ihre Arbeitsziele schneller und effektiver zu erreichen.

[*]SL Professional bietet eine Reihe von benutzerdefinierten Suchmethoden, die mehr als 500 offene Quellen umfassen. Die erweiterten Suchabfragen des Produkts, von denen viele auf maschinellem Lernen beruhen, ermöglichen es Benutzern, die Daten zu filtern, während sie auf eine Reihe von ausgeklügelten Arten gesammelt werden.

[*]Die OSINT-Lösungen von Social Links leisten jedoch mehr als nur das Sammeln von Informationen. Sie bieten auch fortschrittliche Analysetools zur Verfeinerung von Daten im Verlauf der Ermittlungen und liefern genaue Ergebnisse für ein immer verständlicheres Bild der Ermittlungen.

[*]Merkmale

- Ein professionelles Bündel von über 1000 originellen Suchmethoden für über 500 offene Datenquellen, einschließlich aller wichtigen Plattformen in sozialen Medien, Messengern, Blockchains und dem Dark Web

- Fortschrittliche Automatisierungsfunktionen, die maschinelles Lernen nutzen, um eine breite Palette von Informationsabrufen zu ermöglichen und genaue Ergebnisse bei bemerkenswerter Geschwindigkeit zu liefern.

- Maßgeschneiderte Analysetools ermöglichen eine deutliche Anreicherung und Formgebung der Daten für die jeweiligen Zwecke des Nutzers.

- Nahtlose Integration in Ihre IT-Infrastruktur

- Social Links bieten Schulungen und Support als Teil ihrer Produktpakete an.

[*]Für Unternehmen, die die ultimative OSINT-Lösung benötigen, hat Social Links auch eine Unternehmensplattform SL Private Platform – eine On-Premise-OSINT-Lösung, die die breiteste Palette an Suchmethoden, vollständige Anpassung an die Bedürfnisse der Benutzer und private Datenspeicherung bietet.

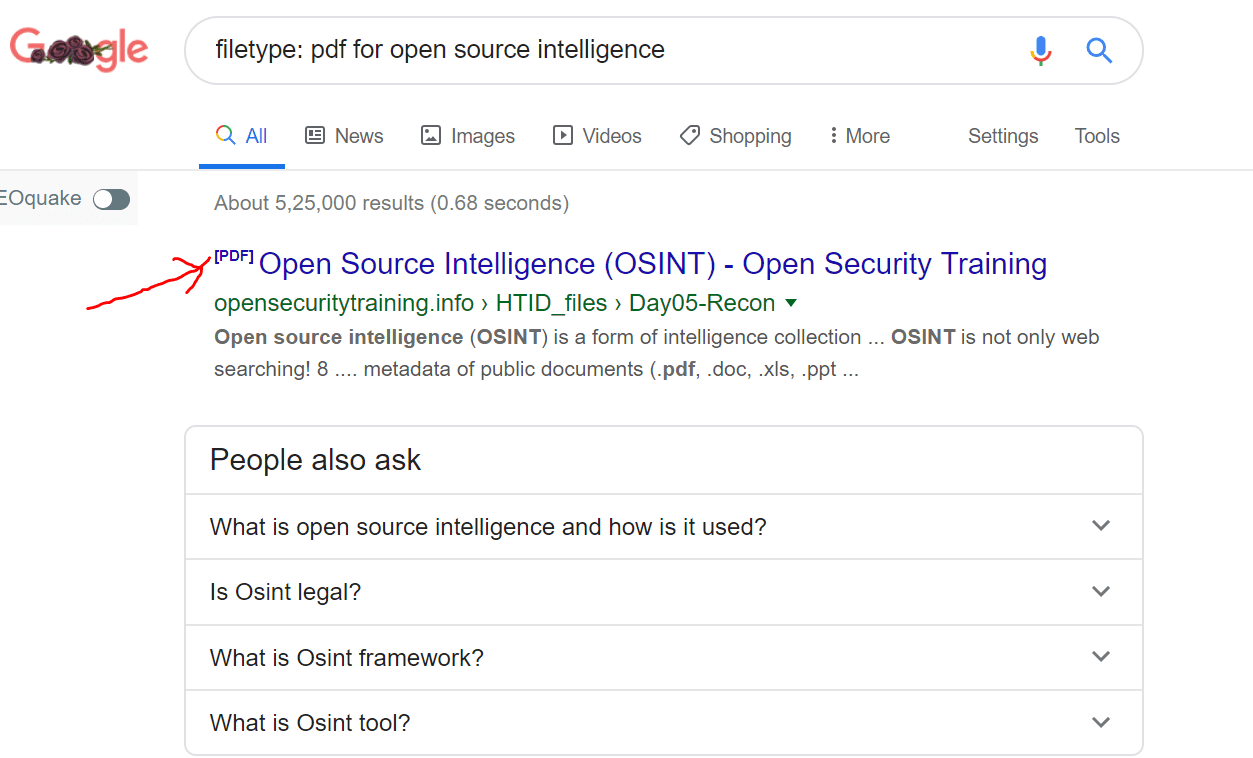

Google Dorks

[*]Google Dorks wurden 2002 ins Leben gerufen und liefern effektive Ergebnisse mit hervorragender Leistung. Dieses abfragebasierte Open-Source-Intelligence-Tool wurde hauptsächlich entwickelt und erstellt, um Benutzern dabei zu helfen, den Index oder die Suchergebnisse angemessen und effektiv auszurichten.

[*]Google Dorks bietet eine flexible Möglichkeit, Informationen mithilfe einiger Operatoren zu suchen, und wird möglicherweise auch als Google Hacking bezeichnet. Diese Operatoren erleichtern die Suche, um Informationen zu extrahieren. Nachfolgend sind einige der von Google Docker bereitgestellten Operatoren oder Indizierungsoptionen aufgeführt:

- Dateityp: Dieser Operator wird hauptsächlich verwendet, um die Dateitypen zu finden oder nach einer bestimmten Zeichenfolge zu suchen

- Intext: Diese Indizierungsoption wird verwendet, um nach einem bestimmten Text auf einer bestimmten Seite zu suchen.

- Ext: Dies wird verwendet, um nach einer bestimmten Erweiterung in einer Datei zu suchen.

- Inurl: Wird verwendet, um nach der bestimmten Zeichenfolge oder dem Wort in der URL zu suchen

- Intitle: Zum Suchen nach dem Titel oder den oben erwähnten Wörtern in der URL

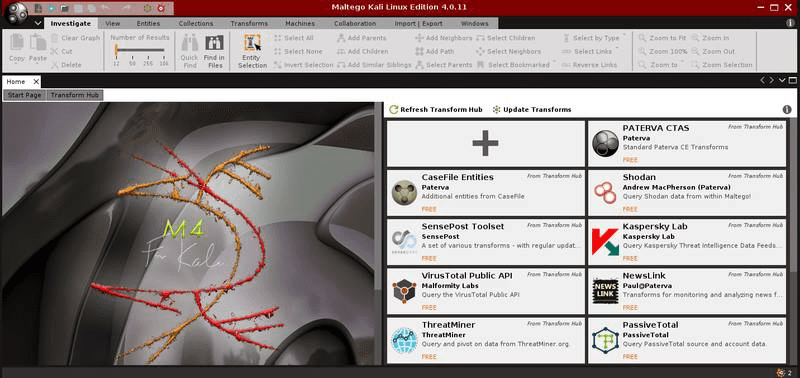

Maltego

[*]Maltego wurde von Paterva entworfen und entwickelt und ist eines der integrierten Tools in Kali Linux. Dieses Open-Source-Intelligence-Tool wird hauptsächlich verwendet, um mithilfe mehrerer integrierter Transformationen eine umfassende Untersuchung verschiedener Ziele durchzuführen (und bietet auch die Möglichkeit, benutzerdefinierte Transformationen zu schreiben).

[*]Eine Programmiersprache, die Sie in Maltego verwenden, ist in Java geschrieben und wird als integriertes, vorgefertigtes Paket in Kali Linux angezeigt. Um dieses Tool zu verwenden, ist eine Registrierung erforderlich, die Registrierung ist kostenlos und der Benutzer sollte sich auf der Paterva-Website registrieren. Sobald der Registrierungsprozess abgeschlossen ist, können die Benutzer dieses Tool verwenden, um effektive digitale Fußabdrücke des jeweiligen Ziels im Internet zu erstellen und zu entwickeln.

[*]Die erwarteten Ergebnisse können bei der IP-Konvertierung auftreten, die AS-Nummer wird identifiziert, Netblock wird ebenfalls identifiziert, sogar die Phrasen und Standorte werden ebenfalls identifiziert. Dies sind alle Symbole in Maltego, die eine detaillierte Ansicht und Informationen zu allen Symbolen bieten.

[*]Die erwarteten Ergebnisse können bei der IP-Konvertierung auftreten, die AS-Nummer wird identifiziert, Netblock wird ebenfalls identifiziert, sogar die Phrasen und Standorte werden ebenfalls identifiziert. Dies sind alle Symbole in Maltego, die eine detaillierte Ansicht und Informationen zu allen Symbolen bieten.

[*]Sie können sogar mehr Informationen über das Ziel erhalten, indem Sie sich eingehender mit dem Prozess befassen. Abschließend kann ich sagen, dass es ein hervorragendes Werkzeug ist, um die Spuren jeder einzelnen Entität über das Internet zu verfolgen. Maltego ist für alle gängigen Betriebssysteme verfügbar.

Der Harvester

[*]Der Harvester ist ein erstaunliches Tool zum Auffinden von E-Mails, Subdomains, IPs usw. aus verschiedenen öffentlichen Daten.

[*]Unten finden Sie ein Beispiel, um die Subdomains mit DNSdumpster zu finden.

[[email protected] theHarvester]# python theHarvester.py -d wdzwdz.com -v -b dnsdumpster ******************************************************************* * _ _ _ * * | |_| |__ ___ / /__ _ _ ____ _____ ___| |_ ___ _ __ * * | __| _ / _ / /_/ / _` | '__ / / _ / __| __/ _ '__| * * | |_| | | | __/ / __ / (_| | | V / __/__ || __/ | * * __|_| |_|___| / /_/ __,_|_| _/ ___||___/_____|_| * * * * theHarvester 3.1.0.dev1 * * Coded by Christian Martorella * * Edge-Security Research * * [email protected] * * * ******************************************************************* [*] Target: wdzwdz.com [*] Searching DNSdumpster. [*] No IPs found. [*] No emails found. [*] Hosts found: 3 --------------------- lab.wdzwdz.com:104.25.134.107 tools.wdzwdz.com:104.25.134.107 www.wdzwdz.com:104.25.134.107 [*] Virtual hosts: ------------------ [[email protected] theHarvester]#

[*]TheHarvester ist auch unter Kali Linux verfügbar. Sie können die Kali Linux-Installationsanleitung überprüfen, wenn Sie sie benötigen.

[*]Übrigens, es gibt mehr Tools, um Subdomains zu finden.

Recon-Ng

[*]Recon-ng ist ein effektives Werkzeug zur Aufklärung des Ziels.

[*]Die ganze Kraft dieses Tools liegt ganz im modularen Ansatz. Die Leistungsfähigkeit modularer Tools kann für diejenigen verstanden werden, die Metasploit verwenden. Recon-ng verfügt über verschiedene integrierte Module, die hauptsächlich zum Zielen verwendet werden, während Informationen gemäß den Anforderungen des Benutzers extrahiert werden. Wir können die Recon-ng-Module verwenden, indem wir einfach die Domänen im Arbeitsbereich hinzufügen.

[*]Arbeitsbereiche werden hauptsächlich erstellt, um die darin enthaltenen Vorgänge auszuführen. Die Benutzer werden sofort nach der Erstellung zum Arbeitsbereich weitergeleitet. Innerhalb des Arbeitsbereichs kann die Domäne insbesondere mit add domain

[*]Einige der hervorragenden Module, wie google-site-web und bing-domain-web, werden verwendet, um weitere Domains zu finden, die mit der ersten anfänglichen Zieldomain verwandt sind. Das Ergebnis dieser Domains sind alle indizierten Domains für die Suchmaschinen. Ein weiteres eingängiges Modul ist bing_linkedin_cache, das hauptsächlich verwendet wird, um die Details der E-Mail-Adressen abzurufen, die sich auf die Domain beziehen. Dieses Modul kann auch zur Durchführung von Social Engineering eingesetzt werden.

[*]Darüber hinaus können wir mit anderen Modulen zusätzliche oder zusätzliche Informationen über Ziele abrufen. Dieses Open-Source-Intelligence-Tool ist also ein fantastisches Tool und muss auch in das Toolkit von Forschern aufgenommen werden.

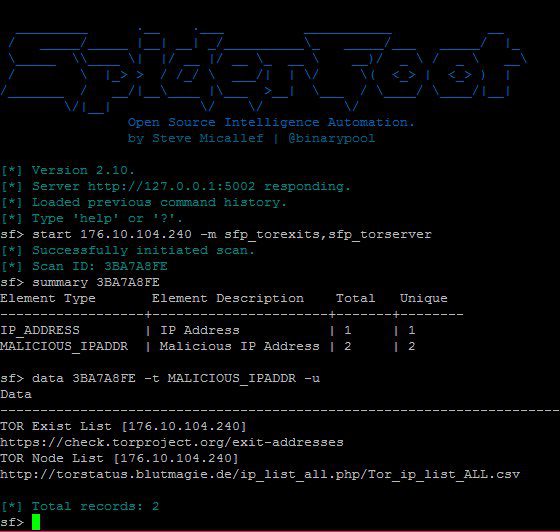

[*]Spinnenfuß ist ein Open-Source-Aufklärungstool, das für Linux und Windows verfügbar ist. Es wurde unter Verwendung der Python-Sprache mit hoher Konfiguration entwickelt und läuft praktisch auf jeder Plattform. Es lässt sich in eine einfache und interaktive GUI mit einer leistungsstarken Befehlszeilenschnittstelle integrieren.

[*]Es hat uns automatisch ermöglicht, Abfragen über mehr als 100 OSINT-Quellen zu verwenden, um Informationen zu E-Mails, Namen, IP-Adressen, Domänennamen usw. zu erhalten. Es sammelt eine breite Palette von Informationen über ein Ziel, wie z. B. Netzblöcke, E-Mails, Web Server und viele mehr. Mit Spiderfoot können Sie möglicherweise gemäß Ihren Anforderungen zielen, da es die Daten sammelt, indem es versteht, wie sie miteinander zusammenhängen.

[*]Die von einem SpiderFoot gesammelten Daten liefern eine Vielzahl von Informationen über Ihr spezifisches Ziel. Es bietet klare Einblicke in mögliche Hacking-Bedrohungen, die zu Schwachstellen, Datenlecks und anderen wichtigen Informationen führen. Diese Erkenntnisse werden also dazu beitragen, den Penetrationstest zu nutzen und die Bedrohungsinformationen zu verbessern, um zu warnen, bevor sie angegriffen oder gestohlen werden.

[*]Die von einem SpiderFoot gesammelten Daten liefern eine Vielzahl von Informationen über Ihr spezifisches Ziel. Es bietet klare Einblicke in mögliche Hacking-Bedrohungen, die zu Schwachstellen, Datenlecks und anderen wichtigen Informationen führen. Diese Erkenntnisse werden also dazu beitragen, den Penetrationstest zu nutzen und die Bedrohungsinformationen zu verbessern, um zu warnen, bevor sie angegriffen oder gestohlen werden.

Unheimlich

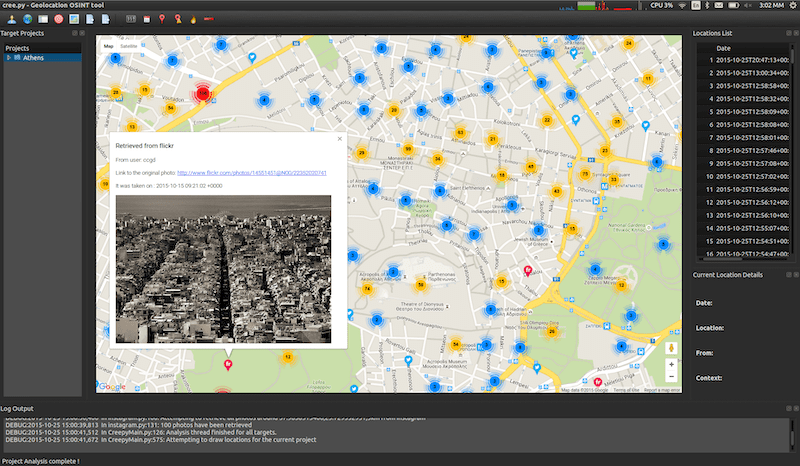

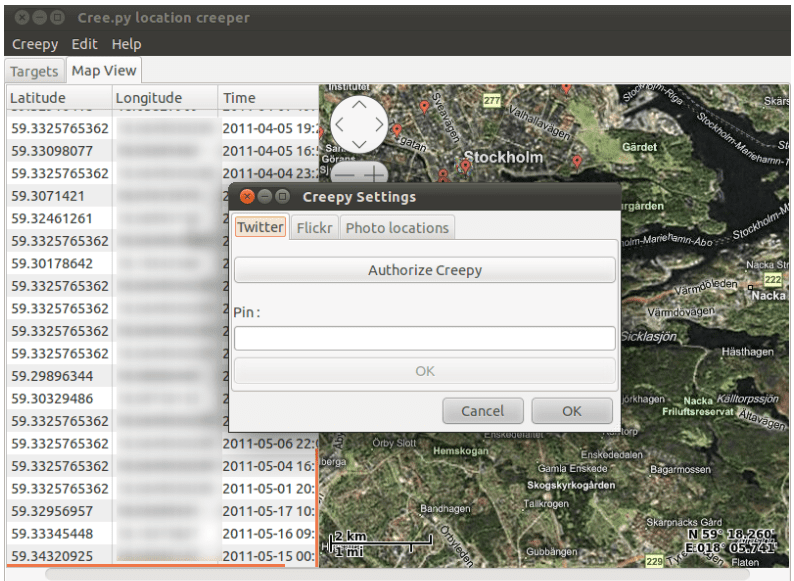

[*]Unheimlich ist ein Open-Source-Geolocation-Intelligence-Tool. Es sammelt Informationen über die Geolokalisierung, indem es verschiedene soziale Netzwerkplattformen und Bildhostingdienste nutzt, die bereits an anderer Stelle veröffentlicht wurden. Creepy präsentiert die Berichte auf der Karte und verwendet einen Suchfilter, der auf dem genauen Ort und Datum basiert. Diese Berichte sind im CSV- oder KML-Format verfügbar, um sie für zusätzliche Analysen zu exportieren.

[*]Die Hauptfunktionalität in Creepy ist in zwei Hauptregisterkarten unterteilt, nämlich. Registerkarten „Ziele“ und „Kartenansicht“.

[*]Die Hauptfunktionalität in Creepy ist in zwei Hauptregisterkarten unterteilt, nämlich. Registerkarten „Ziele“ und „Kartenansicht“.

[*]Creepy ist in Python geschrieben und wird auch mit einer gepackten Binärdatei für Linux-Distributionen wie Debian, Backtrack, Ubuntu und Microsoft Windows geliefert.

[*]Creepy ist in Python geschrieben und wird auch mit einer gepackten Binärdatei für Linux-Distributionen wie Debian, Backtrack, Ubuntu und Microsoft Windows geliefert.

Fazit

[*]Penetrationstests sind eine Herausforderung und erfordern Informationen aus verschiedenen Quellen. Ich hoffe, die oben genannten ONIST-Tools helfen Ihnen dabei.

[*]Sie können auch Online-Pentest-Tools zur Aufklärung und Exploit-Suche erkunden.