Penetrationstests sind zu einem wesentlichen Bestandteil jeder modernen Strategie zum Schutz von Webanwendungen geworden. Pen-Testing-Lösungen sind kostenlosen oder Open-Source-Lösungen vorzuziehen, um Angriffe auf kritische APIs und Web-Apps zu verhindern.

Die Art von Cyberangriffen entwickelt sich ständig weiter. Aus diesem Grund implementieren Unternehmen, Regierungsbehörden und andere Organisationen immer ausgefeiltere Cybersicherheitstechniken, um ihre Webanwendungen vor Cyberbedrohungen zu schützen. Zu diesen Techniken gehören Penetrationstests, die angesichts ihrer wachsenden Popularität auf dem besten Weg sind, es zu werden ein 4,5-Milliarden-Dollar-Markt bis 2025 wie von der Beratungsfirma Markets and Markets prognostiziert.

Inhaltsverzeichnis

Was sind Penetrationstests?

Penetrationstests sind Simulationen von Cyberangriffen auf ein Computersystem, ein Netzwerk, eine Website oder eine Anwendung. In der Regel werden Penetrationstests von geschulten Sicherheitstestern durchgeführt, die versuchen, die Sicherheitssysteme eines Unternehmens zu durchbrechen, um deren Schwachstellen zu identifizieren, obwohl es auch automatisierte Tests gibt, die Testzeiten und -kosten reduzieren.

Das Ziel dieser Tests – ob automatisiert oder manuell – besteht darin, Schwachstellen zu erkennen, die Cyberkriminelle ausnutzen könnten, um ihre Verbrechen zu begehen, um sie zu beseitigen, bevor ein Angriff erfolgt.

Pen-Tests bieten mehrere wichtige Vorteile, die sie so beliebt machen. Aber sie haben auch ein paar Nachteile.

Vor- und Nachteile von Penetrationstests

Der Hauptvorteil von Penetrationstests besteht darin, Schwachstellen und die Informationen darüber zu identifizieren, um sie zu beseitigen. Darüber hinaus ermöglichen die Ergebnisse von Pen-Tests eine Erweiterung des Wissens über die zu schützenden digitalen Vermögenswerte (hauptsächlich Webanwendungen). Als positiver Nebeneffekt tragen erhöhtes Anwendungsbewusstsein und Schutz dazu bei, das Vertrauen Ihrer Kunden zu stärken.

Die Pentest-Praxis hat auch ihre Schattenseiten. Einer der relevantesten ist, dass die Kosten für einen Fehler bei der Durchführung solcher Tests sehr hoch sein können. Die Tests können auch negative ethische Implikationen haben, da die Aktivitäten von Kriminellen simuliert werden, denen jegliche Ethik fehlt.

Viele kostenlose und Open-Source-Sicherheitstools eignen sich für kleine Websites oder Starter-Websites. Bei manuellen Penetrationstests hängen die Kosten von den Fähigkeiten der Tester ab. Kurz gesagt, manuelles Testen sollte teuer sein, um gut zu sein. Wenn Penetrationstests als Teil eines Softwareentwicklungsprozesses durchgeführt werden, verlangsamt die manuelle Ausführung den Entwicklungszyklus.

Um Risiken in geschäftlichen Webanwendungen zu vermeiden, sind Premium-Penetrationstestlösungen vorzuziehen, da sie zusätzliche Vorteile bieten, wie z. B. detaillierte Berichte, spezialisierte Unterstützung und Empfehlungen zur Fehlerbehebung.

Lesen Sie weiter, um mehr über die besten Premium-Penetrationstestlösungen für Ihre kritischen Webanwendungen zu erfahren.

Invicti

Penetrationstestlösungen wie z Invicti Vulnerability Scanner versetzt Unternehmen in die Lage, Tausende von Webanwendungen und APIs innerhalb weniger Stunden auf Schwachstellen zu scannen. Sie können auch in einen Softwareentwicklungslebenszyklus (SDLC) eingebettet werden, um Webanwendungen regelmäßig auf Schwachstellen zu scannen, die bei jeder Codeänderung auftreten können. Dadurch wird verhindert, dass Sicherheitsverletzungen in Live-Umgebungen gelangen.

Ein wichtiger Aspekt von Penetrationstest-Tools ist die Abdeckung, was bedeutet, dass das Tool alle möglichen Alternativen einer Webanwendung oder einer Web-API abdecken muss. Wenn in einer API oder Anwendung ein anfälliger Parameter vorhanden ist und dieser Parameter nicht getestet wird, wird die Anfälligkeit nicht erkannt. Der Sicherheitsscanner für Webanwendungen von Invicti zeichnet sich dadurch aus, dass er die größtmögliche Abdeckung bietet, sodass keine Schwachstellen unbemerkt bleiben.

Invicti verwendet eine Chrome-basierte Crawling-Engine, die jede Webanwendung interpretieren und crawlen kann, unabhängig davon, ob es sich um eine Legacy- oder eine Next-Generation-Webanwendung handelt, solange sie über die HTTP- und HTTPS-Protokolle verfügbar ist. Die Crawling-Engine von Invicti unterstützt JavaScript und kann HTML 5, Web 2.0, Java, Single Page Applications sowie alle Anwendungen crawlen, die JavaScript-Frameworks wie AngularJS oder React verwenden.

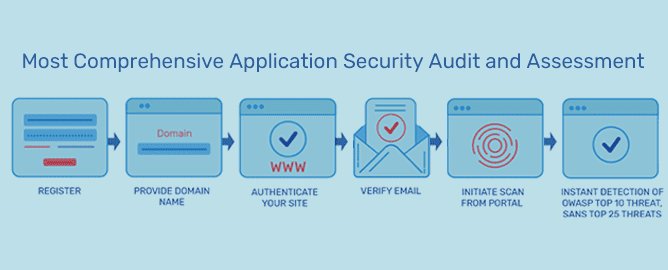

Indusface WAR

Für Penetrationstests Indusface WAR (Web Application Scanner) ist Ihre bevorzugte Software, die auf G2 hoch bewertet wird. Es umfasst nicht nur Schwachstellen-Scans, sondern auch verwaltete Penetrationstests und Malware-Scans.

Einige der Aufgaben, die in Indusface WAS aus Sicht des Penetrationstests ausgeführt werden können, umfassen geplante Scans, die Ausnutzung bekannter Schwachstellen, unbegrenzte Proof of Concepts, Risikobewertungen und verwaltete Unterstützung durch Pentesting-Experten.

Es stellt sicher, dass Ihre Website und Anwendung kontinuierlich überwacht werden, um häufige Schwachstellen wie SQL-Injection, OWASP Top 10-Schwachstellen, Cross-Site-Scripting und mehr zu finden. Indusface WAS ist so einfach konzipiert, dass Sie schnell und mühelos geschützt werden können.

Darüber hinaus prüft die Pentest-Software Ihre Anwendung proaktiv auf neu entdeckte Bedrohungen, kurz nachdem diese bekannt wurden.

Durch die Kombination des Schwachstellenbewertungstools und manueller Angriffstaktiken analysieren sie die Scanberichte, indem sie den Geschäftskontext der identifizierten Schwachstellen berücksichtigen, sicherstellen, dass keine Fehlalarme auftreten, und gefährliche Schwachstellen priorisieren.

Indusface WAS unterstützt Plattformen wie Android, iOS und Windows. Es ist einzigartig im API-Pentest und hilft sicherzustellen, dass Ihre API-Endpunkte so konfiguriert sind, dass sie neue Sicherheitsanforderungen erfüllen.

Finden Sie mit Indusface WAS jede Schwachstelle und maximieren Sie die Stärke Ihrer Sicherheit.

Nessus

Nessus führt Point-in-Time-Penetrationstests durch, um Sicherheitsexperten dabei zu helfen, Schwachstellen schnell und einfach zu identifizieren und zu beheben. Die Lösung von Nessus kann Softwarefehler, fehlende Patches, Malware und falsche Konfigurationen auf einer Vielzahl von Betriebssystemen, Geräten und Anwendungen erkennen.

Mit Nessus können Sie auf Anmeldeinformationen basierende Scans auf verschiedenen Servern ausführen. Darüber hinaus ermöglichen die vorkonfigurierten Vorlagen die Arbeit über mehrere Netzwerkgeräte wie Firewalls und Switches.

Eines der Hauptziele von Nessus ist es, Penetrationstests und Schwachstellenanalysen einfach und intuitiv zu gestalten. Dazu bietet es anpassbare Berichte, vordefinierte Richtlinien und Vorlagen, Echtzeit-Updates und einzigartige Funktionen zum Stilllegen bestimmter Schwachstellen, sodass sie für eine bestimmte Zeit nicht in der Standardansicht der Scan-Ergebnisse angezeigt werden. Benutzer des Tools heben die Möglichkeit hervor, die Berichte anzupassen und Elemente wie Logos und Schweregrade zu bearbeiten.

wdzwdz-Benutzer erhalten 10 % Rabatt auf den Kauf von Nessus-Produkten. Verwenden Sie den Gutscheincode SAVE10.

Das Tool bietet dank einer Plugin-Architektur unbegrenzte Wachstumsmöglichkeiten. Die eigenen Forscher des Anbieters fügen dem Ökosystem kontinuierlich Plugins hinzu, um Unterstützung für neue Schnittstellen oder neue Arten von Bedrohungen zu integrieren, die entdeckt werden.

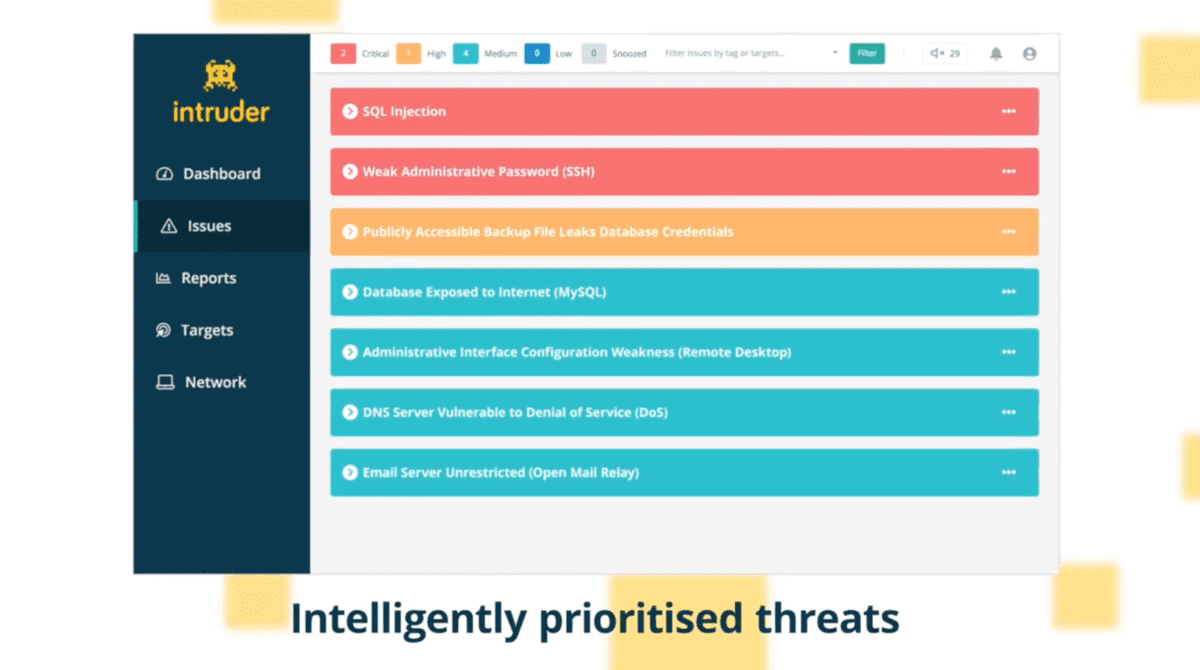

Eindringling

Eindringling ist ein automatisierter Schwachstellen-Scanner, der Schwachstellen in der Cybersicherheit in der digitalen Infrastruktur eines Unternehmens finden und kostspielige Datenverluste oder -offenlegungen vermeiden kann.

Intruder lässt sich nahtlos in Ihre technische Umgebung integrieren, um die Sicherheit Ihrer Systeme aus der gleichen Perspektive (dem Internet) zu testen, aus der potenzielle Cyberkriminelle, die versuchen, sie zu kompromittieren, sehen. Dazu verwendet es eine Penetrationssoftware, die sich durch Einfachheit und Schnelligkeit auszeichnet, damit Sie in kürzester Zeit geschützt werden können.

Intruder enthält eine Funktion namens Emerging Threat Scans, die Ihre Systeme proaktiv auf neue Schwachstellen überprüft, sobald diese bekannt werden. Diese Funktionalität ist für kleine Unternehmen ebenso nützlich wie für große, da sie den manuellen Aufwand reduziert, der erforderlich ist, um über die neuesten Bedrohungen auf dem Laufenden zu bleiben.

Als Teil seines Engagements für Einfachheit verwendet Intruder einen proprietären Rauschunterdrückungsalgorithmus, der das, was lediglich informativ ist, von dem trennt, was Maßnahmen erfordert, sodass Sie sich auf das konzentrieren können, was für Ihr Unternehmen wirklich wichtig ist. Die von Intruder durchgeführte Erkennung umfasst:

- Sicherheitsprobleme auf Webebene, wie SQL-Injection und Cross-Site-Scripting (XSS).

- Schwächen der Infrastruktur, wie z. B. die Möglichkeit der Remote-Code-Ausführung.

- Andere Sicherheitskonfigurationsfehler, wie z. B. schwache Verschlüsselung und unnötig exponierte Dienste.

Eine Liste aller über 10.000 Prüfungen, die Intruder durchführt, finden Sie auf seinem Webportal.

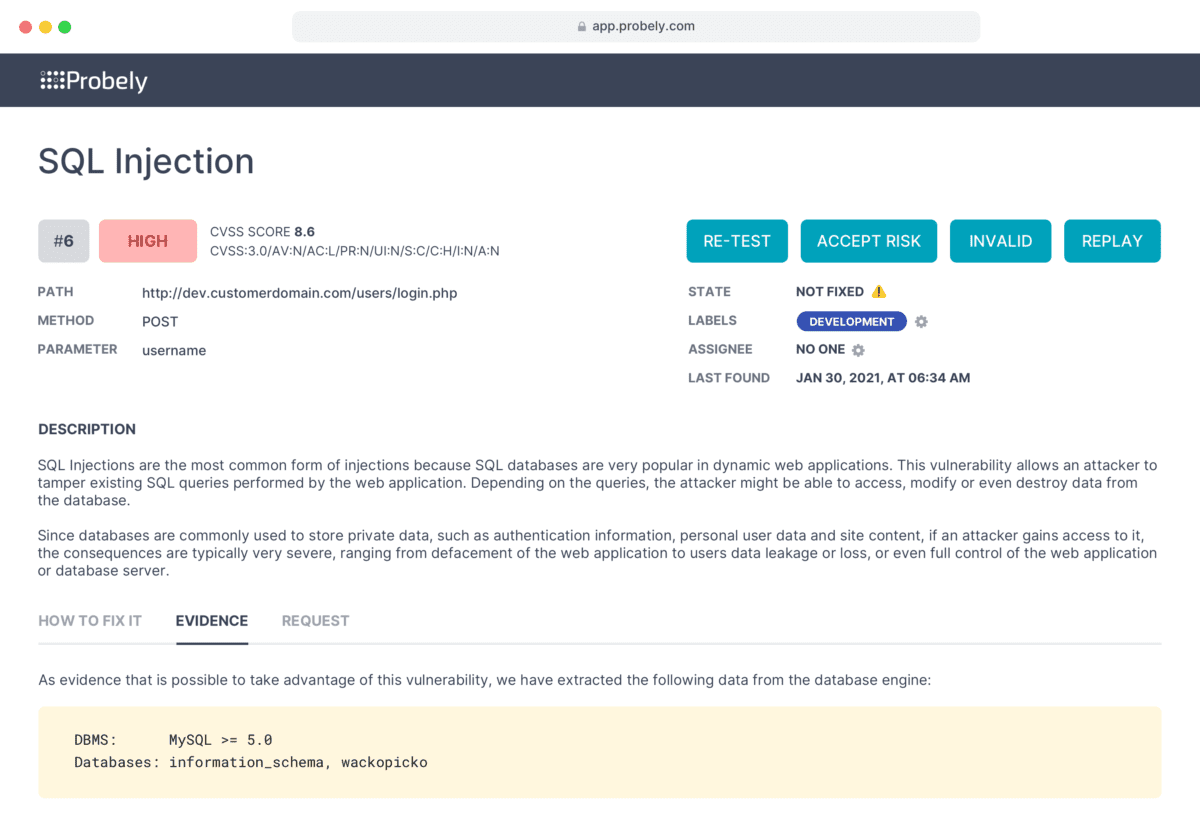

Wahrscheinlich

Viele wachsende Unternehmen haben kein eigenes Cybersicherheitspersonal, daher verlassen sie sich bei der Durchführung von Sicherheitstests auf ihre Entwicklungs- oder DevOps-Teams. Die Standardausgabe von Wahrscheinlich wurde speziell entwickelt, um Penetrationstestaufgaben in dieser Art von Unternehmen zu erleichtern.

Die gesamte Erfahrung von Probely ist auf die Bedürfnisse wachsender Unternehmen ausgelegt. Das Produkt ist elegant und einfach zu bedienen, sodass Sie in nicht mehr als 5 Minuten mit dem Scannen Ihrer Infrastruktur beginnen können. Während des Scans gefundene Probleme werden zusammen mit detaillierten Anweisungen zu deren Behebung angezeigt.

Mit Probely werden Sicherheitstests, die von DevOps oder Entwicklungsteams durchgeführt werden, unabhängiger von spezifischem Sicherheitspersonal. Darüber hinaus können die Tests in das SDLC integriert werden, um sie zu automatisieren und Teil der Softwareproduktionspipeline zu werden.

Probely lässt sich über Add-Ons in die beliebtesten Tools für die Teamentwicklung wie Jenkins, Jira, Azure DevOps und CircleCI integrieren. Für Tools, die kein unterstützendes Add-On haben, kann Probely über seine API integriert werden, die die gleiche Funktionalität wie die Web-App bietet, da jede neue Funktion zuerst der API und dann der Benutzeroberfläche hinzugefügt wird.

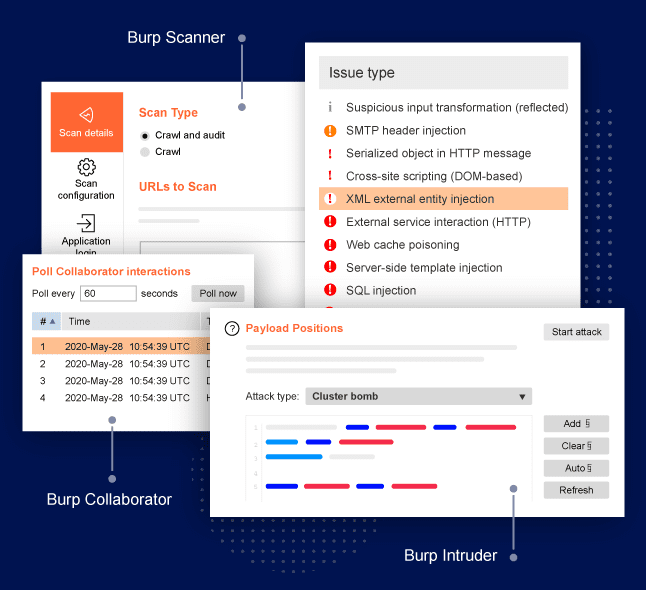

Burp-Suite

Das Burp Suite Professionelles Toolkit zeichnet sich durch die Automatisierung sich wiederholender Testaufgaben und die anschließende Tiefenanalyse mit seinen manuellen oder halbautomatischen Sicherheitstest-Tools aus. Die Tools wurden entwickelt, um die Top 10 OWASP-Schwachstellen zusammen mit den neuesten Hacking-Techniken zu testen.

Die manuellen Penetrationstestfunktionen von Burp Suite fangen alles ab, was Ihr Browser sieht, mit einem leistungsstarken Proxy, mit dem Sie die HTTP/S-Kommunikation ändern können, die durch den Browser läuft. Einzelne WebSocket-Nachrichten können geändert und für eine spätere Analyse der Antworten erneut ausgegeben werden – alles innerhalb desselben Fensters. Als Ergebnis der Tests werden dank einer fortschrittlichen automatischen Erkennungsfunktion für unsichtbare Inhalte alle verborgenen Angriffsflächen aufgedeckt.

Aufklärungsdaten werden gruppiert und in einer objektiven Standortkarte gespeichert, mit Filter- und Anmerkungsfunktionen, die die vom Tool bereitgestellten Informationen ergänzen. Dokumentations- und Korrekturprozesse werden vereinfacht, indem klare Berichte für Endbenutzer erstellt werden.

Parallel zur Benutzeroberfläche bietet Burp Suite Professional eine leistungsstarke API, die Zugriff auf seine internen Funktionen gewährt. Damit kann ein Entwicklungsteam eigene Erweiterungen erstellen, um Penetrationstests in seine Prozesse zu integrieren.

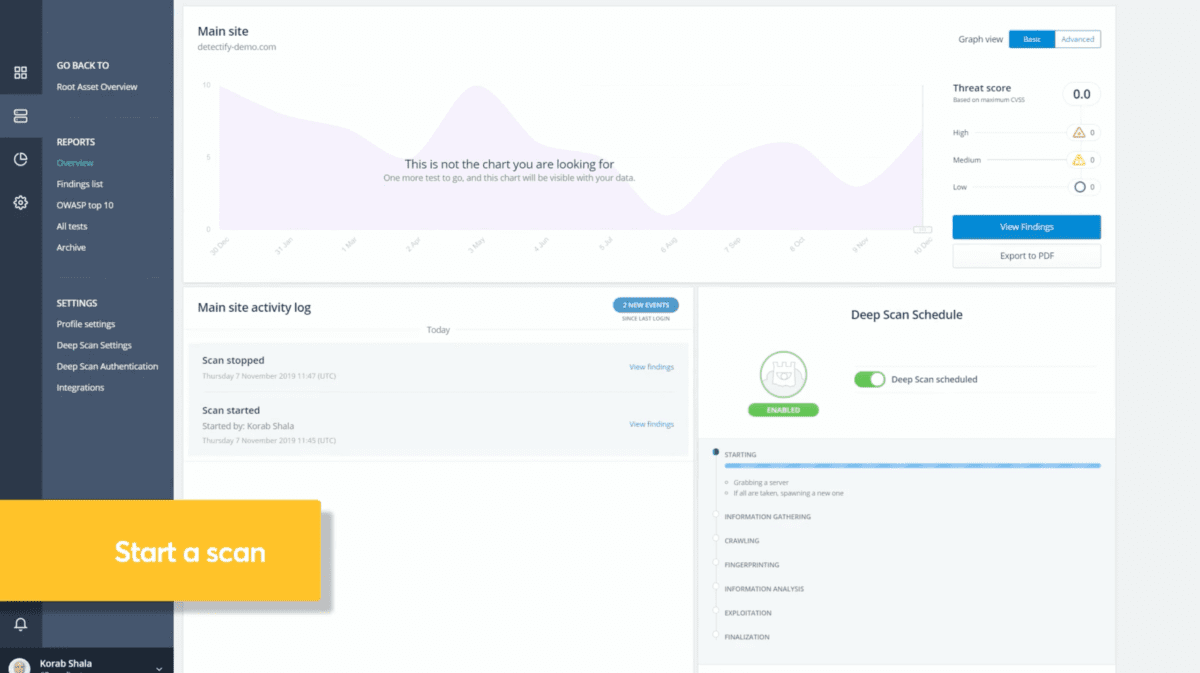

Erkennen

Erkennen bietet ein vollautomatisches Penetrationstest-Tool, mit dem Unternehmen die Bedrohungen für ihre digitalen Assets erkennen können.

Die Deep Scan-Lösung von Detectify automatisiert Sicherheitsprüfungen und hilft Ihnen, nicht dokumentierte Schwachstellen zu finden. Asset Monitoring überwacht kontinuierlich Subdomains und sucht nach exponierten Dateien, unbefugten Zugriffen und Fehlkonfigurationen.

Penetrationstests sind Teil einer Reihe von Inventarisierungs- und Überwachungstools für digitale Assets, die Schwachstellen-Scanning, Host-Erkennung und Software-Fingerabdrücke umfassen. Das Komplettpaket hilft, unangenehme Überraschungen zu vermeiden, wie z. B. unbekannte Hosts mit Schwachstellen oder Subdomains, die leicht gekapert werden können.

Detectify bezieht die neuesten Sicherheitserkenntnisse aus einer Community handverlesener ethischer Hacker und entwickelt sie zu Schwachstellentests. Dank dessen bieten die automatisierten Penetrationstests von Detectify Zugriff auf exklusive Sicherheitsergebnisse und Tests von über 2000 Schwachstellen in Webanwendungen, einschließlich OWASP Top 10.

Wenn Sie praktisch jeden Tag vor neuen Schwachstellen geschützt sein wollen, brauchen Sie mehr als vierteljährliche Penetrationstests. Detectify bietet seinen Deep-Scan-Service an, der eine unbegrenzte Anzahl von Scans zusammen mit einer Wissensdatenbank mit über 100 Tipps zur Fehlerbehebung bereitstellt. Es bietet auch die Integration mit Collaboration-Tools wie Slack, Splunk, PagerDuty und Jira.

Detectify bietet eine kostenlose 14-tägige Testversion an, die keine Eingabe von Kreditkartendaten oder anderen Zahlungsmitteln erfordert. Während der Testphase können Sie alle gewünschten Scans durchführen.

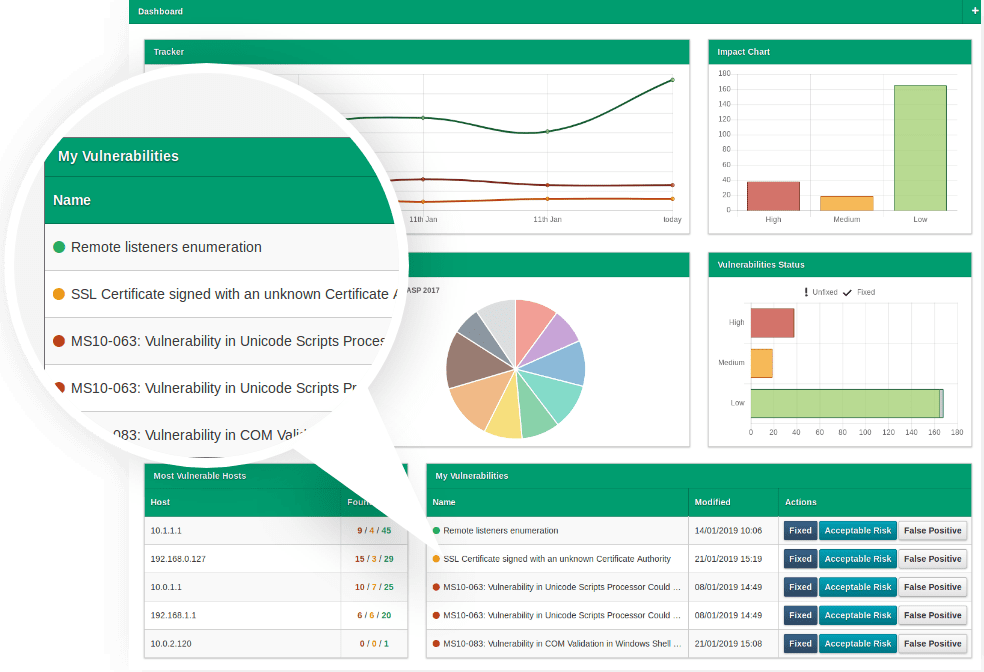

AppCheck

AppCheck ist eine vollständige Sicherheits-Scanning-Plattform, die von Experten für Penetrationstests entwickelt wurde. Es wurde entwickelt, um die Erkennung von Sicherheitsproblemen in Apps, Websites, Cloud-Infrastrukturen und Netzwerken zu automatisieren.

Die Penetrationstestlösung von AppCheck lässt sich in Entwicklungstools wie TeamCity und Jira integrieren, um Bewertungen in allen Phasen eines Anwendungslebenszyklus durchzuführen. Eine JSON-API ermöglicht die Integration mit Entwicklungstools, die nicht nativ integriert sind.

Mit AppCheck können Sie Scans in Sekundenschnelle starten, dank vorgefertigter Scan-Profile, die von AppChecks eigenen Sicherheitsexperten entwickelt wurden. Sie müssen keine Software herunterladen oder installieren, um mit dem Scannen zu beginnen. Sobald die Arbeit erledigt ist, werden die Ergebnisse ausführlich gemeldet, einschließlich leicht verständlicher Erzählungen und Empfehlungen zur Abhilfe.

Ein granulares Planungssystem lässt Sie das Starten von Scans vergessen. Mit diesem System können Sie zulässige Scanfenster zusammen mit automatischen Pausen und Fortsetzungen konfigurieren. Sie können auch automatische Scan-Wiederholungen konfigurieren, um sicherzustellen, dass keine neue Schwachstelle unbemerkt bleibt.

Ein konfigurierbares Dashboard bietet einen vollständigen und klaren Überblick über Ihre Sicherheitslage. Mit diesem Dashboard können Sie Schwachstellentrends erkennen, den Fortschritt der Behebung verfolgen und einen Blick auf die Bereiche Ihrer Umgebung werfen, die am stärksten gefährdet sind.

AppCheck-Lizenzen unterliegen keinen Einschränkungen und bieten unbegrenzte Benutzer und unbegrenztes Scannen.

Qualität

Qualys Web Application Scanning (WAS) ist eine Lösung für Penetrationstests, die alle Webanwendungen in einem Netzwerk erkennt und katalogisiert und von wenigen bis zu Tausenden von Anwendungen skaliert. Mit Qualys WAS können Webanwendungen markiert und dann in Kontrollberichten verwendet und der Zugriff auf Scandaten eingeschränkt werden.

Die Dynamic Deep Scan-Funktion von WAS deckt alle Anwendungen in einem Perimeter ab, einschließlich Apps in aktiver Entwicklung, IoT-Dienste und APIs, die Mobilgeräte unterstützen. Sein Anwendungsbereich umfasst öffentliche Cloud-Instanzen mit progressiven, komplexen und authentifizierten Scans, die sofortigen Einblick in Schwachstellen wie SQL-Injection, Cross-Site-Scripting (XSS) und alle OWASP Top 10 bieten. Zur Durchführung von Penetrationstests verwendet WAS fortschrittliches Scripting mit Selenium, dem Open-Source-Browser-Automatisierungssystem.

Um Scans effizienter durchzuführen, kann Qualys WAS über einen Pool von mehreren Computern hinweg betrieben werden, wobei ein automatischer Lastausgleich angewendet wird. Mit seinen Planungsfunktionen können Sie die genaue Startzeit der Scans und deren Dauer festlegen.

Dank seines Malware-Erkennungsmoduls mit Verhaltensanalyse kann Qualys WAS vorhandene Malware in Ihren Anwendungen und Websites erkennen und melden. Die durch automatisierte Scans generierten Schwachstelleninformationen können mit Informationen aus manuellen Penetrationstests konsolidiert werden, sodass Sie ein vollständiges Bild der Sicherheitslage Ihrer Webanwendung erhalten.

Bereit für Premium?

Mit zunehmender Fläche und Kritikalität Ihrer Webanwendungsinfrastruktur zeigen Open-Source- oder kostenlose Penetrationstestlösungen allmählich Schwächen. In diesem Fall sollten Sie eine Premium-Lösung für Penetrationstests in Betracht ziehen. Alle hier vorgestellten Optionen bieten unterschiedliche Pläne für unterschiedliche Anforderungen, daher sollten Sie den für Sie am besten geeigneten auswählen, um mit dem Testen Ihrer Anwendungen zu beginnen und die Aktion böswilliger Angreifer zu antizipieren.