Die wachsenden Risiken von Cybersicherheitsangriffen erfordern robuste Cloud-Datenspeicher- und Bereitstellungsmethoden.

Cloud Computing ist ein weit verbreitetes Konzept, das Remote-Server verwendet, um bei Bedarf Zugriff auf Computerressourcen wie Anwendungen, Server und Datenspeicher bereitzustellen. Diese Flexibilität des Zugriffs auf Ressourcen von entfernten Standorten aus hat die Akzeptanz von Cloud-Diensten erheblich gesteigert.

Laut Statistik wird der Markt für Cloud-Anwendungen voraussichtlich von 100 Milliarden US-Dollar im Jahr 2018 auf satte 168,6 US-Dollar im Jahr 2025 wachsen.

Die zunehmende Cloud-Bereitstellung hat jedoch auch die Häufigkeit von Cloud-Sicherheitsangriffen erhöht. 45 % der Datenschutzverletzungen sind Cloud-basiert, was die Cloud-Sicherheit zu einem wichtigen Anliegen für Unternehmen jeder Art und Größe macht.

Daher hat der Bedarf an neuen und modernen Sicherheitsstrategien Cloud Native Security hervorgebracht. Es bezieht sich auf die Sicherheitsmaßnahmen zum Schutz von Cloud-basierten Daten, Anwendungen und Infrastrukturen.

Dieser Blog wird tiefer in das Verständnis von Cloud Native Security eintauchen – was es bedeutet, Schlüsselkonzepte, Best Practices, Schwachstellen und mehr. Lesen Sie also weiter, wenn Sie mehr über dieses Konzept erfahren möchten!

Inhaltsverzeichnis

Was ist Cloud-native Sicherheit?

Cloud Native Security ist eine Sicherheitspraxis zum Sichern von Cloud-basierten Anwendungen, Plattformen und Infrastrukturen mithilfe eines Cloud-Computing-Bereitstellungsmodells.

Sein Hauptaugenmerk liegt auf der Nutzung der einzigartigen Eigenschaften von Cloud Computing, wie Skalierbarkeit, Automatisierung und Agilität.

Es baut Sicherheit vom Beginn des Entwicklungsprozesses über die Produktion auf und gewährleistet mehrere Sicherheitsebenen und eine konsistente Überwachung, um neue Schwachstellen zu erkennen.

Die moderne Cloud-Native-Architektur nutzt modernste Infrastruktur und Softwaretechnologie, um Unternehmen und Unternehmen die gleichzeitige und sichere Bereitstellung ihrer Anwendungen zu ermöglichen, wobei die Cloud-First-Infrastruktur betont wird.

Wie funktioniert Cloud-native Sicherheit?

Cloud Native bezieht sich auf die Neuerfindung, Innovation und Transformation der Art und Weise, wie Unternehmen Softwareentwicklung durchführen.

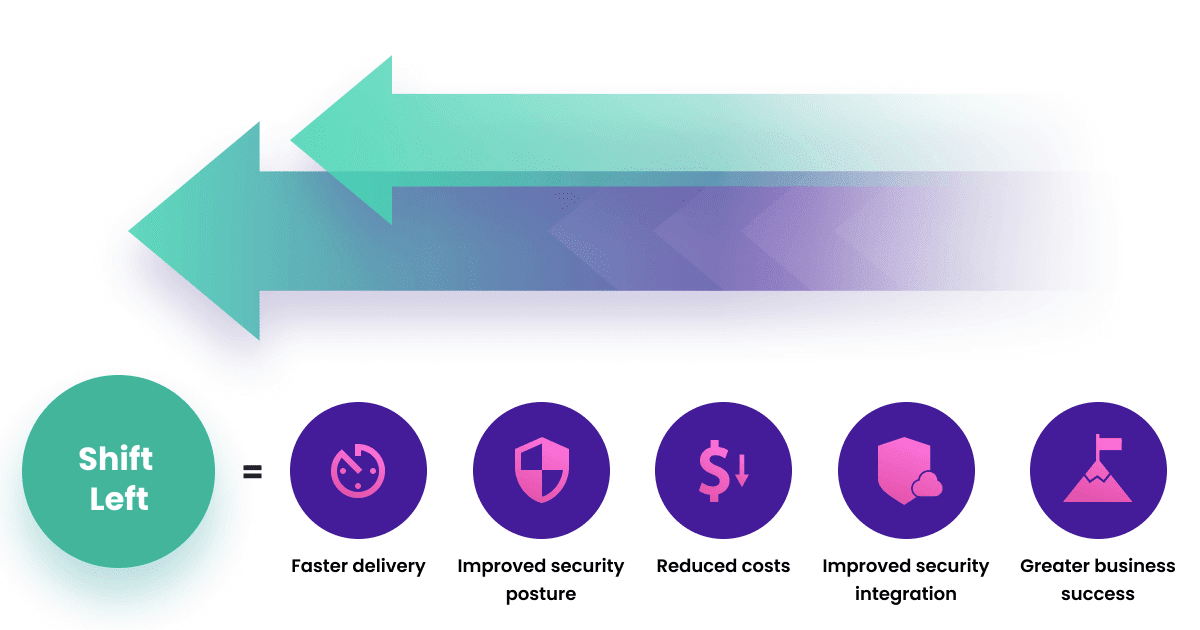

Während die Verlagerung der Sicherheit auf die linke Seite der Softwareentwicklung immer beliebter wird, ist es viel effizienter, Sicherheit an jedem Kontrollpunkt zu haben und Sicherheit während des gesamten Software Development Life Cycle (SDLC) zu integrieren.

Quelle: snyk.io

Quelle: snyk.io

Diese Shift-Left-Methode priorisiert die Sicherheit in der frühesten SDLC-Phase, wodurch es einfacher wird, Schwachstellen zu beheben und Engpässe zu verhindern.

Cloud Native Security implementiert das gleiche Prinzip und adressiert Sicherheitsbedenken, indem Schwachstellen korrekt behoben werden.

Hier sind einige effiziente Möglichkeiten, wie Cloud Native Security funktioniert:

- Automatisierte Bereitstellung von Sicherheitskontrollen: Cloud Native Security verwendet Automatisierung, um Sicherheitskontrollen wie Verschlüsselungs- und Angriffserkennungssysteme bereitzustellen, um eine aktualisierte und korrekte Konfiguration der Sicherheitskontrollen sicherzustellen.

- Continuous Integration/Continuous Deployment (CI/CD): CI/CD-Pipelines ermöglichen eine schnelle und automatisierte Bereitstellung von Sicherheitspatches und -updates.

- Containerisierung: Cloud Native Security nutzt die Containerisierung, um Daten und Anwendungen zu sichern und zu isolieren.

- Microservices-Architektur: Cloud Native Security verwendet eine Microservices-Architektur, um die Auswirkungen von Sicherheitsbedenken zu reduzieren. Wenn ein Sicherheitsproblem in einem Microservice auftritt, wirkt sich dies nicht immer auf die gesamte Anwendung aus.

- Compliance: Cloud Native Security erfüllt die behördlichen Standards und Sicherheitszertifizierungen wie SOC 2 und ISO 27001, sodass Unternehmen diese Standards einhalten.

Die Skalierbarkeit und Agilität von Cloud Computing ermöglichen es Unternehmen, schnell zu reagieren und auf die sich ändernden Sicherheitsanforderungen und -anforderungen einzugehen – was Cloud Native Security zu einer flexiblen und effizienten Lösung für die Sicherheit von Cloud-Daten und -Anwendungen macht.

Bedeutung und Ziele von Cloud Native Security

Cloud Native Security zielt darauf ab, ein robustes Sicherheitsframework zu ermöglichen, um die größtmögliche Daten- und Anwendungssicherheit zu gewährleisten und die Risiken von Cybersicherheitsbedrohungen zu minimieren.

Hier sind die wichtigsten Vorteile von Cloud Native Security:

#1. Verbesserte Überwachung und Sichtbarkeit

Cloud Native Security ermöglicht kontinuierliche Tests auf allen CI/CD-Ebenen, sodass Sicherheitsteams Sicherheitsprobleme auf System- und Komponentenebene verfolgen und beheben können.

Dank Cloud-Native-Anwendungen können Sie die Nutzung und die Nutzungsprotokolle einfach überwachen. Indem Sie sicherstellen, dass die Mitarbeiter und andere Teammitglieder nur minimalen Zugriff auf die Ressourcen haben, und die Nutzungsstatistiken durch die Erstellung von Dashboards verfolgen, wird das Verständnis des Nutzungsmusters viel einfacher.

Daher weist es unbefugte Benutzerzugriffsversuche zurück und sendet Warnungen, um solche Versuche zu signalisieren.

#2. Einfache Verwaltung

Die Automatisierung ist einer der Hauptunterschiede zwischen herkömmlicher und Cloud-nativer Sicherheit oder Anwendungen.

Cloud Native Security stellt Ressourcen automatisch zur Verfügung, mit Funktionen zur automatischen Problemlösung, automatischen Skalierbarkeit und automatischen Abhilfemaßnahmen, wodurch die Verwaltung zum Kinderspiel wird.

Es garantiert eine bessere Verwaltung und eine unkomplizierte Benutzererfahrung für die Teammitglieder.

#3. Verbesserte Kundenerfahrung

Bei der Cloud Native-Technologie werden Anwendungsaktualisierungen im Rahmen eines Testprozesses in winzigen Stapeln gesendet und verteilt.

Es sammelt automatisch gleichzeitig Benutzerfeedback und Vorschläge, um die erforderlichen Änderungen vorzunehmen.

Dieser Prozess mindert die Bedenken hinsichtlich Post-Deployment und Debugging, sodass Entwickler sich mehr auf die Eigenschaften von Anwendungen und die Reaktionen der Kunden darauf konzentrieren können.

#4. Automatische Bedrohungserkennung

Die Cloud Native Security-Technologie rationalisiert Arbeitsabläufe und identifiziert und entfernt Bedrohungen automatisch, indem sie Techniken und Algorithmen des maschinellen Lernens (ML) integriert.

Seine automatisierten Tools nutzen Data Mining und dynamische Analysetools für frühere Sicherheitsverletzungen, um Cybersicherheitsbedrohungen zu identifizieren und die entsprechenden Teams im Voraus zu benachrichtigen.

Es sichert und behebt die Anwendungen in Echtzeit mit Hilfe von ereignisgesteuerter Mechanisierung im Falle von Datenschutzverletzungen.

#5. Kontinuierliche Konformitätssicherung

Cloud-native Anwendungen ermöglichen die Kompatibilität mit Regeln und Vorschriften, die für die Nutzung der Cloud-Infrastruktur relevant sind. Für den Schutz von Daten sind beispielsweise Lokalisierungsgesetze und Datenhoheitsvorschriften verantwortlich.

Während diese Gesetze und Vorschriften je nach Domain und Land unterschiedlich sind, stellt eine Cloud-Infrastruktur standardmäßig die Einhaltung dieser Vorschriften sicher und setzt einen Standard für Cloud-Sicherheitsmaßnahmen.

#6. Nahtlose Bereitstellung und Flexibilität

Cloud-native Sicherheit und Anwendungen erfordern schnelle Bereitstellungen, was es Sicherheitsteams erleichtert, Sicherheitskorrekturen in mehreren Umgebungen anzuwenden.

Dies ist wichtig, da veraltete Software und Anwendungen kritische Auswirkungen auf die Sicherheit haben können; Daher ist die Aktualisierung der Cloud-Infrastruktur mit den neuesten Sicherheitsmaßnahmen unerlässlich, um sich entwickelnde Bedrohungen der Cybersicherheit zu verhindern und zu bekämpfen.

#7. Reduzierte Entwicklungskosten

Alle Anwendungen der Cloud Native Technology verwenden Microservices, die Sie problemlos zwischen mehreren Projekten migrieren können.

Wenn Sie also neue Anwendungen erstellen müssen, müssen Sie die Microservices des alten Projekts auf das neue anwenden.

Dieser Prozess reduziert die Entwicklungskosten erheblich und ermöglicht es Entwicklern, mehr Zeit in die Anwendungen anstatt in das Framework zu investieren, da die Cloud Native-Technologie das Framework in mehrere Dienste aufteilt.

#8. Datensicherheit

Cloud Native Security verwendet leistungsstarke schlüsselbasierte Datenverschlüsselungsalgorithmen, um zu verhindern, dass externe Benutzer und böswillige Hacker auf Datendateien und Daten zugreifen und diese abfangen, die in die und aus der Cloud übertragen werden.

Darüber hinaus können Sie den Zugriff auf vertrauliche Daten auf autorisierte Benutzer beschränken – aus diesem Grund verschieben Organisationen wie Banken ihre Daten in die Cloud.

#9. Netzwerksicherheit

Cloud-native Bereitstellungen ermöglichen eine verbesserte Netzwerksicherheit – dank Sicherheitsmaßnahmen wie der laufenden Überwachung des Netzwerkverkehrs für die Berichterstellung und anpassbaren Firewall-Regeln.

Es protokolliert auch den Benutzerzugriff auf und von den Anwendungen und den Netzwerkverkehr in den Überprüfungsanwendungen.

Dieser Protokollierungsprozess des Verkehrsflusses der Anwendung entwickelt ein tiefes Verständnis der Nutzung der Anwendung und macht das Analysieren, Erkennen und Vorhersagen von Netzwerkbedrohungen zum Kinderspiel.

Unabhängig davon, ob Sie Schwachstellen einfach verwalten und Bedrohungserkennung automatisieren oder hohe Datensicherheit zu erschwinglichen Kosten ermöglichen möchten, Cloud Native Security ist eine zuverlässige Option für die Cloud-Infrastruktur Ihres Unternehmens.

4 Cs der Cloud-nativen Sicherheit

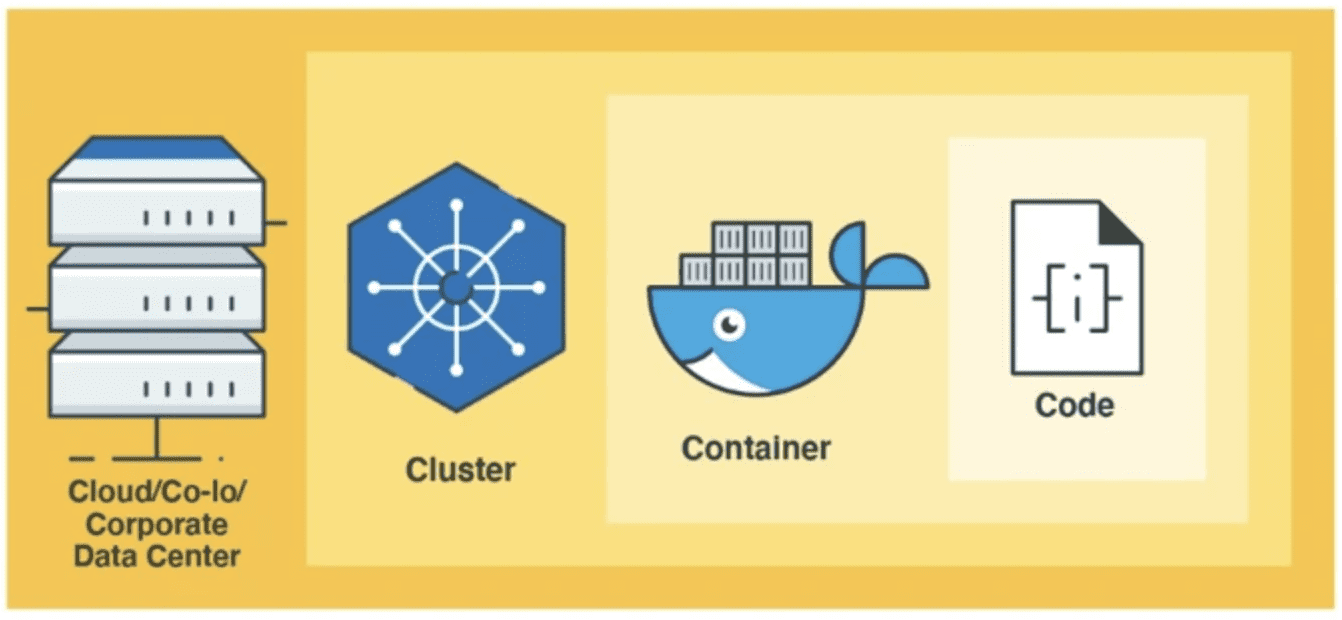

Cloud Native Security folgt einem mehrschichtigen Sicherheitsansatz, der als das beste Design zum Schutz von Software und Anwendungssystemen gilt.

Eine typische Cloud-Native-Infrastruktur besteht aus vier Sicherheitsebenen: Cloud, Code, Container und Cluster.

Schauen wir uns jeden von ihnen und ihre Bedeutung an.

Quelle: trendmicro.com

Quelle: trendmicro.com

Wolke

Die Cloud-Infrastruktur ist die Grundlage aller Sicherheitsebenen und die Grundlage für die Konfiguration der Sicherheit für die Anwendungen.

Die Aktivierung der Anwendungssicherheit auf Cloud-Ebene ist unerlässlich, da es für Entwickler schwierig ist, sie auf Code-Ebene zu konfigurieren. Die Cloud-Anbieter geben klare Empfehlungen zum Ausführen sicherer Anwendungs-Workloads.

Die Cloud-Layer-Schnittstelle interagiert mit den externen Umgebungen, einschließlich Plugins, Benutzern und externen APIs von Drittanbietern. Daher würden Sicherheitslücken in der Cloud-Schicht alle Anwendungen, Dienste und Prozesse, die in der Cloud gehostet werden, erheblich beeinträchtigen.

Cluster

Nachdem die Cloud-Schicht die Cluster-Schicht ist, werden Anwendungen, die innerhalb der Cloud-Infrastruktur bereitgestellt werden, in Container modularisiert und in verschiedene Container gruppiert.

Das Schützen eines Clusters umfasst das Sichern der Software und der Anwendungen, die in den Clustern ausgeführt werden, sowie der sicheren Kommunikationskonfiguration im Cluster.

Container

Die Containerschicht, die nach der Codeschicht kommt, ist der wichtigste Teil der Anwendungs- und Softwarebereitstellung in Cloud Native Security-Bereitstellungen.

Da die Software und die Umgebung in Container verpackt sind, ist der Schutz von Containern in modernen Cloud-Umgebungen unvermeidlich.

Code

Das letzte ‚C‘ ist die Codeschicht. Die Stärkung und Entwicklung der Cloud-Sicherheit durch den Code einer Anwendung ist eine der Best Practices von DevSecOps.

Es geht darum, die Sicherheit auf die Ebene des Anwendungscodes nach unten zu verlagern und die Anwendungssicherheit früher im Lebenszyklus der Software- und Anwendungsentwicklung zu priorisieren. Durch die frühere Identifizierung von Sicherheitslücken im Entwicklungslebenszyklus können Unternehmen viel Zeit, Kosten und Aufwand sparen.

Cloud-native Sicherheitslücken

Während Cloud Native Security darauf abzielt, die Cloud-Infrastruktur und die Architektur der Unternehmenssoftware zu modernisieren, hat es Auswirkungen auf die Sicherheit – was viele überraschen könnte.

Hier sind die häufigsten Cloud Native Security-Schwachstellen, die Sie berücksichtigen müssen, bevor Sie sie in Ihre Infrastruktur integrieren.

#1. Falsch konfigurierte Container

Kürzlich gab die NSA bekannt, dass Fehlkonfigurationen eine häufige Schwachstelle und Bedrohung in der Cloud sind.

In der serverlosen Cloud Native-Welt ist es einfach, neue Webserver hochzufahren und neue Container zu erstellen. Aber ohne granulare Sicherheit ist ein freizügiger Netzwerkzugriff möglich, sodass das Cloud-Netzwerk für jeden zugänglich bleibt.

Häufig nehmen Anwendungsentwickler Konfigurationsänderungen vor oder schreiben Konfigurationsregeln und -richtlinien, die für die gesamte Suite von Anwendungen gelten. Infolgedessen könnten Fehlkonfigurationen im DevSecOps-Prozess den Datenspeicher offenlegen oder anfällige Workloads erzeugen.

#2. Unsichere Standardeinstellungen

Nicht alle Cloud-nativen Tools und Anwendungen sind standardmäßig sicher, da einige flexible Einstellungen und Konfigurationen bieten. Laut der Studie von Accurics sind jedoch 48 % der Sicherheitsverletzungen von Cloud-nativen Anwendungen auf unsichere Standardeinstellungen zurückzuführen.

Unsichere Ausfälle entstehen, wenn die Sicherheitsteams Cloud-basierte Systeme mit falsch konfigurierten oder unzureichenden Sicherheitseinstellungen bereitstellen, was zu kompromittierten oder durchgesickerten vertraulichen Daten führt.

Daher ist es wichtig, die Sicherheitseinstellungen des Cloud-basierten Systems sorgfältig und auswertbar zu konfigurieren, um unbefugten Zugriff auf sensible Informationen zu verhindern.

#3. Undichte Geheimnisse

Durch das Speichern vertraulicher Informationen wie Verschlüsselungsschlüssel und Datenbankanmeldeinformationen in einer Anwendung oder den Datenbanken des Unternehmens können diese Bedrohungen und Sicherheitslücken ausgesetzt werden.

Im Jahr 2021 wurden rund 6 Millionen Passwörter und sensible Informationen wie API-Schlüssel gestohlen. Massenweise gestohlene Zugangsdaten aus der Datenbank eines Unternehmens können Kunden und Endbenutzer gefährden – was zu hohen Strafen führen kann.

Durchgesickerte Geheimnisse und Daten können zu schwerwiegenden Folgen wie Diebstahl, Dienstunterbrechung und unbefugtem Systemzugriff führen. Daher ist es wichtig, sensible Daten durch Verschlüsselung, sichere Speichersysteme und Zugriffskontrollen wie Multi-Factor Authentication (MFA) ordnungsgemäß zu sichern und zu verwalten, um das Risiko einer übermäßigen Genehmigung zu vermeiden.

#4. Schwachstellen in der Softwarelieferkette

So wie es eine Lieferkette für traditionelle Produkte gibt, gibt es eine für Softwareprodukte.

Viele Verteilungsmodelle und Frameworks von Drittanbietern ermöglichen das Entwerfen und Bereitstellen des Codes für das Produktionsteam. Das Risiko der Verwendung von Drittanbieter- und Cloud-basierten Anwendungen führt jedoch zu Schwachstellen in der Softwarelieferkette.

Dies tritt auf, wenn die Komponenten der Softwarelieferkette, wie die Bibliothek oder das Paket, kompromittiert werden. Im Jahr 2021 haben sich die Schwachstellen in der Softwarelieferkette, einschließlich Open-Source-Schwachstellen, fast verdreifacht.

Ein wachsamer und proaktiver Ansatz für Cloud Native Security gemäß den Best Practices ist entscheidend, um Sicherheitsrisiken zu reduzieren.

Lernmittel

Hier ist eine Liste mit hilfreichen Lernressourcen und Büchern von Amazon, um einen detaillierten Einblick in Cloud Native Security und Tipps zur Integration in Ihre Systeme zu erhalten.

#1. Cloud Native Security Cookbook: Rezepte für eine sichere Cloud (1. Auflage)

Dieses Cloud Native Security Cookbook von Josh Armitage wurde 2022 veröffentlicht und bietet einen Einblick, wie Sie Azure, AWS und GCP verwenden können, um die Sicherheit Ihres Cloud Native Systems zu verbessern.

Der Autor teilt seine Erfahrungen mit den Kompromissen, die Entwickler und Sicherheitsexperten mit verschiedenen Cloud-Anbietern eingehen müssen, und wie sie die vorhandenen Lösungen implementieren können, um robustere Lösungen zu entwickeln.

#2. Cloudnative Sicherheit (1. Auflage)

Dieser umfassende Leitfaden zu Cloud Native Security von Chris Binnie umfasst eine detaillierte Studie zur Minimierung der Angriffsfläche und zur Minderung von Cybersicherheitsrisiken zum Schutz der Cloud Native-Infrastruktur.

Dies ist das beste Buch, wenn Sie detailliertes Wissen über die Stärkung und Härtung Ihres Cloud-nativen Vermögens wünschen.

#3. Kubernetes Security and Observability: Ein ganzheitlicher Ansatz zur Sicherung von Containern und Cloud-nativen Anwendungen (1. Auflage)

Dieses Buch von Brendan Creane und Amit Gupta konzentriert sich auf die wichtigsten Beobachtbarkeits- und Sicherheitspraktiken, mit denen Sie die Leistungsfähigkeit von Cloud-nativen Anwendungen freisetzen können.

Wenn Sie also mehr über den Architekten der Kubernetes-Sicherheit für Hybrid- und Multi-Cloud-Umgebungen erfahren möchten, sollten Sie sich unbedingt diesen ganzheitlichen Leitfaden besorgen.

#4. Praktische Cloud-native Sicherheit mit Falco: Risiko- und Bedrohungserkennung für Container, Kubernetes und Cloud (1. Auflage)

Dieser Leitfaden von Loris Degioanni führt die Leser in das Konzept von Falco ein, einem Open-Source-Standard für die kontinuierliche Erkennung von Bedrohungen und Risiken in Kubernetes, Cloud und Containern.

Sie können alles über Falco erfahren, von der Bereitstellung bis hin zum Schreiben Ihrer eigenen Sicherheitsregeln, um die Erkennung von Bedrohungen in Ihrer Cloud-Infrastruktur zu beschleunigen.

#5. Native Cloud Security Ein vollständiger Leitfaden – Ausgabe 2019

Wenn Sie Antworten auf Ihre speziellen Fragen zu Cloud Native Security benötigen, ist dieses Buch genau das Richtige für Sie.

Der Autor Gerardus Blokdyk stellt alle wesentlichen Tools bereit, die Sie für eine gründliche Selbstbewertung der Cloud-nativen Sicherheit benötigen, mit der Sie Verbesserungsbereiche innerhalb Ihrer Cloud-nativen Sicherheitsinfrastruktur identifizieren können.

Fazit: Cloud Native Security ist die Zukunft

Gartner prognostiziert, dass bis 2025 mehr als die Hälfte der Ausgaben von IT-Unternehmen von der traditionellen IT-Infrastruktur auf die Public Cloud verlagert werden – ein Sprung von 41 % im Jahr 2022.

Von allen Vorteilen, die diese IT-Unternehmen aus der Cloud-Infrastruktur ziehen, bleibt die Sicherheit jedoch eine der größten Herausforderungen, denen sie gegenüberstehen – hauptsächlich aufgrund von Mitarbeiterfehlern, Fehlkonfigurationen und inhärenten architektonischen Schwachstellen.

Stellen Sie daher sicher, dass Sie die Bedeutung, Ziele, Vorteile und Best Practices von Cloud Native Security durch diesen Blog und die erwähnten Lernressourcen verstehen, um eine skalierbare und agile Cloud Native-Anwendungsinfrastruktur für Ihr Unternehmen zu ermöglichen.

Sehen Sie sich als Nächstes die beste Vulnerability-Management-Software an.