Die Verwendung eines Linux-basierten Betriebssystems zum Verbergen Ihrer Identität im Internet ist recht einfach, und Sie können dies alles tun, ohne für einen VPN-Dienst wie den heute verfügbaren zu bezahlen.

Kali-Linux-Distributionen werden unter anderem verwendet, um die Sicherheit von WLAN-Netzwerken, Websites und Servern zu testen. Betriebssysteme wie Debian und Ubuntu werden ebenfalls häufig für diese Zwecke verwendet.

Proxy-Ketten und Tor kann verwendet werden, um viele Proxys zu verketten und Anonymität zu bieten, wodurch es schwieriger wird, Ihre tatsächliche IP-Adresse aufzuspüren. Infolgedessen verbirgt ProxyChains Ihre echte IP-Adresse, indem es viele Proxy-Server verwendet. Denken Sie daran, dass Ihre Internetverbindung umso langsamer wird, je mehr Proxys Sie verwenden.

Inhaltsverzeichnis

Was sind ProxyChains?

Proxychains ist ein UNIX-Programm, mit dem wir unsere IP-Adresse maskieren können, indem wir den Netzwerkverkehr umleiten. Es leitet unseren TCP-Verkehr durch eine Vielzahl von Proxys, einschließlich TOR, SOCKENund HTTP.

- TCP-Aufklärungstools wie Nmap sind kompatibel.

- Ermöglicht die Weiterleitung jeder TCP-Verbindung an das Internet über eine Reihe konfigurierbarer Proxys.

- Standardmäßig wird das Tor-Netzwerk verwendet.

- Innerhalb einer Liste ist es möglich, verschiedene Proxy-Arten zu mischen und abzugleichen.

- Proxychains können auch zur Umgehung von Firewalls, IDS- und IPS-Erkennung verwendet werden.

Proxy-Verkettung ist einfach und kann von jedem ausgeführt werden, wie in diesem Artikel gezeigt wird.

Diese Anleitung zeigt Ihnen, wie Sie Tor und Proxychains in Linux für Anonymität einrichten.

Installation von Tor & Proxychains unter Linux

Aktualisieren Sie zunächst das Linux-System mit den Patches und den neuesten Anwendungen. Dazu öffnen wir ein Terminal und geben ein:

$ sudo apt update && sudo apt upgrade

Überprüfen Sie dann, ob Tor und Proxychains vorinstalliert sind oder nicht, indem Sie einfach diese Befehle separat eingeben:

$ proxychains $ tor

Wenn sie nicht installiert wurden, geben Sie den folgenden Befehl im Terminal ein:

$ sudo apt install proxychains tor -y

Bitte beachten Sie, dass wir den Tor-Browser nicht installieren. Wir installieren den Tor-Dienst, einen Dienst, der lokal auf Ihrer virtuellen Maschine oder Ihrem Betriebssystem ausgeführt wird und tatsächlich an einen bestimmten Port auf dem lokalen Host gebunden ist. In unserem Fall wird es 9050 sein und das ist die Standardeinstellung für den Tor-Dienst.

So überprüfen Sie den Status von Tor:

┌──(root💀kali)-[/home/writer]

└─# service tor status

● tor.service - Anonymizing overlay network for TCP (multi-instance-master)

Loaded: loaded (/lib/systemd/system/tor.service; disabled; vendor preset: disabled)

Active: inactive (dead)

So starten Sie den Tor-Dienst:

$ service tor start

So beenden Sie den Tor-Dienst:

$ service tor stop

Konfigurieren von ProxyChains

Suchen Sie zuerst das Verzeichnis von ProxyChains, indem Sie diesen Befehl verwenden:

┌──(root💀kali)-[~] └─# locate proxychains /etc/proxychains4.conf /etc/alternatives/proxychains /etc/alternatives/proxychains.1.gz /usr/bin/proxychains /usr/bin/proxychains4 /usr/lib/x86_64-linux-gnu/libproxychains.so.4 /usr/share/applications/kali-proxychains.desktop /usr/share/doc/libproxychains4 /usr/share/doc/proxychains4

Dies ist unsere Konfigurationsdatei.

/etc/proxychains4.conf

Basierend auf dem obigen Ergebnis können wir feststellen, dass sich die ProxyChain-Konfigurationsdatei in /etc/ befindet.

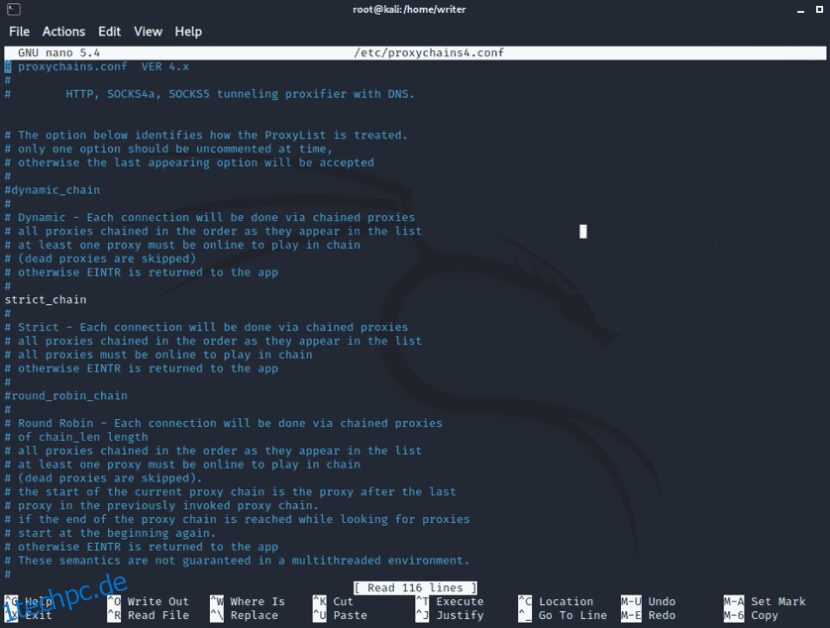

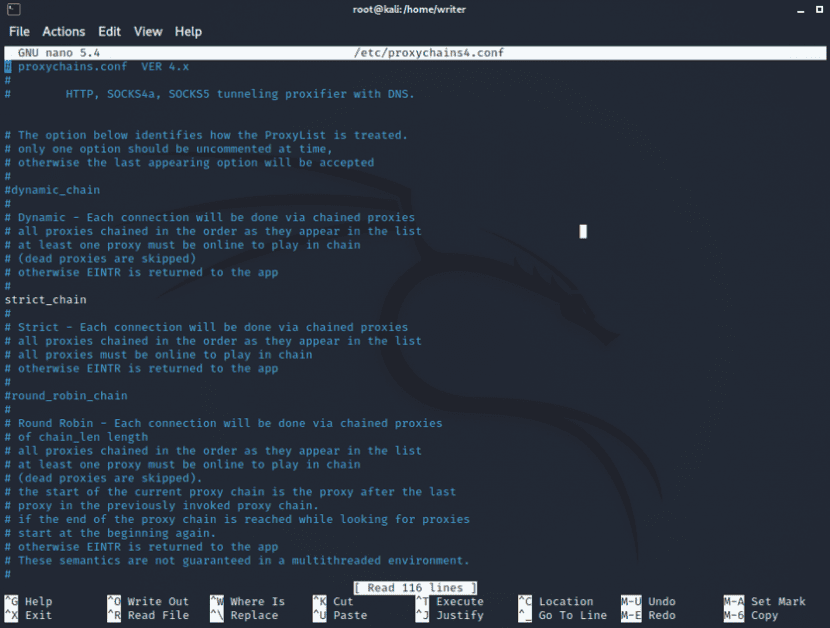

Wir müssen einige Anpassungen an den ProxyChains-Konfigurationsdateien vornehmen. Öffnen Sie die Konfigurationsdatei in Ihrem bevorzugten Texteditor wie Leafpad, Vim oder Nano.

Hier verwende ich den Nano-Editor.

nano /etc/proxychains.conf

Die Konfigurationsdatei wird geöffnet. Jetzt müssen Sie einige Zeilen kommentieren und auskommentieren, um die Proxy-Ketten einzurichten.

Sie werden das „#“ in der Konfiguration bemerken, das für Kommentare in der Bash-Sprache steht. Sie können nach unten scrollen und die Einstellungen mit den Pfeiltasten vornehmen.

#1. Dynamische Kette sollte aus dem Bemerkungskommentar entfernt werden. Alles, was Sie tun müssen, ist, ein # vor dynamic_chain zu entfernen.

dynamic_chain # # Dynamic - Each connection will be done via chained proxies # all proxies chained in the order as they appear in the list # at least one proxy must be online to play in chain # (dead proxies are skipped) # otherwise EINTR is returned to the app

#2. Setzen Sie den Kommentar vor random_chain und strict_chain. Fügen Sie einfach # davor ein.

#random_chain # # Random - Each connection will be done via random proxy # (or proxy chain, see chain_len) from the list. # this option is good to test your IDS :)

#3. Maximal mal, wenn es das Proxy-DNS-Kommentar enthält, überprüfen Sie, ob es unkommentiert ist. Auf diese Weise vermeiden Sie DNS-Lecks, die Ihre wahre IP-Adresse preisgeben könnten.

# Proxy DNS requests - no leak for DNS data proxy_dns

#4. Fügen Sie socks5 127.0.0.1 9050 in der Proxy-Liste die letzte Zeile hinzu.

[ProxyList] # add proxy here ... # meanwile # defaults set to "tor" socks4 127.0.0.1 9050 socks5 127.0.0.1 9050

Hier wird der Socks4-Proxy bereits angegeben. Sie müssen den Socks5-Proxy wie oben gezeigt hinzufügen. Speichern Sie schließlich die Konfigurationsdatei und beenden Sie das Terminal.

Verwendung von ProxyChains

Zunächst müssen Sie den Tor-Dienst starten, um ProxyChains nutzen zu können.

┌──(root💀kali)-[/home/writer] └─# service tor start

Nachdem der Tor-Dienst gestartet wurde, können Sie ProxyChains zum Durchsuchen und zum anonymen Scannen und Aufzählen verwenden. Sie können auch das Nmap- oder sqlmap-Tool mit ProxyChain verwenden, um Exploits anonym zu scannen und zu suchen. Es ist großartig, oder?

Um ProxyChains zu verwenden, geben Sie einfach den ProxyChains-Befehl in ein Terminal ein, gefolgt vom Namen der App, die Sie verwenden möchten. Das Format ist wie folgt:

┌──(writer㉿kali)-[~] └─$ proxychains firefox www.flippa.com

So verwenden Sie Nmap:

$ proxychains nmap -targetaddress

So verwenden Sie sqlmap:

$ proxychains python sqlmap -u target

Sie können auch anonym auf Exploits testen, z

$ proxychains python sqlmap -u http://www.targetaddress/products.php?product=3

Buchstäblich jedes TCP-Aufklärungstool kann mit ProxyChains verwendet werden.

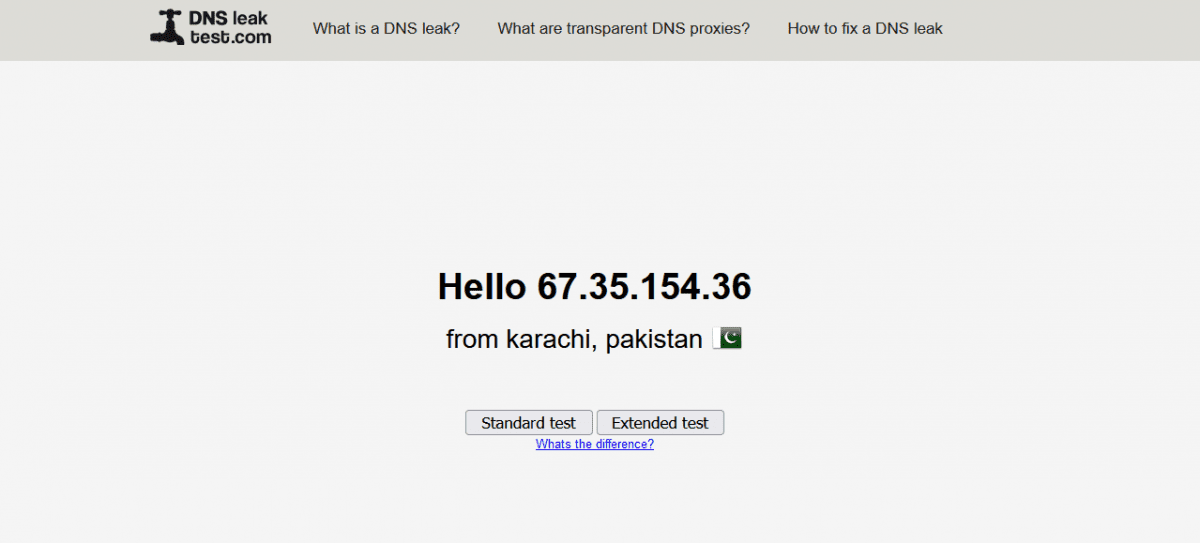

Für die endgültige Bestätigung, ob ProxyChains ordnungsgemäß funktioniert oder nicht, gehen Sie einfach zu dnsleaktest.com und überprüfen Sie Ihre IP-Adresse und DNS-Lecks.

Nachdem Sie ProxyChains ausgeführt haben, werden Sie feststellen, dass Firefox mit einer anderen Sprache geladen wurde. Lassen Sie uns nun einen DNS-Leak-Test mit einem Befehl durchführen:

$ proxychains firefox dnsleaktest.com

Wie Sie sehen können, hat sich mein Standort von INDIEN nach PAKISTAN verlagert, und die gute Nachricht ist, dass ProxyChains meine IP-Adresse ständig dynamisch ändert, um sicherzustellen, dass meine Anonymität gewahrt bleibt.

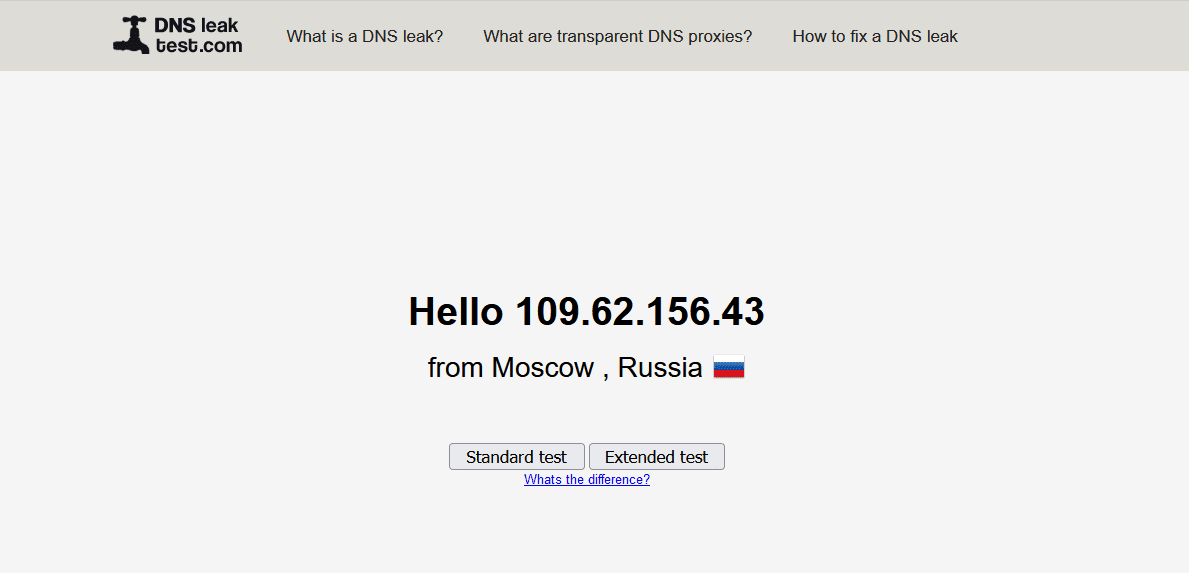

Wenn Sie ein neues Ergebnis sehen möchten, schließen Sie einfach Firefox, bereinigen Sie das Terminal, starten Sie den Tor-Dienst neu und starten Sie ProxyChains erneut. Beim DNS-Leak-Test sehen Sie eine Vielzahl von Ergebnissen, wie unten dargestellt.

Auch hier sieht man, dass sich mein Standort von Pakistan nach Russland verlagert hat. So funktionieren dynamische Chain-Proxys. Es erhöht die Chancen auf mehr Anonymität beim Hacken.

Fazit 👨💻

Wir haben gelernt, im Internet anonym zu bleiben und unsere Online-Privatsphäre beim Pentest zu schützen. ProxyChains können auch in Verbindung mit Sicherheitstools wie Nmap und Burpsuite verwendet werden und werden häufig zur Umgehung von IDS-, IPS- und Firewall-Erkennung verwendet.

Wenn Sie nach einer schnellen und einfachen Einrichtungslösung suchen, können Sie alternativ ein VPN in Betracht ziehen, das den Datenverkehr standardmäßig anonymisiert.