„Verzeichnis“ ist ein gebräuchlicher Begriff in der Computertechnik, der eine Reihe von Dingen bedeuten kann. Bei Netzwerken bezieht sich das Verzeichnis jedoch normalerweise auf Benutzerdaten und eine Liste von Ressourcen, die im Netzwerk kontaktiert werden können.

Es gibt also zwei Arten von Verzeichnissen, um die man sich in einem Netzwerk kümmern muss: Das eine listet Personen auf und das andere listet Geräte auf. In diesem Leitfaden werden wir die verschiedenen Verzeichnissysteme untersuchen, die heute üblicherweise in Netzwerken in Betrieb sind.

Inhaltsverzeichnis

Verzeichnisspeicherformat

Jede Liste von Daten kann auf einem Computer in Form einer Datei oder in einer Datenbank gespeichert werden. Frühe Verzeichnissysteme waren dateibasiert. Die Entwicklung von Datenbankverwaltungssystemen hat die Datenbankoption jedoch effizienter gemacht. Datenbanken sind einfacher und schneller zu durchsuchen und die dafür verwendeten Abfragesprachen (normalerweise SQL) ermöglichen die Einbeziehung von booleschen Operatoren (AND, OR, NOT, DIVIDE, TIMES, SELECT, PROJECT) in die Suche.

Verzeichniszugriffsverfahren

Der Einsatz eines Verzeichnissystems, das auf einem offen verfügbaren Protokoll basiert, ist dem Kauf eines proprietären Systems vorzuziehen, das seine eigenen Kommunikationsformate verwendet. Verzeichnisdienste erfordern zwei grundlegende Komponenten, nämlich einen Client und einen Server. Der Server ist das Programm, das die Datenbank enthält und den Zugriff auf die Daten verwaltet. Der Client ist normalerweise in eine Schnittstelle eingebettet, die entweder abgerufene Daten anzeigt, die Änderung dieser Daten zulässt oder die Ausführung von Aktionen unter der Bedingung ermöglicht, dass diese Informationen empfangen werden.

Wenn Sie sich für die Installation eines Verzeichnissystems entscheiden, das auf universellen Protokollen basiert, können Sie die Client- und Serversysteme „mischen und anpassen“, da sie garantiert miteinander interagieren können, unabhängig davon, wer sie geschrieben hat. Darüber hinaus können die in Netzwerkverzeichnissen enthaltenen Informationen von Überwachungs- und Aktivitätsberichtswerkzeugen wie Intrusion Detection Systems (IDS) ausgenutzt werden. Die Installation eines Verzeichnismanagers, der häufig verwendete Protokolle implementiert, stellt sicher, dass die in diesen Verzeichnissen enthaltenen Informationen für diese Benutzerüberwachungs- und Ressourcensteuerungspakete zugänglich sind.

Lightweight Directory Access Protocol (LDAP)

LDAP ist ein Dienstprotokoll, das als Zugriffsmechanismus auf eine Vielzahl von Netzwerkverzeichnissen weit verbreitet ist. Einige der nachfolgend aufgeführten Netzwerkverzeichnissysteme verwenden LDAP-Verfahren.

Da es sich um ein Protokoll und nicht um eine Software handelt, können Sie LDAP nicht kaufen und installieren. Stattdessen würden Sie ein Programm erwerben und ausführen, das die LDAP-Regeln implementiert. Ein Protokoll skizziert eine Liste von Standards und Arbeitsverfahren, die ein Ziel erreichen, sodass das Protokoll selbst nicht vom Betriebssystem abhängig ist. Das bedeutet, dass jeder eine LDAP-Implementierung für Windows, Linux, Unix oder jedes andere Betriebssystem entwickeln kann.

Ein wichtiges Element der LDAP-Definition besteht darin, dass sie eine Befehlssprache festlegt, die es Clients ermöglicht, mit dem LDAP-Server zu kommunizieren. Da der Standard öffentlich verfügbar ist, kann jeder ihn verwenden, um eine Anwendung zu erstellen, die mit einem LDAP-Server interagiert. Dies bedeutet, dass LDAP in kommerzielle Software integriert werden kann und auch in jedes von Ihnen entwickelte firmeninterne benutzerdefinierte Programm integriert werden kann. Diese Flexibilität und Universalität hat LDAP zum De-facto-Standard für den Betriebsablauf von Verzeichnisdiensten gemacht.

LDAP wird für alle DNS-Server (Domain Name Service) verwendet, sodass Sie das LDAP-System regelmäßig in Ihrem Netzwerk verwenden werden, ob Sie es bemerken oder nicht.

OpenLDAP

Wie der Name schon sagt, ist OpenLDAP die reinste Implementierung des LDAP-Systems, die Sie finden werden. Dies ist eine Bibliothek von Prozeduren, die in andere Programme integriert werden können. OpenLDAP ist ein Open-Source-Projekt und jeder kann kostenlos auf seinen Code zugreifen. Der Code wird auch vom OpenLDAP-Projekt als Java-Bibliotheken implementiert, sodass der Zugriff auf das System über GUI-Schnittstellen auf jedem Betriebssystem möglich ist.

Da es sich bei diesem Paket um eine Codebibliothek handelt, implementieren nur wenige Netzwerkadministratoren das OpenLDAP-Verfahren direkt. Stattdessen sollten Sie nach kommerziellen Anwendungen Ausschau halten, die angeben, dass sie OpenLDAP verwenden.

Active Directory

Active Directory von Microsoft war ein bahnbrechendes Benutzerverwaltungssystem, das für Windows entwickelt wurde. Es wurde 1999 erfunden und war so gut geplant, dass es immer noch weit verbreitet ist.

Active Directory führt eine Liste autorisierter Benutzer für ein Netzwerk. Es ist in der Lage, diese Benutzer nach Berechtigungsstufen zu kategorisieren, sodass ein Benutzer mit Administratorrechten erkannt wird und mehr Zugriff erhält als normale Benutzer. Ein weiterer Vorteil von Active Directory ist, dass es auch die Rechte der Computer im Netzwerk prüft. Dies ist also ein großartiger Sicherheitsdienst, da er sicherstellt, dass nur autorisierte Geräte mit dem Netzwerk verbunden sind und sich nur autorisierte Benutzer an diesen Computern anmelden können. Es ist möglich, den Zugriff auf einige Geräte für bestimmte Benutzergruppen zu sperren und den Zugriff auf bestimmte Anwendungen für Benutzer mit Administratorrechten zu reservieren.

Die Haupteinschränkung von Active Directory besteht darin, dass es nur in andere Microsoft-Produkte integriert werden kann, sodass Sie es nicht unter Linux verwenden können. Außerdem ist es nicht in der Lage, den Zugriff auf Nicht-Microsoft-Produktivitätssuiten wie Google Docs zu steuern. Je länger die Liste erfolgreicher Konkurrenzdienste und Cloud-basierter Systeme wird, desto geringer wird die Benutzerfreundlichkeit von Active Directory.

Novell-Verzeichnisdienste (NDS)

Das NDS-System wurde erfunden, um Verzeichnisdienste für Novell Netware-Netzwerke bereitzustellen. Es kann jedoch auch in Netzwerken betrieben werden, in denen Netware nicht installiert ist. Die Software kann unter Windows, Sun Solaris und IBM OS/390 ausgeführt werden. Dies war eine frühe Implementierung von LDAP und wurde daher zu einem Maßstab für andere Implementierungen von Verzeichnisdiensten. Insbesondere der Einsatz von LDAP war richtungsweisend für spätere Entwicklungen und Vorbild für Active Directory.

Zugriffskontrollliste (ACL)

ACL ist ein konkurrierendes Zugriffsverwaltungssystem zu LDAP. Obwohl nicht so weit verbreitet wie LDAP, ist ACL immer noch ein sehr bekanntes System und wurde oft genug implementiert, um es in der Branche als zuverlässigen Authentifizierungsdienst zu kennzeichnen.

Das ACL-System stützt sich auf ein Datenspeicherformat, das einen Baum von Attributen erstellt. In der ACL-Terminologie wird die zu schützende Ressource als „Objekt“ bezeichnet. Jedem Objekt wird eine Liste mit zugelassenen Benutzern zugewiesen, und je nach Art des zu schützenden Objekts werden jedem Benutzer eine oder mehrere Berechtigungen zugewiesen.

ACL kann auf Dateizugriff oder Netzwerkzugriff angewendet werden. Netzwerkbasierte ACLs können für Intrusion Prevention Systems (IPSs) nützlich sein, da sie den Zugriff auf bestimmte Hostadressen kontrollieren und sogar den Zugriff auf Ports selektiv blockieren können. In Netzwerken werden die von ACL dokumentierten Zugriffsrechte auf Switches und Routern implementiert.

Moderne ACLs verwenden statt Dateien SQL-Datenbanken für die Berechtigungsspeicherung. Diese Weiterentwicklung ermöglichte es ACL auch, sich über Benutzerzugriffskontrollen hinaus zur Verwaltung von Benutzergruppen zu entwickeln. Dies vereinfacht die Verwaltung von Zugriffsberechtigungen, insbesondere in Netzwerken, wo die ACL möglicherweise jeden Benutzer viele Male protokollieren muss, um Zugriff auch nur auf die grundlegenden Ressourcenanforderungen eines typischen Bürobenutzers zu gewähren.

Identitäts- und Zugriffsverwaltungslösungen (IAMs)

Eine Kategorie von Netzwerkdienstprogrammen, auf die Sie bei der Untersuchung von Benutzerauthentifizierungssystemen stoßen könnten, sind Identitäts- und Zugriffsverwaltungslösungen oder IAMs. Dieser Begriff beschreibt eine umfassendere Lösung für die Benutzerauthentifizierung als nur einen Verzeichnisdienst. Ein Verzeichnis oder sogar mehrere Verzeichnisse bilden jedoch das Herzstück eines jeden IAM. Wenn Sie also nach Zugangs- und Authentifizierungssystemen suchen, zielen Sie auf Tools ab, die einen viel breiteren Aufgabenbereich haben als nur die Verzeichnisverwaltung. Beachten Sie jedoch, dass Sie den Verzeichnisdienst im Kern von IAM benötigen, um ein offenes Protokoll wie LDAP zu implementieren, damit der Verzeichniszugriff auch für andere Überwachungsanwendungen verfügbar ist.

Vorschläge für Netzwerkverzeichnisdienste

Diese Liste enthält einige Vorschläge für Anwendungen, die Sie als spezifische Verzeichnisdienste in Ihrem Netzwerk ausprobieren könnten. Andere Anwendungen, die Sie regelmäßig verwenden, wie Webserver oder IP-Adressmanager, integrieren jedoch auch Verzeichnisdienste.

JumpCloud-DaaS

Der Teil „DaaS“ im Namen dieses Produkts steht für „Directory as a Service“. Dies ist eine Emulation des Begriffs „Software as a Service“. Cloudbasierte Online-Softwaredienste verwenden den Begriff SaaS/Software as a Service, um ihre Konfiguration zu beschreiben. Der Name von JumpCloud sagt Ihnen also sofort, dass es sich um einen Onlinedienst handelt, der einen Verzeichnisserver über das Internet bereitstellt.

Dies ist ein kostenpflichtiges Produkt, das Active Directory implementiert. JumpCloud erweitert jedoch die Funktionen von Active Directory auf Unix- und Linux-Systeme, indem AD mit einer LDAP-Implementierung für diese Betriebssysteme emuliert wird. JumpCloud bietet eine nette Möglichkeit, AD für alle Ihre Ressourcen zum Laufen zu bringen, nicht nur für die von Microsoft bereitgestellten. Sie müssen nicht für JumpCloud DaaS bezahlen, wenn Sie es nur für bis zu 10 Benutzer verwenden.

Das Ausführen von Sicherheitsdiensten über das Internet schafft eine zusätzliche Komponente, die fehlschlagen könnte, und es schafft auch eine zusätzliche Gelegenheit für Hacker, Ihren Datenverkehr abzufangen und Ihre Authentifizierungsprozesse zu durchbrechen. Glücklicherweise verschlüsselt JumpCloud die gesamte Kommunikation zwischen Ihrem Client und dem Server auf der JumpCloud-Remote-Site.

Die Bereitstellung von AD im Web ist eine interessante Lösung für diejenigen, die nicht viele Ressourcen vor Ort nutzen, sich aber auf Cloud-Server und SaaS für Benutzeranwendungen verlassen. Das Cloud-basierte Modell ist auch für Unternehmen interessant, die viele Mitarbeiter von zu Hause aus haben oder mit Agenten, Beratern oder Handwerkern, die ständig vor Ort beim Kunden arbeiten.

JumpCloud DaaS ist ein Beispiel dafür, wie traditionelle standortbasierte Anwendungen einfach für die Bereitstellung auf Remote-Servern angepasst werden können und wie es für einen Innovator nie zu spät ist, einzusteigen und die Funktionalität etablierter Dienste zu überarbeiten oder zu erweitern.

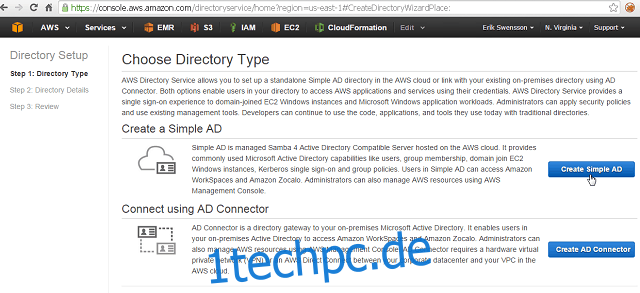

AWS-Verzeichnisdienst

Amazon Web Services bietet eine Alternative zu JumpCloud DaaS. Dies ist eine weitere Cloud-basierte Active Directory-Implementierung und wird von einem der großen Hitter der Cloud bereitgestellt. Sie können diesen Verzeichnisdienst einfach als Ihre aktuelle Vor-Ort-Einrichtung verwenden oder ihn verwenden, um Ihren Speicher und Ihre Software zu anderen AWS-Services zu migrieren.

Im Gegensatz zu JumpCloud erweitert der AWS Directory Service die Funktionen von AD nicht auf Unix und Linux. Vielmehr handelt es sich um eine reine Microsoft Active Directory-Implementierung, die in der Cloud gehostet wird.

Amazon bietet AWS Directory Service nicht kostenlos an. Das Preismodell ist jedoch sehr skalierbar und basiert auf einem Stundentarif, der zwei Domains abdeckt, mit einem niedrigeren Tarif für jede zusätzliche Domain, die dem Plan hinzugefügt wird. Das ist nicht ganz so gut wie kostenlos. Sie können den Dienst jedoch 30 Tage lang kostenlos testen.

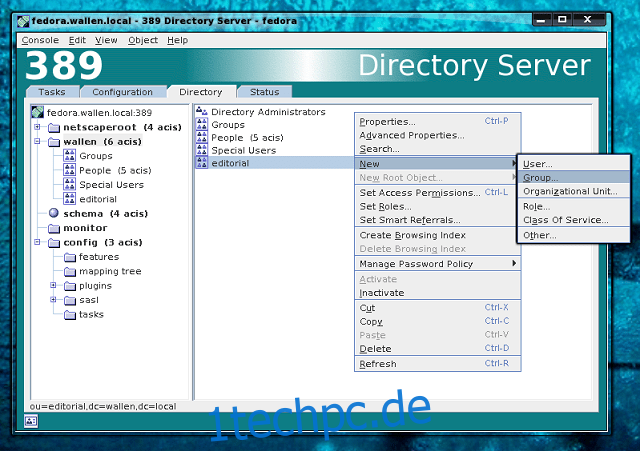

389 Verzeichnisserver

Die Website von 389 Directory Server behauptet, dass diese Software „durch den Einsatz in der realen Welt gehärtet“ ist. Als hartgesottener Netzwerkadministrator kennen Sie diese Wortwahl wahrscheinlich. Dies ist ein Open-Source-Projekt und ein No-Frill-Produkt. Wenn Sie damit einverstanden sind, die Programme selbst zu kompilieren, und nichts dagegen haben, den Code zu durchsuchen, werden Sie dieses Verzeichnissystem lieben. Das Paket enthält ein GUI-Font-End für Gnome-Umgebungen, um Ihnen eine einfache Point-and-Click-Bedienung zu ermöglichen.

Der 389 Directory Server ist für Linux verfügbar und kann kostenlos verwendet werden. Die Prozeduren des Dienstes sind nach den LDAP-Standards geschrieben, das ist also wie Active Directory für Linux.

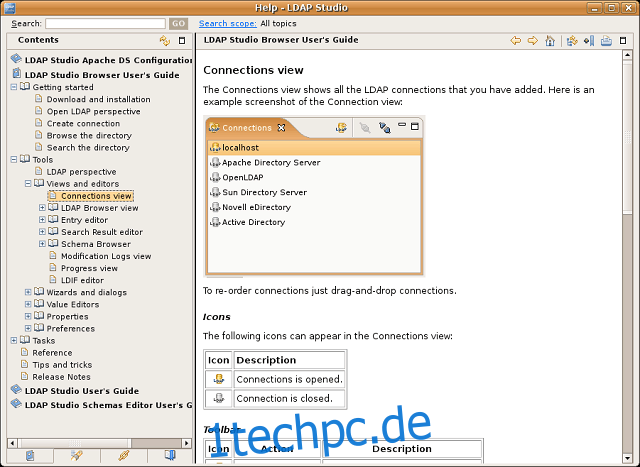

Apache-Verzeichnis

Wenn Sie eine Website betreiben, ist es sehr wahrscheinlich, dass Sie auch Apache Web Server haben. Apache Directory ist eine kostenlose LDAP-Implementierung, die von derselben Organisation verwaltet wird, die auch die Webserver-Software kuratiert. Es gibt keine strikte Interoperabilität zwischen Apache Directory und Apache Web Server – es handelt sich um zwei unterschiedliche Produkte. Die Tatsache, dass Sie sich auf das Webserver-Paket von Apache verlassen, sollte Ihnen jedoch das Vertrauen geben, das kostenlos nutzbare Apache-Verzeichnis auszuprobieren.

Sie müssen zwei Softwarekomponenten herunterladen und installieren, um eine vollständige Apache Directory-Implementierung zu erhalten. Beide sind jedoch vollständig mit LDAP kompatibel, sodass Sie beide durch eine andere Anwendung ersetzen können, solange diese ebenfalls LDAP-basiert ist. Das Servermodul heißt Apache DirectoryDS und der Client heißt Apache Directory Studio. Mit dem zweiten dieser beiden Pakete können Sie auf dem Server gespeicherte Verzeichniseinträge anzeigen und ändern. Sowohl der Client als auch der Server können völlig kostenlos verwendet werden und beide laufen unter Windows, Unix, Linux und Mac OS.

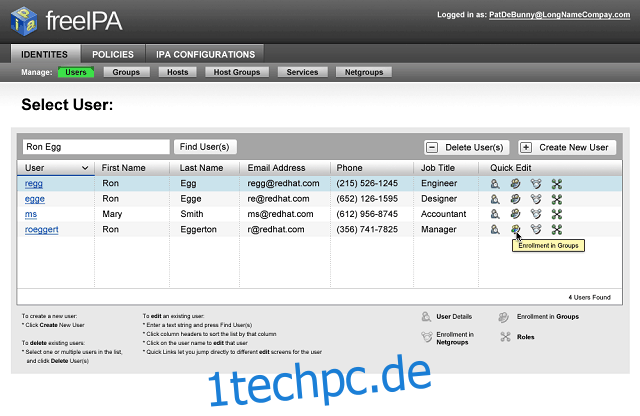

KostenlosIPA

Sie haben weiter oben über Identitätsverwaltungssysteme (IMS) gelesen, und FreeIPA ist in dieser Liste von Verzeichnisdiensten enthalten, die Sie ausprobieren sollten, da es ein gutes Beispiel für ein IMS ist. Sie müssen sich keine Sorgen machen, Geld zu verschwenden, wenn Sie dieses Dienstprogramm ausprobieren, da es kostenlos verwendet werden kann.

„IPA“ steht für Identity, Policy und Audit. Diese drei Prioritäten umfassen die Authentifizierungsprozesse, die Sie für Ihr Netzwerk und alle Ihre IT-Ressourcen benötigen. Wie oben erläutert, sind Verzeichnisdienste Teil von IMS-Systemen. Im Fall von FreeIPA wird die Verzeichnisserverkomponente von 389 Directory Server bereitgestellt. Sie können also 389 Directory Server installieren, um eine LDAP-Implementierung zu erhalten, oder Ihre Authentifizierungsdienste und Zugriffskontrolle erweitern, indem Sie sich für ein vollständiges IMS mit FreeIPA entscheiden.

FreeIPA ist ein Open-Source-Projekt, sodass Sie den Code untersuchen können, um sicherzustellen, dass darin keine versteckten Datenernteverfahren enthalten sind. Der Dienst bietet Ihnen Optionen für die Authentifizierungsmethoden, die Sie innerhalb des IMS-Frameworks implementieren – Kerberos ist eine gute kostenlose Open-Source-Option, die in dieser Kategorie von IMS-Aufgaben verfügbar ist.

Dieses IMS läuft unter Unix oder Linux. Es ist jedoch auch in der Lage, Windows-Systeme zu überwachen, und es kann auch auf der Unix-kompatiblen Mac OS-Umgebung installiert und überwacht werden. Das FreeIPA-Konzept sammelt bereits vorhandene Technologien, einschließlich Apache HTTP Server und Python-Programmier-APIs, um ein vollständiges IMS bereitzustellen, das auf Komponenten basiert, von denen Sie wissen, dass sie „durch den Einsatz in der realen Welt gehärtet“ sind.

Überwachung des Netzwerkverzeichnisses

Der Vorteil der Verwendung eines bekannten Verzeichnisdienstes besteht darin, dass viele Systemüberwachungsanwendungen die in Ihren Ressourcenzugriffskontrolldatensätzen enthaltenen Informationen nutzen können, um Ihr Netzwerk und seine Dienste vollständig zu verwalten und zu steuern.

Es gibt eine Reihe sehr nützlicher Netzwerküberwachungssysteme, die Verzeichnisdaten ausnutzen, um Ihnen die volle Kontrolle über die Aktivitäten Ihres Netzwerks zu geben. Hier sind diejenigen, die Sie wirklich wissen müssen:

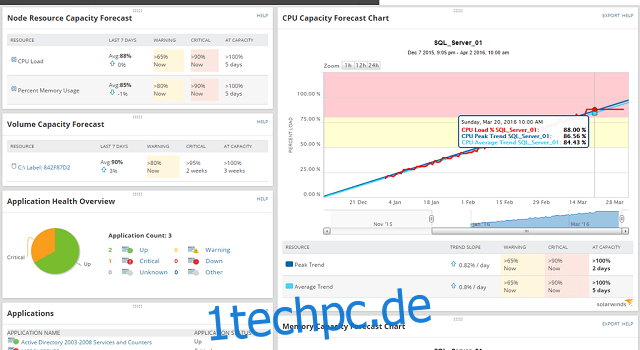

SolarWinds Server and Application Monitor (KOSTENLOSE TESTVERSION)

SolarWinds-Produkte laufen auf Windows Server, daher gibt es kein Kompatibilitätsproblem mit Active Directory. Als Überwachungssystem für Windows-Umgebungen hat SolarWinds darauf geachtet, die Active Directory-Überwachung in dieses Tool zu integrieren. Die AD-Einträge in Ihrem Netzwerk ermöglichen es dem Monitor, die Serverlast nach Benutzeranforderungen zu kennzeichnen und diese Aktivität auch über das Netzwerk zu verfolgen, wenn Sie auch den NetFlow Traffic Analyzer und den User Device Tracker des Unternehmens installiert haben.

SolarWinds produziert eine Reihe von Dienstprogrammen zur Ressourcenüberwachung, die alle auf einer gemeinsamen Plattform namens Orion geschrieben sind. Dadurch kann jedes von Ihnen installierte Modul mit den anderen SolarWinds-Produkten interagieren, die auf Ihrem Server ausgeführt werden. Das PerfStack-Modul des Server- und Anwendungsmonitors funktioniert am besten, wenn Sie auch Netzwerkmonitore installiert haben, z. B. den SolarWinds Network Performance Monitor. Dies liegt daran, dass PerfStack alle Ebenen des Service-Stacks zusammen anzeigt, sodass Sie schnell erkennen können, wo wirklich Leistungsprobleme bestehen.

Der User Device Tracker nutzt insbesondere die Informationen, die Sie in Active Directory haben, um die anderen Monitore in der Suite über den Ursprung der Ressourcenlast zu informieren. Der Tracker hilft Ihnen, Sicherheitsverletzungen zu erkennen, und der Network Performance Monitor und der NetFlow Traffic Analyzer zeigen Ihnen übermäßigen Datenverkehr, der auf Eindringlingsaktivitäten hindeuten könnte. Sie können alle diese SolarWinds-Produkte 30 Tage lang kostenlos testen.

PRTG-Netzwerkmonitor

PRTG ist ein einheitlicher Netzwerk-, Server- und Anwendungsmonitor. Wenn Sie dieses Tool übernehmen, können Sie es so weit oder so eng implementieren, wie Sie möchten, da sein Umfang vollständig anpassbar ist. Das PRTG-System besteht aus Hunderten von Sensoren. Jeder Sensor muss aktiviert werden, sodass alle Funktionen des Systems ohne Ihr Eingreifen inaktiv bleiben. Ein Sensor konzentriert sich auf einen Aspekt Ihrer Netzwerkdienste oder auf eine Ressource. So gibt es beispielsweise einen Ping-Sensor zur Verkehrsüberwachung und auch eine Reihe von Sensoren, die Ihre LDAP-Verzeichnisse für Informationen ausnutzen.

Paessler berechnet keine Gebühren für PRTG, wenn Sie nur bis zu 100 Sensoren aktivieren. Sie könnten das Tool also einfach als Active Directory-Monitor verwenden. Während Sie das Dienstprogramm Ihre AD-Aktivitäten überwachen lassen, haben Sie innerhalb dieses kostenlosen Serviceangebots auch Platz, um einige andere Aktivitäten in Ihrem Netzwerk zu überwachen. Sie können die SNMP- und NetFlow-Sensoren aktivieren, um Feedback zum Netzwerkverkehr zu erhalten, oder Port-Monitore oder Serverstatussensoren aktivieren.

Wenn Sie mehr als nur 100 Sensoren verwenden möchten, können Sie PRTG 30 Tage lang kostenlos testen. PRTG wird in der Windows Server-Umgebung installiert.

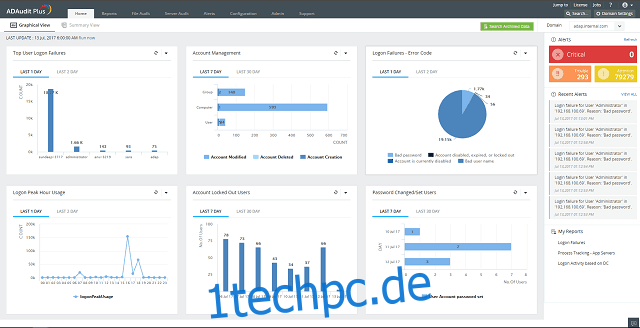

ManageEngine ADAudit Plus

ManageEngine produziert eine Reihe hervorragender Ressourcenmonitore, die unter Windows oder Linux ausgeführt werden können. Im ManageEngine-Stall finden Sie eine Reihe von Tools, die speziell auf das Active Directory-Monitoring zugeschnitten sind. ADAudit Plus ist eines dieser Dienstprogramme. Dieses Tool hilft Ihnen bei der Verwaltung von AD über die ManageEngine-Oberfläche und verfolgt auch alle Benutzeraktivitäten, einschließlich An- und Abmeldung. Dies hilft Ihnen, unlogische Benutzeraktivitäten und übermäßige Anmeldeversuche zu erkennen, die auf die Anwesenheit eines Eindringlings hindeuten können.

ADAudit Plus ist reich an Funktionen und enthält Tracking- und Berichtsfunktionen. Sie können es in einer 30-tägigen kostenlosen Testversion erhalten. Wenn Sie nach der Testphase nicht bezahlen möchten, können Sie sich für die kostenlose Version dieses ManageEngine-Tools entscheiden. ManageEngine bietet eine Reihe kostenloser Active Directory-Tools, darunter die Active Director-Abfragetooldas CSV-Generatordas AD-Einträge extrahiert, die Letzter Login-Reporterund das AD Replication Managerunter anderen.

Verzeichnisdienste

Sie haben viele Möglichkeiten, wenn Sie anfangen, sich nach Netzwerkverzeichnisdiensten umzusehen. Hoffentlich hat Ihnen dieser Leitfaden einen Ausgangspunkt für Ihre Suche gegeben.

Verwenden Sie eines der in diesem Handbuch erwähnten Dienstprogramme? Bevorzugen Sie ein Tool, das wir hier nicht behandelt haben? Hinterlassen Sie eine Nachricht im Kommentarbereich unten, um Ihr Wissen mit der Community zu teilen.