Varonis ist ein bekannter Anbieter von Datensicherheitslösungen. Sein DatAdvantage-Produkt ist das Herzstück seiner Datensicherheitsplattform und gibt Benutzern vollständige Transparenz und Kontrolle über ihre kritischen Daten und ihre hybride IT-Infrastruktur. Es bietet eine klare Übersicht darüber, wer auf was Zugriff hat. So gut Varonis auch sein kann, wir dachten, es wäre interessant, einen kurzen Blick darauf zu werfen, welche Alternativen es dazu gibt. Wir haben uns auf einen Aspekt von Varonis konzentriert: die Berechtigungsanalyse. Wenn dies alle Funktionen sind, die Sie benötigen, ist Varonis möglicherweise zu viel für Sie. Wir haben den Markt auf der Suche nach den besten Varonis-Alternativen für die Permission-Analyse durchforstet und freuen uns, Ihnen unsere Ergebnisse präsentieren zu können.

Aber bevor wir uns die verschiedenen Alternativen ansehen, werden wir uns das Varonis DatAdvantage-Tool genauer ansehen und sehen, was es genau macht. Es wird uns helfen, die verfügbaren Alternativen zu bewerten. Wir werden auch die Verwaltung von Berechtigungen und Zugriffsrechten untersuchen, da sie die Schlüsselelemente der Berechtigungsanalyse sind. Abschließend sehen wir uns die besten Alternativen an, die wir finden konnten, und beschreiben die besten und interessantesten Eigenschaften jedes Produkts.

Inhaltsverzeichnis

Über Varonis

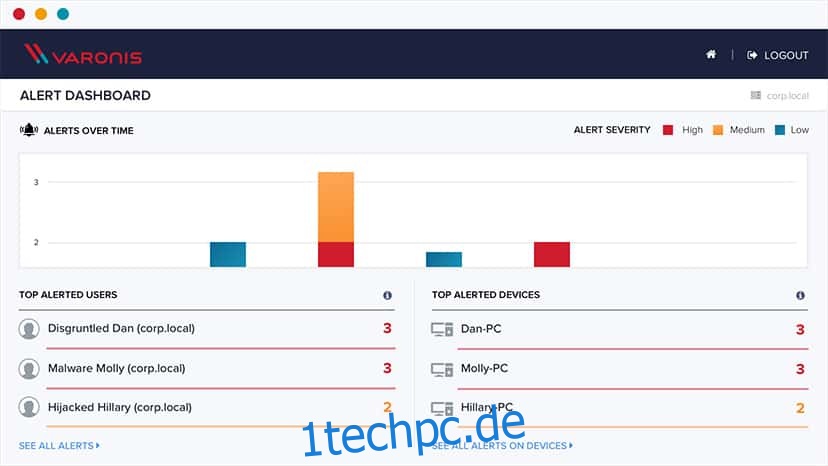

Varonis Systems ist ein amerikanisch-israelisches Unternehmen, das eine Sicherheitssoftwareplattform entwickelt hat, mit der Unternehmen ihre unstrukturierten Daten verfolgen, visualisieren, analysieren und schützen können. Varonis führt Benutzerverhaltensanalysen durch, um abnormales Verhalten zu identifizieren und Unternehmensdaten vor Cyberangriffen zu schützen. Die Software verwendet Metadaten, die von der Infrastruktur einer Organisation gesammelt wurden, um Beziehungen zwischen Mitarbeitern, Datenobjekten, Inhalten und Nutzung abzubilden.

Das DatAdvantage-Produkt des Unternehmens bildet ab, wer über Dateisysteme und E-Mail hinweg auf Daten zugreifen kann und wer dies tut. Es kann anzeigen, wo Benutzer zu viel Zugriff haben, und Änderungen an Zugriffskontrolllisten und Sicherheitsgruppen sicher automatisieren. Als solches bietet es mehr als viele konkurrierende Berechtigungsverwaltungstools.

DatAdvantage ist ein bidirektionales Tool. Sie können eine Ressource auswählen und sehen, wer darauf Zugriff hat, oder Sie können einen Benutzer oder eine Gruppe auswählen, um alles zu sehen, auf das sie zugreifen können. Das Tool erkennt verschachtelte Gruppen, Berechtigungen und Vererbung. Es erkennt sogar Ordner, in denen die Berechtigungen nicht richtig funktionieren.

Der KI-gestützte maschinelle Lernalgorithmus des Tools kann auch Benutzer mit unnötigem Zugriff identifizieren und Abhilfemaßnahmen empfehlen. Es ist eine schnelle und genaue Möglichkeit, Risiken zu reduzieren. Berechtigungsänderungen können in einer Sandbox modelliert werden, bevor sie mit nur wenigen Klicks festgeschrieben werden.

Die Notwendigkeit einer Zugriffsrechteverwaltung

Wir alle wissen, dass Datenschutzverletzungen alltäglich geworden sind. Wir sind vielleicht versucht zu glauben, dass dies nur von böswilligen Hackern und Kriminellen oder von verdeckten Organisationen mit Zugang zu hochentwickelter Technologie getan wird, aber leider ist dies weit von der Wahrheit entfernt. Es gibt zwar Angriffe von außen, aber ein Teil – wenn nicht das meiste – des Risikos kommt von innen.

Interne Risiken können viele Formen annehmen. Skrupellose Mitarbeiter suchen vielleicht nach einer Möglichkeit, schnelles Geld zu verdienen, indem sie vertrauliche Daten an Konkurrenten verkaufen. Datenschutzverletzungen können auch versehentlich passieren. Beispielsweise kennen Mitarbeiter Sicherheitsrichtlinien möglicherweise nicht oder haben einfach zu viel Zugriff auf Daten und andere Ressourcen.

Einige der Hauptursachen für Insider-Angriffe sind übermäßige Zugriffsrechte, die zunehmende Anzahl von Geräten mit Zugriff auf vertrauliche Daten und die insgesamt wachsende Komplexität von Informationssystemen. Benutzern eingeschränkten Zugriff auf Dateifreigaben, Active Directory und andere Ressourcen innerhalb einer Organisation zu gewähren, basierend auf dem tatsächlichen Bedarf, ist eine der besten Möglichkeiten, um die Möglichkeit sowohl böswilliger als auch versehentlicher Angriffe sowie Datenschutzverletzungen und -verluste zu verringern.

Dies ist jedoch leichter gesagt als getan. Heutige Netzwerke erstrecken sich oft über weite geografische Gebiete und bestehen aus Tausenden von Geräten. Die Verwaltung von Zugriffsrechten kann schnell zu einer riesigen Aufgabe voller Risiken und Fallstricke aller Art werden. Hier können Tools zur Verwaltung von Zugriffsrechten hilfreich sein.

Berechtigungen in Kürze

Berechtigungen beziehen sich darauf, was ein bestimmter Benutzer mit einer bestimmten Datei, einem Verzeichnis oder anderen Ressourcen tun darf. Es gibt mehrere grundlegende Berechtigungen wie Lesen, Schreiben, Ändern, Ausführen und Auflisten von Ordnerinhalten. Vollzugriff ist eine weitere grundlegende Berechtigung, die einem Benutzer alle anderen Berechtigungen für eine Ressource erteilt. Es gibt auch erweiterte Berechtigungen für sehr spezifische Aktionen wie das Lesen von Attributen, das Lesen von Berechtigungen, das Ändern von Berechtigungen oder das Übernehmen von Besitz, um nur einige zu nennen.

Zugriffssteuerungslisten (ACLs) werden verwendet, um Objekten in einem Dateisystem Berechtigungen zuzuweisen, in denen jedes Objekt eine ACL hat, die definiert, welche Berechtigungen ein Benutzer oder eine Gruppe von Benutzern darauf hat. In den meisten hierarchischen Dateisystemen erben Objekte die Berechtigung ihrer Eltern. Beispielsweise erbt eine Datei die Berechtigungen des Ordners, der sie enthält.

Die besten Varonis-Alternativen

Es gibt viele Produkte, die sich mit der Verwaltung von Zugriffsrechten und der Berechtigungsanalyse befassen. Sie haben ein gemeinsames Ziel, Administratoren dabei zu helfen, sicherzustellen, dass niemand Zugriff auf Ressourcen hat, auf die sie keinen Zugriff benötigen, und gleichzeitig sicherzustellen, dass jeder Zugriff auf das hat, was er benötigt. Einige der Produkte auf unseren Listen sind umfassende Tools zur Verwaltung von Zugriffsrechten, während andere einfachere Tools zur Analyse von Berechtigungen sind. Wir haben versucht, verschiedene Tools einzubeziehen, um Ihnen eine bessere Vorstellung davon zu geben, was verfügbar ist.

1- SolarWinds Access Rights Manager (KOSTENLOSE Testversion)

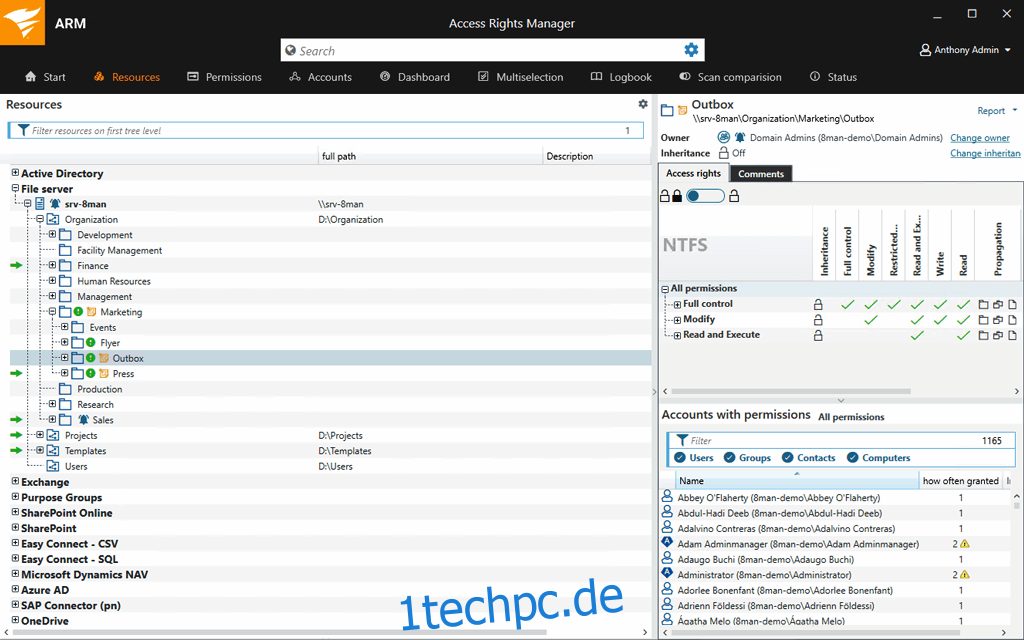

Der SolarWinds Access Rights Manager (ARM) wurde entwickelt, um Netzwerkadministratoren dabei zu helfen, den Überblick über Benutzerautorisierungen und Zugriffsberechtigungen zu behalten. Es zielt darauf ab, die Bereitstellung und Aufhebung der Bereitstellung, Verfolgung und Überwachung von Benutzern zu vereinfachen. Es trägt dazu bei, die Wahrscheinlichkeit von Insider-Angriffen zu minimieren, indem es eine einfache Möglichkeit bietet, Benutzerberechtigungen zu verwalten und zu überwachen und sicherzustellen, dass keine unnötigen Berechtigungen erteilt werden.

Der SolarWinds Access Rights Manager verfügt über ein intuitives Benutzerverwaltungs-Dashboard, in dem Sie Benutzerzugriffe auf verschiedene Dateien und Ordner erstellen, ändern, löschen, aktivieren und deaktivieren können. Es bietet auch rollenspezifische Vorlagen, um Benutzern einfachen Zugriff auf bestimmte Ressourcen in Ihrem Netzwerk zu gewähren. Mit diesem Tool können Sie ganz einfach mit wenigen Klicks Benutzer erstellen und löschen. Dies ist nur ein kleiner Ausschnitt der Möglichkeiten des Tools. Hier ist ein detaillierterer Blick auf einige der interessantesten Funktionen des Tools.

Mit diesem Tool können Sie Änderungen an Active Directory-Objekten und Gruppenrichtlinien überwachen und prüfen. Außerdem kann man sehen, wer welche Änderungen vorgenommen hat, sowie deren Datums- und Zeitstempel. Dies macht es einfach, unbefugte Benutzer und böswillige oder ignorante Handlungen zu erkennen, einer der ersten Schritte, um die Kontrolle über Zugriffsrechte zu behalten und über potenzielle Probleme informiert zu sein, bevor sie sich nachteilig auswirken.

Die Überwachung von AD, GPO, Dateien und Ordnern ist eine Sache – und eine wichtige – aber der SolarWinds Access Rights Manager geht weit darüber hinaus. Sie können damit nicht nur Benutzer verwalten, sondern auch analysieren, welche Benutzer auf welche Dienste und Ressourcen zugegriffen haben. Das Produkt bietet Ihnen auch einen beispiellosen Einblick in die Gruppenmitgliedschaften innerhalb des Active Directory und der Dateiserver. Es versetzt Sie als Administrator in eine der besten Positionen, um Insider-Angriffe zu verhindern.

Kein Tool ist vollständig, wenn es nicht berichten kann, was es tut und was es findet. Wenn Sie ein Tool benötigen, das Beweise generieren kann, die im Falle zukünftiger Streitigkeiten oder eventueller Rechtsstreitigkeiten verwendet werden können, ist dieses Tool genau das Richtige für Sie. Und wenn Sie detaillierte Berichte zu Prüfungszwecken und zur Einhaltung der für Ihr Unternehmen geltenden gesetzlichen Vorschriften benötigen, finden Sie diese ebenfalls.

Mit dem SolarWinds Access Rights Manager können Sie auf einfache Weise großartige Berichte erstellen, die direkt auf die Bedenken von Prüfern und die Einhaltung gesetzlicher Standards eingehen. Sie lassen sich mit wenigen Klicks schnell und einfach erstellen. Die Berichte können alle erdenklichen Informationen enthalten. Beispielsweise können Protokollaktivitäten in Active Directory und Dateiserverzugriffe in einen Bericht aufgenommen werden. Es liegt an Ihnen, sie so zusammengefasst oder so detailliert zu gestalten, wie Sie es benötigen.

Der SolarWinds Active Rights Manager gibt Netzwerkadministratoren die Möglichkeit, die Verwaltung der Zugriffsrechte für ein bestimmtes Objekt in die Hände der Person zu legen, die es erstellt hat. Beispielsweise könnte ein Benutzer bestimmen, wer auf eine von ihm erstellte Datei zugreifen kann. Diese Art von Selbstberechtigungssystem ist entscheidend, um unbefugten Zugriff auf Informationen zu verhindern. Es macht Sinn: Wer weiß, wer besser auf eine Ressource zugreifen sollte als derjenige, der sie erstellt hat? Dies erfolgt über ein webbasiertes Selbstberechtigungsportal, das es Ressourceneigentümern erleichtert, Zugriffsanfragen zu bearbeiten und Berechtigungen festzulegen.

Der SolarWinds Access Rights Manager kann auch verwendet werden, um das Risikoniveau Ihres Unternehmens in Echtzeit und zu jedem beliebigen Zeitpunkt abzuschätzen. Es berechnet einen Prozentsatz des Risikos für jeden Benutzer basierend auf seiner Zugriffsebene und seinen Ressourcenberechtigungen. Diese Funktion macht es für Netzwerkadministratoren und/oder Mitglieder des Sicherheitsteams praktisch, einen vollständigen Überblick über die Benutzeraktivitäten und das von jedem Benutzer ausgehende Risikoniveau zu haben. Wenn Sie wissen, welche Benutzer die höchsten Risikostufen haben, können Sie sie genauer beobachten.

Dieses Tool kümmert sich nicht nur um die Active Directory-Rechteverwaltung, sondern auch um die Microsoft Exchange-Rechte. Das Produkt kann Ihnen dabei helfen, die Überwachung und Prüfung Ihrer Exchange-Rechte zu vereinfachen und Datenschutzverletzungen zu verhindern. Es kann Änderungen an Postfächern, Postfachordnern, Kalendern und öffentlichen Ordnern nachverfolgen. Sie können den SolarWinds Access Rights Manager auch mit SharePoint verwenden. Das Benutzerverwaltungssystem des Tools zeigt SharePoint-Berechtigungen in einer Baumstruktur an und lässt Administratoren schnell erkennen, wer berechtigt ist, auf eine bestimmte SharePoint-Ressource zuzugreifen.

Es ist eine Sache, ein automatisiertes System zu haben, das Ihre Umgebung überwacht, aber wenn Sie nicht benachrichtigt werden, wenn etwas Seltsames erkannt wird, verfehlen Sie den Punkt. Zu diesem Zweck ist das Warnsystem des SolarWinds Access Rights Manager unübertroffen. Es informiert das Support-Personal darüber, was im Netzwerk vor sich geht, indem es Warnungen für vordefinierte Ereignisse ausgibt. Zu den Ereignistypen, die Warnungen auslösen können, gehören Dateiänderungen und Berechtigungsänderungen. Diese Warnungen können dazu beitragen, Datenlecks zu mindern und zu verhindern.

Der SolarWinds Access Rights Manager wird basierend auf der Anzahl der aktivierten Benutzer innerhalb von Active Directory lizenziert. Ein aktivierter Benutzer ist entweder ein aktives Benutzerkonto oder ein Dienstkonto. Die Preise für das Produkt beginnen bei 2.995 $ für bis zu 100 aktive Benutzer. Für mehr Benutzer (bis zu 10.000) erhalten Sie detaillierte Preise, indem Sie sich an den Vertrieb von SolarWinds wenden. Wenn Sie das Tool vor dem Kauf testen möchten, können Sie eine kostenlose, benutzerunbegrenzte 30-Tage-Testversion erhalten.

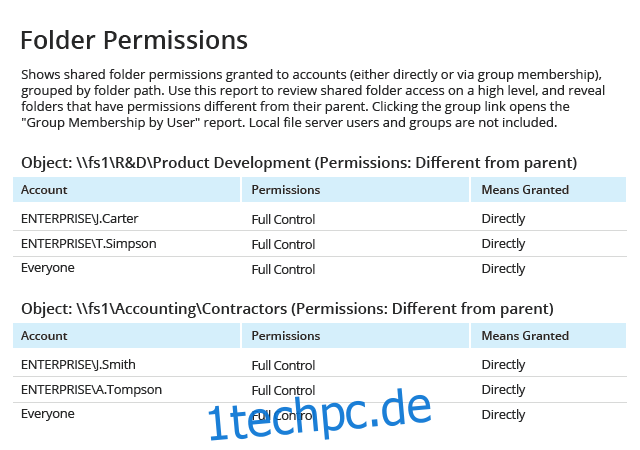

2- Berichtstool für effektive Berechtigungen von Netwrix

Das Netwrix Effective Permissions Reporting ist ein Freeware-Tool von Netwrix, einem direkten Konkurrenten von Varonis, das Aufschluss darüber gibt, wer Berechtigungen für welche Ressourcen in Active Directory und Dateifreigaben hat. Das Tool hilft Ihnen sicherzustellen, dass die Mitarbeiterberechtigungen mit ihren tatsächlichen Rollen in der Organisation übereinstimmen. Durch die Berichte des Systems können Administratoren die AD-Gruppenmitgliedschaft und Dateifreigabeberechtigungen der Benutzer auf einen Blick sehen, zusammen mit Details darüber, ob diese Berechtigungen explizit zugewiesen oder vererbt wurden.

Das Netwrix Effective Permissions Reporting Tool bietet umsetzbare Informationen, die Sie direkt verwenden können, um nicht benötigte Zugriffsrechte zu entziehen. Dadurch kann sichergestellt werden, dass Benutzer nur die Berechtigungen haben, die sie zum Erledigen ihrer Aufgaben benötigen. Es kann auch dazu beitragen, die allgemeinen Sicherheitsrisiken zu verringern, da Ihre wertvollen Daten nur berechtigten Benutzern zugänglich sind. Obwohl es sich um ein einfach zu verwendendes Tool handelt, ermöglicht es Ihnen, die Berechtigungen aller Benutzer über Active Directory und Dateiserver hinweg schnell aufzuspüren, und liefert Ihnen mit nur wenigen Klicks gebrauchsfertige Berichte.

Dieses Tool kann Ihnen auch dabei helfen, die Compliance sicherzustellen, indem es Sie bei der Sammlung von Nachweisen unterstützt, dass alle Berechtigungen mit Stellenbeschreibungen und Mitarbeiterrollen in der Organisation übereinstimmen. Dies wird häufig von regulatorischen Rahmenbedingungen wie beispielsweise SOX oder PCI-DSS vorgeschrieben.

Das Netwrix Effective Permissions Reporting Tool hat nur einen Nachteil. Es ist ein unidirektionales Tool und zeigt als solches die effektiven Berechtigungen eines bestimmten Benutzers oder einer bestimmten Gruppe an, kann Ihnen jedoch nicht die effektiven Berechtigungen für eine bestimmte Datei oder ein bestimmtes Verzeichnis anzeigen.

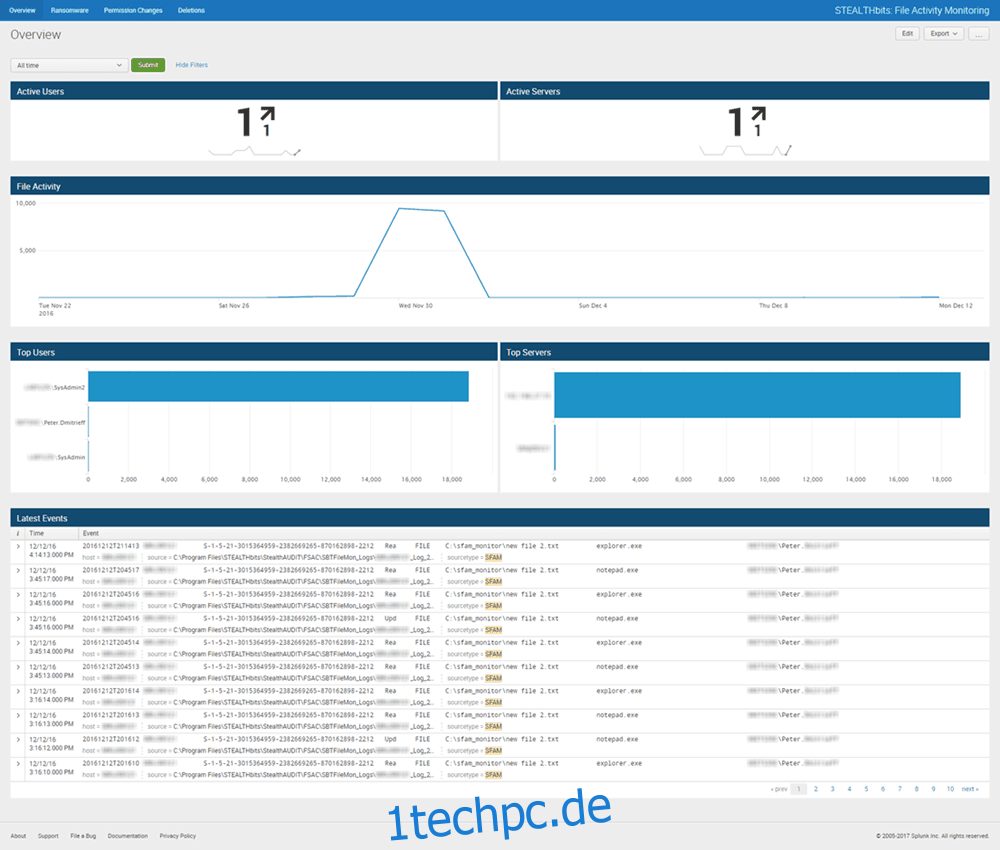

3- STEALTHbits

STEALTHbits bietet eine Suite von Active Directory-Verwaltungs- und Sicherheitslösungen, die es Unternehmen ermöglichen, Active Directory zu prüfen und zu bereinigen, Berechtigungen zu validieren und Zugriffsrechte zu verwalten, Rollbacks durchzuführen und unerwünschte Änderungen wiederherzustellen sowie Bedrohungen in Echtzeit zu überwachen und zu erkennen. Das Tool bietet umfassenden Schutz für Ihre wichtigen Daten. Durch die Bereinigung und strenge Zugriffssteuerung kann man Active Directory effektiv vor Angriffen schützen, sowohl von innen als auch von außen.

Eine der Hauptfunktionen des Tools ist die AD-Prüfung. Es wird Active Directory inventarisieren, analysieren und berichten, mit dem Ziel, es zu sichern und zu optimieren. STEALTHbits führt auch eine Active Directory-Änderungsprüfung durch, sodass Sie Sicherheit und Compliance durch Echtzeit-Berichte, -Warnungen und -Blockierung von Änderungen erreichen können. Die Active Directory-Bereinigungsfunktion des Produkts, mit der Sie veraltete AD-Objekte, toxische Bedingungen und Gruppenbesitzer bereinigen können, ist eine weitere nützliche Funktion.

Die Active Directory-Berechtigungsprüfung und -berichterstellung von STEALTHbits kann verwendet werden, um Berichte über die AD-Domäne, die Organisationseinheit und die Objektberechtigungen zu erstellen. Das Tool bietet auch Active Directory-Rollback und -Wiederherstellung, um unerwünschte Active Directory-Änderungen und Domänenkonsolidierung einfach rückgängig zu machen, damit Sie die Kontrolle über Active Directory durch einen einfachen Workflow übernehmen können.

4- ManageEngine ADManager Plus

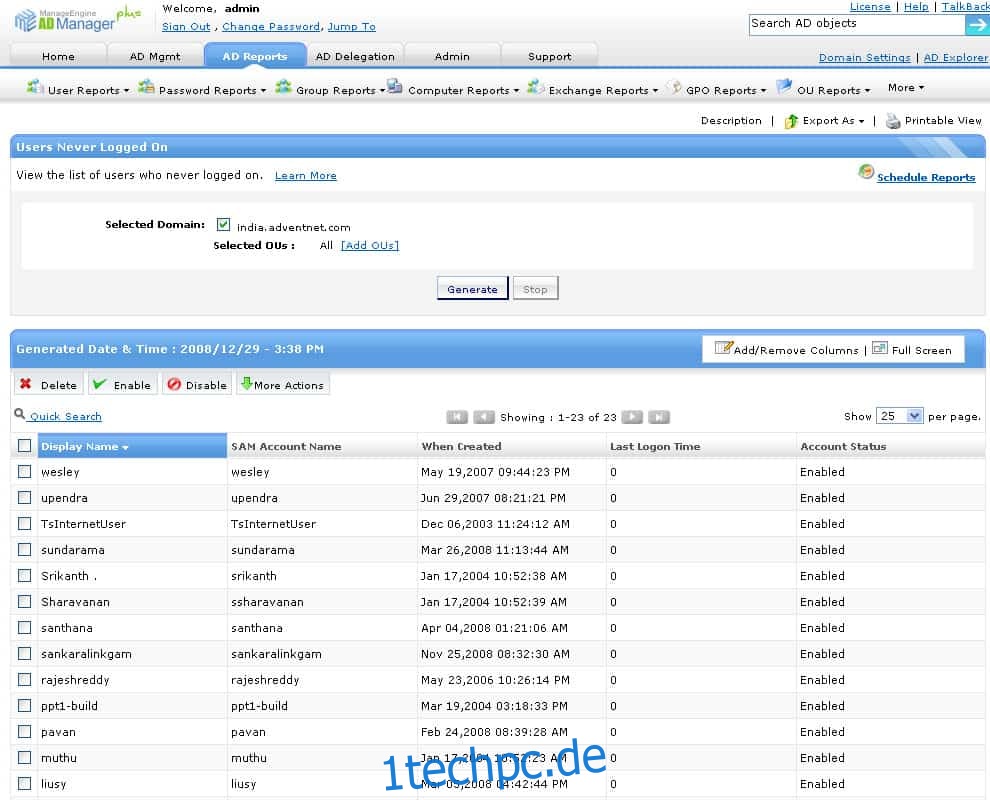

ManageEngine ist ein weiterer bekannter Name unter Netzwerk- und Systemadministratoren. Das ADManager Plus-Toolset enthält den NTFS-Berechtigungsreporter, ein Tool, mit dem Sie Berechtigungen direkt vom ADManager Plus-Berichtsdienstprogramm aus verwalten können.

ADManager Plus generiert und exportiert Berichte über Zugriffsberechtigungen aller NTFS-Ordner sowie Dateien und deren Eigenschaften für Windows-Dateiserver in einem leicht verständlichen Format. Dies kann Administratoren dabei helfen, Sicherheitseinstellungen auf Dateiebene in ihren Umgebungen schnell anzuzeigen und zu analysieren. Die generierten Berichte können zur Weiterverarbeitung durch externe Tools in die Formate Excel, CSV, HTML, PDF und CSVDE exportiert werden.

Einige der von diesem Tool generierten Berichte umfassen den Bericht Shares in Servers, der alle auf den angegebenen Servern verfügbaren Shares zusammen mit wichtigen Details wie ihrem Standort, der Liste der Konten mit Berechtigungen für die Shares sowie den zugehörigen Berechtigungen anzeigt. und den Umfang der Berechtigungen. Der Bericht „Von Konten zugängliche Ordner“ listet die Ordner und Dateien auf, für die die angegebenen Konten Berechtigungen haben. Sie können in einem bestimmten Pfad nach Ordnern suchen und die Zugriffsebene weiter definieren, um die Ergebnisse zu generieren. Dies sind nur einige der verfügbaren Berichte, um Ihnen eine Vorstellung davon zu geben, was das Tool für Sie tun kann.

Der ManageEngine ADManager Plus ist in einer Free Edition und einer Professional Edition erhältlich. Mit der Free Edition können Sie bis zu 100 Objekte in einer einzigen Domäne verwalten und Berichte dazu erstellen. Die Professional Edition wird kostenlos installiert und kann 30 Tage lang evaluiert werden, danach wird sie automatisch auf die Einschränkungen der Free Edition zurückgesetzt, sofern keine Professional Edition-Lizenz erworben wird. Für Einzelheiten zu den verschiedenen verfügbaren Editionen und deren Preisen wenden Sie sich bitte an ManageEngine.