Wireshark, das früher als Ethereal bekannt war, gibt es seit 20 Jahren. Wenn nicht das beste, ist es sicherlich das beliebteste Netzwerk-Sniffing-Tool. Wenn eine Paketanalyse erforderlich ist, ist dies oft das Werkzeug der Wahl für die meisten Administratoren. So gut Wireshark auch sein kann, es gibt viele Alternativen da draußen. Einige von Ihnen fragen sich vielleicht, was mit Wireshark nicht stimmt, das es rechtfertigen würde, es zu ersetzen. Um ganz ehrlich zu sein, an Wireshark ist absolut nichts auszusetzen, und wenn Sie bereits ein zufriedener Benutzer sind, sehe ich keinen Grund, warum Sie sich ändern sollten. Wenn Sie jedoch neu in der Szene sind, ist es möglicherweise eine gute Idee, sich anzusehen, was verfügbar ist, bevor Sie sich für eine Lösung entscheiden. Um Ihnen zu helfen, haben wir diese Liste mit einigen der besten Wireshark-Alternativen zusammengestellt.

Wir beginnen unsere Erkundung mit einem Blick auf Wireshark. Denn wenn wir Alternativen vorschlagen wollen, können wir das Produkt ja auch ein wenig kennenlernen. Anschließend gehen wir kurz darauf ein, was Packet Sniffer – oder Netzwerkanalysatoren, wie sie oft genannt werden – sind. Da Paket-Sniffer relativ komplex sein können, werden wir uns dann etwas Zeit nehmen, um zu diskutieren, wie man sie benutzt. Dies ist keineswegs ein vollständiges Tutorial, aber es sollte Ihnen genügend Hintergrundinformationen geben, um die bevorstehenden Produktbewertungen besser einschätzen zu können. Apropos Produktbewertungen, das haben wir als nächstes. Wir haben mehrere Produkte sehr unterschiedlicher Art identifiziert, die eine gute Alternative zu Wireshark sein könnten, und wir stellen die besten Funktionen von jedem vor.

Inhaltsverzeichnis

Über Wireshark

Vor Wireshark gab es auf dem Markt im Wesentlichen einen Paket-Sniffer, der treffend Sniffer genannt wurde. Es war ein ausgezeichnetes Produkt, das unter einem großen Nachteil litt, seinem Preis. In den späten 90er Jahren kostete das Produkt etwa 1500 US-Dollar, was mehr war, als sich viele leisten konnten. Dies veranlasste einen UMKC-Absolventen namens Gerald Combs, der zwanzig Jahre später immer noch der Hauptbetreuer von Wireshark ist, zur Entwicklung von Ethereal als einem kostenlosen und Open-Source-Paket-Sniffer. Sprechen Sie über ernsthaftes Engagement.

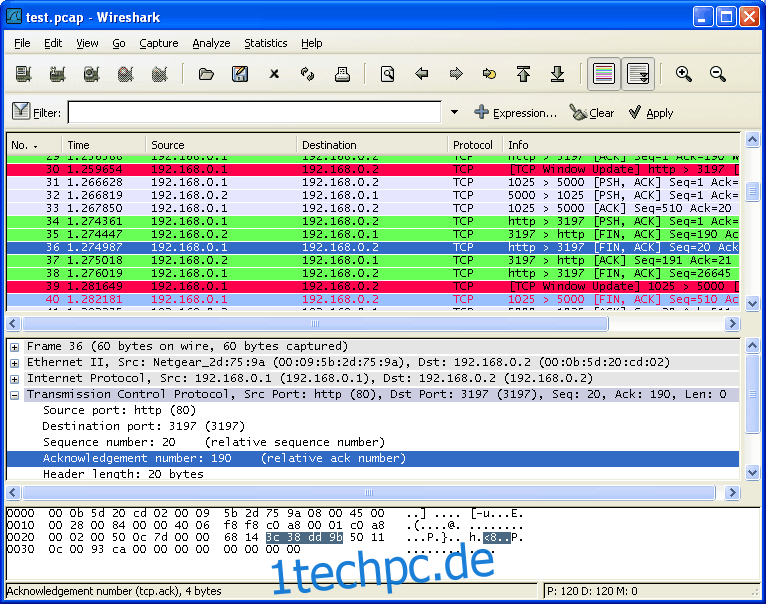

Heute ist Wireshark DIE Referenz für Paket-Sniffer geworden. Es ist der De-facto-Standard und die meisten anderen Tools neigen dazu, es zu emulieren. Wireshark macht im Wesentlichen zwei Dinge. Erstens erfasst es den gesamten Verkehr, den es auf seiner Schnittstelle sieht. Aber das ist noch nicht alles, das Produkt verfügt auch über ziemlich leistungsstarke Analysefunktionen. Die Analysefähigkeiten des Tools sind so gut, dass es nicht ungewöhnlich ist, dass Benutzer andere Tools zur Paketerfassung verwenden und die Analyse mit Wireshark durchführen. Dies ist eine so gängige Art der Verwendung von Wireshark, dass Sie beim Start aufgefordert werden, entweder eine vorhandene Erfassungsdatei zu öffnen oder mit der Erfassung des Datenverkehrs zu beginnen. Eine weitere Stärke von Wireshark sind all die integrierten Filter, mit denen Sie genau die Daten eingrenzen können, die Sie interessieren.

Über Netzwerkanalyse-Tools

Obwohl die Angelegenheit schon seit einiger Zeit zur Debatte steht, gehen wir für diesen Artikel davon aus, dass die Begriffe „Paket-Sniffer“ und „Netzwerkanalysator“ ein und dasselbe sind. Einige werden argumentieren, dass es sich um zwei unterschiedliche Konzepte handelt, und obwohl sie vielleicht Recht haben, werden wir sie zusammen betrachten, wenn auch nur der Einfachheit halber. Auch wenn sie unterschiedlich funktionieren – aber tun sie das wirklich? – dienen sie einem ähnlichen Zweck.

Packet Sniffer machen im Wesentlichen drei Dinge. Erstens erfassen sie alle Datenpakete, wenn sie eine Netzwerkschnittstelle betreten oder verlassen. Zweitens wenden sie optional Filter an, um einige der Pakete zu ignorieren und andere auf der Festplatte zu speichern. Sie führen dann eine Art Analyse der erfassten Daten durch. In dieser letzten Funktion liegen die meisten Unterschiede zwischen den Produkten.

Die meisten Packet-Sniffer setzen für das eigentliche Abfangen der Datenpakete auf ein externes Modul. Die gebräuchlichsten sind libpcap auf Unix/Linux-Systemen und Winpcap auf Windows. Normalerweise müssen Sie diese Tools jedoch nicht installieren, da sie normalerweise von den Installern des Paketschnüfflers installiert werden.

Eine weitere wichtige Sache zu wissen ist, dass Packet Sniffers, so gut und nützlich sie auch sind, nicht alles für Sie erledigen werden. Sie sind nur Werkzeuge. Sie können sie sich wie einen Hammer vorstellen, der alleine keinen Nagel eintreibt. Sie müssen sicherstellen, dass Sie lernen, wie Sie jedes Werkzeug am besten verwenden. Mit dem Paket-Sniffer können Sie den erfassten Datenverkehr analysieren, aber es liegt an Ihnen, sicherzustellen, dass er die richtigen Daten erfasst und zu Ihrem Vorteil nutzt. Es wurden ganze Bücher über die Verwendung von Packet-Capture-Tools geschrieben. Ich habe einmal einen dreitägigen Kurs zu diesem Thema besucht.

Mit einem Paket-Sniffer

Wie wir gerade gesagt haben, erfasst und analysiert ein Paket-Sniffer den Datenverkehr. Wenn Sie also versuchen, ein bestimmtes Problem zu beheben – eine typische Verwendung für ein solches Tool – müssen Sie als Erstes sicherstellen, dass der von Ihnen erfasste Datenverkehr der richtige Datenverkehr ist. Stellen Sie sich einen Fall vor, in dem sich jeder einzelne Benutzer einer bestimmten Anwendung darüber beschwert, dass sie langsam ist. In einer solchen Situation wäre es wahrscheinlich am besten, den Datenverkehr an der Netzwerkschnittstelle des Anwendungsservers zu erfassen, da anscheinend jeder Benutzer betroffen ist. Möglicherweise stellen Sie dann fest, dass Anfragen normal beim Server ankommen, der Server jedoch lange braucht, um Antworten zu senden. Dies würde eher auf eine Verzögerung auf dem Server als auf ein Netzwerkproblem hinweisen.

Wenn Sie andererseits sehen, dass der Server zeitnah auf Anfragen antwortet, könnte dies bedeuten, dass das Problem irgendwo im Netzwerk zwischen dem Client und dem Server liegt. Sie würden dann Ihren Paket-Sniffer einen Hop näher an den Client heranrücken und sehen, ob die Antworten verzögert sind. Wenn nicht, würden Sie dem Client näher kommen und so weiter und so fort. Irgendwann kommt man an die Stelle, an der es zu Verzögerungen kommt. Und sobald Sie den Ort des Problems identifiziert haben, sind Sie der Lösung einen großen Schritt näher gekommen.

Mal sehen, wie wir Pakete an einem bestimmten Punkt eines Netzwerks erfassen können. Eine einfache Möglichkeit, dies zu erreichen, besteht darin, eine Funktion der meisten Netzwerk-Switches zu nutzen, die als Port-Spiegelung oder Replikation bezeichnet wird. Diese Konfigurationsoption repliziert den gesamten Datenverkehr ein- und ausgehend von einem bestimmten Switch-Port zu einem anderen Port auf demselben Switch. Wenn Ihr Server beispielsweise mit Port 15 eines Switches verbunden ist und Port 23 desselben Switches verfügbar ist. Sie verbinden Ihren Paket-Sniffer mit Port 23 und konfigurieren den Switch so, dass er den gesamten Datenverkehr von und zu Port 15 auf Port 23 repliziert.

Die besten Wireshark-Alternativen

Nachdem Sie nun besser verstehen, was Wireshark und andere Paket-Sniffer und Netzwerkanalysatoren sind, sehen wir uns an, welche alternativen Produkte es gibt. Unsere Liste umfasst eine Mischung aus Befehlszeilen- und GUI-Tools sowie Tools, die auf verschiedenen Betriebssystemen ausgeführt werden.

1. SolarWinds Deep Packet Inspection and Analysis Tool (KOSTENLOSE TESTVERSION)

SolarWinds ist bekannt für seine hochmodernen Netzwerkverwaltungstools. Das Unternehmen besteht seit etwa 20 Jahren und hat uns mehrere großartige Tools gebracht. Sein Flaggschiff namens SolarWinds Network Performance Monitor wird von den meisten als eines der besten Tools zur Überwachung der Netzwerkbandbreite anerkannt. SolarWinds ist auch dafür bekannt, eine Handvoll exzellenter kostenloser Tools zu entwickeln, die jeweils auf einen bestimmten Bedarf von Netzwerkadministratoren eingehen. Zwei Beispiele für diese Tools sind der SolarWinds TFTP Server und der Advanced Subnet Calculator.

Als potenzielle Alternative zu Wireshark – und vielleicht als beste Alternative, da es sich um ein so anderes Tool handelt – schlägt SolarWinds das Deep Packet Inspection and Analysis Tool vor. Es ist eine Komponente des SolarWinds Network Performance Monitor. Seine Funktionsweise unterscheidet sich deutlich von eher „traditionellen“ Paket-Sniffer, obwohl er einem ähnlichen Zweck dient.

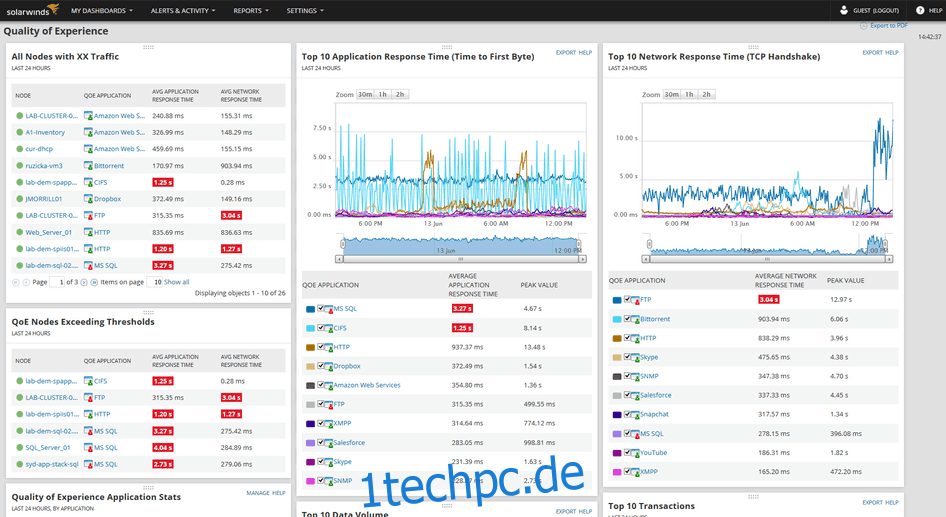

Das Deep Packet Inspection and Analysis Tool ist weder ein Paket-Sniffer noch ein Netzwerkanalysator, aber es hilft Ihnen, die Ursache von Netzwerklatenzen zu finden und zu beheben, betroffene Anwendungen zu identifizieren und festzustellen, ob die Langsamkeit durch das Netzwerk oder eine Anwendung verursacht wird. Da es einem ähnlichen Zweck wie Wireshark dient, hielten wir es für verdient, auf dieser Liste zu stehen. Das Tool wird Deep-Packet-Inspection-Techniken verwenden, um die Antwortzeit für über 1200 Anwendungen zu berechnen. Es wird auch den Netzwerkverkehr nach Kategorie (z. B. geschäftlich vs. sozial) und Risikostufe klassifizieren. Dies kann dabei helfen, nicht geschäftlichen Datenverkehr zu identifizieren, der davon profitieren könnte, gefiltert oder irgendwie kontrolliert oder eliminiert zu werden.

Das Deep Packet Inspection and Analysis Tool ist ein integraler Bestandteil des Network Performance Monitor oder NPM, wie es oft genannt wird, der an sich schon eine beeindruckende Software mit so vielen Komponenten ist, dass ein ganzer Artikel darüber geschrieben werden könnte. Es ist eine vollständige Netzwerküberwachungslösung, die einige der besten Technologien wie SNMP und Deep Packet Inspection kombiniert, um so viele Informationen wie möglich über den Zustand Ihres Netzwerks bereitzustellen.

Die Preise für den SolarWinds Network Performance Monitor, der das Deep Packet Inspection and Analysis Tool enthält, beginnen bei 2.955 US-Dollar für bis zu 100 überwachte Elemente und steigen entsprechend der Anzahl der überwachten Elemente. Für das Tool steht eine kostenlose 30-Tage-Testversion zur Verfügung, damit Sie sich vergewissern können, dass es wirklich Ihren Anforderungen entspricht, bevor Sie es kaufen.

2. tcpdump

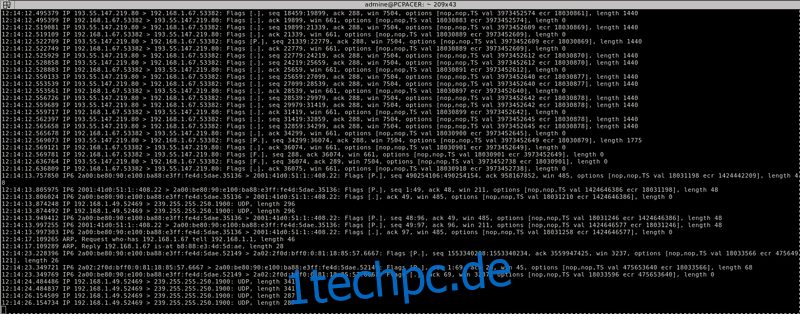

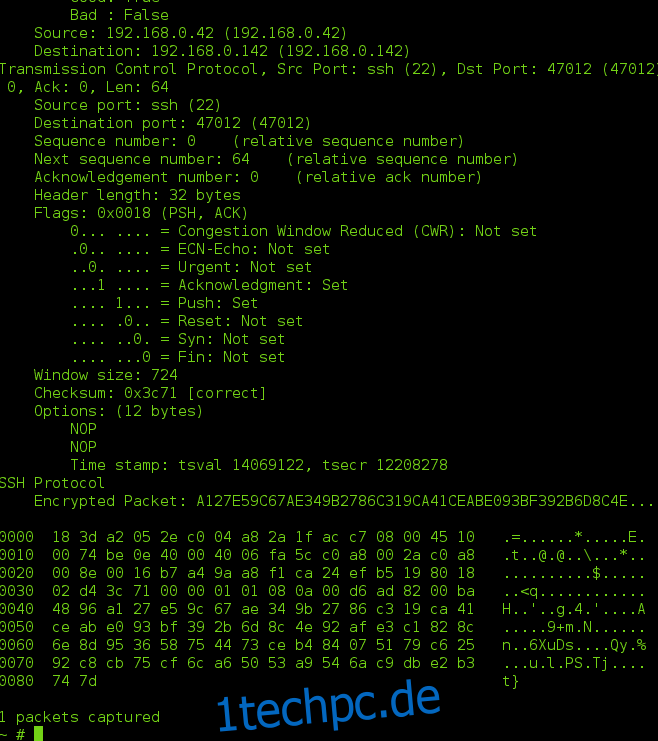

Tcpdump ist wahrscheinlich DER ursprüngliche Paket-Sniffer. Es wurde bereits 1987 erstellt. Das ist über zehn Jahre vor Wireshark und sogar vor Sniffer. Seit seiner ersten Veröffentlichung wurde das Tool gewartet und verbessert, aber es bleibt im Wesentlichen unverändert. Die Art und Weise, wie das Tool verwendet wird, hat sich im Laufe seiner Entwicklung nicht wesentlich geändert. Es kann auf praktisch jedem Unix-ähnlichen Betriebssystem installiert werden und ist zum De-facto-Standard für ein schnelles Tool zum Erfassen von Paketen geworden. Wie die meisten ähnlichen Produkte auf *nix-Plattformen verwendet tcpdump die libpcap-Bibliothek für die eigentliche Paketerfassung.

Die Standardoperation von tcpdump ist relativ einfach. Es erfasst den gesamten Datenverkehr auf der angegebenen Schnittstelle und „wirft“ ihn – daher sein Name – auf den Bildschirm. Da es sich um ein Standard-*nix-Tool handelt, können Sie die Ausgabe an eine Capture-Datei weiterleiten, die später mit dem Analysetool Ihrer Wahl analysiert werden kann. Tatsächlich ist es nicht ungewöhnlich, dass Benutzer den Datenverkehr mit tcpdump erfassen, um ihn später in Wireshark zu analysieren. Einer der Schlüssel zur Stärke und Nützlichkeit von tcpdump ist die Möglichkeit, Filter anzuwenden und/oder seine Ausgabe zur weiteren Filterung an grep – ein weiteres gängiges *nix-Befehlszeilenprogramm – weiterzuleiten. Jemand, der tcpdump, grep und die Befehlsshell beherrscht, kann damit genau den richtigen Datenverkehr für jede Debugging-Aufgabe erfassen.

3. Windhüpfer

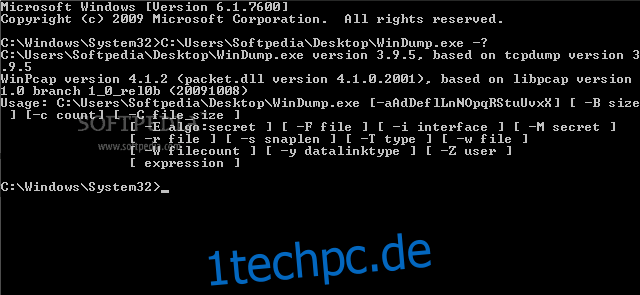

Kurz gesagt, Windump ist eine Portierung von tcpdump auf die Windows-Plattform. Als solches verhält es sich ähnlich. Das bedeutet, dass es einen Großteil der tcpdump-Funktionalität auf Windows-basierte Computer bringt. Windump mag eine Windows-Anwendung sein, aber erwarten Sie keine ausgefallene GUI. Es ist wirklich tcpdump unter Windows und als solches ein reines Befehlszeilenprogramm.

Die Verwendung von Windump ist im Grunde dasselbe wie die Verwendung seines Gegenstücks *nix. Die Befehlszeilenoptionen sind fast gleich und die Ergebnisse sind auch fast identisch. Genau wie tcpdump kann auch die Ausgabe von Windump zur späteren Analyse mit einem Drittanbieter-Tool in einer Datei gespeichert werden. Allerdings ist grep normalerweise nicht auf Windows-Computern verfügbar, wodurch die Filterfähigkeiten des Tools eingeschränkt werden.

Ein weiterer wichtiger Unterschied zwischen tcpdump und Windump besteht darin, dass es ebenso leicht aus dem Paket-Repository des Betriebssystems verfügbar ist. Sie müssen die Software von der Windump-Website herunterladen. Es wird als ausführbare Datei geliefert und erfordert keine Installation. Als solches ist es ein tragbares Tool, das von einem USB-Stick gestartet werden kann. Genau wie tcpdump die libpcap-Bibliothek verwendet, verwendet Windump jedoch Winpcap, das separat heruntergeladen und installiert werden muss.

4. Thai

Sie können sich Tshark als eine Kreuzung zwischen tcpdump und Wireshark vorstellen, aber in Wirklichkeit ist es mehr oder weniger die Befehlszeilenversion von Wireshark. Es stammt vom selben Entwickler wie Wireshark. Tshark hat Ähnlichkeit mit tcpdump, da es ein reines Kommandozeilen-Tool ist. Aber es ist auch wie Wireshark, da es nicht nur den Datenverkehr erfasst. Es hat auch die gleichen leistungsstarken Analysefunktionen wie Wireshark und verwendet die gleiche Art von Filterung. Es kann daher schnell genau den Datenverkehr isolieren, den Sie analysieren müssen.

Tshark wirft jedoch eine Frage auf. Warum sollte jemand eine Befehlszeilenversion von Wireshark wollen? Warum nicht einfach Wireshark verwenden? Die meisten Administratoren – tatsächlich die meisten Menschen – würden zustimmen, dass Tools mit grafischen Benutzeroberflächen im Allgemeinen oft einfacher zu verwenden und zu erlernen sowie intuitiver und benutzerfreundlicher sind. Ist das nicht der Grund, warum grafische Betriebssysteme so beliebt wurden? Der Hauptgrund, warum sich jemand für Tshark gegenüber Wireshark entscheiden würde, ist, wenn er nur eine schnelle Erfassung direkt auf einem Server zu Fehlerbehebungszwecken durchführen möchte. Und wenn Sie ein Leistungsproblem mit dem Server vermuten, sollten Sie lieber ein Nicht-GUI-Tool verwenden, da dies die Ressourcen weniger belasten kann.

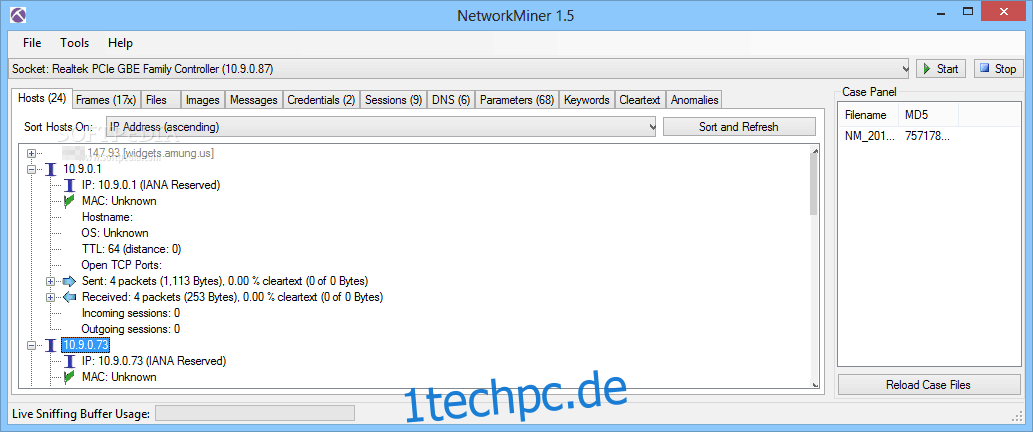

5. Netzwerk-Miner

Network Miner ist eher ein forensisches Tool als ein Paket-Sniffer oder Netzwerkanalysator. Dieses Tool folgt einem TCP-Stream und kann eine gesamte Konversation rekonstruieren. Es ist ein wirklich leistungsstarkes Tool für eine gründliche Analyse des Verkehrs, auch wenn es schwer zu meistern ist. Das Tool kann in einem Offline-Modus arbeiten, in dem man eine Capture-Datei importiert – vielleicht erstellt mit einem der anderen getesteten Tools – und Network Miner seine Magie entfalten lässt. Wenn man bedenkt, dass die Software nur unter Windows läuft, ist die Möglichkeit, mit Capture-Dateien zu arbeiten, sicherlich ein Pluspunkt. Sie könnten beispielsweise tcpdump unter Linux verwenden, um den Datenverkehr zu erfassen, und Network Miner unter Windows, um ihn zu analysieren.

Network Miner ist in einer kostenlosen Version verfügbar, aber für die erweiterten Funktionen wie IP-Adressen-basierte Geolokalisierung und Skripting müssen Sie eine Professional-Lizenz erwerben, die Sie 900 US-Dollar kostet. Eine weitere erweiterte Funktion der Professional-Version ist die Möglichkeit, VoIP-Anrufe zu dekodieren und wiederzugeben.

6. Geiger

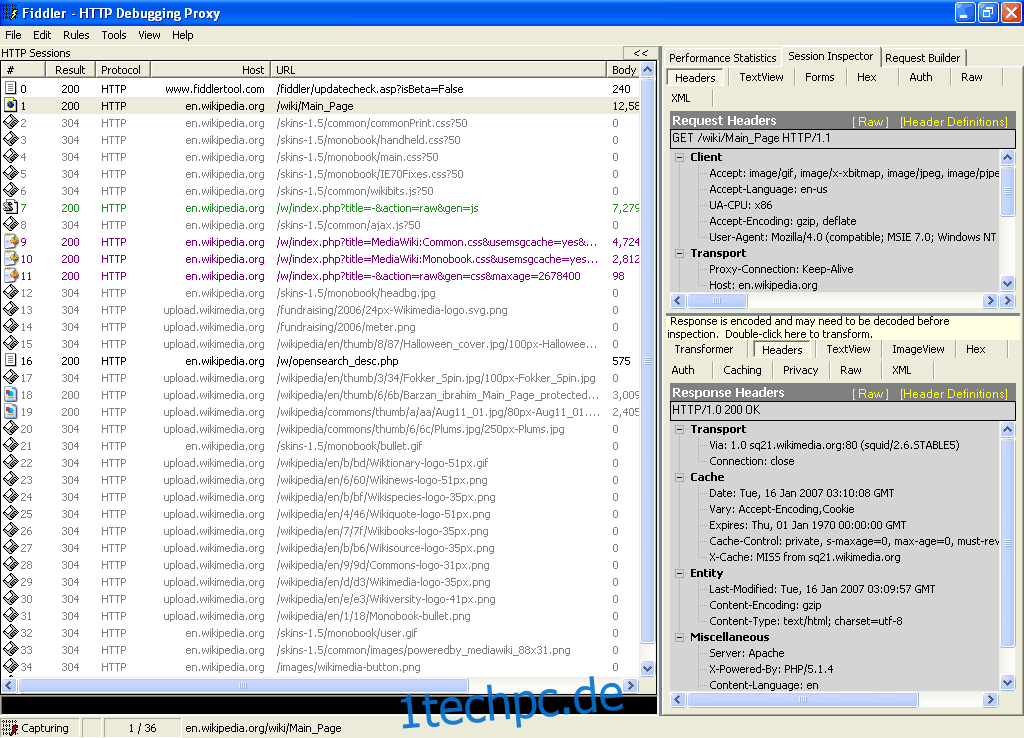

Einige unserer Leser – insbesondere die sachkundigeren – werden versucht sein zu argumentieren, dass Fiddler, unser letzter Eintrag, weder ein Paketschnüffler noch ein Netzwerkanalysator ist. Um ehrlich zu sein, mögen sie sehr gut Recht haben, aber wir waren der Meinung, dass wir dieses Tool in unsere Liste aufnehmen sollten, da es in verschiedenen Situationen sehr nützlich sein kann.

Lassen Sie uns zuallererst die Dinge klarstellen, Fiddler wird tatsächlich den Datenverkehr erfassen. Es wird jedoch nicht irgendein Verkehr erfasst. Es funktioniert nur mit HTTP-Verkehr. Trotz dieser Einschränkung, wenn man bedenkt, dass so viele Anwendungen heute webbasiert sind oder das HTTP-Protokoll im Hintergrund verwenden, ist es leicht zu erkennen, wie wertvoll ein solches Tool sein kann. Und da das Tool nicht nur den Browserverkehr, sondern nahezu jedes HTTP erfasst, kann es bei der Fehlerbehebung verschiedener Anwendungstypen sehr nützlich sein.

Der Hauptvorteil eines Tools wie Fiddler gegenüber einem „echten“ Paket-Sniffer wie Wireshark besteht darin, dass es so gebaut wurde, dass es den HTTP-Verkehr „versteht“. Es entdeckt zum Beispiel Cookies und Zertifikate. Es findet auch tatsächliche Daten, die von HTTP-basierten Anwendungen stammen. Fiddler ist kostenlos und nur für Windows verfügbar. Beta-Builds für OS X und Linux (unter Verwendung des Mono-Frameworks) können jedoch heruntergeladen werden.