Die wertvollsten Vermögenswerte eines Unternehmens sind auch am schwierigsten zu schützen.

Die Rede ist von Daten, der wesentlichen Substanz, die das Nervensystem eines jeden Unternehmens am Leben erhält. Glücklicherweise gibt es eine ganze Branche, die sich ausschließlich darauf konzentriert, Unternehmen dabei zu helfen, Datenverluste zu vermeiden. Diese Branche wird von einer Handvoll Anbietern angeführt, die eine Technologie anbieten, die als Data Loss Prevention oder kurz DLP bekannt ist.

DLP-Technologien erfüllen zwei Kernfunktionen.

- Identifizieren Sie die sensiblen Daten, die geschützt werden müssen

- Verhindern Sie den Verlust solcher Daten

Die Arten von Daten, die sie schützen, können in drei Hauptgruppen unterteilt werden:

- Verwendete Daten

- Daten in Bewegung

- Ruhende Daten

Verwendete Daten beziehen sich auf aktive Daten, typischerweise Daten, die sich in RAM, Cache-Speichern oder CPU-Registern befinden.

Daten in Bewegung bezieht sich auf die Daten, die durch ein Netzwerk übertragen werden, entweder ein internes und sicheres Netzwerk oder ein ungesichertes öffentliches Netzwerk (Internet, Telefonnetzwerk usw.).

Und ruhende Daten beziehen sich auf die Daten, die sich in einem inaktiven Zustand befinden und entweder in einer Datenbank, einem Dateisystem oder einer Speicherinfrastruktur gespeichert sind.

In Bezug auf die Abdeckungsfähigkeiten können DLP-Lösungen in zwei Kategorien eingeteilt werden.

- Enterprise DLP oder EDLP

- Integriertes DLP oder IDLP

Die Lösungen, die in die EDLP-Kategorie fallen, sind diejenigen, die das gesamte Streuvektorspektrum abdecken. Im Gegensatz dazu konzentrieren sich IDLP-Lösungen auf ein einzelnes Protokoll oder nur auf eine der drei zuvor genannten Arten von Daten. Einige Beispiele für IDLP-Lösungen sind Websicherheit, E-Mail-Verschlüsselung und Gerätesteuerung.

Inhaltsverzeichnis

Was kann man von einer großartigen DLP-Lösung erwarten?

Bei DLP gibt es keine One-for-all-Lösung. Die richtige Lösung für jede Anforderung hängt von vielen Faktoren ab. Dazu gehören unter anderem Organisationsgröße und Budget, Arten sensibler Daten, Netzwerkinfrastruktur, technische Anforderungen. Um zu bestimmen, welche Lösung für Ihr Unternehmen am besten geeignet ist, sind Anstrengungen und Recherchen erforderlich, um festzustellen, welche DLP-Ansätze, Erkennungsmethoden und Lösungsarchitekturen zu wählen sind.

Nachdem Sie Ihre Anforderungen recherchiert und analysiert haben, sollte Ihre ideale DLP-Lösung die optimale Balance dieser Aspekte bieten:

- Umfassende Abdeckung: Die DLP-Komponenten sollten das Netzwerk-Gateway abdecken, um den gesamten ausgehenden Datenverkehr zu überwachen und Lecks in Form von E-Mails und Web-/FTP-Datenverkehr zu blockieren. Sie sollten auch gespeicherte Daten über alle Speicherressourcen des Unternehmens und alle Endpunkte hinweg abdecken, um Verluste bei den verwendeten Daten zu vermeiden.

- Einzelne Verwaltungskonsole: Die Verwaltung der DLP-Lösung erfordert Aufwand und Zeitaufwand für Systemkonfiguration/-wartung, Richtlinienerstellung/-verwaltung, Berichterstellung, Vorfallverwaltung/-triage, Risikofrüherkennung/-minderung und Ereigniskorrelation. Die Unterstützung dieser Bereiche erfordert eine einzige Verwaltungskonsole. Andernfalls können Sie unnötige Risiken eingehen.

- Incident Management for Compliance: Wenn ein Datenverlustvorfall auftritt, ist dessen ordnungsgemäße Behandlung entscheidend. Sie müssen sich bewusst sein, dass Datenverlust unvermeidlich ist, aber der Unterschied zwischen einer kostspieligen Geldstrafe und einem Schlag aufs Handgelenk kann in der Art und Weise ausgemacht werden, wie ein Datenverlustvorfall gehandhabt wird.

- Genauigkeit der Erkennungsmethoden: Nicht zuletzt unterscheidet dieser Aspekt einer DLP-Lösung die guten Lösungen von den schlechten. DLP-Technologien sind auf einen reduzierten Satz von Erkennungsmethoden angewiesen, wenn es darum geht, sensible Daten zu identifizieren. Der Musterabgleich mit regulären Ausdrücken ist die am weitesten verbreitete Erkennungsmethode. Diese Methode ist jedoch sehr ungenau, was zu langen Schlangen von falsch positiven Vorfällen führt. Gute DLP-Technologien sollten dem traditionellen Musterabgleich andere Erkennungsmethoden hinzufügen, um die Genauigkeit zu verbessern.

Wichtige DLP-Ansätze

Als DLP-Lösungen zu steigen begannen, wandten sich alle Anbieter mit Komponentensätzen an DLP, die darauf ausgelegt waren, die Infrastruktur des Unternehmens abzudecken. Heutzutage hat sich die Situation geändert, und nicht alle Anbieter verwenden den gleichen Ansatz. Diese Ansätze fallen in zwei Hauptkategorien.

- Herkömmliches DLP

- Agent-DLP

Herkömmliches DLP wird von einigen Anbietern auf dem Markt angeboten, darunter Forcepoint, McAfee und Symantec. Der traditionelle Ansatz dieser Anbieter ist ebenfalls mehrgleisig: Er bietet Abdeckung am Netzwerk-Gateway, in der Speicherinfrastruktur, an den Endpunkten und in der Cloud. Dieser Ansatz war erfolgreich genug, um den heutigen DLP-Markt zu skizzieren, und war der erste, der einen wichtigen Marktanteil eroberte.

Der zweite DLP-Ansatz wird als Agent DLP oder ADLP bezeichnet. Es verwendet Endpoint-Agenten auf Kernel-Ebene, die alle Benutzer- und Systemaktivitäten überwachen. Aus diesem Grund werden die Lösungen, die in diesen Ansatz passen, auch als Endpoint DLP-Lösungen bezeichnet.

Es ist nicht einfach zu bestimmen, welcher Ansatz für die Anforderungen einer Organisation am besten geeignet ist. Dies hängt stark von den zu schützenden Datentypen, der Branche, in der das Unternehmen tätig ist, und den Gründen für den Schutz der Daten ab. Beispielsweise sind Organisationen in der Gesundheits- und Finanzbranche gezwungen, DLP für die Einhaltung gesetzlicher Vorschriften zu verwenden. Für diese Unternehmen muss eine DLP-Lösung persönliche und Gesundheitsinformationen über verschiedene Kanäle und in vielen verschiedenen Formen erkennen.

Benötigt ein Unternehmen hingegen DLP zum Schutz des geistigen Eigentums, würde die anzuwendende DLP-Lösung spezialisiertere Erkennungsmethoden erfordern. Außerdem sind die genaue Erkennung und der Schutz sensibler Daten viel schwieriger zu erreichen. Nicht jede traditionelle DLP-Lösung bietet die richtigen Tools für diese Aufgabe.

DLP-Architektur: Wie man die Lösungskomplexität übersteht

DLP-Technologien sind ausgereift. Sie erfordern Eingaben aus vielen unterschiedlichen Bereichen: Web, E-Mail, Datenbanken, Netzwerke, Sicherheit, Infrastruktur, Speicherung usw. Die Auswirkungen einer DLP-Lösung können auch Nicht-IT-Bereiche wie Recht, Personalwesen, Risikomanagement usw. erreichen. Um es noch komplexer zu machen, sind DLP-Lösungen normalerweise sehr schwierig bereitzustellen, zu konfigurieren und zu verwalten.

Herkömmliche DLP-Lösungen machen das Rezept noch komplexer. Sie benötigen mehrere Geräte und Software, um die vollständige Lösung auszuführen. Dazu können Appliances (virtuell oder real) und Server gehören.

Die Netzwerkarchitektur des Unternehmens muss diese Geräte integrieren, und diese Integration muss die Überprüfung des ausgehenden Netzwerkverkehrs, E-Mail-Blockierung usw. umfassen. Sobald die Integration abgeschlossen ist, entsteht eine weitere Komplexitätsebene, die Verwaltungskomplexität, die von jedem Anbieter abhängt.

Agenten-DLP-Lösungen sind in der Regel weniger komplex als herkömmliche Lösungen, hauptsächlich weil sie wenig oder gar keine Netzwerkintegration erfordern. Diese Lösungen interagieren jedoch auf Kernel-Ebene mit dem Betriebssystem. Daher ist eine erweiterte Optimierung erforderlich, um Konflikte mit dem Betriebssystem und anderen Anwendungen zu vermeiden.

Aufschlüsselung des DLP-Anbieters:

Acronis DeviceLock

Acronis DeviceLock Data Loss Prevention bietet eine umfassende Endpoint-Lösung, indem es Ihre sensiblen Daten schützt und gleichzeitig die Informationsoperationen überprüft. Sie müssen Ihre notwendigen Daten nicht aufgrund von böswilligen Insidern oder der Fahrlässigkeit von Mitarbeitern verlieren; Verhindern Sie Datenlecks, indem Sie unbefugte Versuche blockieren, Daten zu übertragen oder auf andere Dateien zuzugreifen.

Gewinnen Sie Einblicke in den Datenschutz, seine Abläufe und das Nutzerverhalten und reduzieren Sie die Komplexität des Datenschutzes und die Berichtszeiten. Halten Sie IT-Sicherheitsvorschriften und -standards ein und reduzieren Sie das Risiko von Informationslecks, indem Sie Richtlinien zur Datennutzung handhaben und durchsetzen.

Entscheiden Sie sich für unterbrechungsfreie Upgrades und native Integration zusammen mit Gruppenrichtlinien. Acronis DeviceLock bietet zentrale Verwaltungskonsolen gemäß Ihren Unternehmensanforderungen. Sie können damit Benutzeraktivitäten überwachen, Protokolle sammeln, Berichterstellungstools verwenden, Protokollaufzeichnungen anzeigen und eine modulare Architektur zur Kontrolle der Gesamtbetriebskosten (TCO) erhalten.

Ermöglichen Sie die notwendigen Operationen für Ihre Geschäftsprozesse und minimieren Sie Insider-Bedrohungen. Acronis DeviceLock bietet Lösungen wie Microsoft RDS, Citrix XenApp, Citrix XenDesktop, VMware Workstation-Player, Windows Virtual PC, Oracle VM VirtualBox, VMware Workstation und VMware Horizon anzeigen. Sie können auch Datenspiegelung, Warnungen, Protokollierung, Kontext- und Inhaltserkennung steuern.

Registrieren Sie sich, um eine 30-tägige KOSTENLOSE Testversion zu erhalten.

ManageEngine

ManageEngine Device Control Plus schützt Ihre Daten vor Bedrohungen, indem Sie den Geräten rollenbasierte Zugriffskontrollen zuweisen, sie vor Malware-Angriffen schützen und Geräte analysieren können.

Die Verwendung von Wechseldatenträgern wie USB führt tendenziell zu Datenverlust, aber das ist es nicht; viele andere Probleme bestehen. Darüber hinaus verhindert Device Control Plus Ihre Daten, indem es den unbefugten Zugriff auf die Geräte blockiert. Befolgen Sie einfache Richtlinien wie das Festlegen des schreibgeschützten Zugriffs, das Blockieren von Benutzern am Kopieren der Dateien von den Wechseldatenträgern und mehr.

Sie können den Dateityp und die Dateigröße basierend auf den Daten, die Ihr Unternehmen verarbeitet, einschränken. Stellen Sie außerdem Echtzeit-Datenschutz sicher, indem Sie eine begrenzte Übertragung der Daten zulassen. Das Identifizieren und Entfernen bösartiger Geräte ist eine komplexe Aufgabe. Erstellen Sie eine Geräteliste, der Sie vertrauen können. Es stellt sicher, dass kein Gerät auf die Endpunkte zugreifen kann, wenn es nicht autorisiert ist.

Verfolgen Sie mit Berichten und Audits, wer das Gerät an welchem Endpunkt verwendet, um Hacking-Versuche zu überwachen. Das Tool bietet auch sofortige Warnungen, wenn ein unbefugter Zugriff erfolgt. Laden Sie die Software herunter und nutzen Sie die Funktionen für eine 30-tägige KOSTENLOSE Testversion.

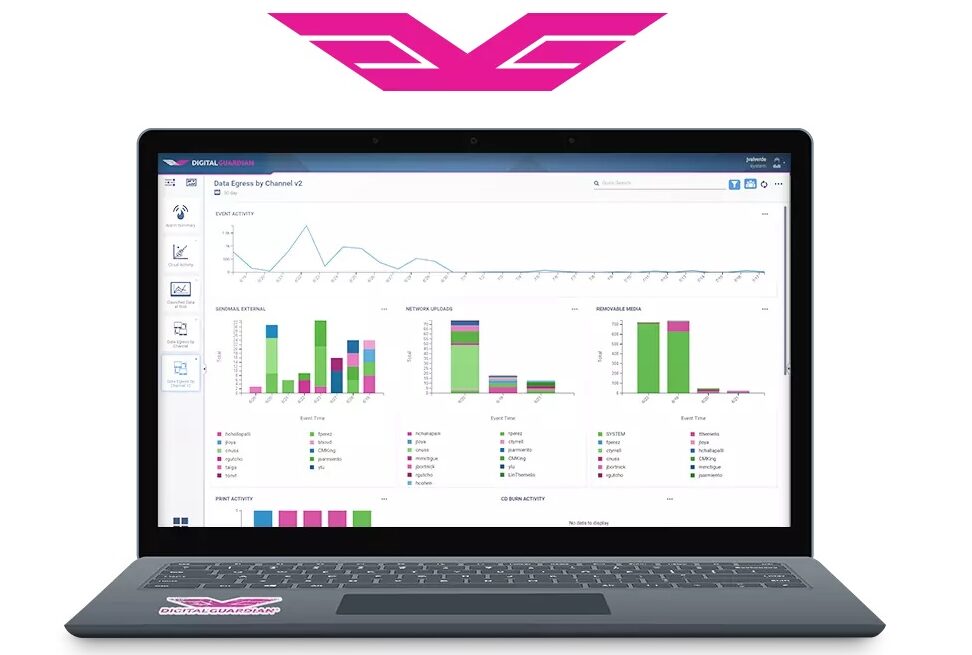

Digitaler Wächter

Digitaler Wächter wurde 2003 als Verdasys mit dem Ziel gegründet, Technologie bereitzustellen, die den Diebstahl von geistigem Eigentum verhindert. Das erste Produkt war ein Endpoint-Agent, der alle Benutzer- und Systemaktivitäten überwachen konnte.

Neben der Überwachung illegaler Aktivitäten protokolliert die Lösung auch scheinbar harmlose Aktivitäten, um verdächtige Aktionen zu erkennen. Der Protokollbericht kann analysiert werden, um Ereignisse zu erkennen, die TDLP-Lösungen nicht erfassen können.

DG erwarb Code Green Networks, um seine ADLP-Lösung mit traditionellen DLP-Tools zu ergänzen. Es gibt jedoch wenig Integration zwischen den ADLP- und TDLP-Lösungen von DG. Sie werden sogar separat verkauft.

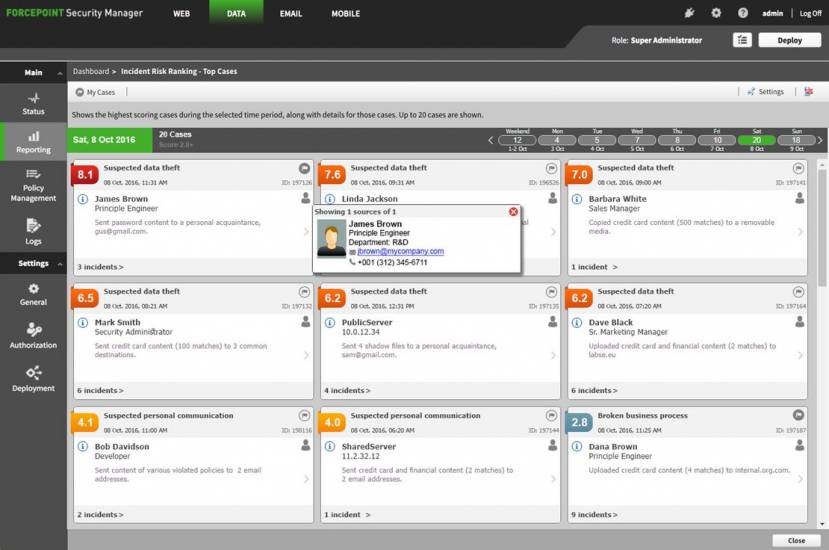

Kraftpunkt

Kraftpunkt befindet sich in einer privilegierten Position in Gartners „magischem Quadranten“ der TDLP-Anbieter. Die Sicherheitsplattform umfasst eine Reihe von Produkten für URL-Filterung, E-Mail- und Websicherheit. Diese Tools werden durch einige renommierte Lösungen von Drittanbietern ergänzt: SureView Insider Threat Technology, Stonesoft NGFW von McAfee und Skyfence CASB von Imperva.

Die Architektur der Lösung von Forcepoint ist im Vergleich zu anderen Lösungen einfach. Es umfasst Server für die Verwaltung, Überwachung des Daten- und Netzwerkverkehrs sowie E-Mail-Blockierung/Überwachung des Webverkehrs. Die Lösung ist benutzerfreundlich und enthält viele Richtlinien, die nach Land, Branche usw. kategorisiert sind.

Einige Funktionen machen die Forcepoint DLP-Lösung einzigartig. Zum Beispiel OCR-Fähigkeit, um sensible Daten in Bilddateien zu erkennen. Oder die Risikoeinstufung von Vorfällen, damit Systemadministratoren sehen können, welche Vorfälle überhaupt überprüft werden sollten.

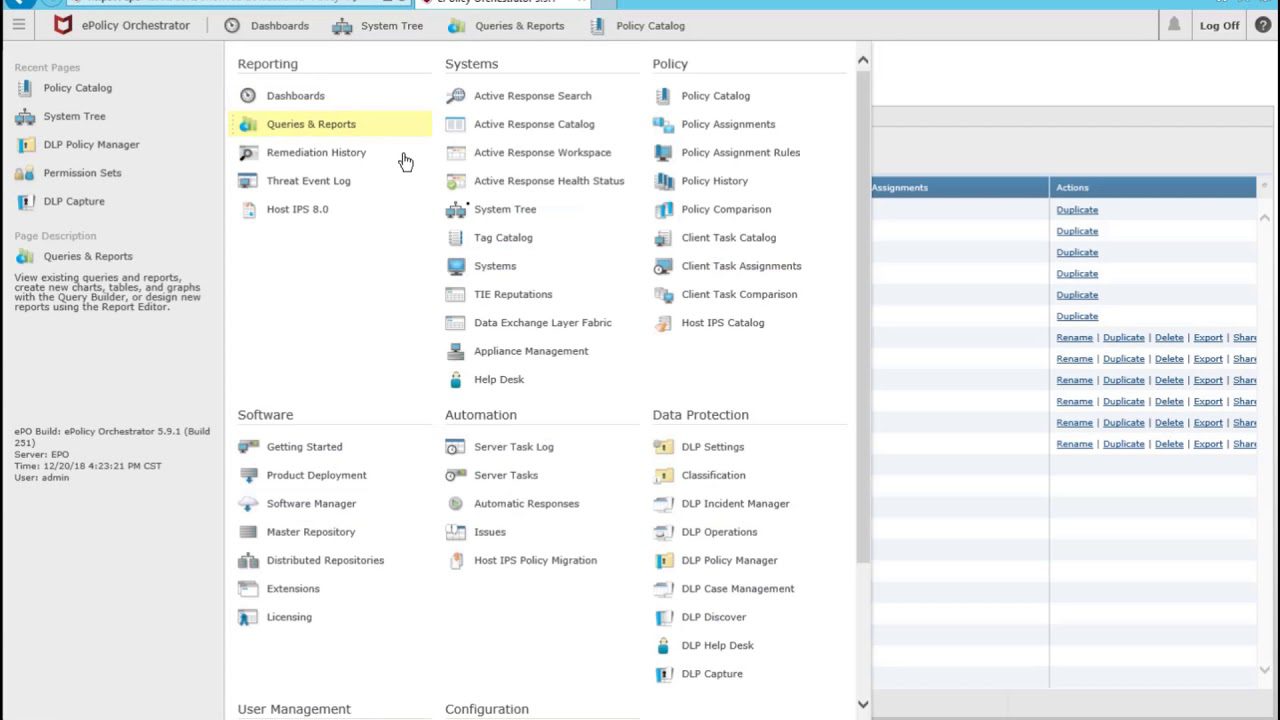

McAfee

Seit der Übernahme durch Intel, McAfee hat nicht zu viel in sein DLP-Angebot investiert. Daher erhielten die Produkte nicht viele Updates und verloren gegenüber konkurrierenden DLP-Produkten an Boden. Einige Jahre später gliederte Intel seine Sicherheitssparte aus und McAfee wurde wieder ein eigenständiges Unternehmen. Danach erhielt die DLP-Produktlinie einige notwendige Updates.

Die McAfee DLP-Lösung besteht aus drei Hauptteilen: Abdeckung

- Netzwerk

- Entdeckung

- Endpunkt

Eine Komponente ist ziemlich einzigartig unter anderen DLP-Angeboten: Der McAfee DLP Monitor. Diese Komponente ermöglicht die Erfassung von Daten aus Vorfällen, die durch Richtlinienverstöße ausgelöst wurden, zusammen mit dem gesamten Netzwerkverkehr. Auf diese Weise ermöglicht die Komponente die Überprüfung der meisten Daten und kann Vorfälle aufdecken, die andernfalls unbemerkt bleiben würden.

ePolicy Orchestrator von McAfee übernimmt den größten Teil der Verwaltung der DLP-Lösung. Es gibt jedoch noch einige Verwaltungsaufgaben, die außerhalb des Orchestrators erledigt werden müssen. Das Unternehmen muss sein DLP-Angebot noch vollständig integrieren. Es ist noch nicht bekannt, ob dies in Zukunft geschehen wird.

Symantec

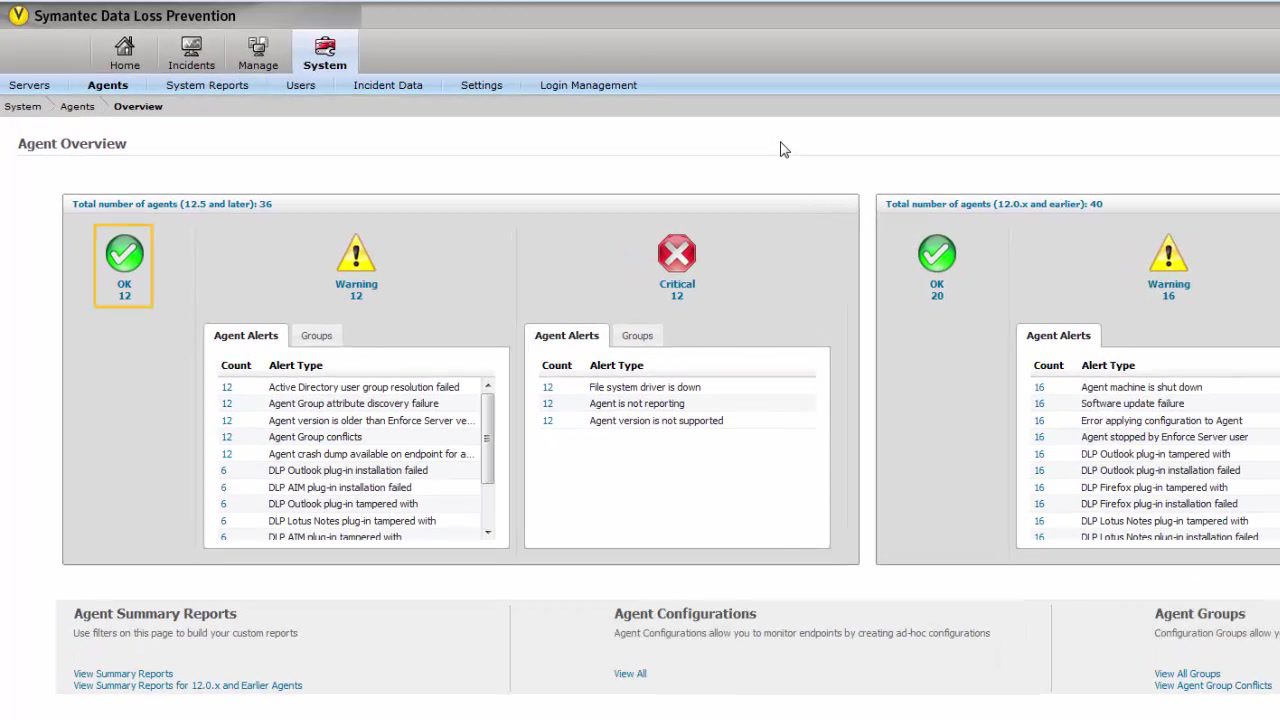

Symantec ist der unangefochtene Marktführer im Bereich der DLP-Lösungen, dank der kontinuierlichen Innovationen, die es auf sein Produktportfolio anwendet. Das Unternehmen verfügt über die größte installierte Basis aller DLP-Anbieter. Die Lösung ist modular aufgebaut, wobei für jede Funktion eine andere Softwarekomponente erforderlich ist. Die Komponentenliste ist ziemlich beeindruckend, einschließlich Network Prevent for Web, Network Prevent for Email, Network Monitor, Endpoint Prevent, Data Insight, Endpoint Discover usw.

Insbesondere die einzigartige Data-Insight-Komponente bietet Einblick in die Nutzung, den Besitz und die Zugriffsberechtigungen unstrukturierter Daten. Dieser Vorteil lässt es mit Produkten außerhalb des DLP-Bereichs konkurrieren und bietet einen zusätzlichen Wert für Organisationen, die diese Fähigkeit nutzen können.

Symantecs DLP kann auf vielfältige Weise angepasst werden. Fast jede Funktion hat ihre eigenen Konfigurationen, die ein hohes Maß an Richtlinienoptimierung bieten. Dieser Vorteil wird jedoch mit einer größeren Komplexität erkauft. Es ist wahrscheinlich das komplexeste auf dem Markt und kann ziemlich viele Stunden für die Bereitstellung und den Support benötigen.

RSA

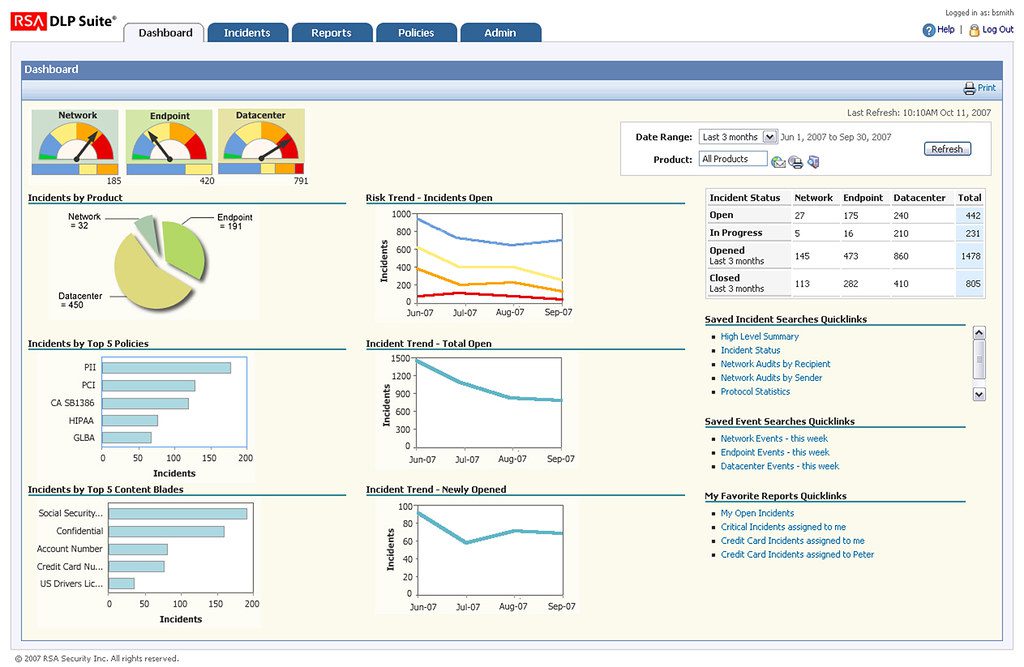

Die DLP-Lösung von EMC, RSA-Schutz vor Datenverlustkönnen Sie den Fluss sensibler Daten wie Unternehmens-IP, Kundenkreditkarten usw. erkennen und überwachen. Die Lösung hilft Endbenutzern zu schulen und Kontrollen in E-Mail, Internet, Telefonen usw. durchzusetzen, um das Risiko einer Kompromittierung kritischer Daten zu verringern.

RSA Data Loss Prevention zeichnet sich durch umfassende Abdeckung, Plattformintegration und Workflow-Automatisierung aus. Es bietet eine Kombination aus Inhaltsklassifizierung, Fingerprinting, Metadatenanalyse und Expertenrichtlinien, um vertrauliche Informationen mit optimaler Genauigkeit zu identifizieren.

Die umfassende Abdeckung von EMC umfasst viele Risikovektoren. Nicht nur die gängigsten E-Mail-, Web- und FTP-Dienste, sondern auch soziale Medien, USB-Geräte, SharePoint und viele andere. Sein auf Benutzerschulung ausgerichteter Ansatz zielt darauf ab, ein Risikobewusstsein bei den Endbenutzern zu schaffen und ihr Verhalten im Umgang mit sensiblen Daten zu lenken.

CA-Datenschutz

CA-Datenschutz (DLP-Angebot von Broadcom) fügt eine vierte Datenklasse hinzu – neben In-Use, In-Motion, At-Rest – die geschützt werden muss: On-Access. Der Fokus liegt auf dem Ort, an dem sich Daten befinden, wie mit ihnen umgegangen wird und wie hoch ihre Sensibilität ist. Die Lösung zielt darauf ab, Datenverlust und -missbrauch zu reduzieren, indem nicht nur die Informationen, sondern auch der Zugriff darauf kontrolliert werden.

Die Lösung verspricht Netzwerkadministratoren, das Risiko für ihre wichtigsten Ressourcen zu reduzieren, Informationen über Unternehmensstandorte hinweg zu kontrollieren, risikoreiche Kommunikationsmodi zu mindern und die Einhaltung gesetzlicher und Unternehmensrichtlinien zu ermöglichen. Es bildet auch die Grundlage für den Übergang zu Cloud-Diensten.

Sparen Sie Millionen oder kosten Sie Millionen?

Die beste DLP-Lösung könnte Ihnen tatsächlich Millionen einsparen. Aber es stimmt auch, dass es Sie Millionen kosten könnte, wenn Sie nicht das richtige für Ihre Bedürfnisse auswählen oder es nicht richtig einsetzen. Wenn Sie dachten, dass die Auswahl der richtigen DLP-Lösung nur eine Frage des Durchsuchens einer Funktionsvergleichstabelle ist, haben Sie sich geirrt.

Seien Sie also darauf vorbereitet, viel Aufwand zu betreiben, um nicht nur eine DLP-Lösung nach dem Kauf zum Laufen zu bringen, sondern auch alle Angebote zu analysieren und dasjenige auszuwählen, das am besten zu Ihrem Unternehmen passt.