Die schnelle Ausweitung der Remote-Arbeit und das Aufkommen von Hybridarbeitsplätzen haben die Verwaltung von IT-Vorgängen komplexer gemacht. Aber Unified Endpoint Management (UEM)-Software bietet eine Lösung für dieses Problem. Es bietet hauptsächlich eine zentralisierte Plattform, von der aus Unternehmen alle Endpunkte, Geräte und Anwendungen verwalten können.

UEM vereint alles auf einer einzigen, benutzerfreundlichen Plattform, anstatt für jeden Gerätetyp unterschiedliche Tools zu verwenden. Dadurch wird das Leben der IT-Mitarbeiter vereinfacht und gleichzeitig Zeit und Ressourcen gespart. Es gibt jedoch weitere Funktionen in UEM-Tools, wie z. B. Sicherheitsmaßnahmen, Integration von Drittanbietern, Analysen usw.

In diesem Artikel untersuchen wir die vielen Vorteile der UEM-Software und heben die wichtigsten Funktionen hervor, die Sie bei der Auswahl einer idealen Lösung berücksichtigen sollten. Wir geben auch einen Überblick über einige der besten verfügbaren UEM-Software. Infolgedessen können Sie Zeit und Mühe bei der Auswahl des richtigen Tools für Ihr Unternehmen sparen.

Inhaltsverzeichnis

Geschäftsvorteile der UEM-Software

Unternehmen aller Größen und Branchen können ihr IT-Management mit UEM-Software optimieren. Schauen wir uns also die geschäftlichen Vorteile an, die Unternehmen mit UEM-Tools erzielen können:

Vereinfachte Geräteverwaltung

Unternehmen können alle Geräte von einem zentralen Dashboard aus überwachen und warten. Wenn alle Endpunkte mit einem einzigen UEM-Tool verbunden sind, wird die Geräteverwaltung einfacher. Dadurch werden Arbeitsabläufe vereinfacht, Kosten gesenkt und die Arbeit für IT-Teams erleichtert.

Verbesserte Sicherheit

Derzeit arbeiten immer mehr Menschen aus der Ferne und nutzen persönliche Geräte in der digitalen Arbeitsumgebung. Daher ist die Sicherheit zu einem wichtigen Anliegen für Unternehmen geworden. UEM-Tools ermöglichen es Unternehmen, alle mit ihrem Netzwerk verbundenen Geräte zu überwachen und zu sichern. Es verstärkt die Sicherheitsmaßnahmen mit Multi-Faktor-Authentifizierung, Verschlüsselung und Remote-Löschfunktionen.

Aufschlussreiche Analysen

Die UEM-Software bietet aufschlussreiche Analysen zur Geräteleistung und -nutzung. Unternehmen können die Geräteleistung und die Nutzung bestimmter Apps überwachen. Auf diese Weise können sie die Beständigkeit der Geräte verbessern, Kosten sparen und fundierte Entscheidungen über Nutzungsrichtlinien treffen. Darüber hinaus können UEM-Tools Berichte zur Gerätekonformität bereitstellen, um Sicherheitsprobleme zu identifizieren und entsprechend zu reagieren.

Compliance-Management

Unternehmen müssen sich in vielen Branchen an bestimmte Compliance-Vorschriften halten. Durch die Überprüfung, ob alle Geräte die gesetzlichen Anforderungen und Standards einhalten, können UEM-Tools das Compliance-Management unterstützen. Dies umfasst Gesetze zum Datenschutz wie GDPR und HIPAA sowie branchenspezifische Standards wie PCI-DSS und SOX.

Funktionen, nach denen Sie in einer UEM-Software suchen sollten

Bei der Auswahl von UEM-Software für Ihr Unternehmen sollten Sie auf folgende Faktoren achten:

Geräteunterstützung: Ein ideales UEM-Tool bietet Unterstützung für alle Arten von Geräten, einschließlich Desktops, Smartphones und mehr. Außerdem ist es nicht eingeschränkt, ein bestimmtes Betriebssystem zu bedienen.

Save Device Management: Die UEM-Software sollte eine sichere Geräteverwaltung bieten und vor Datenschutzverletzungen schützen. Daher sollte es modernste Sicherheitsfunktionen wie Datenverschlüsselung, VPN und Virenschutz enthalten.

Einfache Bereitstellung und Skalierbarkeit: Das Tool sollte einfach zu installieren, zu konfigurieren und an sich ändernde Geschäftsanforderungen anzupassen sein. Das IT-Team sollte in der Lage sein, Geräte mithilfe von Remote-Geräteverwaltungsfunktionen von überall aus zu steuern.

Benutzerfreundliche Oberfläche: Mit einer benutzerfreundlichen Oberfläche sollte das Team die Aufgaben der Geräteverwaltung vereinfachen. Außerdem sollte es die Lernfähigkeit des IT-Teams verkürzen.

Leistungsstarke Berichterstattung und Analyse: Mit dem Tool sollte das IT-Personal in der Lage sein, die Gerätenutzung zu überwachen und Leistungsprobleme zu erkennen. Darüber hinaus sollte es Sicherheitsrisiken mit Hilfe von EUM-Tools, vollständigen Berichten und Analysefunktionen im Auge behalten.

Integrationsfähigkeiten: Um End-to-End-Geräteverwaltungsfunktionen anzubieten, sollte die App reibungslos mit anderen Business-Apps und -Plattformen interagieren. Zum Beispiel Security Information and Event Management (SIEM) und Identity and Access Management (IAM).

Compliance-Management: Das Tool sollte Funktionen zum Einsatz von Compliance-Management-Funktionen enthalten. Daher können Organisationen regulatorische Verpflichtungen wie HIPPA, PCI-DSS und GDPR erfüllen.

Nachdem wir die wesentlichen Merkmale eines idealen UEM-Tools kennengelernt haben, wollen wir uns nun mit einigen der leistungsstärksten verfügbaren Tools befassen.

Endpunkt-Zentrale

Endpoint Central, früher bekannt als Desktop Central, ist eine leistungsstarke UEM- und Sicherheitslösung. Es wurde entwickelt, um das Sicherheitsmanagement von Servern und verschiedenen Geräten (Desktop, Smartphones und mehr) zu vereinfachen.

Mit diesem Tool können Unternehmen alle ihre Endpunkte von einem einzigen Ort aus verwalten. Auf diese Weise automatisiert es routinemäßige Verwaltungsaufgaben mit seinen wertvollen Funktionen.

Hauptmerkmale:

- Patch-Verwaltungsfunktion, die allgemeine Endpunktverwaltungsaufgaben automatisiert. Beispielsweise Patch-Installation, Softwarebereitstellung, Betriebssystembereitstellung und Imaging.

- Mit der Asset Management-Funktion können Benutzer USB-Geräte steuern, die Softwarenutzung überwachen und Software-Assets und -Lizenzen verwalten.

- Remote-Desktop-Management ermöglicht es Unternehmen, entfernte Workstations zu steuern.

- Mobile Device Management ermöglicht es Unternehmen, die Nutzung mobiler Geräte zu kontrollieren. Es erstellt Profile und Regeln und richtet Wi-Fi, VPN, E-Mail-Konten und mehr ein.

- Hochmoderne Sicherheitsverwaltungsfunktionen wie BitLocker-Verwaltung und Verhinderung von Datenverlust. Darüber hinaus bietet es App- und Gerätesicherheit sowie Ransomware-Schutz.

- Mit der Betriebssystemverwaltung können Unternehmen die Betriebssystem- und App-Bereitstellung automatisieren.

- Die USB-Geräteverwaltung erleichtert die Überwachung und Regulierung der USB-Gerätenutzung.

- Power Management ermöglicht es Unternehmen, den Stromverbrauch zu kontrollieren und Energiekosten zu sparen.

- Automatisiert das Compliance-Management und ermöglicht Unternehmen die Einhaltung von Branchennormen und Gesetzen.

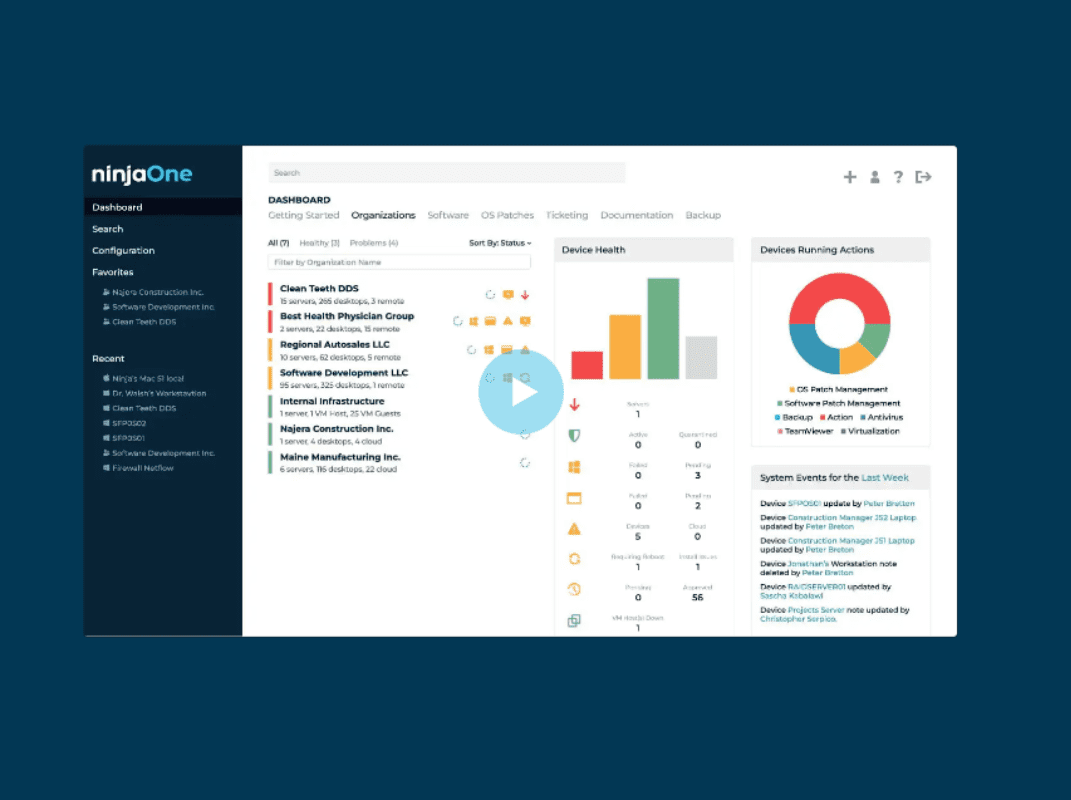

NinjaOne

NinjaOne ist ein einheitliches Endpunktverwaltungssystem, das Benutzer bei der zentralen und effizienten Verwaltung von Endpunkten unterstützt. Es bietet erstklassige Endpunkttransparenz und -kontrolle, indem es die Effizienz der Techniker auf einfache Weise steigert. Daher erhalten Sie eine einheitliche Geräteverwaltung, automatisieren Aufgaben und steigern die Effizienz.

Hauptmerkmale:

- Bietet Echtzeit-Überwachung und benachrichtigt die Techniker automatisch, um Probleme zu lösen und die Auswirkungen auf die Endbenutzer zu minimieren.

- Mit sicherem Fernzugriff können Benutzer die Kontrolle über verwaltete Endpunkte und sicheren praktischen Support übernehmen.

- Ein-Klick-Aktivitäten, Beheben von Problemen, Stoppen von Aufgaben und Starten von Terminalsitzungen, ohne Endbenutzer zu stören.

- Automatisierung von Endpunktaufgaben, die wiederholte Endpunktaktivitäten automatisiert, die zur Standardisierung der Ergebnisse beitragen.

- Automatische Behebung mit zustandsbasierter Skriptbereitstellung für angehaltene Dienste, übersprungene Neustarts und fehlende Apps.

- Ein-Klick-Softwareverwaltungsfunktion zum Installieren oder Deinstallieren von Apps.

- Unbegrenzte Skalierbarkeit mit einer Cloud-basierten Infrastruktur, die schnell und sicher ist und 50 bis 15.000 Endpunkte verwaltet.

- Benutzerfreundliche Oberfläche, die Techniker bei der produktiven Arbeit mit konzentrierten Aktivitäten und minimalen Klicks unterstützt.

Citrix

Citrix ist eine umfassende UEM-Lösung für die Endpunktverwaltung, früher bekannt als XenMobile. Es ermöglicht Unternehmen, mobile Geräte, Anwendungen und Daten zu kontrollieren und zu schützen. Diese einzigartige Software ermöglicht es IT-Managern, eine zuverlässige und sichere Benutzererfahrung über eine Vielzahl von Plattformen und Gadgets hinweg bereitzustellen.

Hauptmerkmale:

- Geräteverwaltung über eine einzige Konsole, die eine zentralisierte Gerätesteuerung ermöglicht. So können Administratoren ganz einfach Apps bereitstellen, Regeln und Einstellungen konfigurieren und Compliance durchsetzen.

- Die App-Verwaltung ermöglicht es Unternehmen, Apps über eine Reihe von Plattformen und Geräten hinweg zu steuern. So können Administratoren Apps verteilen und verwalten, die App-Sicherheit garantieren und die Anmeldung für Apps aktivieren.

- Sicherer Zugriff für mobile Benutzer auf Geschäftsressourcen, einschließlich bedingtem Zugriff und mehrstufiger Authentifizierung und mehr.

- Die Datenschutzfunktion ermöglicht es Administratoren, vertrauliche Unternehmensinformationen auf ausgewählten Mobilgeräten zu sperren. Administratoren können Verschlüsselung, Data Loss Prevention (DLP) und Remote-Funktionen auferlegen.

- Intuitive Admin-Verwaltung, die es Benutzern ermöglicht, die Endpunktverwaltung von einem einzigen Punkt aus zu handhaben. Folglich wird die Verwaltung mobiler Geräte, Apps und Daten einfacher.

Hexknoten

Hexnode ist eine der führenden UEM-Software, die entwickelt wurde, um die Geräteverwaltung zu vereinfachen. Es kann problemlos über verschiedene Plattformen und Umgebungen funktionieren. Mit diesem Tool können IT-Teams verschiedene Endpunkte aus der Ferne überwachen, verwalten und sichern. Verwalten Sie also Smartphones, Tablets, Laptops, Desktops und mehr von einem einzigen Punkt aus mit Hexnode.

Hauptmerkmale:

- Bietet eine vollständige Palette von OTA (Over-the-Air)-Remote-Geräteverwaltungsoptionen für Geräte. Über eine einzige Schnittstelle können Sie Geräte schnell registrieren, Regeln aufstellen und die Leistung und den Zustand Ihrer Geräte im Auge behalten.

- Mit der App-Verwaltungsoption können Benutzer App-Updates, Anpassungen und Bereitstellungen auf registrierten Geräten verwalten. Es unterstützt sowohl offene als auch geschlossene Business-App-Stores und macht es einfach, Apps in Ihrem Unternehmen zu teilen.

- Zu den High-Tech-Optionen für das Sicherheitsmanagement gehören das Sperren von Geräten aus der Ferne, das Auspeitschen und die Standortverfolgung. Außerdem verfügt es über eine sichere Containerisierung, um Geschäftsdaten für den Datenschutz auf Geräten zu isolieren und zu schützen.

- Für das Content-Management bietet es den Administratoren sicheren Zugriff auf Geschäftsdaten auf verschiedenen Geräten. Das sichere CMS dieser Plattform ermöglicht es Ihnen, Dateien und Dokumente an bestimmte Geräte oder Benutzergruppen zu verteilen.

- Der anpassbare Kioskmodus ermöglicht es Ihnen, den Zugriff auf Geräte auf eine bestimmte App oder Gruppe von Apps zu beschränken.

- Detaillierte Analysen und Einblicke zu einer Vielzahl von Themen, einschließlich App-Nutzung, Gerätenutzung, Sicherheitsvorfälle und mehr.

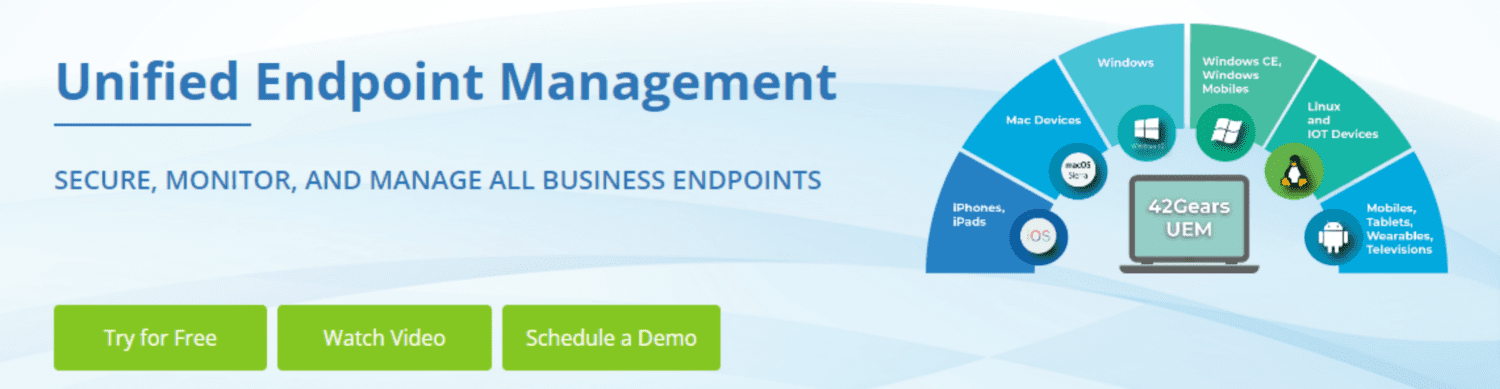

42Gänge

Mit 42Gears können IT-Teams alle Arten von Endpunkten, Apps und Inhalten verwalten, die in einem Geschäftsökosystem verwendet werden. Es folgt einem konsistenten und ganzheitlichen Ansatz zur Rationalisierung der UEM-Lösung von einem einzigen Punkt aus.

Darüber hinaus löst es plattformübergreifende Abhängigkeiten und bietet Schutz und Kontrolle für verschiedene Endpunkte. Mit herausragenden Features garantiert es, dass Geschäftsprozesse und Apps über die Endpunkte hinweg einheitlich funktionieren.

Hauptmerkmale:

- Unterstützt alle Betriebssystemtypen, einschließlich Android, iOS, MacOS, Windows, Linux und so weiter.

- Bietet eine einzige Plattform zur Überwachung und Wartung aller Endpunkte. Zu den Endpunkten gehören BYO-Geräte, IoT-Geräte, Sensoren, Kurzurlaube, Desktops/Laptops und mehr.

- Unterstützt Unternehmen bei der flexiblen Migration von Legacy-Plattformen wie Windows 7 auf eine bessere EMM-kompatible Version wie Windows 10.

- Beseitigt die Endpunktkomplexität und bietet Unterstützung für eine Architektur mit mehreren Geräten.

- Steigert die Produktivität der Benutzer, indem sie sich auf wichtige Aufgaben konzentrieren können und nicht auf das Zugriffsproblem.

- Gewährleistet kontinuierliche Sicherheitskonformität auf allen unterstützten Geräten und Plattformen durch einen Standardsatz von Sicherheitsprotokollen.

- Regeln zur Verhinderung von Datenverlust werden verwendet, um vertrauliche Benutzer, Geräte-Apps und Netzwerkdaten zu schützen.

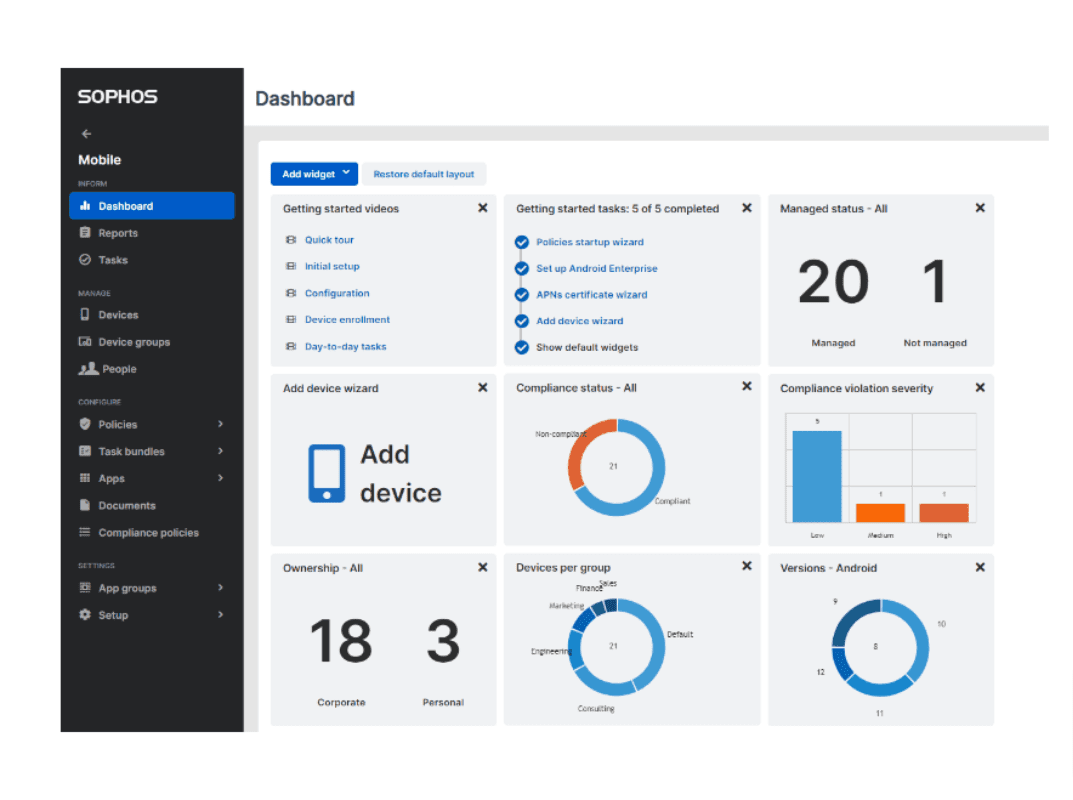

Sophos

Sophos behauptet, führend in der sicheren Geräteverwaltung als UEM-Lösung zu sein. Um sowohl herkömmliche als auch mobile Endpunkte zu verwalten und zu schützen, können Unternehmen diese Lösung verwenden. Es ist mit einer renommierten Endpoint-Sicherheitstechnologie ausgestattet, die sich problemlos mit Windows 10-, macOS-, iOS- und Android-Geräten verbindet.

Hauptmerkmale:

- BYOD-Umgebungen werden durch die Verwaltungsmodi Android Enterprise Work Profile und iOS User Enrollment unterstützt.

- Datentrennung nach Klassifizierung, z. B. Geschäftsdaten und personenbezogene Daten.

- Starke Sicherheitsmaßnahmen durch die Deep-Learning-Engine von X schützen vor identifizierten und nicht identifizierten Bedrohungen.

- Die Integration mit Sophos Central bietet Endpoint-, Netzwerk- und Serversicherheit sowie zentralisierte Steuerungsgeräte. Es ist eine webbasierte Verwaltungsoberfläche, die einfach zu bedienen ist.

- Ein einziges Dashboard, in dem Sie viele Arten von Daten durchsuchen und darauf reagieren können. Außerdem können Sie nicht gepatchte Geräte erkennen und Schwachstellen und unerwünschte Programme überprüfen.

- Erweitern Sie mit Sophos XDR die Sichtbarkeit Ihres Unternehmens, indem Sie vollständige Bedrohungserkennungs- und IT-Betriebsaufgaben durchführen.

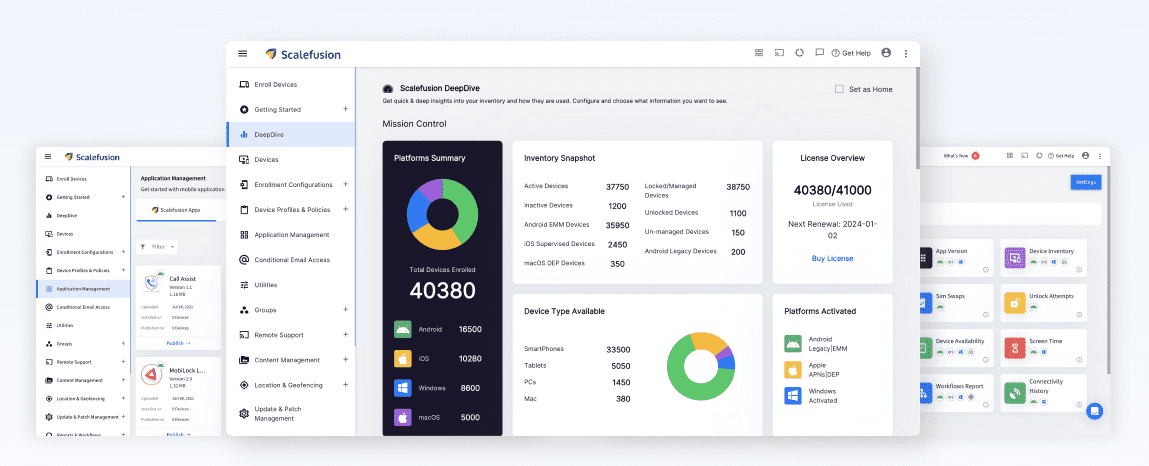

Skalenfusion

Scalefusion ist eine Unified Endpoint Management (UEM)-Software für moderne Arbeitsplätze. Es bietet Flexibilität und Benutzerfreundlichkeit bei der Verwaltung mehrerer Endpunkte von jedem Ort und zu jeder Zeit. Außerdem gibt es viele Funktionen, die bei der Verwaltung, Kontrolle und Sicherung mobiler Apps und Geräte für das Unternehmen helfen.

Hauptmerkmal:

- Volle Kontrolle über Geräte über die Verwaltungsfunktion für mobile Geräte. Es ermöglicht Remote Device Whipping, Anwendungsmanagement, Gerätekonfiguration und Sicherheitsregeln.

- Ein einziges Dashboard zur Verwaltung aller bereitgestellten Apps und registrierten Geräte. So wird Benutzerzugriff auf Apps aus dem Google Play Store, dem Apple App Store und mehr bereitgestellt.

- Verwalten Sie auf registrierten Geräten alle Dokumente, Bilder, Videos und mehr über die Inhaltsverwaltung.

- Mit dem Kiosk-Modus können Sie Geräte auf eine einzelne oder eine Gruppe von Apps beschränken. Es eignet sich perfekt für den Einsatz im Einzelhandel, im Gastgewerbe oder in Bildungseinrichtungen.

- Mit der Geofencing-Funktion zur Überwachung von Geräten, Assets, Sicherheit und mehr.

- Umfassende Analyse- und Berichtsfunktion überwacht App-Nutzung, Gerätenutzung, Gerätezustand und mehr.

- Es stehen Remote-Befehle zur Verfügung, um vielfältige Aktivitäten auf Ihren Android-Geräten aus der Ferne zu verwalten.

VMware

Erleben Sie mit VMware den Komfort einer einzigen Cloud-nativen Lösung, die UEM für alle Geräte bereitstellt. Mit dieser erstaunlichen Lösung können Sie Ihre IT-Verwaltungskosten minimieren und die Produktivität steigern.

Die Workspace One UEM ermöglicht eine nahtlose Verwaltung aller Endpunkte, unabhängig von ihrer Plattform oder ihrem Eigentumsmodell. Dadurch bleibt die Vereinheitlichung des Endpunktmanagements auf jeder Plattform erhalten. Es unterstützt die meisten bekannten Plattformen, einschließlich Android, iOS, macOS, Windows und so weiter.

Hauptmerkmale:

- Bieten Sie eine hervorragende Benutzererfahrung, die auf allen Geräten konstant ist. Untersuchen Sie Elemente wie Betriebssystemausfälle, App-Leistung, Gerätezustand und mehr. Identifizieren Sie Probleme frühzeitig und finden Sie ihre Kernursachen.

- Holen Sie sich eine gründliche Sicherheitsstrategie, die Benutzer, Endpunkt, App, Daten und Netzwerk berücksichtigt.

- Durch umsetzbare Einblicke in Betriebssystem-Upgrades, Patch-Rollouts, App-Updates, Gerätestatus und mehr. So können Sie Ihren IT-Betrieb optimieren, indem Sie datengesteuerte Entscheidungen treffen.

- Erstellen Sie umfassende Workflows für die Verwaltung gewünschter Zustände, die App-Bereitstellung und das Onboarding von Geräten. Nutzen Sie die Drag-and-Drop-Oberfläche.

- Eine Multi-Tenant-Architektur ermöglicht es Ihnen, einzigartige Regeln auf jeder Ebene der Organisationsstruktur Ihres Unternehmens zu erstellen. Es beinhaltet die Fähigkeit, Einstellungen von den darüber liegenden Schichten zu erben oder zu überschreiben.

- Steuern Sie geschäftskritische Frontline-Geräte über eine einzige Schnittstelle mit Unterstützung für robuste Geräte, Wearables und IoT-Endpunkte.

- Bevor Sie den Zugriff gewähren, bewerten Sie den Grad der Konformität und alle ungewöhnlichen Aktivitäten mithilfe der Zero-Trust-Sicherheit. Der Zugriff kann einfach verweigert werden, und Geräte können aus der Ferne oder automatisch gelöscht werden.

- Stellen Sie die vollständige App-Lebensdauer für verschiedene Arten von Anwendungen bereit. Alle Anwendungen, einschließlich Office 365, haben über Intelligent Hub Zugriff auf einen einzigen Self-Service-App-Katalog.

- Erstellen Sie Rollen für bestimmte Benutzer und Gruppen und gewähren Sie ihnen dann bestimmte Ebenen des Plattformzugriffs.

Letzte Worte

Bei der Auswahl einer UEM-Lösung sollten Unternehmen einige der wichtigsten Schlüsselfunktionen berücksichtigen. Geräteverwaltungsfunktionen, Integration in die IT-Infrastruktur und Sicherheitsfunktionen sind einige der wichtigsten Kriterien. Wir haben einige der besten verfügbaren UEM-Lösungen geprüft und ausgewählt, nachdem wir einige von ihnen untersucht hatten.

Sie sollten jedoch die UEM-Anforderungen Ihres Unternehmens gründlich bewerten und verschiedene Lösungen gegenüberstellen, während Sie die beste Lösung für Ihr Unternehmen auswählen. So können Sie mit dem richtigen Tool die Gesamtkosten senken, die Sicherheit erhöhen und die IT-Produktivität verbessern.

Sie können auch die beste Fernüberwachungs- und Verwaltungssoftware für KMU erkunden.