SNMP, das in praktisch jedes Netzwerkgerät integriert ist, ist bei weitem der beste Weg, um die Bandbreitennutzung zu überwachen. Einige der besten SNMP-Überwachungstools können sich jedoch als ziemlich teuer herausstellen. Glücklicherweise gibt es mehrere kostenlose und Open-Source-Lösungen, und wir werden gleich einige der besten überprüfen.

Wir alle würden gerne von unendlicher Netzwerkbandbreite profitieren, nicht wahr? Aber die Realität ist ganz anders. Meistens müssen wir uns mit dem Nötigsten begnügen, da Bandbreite immer noch recht teuer ist. Folglich leiden Netzwerke oft unter Überlastung und anderen Problemen, die mit unzureichender Bandbreite verbunden sind. Gleichzeitig verarbeiten Anwendungen immer mehr Daten und müssen diese durch das Netzwerk bewegen. Dies belastet die Netzwerkbandbreite zusätzlich. Um Ärger zu vermeiden, müssen Sie Ihr Netzwerk und die Entwicklung seiner Nutzung genau im Auge behalten, und eine der besten Möglichkeiten, dies zu tun, ist die Verwendung eines Tools zur Bandbreitenüberwachung.

Wir beginnen mit der Erörterung der Netzwerküberwachung. Wir werden kurz erklären, was es ist und welche verschiedenen Überwachungsarten normalerweise verfügbar sind. Anschließend werden wir uns eingehender mit dem Simple Network Management Protocol (SNMP) befassen und Ihnen sagen, was Sie darüber wissen sollten, wie es funktioniert und wie Überwachungstools es verwenden, um die Auslastung der Netzwerkbandbreite zu messen – oder besser gesagt zu berechnen. Und sobald wir uns alle auf derselben Seite befinden, werden wir uns dem Kern dieses Beitrags zuwenden und einige der besten Open-Sou überprüfen

rce SNMP-Überwachungstools. Während einige recht rudimentär sind, sind andere sehr ausgefeilte und professionelle Werkzeuge.

Inhaltsverzeichnis

Über Bandbreitenüberwachung

Für einen Netzwerkadministrator ist Überlastung der Feind Nummer eins. Wenn Sie ein Netzwerk mit einer Autobahn vergleichen, bei der der Datenverkehr aus den Daten des Netzwerks besteht, ähnelt eine Netzwerküberlastung einem Verkehrsstau. Aber im Gegensatz zum Autoverkehr – wo Staus leicht durch einen einfachen Blick auf die Straße erkannt werden können – findet der Netzwerkverkehr in Kabeln, Switches und Routern statt, wo er unsichtbar ist. Darüber hinaus geschieht alles mit rasender Geschwindigkeit. Selbst wenn es sichtbar wäre, würde es zu schnell passieren, als dass wir es sehen könnten. Aus diesem Grund sind Netzwerküberwachungstools so wichtig. Sie bieten Netzwerkadministratoren die Transparenz, die sie benötigen, um sicherzustellen, dass alles reibungslos läuft. Sie können Überlastungen oder andere Probleme erkennen, sodass Administratoren die erforderlichen Maßnahmen zur Behebung der Situation ergreifen können.

Ein weiterer wichtiger Vorteil von Tools zur Überwachung der Netzwerkbandbreite ist die Kapazitätsplanung. Es führt kein Weg daran vorbei, dass die Netzwerknutzung mit der Zeit immer weiter wächst. Genau wie beim Speicherplatz gilt: Je mehr Sie haben, desto mehr benötigen Sie. Während die aktuelle Bandbreite Ihres Netzwerks jetzt ausreichen könnte, muss sie irgendwann erhöht werden. Durch die Überwachung der Bandbreitennutzung können Sie das Bandbreiten-Upgrade planen, bevor eine Übernutzung zu einem Problem wird.

Verschiedene Möglichkeiten zur Überwachung der Bandbreite

Es gibt mehrere Möglichkeiten, wie die Netzwerkauslastung überwacht werden kann. Eine Möglichkeit besteht darin, Pakete an einem bestimmten Punkt im Netzwerk zu erfassen. Es gibt Ihnen einen detaillierten Überblick darüber, was an diesem bestimmten Punkt passiert, aber nirgendwo anders. Wenn Ihr Netzwerkgerät dies unterstützt, besteht eine andere Möglichkeit darin, Flussdaten an einen Flussanalysator zu senden, der darüber berichtet, welche Benutzer, Geräte oder Anwendungen das Netzwerk verwenden. Schließlich, und dies ist oft die bevorzugte Methode, können Sie SNMP verwenden – das, wie gesagt, in fast jedes Netzwerkgerät integriert ist –, um Geräte regelmäßig abzufragen und ihre Schnittstellenzähler zu lesen, mit denen sie die Bandbreitennutzung berechnen und grafisch darstellen . Lassen Sie uns kurz untersuchen, wie jede Art von Überwachung funktioniert.

Paketerfassung

Die Paketerfassung wird hauptsächlich verwendet, um bestimmte Netzwerkprobleme zu beheben, sobald Sie sich ihrer bewusst sind, aber sie wird selten zur Nutzungsüberwachung verwendet. Bei der Paketerfassung wird jedes Datenpaket in und/oder aus der Schnittstelle eines bestimmten Geräts erfasst und dekodiert. Obwohl klar ist, dass Paketerfassungstools ein unschätzbares Werkzeug für Netzwerkadministratoren sind, sind sie nicht die besten, um die Dinge im Auge zu behalten und sicherzustellen, dass alles reibungslos läuft.

Strömungsanalyse

Die NetFlow-Technologie von Cisco Network und ihre zahlreichen Varianten wie J-Flow, IPFIX oder sFlow sind ein System zur Analyse des Netzwerkflusses. Geräte, die die Flussanalyse unterstützen, sammeln Informationen über jeden Datenfluss – daher der Name –, die sie dann an einen Datenflusssammler und -analysator senden. Es gibt Ihnen detaillierte qualitative Informationen über die Auslastung Ihres Netzwerks, aber wenn Sie nur die Bandbreitenauslastung überwachen möchten, könnte es mehr sein, als Sie brauchen. Und wenn Sie den Aufwand berücksichtigen, der für die Einrichtung erforderlich ist, werden Sie schnell feststellen, dass es möglicherweise nicht das beste Tool für diese spezielle Aufgabe ist.

SNMP

Das Simple Network Management Protocol (SNMP) ist trotz seines etwas irreführenden Namens ein komplexes System, mit dem viele verschiedene Arten von Netzwerkgeräten aus der Ferne überwacht, konfiguriert und gesteuert werden können. Glücklicherweise müssen Sie nicht alles über SNMP wissen, um damit die Bandbreitennutzung eines Netzwerks zu überwachen. Lassen Sie uns vorerst nur sagen, dass SNMP von Überwachungstools verwendet wird, um die Schnittstellenzähler eines Geräts zu lesen und diese Daten zu verwenden, um die Bandbreitennutzung zu berechnen und ihre Entwicklung im Laufe der Zeit grafisch darzustellen. Im nächsten Abschnitt gehen wir näher auf das Innenleben des Simple Network Management Protocol ein und stellen sicher, dass Sie über genügend Informationen verfügen, um jedes SNMP-Netzwerküberwachungstool zu konfigurieren und zu verwenden.

SNMP in Kürze

Viele SNMP-Tutorials werden eher technisch sein und Sie über MIBs und OIDs informieren. Wir sind jedoch der Meinung, dass Sie nicht alles über SNMP wissen müssen, um es zu verwenden. Es ist ein bisschen wie ein Auto. Sie müssen nicht alles über die Funktionsweise des Motors wissen, um einen zu fahren. Unser heutiges Ziel ist es also, Ihnen gerade genug Informationen zu geben, damit Sie SNMP-Netzwerküberwachungstools verstehen, verwenden und konfigurieren können, und nicht, Sie zu einem SNMP-Experten zu machen, was etwas ist, das mit der Erfahrung einhergeht.

Das Wichtigste zuerst: Wie stellt man eine Verbindung zu einem SNMP-fähigen Gerät her und authentifiziert es sich? Es ist sehr einfach, wenn auch nicht sehr sicher. Auf jedem SNMP-Gerät werden als Community-Strings bezeichnete Parameter festgelegt. Sie können sich Community-Strings als SNMP-Passwörter vorstellen. Normalerweise sind auf jedem Gerät zwei Community-Strings konfiguriert. Einer von ihnen wird für den Nur-Lese-Zugriff verwendet, während der andere es einem ermöglicht, einige Parameter zu ändern. Sie können jeden gewünschten Wert haben und ihre jeweiligen Standardwerte sind oft auf „öffentlich“ und „privat“ eingestellt. Obwohl dies ein einfaches und effizientes Authentifizierungsschema ist, ist es überhaupt nicht sicher, da die Community-Strings im Klartext über das Netzwerk übertragen werden und abgefangen und kompromittiert werden könnten. Dies ist einer der Gründe, warum viele Administratoren keine Community-Strings mit Lese-/Schreibzugriff auf den von ihnen verwalteten Geräten konfigurieren.

Nehmen wir also an, dass ein SNMP-Netzwerküberwachungssystem eine Verbindung zu einem Netzwerkgerät herstellt, indem es den schreibgeschützten Community-String verwendet. Es gibt viele verschiedene Betriebsparameter, die ferngelesen werden können. Von besonderem Interesse bei der Bandbreitenüberwachung sind einige Metriken, die als Schnittstellen-Bytezähler bezeichnet werden. Es gibt ein Paar von ihnen – eines für die Eingabe und eines für die Ausgabe – für jede Netzwerkschnittstelle. Sie werden vom Gerät einfach inkrementiert, wenn Bits auf einer Schnittstelle empfangen und gesendet werden. Durch regelmäßiges Lesen dieser Werte in bekannten Intervallen – typisch alle fünf Minuten – kann das Überwachungstool die Anzahl der Bits pro Zeiteinheit – normalerweise pro Sekunde – berechnen, was genau die Bandbreite ausdrückt.

Konkret wird es so gemacht: Das Überwachungstool fragt ein Gerät ab und liest seine Zähler. Dann, fünf Minuten später, werden dieselben Zähler erneut gelesen. Durch Subtrahieren des vorherigen Werts der Zähler vom aktuellen wird die Gesamtzahl der in den letzten fünf Minuten ein- und ausgehenden Bytes erhalten. Es ist dann einfach, diese Zahlen mit 8 zu multiplizieren – die Anzahl der Bits in einem Byte – und dann die Ergebnisse durch 300 zu dividieren – die Anzahl der Sekunden in fünf Minuten – um die Bandbreitennutzungszahlen für Bits pro Sekunde zu erhalten. Diese Zahlen werden normalerweise in einer Art Datenbank gespeichert und verwendet, um Diagramme der Auslastung über die Zeit darzustellen.

Einige andere SNMP-Werte können für die Netzwerküberwachung interessant sein. Beispielsweise gibt es Eingangs- und Ausgangsfehlerzähler der Schnittstelle. Ähnlich wie bei ein- und ausgehenden Bytes können diese Werte verwendet werden, um die Anzahl der Fehler pro Sekunde zu berechnen, eine Zahl, die viel über den allgemeinen Zustand einer Netzwerkverbindung aussagt. Andere interessante Metriken umfassen CPU- und Speicherauslastungsanzeigen.

Die besten Open-Source-SNMP-Überwachungstools

Der Markt für SNMP-Überwachungstools ist riesig. Big Player wie SolarWinds, Paessler AG und ManageEngine haben alle hervorragende Produkte zu bieten. Aber was ist mit Open-Source-Tools? Nun, es gibt wahrscheinlich noch mehr Open-Source-Tools als kommerzielle. Tatsächlich ist MRTG, das erste Tool auf unserer Liste, wahrscheinlich der Vorfahre aller anderen Überwachungstools und es ist noch heute verfügbar. Mal sehen, was die besten Tools sind.

1. MRTG

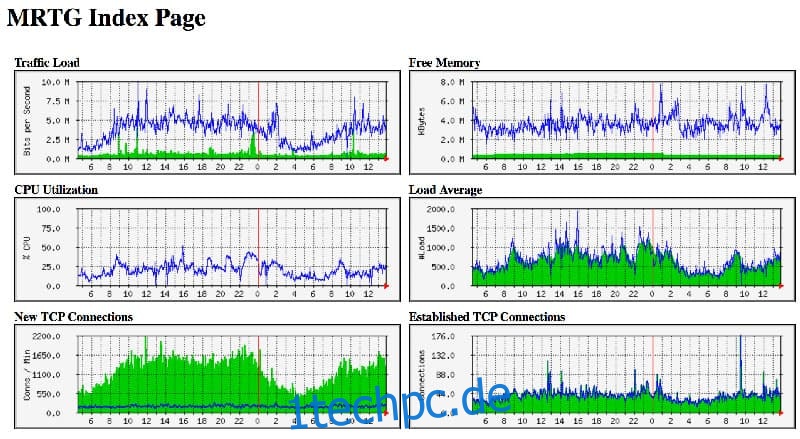

Wie wir gerade gesagt haben, kann der Multi Router Traffic Grapher oder MRTG fast als der Urvater der SNMP-Überwachungstools angesehen werden. Es ist immer noch weit verbreitet und gibt es seit 1995. Es gibt einen Grund für diese Langlebigkeit: Es erledigt die Arbeit und es ist eine völlig kostenlose Open-Source-Plattform. Natürlich ist es vielleicht nicht das schickste und schönste und seine Benutzeroberfläche weist Altersspuren auf, aber es ist möglicherweise das flexibelste Werkzeug. MRTG kann neben der Bandbreite viele Parameter überwachen. Tatsächlich kann es jeden SNMP-Parameter und mehr überwachen, protokollieren und grafisch darstellen. Es ist zwar nicht das benutzerfreundlichste Überwachungssystem, aber möglicherweise das flexibelste. Und die Tatsache, dass es das erste Überwachungssystem ist und es immer noch gibt, ist sicherlich ein Beweis für seinen Wert.

Die beiden Hauptkomponenten von MRTG sind ein Perl-Skript, das SNMP-Daten von Zielgeräten liest, und ein C-Programm, das die Daten nimmt, sie in einer Round-Robin-Datenbank speichert und Webseiten mit Diagrammen zur Bandbreitennutzung erstellt. Die Tatsache, dass der Großteil des Systems in Perl geschrieben und Open Source ist, bedeutet, dass jeder die Software an seine spezifischen Bedürfnisse anpassen kann. Die anfängliche Einrichtung und Konfiguration ist möglicherweise etwas komplizierter als bei einigen ausgefeilteren Überwachungssystemen, aber die Dokumentation ist leicht verfügbar, um Sie zu unterstützen.

Die Installation von MRTG erfordert, dass Sie zuerst Perl installieren und konfigurieren. Ohne geht es nicht. MRTG kann als Windows-Dienst anstelle einer Anwendung ausgeführt werden, dies erfordert jedoch einige fortgeschrittene Manipulationen, einschließlich einiger Registrierungsänderungen. Nach der Installation wird MRTG konfiguriert, indem seine Konfigurationsdatei auf eine echte *nix-Art im alten Stil bearbeitet wird. Administratoren, die an die GUI-Konfiguration gewöhnt sind, könnten mit einer steilen Lernkurve konfrontiert werden. MRTG wird am besten direkt von der Website des Entwicklers heruntergeladen. Es ist als .zip-Datei für Windows oder als Tarball für Linux verfügbar. Zum jetzigen Zeitpunkt ist die neueste stabile Version 2.17.7, die letzten Juli veröffentlicht wurde. Das Tool befindet sich immer noch in aktiver Entwicklung mit einigen kleineren Releases pro Jahr.

2. Kakteen

Sie können sich Cacti als MRTG auf Steroiden vorstellen. Wenn Sie sich eine der Grafiken von Cati ansehen, werden Sie eine verblüffende Ähnlichkeit mit MRTGs feststellen. Dies ist keine Überraschung, da Cacti auf RRDTools aufbaut, das vom selben Entwickler stammt und ein direkter Nachkomme von MRTG ist. Mehr dazu gleich.

Cacti ist ausgefeilter als MRTG mit einer webbasierten Konfigurationsschnittstelle, die die Konfiguration viel einfacher und intuitiver macht. Es ist ein komplettes Netzwerküberwachungs- und Grafikpaket. Das Tool verfügt über einen schnellen Poller, einige erweiterte Geräte- und Diagrammvorlagen, mehrere Erfassungsmethoden und Benutzerverwaltungsfunktionen. Es eignet sich hervorragend für kleinere LAN-Installationen, lässt sich aber problemlos auf komplexe Netzwerke mit Tausenden von Geräten an mehreren Standorten skalieren.

Um Cacti besser zu verstehen, müssen Sie mehr über RRDtool wissen. Laut seinem Entwickler ist „RRDtool ein Open-Source-Industriestandard, ein Hochleistungs-Datenerfassungs- und Grafiksystem für Zeitreihendaten. RRDtool lässt sich einfach in Shell-Skripte, Perl-, Python-, Ruby-, Lua- oder Tcl-Anwendungen integrieren.“ Wenn Sie sich erinnern, wie wir gesagt haben, dass MRTG ein C-Programm für die Datenspeicherung und grafische Darstellung verwendet, ist RRDTool die Weiterentwicklung dieses C-Programms.

Kurz gesagt, Cacti ist nur ein Frontend für RRDTool. Es speichert die notwendigen Daten, um Diagramme zu erstellen und sie mit Daten in einer MySQL-Datenbank zu füllen. Die Software verwaltet ihre Grafiken, Datenquellen und Round-Robin-Archive in einer Datenbank und übernimmt auch die Datenerfassung, wobei die grafische Darstellung RRDTool überlassen wird. Cacti ist eine Stufe höher als MRTG. Viele Cacti-Benutzer sind ehemalige MRTG-Benutzer. Ich bin zum Beispiel zu Cacti gekommen, als ich MRTG durch etwas ersetzen musste, das einfacher zu konfigurieren und zu verwenden war, da das Netzwerk, das ich verwaltete, weiter wuchs.

3. LibreNMS

LibreNMS ist eine Open-Source-Portierung von Observium, einer sehr leistungsfähigen kommerziellen Netzwerküberwachungsplattform. Es ist ein voll funktionsfähiges Netzwerküberwachungssystem, das eine Fülle von Funktionen und Geräteunterstützung bietet. Zu den besten Funktionen gehört die Auto-Discovery-Engine. Es verlässt sich nicht nur auf SNMP, um Geräte zu erkennen. Es kann Ihr gesamtes Netzwerk mithilfe von CDP, FDP, LLDP, OSPF, BGP, SNMP und ARP automatisch erkennen. Apropos Automatisierungsfunktionen des Tools: Es verfügt auch über automatische Updates, sodass es immer auf dem neuesten Stand bleibt.

Ein weiteres wichtiges Merkmal des Produkts ist sein hochgradig anpassbares Alarmierungsmodul. Es ist sehr flexibel und kann Warnmeldungen mit mehreren Technologien wie E-Mail senden, wie die meisten seiner Konkurrenten, aber auch IRC, Slack und mehr. Wenn Sie ein Dienstanbieter sind oder Ihre Organisation jeder Abteilung die Nutzung des Netzwerks in Rechnung stellt, werden Sie die Abrechnungsfunktion des Tools zu schätzen wissen. Es kann Bandbreitenrechnungen für Segmente eines Netzwerks basierend auf Nutzung oder Übertragung erstellen.

Für größere Netzwerke und für verteilte Organisationen ermöglichen die verteilten Polling-Funktionen von LibreNMS eine horizontale Skalierung, die mit Ihrem Netzwerk wächst. Eine vollständige API ist ebenfalls enthalten, die es ermöglicht, Daten von ihrer Installation zu verwalten, grafisch darzustellen und abzurufen. Schließlich sind mobile Apps für iPhone und Android verfügbar, eine ziemlich einzigartige Funktion bei Open-Source-Tools.

4. Eis

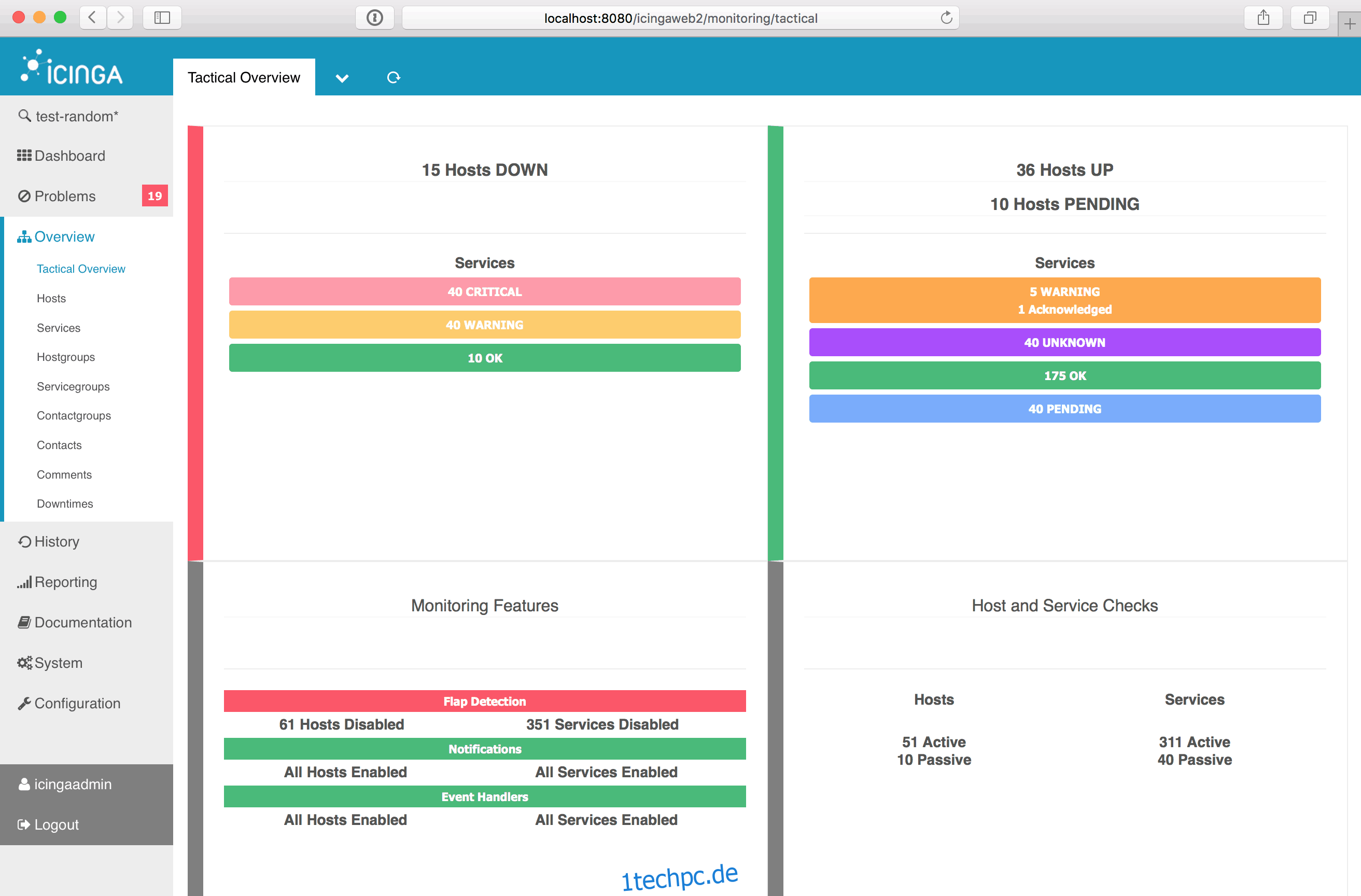

Icinga ist eine weitere Open-Source-Überwachungsplattform. Es hat eine einfache und übersichtliche Benutzeroberfläche und, was noch wichtiger ist, einen Funktionsumfang, der mit einigen kommerziellen Produkten mithalten kann. Wie die meisten Bandbreitenüberwachungssysteme verwendet dieses SNMP, um Daten zur Bandbreitennutzung von Netzwerkgeräten zu sammeln. Aber einer der Bereiche, in denen sich Icinga besonders hervorhebt, ist die Verwendung von Plugins. Es gibt Tausende von Community-entwickelten Plugins, die verschiedene Überwachungsaufgaben ausführen können und dadurch die Funktionalität des Produkts erweitern. Und für den unwahrscheinlichen Fall, dass Sie nicht das richtige Plugin für Ihre Bedürfnisse finden konnten, können Sie selbst eines schreiben und es der Community beisteuern.

Alarmierung und Benachrichtigung gehören ebenfalls zu den großartigen Funktionen von Icinga. Warnungen sind vollständig konfigurierbar in Bezug darauf, was sie auslöst und wie sie übertragen werden. Das Tool verfügt auch über eine sogenannte segmentierte Benachrichtigung. Mit dieser Funktion können Sie einige Benachrichtigungen an eine Gruppe von Benutzern und andere Benachrichtigungen an verschiedene Personen senden. Dies ist praktisch, wenn Sie verschiedene Systeme überwachen, die von verschiedenen Teams verwaltet werden. Es kann sicherstellen, dass Warnungen nur an die richtige Gruppe gesendet werden, um sie zu adressieren.

5. Zabbix

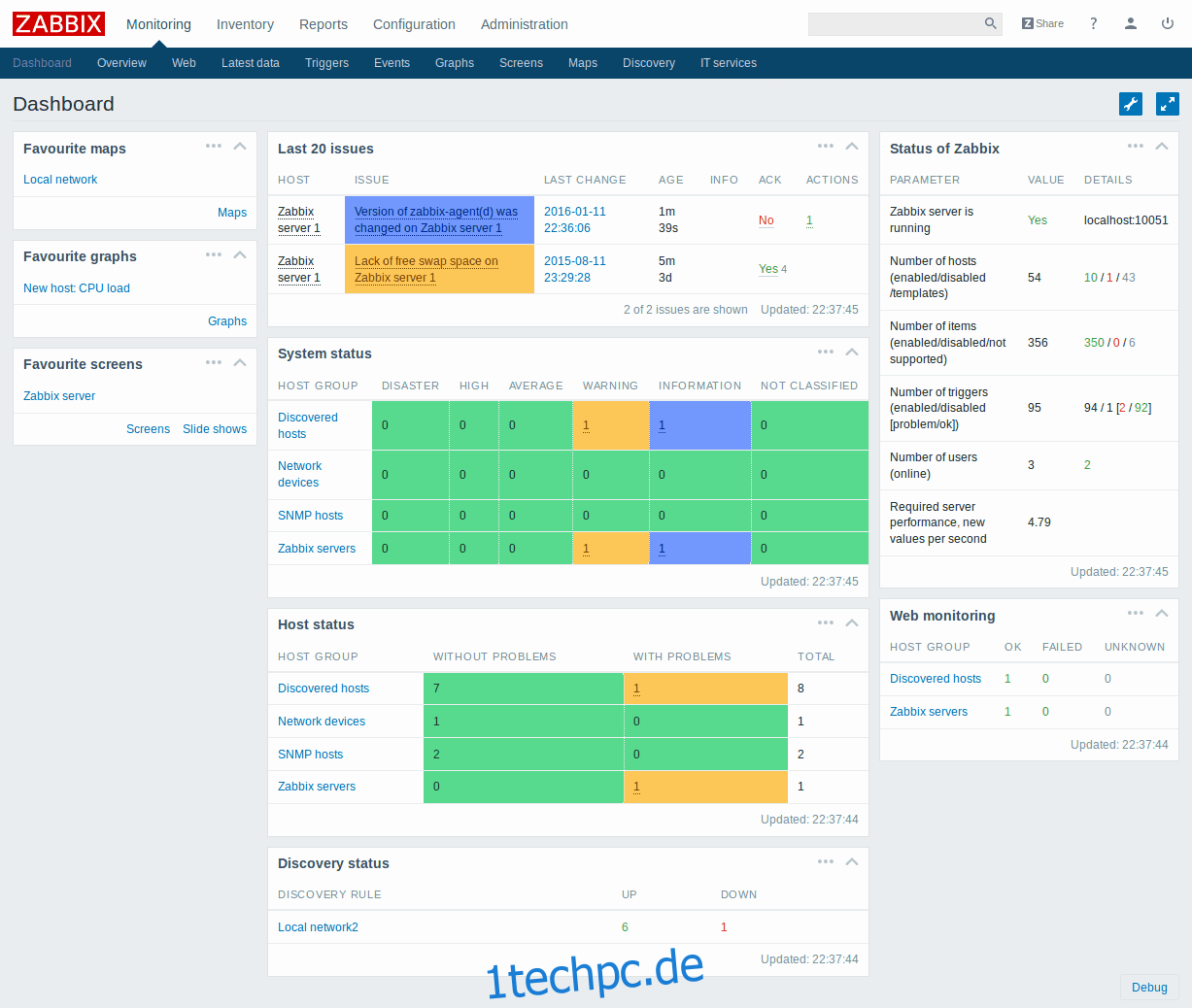

Zabbix ist ein weiteres kostenloses Open-Source-Produkt, aber es hat ein hochprofessionelles Erscheinungsbild, so wie Sie es von einem kommerziellen Produkt erwarten würden. Aber das gute Aussehen seiner Benutzeroberfläche ist nicht sein einziger Vorteil. Das Produkt hat auch einen beeindruckenden Funktionsumfang. Es überwacht die meisten an das Netzwerk angeschlossenen Geräte zusätzlich zu den Netzwerkgeräten. Es wäre eine ausgezeichnete Wahl für alle, die zusätzlich zur Nutzung der Netzwerkbandbreite Server überwachen möchten.

Zabbix verwendet SNMP sowie das Intelligent Platform Monitoring Interface (IMPI) zur Überwachung von Geräten. Sie können die Software verwenden, um die Bandbreite, die CPU- und Speicherauslastung des Geräts, den allgemeinen Zustand und die Leistung des Geräts sowie Konfigurationsänderungen zu überwachen, eine ziemlich einzigartige Funktion in dieser Liste. Dieses Tool leistet weit mehr als eine einfache Überwachung der Nutzung der Netzwerkbandbreite. Es verfügt auch über ein beeindruckendes und vollständig anpassbares Warnsystem, das nicht nur E-Mail- oder SMS-Benachrichtigungen sendet, sondern auch lokale Skripte ausführt, mit denen einige Probleme automatisch behoben werden können.