Unternehmen stehen heute unter enormem Druck, ihre Geschäfte am Laufen zu halten. Wenn Ihr Unternehmen reibungslos funktionieren soll, muss Ihr Sicherheitsteam Ihr Unternehmen vor allen Bedrohungen schützen, die Ihren Betrieb beeinträchtigen könnten.

Die Sache ist die, was heute sicher ist, kann morgen im Bereich der Unsicherheit liegen. Dieses Phänomen wird durch die Tatsache verursacht, dass mit der Weiterentwicklung von Algorithmen neue Schwachstellen entstehen und Cyberangreifer neue Wege finden, um die Kryptografie zu knacken, auf die sich die meisten Unternehmen verlassen.

Kryptoanalyse, bekannt als Code-Tracking, ist ein tiefgreifendes Verständnis von Techniken, die zum Entschlüsseln und Abfragen von Code, Chiffren oder verschlüsseltem Text verwendet werden. Die Kryptoanalyse sucht anhand numerischer Regeln nach der Anfälligkeit eines Algorithmus und verzweigt sich weiter zur Kryptographie in Info-Sicherheitssystemen.

Dieser Leitfaden vermittelt Ihnen alles, was Sie über Kryptoanalyse wissen müssen. Sie erhalten ein detailliertes Verständnis des Themas und erfahren, wie Sie Ihre Organisation immun gegen Kryptoanalyse machen können.

Inhaltsverzeichnis

Was ist Kryptoanalyse?

Der Kryptoanalyseprozess zielt darauf ab, kryptografische Systeme zu untersuchen, um Schwachstellen und Informationslecks zu identifizieren. Sie können es als Untersuchung von Fehlern in der zugrunde liegenden mathematischen Architektur eines kryptografischen Systems betrachten, einschließlich Implementierungsschwachstellen wie Seitenkanalangriffe und schwache Entropieeingaben.

Kryptographische Systeme beziehen sich auf ein Computersystem, das Kryptographie verwendet, eine Methode zum Schützen von Informationen und Kommunikation durch Code, sodass nur diejenigen, für die sie bestimmt sind, sie verarbeiten können.

Kryptoanalyse Vs. Kryptographie

In der Kryptografie geht es von Anfang an darum, eine Nachricht zu verbergen, indem man sie in versteckten Text umwandelt, bevor man sie über unsichere Kanäle überträgt. Auf der anderen Seite beinhaltet die Kryptoanalyse, dass Sie Klartext aus versteckten Nachrichten über einen unsicheren Kanal erhalten.

Kryptografie hat sich bei der Übermittlung der Informationen als Vorteil erwiesen. Ein hervorragendes Beispiel, um seine Anwendungsfälle zu demonstrieren, sind Banktransaktionen und E-Mail-Nachrichten, bei denen es notwendig ist, Informationen zu sichern. Kryptographieschemata umfassen geheime Schlüssel, öffentliche Schlüssel und Hash-Funktionen.

Kryptoanalyse ist eine Kunst, die mit der Entschlüsselung von verschlüsseltem Text in einfachen Text verbunden ist. In diesem Fall versucht eine autorisierte Person, Ihre Nachricht zu entschlüsseln, indem sie den Kanal abhört.

Wer verwendet Kryptoanalyse?

Zahlreiche Organisationen verwenden Kryptoanalyse, darunter Regierungen, die die private Kommunikation anderer Nationen entschlüsseln wollen, Unternehmen, die Sicherheitsfunktionen für ihre Sicherheitsprodukte testen, Hacker, Cracker, unabhängige Forscher und akademische Praktiker, die Schwachstellen in kryptografischen Protokollen und Algorithmen identifizieren möchten.

Der Fortschritt der Kryptologie wird durch den endlosen Kampf zwischen Kryptografen, die Daten sichern wollen, und Kryptoanalytikern, die daran arbeiten, Kryptosysteme zu knacken, propagiert.

Die Ziele eines Angreifers sind an seine spezifischen Bedürfnisse zur Durchführung von Kryptoanalysen gebunden. Eine erfolgreiche Kryptoanalyse geht normalerweise nicht über das Ableiten von Informationen aus verstecktem Text hinaus. Es reicht jedoch aus, basierend auf den Bedürfnissen der Angreifer, deren Ziele von einem Angreifer zum anderen variieren, aber nicht beschränkt sind auf:

- Totaler Durchbruch – Auf der Suche nach geheimen Schlüsseln.

- Globale Deduktion – Finden gleichwertiger Funktionsalgorithmen für die Verschlüsselung und Entschlüsselung ohne Kenntnis geheimer Schlüssel.

- Informationsableitung – Gewinnung von Informationen über Chiffretexte und Klartexte.

- Unterscheidungsalgorithmus – Unterscheidung der Verschlüsselungsausgabe von zufälliger Bitpermutation.

Schauen wir uns ein praktisches Beispiel an, das leicht zu verstehen ist. Sie sollten jedoch wissen, dass dieses Beispiel nicht für moderne kryptografische Chiffren gilt, aber es ist gut, um Ihr Verständnis zu verbessern.

Die Frequenzanalysetechnik kann auf grundlegende Verschlüsselungsalgorithmen angewendet werden. Die Verschlüsselungsalgorithmen der Basisklasse führen monoalphabetische Substitutionen durch, wobei jeder Buchstabe durch einen vorbestimmten abgebildeten Buchstaben aus demselben Alphabet ersetzt wird.

Dieses Modell ist eine Verbesserung gegenüber grundlegenderen Techniken, bei denen Buchstaben um eine konstante Anzahl von Positionen verschoben und die alten Buchstaben durch neue aus der resultierenden alphabetischen Position ersetzt wurden.

Während die monoalphabetischen Substitutions-Chiffren gegen blinde Suchen widerstandsfähig sind, sind sie nicht immun und können leicht mit Stift und Papier aufgeschlüsselt werden. Also, wie? Die Häufigkeitsanalyse nutzt das charakteristische Merkmal, dass die natürliche Sprache nicht zufällig ist und die monoalphabetische Substitution die statistischen Eigenschaften der Sprache nicht verdeckt.

Lassen Sie uns einen genaueren Blick darauf werfen und es auf ein bestimmtes Alphabet wie „E“ mit einer bestimmten Häufigkeit eingrenzen, sagen wir 12,7 %. Wenn Sie E ersetzen, um einen verschlüsselten Text zu erhalten, behält der resultierende Text seine ursprüngliche Häufigkeit. Wenn dem Kryptoanalytiker diese Frequenz bekannt ist, kann er schnell die Substitutionen bestimmen, um Ihren Chiffretext zu entschlüsseln.

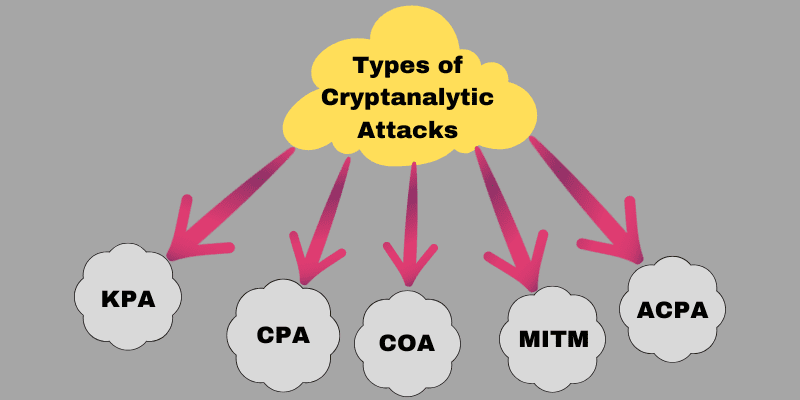

Arten von kryptoanalytischen Angriffen

Kryptoanalytische Angriffe nutzen Schwachstellen in Ihrem System aus und entschlüsseln dessen Kryptografie. Um einen Kryptoanalyse-Angriff zu starten, müssen Sie die Art der Methoden und die allgemeinen Eigenschaften von Klartext kennen. Eine Ebene kann in jeder Sprache vorliegen, einschließlich Englisch oder Java-Code.

Hier ist eine Liste der Arten von Angriffen. Die ersten fünf sind die häufigsten; die anderen sind selten und werden gelegentlich ausgelassen; es ist gut, sie zu kennen.

Wie funktioniert Kryptoanalyse?

Das Kernziel der Kryptoanalyse besteht darin, Schwachstellen aufzudecken oder kryptografische Algorithmen zu umgehen. Kryptographen nutzen Forschungsergebnisse von Kryptoanalytikern, um bestehende Algorithmen zu verbessern oder unterdurchschnittliche Methoden zu verbessern.

Da die Kryptografie Verschlüsselungscodes und andere Techniken erstellt und verbessert, konzentriert sich die Kryptoanalyse auf die Entschlüsselung verschlüsselter Daten. Die beiden Operationen verkehren sich und sind auf den Bereich der Kryptologie, der mathematischen Untersuchung von Codes, Chiffren und verwandten Algorithmen, beschränkt.

Forscher arbeiten mit großer Aufmerksamkeit daran, Angriffsstrategien zu entwickeln, die Verschlüsselungsschemata schlagen und die Entschlüsselung von Chiffretext-verschlüsselten Algorithmen einleiten, ohne dass Verschlüsselungsschlüssel erforderlich sind. Häufig verwenden Sie die Kryptoanalyse, um Fehler in Ihren Konzeptions- und Ausführungsmethoden aufzudecken.

So schützen Sie sich vor kryptoanalytischen Angriffen

Leider gibt es nicht viel, was Sie tun können, um Immunität gegen Kryptoanalyse herzustellen, außer der Verwendung eines sicheren Verschlüsselungsschemas, Chiffren in Ihrer gesamten digitalen Infrastruktur und der Aktualisierung Ihrer Software. Hier sind jedoch einige Tipps, mit denen Sie die Sicherheit erhöhen können.

- Verwenden Sie aktualisierte Verschlüsselungs- und Hash-Algorithmen. Ein gutes Szenario wäre die Vermeidung von Tools wie SHA1 und MD5, die nicht mehr als sicher gelten.

- Verwenden Sie lange Verschlüsselungsschlüssel. Beispielsweise sollten Ihre RSA-Schlüssel für VPN-Handshakes mindestens 2048 Bit lang sein.

- Erinnern Sie sich an die Vernichtung überholter Schlüssel.

- Verwenden Sie starke Passwörter und implementieren Sie einen getesteten Zufallszahlengenerator, um Ihre Schlüssel zu kuratieren.

- Salzen Sie Ihre Haschisch. Hier fügen Sie Ihren Hashes zufälliges Rauschen hinzu. Sie sollten Ihr Salt lange und randomisiert halten, genau wie bei der Arbeit mit Passwörtern.

- Verwenden Sie Perfect Forward Secrecy (PFS), um zu verhindern, dass vergangene und zukünftige Sitzungen entschlüsselt werden, wenn Ihre Schlüssel kompromittiert werden. Dies wird häufig in virtuellen privaten Netzwerken (VPNs) verwendet.

- Verschlüsselten Datenverkehr verschleiern – Sie stellen sicher, dass Ihr Datenverkehr regelmäßig erscheint, und geben nicht die Tatsache preis, dass er verschlüsselt ist. Software wie Obfsproxy ist ein gutes Beispieltool, das gut mit dem Tor-Netzwerk funktioniert.

- Integrieren Sie ein Intrusion Detection System (IDS) in Ihre Infrastruktur – Dieses System benachrichtigt Sie über eine Verletzung oder einen Angriff. Dies beendet jedoch nicht den Verstoß. Es verkürzt jedoch Ihre Reaktionszeit und bewahrt Ihr System vor schweren Schäden. Am besten haben Sie ein gutes IDS in Ihr System integriert.

Anwendungen der Kryptoanalyse

Kryptoanalyse hat mehrere reale Anwendungen. Es kann manchmal mit Kryptographie kombiniert werden, um sein volles Potenzial auszuschöpfen. Hier sind einige Anwendungen:

#1. Integrität im Speicher

Sie können die Kryptoanalyse verwenden, um die Integrität im Speicher aufrechtzuerhalten. In diesem Fall verwenden Sie Schlösser und Schlüssel in Ihrem Zutrittskontrollsystem, um Daten vor unerwünschtem Zugriff zu schützen. Sie können auch kryptografische Prüfsummen erstellen, um die Authentizität von Daten zu bestimmen, die in dynamischen Umgebungen gespeichert sind, in denen Viren anfällig für modifizierte Datenansätze sind.

Die Prüfsumme wird während der Datenübertragung gebildet und mit einem erwarteten Wert verglichen. Kryptoanalyse hilft bei der Sicherung von Speichermedien, die aufgrund ihrer hohen Datenmengen anfällig für Angriffe sind oder über lange Zeiträume exponiert waren.

#2. Identitätsauthentifizierung

Bei der Identitätsauthentifizierung liegt Ihr Hauptaugenmerk auf der Bestätigung der Berechtigung eines Benutzers zum Zugriff auf Daten. Die Kryptoanalyse erleichtert diesen Prozess beim Passwortaustausch. Moderne Systeme kombinieren kryptografische Transformationen mit den Attributen einer Person, um Benutzer zuverlässig und effizient zu identifizieren.

Die Passwörter werden in verschlüsselten Formaten gespeichert, wo Anwendungen mit Zugriff sie verwenden können. Da die Passwörter im Klartext gespeichert werden, ist die Sicherheit Ihrer Systeme nicht gefährdet.

#3. Systemanmeldeinformationen

Sie können Kryptoanalyse und Kryptografie verwenden, um die Anmeldeinformationen eines Systems zu erstellen. Wenn sich Benutzer bei Ihrem System anmelden, müssen sie immer ihre persönlichen Zugangsdaten nachweisen, bevor sie eingelassen werden.

Elektronische Anmeldeinformationen werden jetzt erstellt, um elektronische Überprüfungen zu erleichtern. Diese Technik wird oft in Chipkarten angewendet, um kryptografische Operationen durchzuführen, einschließlich des Speicherns von Daten.

#4. Digitale Signaturen

Digitale Signaturen werden häufig in der Kommunikation verwendet, um zu authentifizieren, dass Nachrichten von einem bekannten Absender stammen. Dies ist vergleichbar mit der Unterzeichnung von Dokumenten mit Stift und Papier. Wenn digitale Signaturen analoge Signaturen ersetzen sollen, werden sie natürlich unter Verwendung von Kryptoanalysetechnologie hergestellt.

Dies hat sich in Fällen als hilfreich erwiesen, in denen Organisationen Teams haben, die an vielen Standorten verteilt sind und sich noch nicht persönlich getroffen haben, um gemeinsam etwas zu erledigen. Mit digitalen Signaturformaten kann jeder, der den öffentlichen Schlüssel besitzt, ein Dokument verifizieren, wie es in der Kryptowährungsdomäne weit verbreitet ist.

#5. Elektronische Überweisungen (ETFs)

Vor kurzem haben Sie gesehen, wie elektronisches Geld Bargeldtransaktionen ersetzt. Elektronische Geldüberweisungen, virtuelle Währungen, digitales Goldgeld, Kryptowährungen und direkte Einzahlungen sind alles kryptografiebasierte Vermögenswerte. Betrachten Sie Abhebungen an Geldautomaten, Debitkartenzahlungen und Überweisungen als Beispiele für E-Geld-Operationen.

Wie man ein Kryptoanalytiker wird

Sie könnten in Betracht ziehen, Kryptoanalytiker zu werden, nachdem Sie die breite Palette von Kryptoanalyseanwendungen gesehen haben. Wenn Sie dies tun, werden Sie wahrscheinlich an der Entwicklung von Algorithmen, Chiffren und Sicherheitssystemen zur Verschlüsselung von Daten arbeiten. Sie sollten auch damit rechnen, Informationen in kryptografischen Methoden und Telekommunikationsprotokollen zu analysieren und zu entschlüsseln.

Sie können auch darauf warten, Rollen wie das Entwerfen von Sicherheitssystemen, das Schützen kritischer Informationen vor Abfangen, das Testen von Berechnungsmodellen auf Zuverlässigkeit, das Verschlüsseln von Finanzdaten, das Entwickeln statistischer und mathematischer Modelle zur Datenanalyse und das Lösen von Sicherheitsproblemen zu übernehmen. Wenn das aufregend genug ist, lesen Sie mit und sehen Sie, wie Sie einer werden.

Sie können einen Bachelor-Abschluss in Informatik, Ingenieurwissenschaften, Mathematik oder einem verwandten Bereich wie Elektrotechnik und Elektronik erwerben. Einige Organisationen können Sie jedoch aufgrund intensiver Schulung und praktischer Erfahrung ohne technischen Abschluss einstellen. Einige Cyber-Sicherheitszertifizierungen zu haben, ist ein zusätzlicher Vorteil.

Letzte Worte

Die Kryptoanalyse ist eher ein Mittel für einen Cyberangriff als ein Angriff selbst. Und da die meisten Verschlüsselungssysteme gegen Kryptoanalyseversuche resistent sind, erfordert das Verständnis derjenigen, die verwundbar sind, ausgefeilte mathematische Fähigkeiten, deren Erwerb kein Scherz ist.

Wenn Sie Kryptoanalyse lernen möchten, ist dies ein spannendes Feld, um an einer breiten Palette von Produkten zu arbeiten, z. B. in den Bereichen Finanzen, Speicherung und Identität.

Sie haben gesehen, wie leistungsfähig die Kryptoanalyse ist und wie sehr sie beim Erstellen realer Anwendungen helfen kann. Es wäre in Ordnung, sich mit Kryptoanalyse zu beschäftigen, und es wäre noch besser, Ihre Fähigkeiten einzusetzen, z. B. das Erstellen sichererer Dienstprogramme.

Als Nächstes können Sie sich die Datenverschlüsselung ansehen: kritische Terminologie.