Für das IT-System Ihres Unternehmens benötigen Sie einen konkreten Nachweis, dass Ihr Online-Geschäft gegen verschiedene Arten von Cyberangriffen, insbesondere Brute-Force-Angriffe, widerstandsfähig ist.

Inhaltsverzeichnis

Was ist ein Brute-Force-Angriff?

Ein Brute-Force-Angriff ist einer der gefährlichsten Cyberangriffe, gegen den Sie möglicherweise keine Kunstfertigkeit haben! Ein Brute-Force-Angriff zielt auf das Herz Ihrer Website oder die Sicherheit Ihres Geräts, das Anmeldepasswort oder die Verschlüsselungsschlüssel. Es nutzt die kontinuierliche Trial-and-Error-Methode, um sie entscheidend zu erforschen.

Die Arten von Brute-Force-Angriffen sind vielfältig, hauptsächlich in:

- Hybride Brute-Force-Angriffe: Versuchen oder Senden von Tausenden von erwarteten und Wörterbuchwörtern oder sogar zufälligen Wörtern.

- Umgekehrte Brute-Force-Angriffe: Versuch, den Ableitungsschlüssel des Passworts durch umfassende Recherche zu erhalten.

Warum brauchen wir Tools für Penetrationstests?

Die Brute-Force-Angreifer verwenden verschiedene Tools, um dieses Ziel zu erreichen. Sie können diese Brute-Force-Angriffswerkzeuge selbst zum Eindringen verwenden. Dieses Testen wird auch „Pentesting“ oder „Pentesting“ genannt.

Der Penetrationstest ist der Versuch, Ihre eigenen IT-Systeme auf die gleiche Weise wie Hacker zu hacken. Dadurch können Sie eventuelle Sicherheitslücken identifizieren.

Hinweis: Die folgenden Tools können viele Anfragen generieren, die Sie nur für Ihre Anwendungsumgebung durchführen sollten.

Gobuster

Gobuster ist eines der leistungsstärksten und schnellsten Brute-Force-Tools, das keine Laufzeit benötigt. Es verwendet einen von der Go-Sprache programmierten Verzeichnis-Scanner; es ist schneller und flexibler als interpretiertes Skript.

Merkmale

- Gobuster ist auch für seine erstaunliche Unterstützung für Parallelität bekannt, die es ihm ermöglicht, mehrere Aufgaben und Erweiterungen zu bewältigen und dabei seine Verarbeitungsgeschwindigkeit beizubehalten.

- Ein leichtgewichtiges Tool ohne Java-GUI funktioniert auf vielen Plattformen nur auf der Befehlszeile.

- Integrierte Hilfe

Modi

- dir – der klassische Verzeichnismodus

- dns – DNS-Subdomain-Modus

- s3 – Listen Sie offene S3-Buckets auf und suchen Sie nach Existenz- und Bucket-Listen

- vhost – virtueller Hostmodus

Es leidet jedoch an einem Fehler, nämlich der Unzulänglichkeit für die rekursive Verzeichnissuche, was seine Wirksamkeit für Verzeichnisse mit mehreren Ebenen verringert.

BruteX

BruteX ist ein großartiges All-in-One-Brute-Force-Shell-basiertes Open-Source-Tool für alle Ihre Anforderungen, um das Ziel zu erreichen.

- Offene Häfen

- Benutzernamen

- Passwörter

Nutzt die Möglichkeit, eine große Anzahl möglicher Passwörter systematisch einzureichen.

Es enthält viele Dienste, die von einigen anderen Tools wie Nmap, Hydra und DNS-Enum gesammelt wurden. Damit können Sie nach offenen Ports scannen, Brute-Force-FTP, SSH starten und den laufenden Dienst des Zielservers automatisch ermitteln.

Dirsuche

Dirsuche ist ein fortschrittliches Brute-Force-Tool, das auf einer Befehlszeile basiert. Es ist ein AKA-Webpfad-Scanner und kann Verzeichnisse und Dateien auf Webservern brutal erzwingen.

Dirsearch wird seit kurzem Teil der offiziellen Kali-Linux-Pakete, läuft aber auch unter Windows, Linux und macOS. Es ist in Python geschrieben, um problemlos mit bestehenden Projekten und Skripten kompatibel zu sein.

Es ist auch viel schneller als das herkömmliche DIRB-Tool und enthält viele weitere Funktionen.

- Proxy-Unterstützung

- Multithreading

- User-Agent-Randomisierung

- Unterstützung für mehrere Erweiterungen

- Scanner-Arena

- Anfrage verzögern

Beim rekursiven Scannen ist Dirsearch der Gewinner. Es geht zurück und kriecht und sucht nach zusätzlichen Verzeichnissen. Neben Geschwindigkeit und Einfachheit gehört es zu den besten Brute-Force-Räumen für jeden Pentester.

Callow

Callow ist ein benutzerfreundliches und anpassbares Login-Brute-Force-Tool. Geschrieben in Python 3. Es wurde entwickelt, um die Bedürfnisse und Umstände der Neulinge zu erfüllen.

Es wurden flexible Benutzerexperimente für eine einfache Fehlerbehandlung bereitgestellt, die insbesondere für Anfänger leicht verständlich und intuitiv zu verstehen sind.

SSB

Sicherer Shell-Bruteforcer (SSB) ist eines der schnellsten und einfachsten Tools für Brute-Force-SSH-Server.

Die Verwendung der sicheren Shell von SSB bietet Ihnen eine geeignete Schnittstelle, im Gegensatz zu den anderen Tools, die das Passwort eines SSH-Servers knacken.

Thc-Hydra

Hydra ist eines der bekanntesten Tools zum Knacken von Anmeldungen, das entweder unter Linux oder Windows/Cygwin verwendet wird. Außerdem für Solaris, FreeBSD/OpenBSD, QNX (Blackberry 10) und macOS. Es unterstützt viele Protokolle wie AFP, HTTP-FORM-GET, HTTP-GET, HTTP-FORM-POST, HTTP-HEAD, HTTP-PROXY und mehr.

Hydra wird standardmäßig auf Kali Linux installiert und sowohl mit Befehlszeilen- als auch mit grafischen Versionen entwickelt. Es kann einen einzelnen oder eine Liste von Benutzernamen/Passwörtern durch die Brute-Forcing-Methode knacken.

Außerdem ist es parallelisiert, das sehr schnelle und flexible Tool, mit dem Sie aus der Ferne unbefugte Zugriffsmöglichkeiten auf Ihr System erkennen können.

Einige andere Login-Hacker-Tools werden für dieselbe Funktion verwendet, aber nur Hydra unterstützt viele verschiedene Protokolle und parallelisierte Verbindungen.

Burp-Suite

Burp Suite Professional ist ein unverzichtbares Toolkit für Web-Sicherheitstester und verfügt über schnelle und zuverlässige Funktionen. Außerdem kann es monotone Testaufgaben automatisieren. Darüber hinaus wurde es von Experten für manuelle und halbautomatische Sicherheitstestfunktionen entwickelt. Viele Experten verwenden es beim Testen der Top-Ten-Schwachstellen von OWASP.

Burp bietet viele einzigartige Funktionen, von der Erhöhung der Scanabdeckung bis zur Anpassung an den Dunkelmodus. Es kann funktionsreiche moderne Webanwendungen, JavaScript und Test-APIs testen/scannen.

Es ist ein Tool, das wirklich zum Testen von Diensten entwickelt wurde, nicht zum Hacken, wie viele andere. So zeichnet es komplexe Authentifizierungssequenzen auf und schreibt Berichte für die direkte Verwendung und gemeinsame Nutzung durch Endbenutzer.

Es hat auch den Vorteil, dass Out-of-Band Application Security Tests (OAST) durchgeführt werden, die viele unsichtbare Schwachstellen erreichen, die andere nicht können. Darüber hinaus ist es das erste, das von der Nutzung von PortSwigger Research profitiert, wodurch Sie der Kurve voraus sind.

Patator

Patator ist ein Brute-Force-Tool für den vielseitigen und flexiblen Einsatz innerhalb eines modularen Designs. Es erscheint in Reflexfrustration mit einigen anderen Tools und Skripten von Passwortangriffen. Patator wählt einen neuen Ansatz, um alte Fehler nicht zu wiederholen.

Patator wurde in Python geschrieben und ist ein Multithread-Tool, das Penetrationstests flexibler und vertrauenswürdiger als Vorfahren bieten soll. Es unterstützt viele Module, einschließlich der folgenden.

- FTP

- SSH

- MySQL

- SMTP

- Telnet

- DNS

- KMU

- IMAP

- LDAP

- rlogin

- Zip-Dateien

- Java Keystore-Dateien

Pydiktor

Pydiktor ist ein weiteres großartiges Werkzeug zum Hacken von Wörterbüchern. Wenn es um lange und Passwort-Stärke-Tests geht, kann es sowohl Anfänger als auch Profis in Erstaunen versetzen. Es ist ein Werkzeug, auf das Angreifer in ihrer Waffenkammer nicht verzichten können. Außerdem verfügt es über einen Überschuss an Funktionen, die es Ihnen ermöglichen, in jeder Testsituation eine wirklich starke Leistung zu erzielen.

- Ständiger Assistent: Ermöglicht das Erstellen einer allgemeinen Wortliste, einer Social-Engineering-Wortliste, einer speziellen Wortliste unter Verwendung des Webinhalts usw. Darüber hinaus enthält es einen Filter, der Ihnen hilft, Ihre Wortliste zu fokussieren.

- Hochgradig anpassbar: Sie können die Wortlistenattribute an Ihre Bedürfnisse anpassen, indem Sie den Filter nach Länge, den Leermodus und weitere Funktionen verwenden.

- Flexibilität und Kompatibilität: Es kann die Konfigurationsdatei analysieren und reibungslos entweder unter Windows, Linux oder Mac arbeiten.

Pydictor-Wörterbücher

- Numerisches Wörterbuch

- Alphabetisches Wörterbuch

- Großbuchstaben-Alphabet-Wörterbuch

- Numerisch gekoppelt mit Großbuchstaben

- Großbuchstaben gekoppelt mit Kleinbuchstaben

- Ziffer gekoppelt mit Kleinbuchstaben

- Kombinieren von Großbuchstaben, Kleinbuchstaben und Ziffern

- Hinzufügen von statischem Kopf

- Manipulation des Wörterbuchkomplexitätsfilters

Ncrack

Ncrack ist eine Art Netzwerk-Cracking-Tool mit Hochgeschwindigkeitsleistung. Es wurde für Unternehmen entwickelt, um ihnen dabei zu helfen, ihre Netzwerkgeräte auf schwache Passwörter zu testen. Viele Sicherheitsexperten empfehlen die Verwendung von Ncrack zur Überprüfung der Sicherheit von Systemnetzwerken. Es wurde als eigenständiges Tool oder als Teil von Kali Linux veröffentlicht.

Durch einen modularen Ansatz und eine dynamische Engine kann Ncrack, das mit einer Befehlszeile entwickelt wurde, sein Verhalten an das Netzwerk-Feedback anpassen. Und es kann für viele Hosts gleichzeitig ein zuverlässiges umfassendes Auditing durchführen.

Die Funktionen von Ncrack beschränken sich nicht auf eine flexible Schnittstelle, sondern sichern dem Benutzer die volle Kontrolle über den Netzwerkbetrieb. Das ermöglicht erstaunlich ausgeklügelte Brute-Forcing-Angriffe, Laufzeitinteraktionen und Timing-Vorlagen, um die Verwendung zu erleichtern, wie z. B. Nmap.

Zu den unterstützten Protokollen gehören SSH, RDP, FTP, Telnet, HTTP(S), WordPress, POP3(S), IMAP, CVS, SMB, VNC, SIP, Redis, PostgreSQL, MQTT, MySQL, MSSQL, MongoDB, Cassandra, WinRM, OWA und DICOM, was es für eine Vielzahl von Branchen qualifiziert.

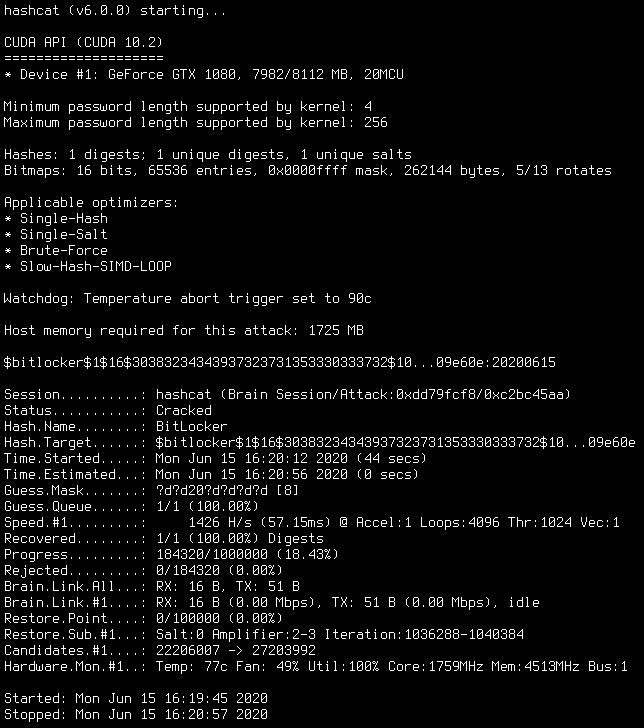

Hashcat

Hashcat ist ein Passwort-Wiederherstellungstool. Es funktioniert unter Linux, OS X und Windows und unterstützt viele von Hashcat unterstützte Hashcat-Algorithmen wie MD4, MD5, SHA-Familie, LM-Hashes und Unix Crypt-Formate.

Hashcat ist bekannt geworden, weil seine Optimierungen teilweise von der Software abhängen, die der Schöpfer von Hashcat entdeckt hat.

Hashcat hat zwei Varianten:

- CPU-basiertes Tool zur Kennwortwiederherstellung

- GPU-basiertes Tool zur Kennwortwiederherstellung

Das GPU-Tool kann einige Hashcat-Legacy in kürzerer Zeit knacken als das CPU-Tool (MD5, SHA1 und andere). Aber nicht jeder Algorithmus kann von GPUs schneller geknackt werden. Hashcat wurde jedoch als der schnellste Passwort-Cracker der Welt beschrieben.

Fazit

Nach dieser ausführlichen Show haben Sie ein vielfältiges Arsenal an Werkzeugen, die Sie austauschen können. Wählen Sie, was am besten zu Ihnen passt, für jede Situation und jeden Umstand, mit dem Sie konfrontiert sind. Es gibt keinen Grund zu der Annahme, dass es keine Vielfalt an Alternativen gibt. In einigen Fällen sind die einfachsten Tools die besten, in anderen Fällen das Gegenteil.

Erkunden Sie als Nächstes einige der forensischen Untersuchungswerkzeuge.