Ihr Netzwerk ist das Rückgrat Ihres Geschäftsbetriebs. Stellen Sie sicher, dass Sie wissen, was tief in ihm vor sich geht.

In vielerlei Hinsicht hat die Landschaft für digitale Unternehmen die eine oder andere Revolution erlebt. Was so einfach begann CGI-Skripte Die in Perl geschriebene Sprache hat sich inzwischen in geclusterten Bereitstellungen ausgebreitet, die vollautomatisch auf Kubernetes und anderen Orchestrierungs-Frameworks ausgeführt werden (Entschuldigung für den schweren Jargon – ich erfinde das überhaupt nicht; es ist einfach so, wie die Dinge heutzutage sind!).

Eine typische containerisierte, verteilte moderne Webanwendung (Quelle: medium.com)

Aber ich muss lächeln, wenn ich daran denke, dass die Grundlagen immer noch dieselben sind wie in den 1970er Jahren.

Alles, was wir haben, sind Abstraktionen über Abstraktionen, die von harten, physischen Kabeln unterstützt werden, die das Netzwerk bilden (okay, es gibt virtuelle Netzwerke, aber Sie verstehen schon). Wenn wir Lust haben, können wir das Netzwerk nach dem OSI-Modell in Schichten unterteilen, aber alles gesagt und getan, wir haben immer, immer damit zu tun TCP/IP-Protokolle (Achtung, schwere Lektüre voraus!), Pings, Router, die alle ein gemeinsames Ziel haben – die Übertragung von Datenpaketen.

Inhaltsverzeichnis

Was ist also ein Netzwerkpaket?

Egal, was wir tun – chatten, Videos streamen, spielen, surfen, Dinge kaufen – es ist im Wesentlichen ein Austausch von Datenpaketen zwischen zwei Computern (Netzwerken). Ein „Paket“ ist die kleinste Informationseinheit, die in einem Netzwerk (oder zwischen Netzwerken) fließt, und es gibt eine klar definierte Methode zum Erstellen und Verifizieren von Netzwerkpaketen (über den Rahmen dieses Artikels hinaus, aber wenn Sie abenteuerlustig sind, hier ist mehr).

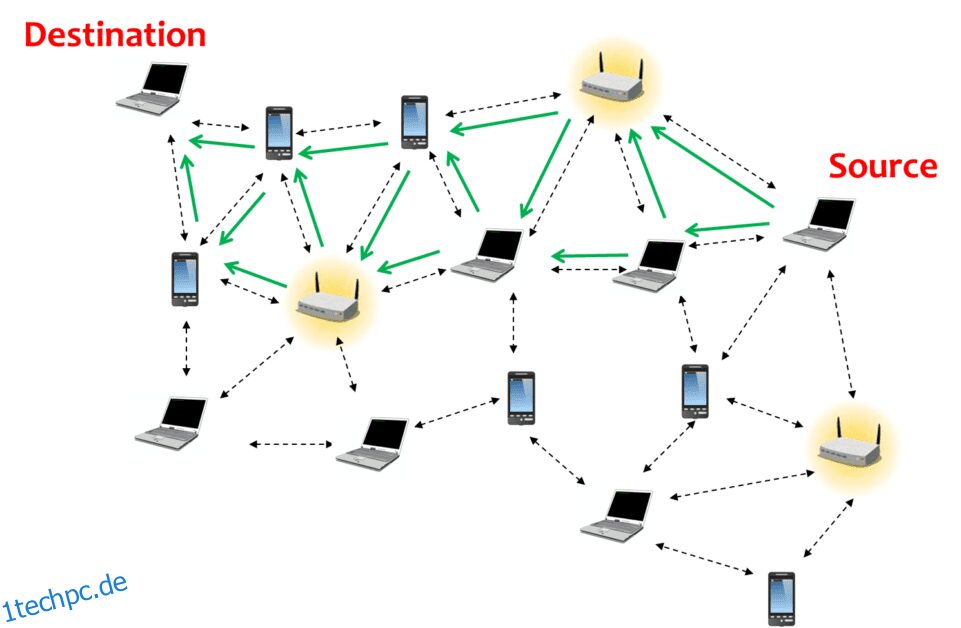

Paketfluss in einem Netzwerk (Quelle: training.ukdw.ac.id)

Paketfluss in einem Netzwerk (Quelle: training.ukdw.ac.id)

Einfacher ausgedrückt stellt jedes Paket ein Glied in der Kette dar und wird an der Quelle ordnungsgemäß übertragen und am Ziel validiert. Selbst wenn ein einzelnes Paket eintrifft oder bestellt wird, wird der Vorgang ausgesetzt, bis alle Pakete in der richtigen Reihenfolge empfangen wurden, und erst dann werden sie zu den Daten zusammengesetzt, die sie ursprünglich darstellten (z. B. ein Bild).

Nachdem wir nun verstanden haben, was ein Netzwerk ist, müssen wir verstehen, was ein Netzwerkanalysator tut. Es ist ein Tool, mit dem Sie einzelne Pakete in Ihrem Netzwerk einsehen können.

Aber warum willst du dir diese Mühe machen? Lassen Sie uns das als nächstes besprechen.

Warum müssen wir Pakete analysieren?

Es sieht so aus, als wären Pakete so ziemlich die Grundbausteine in einem Netzwerkdatenfluss, ähnlich wie Atome die Grundlage aller Materie sind (ja, ich weiß, das sind keine echten fundamentalen Teilchen, aber es ist eine gute Analogie für unsere Zwecke) . Und wenn es um die Analyse von Materialien oder Gasen geht, kümmern wir uns nie darum, was ein einzelnes Atom tut; Warum sich also auf individueller Ebene Gedanken über ein einzelnes Netzwerkpaket machen? Was können wir noch wissen, außer wir wissen es bereits?

Es ist schwer, die Bedeutung der Analyse auf Paketebene zu verkaufen, wenn Sie noch nie zuvor in den Rücken gebissen wurden, aber ich werde es versuchen.

Paketanalyse bedeutet, sich die Hände schmutzig zu machen und in die Leitungen zu greifen, um etwas herauszufinden. Im Allgemeinen müssen Sie Netzwerkpakete analysieren, wenn alles andere fehlgeschlagen ist. Typischerweise umfasst dies scheinbar hoffnungslose Szenarien wie folgt:

- Unerklärlicher Verlust geheimer Daten, obwohl kein offensichtlicher Verstoß vorliegt

- Diagnose langsamer Anwendungen, wenn es scheinbar keinerlei Beweise gibt

- Stellen Sie sicher, dass Ihr Computer/Netzwerk nicht kompromittiert wurde

- Beweisen oder widerlegen, dass ein Angreifer es nicht ist Huckepack aus Ihrem WLAN

- Finden Sie heraus, warum Ihr Server trotz geringem Datenverkehr der Engpass ist

Alles in allem fällt die Paketanalyse unter bestimmte, harte Beweisarten. Wer weiß, wie man Paketanalysen durchführt und einen Snapshot hat, kann sich davor bewahren, fälschlicherweise eines Hacks beschuldigt oder einfach als inkompetenter Entwickler oder Netzwerkadministrator beschuldigt zu werden.

Es dreht sich alles um das Gehirn! (Quelle: dailydot.com)

Es dreht sich alles um das Gehirn! (Quelle: dailydot.com)

In Bezug auf eine wahre Geschichte denke ich, dass dieser Kommentar zum Blogbeitrag gefunden wurde hier ist eine Ausnahme (hier nur für den Fall wiedergegeben):

Eine für mein Unternehmen kritische Anwendung wies Leistungsprobleme auf und fiel bei Kundenimplementierungen ins Wasser. Es war eine Aktienkursanwendung, die an der Spitze von Ticker-Anlagen in Finanzunternehmen auf der ganzen Welt verwendet wurde. Wenn Sie um 2000 einen 401 (k) hatten, hing es wahrscheinlich von dieser Anwendung ab. Ich habe eine Analyse der Art durchgeführt, die Sie beschrieben haben, insbesondere das TCP-Verhalten. Ich habe das Problem in der TCP-Implementierung des Betriebssystemanbieters lokalisiert. Das fehlerhafte Verhalten bestand darin, dass der sendende Stack nie wiederhergestellt wurde, wenn er in die Überlastungssteuerung ging. Dies führte zu einem komisch kleinen Sendefenster, manchmal nur ein paar Vielfache von MSS.

Es hat eine Weile gedauert, mit Account-Managern und Entwickler-Support-Leuten beim Betriebssystemanbieter zu kämpfen, die das Problem, meine Erklärung oder dass das Problem *nicht* in der Anwendung liegen konnte, weil die Anwendung von TCP-Machenschaften völlig ignorant ist, nicht verstanden haben. Es war, als würde man gegen eine Wand sprechen. Ich habe bei jeder Telefonkonferenz ganz von vorne angefangen. Irgendwann telefonierte ich mit einem Typen, mit dem ich ein gutes Gespräch führen konnte. Es stellt sich heraus, dass er die RFC1323-Erweiterungen in den Stack gelegt hat! Am nächsten Tag hatte ich einen Patch für das Betriebssystem in meinen Händen und das Produkt funktionierte von diesem Zeitpunkt an perfekt.

Der Entwickler erklärte, dass es einen Fehler gab, der dazu führte, dass eingehende ACKs *mit Nutzlasten* falsch als DUPACKs kategorisiert wurden, wenn sich der Stack in der Überlastungssteuerung befand.

Dies würde bei Halbduplex-Anwendungen wie HTTP niemals passieren, aber die Anwendung, die ich unterstützte, sendete Daten jederzeit bidirektional über den Socket.

Ich hatte damals nicht viel Unterstützung vom Management (mein Manager hat mich sogar angeschrien, weil ich „immer einen Sniffer benutzen wollte“, um Probleme zu beheben), und niemand außer mir betrachtete die TCP-Implementierung des Betriebssystemanbieters als Quelle von dem Problem. Dass ich den Fix vom OS-Anbieter selbst errungen habe, machte diesen Sieg besonders süß, brachte mir eine Menge Kapital ein, um mein eigenes Ding zu machen, und führte dazu, dass die interessantesten Probleme auf meinem Schreibtisch auftauchten.

Falls Sie keine Lust hatten, diesen Textblock durchzulesen, oder wenn es nicht viel Sinn machte, dieser Herr hatte Leistungsprobleme, die seiner Bewerbung angelastet wurden, und das Management leistete erwartungsgemäß null Unterstützung . Erst eine gründliche Paketanalyse zeigte, dass das Problem nicht in der Anwendung lag, sondern darin, wie das Betriebssystem mit dem Netzwerkprotokoll umging!

Der Fix war kein Tune-up in der Anwendung, sondern ein Patch von den Betriebssystementwicklern! 😮

Junge, Junge . . . Wo würde sich diese Person Ihrer Meinung nach ohne Analyse auf Paketebene befinden? Wahrscheinlich aus seinem Job. Wenn Sie das nicht von der Bedeutung der Paketanalyse (auch Packet Sniffing genannt) überzeugt, weiß ich nicht, was es tun wird. 🙂

Jetzt, da Sie wissen, dass die Paketanalyse eine Superkraft ist, habe ich gute Neuigkeiten: Es ist gar nicht so schwer, dies zu tun!

Dank leistungsstarker und dennoch einfach zu bedienender Packet-Sniffing-Tools kann das Sammeln von Informationen aus der Analyse auf Paketebene so einfach sein wie das Lesen eines Verkaufs-Dashboards. Allerdings benötigen Sie etwas mehr als ein oberflächliches Wissen darüber, was in einem Netzwerk vor sich geht. Aber andererseits gibt es hier keine Raketenwissenschaft, keine verdrehte Logik, die es zu meistern gilt – einfach nur gesunder Menschenverstand.

Wenn Sie anfangen, die Dokumentation eines dieser Tools durchzulesen, während Sie sie in Ihrem Netzwerk verwenden, werden Sie ziemlich bald ein Experte sein. 😀

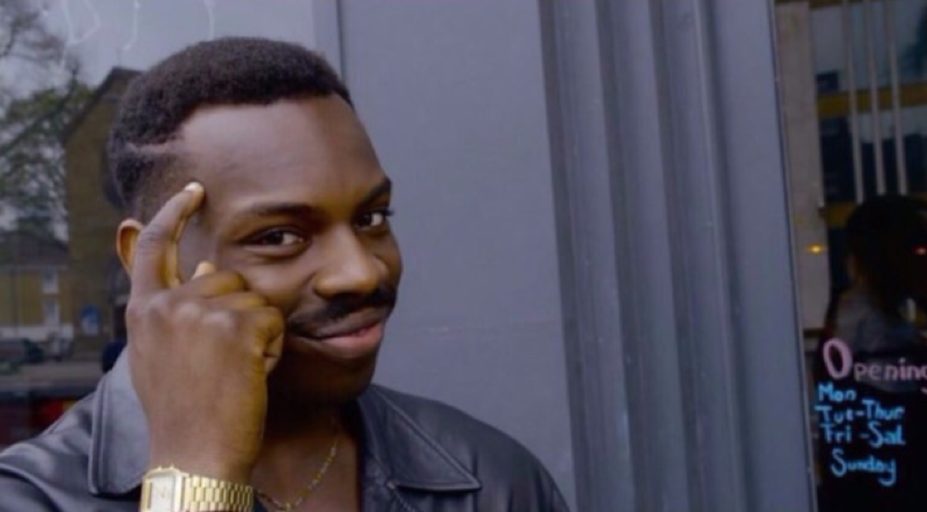

Wireshark

Wireshark ist ein altes Projekt (es begann bereits 1998), das so ziemlich der Industriestandard ist, wenn es darum geht, tief in Netzwerke einzutauchen. Es ist beeindruckend, wenn man bedenkt, dass es sich um eine rein ehrenamtlich geführte Organisation handelt, die von einigen großzügigen Sponsoren unterstützt wird. Wireshark bleibt Open Source (nicht auf GitHub, aber der Code kann gefunden werden hier) und hat sogar eine Technik Konferenz zu seinem Namen!

Zu den vielen Funktionen von Wireshark gehören:

- Unterstützung für Hunderte von Netzwerkprotokollen.

- Interoperabel mit vielen Dateiformaten (tcpdump (libpcap), Pcap NG, Catapult DCT2000, Cisco Secure IDS iplog, Microsoft Network Monitor, Network General Sniffer® (komprimiert und unkomprimiert), Sniffer® Pro und NetXray® usw.).

- Läuft auf praktisch allen Plattformen da draußen (Linux, Windows, macOS, Solaris, FreeBSD und mehr).

- Lesen von Live-Daten unter anderem von Ethernet, IEEE 802.11, PPP/HDLC, ATM, Bluetooth, USB, Token Ring.

- On-the-Fly-gzip-Dekomprimierung.

- Viele unterstützte Entschlüsselungsprotokolle (WPA/WPA2, SNMPv3 usw.)

- Umfangreiche VoIP-Analyse

- Färberegeln für schnelleres visuelles Scannen

Schauen Sie sich diesen fantastischen Online-Kurs an bringen Ihnen bei, Wireshark zu beherrschen.

Suchen Sie nach Wireshark in Ihrem Terminal? Klar, versuchen Begriffshai

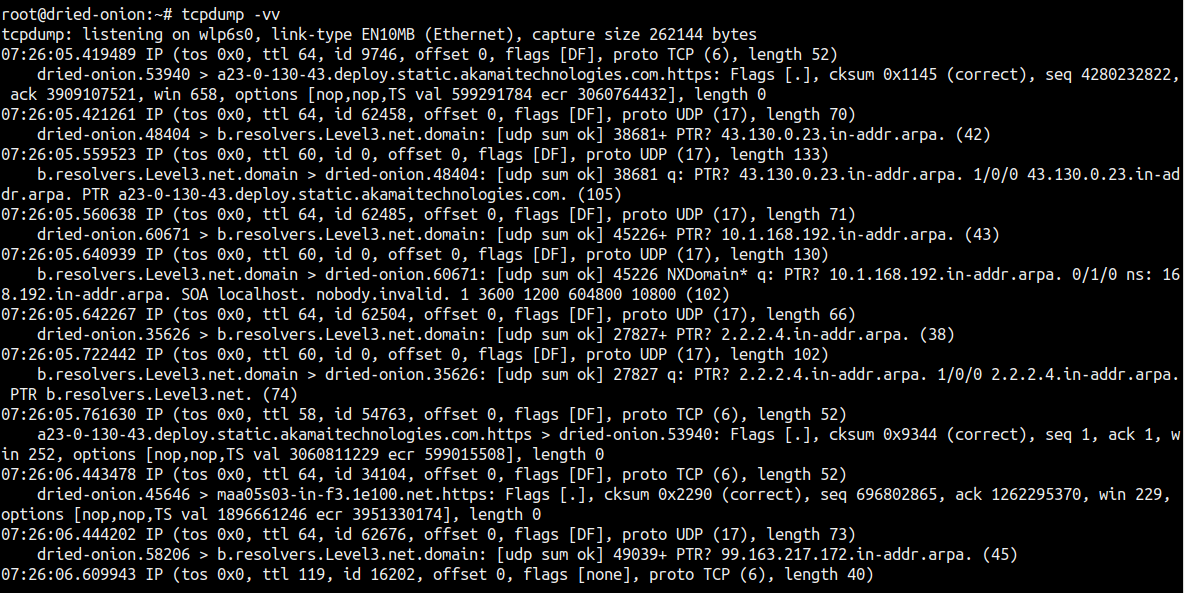

tcpdump

Wenn Sie von der alten Schule sind (lesen Sie Hardcore-Befehlszeilen-Junkie), tcpdump ist für Sie.

Es ist ein weiteres dieser ikonischen Linux-Dienstprogramme (wie curl), das so relevant wie eh und je bleibt, so sehr, dass fast alle anderen „schickeren“ Tools darauf aufbauen. Wie ich bereits sagte, gibt es keine grafische Umgebung, aber das Tool macht das mehr als wett.

Aber die Installation kann mühsam sein; Während tcpdump mit den meisten modernen Linux-Distributionen gebündelt geliefert wird, müssen Sie, wenn dies bei Ihrer nicht der Fall ist, am Ende aus der Quelle bauen.

tcpdump-Befehle sind kurz und einfach und zielen darauf ab, ein bestimmtes Problem zu lösen, wie zum Beispiel:

- Anzeige aller verfügbaren Schnittstellen

- Erfassung nur einer der Schnittstellen

- Speichern erfasster Pakete in einer Datei

- Nur fehlgeschlagene Pakete erfassen

. . . usw.

Wenn Ihre Anforderungen einfach sind und Sie einen schnellen Scan durchführen müssen, kann tcpdump eine gute Option sein (besonders wenn Sie tcpdump eingeben und feststellen, dass es bereits installiert ist!). In diesem Beitrag finden Sie einige Beispiele für tcpdump-Befehle in Echtzeit.

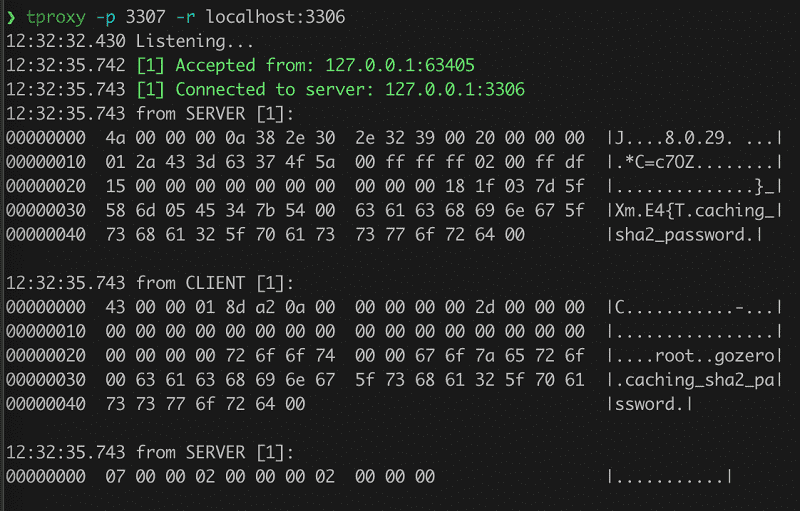

Proxy

Proxy ist ein einfaches Open-Source-Befehlszeilentool für Proxy-TCP-Verbindungen über das Netzwerk. Tproxy ist in der Programmiersprache Go geschrieben und ist ein Go-Befehlszeilentool, das als Go-Binärdatei verpackt ist, sodass es auf allen modernen Linux- und MacOS-Plattformen verfügbar ist.

Das folgende Bild zeigt die Befehlszeile zum Überwachen von MySQL-Verbindungen:

Sein primärer Anwendungsfall besteht darin, HTTP-Verbindungen zu proxieren und den Inhalt der HTTP-Anforderung und der Antworten zu untersuchen. Es kann auch als Proxy für andere Protokolle wie SOCKS oder TCP verwendet werden. Es kann als Proxy für TCP-Verbindungen zwischen zwei Hosts oder zur Analyse des Datenverkehrs einer Live-Verbindung verwendet werden. Es ist nützlich zum Debuggen und Testen von Anwendungen, die TCP als Transportprotokoll verwenden, und zum Erstellen von TCP-Proxydiensten.

Es wurde mit dem Ziel geschrieben, eine benutzerfreundliche Schnittstelle zum tcpdump-Befehlszeilenprogramm bereitzustellen, die es Benutzern ermöglicht, TCP-Verbindungen zu proxieren und andere erweiterte Netzwerkanalysen durchzuführen, ohne das zugrunde liegende TCP-Protokoll verstehen zu müssen.

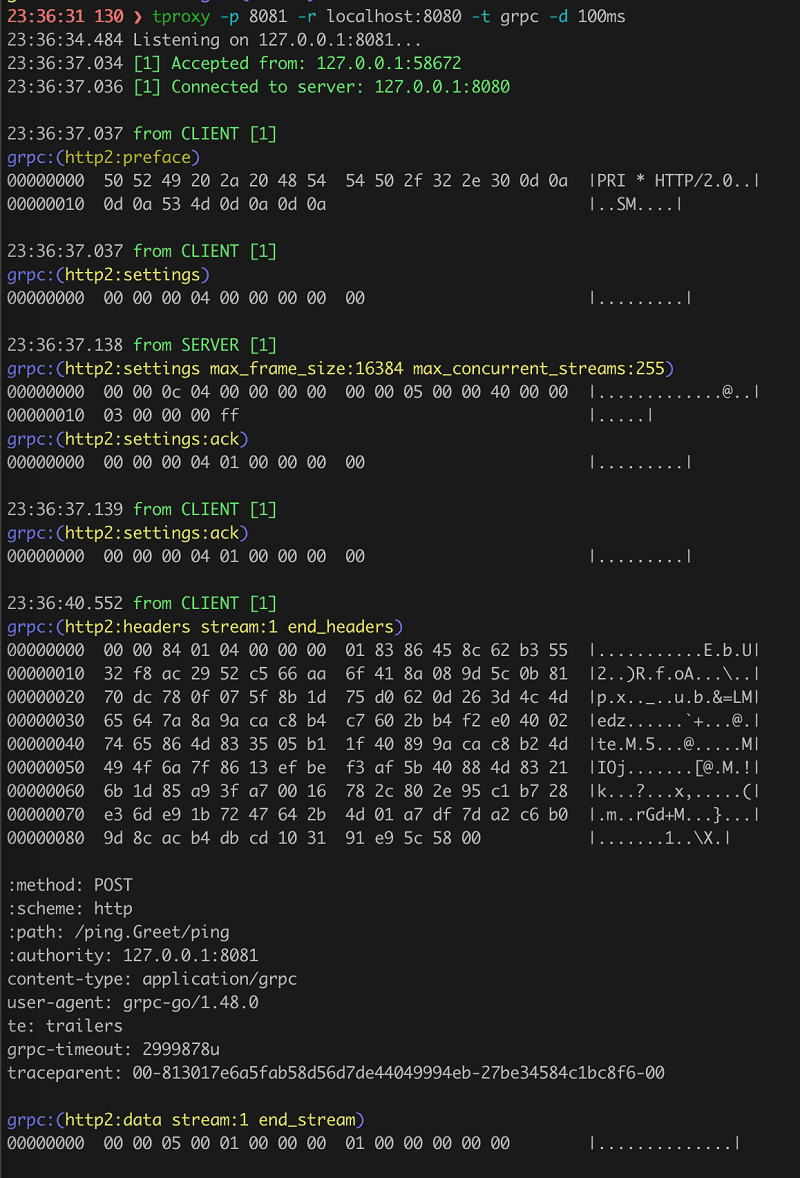

Die folgende Befehlszeile zeigt gRPC-Verbindungen an:

Es fungiert als TCP-Proxy und ermöglicht Ihnen, sich mit entfernten Diensten und Anwendungen zu verbinden, als ob Sie sich auf dem lokalen Computer befänden. Es ermöglicht das Erstellen benutzerdefinierter TCP-Dienste auf Remote-Hosts, ähnlich einem Reverse-TCP-Proxy, der eine Vielzahl von Sicherheits-, Fehlerbehebungs- und Leistungsverbesserungen beim Umgang mit Anwendungen ermöglicht, die TCP verwenden.

Nachfolgend finden Sie einige weitere Verwendungen von Tproxy

- Es ist nützlich zum Debuggen und Optimieren von TCP-Verbindungen.

- Es ist auch hilfreich, um zu verstehen, wie andere Proxy-Programme wie Burp Suite und ZAP funktionieren.

- Es kann als Proxy für TCP-Verbindungen zwischen zwei Hosts oder zwischen einem Host und einem Remote-TCP-Dienst, wie einer Datenbank oder einem Webdienst, verwendet werden.

- Überwachen Sie MySQL-Verbindungen und gRPC-Verbindungen und prüfen Sie auch die Verbindungszuverlässigkeit in Bezug auf Retrans-Rate und RTT

Die meisten Benutzer werden feststellen, dass Tproxy ihren Arbeitsablauf vereinfacht und es ihnen ermöglicht, komplexe Netzwerkanalysen durchzuführen und Webanwendungen zu analysieren, ohne die Anwendung oder das Netzwerk selbst ändern zu müssen. Das Tool kann unter heruntergeladen werden GitHub.

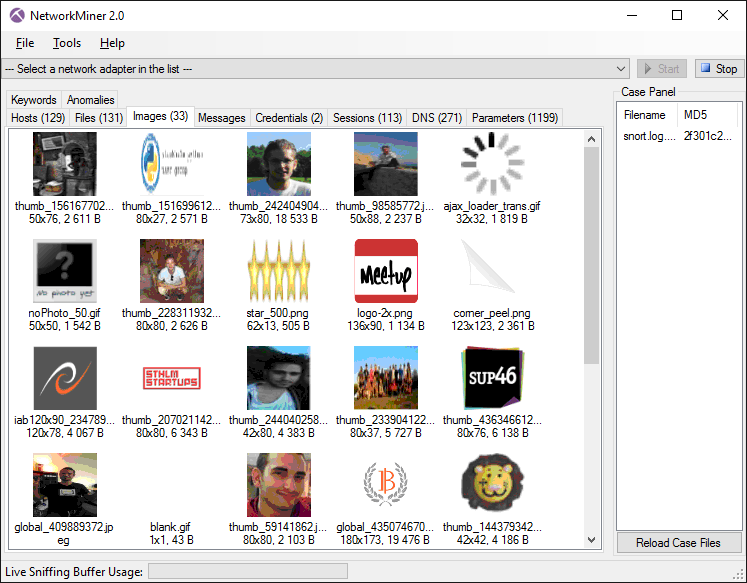

NetworkMiner

Werbung für sich selbst als Forensic Network Analysis Tool (FNAT), NetworkMiner ist einer der besten Analysatoren auf Paketebene, auf die Sie stoßen werden. Es ist ein Open-Source-Tool, das ein Netzwerk passiv analysieren kann und mit einer beeindruckenden GUI-Schnittstelle für die Analyse ausgestattet ist, die einzelne Bilder und andere übertragene Dateien anzeigen kann.

Aber das ist nicht alles. NetworkMiner verfügt über hervorragende andere Funktionen wie:

- IPv6-Unterstützung

- Parsing von PCAP-Dateien

- Extrahieren Sie X.509-Zertifikate aus SSL-verschlüsseltem Datenverkehr

- Pcap-über-IP

- Funktioniert mit mehreren Arten von Datenverkehr, wie FTP, TFTP, HTTP, SMB, SMB2, SMTP, POP3 usw.

- Betriebssystem-Fingerprinting

- Geo-IP-Lokalisierung

- Unterstützung für Befehlszeilen-Scripting

Beachten Sie, dass einige dieser Funktionen in der kommerziellen Version verfügbar sind.

Geiger

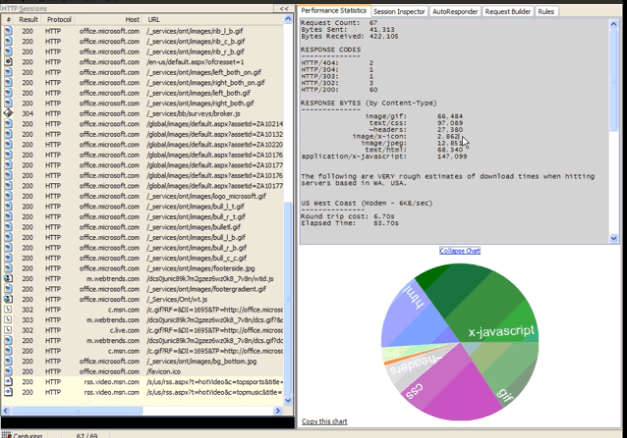

Im Gegensatz zu anderen passiven Netzwerk-Sniffer Geiger ist etwas, das sich zwischen Ihrem Gerät und der Außenwelt befindet und daher einige Einstellungen erfordert (haben sie es deshalb „Fiddler“ genannt? 😉 ).

Es ist ein anpassbares (unter Verwendung von FiddlerScript) kostenloses Tool, das eine lange und bemerkenswerte Geschichte hat. Wenn Sie also HTTP/HTTPS-Verkehr wie ein Boss ausspähen möchten, ist Fiddler der richtige Weg.

Mit Fiddler können Sie eine Menge tun, besonders wenn Sie in der Stimmung sind, den Hacker-Hoodie anzuziehen:

- Sitzungsmanipulation: Öffnen Sie HTTP-Header und Sitzungsdaten und ändern Sie sie nach Belieben.

- Sicherheitstests: Lässt Sie Man-in-the-Middle-Angriffe simulieren und den gesamten HTTPS-Datenverkehr für Sie entschlüsseln.

- Leistungstests: Analysieren Sie die Seitenladezeiten (oder API-Antwortzeiten) und sehen Sie, welcher Teil der Antwort den Engpass darstellt.

Falls Sie sich verloren fühlen, die Dokumentation ist sehr gut und sehr zu empfehlen.

WinDump

Wenn Sie die Einfachheit von tcpdump vermissen und es auf Ihre Windows-Systeme bringen möchten, sagt hallo zu WinDump. Nach der Installation funktioniert es über die Befehlszeile, indem Sie „tcpdump“ eingeben, genauso wie das Dienstprogramm auf Linux-Systemen funktioniert.

Beachten Sie, dass an sich nichts zu installieren ist; WinDump ist eine Binärdatei, die sofort ausgeführt werden kann, vorausgesetzt, Sie haben eine Pcap-Bibliotheksimplementierung installiert (npcap wird empfohlen, da winpcap nicht mehr in Entwicklung ist).

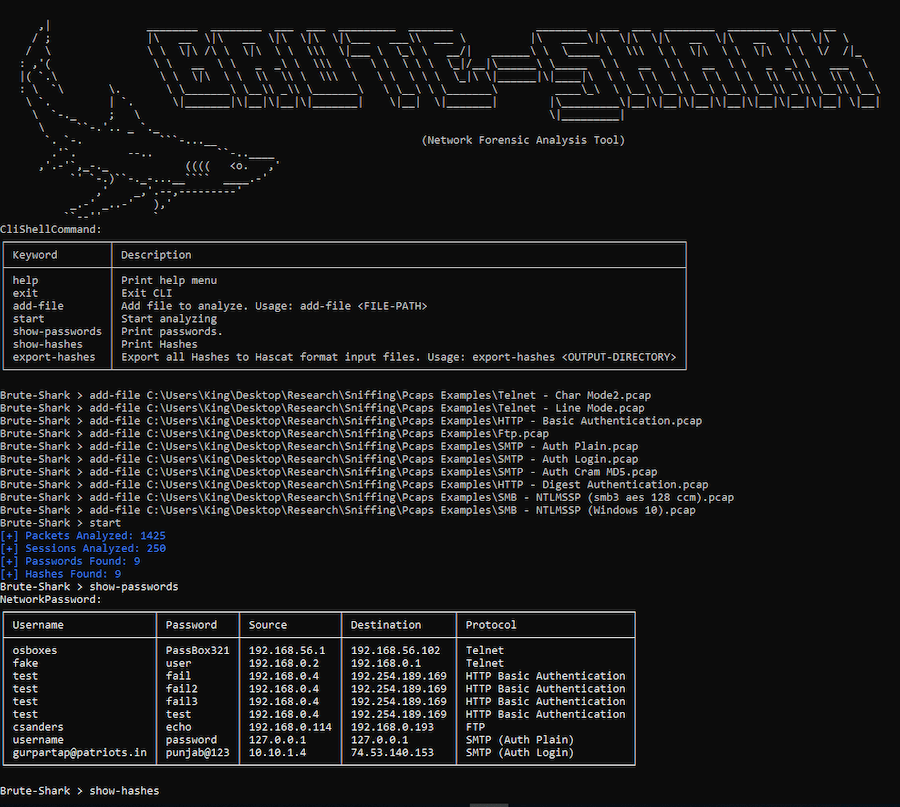

BruteShark

BruteShark ist ein effektives Network Forensic Analysis Tool (NFAT), mit dem Sie den Netzwerkverkehr wie PCAP-Dateien verarbeiten und untersuchen und direkt von Netzwerkschnittstellen erfassen können.

Es umfasst das Rekonstruieren von TCP-Sitzungen, das Erstellen von Netzwerkkarten, das Extrahieren von Hashes stark verschlüsselter Passwörter und das Konvertieren von Hashes in ein Hashcat-Format, um einen Brute-Force-Angriff offline durchzuführen.

Die Hauptabsicht hinter diesem Projekt besteht darin, Netzwerkadministratoren und Sicherheitsforschern zu helfen, die für die Analyse des Netzwerkverkehrs und die Identifizierung von Schwachstellen verantwortlich sind.

Es sind zwei Versionen von BruteShark verfügbar: eine auf der grafischen Benutzeroberfläche (GUI) basierende Anwendung für Windows und ein CLI-Tool für Linux und Windows. Einige der in dieser Lösung enthaltenen Projekte können sogar unabhängig voneinander verwendet werden, um den Netzwerkverkehr auf Windows- und Linux-Computern zu analysieren.

BruteShark kann auch verschiedene Operationen ausführen, wie das Extrahieren von DNS-Abfragen, File Carving, Extrahieren von VoIP-Anrufen (SIP, RTP), Erstellen von Netzwerkdiagrammen für Benutzer und Netzwerkknoten, Extrahieren von Authentifizierungs-Hashes mit Hashcat (NTLM, HTTP-Digest, CRAM-MD5, Kerberos, usw.) und das Abrufen und Verschlüsseln von Passwörtern und Benutzernamen.

Alle Projekte werden über .Net Standard und .Net Core für plattformübergreifende und moderne Unterstützung implementiert. Diese Lösung bietet eine dreischichtige Architektur und umfasst ein oder mehrere Projekte, einschließlich PL, BLL und DAL auf jeder Schicht.

Durch DAL (Data Access Layer) hilft das Projekt beim Lesen von Rohdateien von PCAP mit Treibern wie WinPcap, libpcap und Wrapper-Bibliotheken wie SharpPcap. In ähnlicher Weise ist die BLL (Business Logic Layer) für die Analyse von Netzwerkinformationen (TCP, Pakete usw.) verantwortlich, und PL verwendet ein Querschnittsprojekt und bezieht sich sowohl auf BLL- als auch auf DAL-Schichten.

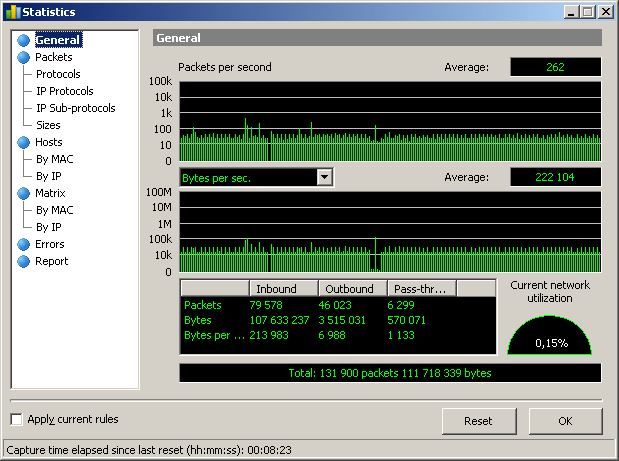

OmniPeek

Bei größeren Netzwerken, durch die jede Sekunde Tonnen von MB an Daten fließen, gehen den Tools, die alle anderen verwenden, möglicherweise die Pusten aus. Wenn Sie vor dem gleichen stehen, OmniPeek könnte einen Blick wert sein.

Es ist ein Leistungs-, Analyse- und Forensik-Tool zur Analyse von Netzwerken, insbesondere wenn Sie sowohl Low-Level-Funktionen als auch umfassende Dashboards benötigen.

Quelle: www.sniffwifi.com

Quelle: www.sniffwifi.com

Kapsa

Wenn Sie sich nur um die Windows-Plattform sorgen, Kapsa ist auch ein ernsthafter Anwärter. Es ist in drei Versionen erhältlich: Free, Standard und Enterprise, jede mit unterschiedlichen Funktionen.

Allerdings unterstützt selbst die kostenlose Version über 300 Protokolle und hat interessante Funktionen wie Warnungen (ausgelöst, wenn bestimmte Bedingungen erfüllt sind). Das Standardangebot ist eine Stufe höher, unterstützt mehr als 1000 Protokolle und ermöglicht es Ihnen, Gespräche zu analysieren und Paketströme zu rekonstruieren.

Alles in allem eine solide Option für Windows-Benutzer.

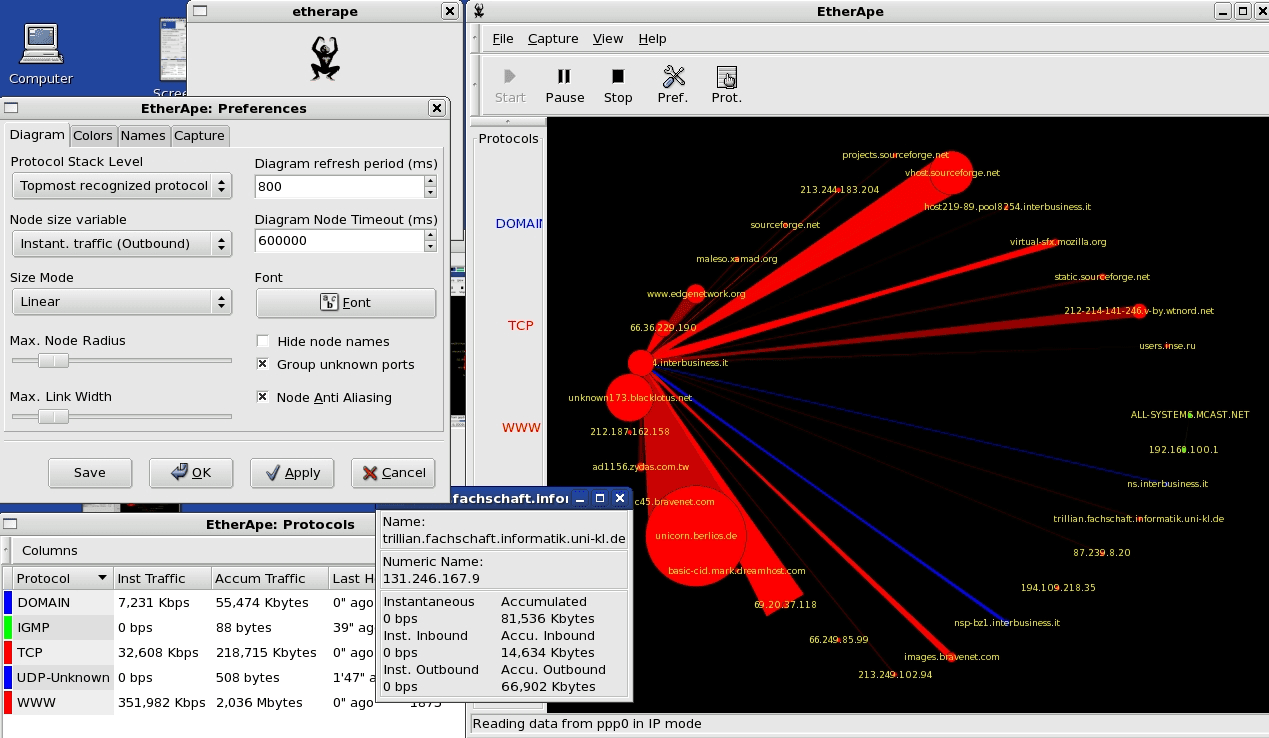

EtherApe

Wenn Sie nach leistungsstarken Visualisierungen und Open Source suchen, EtherApe ist eine großartige Option. Während vorgefertigte Binärdateien nur für eine Handvoll Linux-Distributionen verfügbar sind, ist der Quellcode verfügbar (sowohl auf SourceForge als auch auf GitHub), sodass es eine Option ist, ihn selbst zu erstellen.

Folgendes macht EtherApe meiner Meinung nach großartig:

- Farbcodierte Überwachung mit mehreren Knoten.

- Unterstützung für eine Menge Paketformate wie ETH_II, 802.2, 803.3, IP, IPv6, ARP, X25L3, REVARP, ATALK, AARP, IPX, VINES, TRAIN, LOOP, VLAN usw. (eigentlich viele, viele, mehr) .

- Lesen Sie Daten live von der „Leitung“ oder aus einer tcpdump-Datei.

- Unterstützt Standard-Namensauflösung

- Ab den neuesten Versionen wurde die GUI auf GTK3 verschoben, was zu einer angenehmeren Erfahrung führt.

CommView

Wenn Sie ein exklusiver Windows-Shop sind und die Bequemlichkeit des vorrangigen Supports schätzen, CommView ist empfohlen. Es ist ein leistungsstarker Netzwerkverkehrsanalysator mit integrierten erweiterten Funktionen wie VoIP-Analyse, Remote-Tracking usw.

Was mich am meisten beeindruckt hat, ist die Fähigkeit, Daten in Formate zu exportieren, die von mehreren offenen und proprietären Formaten verwendet werden, wie Sniffer®, EtherPeek™, AiroPeek™, Observer®, NetMon, Wireshark/Tcpdump und Wireshark/pcapng und sogar einfache Hex-Dumps .

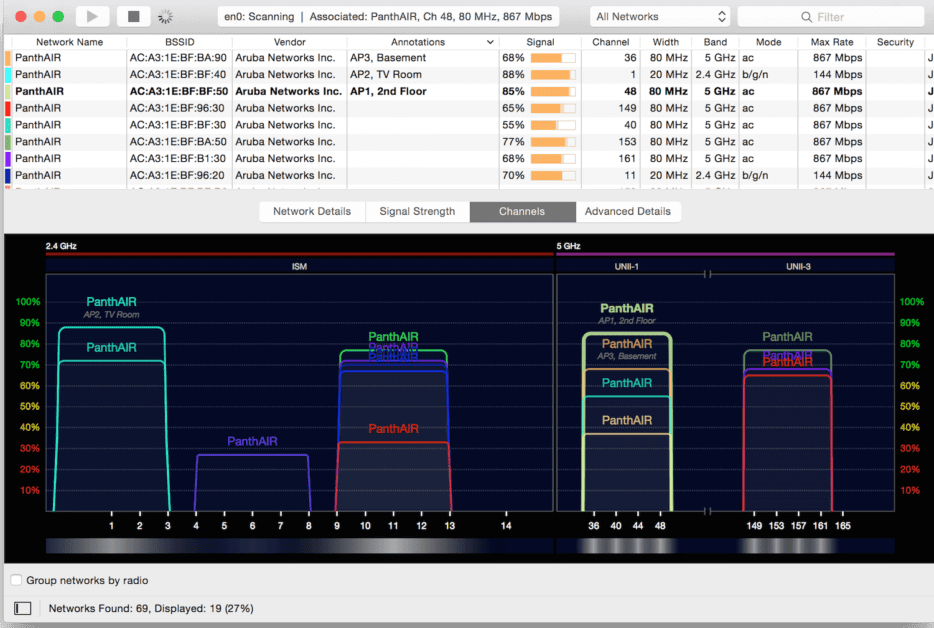

WLAN-Explorer

Der letzte auf der Liste ist WLAN-Explorer, das eine kostenlose Version für Windows und eine Standardversion für Windows und macOS hat. Wenn die WiFi-Netzwerkanalyse alles ist, was Sie brauchen (was heutzutage so ziemlich der Standard ist), dann wird Wifi Explorer Ihnen das Leben erleichtern.

Es ist ein wunderschön gestaltetes und funktionsreiches Tool, mit dem Sie direkt ins Herz des Netzwerks vordringen können.

Lobende Erwähnung: Es wäre ein schlechter Dienst, diesen Beitrag zu schließen, ohne einen macOS-exklusiven Netzwerkanalysator zu erwähnen, über den ich gestolpert bin — Kleiner Verräter. Es verfügt über eine integrierte Firewall, sodass Sie den gesamten Datenverkehr sofort perfekt kontrollieren können (was mühsam erscheinen kann, aber auf lange Sicht ein enormer Gewinn ist).

Was kommt als nächstes?

Sie sollten diese Netzwerküberwachungssoftware auch für eine bessere Sichtbarkeit der Infrastruktur erkunden. Wenn Sie eine Karriere im Bereich Netzwerk und Sicherheit anstreben, dann schauen Sie sich einige der an Die besten Online-Kurse hier.