Das Scannen nach Cloud-basierten Schwachstellen ist eine wesentliche Cybersicherheitspraxis in der Technologiewelt.

Netzwerkbetreiber setzen bei der Verwaltung eines Netzwerks grundlegende Sicherheitsmaßnahmen ein, aber einige versteckte Schwachstellen können schwer zu erkennen sein. Daher entsteht der Bedarf an automatisierten Cloud-Sicherheitsscans.

Von Tech-Enthusiasten wird erwartet, dass sie in der Lage sind, grundlegende Schwachstellen-Scans der Cloud-Umgebung durchzuführen. Dieser Prozess beginnt mit dem Erlernen von Cloud-Sicherheits-Scan-Tools, die dabei helfen können, die Erkennung von Cloud-Schwachstellen in einem Netzwerk zu automatisieren. Mehrere Schwachstellen-Scanner sind zu geringen oder kostenlosen Kosten erhältlich, aber es ist wichtig, die effizientesten zu kennen.

Inhaltsverzeichnis

Was ist ein Vulnerability Scanner?

Ein Vulnerability Scanner ist ein Softwaretool, das entwickelt wurde, um Anwendungen und Netzwerke automatisch auf Fehlkonfigurationen und Sicherheitslücken zu untersuchen. Diese Scan-Tools führen automatisierte Sicherheitstests durch, um Sicherheitsbedrohungen in einem Cloud-Netzwerk zu identifizieren. Darüber hinaus verfügen sie über eine ständig aktualisierte Datenbank mit Cloud-Schwachstellen, die es ihnen ermöglicht, effektive Sicherheitsscans durchzuführen.

So wählen Sie den richtigen Vulnerability Scanner aus

Für die Cloud-Sicherheit ist der Einsatz eines geeigneten Schwachstellen-Scanners unerlässlich. Viele Schwachstellen-Scan-Tools sind im Internet verfügbar, aber nicht alle bieten das, wonach Cloud-Sicherheitstester bei automatisierten Schwachstellen-Scannern suchen. Hier sind einige Faktoren, auf die Sie bei der Auswahl eines Tools zum Scannen von Sicherheitslücken achten sollten.

Wählen Sie einen Schwachstellen-Scanner aus, der:

- scannt komplexe Webanwendungen

- überwacht kritische Systeme und Abwehrmaßnahmen

- empfiehlt die Behebung von Schwachstellen

- entspricht den Vorschriften und Industriestandards

- verfügt über ein intuitives Dashboard, das Risikobewertungen anzeigt

Es ist wichtig, Tools zu vergleichen und zu überprüfen, die zum Scannen und Testen von Cloud-Schwachstellen verwendet werden. Sie bieten einzigartige Vorteile, die sicherstellen, dass Systemnetzwerke und Webanwendungen reibungslos funktionieren und sicher für den Einsatz in Organisationen und Privatunternehmen sind.

Tools zum Scannen von Sicherheitslücken bieten Cloud-Überwachungs- und Sicherheitsschutzvorteile wie:

- Scannen von Systemen und Netzwerken auf Sicherheitslücken

- Durchführung von Ad-hoc-Sicherheitstests, wann immer sie benötigt werden

- Verfolgen, Diagnostizieren und Beheben von Cloud-Schwachstellen

- Erkennen und Beheben von Fehlkonfigurationen in Netzwerken

Hier sind die Top 5 Schwachstellen-Scanner für Cloud-Sicherheit:

Eindringlings-Cloud-Sicherheit

Eindringling ist ein Cloud Vulnerability Scanning Tool, das speziell für das Scannen von AWS, Azure und Google Cloud entwickelt wurde. Hierbei handelt es sich um einen hochgradig proaktiven, cloudbasierten Schwachstellenscanner, der jede Form von Cybersicherheitsschwäche in digitalen Infrastrukturen erkennt. Intruder ist hocheffizient, da es Cyber-Sicherheitslücken in exponierten Systemen findet, um kostspielige Datenschutzverletzungen zu vermeiden.

Die Stärke dieses Schwachstellen-Scanners für Cloud-basierte Systeme liegt in seinen Perimeter-Scan-Fähigkeiten. Es wurde entwickelt, um neue Schwachstellen zu entdecken, um sicherzustellen, dass der Perimeter nicht leicht verletzt oder gehackt werden kann. Darüber hinaus verfolgt es einen optimierten Ansatz zur Erkennung von Fehlern und Risiken.

Hacker werden es sehr schwierig finden, in ein Netzwerk einzudringen, wenn ein Intruder Cloud Security Scanner verwendet wird. Es erkennt alle Schwachstellen in einem Cloud-Netzwerk, um zu verhindern, dass Hacker diese Schwachstellen finden. Der Eindringling bietet auch ein einzigartiges Bedrohungsinterpretationssystem, das den Prozess der Identifizierung und Verwaltung von Schwachstellen zu einer leicht zu knackenden Nuss macht. Dies ist sehr zu empfehlen.

Aqua Cloud-Sicherheit

Aqua Cloud-Sicherheit ist ein Schwachstellen-Scanner, der zum Scannen, Überwachen und Beheben von Konfigurationsproblemen in öffentlichen Cloud-Konten gemäß Best Practices und Compliance-Standards auf Cloud-basierten Plattformen wie AWS, Azure, Oracle Cloud und Google Cloud entwickelt wurde. Es bietet eine vollständige Cloud-native Anwendungsschutzplattform.

Dies ist einer der besten Schwachstellenscanner, der für Cloud-native Sicherheit in Organisationen verwendet wird. Betreiber von Netzwerksicherheitsdiensten verwenden diesen Schwachstellen-Scanner für das Scannen von Schwachstellen, die Verwaltung des Cloud-Sicherheitsstatus, die dynamische Bedrohungsanalyse, die Sicherheit von Kubernetes, die Sicherheit ohne Server, die Sicherheit von Containern, die Sicherheit virtueller Maschinen und die Integration von Cloud-basierten Plattformen.

Aqua Cloud Security Scanner bietet Benutzern verschiedene CSPM-Editionen, darunter SaaS- und Open-Source-Sicherheit. Es hilft, die Konfiguration einzelner öffentlicher Cloud-Dienste mit CloudSploit zu sichern, und führt umfassende Lösungen für das Multi-Cloud-Sicherheitsstatus-Management durch. Fehler sind in einer komplexen Cloud-Umgebung fast unvermeidlich, und wenn sie nicht angemessen überprüft werden, können sie zu Fehlkonfigurationen führen, die zu ernsthaften Sicherheitsproblemen eskalieren können.

Daher hat Aqua Cloud Security einen umfassenden Ansatz entwickelt, um Datenschutzverletzungen zu verhindern.

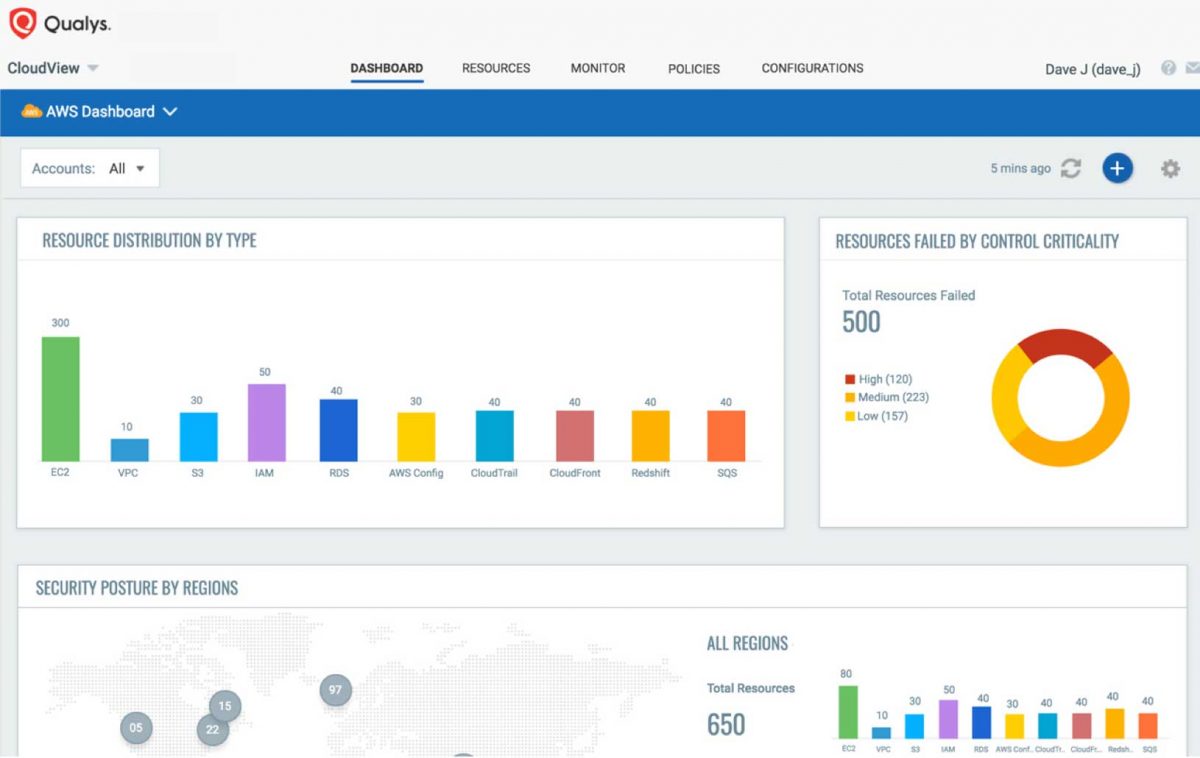

Qualys Cloud-Sicherheit

Qualys Cloud-Sicherheit ist eine hervorragende Cloud-Computing-Plattform, die entwickelt wurde, um Cloud-Schwachstellen zu identifizieren, zu klassifizieren und zu überwachen und gleichzeitig die Einhaltung interner und externer Richtlinien sicherzustellen. Dieser Schwachstellen-Scanner priorisiert das Scannen und Beheben, indem er Malware-Infektionen in Webanwendungen und System-Websites automatisch findet und beseitigt.

Qualys bietet Public-Cloud-Integrationen, die Benutzern einen vollständigen Überblick über Public-Cloud-Bereitstellungen ermöglichen. Die meisten öffentlichen Cloud-Plattformen arbeiten nach dem Modell der „geteilten Sicherheitsverantwortung“, was bedeutet, dass von den Benutzern erwartet wird, dass sie ihre Arbeitslast in der Cloud schützen. Dies kann eine entmutigende Aufgabe sein, wenn es manuell durchgeführt wird, daher werden die meisten Benutzer lieber Schwachstellen-Scanner verwenden.

Qualys bietet vollständige Transparenz mit End-to-End-IT-Sicherheit und Compliance mit hybriden IT- und AWS-Bereitstellungen. Es überwacht und bewertet AWS-Ressourcen und -Ressourcen kontinuierlich auf Sicherheitsprobleme, Fehlkonfigurationen und nicht standardmäßige Bereitstellungen. Es ist der perfekte Schwachstellen-Scanner zum Scannen von Cloud-Umgebungen und zum Aufspüren von Schwachstellen in komplexen internen Netzwerken. Es verfügt über eine zentrale Single-Panel-of-Glass-Oberfläche und ein CloudView-Dashboard, mit dem Benutzer überwachte Web-Apps und alle AWS-Ressourcen über mehrere Konten hinweg über eine zentralisierte Benutzeroberfläche anzeigen können.

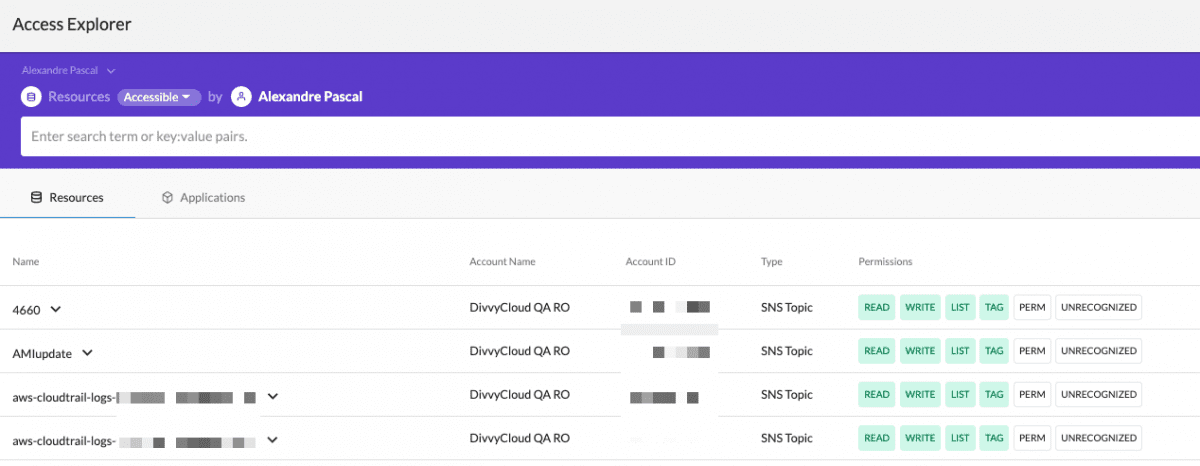

Rapid7 Insight Cloud-Sicherheit

Rapid7 InsightCloudSec Plattform ist einer der besten Schwachstellen-Scanner für Cloud-Sicherheit. Dieser Schwachstellen-Scanner wurde entwickelt, um Cloud-Dienste sicher zu halten. Es verfügt über eine Insight-Plattform, die Webanwendungssicherheit, Schwachstellenmanagement, Bedrohungsbefehle, Fehlererkennung und -reaktion bietet, einschließlich Cloud-Sicherheitsexpertenmanagement und Beratungsdienste.

Die sicheren Cloud-Services von Rapid7 InsightCloudSec helfen dabei, das Geschäft bestmöglich voranzutreiben. Es ermöglicht Benutzern auch, Innovationen durch kontinuierliche Sicherheit und Compliance voranzutreiben. Diese Cloud-Sicherheitsplattform bietet hervorragende Vorteile, einschließlich Cloud-Workload-Schutz, Verwaltung des Sicherheitsstatus sowie Identitäts- und Zugriffsverwaltung.

Rapid7 ist eine vollständig integrierte Cloud-native Plattform, die Funktionen bietet wie: Risikobewertung und Auditing, einheitliche Sichtbarkeit und Überwachung, Automatisierung und Echtzeit-Korrektur, Governance der Cloud-Identitäts- und Zugriffsverwaltung, Schutz vor Bedrohungen, erweiterbare Plattform und Infrastruktur als Code-Sicherheit, Kubernetes-Sicherheitsleitplanken und Zustandsverwaltung. Die Liste ist endlos.

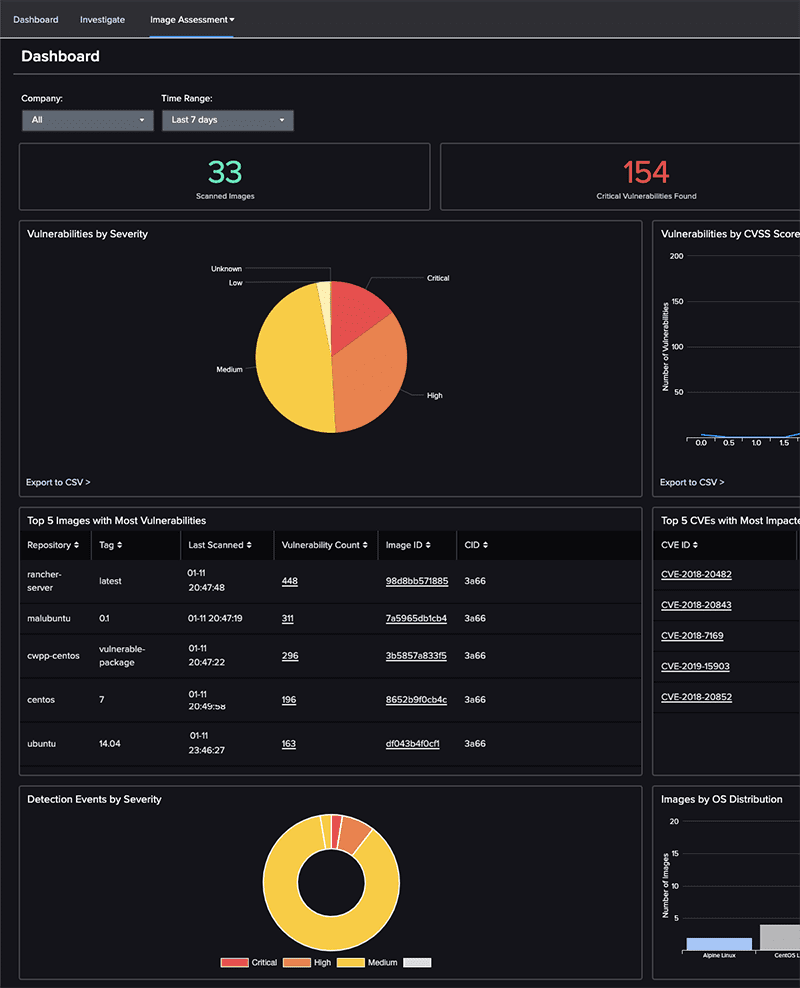

CrowdStrike Cloud-Sicherheit

CrowdStrike Cloud-Sicherheit ist ein Top-Schwachstellenscanner, der für Cloud-Sicherheitsdienste entwickelt wurde. Es stoppt Cloud-Verletzungen mit einheitlichem Cloud-Sicherheitsstatus-Management und Vorbeugung von Verstößen für Multi-Cloud- und Hybridumgebungen auf einer einzigen Plattform. Diese Plattform hat die Art und Weise verändert, wie Cloud-Sicherheitsautomatisierung für Webanwendungen und Netzwerke durchgeführt wird.

CrowdStrike bietet Cloud-native Full-Stack-Sicherheit und schützt Workloads, Hosts und Container. Es ermöglicht DevOps, Probleme zu erkennen und zu beheben, bevor sie sich negativ auf ein System auswirken. Darüber hinaus können Sicherheitsteams diesen Cloud-Sicherheitsscanner verwenden, um sich mithilfe von Cloud-Daten und -Analysen gegen Cloud-Sicherheitsverletzungen zu verteidigen. Dieser Schwachstellen-Scanner wird Cloud-Sicherheits- und DevOps-Teams weniger Arbeit abnehmen, da Cloud-Bereitstellungen automatisch mit einheitlichem Schutz optimiert werden.

Zu den Funktionen gehören die automatisierte Erkennung von Cloud-Schwachstellen, das Erkennen und Verhindern von Bedrohungen sowie der kontinuierliche Laufzeitschutz, einschließlich EDR für Cloud-Workloads und -Container. Darüber hinaus ermöglicht es Webentwicklern, Webanwendungen zu erstellen und auszuführen, in dem Wissen, dass sie vollständig vor einer Datenpanne geschützt sind. Wenn Bedrohungen gejagt und beseitigt werden, laufen Cloud-Anwendungen daher reibungslos und schneller und arbeiten gleichzeitig mit höchster Effizienz.

Fazit 👩💻

Schwachstellen-Scanner sind für die Cloud-Sicherheit unerlässlich, da sie Systemschwächen leicht erkennen und effektive Korrekturen priorisieren können. Dies wird dazu beitragen, die Arbeitsbelastung der Sicherheitsteams in Organisationen zu reduzieren. Jeder der in diesem Leitfaden vorgestellten Schwachstellen-Scanner bietet hervorragende Vorteile.

Mit diesen Schwachstellen-Scannern können Benutzer Scans durchführen, indem sie sich als autorisierte Benutzer bei der Website anmelden. In diesem Fall überwacht und scannt es automatisch Schwachstellen in den Systemen. Es identifiziert auch jede Form von Anomalien in einer Netzwerkpaketkonfiguration, um Hacker daran zu hindern, Systemprogramme auszunutzen. Die automatisierte Schwachstellenbewertung ist für Cloud-Sicherheitsdienste von entscheidender Bedeutung.

So können Schwachstellenscanner Tausende von Schwachstellen erkennen und das tatsächliche Risiko dieser Schwachstellen identifizieren, indem sie sie validieren. Sobald diese erreicht sind, priorisieren sie die Behebung basierend auf dem Risikograd dieser Schwachstellen. Alle fünf getesteten Schwachstellen-Scanner sind getestet und vertrauenswürdig, sodass sich Benutzer keine Sorgen über Mängel jeglicher Art machen müssen.

Schließlich ist es wichtig zu beachten, dass sich Schwachstellen-Scans von Penetrationstests unterscheiden.

Schwachstellenscanner entdecken Schwachstellen und klassifizieren sie basierend auf ihrer Bedrohungsstufe. Sie korrelieren sie mit Software, Geräten und Betriebssystemen, die in einem Cloud-basierten Netzwerk verbunden sind. Fehlkonfigurationen werden auch im Netzwerk erkannt.

Penetrationstests verwenden jedoch eine andere Methode, bei der die erkannten Schwachstellen in einem Cloud-basierten Netzwerk ausgenutzt werden. Penetrationstests werden also unmittelbar nach dem Schwachstellenscan durchgeführt. Beide Cloud-Sicherheitsprozesse sind ähnlich und konzentrieren sich darauf, sicherzustellen, dass Webanwendungen und Netzwerke sicher und vor Bedrohungen geschützt sind.