[*]

[*]Die Enumeration ist eine der wesentlichen Phasen beim Penetrationstest (Pentesting) eines Netzwerks. Sehen wir uns an, wie dies mit GoScan durchgeführt wird.

[*]Viele Netzwerkscanner wie Nmap, zmap erfordern je nach Größe des Netzwerks Mühe und viel Zeit zum Scannen, und obwohl es eine Lernkurve gibt, sind sie praktisch.

[*]GoScan, ein interaktiver Netzwerkscanner, automatisiert jedoch die Aufgaben und zählt die Netzwerke und Dienste schnell auf.

Inhaltsverzeichnis

Was ist GoScan?

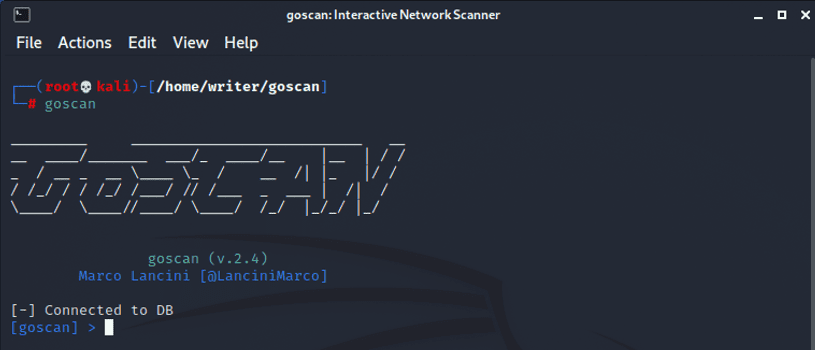

[*]GoScan ist ein Netzwerkscanner mit einer interaktiven Schnittstelle, die einige Nmap-Enumerationsfunktionen automatisiert. Es verfügt über eine clevere automatische Vervollständigung von Registerkarten und eine SQLite-Datenbank im Backend, um Verbindungen und Daten auch unter unzuverlässigen Umständen stabil zu halten.

[*]

[*]Es ist nicht dasselbe wie andere Community-Scanner. Es ist ein viel größeres Framework, das auf der Spitze verschiedener Geräte für die Abstraktion und Automatisierung mehrerer Aufgaben aufgebaut ist. GoScan verwendet hauptsächlich die Port-Scanning- und Service-Enumeration-Funktionen von Nmap und verwendet andere Port-Scanner wie den Nikto-Scanner.

[*]GoScan kann alle wichtigen Schritte des Netzwerk-Scannens durchführen:

- Hosterkennung (ARP + Ping-Sweep)

- DNS-Aufzählung

- Dienstaufzählung

- Port-Scannen

- Domänenaufzählung

Werkzeuginstallation

Aus Quelle erstellen

[*]Klonen Sie das Repo:

$ git clone https://github.com/marco-lancini/goscan.git

[*]Navigieren Sie zum GoScan-Verzeichnis und erstellen Sie:

$ cd goscan/goscan $ make setup $ make build

[*]Führen Sie den folgenden Befehl aus, um eine plattformübergreifende Binärdatei zu erstellen:

$ make cross

Über Docker installieren

$ git clone https://github.com/marco-lancini/goscan.git $ cd goscan/ $ docker-compose up --build

Binäre Installation

[*]Dies ist die empfohlene Installationsmethode. Binär erhalten:

# Linux (64bit) $ wget https://github.com/marco-lancini/goscan/releases/download/v2.4/goscan_2.4_linux_amd64.zip $ unzip goscan_2.4_linux_amd64.zip # Linux (32bit) $ wget https://github.com/marco-lancini/goscan/releases/download/v2.4/goscan_2.4_linux_386.zip $ unzip goscan_2.4_linux_386.zip # Next step is to place the executable in the PATH $ chmod +x goscan $ sudo mv ./goscan /usr/local/bin/goscan

Arbeiten mit GoScan

Ping-Sweep

[*]GoScan ist einfach zu bedienen, da es über automatische Befehlsvorschläge und Tab-Vervollständigung verfügt. Beginnen Sie mit der Eingabe eines Befehls, und ein Vorschlag mit einer Beschreibung wird angezeigt.

[*]

[*]Wir beginnen mit dem Laden eines Ziels. Wir können mehrere IP-Adressen oder in unserem Fall die einzelne IP-Adresse unseres Zielcomputers laden:

[goscan] > load target SINGLE 10.0.1.24 [*] Imported target: 10.0.1.24

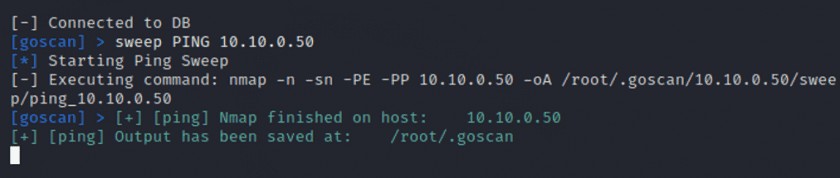

[*]Als nächstes führen wir einen Ping-Sweep durch:

[*]

[*]GoScan richtet zunächst ein Verzeichnis ein, in dem die Ergebnisse gespeichert werden. Das Verzeichnis kann auf einen anderen Ort gesetzt werden, obwohl die Vorgabe in Ordnung ist. Danach können wir den Nmap-Befehl sehen, den er verwendet und ausführt, und die Zeit, die benötigt wird, um ihn abzuschließen. Wir können die Ausgabe in einigen verschiedenen Formaten sehen, wenn wir zu dem neu gebildeten Verzeichnis navigieren, in dem die Ergebnisse gespeichert sind.

Port-Scan

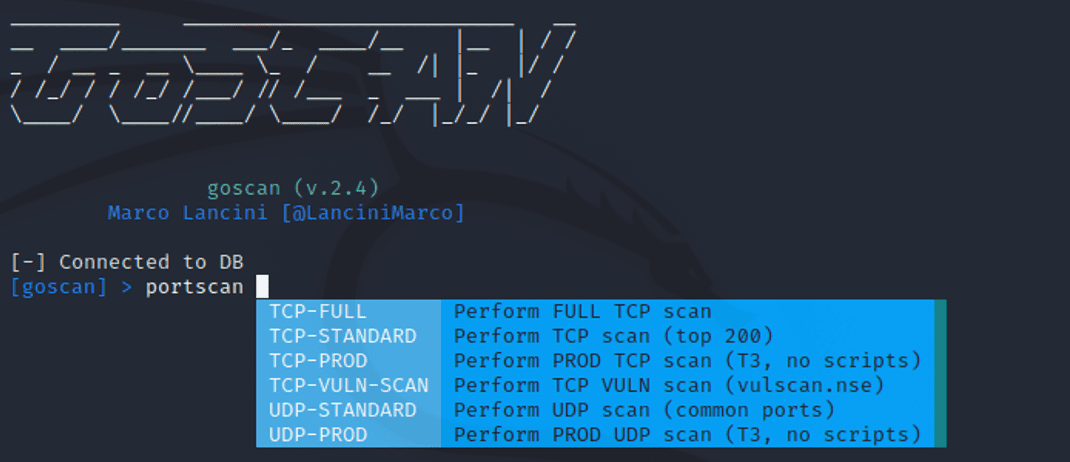

[*]Die Port-Scanning-Funktionen von GoScan sind wahrscheinlich die leistungsstärkste Funktion. Wenn wir portscan eingeben, können wir die verschiedenen Arten von Scans sehen, die es durchführen kann:

[*]

[*]Alle derzeit vom GoScan-Tool gespeicherten Informationen können mit dem Befehl show angezeigt werden. Wir können Ziele anzeigen:

[goscan] > show targets +------------+---------+ | ADDRESS | STEP | +------------+---------+ | 10.0.1.24 | SWEEPED | +------------+---------+

Dienste aufzählen

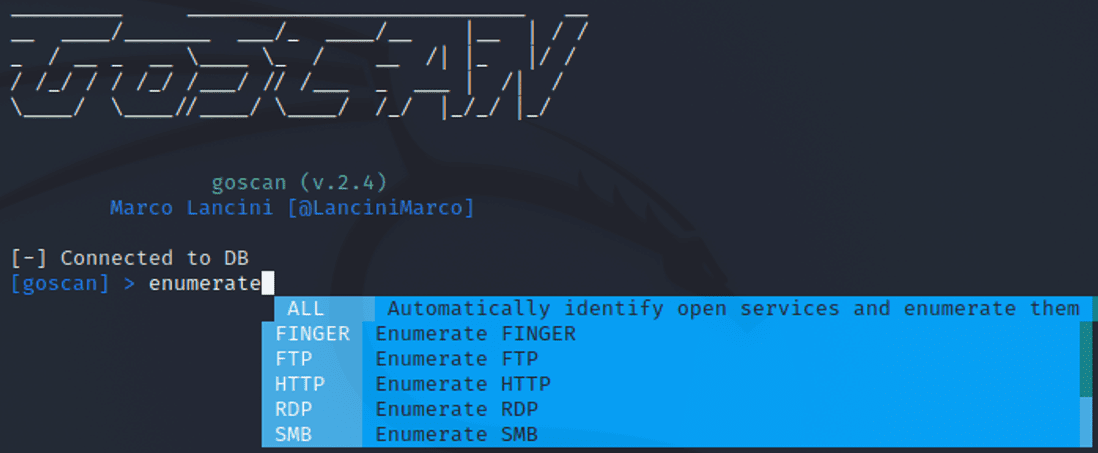

[*]Mit GoScan können wir zusätzlich zum Port-Scannen auch laufende Dienste auf dem Ziel auflisten. Wir können die verfügbaren Module sehen, indem wir enumerate eingeben, einschließlich FINGER, FTP, HTTP, RDP und SMB.

[*]

[*]Jeder Dienst umfasst auch einige Alternativen, wie z. B. DRY, das einen Trockenlauf durchführt; POLITE, das ausgeführt wird, aber Brute-Force vermeidet; und BRUTEFORCE, das läuft, aber Brute-Force vermeidet.

Spezielle Scans

[*]Es gibt einige spezifische Scans in GoScan, die für die Aufklärung nützlich sein können. Um die verfügbaren Optionen anzuzeigen, geben Sie special an der Eingabeaufforderung ein:

[goscan] > special

eyewitness Takes screenshots of websites and open VNC servers

domain Extracts domain information from enumerated data

dns Performs DNS enumeration

[*]Die EyeWitness-Funktion, die Screenshots von Webseiten und VNC-Servern macht, ist im Augenzeugen-Scan enthalten. Die einzige Einschränkung besteht darin, dass EyeWitness im System PATH installiert sein muss, damit es funktioniert. Der Domänenscan kann auch verwendet werden, um Domäneninformationen wie Benutzer, Hosts und Server aufzuzählen.

Schlussbemerkung ✍

[*]Während das GoScan-Tool zum schnellen Auffinden von Netzwerken und Diensten sehr nützlich ist, könnte es in einigen Bereichen verbessert werden. Erstens könnte es innerhalb des Frameworks mehr Diensteaufzählungsmodule wie SNMP und SMTP geben. Aber insgesamt ist GoScan ein fantastisches Tool, das einige Nmap-Aufzählungsaufgaben vereinfacht.