Die Angriffsfläche eines Computernetzwerks ist die Menge aller Punkte (oder Angriffsvektoren), die ein nicht autorisierter Benutzer durchdringen kann, um Daten zu extrahieren oder Probleme zu verursachen.

Damit ein Netzwerk gut geschützt ist, ist es wichtig, die Angriffsfläche so klein wie möglich zu halten, um es optimal zu schützen. Auch wenn Sie die Angriffsfläche Ihres Netzwerks so klein wie möglich halten, muss es ständig überwacht werden, damit potenzielle Bedrohungen in kürzester Zeit identifiziert und blockiert werden können.

Sobald eine Angriffsfläche identifiziert und vollständig kartiert ist, ist es wichtig, ihre Schwachstellen zu testen, um sowohl aktuelle als auch zukünftige Risiken zu identifizieren. Diese Aufgaben sind Teil des Attack Surface Monitoring (ASM).

Es gibt Tools, die speziell für die Überwachung von Angriffsflächen entwickelt wurden. Im Allgemeinen scannen diese Tools Ihr Netzwerk und Ihre IT-Assets (Endpunkte, Webanwendungen, Webdienste usw.) nach exponierten Ressourcen.

Nach diesem Scan informieren sie Sie über die erkannten Risiken und beginnen mit der ständigen Überwachung Ihres Netzwerks, um Änderungen in der Angriffsfläche oder das Auftreten neuer Risiken zu erkennen.

Die besten dieser Tools verwenden Bedrohungsdatenbanken, die mit jeder neuen Bedrohung auf dem neuesten Stand gehalten werden, um Probleme zu antizipieren. Das Folgende ist ein Überblick über die besten ASM-Tools.

Inhaltsverzeichnis

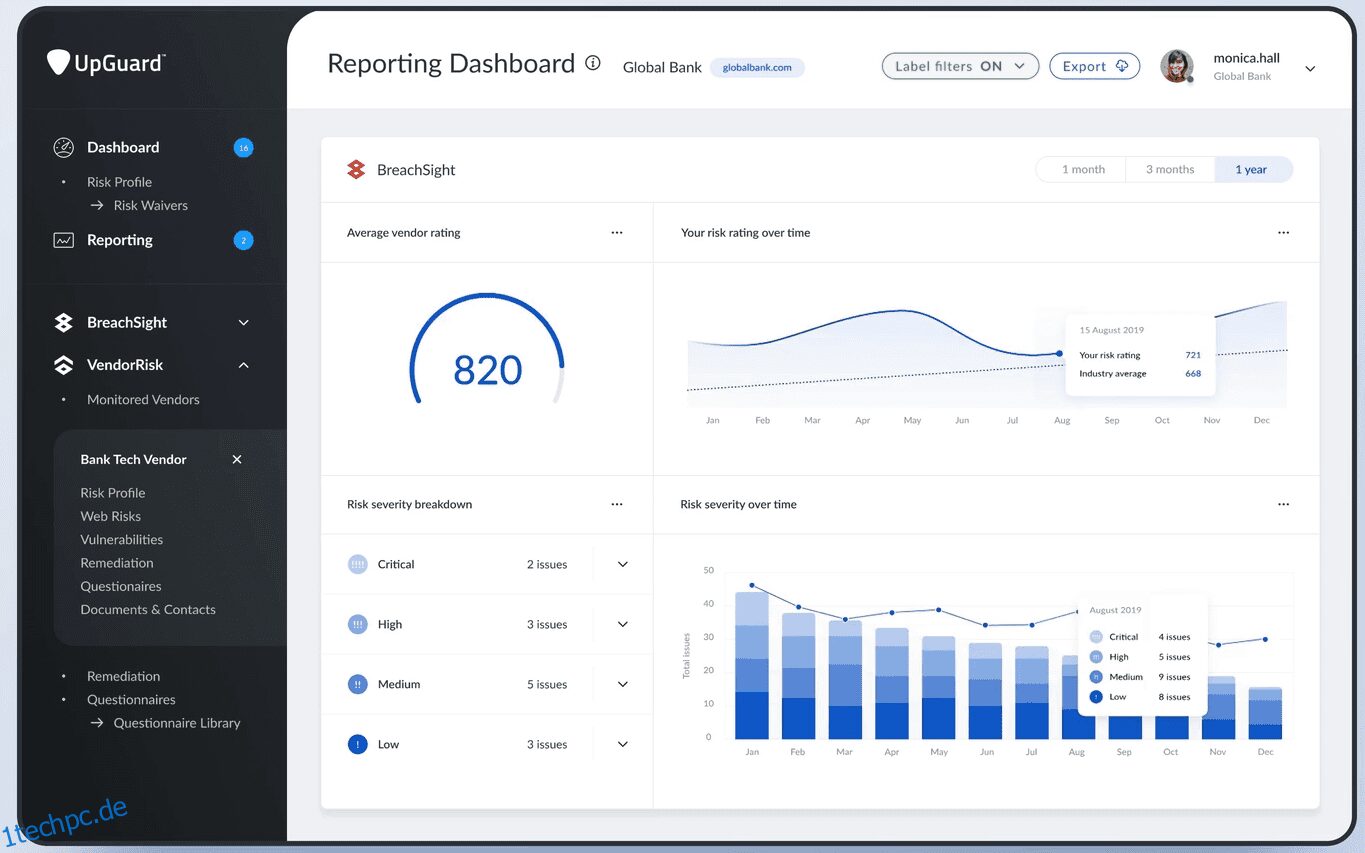

UpGuard

Die von UpGuard angebotene Plattform stellt eine All-in-One-Software für das Risikomanagement und die Angriffsfläche von Drittanbietern dar. Es besteht aus drei Teilen:

- UpGuard Vendor Risk: Risikomanagement von Drittanbietern zur kontinuierlichen Überwachung von Technologieanbietern, zur Automatisierung von Sicherheitsfragebögen und zur Reduzierung von Risiken durch Drittanbieter.

- UpGuard BreachSight: Angriffsflächenmanagement, das Datenschutzverletzungen verhindert, durchgesickerte Zugangsdaten aufdeckt und Kundendaten schützt.

- UpGuard CyberResearch: Managed Security Services zur Erweiterung des Schutzes vor Risiken durch Dritte. Die Analysten von UpGuard schließen sich zusammen, um Ihr Unternehmen und Ihre Lieferanten zu überwachen und potenzielle Datenlecks zu erkennen.

UpGuard bietet einen kostenlosen Cybersicherheitsbericht an, um die Fähigkeiten des Tools zu demonstrieren. Mit diesem kostenlosen Bericht können Sie die wichtigsten Risiken auf Ihrer Website, Ihrem E-Mail-System oder Ihrem Netzwerk entdecken. Der Bericht bietet sofortige Einblicke, die es Ihnen ermöglichen, sofort Maßnahmen gegen Hunderte von Risikofaktoren zu ergreifen, darunter SSL, offene Ports, DNS-Zustand und häufige Schwachstellen.

Nachdem Sie die Nützlichkeit des Dienstes mit dem kostenlosen Bericht nachgewiesen haben, können Sie den Dienst mit verschiedenen Preisoptionen erwerben, die der Größe Ihres Unternehmens oder Netzwerks entsprechen.

Mit der Basisoption für kleine Unternehmen können Sie Ihre ersten Schritte in der Verwaltung der Angriffsfläche unternehmen und dann skalieren, um bei Bedarf Funktionen hinzuzufügen.

Reflektieren

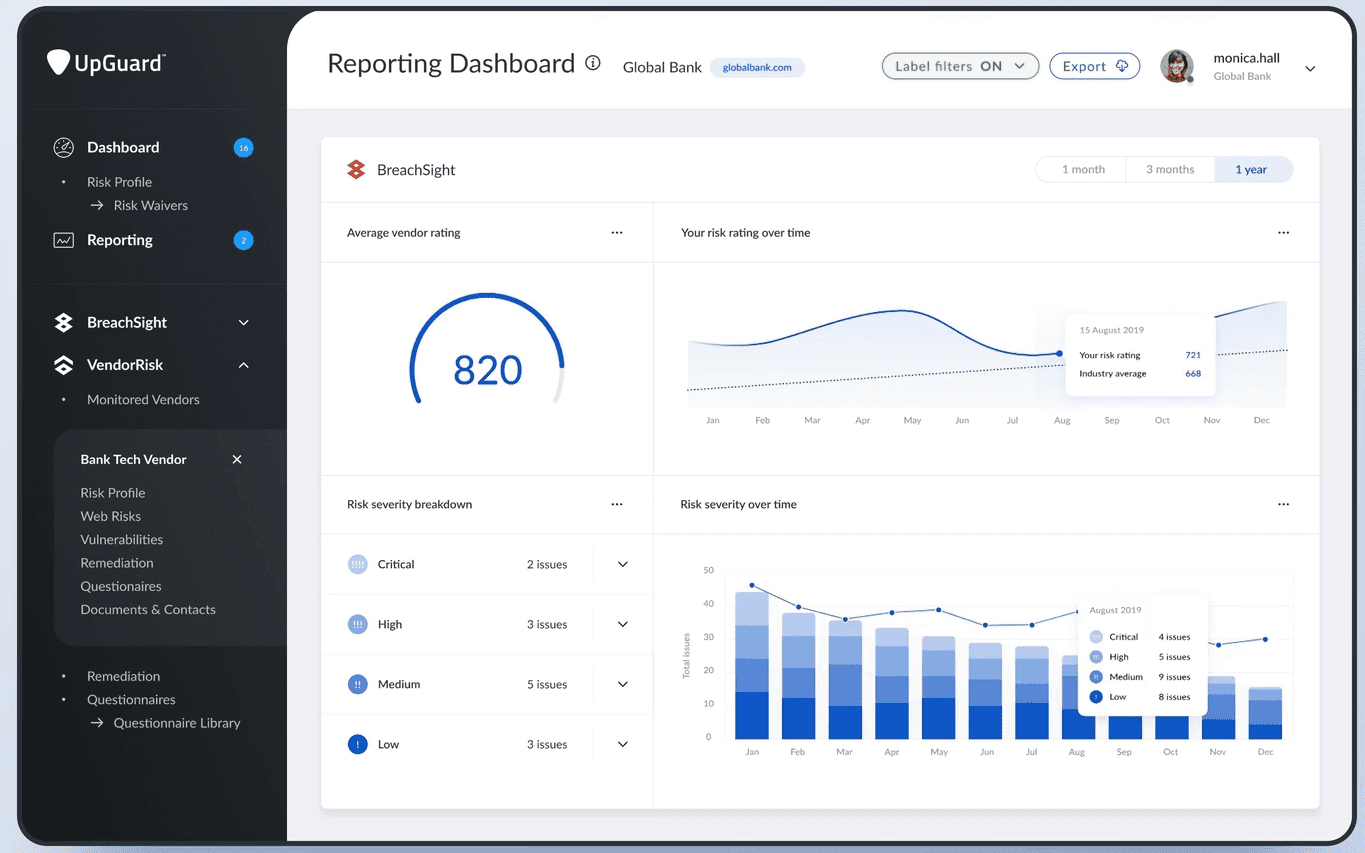

Reflectiz bietet Unternehmen einen vollständigen Überblick über ihre Risikooberflächen und hilft ihnen, die Risiken zu mindern, die sich aus der zunehmenden Nutzung von Open-Source-Tools und Anwendungen von Drittanbietern ergeben.

Die Reflectiz-Anwendung ist wirkungslos, was bedeutet, dass sie keine Installation erfordert und remote ausgeführt wird, wodurch die Gefährdung von IT-Ressourcen und der Zugriff auf vertrauliche Unternehmensinformationen vermieden werden.

Die Strategie von Reflectiz basiert auf einer innovativen Sandbox, in der Anwendungen von Erst-, Dritt- und Viertanbietern gescannt werden, um alle Schwachstellen durch proprietäre Verhaltensanalysen zu erkennen.

Anschließend werden die Ergebnisse der Analyse über ein einziges Dashboard sichtbar. Schließlich priorisiert es die Risiken, behebt sie und geht auf Compliance-Probleme ein.

Die Effektivität der Reflectiz-Analyse des Online-Ökosystems des Unternehmens wird kontinuierlich gesteigert, dank regelmäßiger Internet-Scans, um die große Bedrohungsdatenbank auf dem neuesten Stand zu halten.

Auf diese Weise bietet die Lösung ihren Kunden unabhängig von der Unternehmensgröße vom ersten Tag an einen hohen Mehrwert, da sie kleine Teams, mittelständische Organisationen und sogar große globale Konzerne unterstützt.

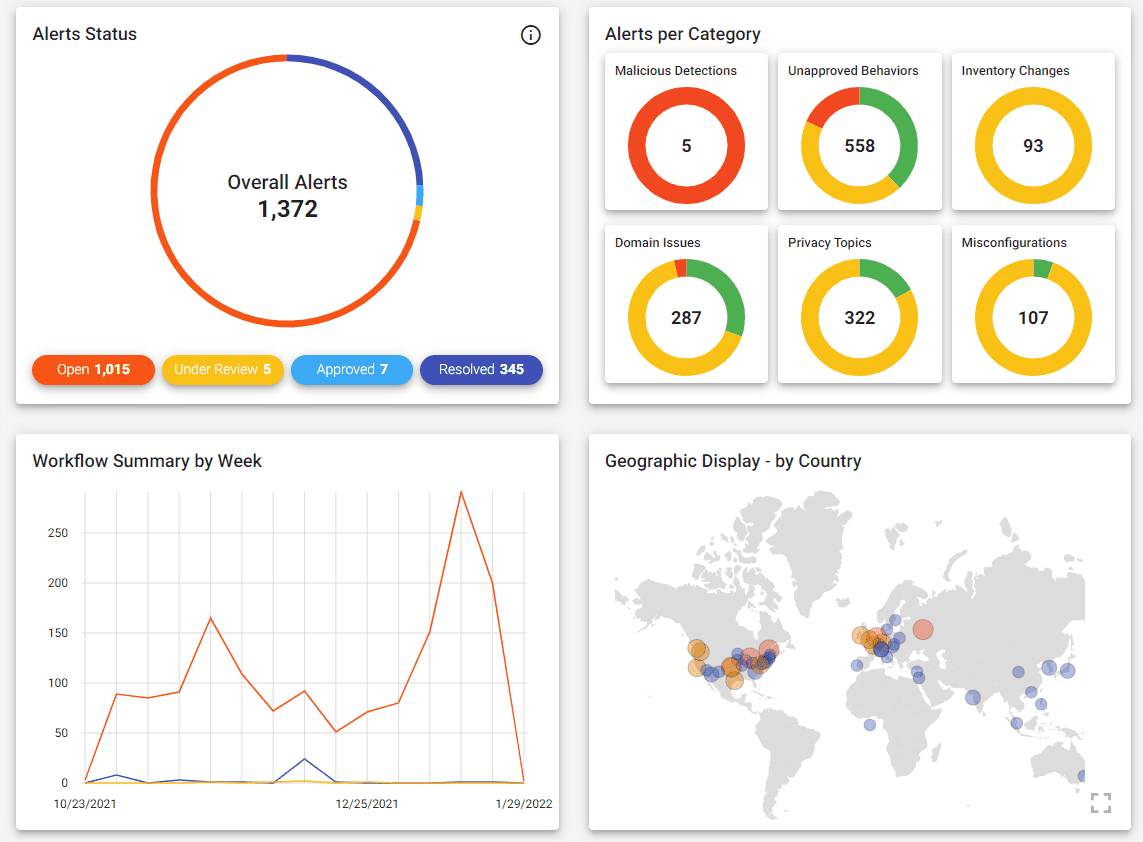

Eindringling

Mit Intruder können Sie alle Bereiche Ihrer IT-Infrastruktur entdecken, die dem Internet ausgesetzt sind, wodurch Sie die Angriffsfläche Ihres Unternehmens besser einsehen und besser kontrollieren können, indem Sie einschränken können, was nicht offengelegt werden soll.

Intruder bietet ein einfaches Suchwerkzeug für offene Ports und Dienste mit adaptiven Filtern, die die Technologien identifizieren, auf die ein Angreifer zugreifen könnte.

Da die Angriffsfläche eines Netzwerks im Laufe der Zeit nicht statisch bleibt, bietet Intruder auch ständige Überwachungsmöglichkeiten, um Änderungen in Ihrer IT-Umgebung zu überwachen.

Beispielsweise können Sie einen Bericht über kürzlich geöffnete Ports oder Dienste abrufen. Das Tool hält Sie auch durch Warnungen über Bereitstellungen auf dem Laufenden, von denen Sie möglicherweise nichts wussten.

Für Unternehmen mit sehr großen Netzwerken bietet Intruder die einzigartige Smart Recon-Funktion, die automatisch ermittelt, welche Assets in Ihrem Netzwerk aktiv sind. Dadurch werden Scanvorgänge nur auf aktive Ziele beschränkt, wodurch die Gebühr reduziert wird, sodass Sie nicht für inaktive Systeme bezahlen müssen.

Zu den Aufgaben zur Verwaltung der Angriffsfläche fügt Intruder die Ablaufsteuerung von SSL- und TLS-Zertifikaten hinzu. Dank dieser Funktion werden Sie benachrichtigt, wenn Ihre Zertifikate bald ablaufen, wodurch die Sicherheit aufrechterhalten und Ausfallzeiten für Ihre Dienste oder Websites vermieden werden.

InsightVM

Die InsightVM-Plattform von Rapid7 zielt darauf ab, Klarheit bei der Risikoerkennung und -behebung zu schaffen. Mit InsightVM können Sie Risiken an allen Endpunkten in Ihrem Netzwerk, Ihrer Cloud-Infrastruktur und Ihrer virtualisierten Infrastruktur erkennen.

Die richtige Risikopriorisierung, begleitet von schrittweisen Anweisungen für IT- und DevOps-Abteilungen, bietet ein effizienteres und effektiveres Behebungsverfahren.

Mit InsightVM sehen Sie die Risiken in Ihrer IT-Infrastruktur in Echtzeit auf einen Blick im Dashboard des Tools. Mit diesem Dashboard können Sie auch den Fortschritt gegenüber den Zielen Ihres Aktionsplans zur Risikominderung messen und melden.

InsightVM kann in mehr als 40 führende Technologien integriert werden, von SIEMs und Firewalls bis hin zu Ticket-Tracking-Systemen, um einen Mehrwert zu schaffen, indem Schwachstelleninformationen über eine RESTful-API mit ihnen geteilt werden.

Die InsightVM-Lösung sammelt Informationen von Endpunkten mit einem leichtgewichtigen, universellen Agenten – dem gleichen, der auch mit anderen Rapid7-Lösungen wie InsightIDR und InsightOps verwendet wird. Eine einzige Bereitstellung reicht aus, um Echtzeitinformationen über Netzwerkrisiken und Endpoint-Benutzer zu erhalten.

Oberflächenüberwachung erkennen

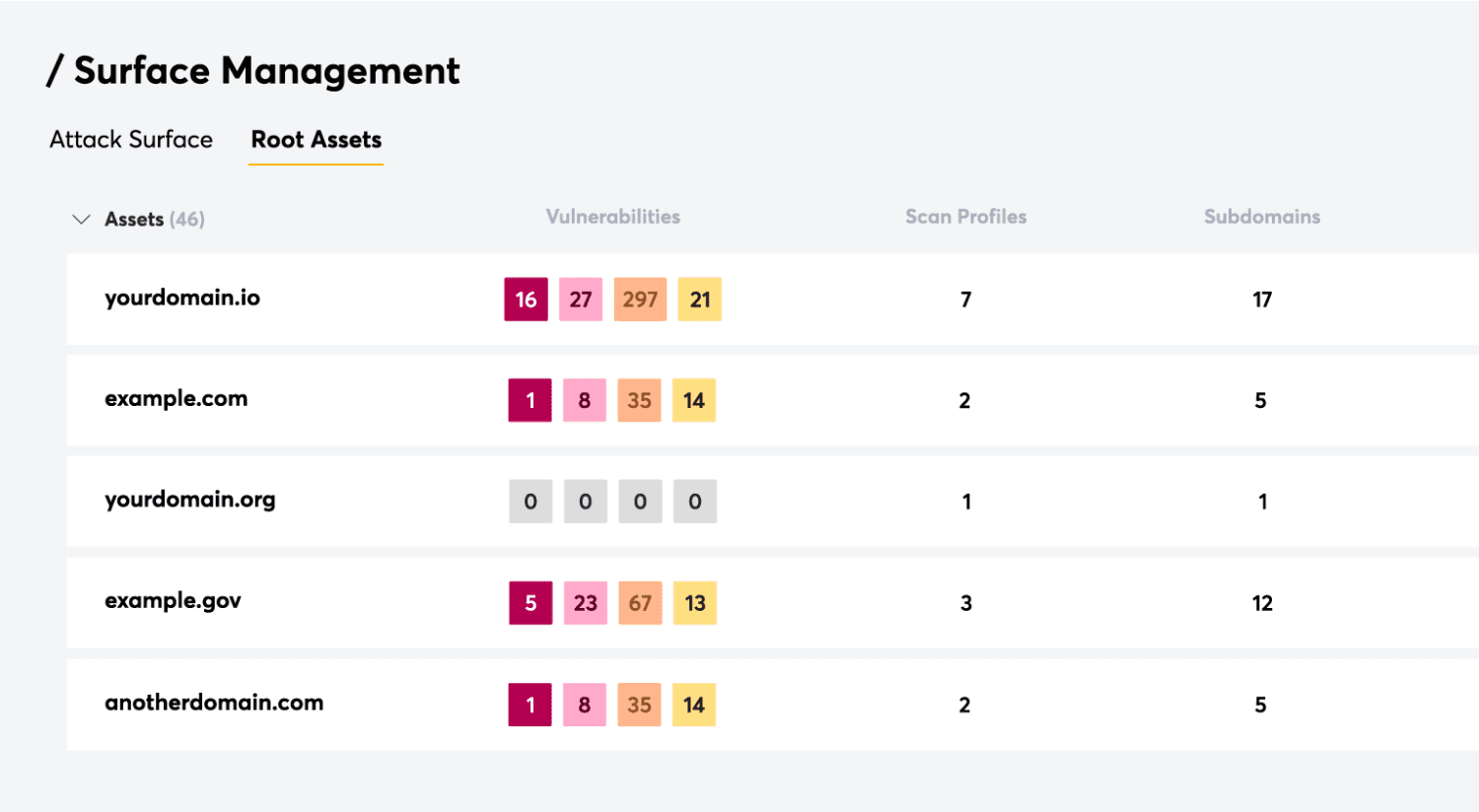

Die Surface Monitoring-Lösung von Detectify überwacht alles, was Sie dem Internet in Ihrer IT-Infrastruktur zugänglich machen, setzt die Sicherheit Ihrer Anwendungs-Subdomains durch und erkennt exponierte Dateien, Konfigurationsfehler und Schwachstellen.

Eine der Stärken von Detectify Surface Monitoring ist der einfache Einstieg, da Sie einfach Ihre Domain hinzufügen und das Tool sofort mit der Überwachung aller Subdomains und Anwendungen beginnt.

Detectify integriert täglich die Ergebnisse der ethischen Hacking-Forschung von Crowdsource in seine Lösung, sodass Sie immer vor den zuletzt entdeckten Schwachstellen geschützt sind. Sogar die undokumentierten, exklusiv bei Detectify.

Crowdsource ist eine Gemeinschaft von über 350 ethischen Hackern, die kontinuierlich daran arbeiten, ihre Forschungsergebnisse in Detectify zu integrieren, was nur 15 Minuten dauert.

Neben der Verfolgung aller Ihrer Netzwerkressourcen und Technologien, die dem Internet ausgesetzt sind, analysiert Detectfiy den Status Ihrer DNS-Infrastruktur und verhindert Subdomain-Übernahmen, während es unbeabsichtigte Informationslecks und -offenlegungen erkennt. Beispielsweise sind API-Schlüssel, Token, Passwörter und andere Daten ohne ordnungsgemäße Konfiguration in Ihren Apps fest codiert oder im Klartext.

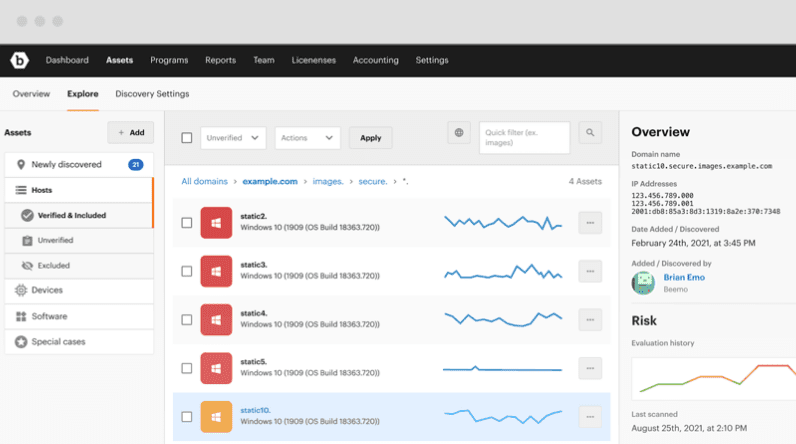

Bugcrowd

Bugcrowd ist ein Tool zur Verwaltung der Angriffsfläche, mit dem Sie exponierte Geräte, vergessene oder Schattenanwendungen und andere verborgene IT-Ressourcen finden, inventarisieren und einer Risikostufe zuweisen können. Bugcrowd erledigt seine Aufgabe, indem es Technologie und Daten mit populärem Einfallsreichtum kombiniert, um die umfassendste Risikobewertung Ihrer Angriffsfläche bereitzustellen.

Mit Bugcrowd können Sie die Scan-Ergebnisse analysieren und für die Überprüfung durch Benutzer und Interessengruppen paketieren. Zusammen mit den Ergebnissen können Sie Empfehlungen und Abhilfepläne einbeziehen, die beispielsweise während einer Fusion oder Übernahme sehr wertvoll sein können. Entdeckungen von Schwachstellen können wiederum zur Behebung an Bug Bounty- oder Penetration Testing-Lösungen übertragen werden.

Die Plattform von Bugcrowd verfügt über eine Technologie namens AssetGraph, die auf der Grundlage eines umfangreichen Bestands an Sicherheitswissen eine Rangliste der gefährdeten Vermögenswerte erstellt.

Der stärkste Aspekt von Bugcrowd ist genau das Wort „Crowd“: Dank eines globalen Netzwerks von erfahrenen Sicherheitsforschern kann das Tool die Angriffsfläche Ihres Netzwerks drastisch reduzieren und Hacker vorwegnehmen, um Schwachstellen zu entdecken, die sie noch nicht entdeckt haben.

Mandiant-Vorteil

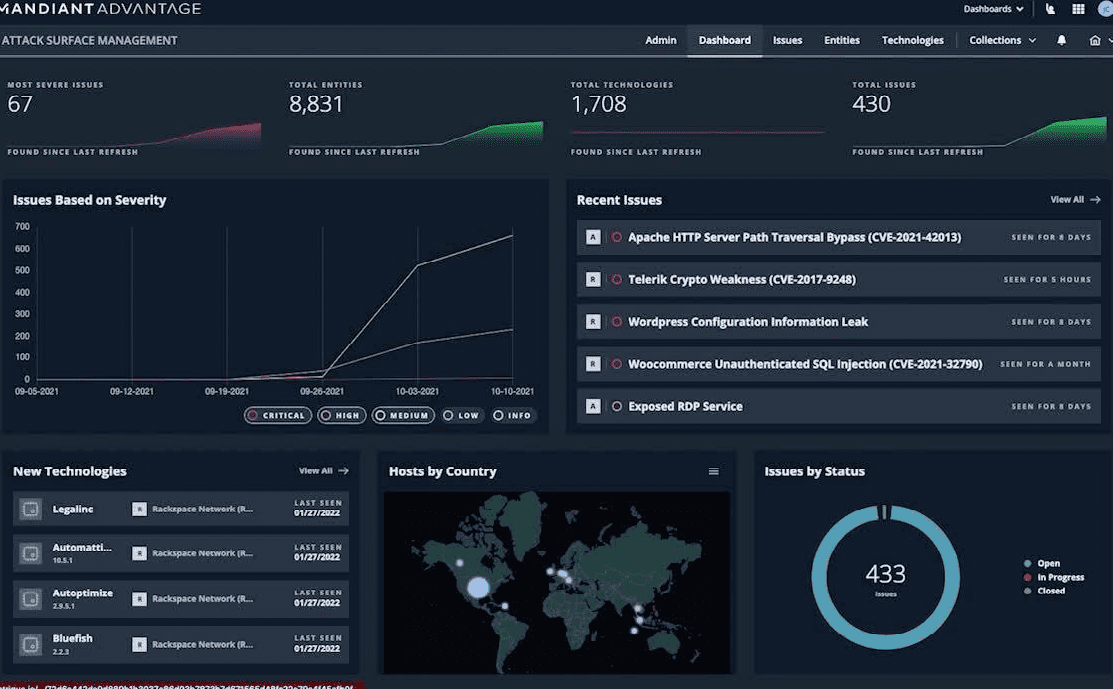

Der Ansatz von Mandiant besteht darin, Ihr Sicherheitsprogramm von reaktiv auf proaktiv umzustellen, indem ein grafisches Mapping durchgeführt wird, das Ihre Assets beleuchtet und Warnungen bei riskanten Risiken auslöst.

Mandiant ermöglicht es Ihnen, sein Fachwissen und seine Intelligenz automatisch auf Ihre Angriffsfläche anzuwenden und Ihnen mitzuteilen, was anfällig, was offengelegt und was falsch konfiguriert ist.

Auf diese Weise können Ihre Sicherheitsteams ein intelligentes Schema zur Erkennung von Bedrohungen einrichten und sofort zur Lösung und Minderung reagieren.

Die Proaktivität von Mandiant wird durch Echtzeitüberwachung belegt, unterstützt durch Warnungen, die Sie informieren, wenn sich Ihre Vermögenslage ändert, sodass keine Änderung Ihrer Vermögenslage unbemerkt bleibt und Sie Bedrohungen mehrere Schritte voraus sind.

Mit Mandiant können Sie die Cloud-Technologie voll ausschöpfen und die digitale Transformation Ihres Unternehmens ohne Risiko vorantreiben.

Das IT-Asset-Mapping von Mandiant gibt Ihnen einen vollständigen Einblick in Ihre IT-Infrastruktur und ermöglicht es Ihnen, Ressourcen zu entdecken, die in der Cloud durch mehr als 250 Integrationen verfügbar gemacht werden. Es ermöglicht Ihnen, Beziehungen zu Partnern und Dritten zu identifizieren und die Zusammensetzung der exponierten Technologien, Assets und Konfigurationen zu untersuchen.

Der Wert der Vorfreude

Bei der Analyse der Kosten von ASM-Tools ist es wichtig, nicht nur ihre absoluten Preise zu betrachten, sondern auch die Einsparungen zu berücksichtigen, die sie durch die Vereinfachung der Aufgabe der Bedrohungserkennung und -minderung bringen. Das Wichtigste bei diesen Tools ist, dass sie Ihre gesamte IT-Umgebung abdecken, einschließlich lokaler, Remote-, Cloud-, containerisierter und virtueller Maschinenressourcen, sodass keine Ihrer Ressourcen von Ihrem Radar abfallen.

Glauben Sie jedoch nicht, dass ein ASM-Tool eine Wunderwaffe ist, die jedes Risiko im Alleingang verschwinden lässt. Der wirkliche Wert dieser Tools besteht darin, dass sie es Ihnen ermöglichen, Schwachstellen proaktiv zu verwalten und Metriken zu verfolgen und zu erhalten, die die Aufgabe von Behebungskräften optimieren.