Deep Packet Inspection ist eine Methode zur Analyse des Netzwerkverkehrs, die über einfache Header-Informationen hinausgeht und die tatsächlich gesendeten und empfangenen Daten betrachtet.

Netzwerküberwachung ist eine anspruchsvolle Aufgabe. Es ist unmöglich, den Netzwerkverkehr zu sehen, der in Kupferkabeln oder Glasfasern auftritt.

Dies macht es für Netzwerkadministratoren schwierig, sich ein klares Bild von der Aktivität und dem Status ihrer Netzwerke zu machen, weshalb Netzwerküberwachungstools erforderlich sind, die ihnen helfen, das Netzwerk effektiv zu verwalten und zu überwachen.

Deep Packet Inspection ist ein Aspekt der Netzwerküberwachung, der detaillierte Informationen über den Netzwerkverkehr liefert.

Lass uns anfangen!

Inhaltsverzeichnis

Was ist Deep Packet Inspection?

Deep Packet Inspection (DPI) ist eine Technologie, die in der Netzwerksicherheit verwendet wird, um einzelne Datenpakete auf ihrem Weg durch ein Netzwerk in Echtzeit zu inspizieren und zu analysieren.

Das Ziel von DPI ist es, Netzwerkadministratoren Einblick in den Netzwerkverkehr zu geben und böswillige oder nicht autorisierte Aktivitäten zu identifizieren und zu verhindern.

DPI arbeitet auf Paketebene und analysiert den Netzwerkverkehr, indem es jedes Datenpaket und seinen Inhalt über die Header-Informationen hinaus untersucht.

Sie gibt Auskunft über Datentyp, Inhalt und Ziel von Datenpaketen. Es wird normalerweise verwendet, um:

- Sichere Netzwerke: Die Paketprüfung kann dabei helfen, Malware, Hacking-Versuche und andere Sicherheitsbedrohungen zu identifizieren und zu blockieren.

- Verbesserung der Netzwerkleistung: Durch die Untersuchung des Netzwerkverkehrs kann DPI Administratoren dabei helfen, Netzwerküberlastungen, Engpässe und andere Leistungsprobleme zu erkennen und zu beheben.

Und es kann auch verwendet werden, um sicherzustellen, dass der Netzwerkverkehr regulatorischen Anforderungen wie Datenschutzgesetzen entspricht.

Wie funktioniert DPI?

DPI wird normalerweise als Gerät implementiert, das sich im Netzwerkpfad befindet und jedes Datenpaket in Echtzeit untersucht. Der Prozess besteht typischerweise aus den folgenden Schritten.

#1. Datenerfassung

Das DPI-Gerät oder die Softwarekomponente erfasst jedes Datenpaket im Netzwerk, während es von der Quelle zum Ziel übermittelt wird.

#2. Datendekodierung

Das Datenpaket wird dekodiert und sein Inhalt inklusive Header und Nutzdaten analysiert.

#3. Verkehrsklassifizierung

Das DPI-System kategorisiert das Datenpaket in eine oder mehrere vordefinierte Verkehrskategorien, wie z. B. E-Mail, Webverkehr oder Peer-to-Peer-Verkehr.

#4. Inhaltsanalyse

Der Inhalt des Datenpakets, einschließlich der Nutzlastdaten, wird analysiert, um Muster, Schlüsselwörter oder andere Indikatoren zu identifizieren, die auf das Vorhandensein böswilliger Aktivitäten hindeuten könnten.

#5. Bedrohungserkennung

Das DPI-System verwendet diese Informationen, um potenzielle Sicherheitsbedrohungen wie Malware, Hacking-Versuche oder unbefugten Zugriff zu identifizieren und zu erkennen.

#6.Durchsetzung von Richtlinien

Basierend auf den vom Netzwerkadministrator festgelegten Regeln und Richtlinien leitet das DPI-System das Datenpaket entweder weiter oder blockiert es. Es kann auch andere Maßnahmen ergreifen, z. B. das Protokollieren des Ereignisses, das Generieren einer Warnung oder das Umleiten des Datenverkehrs an ein Quarantänenetzwerk zur weiteren Analyse.

Die Geschwindigkeit und Genauigkeit der Paketprüfung hängen von den Fähigkeiten des DPI-Geräts und dem Volumen des Netzwerkverkehrs ab. In Hochgeschwindigkeitsnetzwerken werden typischerweise spezialisierte hardwarebasierte DPI-Geräte verwendet, um sicherzustellen, dass Datenpakete in Echtzeit analysiert werden können.

Techniken von DPI

Zu den häufig verwendeten DPI-Techniken gehören:

#1. Signaturbasierte Analyse

Diese Methode vergleicht Datenpakete mit einer Datenbank bekannter Sicherheitsbedrohungen wie Malware-Signaturen oder Angriffsmuster. Diese Art der Analyse ist nützlich, um bekannte oder zuvor identifizierte Bedrohungen zu erkennen.

#2. Verhaltensanalyse

Die verhaltensbasierte Analyse ist eine in DPI verwendete Technik, bei der der Netzwerkverkehr analysiert wird, um ungewöhnliche oder verdächtige Aktivitäten zu identifizieren. Dies kann die Analyse der Quelle und des Ziels von Datenpaketen, der Häufigkeit und des Volumens von Datenübertragungen und anderer Parameter umfassen, um Anomalien und potenzielle Sicherheitsbedrohungen zu identifizieren.

#3. Protokollanalyse

Diese Technik analysiert die Struktur und das Format von Datenpaketen, um den Typ des verwendeten Netzwerkprotokolls zu identifizieren und um festzustellen, ob das Datenpaket den Regeln des Protokolls folgt.

#4. Nutzlastanalyse

Diese Methode untersucht die Nutzdaten in Datenpaketen, um sensible Informationen wie Kreditkartennummern, Sozialversicherungsnummern oder andere private Details zu finden.

#5. Keyword-Analyse

Bei dieser Methode wird nach bestimmten Wörtern oder Sätzen in Datenpaketen gesucht, um sensible oder schädliche Informationen zu finden.

#6. Inhaltsfilterung

Diese Technik beinhaltet das Blockieren oder Filtern des Netzwerkverkehrs basierend auf dem Typ oder Inhalt der Datenpakete. Die Inhaltsfilterung kann beispielsweise E-Mail-Anhänge oder den Zugriff auf Websites mit schädlichen oder unangemessenen Inhalten blockieren.

Diese Techniken werden häufig in Kombination verwendet, um eine umfassende und genaue Analyse des Netzwerkverkehrs bereitzustellen und böswillige oder nicht autorisierte Aktivitäten zu identifizieren und zu verhindern.

Herausforderungen von DPI

Deep Packet Inspection ist ein leistungsstarkes Tool für die Netzwerksicherheit und das Traffic-Management, bringt aber auch einige Herausforderungen und Einschränkungen mit sich. Einige von ihnen sind:

Leistung

DPI kann eine erhebliche Menge an Rechenleistung und Bandbreite verbrauchen, was die Netzwerkleistung beeinträchtigen und die Datenübertragung verlangsamen kann.

Privatsphäre

Es kann auch Bedenken hinsichtlich des Datenschutzes aufwerfen, da es die Analyse und potenzielle Speicherung des Inhalts von Datenpaketen, einschließlich sensibler oder persönlicher Informationen, beinhaltet.

Fehlalarm

DPI-Systeme können Fehlalarme erzeugen, wenn normale Netzwerkaktivitäten fälschlicherweise als Sicherheitsbedrohung identifiziert werden.

Falsche Negative

Sie können auch echte Sicherheitsbedrohungen übersehen, entweder weil das DPI-System nicht richtig konfiguriert ist oder weil die Bedrohung nicht in der Datenbank bekannter Sicherheitsbedrohungen enthalten ist.

Komplexität

DPI-Systeme können komplex und schwierig zu konfigurieren sein und erfordern spezielle Kenntnisse und Fähigkeiten, um sie effektiv einzurichten und zu verwalten.

Ausweichen

Fortgeschrittene Bedrohungen wie Malware und Hacker können versuchen, diese Systeme zu umgehen, indem sie verschlüsselte oder fragmentierte Datenpakete verwenden oder andere Methoden verwenden, um ihre Aktivitäten vor der Erkennung zu verbergen.

Kosten

DPI-Systeme können teuer in der Anschaffung und Wartung sein, insbesondere für große oder Hochgeschwindigkeitsnetzwerke.

Anwendungsfälle

DPI hat eine Vielzahl von Anwendungsfällen, von denen einige sind:

- Netzwerksicherheit

- Verkehrsregelung

- Quality of Service (QOS) zur Priorisierung des Netzwerkverkehrs

- Anwendungssteuerung

- Netzwerkoptimierung zur Weiterleitung des Datenverkehrs auf effizientere Pfade.

Diese Anwendungsfälle demonstrieren die Vielseitigkeit und Bedeutung von DPI in modernen Netzwerken und ihre Rolle bei der Gewährleistung von Netzwerksicherheit, Verkehrsmanagement und Einhaltung von Industriestandards.

Es gibt eine Reihe von DPI-Tools auf dem Markt, jedes mit seinen eigenen einzigartigen Funktionen und Fähigkeiten. Hier haben wir eine Liste der besten Deep-Packet-Inspection-Tools zusammengestellt, die Ihnen helfen, das Netzwerk effektiv zu analysieren.

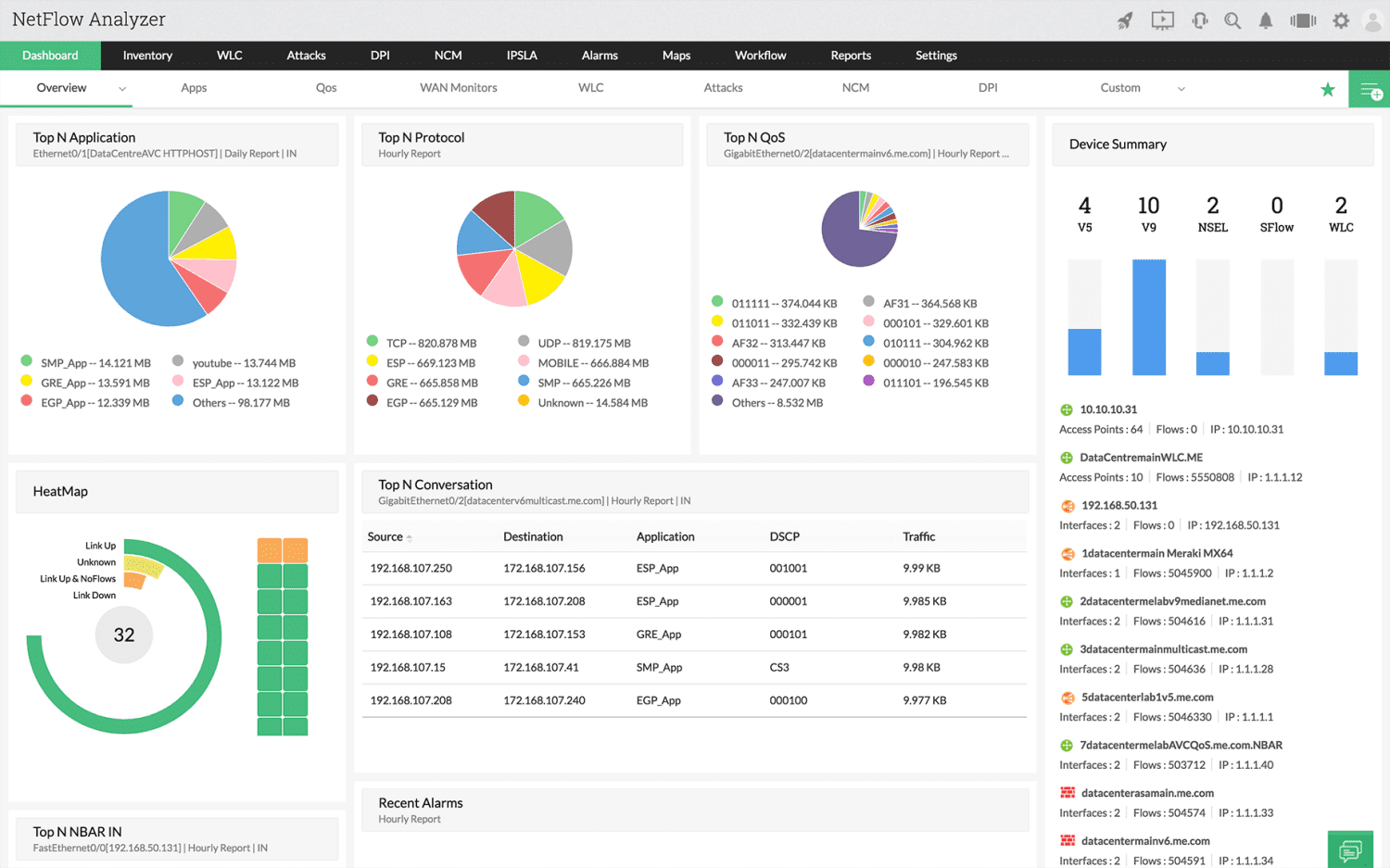

ManageEngine

ManageEngine NetFlow Analyzer ist ein Tool zur Analyse des Netzwerkverkehrs, das Unternehmen Paketinspektionsfunktionen bietet. Das Tool verwendet NetFlow-, sFlow-, J-Flow- und IPFIX-Protokolle, um Daten zum Netzwerkverkehr zu sammeln und zu analysieren.

Dieses Tool verschafft Organisationen Echtzeit-Einblick in den Netzwerkverkehr und ermöglicht es ihnen, Netzwerkaktivitäten zu überwachen, zu analysieren und zu verwalten.

Die Produkte von ManageEngine wurden entwickelt, um Unternehmen bei der Vereinfachung und Rationalisierung ihrer IT-Verwaltungsprozesse zu unterstützen. Sie bieten eine einheitliche Sicht auf die IT-Infrastruktur, die es Unternehmen ermöglicht, Probleme schnell zu erkennen und zu lösen, die Leistung zu optimieren und die Sicherheit ihrer IT-Systeme zu gewährleisten.

Paessler

Paessler PRTG ist ein umfassendes Netzwerküberwachungstool, das Echtzeit-Einblicke in den Zustand und die Leistung von IT-Infrastrukturen bietet.

Es umfasst verschiedene Funktionen wie die Überwachung verschiedener Netzwerkgeräte, Bandbreitennutzung, Cloud-Dienste, virtuelle Umgebungen, Anwendungen und mehr.

PRTG verwendet Packet Sniffing, um Deep Packet Analysis und Reporting durchzuführen. Es unterstützt auch verschiedene Benachrichtigungsoptionen, Berichts- und Warnfunktionen, um Administratoren über den Netzwerkstatus und mögliche Probleme auf dem Laufenden zu halten.

Wireshark

Wireshark ist ein Open-Source-Softwaretool zur Analyse von Netzwerkprotokollen, das zur Überwachung, Fehlerbehebung und Analyse des Netzwerkverkehrs verwendet wird. Es bietet eine detaillierte Ansicht der Netzwerkpakete, einschließlich ihrer Header und Payloads, wodurch Benutzer sehen können, was in ihrem Netzwerk passiert.

Wireshark verwendet eine grafische Benutzeroberfläche, die eine einfache Navigation und Filterung erfasster Pakete ermöglicht und Benutzern mit unterschiedlichen technischen Fähigkeiten zugänglich macht. Außerdem unterstützt es eine Vielzahl von Protokollen und hat die Fähigkeit, zahlreiche Datentypen zu decodieren und zu überprüfen.

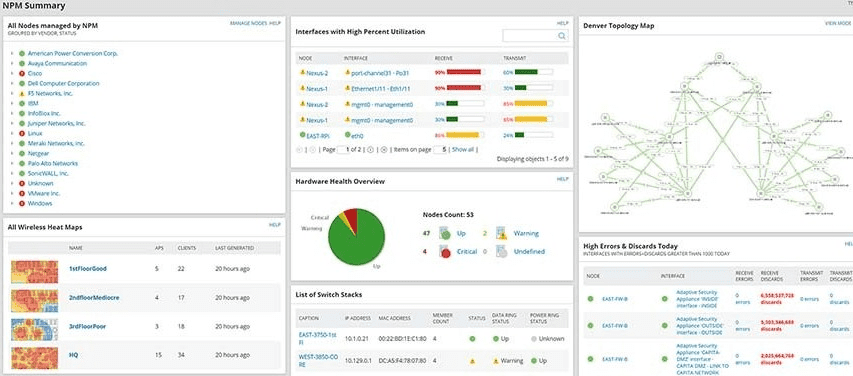

SolarWinds

SolarWinds Network Performance Monitor (NPM) bietet Deep Packet Inspection- und Analysefunktionen zur Überwachung und Fehlerbehebung der Netzwerkleistung.

NPM verwendet fortschrittliche Algorithmen und Protokolle zum Erfassen, Decodieren und Analysieren von Netzwerkpaketen in Echtzeit und liefert Informationen über Netzwerkverkehrsmuster, Bandbreitennutzung und Anwendungsleistung.

NPM ist eine umfassende Lösung für Netzwerkadministratoren und IT-Experten, die ein tieferes Verständnis des Verhaltens und der Leistung ihres Netzwerks erlangen möchten.

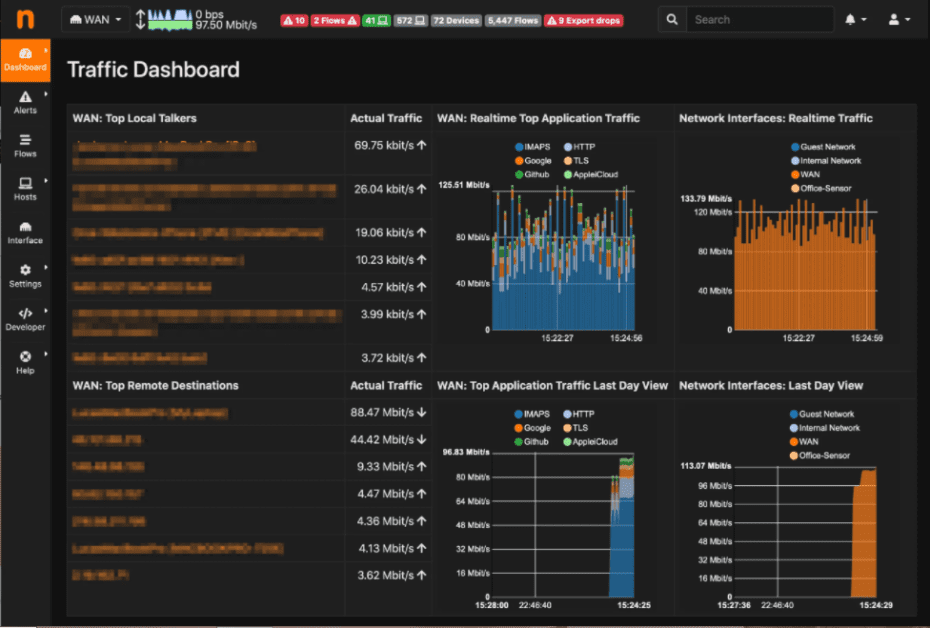

nDPI

NTop bietet Netzwerkadministratoren Tools zur Überwachung des Netzwerkverkehrs und der Leistung, einschließlich Paketerfassung, Verkehrsaufzeichnung, Netzwerktests, Verkehrsanalyse und Paketprüfung. Die DPI-Funktionen von NTop werden von nDPI unterstützt, einer Open-Source- und erweiterbaren Bibliothek.

nDPI unterstützt die Erkennung von über 500 verschiedenen Protokollen und Diensten, und seine Architektur ist so konzipiert, dass sie leicht erweiterbar ist, sodass Benutzer Unterstützung für neue Protokolle und Dienste hinzufügen können.

nDPI ist jedoch nur eine Bibliothek und muss in Verbindung mit anderen Anwendungen wie nTopng und nProbe Cento verwendet werden, um Regeln zu erstellen und Maßnahmen zum Netzwerkverkehr zu ergreifen.

Vernetzen

Netify DPI ist eine Paketinspektionstechnologie, die für Netzwerksicherheit und -optimierung entwickelt wurde. Das Tool ist Open Source und kann auf verschiedenen Geräten bereitgestellt werden, von kleinen eingebetteten Systemen bis hin zu großen Backend-Netzwerkinfrastrukturen.

Es untersucht Netzwerkpakete auf Anwendungsebene, um Einblick in den Netzwerkverkehr und die Nutzungsmuster zu erhalten. Dies hilft Unternehmen, Sicherheitsbedrohungen zu identifizieren, die Netzwerkleistung zu überwachen und Netzwerkrichtlinien durchzusetzen.

Anmerkung des Verfassers

Bei der Auswahl eines DPI-Tools sollten Unternehmen Faktoren wie ihre spezifischen Anforderungen, die Größe und Komplexität ihres Netzwerks und ihr Budget berücksichtigen, um sicherzustellen, dass sie das richtige Tool für ihre Anforderungen auswählen.

Sie könnten auch daran interessiert sein, mehr über die besten NetFlow-Analyzer-Tools für Ihr Netzwerk zu erfahren.