Ein beliebtes Sprichwort im Bereich der Cybersicherheit lautet, dass mit genügend Zeit jedes System kompromittiert werden kann. So beängstigend es klingt, unterstreicht die Aussage die wahre Natur der Cybersicherheit.

Selbst die besten Sicherheitsmaßnahmen sind nicht narrensicher. Bedrohungen entwickeln sich ständig weiter und neue Angriffsmethoden werden entwickelt. Es ist davon auszugehen, dass ein Angriff auf ein System unvermeidlich ist.

Daher muss jede Organisation, die die Sicherheit ihrer Systeme schützen möchte, in die Erkennung von Bedrohungen investieren, noch bevor ein Angriff erfolgt. Durch die frühzeitige Erkennung von Bedrohungen können Unternehmen schnell Schadensbegrenzungsmaßnahmen implementieren, um das Risiko und die Auswirkungen des Angriffs zu minimieren und die Angreifer sogar zu stoppen, bevor sie ausgewachsene Angriffe durchführen.

Zusätzlich zum Stoppen von Angriffen kann die Bedrohungserkennung böswillige Akteure aufspüren, die möglicherweise Daten stehlen, Informationen für zukünftige Angriffe sammeln oder sogar Schlupflöcher hinterlassen, die in Zukunft ausgenutzt werden können.

Eine gute Möglichkeit, Bedrohungen und Schwachstellen zu erkennen, bevor sie von böswilligen Akteuren ausgenutzt werden, ist die Bedrohungssuche.

Inhaltsverzeichnis

Bedrohungsjagd

Immer wenn ein Cyberangriff auftritt, wie z. B. eine Datenpanne, ein Malware-Angriff oder sogar ein Denial-of-Service-Angriff, ist dies oft das Ergebnis davon, dass Cyberangreifer einige Zeit in einem System lauern. Dies kann sich über einige Tage bis hin zu Wochen oder sogar Monaten erstrecken.

Je mehr Zeit Angreifer unentdeckt in einem Netzwerk verbringen, desto mehr Schaden können sie anrichten. Daher ist es notwendig, Angreifer auszusortieren, die möglicherweise unbemerkt in einem Netzwerk lauern, bevor sie tatsächlich einen Angriff starten. Hier kommt die Bedrohungsjagd ins Spiel.

Threat Hunting ist eine proaktive Cyber-Sicherheitsmaßnahme, bei der Sicherheitsexperten ein Netzwerk gründlich durchsuchen, um potenzielle Bedrohungen oder Schwachstellen zu entdecken und auszurotten, die bestehende Sicherheitsmaßnahmen möglicherweise umgangen haben.

Im Gegensatz zu passiven Cyber-Sicherheitsmaßnahmen wie der automatischen Erkennung von Bedrohungen ist die Bedrohungssuche ein aktiver Prozess, der eine gründliche Suche nach Netzwerkendpunkten und in einem Netzwerk gespeicherten Daten umfasst, um böswillige oder verdächtige Aktivitäten zu entdecken, die auf eine in einem Netzwerk lauernde Bedrohung hinweisen können.

Die Bedrohungssuche geht über die Suche nach Bekanntem hinaus, um neue und unbekannte Bedrohungen in einem Netzwerk oder Bedrohungen auszusortieren, die der Abwehr eines Netzwerks entgangen sein könnten und noch nicht behoben wurden.

Durch die Implementierung einer effektiven Bedrohungssuche können Unternehmen böswillige Akteure finden und stoppen, bevor sie ihre Angriffe ausführen, wodurch der angerichtete Schaden verringert und ihre Systeme gesichert werden.

So funktioniert Threat Hunting

Um sowohl erfolgreich als auch effektiv zu sein, hängt die Bedrohungssuche stark von der Intuition, dem strategischen, ethischen, kritischen Denken und den Fähigkeiten zur Problemlösung ab, über die Cybersicherheitsexperten verfügen. Diese einzigartigen menschlichen Fähigkeiten ergänzen das, was durch automatisierte Sicherheitssysteme erreicht werden kann.

Um eine Bedrohungssuche durchzuführen, beginnen Sicherheitsexperten damit, den Umfang der Netzwerke und Systeme zu definieren und zu verstehen, in denen sie die Bedrohungssuche durchführen werden. Anschließend werden alle relevanten Daten wie Logfiles und Verkehrsdaten gesammelt und analysiert.

Interne Sicherheitsexperten sind bei diesen ersten Schritten von entscheidender Bedeutung, da sie in der Regel ein klares Verständnis der vorhandenen Netzwerke und Systeme haben.

Die gesammelten Sicherheitsdaten werden mit verschiedenen Techniken analysiert, um Anomalien, versteckte Malware oder Angreifer, verdächtige oder riskante Aktivitäten und Bedrohungen zu identifizieren, die Sicherheitssysteme möglicherweise als behoben markiert haben, aber nicht tatsächlich behoben wurden.

Falls eine Bedrohung erkannt wird, wird sie untersucht und behoben, um die Ausnutzung durch böswillige Akteure zu verhindern. Falls böswillige Akteure entdeckt werden, werden sie aus dem System gelöscht, und es werden Maßnahmen implementiert, um das System weiter abzusichern und eine Kompromittierung zu verhindern.

Threat Hunting bietet Unternehmen die Möglichkeit, sich über ihre Sicherheitsmaßnahmen zu informieren und ihre Systeme zu verbessern, um sie besser zu schützen und zukünftige Angriffe zu verhindern.

Bedeutung der Bedrohungsjagd

Zu den Vorteilen der Bedrohungssuche gehören:

Reduzieren Sie den Schaden eines ausgewachsenen Cyberangriffs

Threat Hunting hat den Vorteil, dass Cyberangreifer, die in ein System eingedrungen sind, erkannt und gestoppt werden, bevor sie genug sensible Daten sammeln können, um einen tödlicheren Angriff durchzuführen.

Indem Sie Angreifer direkt aufhalten, reduzieren Sie den Schaden, der durch eine Datenschutzverletzung entstanden wäre. Durch den proaktiven Charakter der Bedrohungssuche können Unternehmen viel schneller auf Angriffe reagieren und somit das Risiko und die Auswirkungen von Cyberangriffen reduzieren.

Reduzieren Sie Fehlalarme

Bei der Verwendung automatisierter Cybersicherheitstools, die so konfiguriert sind, dass sie Bedrohungen anhand einer Reihe von Regeln erkennen und identifizieren, treten Fälle auf, in denen sie Warnungen auslösen, bei denen keine echten Bedrohungen vorhanden sind. Dies kann dazu führen, dass Gegenmaßnahmen gegen Bedrohungen ergriffen werden, die nicht existieren.

Die von Menschen gesteuerte Bedrohungssuche eliminiert Fehlalarme, da Sicherheitsexperten eingehende Analysen durchführen und Expertenurteile über die wahre Natur einer wahrgenommenen Bedrohung fällen können. Dadurch werden Fehlalarme eliminiert.

Helfen Sie Sicherheitsexperten, die Systeme eines Unternehmens zu verstehen

Eine Herausforderung, die sich nach der Installation von Sicherheitssystemen stellt, besteht darin, zu überprüfen, ob sie effektiv sind oder nicht. Threat Hunting kann diese Frage beantworten, da Sicherheitsexperten eingehende Untersuchungen und Analysen durchführen, um Bedrohungen zu erkennen und zu beseitigen, die den installierten Sicherheitsmaßnahmen möglicherweise entkommen sind.

Dies hat auch den Vorteil, dass interne Sicherheitsexperten ein besseres Verständnis der vorhandenen Systeme, ihrer Funktionsweise und ihrer besseren Sicherung erhalten.

Hält Sicherheitsteams auf dem Laufenden

Die Durchführung einer Bedrohungssuche beinhaltet die Verwendung der neuesten verfügbaren Technologie, um Bedrohungen und Schwachstellen zu erkennen und zu mindern, bevor sie ausgenutzt werden.

Dies hat den Vorteil, dass das Sicherheitsteam eines Unternehmens über die Bedrohungslandschaft auf dem Laufenden gehalten und aktiv in die Entdeckung unbekannter Schwachstellen eingebunden werden kann, die ausgenutzt werden können.

Eine solche proaktive Aktivität führt zu besser vorbereiteten Sicherheitsteams, die über neue und aufkommende Bedrohungen informiert sind und so verhindern, dass sie von Angreifern überrascht werden.

Verkürzt die Untersuchungszeit

Die regelmäßige Bedrohungssuche schafft eine Wissensdatenbank, die genutzt werden kann, um den Prozess der Untersuchung eines Angriffs zu beschleunigen, falls er auftritt.

Die Bedrohungssuche umfasst eine eingehende Untersuchung und Analyse von Systemen und Schwachstellen, die erkannt wurden. Dies wiederum führt zu einem Wissensaufbau über ein System und dessen Sicherheit.

Daher kann eine Untersuchung im Falle eines Angriffs gesammelte Daten aus früheren Bedrohungsjagden nutzen, um den Untersuchungsprozess viel schneller zu gestalten, sodass eine Organisation besser und schneller auf einen Angriff reagieren kann.

Unternehmen können enorm davon profitieren, wenn sie regelmäßig nach Bedrohungen suchen.

Threat Hunting vs. Threat Intelligence

Obwohl sie verwandt sind und oft zusammen verwendet werden, um die Cybersicherheit einer Organisation zu verbessern, sind Threat Intelligence und Threat Hunting unterschiedliche Konzepte.

Threat Intelligence umfasst das Sammeln und Analysieren von Daten zu neuen und bestehenden Cyber-Bedrohungen, um die Taktiken, Techniken, Verfahren, Motive, Ziele und Verhaltensweisen der Bedrohungsakteure hinter den Cyber-Bedrohungen und -Angriffen zu verstehen.

Diese Informationen werden dann an Organisationen weitergegeben, um sie bei der Erkennung, Verhinderung und Eindämmung von Cyberangriffen zu unterstützen.

Auf der anderen Seite ist Threat Hunting ein proaktiver Prozess der Suche nach potenziellen Bedrohungen und Schwachstellen, die in einem System vorhanden sein können, um sie anzugehen, bevor sie von Bedrohungsakteuren ausgenutzt werden. Dieser Prozess wird von Sicherheitsexperten geleitet. Die Threat Intelligence-Informationen werden von Sicherheitsexperten verwendet, die eine Bedrohungssuche durchführen.

Arten der Bedrohungsjagd

Es gibt drei Hauptarten der Bedrohungssuche. Das beinhaltet:

#1. Strukturierte Jagd

Dies ist eine Bedrohungssuche, die auf einem Angriffsindikator (IoA) basiert. Ein Indikator für einen Angriff ist der Nachweis, dass derzeit von unbefugten Akteuren auf ein System zugegriffen wird. IoA tritt vor einer Datenschutzverletzung auf.

Daher ist die strukturierte Jagd auf die Taktiken, Techniken und Verfahren (TTPs) ausgerichtet, die von einem Angreifer eingesetzt werden, um den Angreifer zu identifizieren, was er zu erreichen versucht, und zu reagieren, bevor er Schaden anrichtet.

#2. Unstrukturierte Jagd

Dies ist eine Art der Bedrohungssuche, die auf der Grundlage eines Indikators für Kompromittierung (IoC) durchgeführt wird. Ein Indikator für eine Kompromittierung ist der Nachweis, dass eine Sicherheitsverletzung aufgetreten ist und in der Vergangenheit von nicht autorisierten Akteuren auf ein System zugegriffen wurde. Bei dieser Art der Bedrohungssuche suchen Sicherheitsexperten im gesamten Netzwerk nach Mustern, bevor und nachdem ein Indikator für eine Kompromittierung identifiziert wurde.

#3. Situations- oder unternehmensgesteuert

Dies sind Bedrohungsjagden, die auf der internen Risikobewertung einer Organisation ihrer Systeme und der gefundenen Schwachstellen basieren. Sicherheitsexperten verwenden extern verfügbare und neueste Angriffsdaten, um nach ähnlichen Mustern und Verhaltensweisen von Angriffen in einem System zu suchen.

Schlüsselelemente der Bedrohungsjagd

Eine effektive Bedrohungssuche umfasst eine eingehende Datenerfassung und -analyse, um verdächtige Verhaltensweisen und Muster zu identifizieren, die auf potenzielle Bedrohungen in einem System hinweisen können.

Sobald solche Aktivitäten in einem System erkannt werden, müssen sie vollständig untersucht und durch den Einsatz fortschrittlicher Sicherheitsuntersuchungstools verstanden werden.

Die Untersuchung sollte dann umsetzbare Strategien hervorbringen, die implementiert werden können, um die gefundenen Schwachstellen zu beheben und die Bedrohungen abzuwehren, bevor sie von Angreifern ausgenutzt werden können.

Eine letzte Schlüsselkomponente des Prozesses ist die Berichterstattung über die Ergebnisse der Bedrohungssuche und die Bereitstellung von Empfehlungen, die implementiert werden können, um die Systeme einer Organisation besser zu sichern.

Schritte bei der Bedrohungssuche

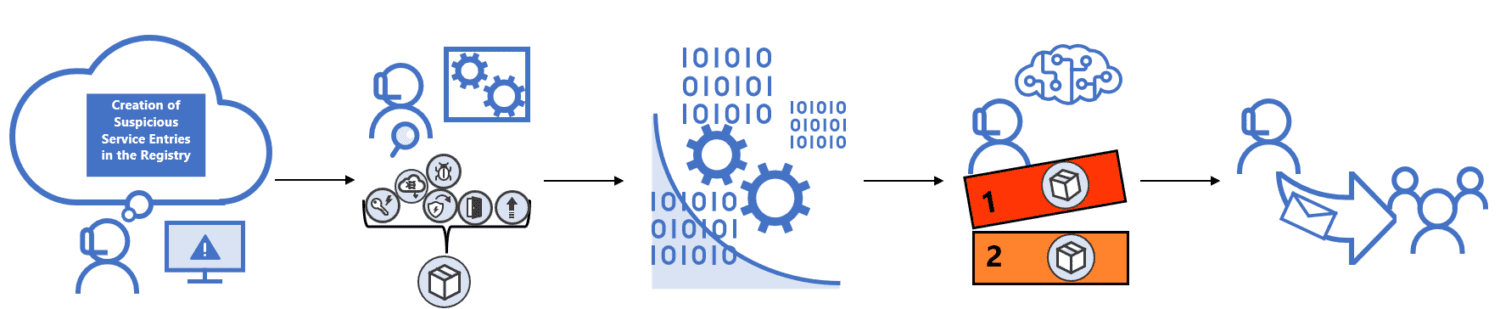

Bildquelle: Microsoft

Bildquelle: Microsoft

Eine effektive Bedrohungssuche umfasst die folgenden Schritte:

#1. Formulieren einer Hypothese

Threat Hunting zielt darauf ab, unbekannte Bedrohungen oder Schwachstellen aufzudecken, die durch Angriffe ausgenutzt werden können. Da die Bedrohungsjagd darauf abzielt, das Unbekannte zu finden, besteht der erste Schritt darin, eine Hypothese zu formulieren, die auf dem Sicherheitsstatus und dem Wissen über Schwachstellen im System einer Organisation basiert.

Diese Hypothese gibt der Bedrohungsjagd eine Richtung und eine Grundlage, auf der Strategien für die gesamte Übung aufgebaut werden können.

#2. Datensammlung und Analyse

Sobald eine Hypothese formuliert wurde, besteht der nächste Schritt darin, Daten und Bedrohungsinformationen aus Netzwerkprotokollen, Bedrohungsinformationen und historischen Angriffsdaten zu sammeln, um die Hypothese zu beweisen oder zu widerlegen. Für die Datenerfassung und -analyse können spezialisierte Tools verwendet werden.

#3. Auslöser identifizieren

Auslöser sind Verdachtsfälle, die eine weitergehende und vertiefte Untersuchung rechtfertigen. Aus der Datenerhebung und -analyse gewonnene Informationen können die anfängliche Hypothese belegen, beispielsweise die Existenz nicht autorisierter Akteure in einem Netzwerk.

Bei der Analyse der gesammelten Daten können verdächtige Verhaltensweisen in einem System aufgedeckt werden. Diese verdächtigen Aktivitäten sind Auslöser, die weiter untersucht werden müssen.

#4. Untersuchung

Sobald Auslöser in einem System aufgedeckt wurden, werden sie untersucht, um die vollständige Art des vorliegenden Risikos zu verstehen, wie der Vorfall passiert sein könnte, das Motiv der Angreifer und die potenziellen Auswirkungen des Angriffs. Das Ergebnis dieser Untersuchungsphase informiert über die Maßnahmen, die ergriffen werden, um die ungedeckten Risiken zu beheben.

#5. Auflösung

Sobald eine Bedrohung vollständig untersucht und verstanden wurde, werden Strategien implementiert, um das Risiko zu beseitigen, zukünftige Angriffe zu verhindern und die Sicherheit der bestehenden Systeme zu verbessern, um die neu aufgedeckten Schwachstellen oder Techniken anzugehen, die von Angreifern ausgenutzt werden können.

Sobald alle Schritte abgeschlossen sind, wird die Übung wiederholt, um nach weiteren Schwachstellen zu suchen und die Systeme besser abzusichern.

Herausforderungen bei der Bedrohungssuche

Einige der größten Herausforderungen, die sich bei der Suche nach Bedrohungen stellen, sind:

Mangel an qualifiziertem Personal

Die Bedrohungssuche ist eine von Menschen gesteuerte Sicherheitsaktivität, und daher hängt ihre Wirksamkeit stark von den Fähigkeiten und der Erfahrung der Bedrohungsjäger ab, die die Aktivität durchführen.

Mit mehr Erfahrung und Fähigkeiten können Bedrohungsjäger Schwachstellen oder Bedrohungen identifizieren, die herkömmlichen Sicherheitssystemen oder anderem Sicherheitspersonal entgehen. Die Beschaffung und Bindung von erfahrenen Bedrohungsjägern ist sowohl kostspielig als auch eine Herausforderung für Unternehmen.

Schwierigkeiten bei der Identifizierung unbekannter Bedrohungen

Die Bedrohungssuche ist sehr schwierig durchzuführen, da sie die Identifizierung von Bedrohungen erfordert, die traditionelle Sicherheitssysteme umgangen haben. Daher haben diese Bedrohungen keine bekannten Signaturen oder Muster zur einfachen Identifizierung, was das Ganze sehr schwierig macht.

Umfassende Datenerhebung

Die Bedrohungssuche stützt sich stark auf das Sammeln großer Datenmengen über Systeme und Bedrohungen, um Hypothesentests und die Untersuchung von Auslösern zu leiten.

Diese Datenerfassung kann sich als schwierig erweisen, da sie möglicherweise fortschrittliche Tools von Drittanbietern erfordert, und es besteht auch das Risiko, dass die Übung nicht den Datenschutzbestimmungen entspricht. Darüber hinaus müssen Experten mit großen Datenmengen arbeiten, was eine Herausforderung darstellen kann.

Mit Threat Intelligence auf dem Laufenden sein

Damit eine Bedrohungssuche sowohl erfolgreich als auch effektiv ist, müssen die Experten, die die Übung durchführen, über aktuelle Bedrohungsinformationen und Kenntnisse der Taktiken, Techniken und Verfahren verfügen, die von Angreifern angewendet werden.

Ohne Zugang zu Informationen über die neuesten Taktiken, Techniken und Verfahren, die bei Angriffen verwendet werden, kann der gesamte Prozess der Bedrohungssuche behindert und unwirksam gemacht werden.

Abschluss

Threat Hunting ist ein proaktiver Prozess, den Unternehmen implementieren sollten, um ihre Systeme besser zu sichern.

Da Angreifer rund um die Uhr daran arbeiten, Schwachstellen in einem System auszunutzen, ist es für Organisationen von Vorteil, proaktiv nach Schwachstellen und neuen Bedrohungen zu suchen, bevor Angreifer sie finden und zum Nachteil von Organisationen ausnutzen.

Sie können auch einige kostenlose forensische Untersuchungstools für IT-Sicherheitsexperten erkunden.