Microsoft hat gerade angekündigt Projekt Mu, verspricht „Firmware as a Service“ auf unterstützter Hardware. Das sollte jeder PC-Hersteller beachten. PCs benötigen Sicherheitsupdates für ihre UEFI-Firmware, und PC-Hersteller haben bei der Bereitstellung dieser Sicherheitsupdates schlechte Arbeit geleistet.

Inhaltsverzeichnis

Was ist UEFI-Firmware?

Moderne PCs verwenden UEFI-Firmware anstelle eines herkömmlichen BIOS. Die UEFI-Firmware ist die Low-Level-Software, die beim Booten Ihres PCs gestartet wird. Es testet und initialisiert Ihre Hardware, führt eine Systemkonfiguration auf niedriger Ebene durch und startet dann ein Betriebssystem vom internen Laufwerk Ihres Computers oder einem anderen Startgerät.

UEFI ist jedoch etwas komplizierter als die ältere BIOS-Software. Zum Beispiel verfügen Computer mit Intel-Prozessoren über eine sogenannte Intel Management Engine, bei der es sich im Grunde genommen um ein winziges Betriebssystem handelt. Es läuft parallel zu Windows, Linux oder einem anderen Betriebssystem, das Sie auf Ihrem Computer ausführen. In Unternehmensnetzwerken können Systemadministratoren Funktionen von Intel ME verwenden, um ihre Computer aus der Ferne zu verwalten.

UEFI enthält auch Prozessor-Mikrocode, der eine Art Firmware für Ihren Prozessor ist. Wenn Ihr Computer bootet, lädt er Mikrocode von der UEFI-Firmware. Stellen Sie es sich wie einen Interpreter vor, der Softwareanweisungen in Hardwareanweisungen übersetzt, die auf der CPU ausgeführt werden.

Warum die UEFI-Firmware Sicherheitsupdates benötigt

Die letzten Jahre haben immer wieder gezeigt, warum die UEFI-Firmware zeitnahe Sicherheitsupdates benötigt.

Wir alle haben 2018 von Spectre erfahren und die gravierenden Architekturprobleme mit modernen CPUs aufgezeigt. Probleme mit der sogenannten „spekulativen Ausführung“ bedeuteten, dass Programme den Standardsicherheitsbeschränkungen entgehen und sichere Speicherbereiche lesen konnten. Fixes für Spectre erforderte CPU-Mikrocode-Updates, um richtig zu funktionieren. Das bedeutet, dass PC-Hersteller alle ihre Laptops und Desktop-PCs aktualisieren mussten – und Motherboard-Hersteller alle ihre Motherboards – mit neuer UEFI-Firmware aktualisieren mussten, die den aktualisierten Mikrocode enthielt. Ihr PC ist nicht ausreichend gegen Spectre geschützt, es sei denn, Sie haben ein UEFI-Firmware-Update installiert. AMD hat auch Microcode-Updates veröffentlicht, um Systeme mit AMD-Prozessoren vor Spectre-Angriffen zu schützen, also ist dies nicht nur eine Sache von Intel.

Intels Management Engine hat einige gesehen Sicherheitsfehler Dies könnte entweder Angreifern mit lokalem Zugriff auf den Computer ermöglichen, die Management Engine-Software zu knacken, oder Angreifer mit Remote-Zugriff Probleme verursachen. Glücklicherweise waren von den Remote-Exploits nur Unternehmen betroffen, die die Intel Active Management Technology (AMT) aktiviert hatten, sodass Durchschnittsverbraucher nicht betroffen waren.

Dies sind nur einige Beispiele. Forscher haben auch gezeigt, dass es möglich ist, die UEFI-Firmware auf einigen PCs zu missbrauchen, um einen tiefen Zugriff auf das System zu erhalten. Sie haben sogar demonstriert persistente Ransomware das Zugriff auf die UEFI-Firmware eines Computers erhielt und von dort aus lief.

Die Industrie sollte die UEFI-Firmware jedes Computers wie jede andere Software aktualisieren, um sich in Zukunft vor diesen Problemen und ähnlichen Fehlern zu schützen.

Wie der Update-Prozess seit Jahren kaputt ist

Der BIOS-Update-Prozess war für immer ein Durcheinander – schon lange vor UEFI. Traditionell werden Computer mit diesem BIOS der alten Schule ausgeliefert, und weniger kann schief gehen. PC-Hersteller liefern möglicherweise einige BIOS-Updates, um kleinere Probleme zu beheben, aber der übliche Rat war, sie nicht zu installieren, wenn Ihr PC ordnungsgemäß funktioniert. Sie mussten oft von einem bootfähigen DOS-Laufwerk booten, um das BIOS-Update zu flashen, und jeder hörte Geschichten über fehlgeschlagene BIOS-Updates und das Blockieren von PCs, wodurch sie nicht mehr bootfähig wurden.

Dinge haben sich geändert. Die UEFI-Firmware kann noch viel mehr, und Intel hat in den letzten Jahren mehrere große Updates für Dinge wie CPU-Mikrocode und Intel ME veröffentlicht. Immer wenn Intel ein solches Update veröffentlicht, kann Intel nur sagen „fragen Sie Ihren Computerhersteller“. Ihr Computerhersteller – oder Mainboard-Hersteller, wenn Sie Ihren eigenen PC gebaut haben – muss den Code von Intel nehmen und in eine neue UEFI-Firmware-Version integrieren. Anschließend muss die Firmware getestet werden. Oh, und jeder Hersteller muss diesen Vorgang für jeden einzelnen PC wiederholen, den er verkauft, da sie alle unterschiedliche UEFI-Firmware haben. Es ist die Art von manueller Arbeit, die es in der Vergangenheit so schwierig machte, Android-Telefone zu aktualisieren.

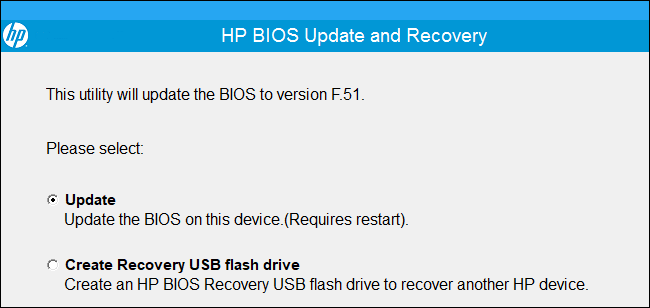

In der Praxis bedeutet dies, dass es oft lange dauert – viele Monate –, um kritische Sicherheitsupdates zu erhalten, die über UEFI bereitgestellt werden müssen. Dies bedeutet, dass Hersteller möglicherweise mit den Schultern zucken und sich weigern, PCs zu aktualisieren, die nur wenige Jahre alt sind. Und selbst wenn Hersteller Updates veröffentlichen, werden diese Updates oft auf der Support-Website des Herstellers versteckt. Die meisten PC-Benutzer werden nie entdecken, dass diese UEFI-Firmware-Updates existieren und sie installieren, so dass diese Fehler lange Zeit in vorhandenen PCs weiterleben. Und einige Hersteller lassen Sie immer noch Firmware-Updates installieren, indem Sie zuerst in DOS booten – nur um es noch komplizierter zu machen.

Was die Leute dagegen tun

Das ist ein Durcheinander. Wir brauchen einen optimierten Prozess, bei dem Hersteller einfacher neue UEFI-Firmware-Updates erstellen können. Wir brauchen auch einen besseren Prozess für die Veröffentlichung dieser Updates, damit Benutzer sie automatisch auf ihren PCs installieren können. Im Moment ist der Prozess langsam und manuell – er sollte schnell und automatisch sein.

Das ist es, was Microsoft mit Project Mu versucht. So geht’s offizielle Dokumentation erklärt es:

Mu basiert auf der Idee, dass der Versand und die Wartung eines UEFI-Produkts eine fortlaufende Zusammenarbeit zwischen zahlreichen Partnern ist. Zu lange hat die Industrie Produkte mit einem „Forking“-Modell in Kombination mit Kopieren/Einfügen/Umbenennen entwickelt, und mit jedem neuen Produkt wächst der Wartungsaufwand auf ein solches Niveau, dass Updates aufgrund von Kosten und Risiken nahezu unmöglich sind.

Bei Project Mu geht es darum, PC-Herstellern zu helfen, UEFI-Updates schneller zu erstellen und zu testen, indem der UEFI-Entwicklungsprozess rationalisiert und alle bei der Zusammenarbeit unterstützt werden. Hoffentlich ist dies das fehlende Stück, da Microsoft es PC-Herstellern bereits erleichtert hat, ihre UEFI-Firmware-Updates automatisch an Benutzer zu senden.

Konkret lässt Microsoft PC-Hersteller Firmware-Updates ausgeben über Windows Update und stellt hierzu seit mindestens 2017 eine Dokumentation zur Verfügung. Auch Microsoft hat angekündigt Komponenten-Firmware-Update; ein Open-Source-Modell, mit dem Hersteller bereits im Oktober 2018 UEFI und andere Firmware aktualisieren können. Wenn PC-Hersteller dies mitmachen, könnten sie allen ihren Benutzern sehr schnell Firmware-Updates liefern.

Dies ist auch nicht nur eine Windows-Sache. Unter Linux versuchen Entwickler, es PC-Herstellern einfacher zu machen, UEFI-Updates zu veröffentlichen LVFS, dem Linux-Firmware-Dienst des Anbieters. PC-Hersteller können ihre Updates einreichen, und sie werden zum Download in der GNOME-Softwareanwendung angezeigt, die auf Ubuntu und vielen anderen Linux-Distributionen verwendet wird. Diese Bemühungen reichen bis ins Jahr 2015 zurück. PC-Hersteller mögen Dell und Lenovo sind dabei.

Diese Lösungen für Windows und Linux betreffen mehr als nur UEFI-Updates. Hardwarehersteller könnten sie verwenden, um in Zukunft alles von der USB-Maus-Firmware bis zur Solid-State-Drive-Firmware zu aktualisieren.

Wie SwiftOnSecurity sagen wir, wenn es um die Probleme mit Solid-State-Drive-Firmware und -Verschlüsselung geht, können Firmware-Updates zuverlässig sein. Von Hardwareherstellern müssen wir mehr erwarten.

Firmware-Updates können zuverlässig sein. Ich habe mindestens 3.000 Dell BIOS-Updates mit nur einem Fehler initiiert, und dieser alte PC war bereits für den Fehler in Betrieb.

Überdenken Sie, was Sie für unmöglich halten. Firmware-Wartung ist nicht unmöglich oder riskant. Es erfordert, dass die Leute besser fordern.

— SwiftOnSecurity (@SwiftOnSecurity) 6. November 2018

Bildnachweis: Intel, Natascha Eibl, Kubas/Shutterstock.com.