Confidential Computing ist eine aufstrebende Technologie. Es wurde als Reaktion auf den steigenden Bedarf an sicherer und vertrauenswürdiger Verarbeitung sensibler Daten entwickelt.

Da sich Unternehmen zum Speichern und Verarbeiten von Daten zunehmend auf Cloud-Dienste verlassen, sind Bedenken hinsichtlich der Sicherheit und des Datenschutzes dieser Daten aufgetreten, insbesondere wenn es um vertrauliche Informationen geht.

Herkömmliches Cloud-Computing stützt sich zum Schutz von Daten auf verschiedene Sicherheitsmechanismen wie Verschlüsselung und Zugriffskontrollen.

Diese Mechanismen bieten jedoch möglicherweise keinen ausreichenden Schutz für sensible Daten, die in der Cloud verarbeitet werden, da sie auf Vertrauen in den Cloud-Anbieter und die zugrunde liegende Hardware angewiesen sind.

Confidential Computing wurde entwickelt, um diese Vertrauenslücke zu schließen, indem es eine Möglichkeit bietet, vertrauliche Daten in einer sicheren und vertrauenswürdigen Umgebung zu verarbeiten, selbst in Gegenwart von potenziell kompromittierten Cloud-Anbietern oder Hardware.

Mal sehen, worum es bei diesem Confidential Computing geht und wie es funktioniert.

Inhaltsverzeichnis

Was ist vertrauliche Datenverarbeitung?

Confidential Computing ist ein Ansatz zur Datensicherheit, der die Verarbeitung und Speicherung sensibler Informationen in einer sicheren und vertrauenswürdigen Umgebung ermöglicht. Es schützt gespeicherte, verwendete und übertragene Daten, indem Daten verschlüsselt und vertraulich behandelt werden, sogar von der Infrastruktur, in der sie verarbeitet werden.

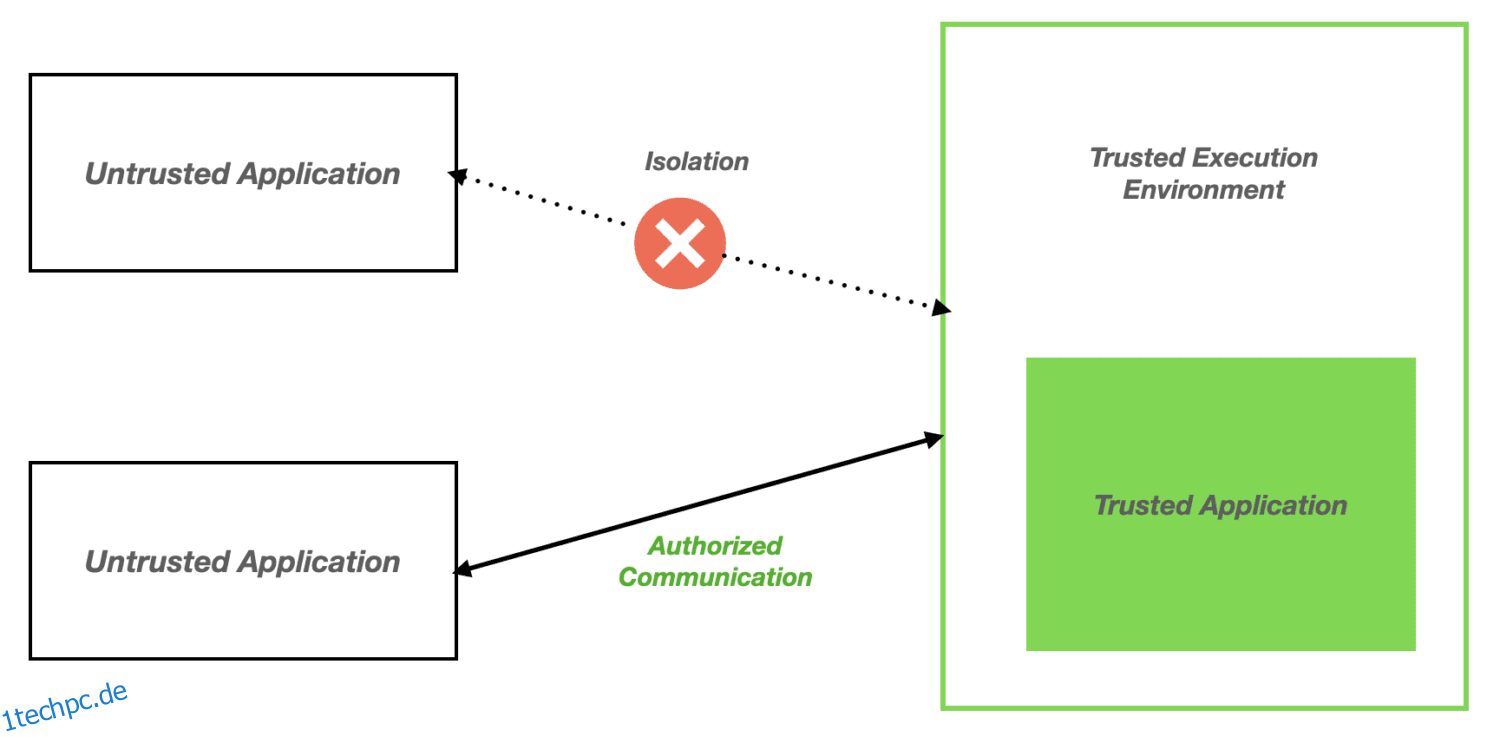

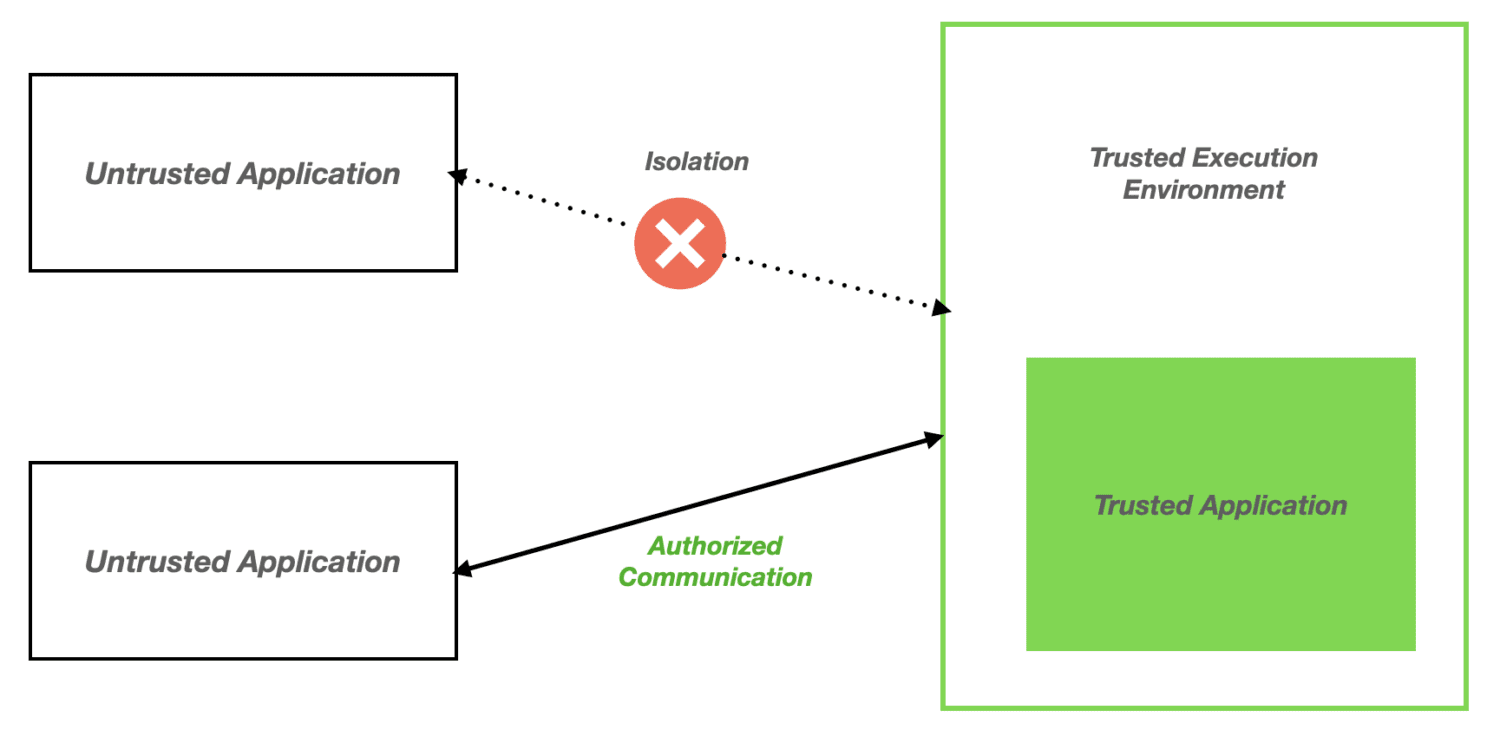

Das Hauptziel von Confidential Computing ist die Bereitstellung einer Trusted Execution Environment (TEE), die den Datenschutz und die Sicherheit während des gesamten Verarbeitungslebenszyklus gewährleistet.

TEEs verwenden hardwarebasierte Sicherheitsmechanismen wie Trusted Platform Modules (TPMs) und sichere Enklaven, um Daten vor unbefugtem Zugriff und sogar vor privilegierten Benutzern zu schützen.

Sichere Enklaven sind nichts anderes als isolierte Hardwarekomponenten, die eine sichere Ausführungsumgebung innerhalb eines Prozessors schaffen. Sie können Code und Prozesse isoliert vom Rest des Systems ausführen, was die Vertraulichkeit und Integrität der verarbeiteten Daten gewährleistet.

Intel SGX und ARM TrustZone sind zwei Beispiele für vertrauliche Computertechnologien, die sichere Enklaven verwenden.

Wie funktioniert Confidential Computing?

Confidential Computing ist eine Reihe von Technologien und Techniken, die darauf abzielen, Daten und Anwendungen während der Verarbeitung zu schützen. Dies ist eine Zeit, in der vertrauliche Informationen anfällig für unbefugten Zugriff oder Manipulation sein können.

Typischerweise werden Daten im Speicher unverschlüsselt abgelegt, bevor sie verarbeitet werden. Es führt zu Sicherheitskompromissen.

Confidential Computing löst dieses Problem, indem es eine Trusted Execution Environment (TEE) nutzt, bei der es sich um eine sichere Enklave innerhalb einer CPU handelt, die durch eingebettete Verschlüsselungsschlüssel und Authentifizierungsmechanismen geschützt ist.

Wenn Daten in einem TEE verarbeitet werden, bleiben sie im Speicher verschlüsselt, bis die Anwendung das TEE anweist, sie zur Verarbeitung zu entschlüsseln.

Das TEE stellt eine isolierte Umgebung für die Datenverarbeitung bereit und verhindert unbefugten Zugriff auf die Daten oder die Verschlüsselungsschlüssel. Selbst wenn die zugrunde liegende Hostumgebung kompromittiert ist, kann das TEE den Zugriff auf die Daten verhindern und so deren Vertraulichkeit und Integrität gewährleisten.

Während der Verarbeitung von Daten in einem TEE sind die Daten für das Betriebssystem, den Hypervisor und andere Compute-Stack-Ressourcen unsichtbar.

Dies bedeutet, dass Cloud-Anbieter und ihre Mitarbeiter nicht auf die Daten zugreifen können, was eine zusätzliche Sicherheitsebene bietet.

Durch den Einsatz von TEEs und anderen Confidential Computing-Technologien können Unternehmen ihre sensiblen Daten und Anwendungen vor einer Reihe von Sicherheitsbedrohungen schützen, darunter Malware, Root-Benutzer-Exploits und andere Arten von Angriffen.

Gründe für die Einführung von Confidential Computing

Hier sind einige Gründe, warum Organisationen Confidential Computing verwenden sollten.

#1. Schützen Sie sensible Daten

Confidential Computing trägt zum Schutz sensibler Daten wie Krankenakten und personenbezogener Daten bei. Es stellt sicher, dass diese Daten auch während der Verarbeitung durch Verschlüsselung und andere Sicherheitsmaßnahmen vertraulich behandelt werden.

#2. Compliance-Anforderungen erfüllen

Viele Branchen haben strenge Compliance-Vorschriften wie GDPR und HIPAA. Confidential Computing kann Organisationen dabei helfen, diese Vorschriften einzuhalten, indem sichergestellt wird, dass sensible Daten während des gesamten Verarbeitungslebenszyklus sicher aufbewahrt werden.

#3. Ermöglichen Sie sichere Zusammenarbeit

Einige Organisationen müssen mit Lieferanten und anderen Dritten zusammenarbeiten, aber die Weitergabe sensibler Daten kann riskant sein. Confidential Computing kann dazu beitragen, eine sichere Zusammenarbeit zu erleichtern, indem es Unternehmen ermöglicht, Daten in einer sicheren Umgebung auszutauschen und sie gleichzeitig vertraulich und vor externen Angriffen geschützt zu halten.

#4. Erhöhtes Vertrauen

Indem sichergestellt wird, dass vertrauliche Daten sicher und transparent gehandhabt werden, kann Confidential Computing das Vertrauen der Teilnehmer stärken. Dies kann besonders in Szenarien mit mehreren Parteien, wie z. B. Supply Chain Management oder Finanztransaktionen, von entscheidender Bedeutung sein.

#5. Einsparmaßnahmen

Confidential Computing kann auch die Kosten reduzieren, die mit Datenschutzverletzungen und Compliance-Verstößen verbunden sind. Durch die Verhinderung dieser Vorfälle können Unternehmen Geld für Anwaltskosten, Bußgelder und andere Ausgaben sparen.

Was ist das Confidential Computing Consortium?

Das Confidential Computing Consortium (CCC) ist eine kollaborative Gruppe von Technologieunternehmen und -organisationen, die daran arbeiten, die Einführung und Entwicklung von vertrauenswürdigen Ausführungsumgebungen zu fördern.

Es zielt darauf ab, offene Standards und Frameworks zu entwickeln, die es Entwicklern ermöglichen, sichere Anwendungen und Dienste in verschiedenen Computerumgebungen wie öffentlichen und privaten Clouds, Edge-Geräten und lokalen Rechenzentren zu erstellen und bereitzustellen.

Das CCC zielt darauf ab, seine Ziele durch offene Governance und Zusammenarbeit zwischen seinen Mitgliedern zu erreichen, zu denen führende Technologieunternehmen und -organisationen wie Google, IBM/Red Hat, Intel, AMD, Microsoft, Alibaba, Oracle, VMware und viele mehr gehören.

Zu den Hauptaktivitäten des Konsortiums gehören die Definition branchenweiter Standards, die Förderung der Entwicklung von Open-Source-Tools und Best Practices sowie die Unterstützung von Forschung und Ausbildung im Bereich Confidential Computing.

Weitere Informationen zu diesem Konsortium finden Sie auf der CCC-Website. Besuchen Sie uns gerne, wenn Sie sich die Webinare zu vertraulichen Computern ansehen möchten.

Anwendungsfälle

Und hier sind einige der Anwendungsfälle für Confidential Computing:

Gesundheitswesen und Forschung

Vertrauliche Computertechnologie kann auch verwendet werden, um ein sicheres Mehrparteien-Training von KI-Algorithmen für die Krankheitserkennung und andere Zwecke zu ermöglichen. Dies kann Krankenhäusern und Forschungseinrichtungen helfen, zusammenzuarbeiten und Daten auszutauschen, während die Privatsphäre und Vertraulichkeit von Patientendaten gewahrt bleibt.

Lieferkette

Ein sicherer Datenaustausch kann durch den Einsatz von Confidential Computing zwischen verschiedenen Teilnehmern der Lieferkette, einschließlich Lieferanten, Herstellern und Einzelhändlern, ermöglicht werden. Dies kann die Zusammenarbeit unterstützen und die Logistikleistung steigern.

Informationen zu Versandrouten, Lieferplänen und Fahrzeugüberwachung können genutzt werden, um die Sicherheit von Logistik- und Transportdaten zu gewährleisten.

Finanzdienstleistungen

Aufgrund der sensiblen Natur von Finanzdaten, einschließlich personenbezogener Daten und Transaktionsdaten, gewinnt Confidential Computing in der Finanzbranche zunehmend an Bedeutung.

Es wird verwendet, um Finanztransaktionen sicher abzuwickeln und sicherzustellen, dass die Daten verschlüsselt und vor unbefugtem Zugriff geschützt sind. Dies hilft, Betrug und Datenschutzverletzungen zu verhindern und verbessert die Gesamtsicherheit von Finanzsystemen.

Internet der Dinge

Es kann auch in IoT-Geräten verwendet werden, um personenbezogene Daten wie Biometrie, Standort und persönliche Daten sicher zu verarbeiten. Dies kann die allgemeine Sicherheit von IoT-Systemen verbessern und dazu beitragen, unbefugten Zugriff zu verhindern.

Da immer mehr Unternehmen in die Cloud wechseln und sich für ihre Geschäftsabläufe auf eine digitale Infrastruktur verlassen, wird der Bedarf an sicheren Computing-Lösungen weiter steigen.

Confidential Computing bietet eine vielseitige und wichtige Lösung für diese Herausforderung, die Unternehmen dabei unterstützt, ihre Daten zu sichern, Vertrauen bei ihren Kunden aufzubauen und die Einhaltung gesetzlicher Vorschriften aufrechtzuerhalten.

Anmerkung des Verfassers

Das Ziel von Confidential Computing ist es sicherzustellen, dass sensible Daten immer verschlüsselt aufbewahrt und in einer sicheren Umgebung verarbeitet werden. Selbst wenn ein Angreifer Zugriff auf die zugrunde liegende Hardware oder den Cloud-Anbieter erhält, kann er nicht auf die sensiblen Daten zugreifen.

Dies wird durch den Einsatz von spezialisierter Hardware und Software wie Trusted Execution Environment und verschlüsseltem Arbeits- und Speicher erreicht.

Sie könnten auch daran interessiert sein, praktische Möglichkeiten zum Schutz sensibler Daten zu erfahren.