Daten sind die Grundlage Ihres digitalen Geschäfts-, Berufs- und Privatlebens. Datenkorruption kann dieser Grundlage schaden, wenn Sie sich nicht frühzeitig darauf vorbereiten.

Regelmäßige Abnutzung und fehlerhafte Programme können Daten beschädigen. Die Daten können Familienfotos, Videos von einer kürzlichen Reise oder gescannte Bilder von Bildungsnachweisen sein. Wenn Sie diese verlieren, könnten Sie traurig über die Bilder sein oder bei Online-Bewerbungen mit Unannehmlichkeiten konfrontiert werden.

Die Folgen in Unternehmen sind jedoch tiefgreifender, da es um monetäre Verluste und Reputationsschäden geht. Sie könnten Anzeigeninhalte aufgrund von Datenbeschädigungen verlieren, die Sie an den Kunden liefern müssen. Beschädigte Daten können Ihrem Unternehmen endlose Probleme bereiten.

Inhaltsverzeichnis

Was ist Datenkorruption?

Wenn Sie während der Übertragung, Speicherung und Verarbeitung eine unerwünschte Änderung in der gespeicherten Datei entdecken, wird dies normalerweise als Datenbeschädigung bezeichnet. In den meisten Fällen werden beschädigte Daten für Computersoftware, Web-Apps oder mobile Apps unlesbar.

Es kann jedoch auch zu Ungenauigkeiten in großen Datenbanken, schlechter Inhaltsqualität in Bildern und Videos oder fehlenden Datenteilen kommen. Kurz gesagt, beschädigte Daten werden für den professionellen, persönlichen oder geschäftlichen Gebrauch unbrauchbar.

Die Rechenmaschinen nehmen die Dokumente, Dateien, Bilder usw., Daten wie wir sie sehen, völlig anders wahr. Maschinen lesen Daten als Bits von 0 und 1. Aufgrund von Hardwarefehlern, elektrischen Entladungen, Erschütterungen, Softwarefehlern und menschlichen Fehlern können die Speicherlaufwerke die Bits vieler separater Dateien mischen.

Wenn Sie die dedizierte Software für diese Datei verwenden, um sie zu öffnen, wird möglicherweise ein Fehler angezeigt. Dann wissen Sie, dass die Datei beschädigt ist. Es gibt andere Indikatoren und Symptome für Datenbeschädigung, und diese sind wie folgt:

- Die Latenz des Computers steigt, wenn die Datenblöcke des Betriebssystems beschädigt werden.

- Software stürzt unerwartet ab, wenn an bestimmten Dateien, Dokumenten, Videos usw. gearbeitet wird.

- Ein Ordner oder eine Datei wird nicht geöffnet.

- Der Dateiname wurde in Kauderwelschzeichen geändert.

- Die Dateidetails und -attribute ändern sich drastisch. Beispielsweise wird eine JPEG-Datei als PNG-Datei angezeigt; das Erstellungsdatum fehlt und so weiter.

- Die Speicherfestplatte ist stark ausgelastet, auch wenn Sie alle geöffneten Anwendungen auf Ihrem Computer geschlossen haben.

Nachdem Sie nun die Datenkorruption verstanden haben, wollen wir uns mit den neuesten Studien zu Schwachstellen in Bezug auf Datenkorruption befassen.

Aktuelle Studien zu Schwachstellen bei Datenkorruption

Um zu verstehen, ob moderne Massenspeichergeräte besser sind als ältere, befragen Unternehmen Unternehmen, die Massenspeichergeräte häufig verwenden. Mehrere Studien haben gezeigt, dass moderne Speichergeräte wie SSDs und NVMe-SSDs möglicherweise geringere Möglichkeiten der Datenbeschädigung aufweisen.

Eine winzige Dateibeschädigung kann Ihrem Unternehmen jedoch ernsthaften Schaden zufügen, da moderne Speichereinheiten Terabytes an Daten speichern. Im Vergleich dazu sind alte Massenspeichergeräte wie HDDs sicherer, da sie weniger Daten speichern als moderne Geräte.

Nachfolgend finden Sie die Trends von Datenbeschädigungsvorkommen und Schweregrad in globalen Unternehmen:

- NetApp, die Cloud-Datenmanagementlösung, führte einen Test auf 1,5 Millionen HDDs für 41 Monate durch. Die Studie fand 400.000 Datenkorruptionsereignisse. Interessanterweise konnte das RAID-Controller-Gerät 30.000 Dateibeschädigungsereignisse nicht erkennen.

- Die Europäische Organisation für Kernforschung, CERN, hat sechs Monate lang 97 Petabyte an Daten getestet und festgestellt, dass 128 MB langfristig beschädigt wurden.

- Greenplum, ein Big-Data-Technologieanbieter von VMware, berichtete, dass seine Rechenzentren alle 15 Minuten unter Datenkorruptionsproblemen leiden.

Die oben genannten Studien deuten darauf hin, wie schwerwiegend das Problem der Datenkorruption für Unternehmen und Organisationen ist.

Erkannt Vs. Unerkannte Datenkorruption

Es gibt zwei Arten von Datenbeschädigungsprozessen. Dies sind erkannte und nicht erkannte Datenbeschädigungen. Nachfolgend finden Sie eine Tabelle, die die beiden effizient unterscheidet:

FeaturesErkannte DatenbeschädigungUnerkannte DatenbeschädigungDefinitionDateisystembeschädigung, die das Betriebssystem, die HDD-Verwaltungssoftware oder das IT-Team bereits erkannt hat. Stille Datenbeschädigung aufgrund von normaler Abnutzung oder Softwareproblemen. Das Betriebssystem, die HDD-Tools und die IT-Teams bemerken dies erst, wenn ein größerer Ausfall auftritt. Umfang der BeschädigungBekanntUnbekanntBeschädigungsquelleBekanntUnbekanntSchweregradNiedrig, da Sie bereits damit rechnen oder bei routinemäßiger Datenbankinspektion aufgefallen sind.Hoch, da Sie von den Schäden überrascht werden und den Geschäftsbetrieb schwer beeinträchtigen können.PräventionRoutinewartung von Speicherlaufwerken, Backups usw.Keine Prävention möglich, da viele Variablen stille Datenbeschädigungsereignisse beschleunigen.

Gründe für Datenkorruption

Es gibt verschiedene Ursachen für die Datenbeschädigung auf Unternehmensebene und auf Ebene einzelner Benutzer. Einige der wichtigsten und häufigsten Ursachen sind im Folgenden aufgeführt:

#1. Stromausfall

Computer, Server und Speicher-Arrays in Rechenzentren müssen unterbrechungsfrei mit einer bestimmten Spannung versorgt werden. Wenn dies nicht der Fall ist, gehen sie möglicherweise einfach unerwartet offline. Solche Unterbrechungen der Datenverarbeitung verursachen Schäden an magnetischen und chipbasierten Datenblöcken.

#2. Harter Neustart

Harte Neustarts verursachen auch Schäden an Datenblöcken. Wenn Sie den Shutdown-Taster absichtlich lange drücken, fährt die CPU sofort herunter. Der Schreib-/Lesekopf von HDDs beschädigt beim schnellen Herunterfahren oft winzige Datenblöcke.

Fehlerhafte Grafikkarten, Motherboards, RAMs, LAN-Karten usw. können ebenfalls unerwartete Abschaltungen oder Blue Screen of Death verursachen und Datenblöcke beschädigen.

#3. Netzwerkgeräte

Fehlerhafte und minderwertige Netzwerkgeräte wie Switches, Router, Hubs usw. können ebenfalls fehlerhafte Sektoren auf HDDs und SSDs erzeugen.

#4. Hot-Swapping

Die heutigen Motherboards sind mit einer Plug-and-Play-Option oder Hot-Swapping für SSDs, HDDs, NVMes usw. ausgestattet. Obwohl es praktisch erscheint, ein Speichergerät anzuschließen, Daten zu kopieren und wieder abzustecken, beschädigt die ständige Verwendung in dieser Richtung das Gerät exponentiell.

#5. Fehlerhafte Programme

Schlechte Programmiercodes können Massenspeichergeräte daran hindern, magnetische Speicherblöcke angemessen zu erstellen und zu speichern. Möglicherweise sehen Sie, dass Sie ein Dokument erstellt haben, aber die Datei wird gelöscht, nachdem das Programm heruntergefahren wurde.

#6. Malware und Ransomware

Heutzutage bereiten Ransomware und Malware großen Kopfschmerzen für digitale Unternehmen. Hacker können auf Ihre Speicher-Arrays im Rechenzentrum zugreifen und die gespeicherten Daten verschlüsseln. Wenn Sie den Verschlüsselungsschlüssel nicht haben, gehen Sie möglicherweise davon aus, dass Daten für immer verloren sind.

#7. Verschleiß

Alle elektronischen Geräte unterliegen dem normalen Verschleiß. Das bedeutet, dass die Speichergeräte in ein paar Jahren nicht mehr richtig funktionieren.

So erkennen Sie Datenkorruption

#1. Überwachen Sie Fehlermeldungen vom Betriebssystem

Wichtige Betriebssysteme wie Windows, Mac und Linux verfügen über Tools zur Berichterstattung über den Zustand von Speichergeräten. Sie sammeln kontinuierlich Daten und zeigen Berichte mit Warnzeichen an. Solche Benachrichtigungen sind jedoch nutzlos, wenn bereits Datenbeschädigungen aufgetreten sind.

#2. Prüfsumme ausführen

Ihr IT-Team kann Checksum regelmäßig ausführen, wenn Daten von einem Laufwerk auf ein anderes übertragen oder verschoben werden. Wenn Sie ein Prüfsummenskript ausführen, sehen Sie den aktuellen Zustand des Speicherlaufwerks und alle zukünftigen Probleme in der Befehlszeilenschnittstelle (CLI).

#3. RAID und ZFS

Für Betriebssysteme wie Linux, Ubuntu, Debian, RAID und ZFS-Software. Sie können einen wöchentlichen oder monatlichen Zeitplan für die automatische Datenbereinigung konfigurieren.

Best Practices zur Verhinderung von Datenkorruption

Unabhängig davon, ob es sich um einen geschäftlichen oder persönlichen Bedarf handelt, sichern Sie immer die wertvollen Daten, die Sie produzieren. Unternehmen können ein Datensicherungsteam zusammenstellen, das Daten häufig prüft und für schlechte Zeiten auf einem anderen Speichergerät sichert.

Andere Best Practices, die Sie befolgen können, sind wie folgt:

- Verwenden Sie 75 % Speicher und halten Sie den Rest für Wartungsarbeiten leer.

- Verwenden Sie SMART-Tools, um den Festplatten- und SSD-Zustand zu überprüfen und die Datensicherung für bald ausfallende Speichergeräte zu priorisieren.

- Verwenden Sie Online-USV-Systeme, um Workstations, Server und Speicher-Arrays in Rechenzentren konstant mit Strom zu versorgen.

- Wenn Sie externe Massenspeichergeräte verwenden, scannen Sie sie auf Viren, bevor Sie das Laufwerk öffnen.

- Führen Sie für alle Wechselspeichergeräte einen Auswurf durch, bevor Sie das Gerät vom Computer oder Server trennen.

- Halten Sie sich von Phishing-Inhalten, E-Mails, SMS usw. fern.

- Installieren Sie nicht jede Software, die Sie kostenlos online erhalten.

- Verwenden Sie immer eine robuste Antivirus-Software.

So stellen Sie beschädigte Daten wieder her

Nachfolgend finden Sie die gängigen Windows-Tools zur Wiederherstellung beschädigter Daten:

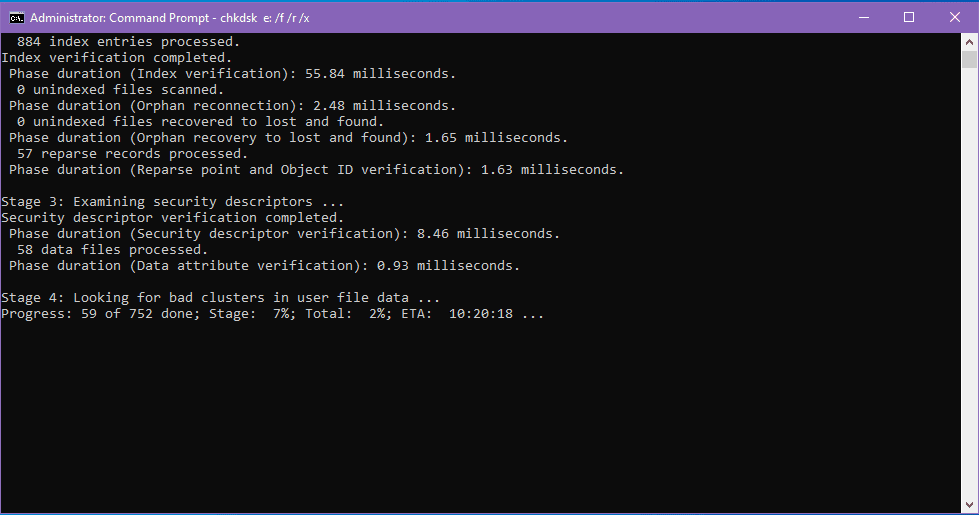

CHKDSK-Befehl

Dieser Befehl sucht nach fehlerhaften Sektoren in einer Partition. Es liest auch vorhandene Daten aus einem fehlerhaften Sektor und versucht, bekannte Dateitypen zu reparieren.

Sie können den Befehl einfach in der Windows-Eingabeaufforderung ausführen, indem Sie diesen Code verwenden. Ersetzen Sie den Buchstaben e durch den Laufwerksbuchstaben, den Sie überprüfen möchten.

chkdsk e: /f /r /x

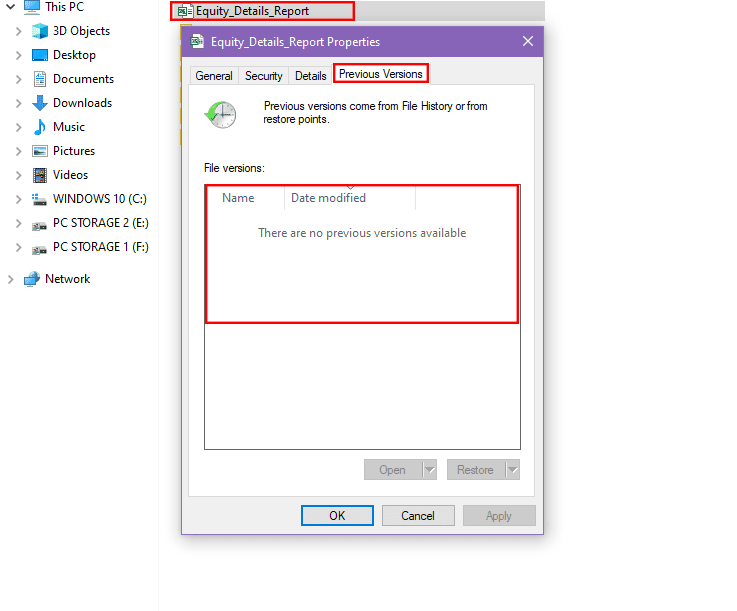

Vorherige Versionen wiederherstellen

Wenn Sie Probleme mit Dateien wie Word, Excel, JPEG, MP4 usw. haben, können Sie versuchen, eine frühere Version wiederherzustellen, die Windows möglicherweise gespeichert hat.

Wählen Sie die Datei aus und klicken Sie mit der rechten Maustaste, um das Kontextmenü zu öffnen. Klicken Sie nun auf „Vorgängerversionen wiederherstellen“, um Optionen zur Dateiwiederherstellung zu erhalten.

Bereitstellungs-Image-Wartung und -Verwaltung (DSIM)

IT-Administratoren und Entwickler verwenden das DSIM-Tool, um Betriebssystemdateien und -abbilder wie Windows Recovery Environment, Windows Setup usw. zu reparieren.

Wenn Sie ein beschädigtes Windows 10- oder 11-Betriebssystem-Image reparieren müssen, können Sie den folgenden Befehl in CMD mit Administratorrechten ausführen:

DISM/Online/Cleanup-Image/RestoreHealth

Verwenden Sie Datenwiederherstellungstools

Der bequemste Weg, beschädigte Daten zu reparieren, ist die Verwendung professioneller und unternehmenstauglicher Datenwiederherstellungssoftware.

Nachfolgend finden Sie einige beliebte, auf die sich Ihr Unternehmen verlassen kann.

Da Datenkorruption in Unternehmensrechenzentren unvermeidlich ist, müssen Sie sich mit diesen trendigen Datenwiederherstellungstools vorbereiten:

StellarInfo

Stellar bietet verschiedene Datenwiederherstellungsdienste unter einer Software an. Sie können das Tool beispielsweise für die Windows-Datenwiederherstellung, iPhone-Datenwiederherstellung, Video-/Bildwiederherstellung, Mac-Datenwiederherstellung und mehr verwenden.

Für Unternehmen bietet es erweiterte Datenwiederherstellungsdienste wie die Wiederherstellung beschädigter Daten von Magnetbändern, virtuellen Maschinen, Massenspeichergeräten und mehr.

Tenoranteil

Tenorshare 4DDiG Data Recovery hilft Unternehmen, mehr als 1.000 Arten von Dateien und Dokumenten von beschädigten Discs, Partitionen, SSDs, NVMes, USB-Laufwerken usw. wiederherzustellen. Das Tool unterstützt alle aktuellen Betriebssysteme und Hardware wie Windows 11, Mac T2 usw.

Das Tool verfügt über viele unterstützende Dienstprogramme wie das Löschen doppelter Dateien, Fotoreparatur, Videoreparatur, Mac Boot Genius, Windows Boot Genius usw.

Wiederherstellung

Wondershare Recoverit ist eine vollständige Datenwiederherstellungssuite für alle geschäftlichen und individuellen Datenwiederherstellungsanforderungen. Es bietet ein dediziertes Tool für Windows- und Mac-Geräte.

Darüber hinaus ist das Tool sehr effizient bei der Wiederherstellung von Foto-, Video- und Audiodateien. Der Entwickler behauptet, dass das Tool eine Wiederherstellungsrate von 95 % für über 500 Datenkorruptionsszenarien bietet.

Ressourcen

Nachfolgend finden Sie einige Bücher und Online-Kurse, um mehr über Datenbeschädigung und -wiederherstellung zu erfahren:

Datenkorruption Zweite Auflage

Dieser Leitfaden zur Datenkorruption neckt Ihre Gehirnzellen, damit Sie einzigartige Fragen stellen können. Verwenden Sie dann die mit dem Buch bereitgestellten digitalen Ressourcen, um Antworten zu erhalten.

Letztendlich werden Sie und Ihr Geschäftsteam effizienter beim Brainstorming von Strategien zur Verhinderung von Datenbeschädigungen oder zur Entwicklung von Datenwiederherstellungslösungen.

Datenwiederherstellung, Festplatten, USB-Laufwerke: Udemy

Der Datenwiederherstellungskurs ist eine All-in-One-Ressource, um ein Datenwiederherstellungsexperte zu werden. Der Kurs umfasst 21 Videovorträge, die verschiedene Themen wie die folgenden abdecken:

- Reparatur des Windows-Starts

- Reparatur von Speichergeräten

- Stellen Sie gelöschte Dateien von der Festplatte wieder her

Der Kurs eignet sich für Informatikstudenten, Unternehmen, die technische Supportabteilungen eröffnen möchten, Fachleute, die in der Datenwiederherstellungsbranche tätig sind, usw.

Datensicherheit, Wiederherstellung und Speicher-Hacking für Neulinge: Udemy

Wenn Sie Datensicherheitsexperte für IT-Unternehmen werden möchten, müssen Sie sich diesen Datensicherheitskurs ansehen. In diesem Kurs lernen Sie wichtige Datensicherheits- und Wiederherstellungskonzepte wie die unten genannten kennen:

- Grundlagen der Datenwiederherstellung

- Techniken zur Datenwiederherstellung

- Datensicherheit, Speicher-Hacking und Datenwiederherstellung mit Laborprojekten und -tools

Es ist ein 1-stündiger On-Demand-Video-Vortragskurs.

Anmerkung des Verfassers

Datenkorruption ist ein häufiges Problem für Unternehmen und Privatpersonen. Auch das Geschäft mit Datenrettungsdiensten boomt. Laut einer aktuellen Studie von GlobeNewswire wird der weltweite Marktumsatz für Datenwiederherstellung zwischen 2022 und 2030 mit einer CAGR von 9,6 % wachsen. Bis 2030 wird die Datenwiederherstellung zu einer 23,1-Milliarden-Dollar-Industrie werden.

Daher können Sie sich darauf vorbereiten, einzigartige Lösungen zu entwickeln, indem Sie sich über Datenkorruption informieren. Sie könnten Ihr Startup gründen oder sich IT-Giganten anschließen, die die Domäne der Datenwiederherstellung beherrschen.

Es ist besser, Theorien zur Datenkorruption und Laborprojekte zu lernen und das Gelernte in Ihrem Unternehmen anzuwenden, um Datenkorruption zu verhindern. Durch das Erlernen von Datenkorruptionstheorien können Sie sich auch darauf vorbereiten, neuartige Lösungen zu entwickeln, von denen Unternehmen profitieren könnten.

Vielleicht interessieren Sie sich auch für die besten Cloud-Datenschutzplattformen.