„Diejenigen, die wesentliche Freiheit aufgeben können, um ein wenig vorübergehende Sicherheit zu erlangen, verdienen weder Freiheit noch Sicherheit.“ – Benjamin Franklin

Social Engineering steht seit einiger Zeit an der Spitze der Sicherheitsprobleme. Es wurde ausführlich von Branchenexperten diskutiert. Doch nicht viele erkennen die potenzielle Gefahr, die sie darstellt, und wie gefährlich sie sein kann.

Für Hacker ist Social Engineering wahrscheinlich die einfachste und effizienteste Methode, um Sicherheitsprotokolle zu knacken. Der Aufstieg des Internets gab uns sehr mächtige Fähigkeiten, indem wir Geräte ohne die Barriere der Entfernung miteinander verbinden konnten. Dies verschaffte uns Fortschritte in der Kommunikation und Vernetzung, führte jedoch zu Schlupflöchern, die zu einer Verletzung personenbezogener Daten und der Privatsphäre führten.

Seit den frühesten Zeiten vor der Technologie haben Menschen Informationen verschlüsselt und gesichert. Eine im Volksmund bekannte Methode aus der Antike ist die Caeser-Chiffre wo Nachrichten verschlüsselt werden, indem die Stellen in der Liste der Alphabete verschoben werden. Beispiel: „Hallo Welt“, wenn es um 1 Stelle verschoben wird, könnte als „ifmmp xpsmf“ geschrieben werden, der Decoder, der die Nachricht „ifmmp xpsmf“ liest, muss die Buchstaben in der Alphabetliste um eine Stelle nach hinten verschieben, um die Nachricht zu verstehen.

So einfach diese Verschlüsselungstechnik auch war, sie stand fast 2000 Jahre lang!

Heute haben wir fortschrittlichere und robustere Sicherheitssysteme entwickelt, aber Sicherheit ist eine Herausforderung.

Es ist wichtig zu beachten, dass Hacker eine Vielzahl von Techniken einsetzen, um an wichtige Informationen zu gelangen. Wir werden uns kurz einige dieser Techniken ansehen, um zu verstehen, warum Social Engineering so eine große Sache ist.

Inhaltsverzeichnis

Brute-Force- und Wörterbuchangriffe

Bei einem Brute-Force-Hack handelt es sich um einen Hacker mit einem fortschrittlichen Satz von Tools, die entwickelt wurden, um mit einem berechneten Passwort in ein Sicherheitssystem einzudringen, indem er alle möglichen Zeichenkombinationen erhält. Bei einem Wörterbuchangriff führt der Angreifer eine Liste von Wörtern (aus dem Wörterbuch) aus, in der Hoffnung, eine Übereinstimmung mit dem Passwort des Benutzers zu finden.

Ein Brute-Force-Angriff ist heutzutage zwar sehr wirksam, scheint aber aufgrund der Natur der aktuellen Sicherheitsalgorithmen weniger wahrscheinlich zu sein. Um die Dinge ins rechte Licht zu rücken, wenn das Passwort für mein Konto „[email protected]!!!‘, die Gesamtzahl der Zeichen beträgt 22; Daher benötigt ein Computer 22 Fakultäten, um alle möglichen Kombinationen zu berechnen. Das ist eine Menge.

Darüber hinaus gibt es Hashing-Algorithmen, die dieses Passwort nehmen und es in einen Hash umwandeln, um es einem Brute-Forcing-System noch schwerer zu machen, es zu erraten. Beispielsweise kann das früher geschriebene Passwort zu d734516b1518646398c1e2eefa2dfe99 gehasht werden. Dies fügt dem Passwort eine noch ernsthaftere Sicherheitsebene hinzu. Auf Sicherheitstechniken gehen wir später noch genauer ein.

Wenn Sie ein WordPress-Site-Besitzer sind und nach Brute-Force-Schutz suchen, lesen Sie diese Anleitung.

DDoS-Angriffe

Quelle: comodo.com

Quelle: comodo.com

Verteilte Denial-of-Service-Angriffe treten auf, wenn ein Benutzer für den Zugriff auf legitime Internetressourcen blockiert wird. Dies kann auf der Benutzerseite oder auf dem Dienst liegen, auf den der Benutzer zuzugreifen versucht.

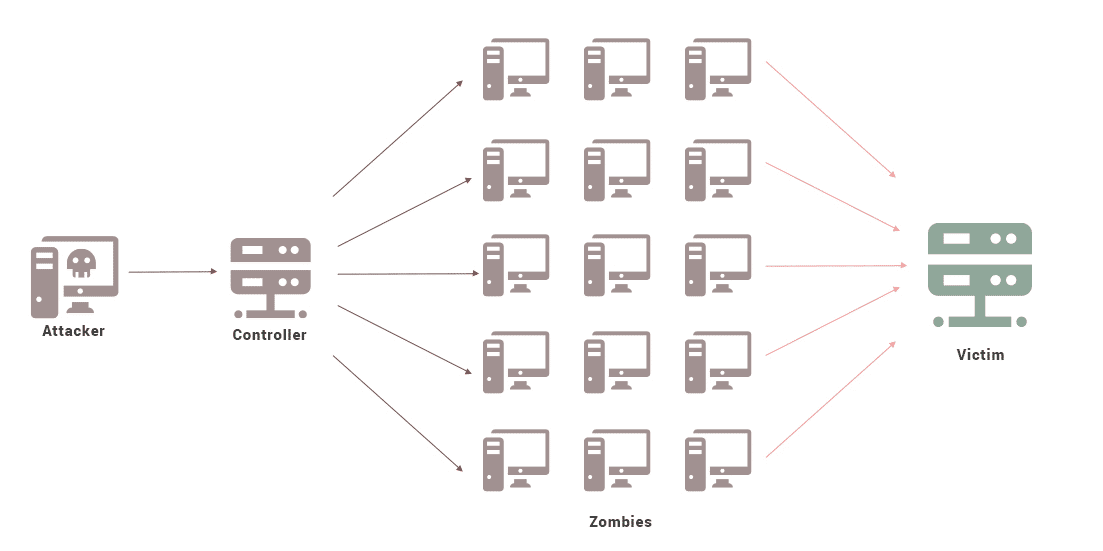

Ein DDoS führt normalerweise zu einem Umsatz- oder Benutzerverlust. Damit ein Angriff wie dieser möglich ist, kann ein Hacker die Kontrolle über mehrere Computer im gesamten Internet übernehmen, die als Teil eines „BotNet“ verwendet werden können, um das Netzwerk zu destabilisieren oder in einigen Fällen den Netzwerkverkehr mit unbrauchbaren Paketen zu überfluten von Informationen, was zu einer Überbeanspruchung und damit zum Zusammenbruch von Netzwerkressourcen und -knoten führt.

Phishing

Dies ist eine Form des Hackens, bei der der Angreifer versucht, Benutzeranmeldeinformationen zu stehlen, indem er falsche Anmeldeseiten ersetzt. Typischerweise sendet der Angreifer eine böswillige E-Mail an einen Benutzer, der als vertrauenswürdige Quelle fungiert, wie z. B. eine Bank oder eine Social-Media-Website, normalerweise mit einem Link, über den der Benutzer seine Anmeldeinformationen eingeben kann. Die Links sehen in der Regel wie seriöse Websites aus, aber bei genauerem Hinsehen entpuppt sich, dass sie falsch sind.

Beispielsweise verwendete ein Phishing-Link einmal paypai.com, um Paypal-Benutzer dazu zu bringen, ihre Anmeldedaten preiszugeben.

Ein typisches Phishing-E-Mail-Format.

„Lieber Benutzer,

Wir haben verdächtige Aktivitäten auf Ihrem Konto festgestellt. Klicken Sie hier, um Ihr Passwort jetzt zu ändern, damit Ihr Konto nicht gesperrt wird.“

Es besteht eine 50-prozentige Wahrscheinlichkeit, dass Sie sofort gephishing wurden. Nein? Haben Sie sich schon einmal bei einer Website angemeldet und nach dem Klicken auf Anmelden / Anmelden gelangen Sie immer noch zurück zur Anmeldeseite, ja? Sie wurden erfolgreich gephishing.

Wie funktioniert Social Engineering?

Auch wenn Verschlüsselungsalgorithmen immer schwieriger zu knacken und sicherer werden, sind Social-Engineering-Hacks immer noch so wirksam wie eh und je.

Ein Social Engineer sammelt normalerweise Informationen über Sie, um auf Ihre Online-Konten und andere geschützte Ressourcen zugreifen zu können. Normalerweise bringt ein Angreifer das Opfer durch psychologische Manipulation freiwillig dazu, persönliche Informationen preiszugeben. Ein beängstigender Teil davon ist, dass diese Informationen nicht unbedingt von Ihnen stammen müssen, sondern nur von jemandem, der es weiß.

Im Allgemeinen ist das Ziel nicht derjenige, der Social Engineering erhält.

Zum Beispiel war Anfang dieses Jahres ein beliebtes Telekommunikationsunternehmen in Kanada wegen eines Social-Engineering-Hacks auf seinen Kunden in den Nachrichten, bei dem das Kundendienstpersonal dazu gebracht wurde, die Details des Ziels in einem massiven Sim-Swap-Hack preiszugeben, was dazu führte 30.000 Dollar Geldverlust.

Sozialingenieure spielen mit der Unsicherheit, Nachlässigkeit und Unwissenheit der Menschen, um sie dazu zu bringen, wichtige Informationen preiszugeben. In einer Zeit, in der Remote-Support weit verbreitet ist, haben sich Organisationen aufgrund der Unvermeidlichkeit menschlicher Fehler in viel mehr Fällen von Hacks wie diesen wiedergefunden.

Jeder kann Opfer von Social Engineering werden, was noch erschreckender ist, dass Sie gehackt werden könnten, ohne es überhaupt zu wissen!

Wie schützt man sich vor Social Engineering?

- Vermeiden Sie die Verwendung persönlicher Informationen wie Geburtsdatum, Name des Haustiers, Name des Kindes usw. als Login-Passwort

- Verwenden Sie kein schwaches Passwort. Wenn Sie sich nicht an das Komplexe erinnern können, verwenden Sie einen Passwort-Manager.

- Suchen Sie nach den offensichtlichen Lügen. Ein Social Engineer weiß nicht wirklich genug, um Sie sofort zu hacken; Sie geben die falschen Informationen in der Hoffnung, dass Sie die richtigen bereitstellen würden, und fordern dann weitere an. Fallen Sie nicht darauf herein!

- Überprüfen Sie die Authentizität des Absenders und der Domäne, bevor Sie in E-Mail-Nachrichten Maßnahmen ergreifen.

- Wenden Sie sich sofort an Ihre Bank, wenn Sie verdächtige Aktivitäten auf Ihrem Konto bemerken.

- Wenn Sie plötzlich den Signalempfang auf Ihrem Mobiltelefon verlieren, wenden Sie sich sofort an Ihren Netzanbieter. Es könnte ein Sim-Swap-Hack sein.

- 2-Faktor-Authentifizierung (2-FA) aktivieren Dienste, die es unterstützen.

Fazit

Diese Schritte sind kein direktes Mittel gegen Social-Engineering-Hacks, aber sie helfen Ihnen, es einem Hacker schwer zu machen, Sie zu bekommen.