Das persönliche Cybersicherheitsbewusstsein wurde in der aktuellen Situation der zunehmenden digitalen Transformation zu einer Notwendigkeit. Entweder auf Unternehmensebene oder als Privatperson müssen Sie Ihre Identität, Konten, Ihr Geld usw. schützen.

In Verbindung mit der zunehmenden Fernarbeit und der COVID19-Pandemie haben Cyberangriffe und Sicherheitsverletzungen zugenommen. Dennoch sind die meisten Einzelpersonen und Unternehmen nicht ausreichend auf Cyberangriffe vorbereitet.

Mit den folgenden grundlegenden Tipps zur persönlichen Cybersicherheit soll dieser Artikel Ihnen dabei helfen, Ihre Fähigkeit zu verbessern, sich gegen die ausgeklügelten Hackertechniken zu schützen, die sich ständig weiterentwickeln.

Lass uns erforschen…

Inhaltsverzeichnis

#1. Rolle des Selbstbewusstseins und Vorsorge

Trotzdem sind Programmierer und Softwarehersteller sehr darauf bedacht, die Endbenutzer zu schützen, aber die persönliche Cybersicherheit ähnelt Ihrem Haustürschloss. Obwohl sich viele Polizisten um Ihren Schutz kümmern, sollten Sie Ihre Haustür auch selbst abschließen. Auch die Cybersicherheit liegt in der Verantwortung aller.

Sie sollten darauf achten, kognitiv auf dem neuesten Stand zu sein. Die meisten Cybersicherheitsprobleme hängen davon ab, dass Sie Ihr Wissen über die neuesten Hacking- und Malware-Trends aktualisieren. In vielen Fällen war der Erfolg von Cyberbedrohungen auf die Unkenntnis oder Nachlässigkeit einiger einfacher Sicherheitstipps zurückzuführen.

#2. Verständnis der digitalen Identität und der Natur der Cyberwelt

Im Internet haben Sie viele verschiedene digitale Identitäten als Ihre einzige Identität in der realen Welt. In der Cyberwelt sollten Sie Ihre digitalen Identitätsmerkmale in Form von Anmeldeinformationen eingeben, um Sie als Eigentümer des Geräts/Kontos zu identifizieren, also müssen Sie diese Anmeldeinformationen sorgfältig schützen. Es ähnelt Ihren echten Ausweisen, Gesicht, Ton und Personalausweis usw.

Wenn Angreifer also Ihre Cyberworld-Anmeldeinformationen gekannt haben, bei denen es sich normalerweise um Ihren Benutzernamen und Ihr Passwort handeln kann, sind Sie ihnen zum Opfer gefallen. Sie haben Zugriff auf Ihre privaten Nachrichten und Fotos in Ihrem Social-Media-Konto oder Ihre Bankkontodaten und Ihr Geld.

#3. Automatische Sicherheitsupdates aktivieren

Für die Software Ihrer Geräte, vom Betriebssystem (Windows, Android, Mac usw.) bis zur Browsererweiterung, sollten Sie jede Anwendung und Software auf Ihren Geräten auf die Option für automatische Updates einstellen.

Das Aktualisieren von Software fügt neue Funktionen hinzu und ermöglicht es Softwareunternehmen, Fehler zu beheben und kritische Schwachstellen zu entfernen, die Hacker für ihre Angriffe ausnutzen.

Trotz des Schreckens, der durch die Zunahme von Cyber-Bedrohungen verursacht wird, haben Sie durch die Aktualisierung Ihrer gesamten Software fast die Hälfte des Weges zurückgelegt, um sicheres Computing und Surfen im Internet zu genießen.

Darüber hinaus müssen Sie Ihre Antivirus- und Firewall-Anwendungen regelmäßig aktualisieren. Dies war auf den PCs lange Zeit bekannt, wird aber seit kurzem auch für Smartphones empfohlen, obwohl Telefone die Installation von Antivirus immer noch nicht wie in Windows-Betriebssystemen erforderlich machen.

Die Vorteile der Aktualisierung der Schutzsoftware bestehen darin, sie auf dem neuesten Stand der Cyberangriffe zu halten. Dies trägt dazu bei, Ihre Geräte effektiv vor neuen schädlichen Dateien und Viren zu schützen und Ihre Daten vor Angriffen zu schützen, die sie beschädigen oder stehlen.

Antivirus ist nicht nur für PCs, sondern auch für Unternehmen.

#4. Vermeiden Sie es, unbekannte Links zu teilen und anzuklicken

Wenn Sie irgendwo klicken, ohne die Legitimität der Website zu prüfen, oder einen Anhang herunterladen, ohne den Absender der E-Mail zu kennen, kann dies dazu führen, dass bösartige Software auf Ihr Gerät gelangt. Es kann eine infizierte URL sein, die die Installation von Ransomware verursacht, die Ihren Zugriff auf Ihre Daten sperrt, es sei denn, Sie zahlen Geld für den Hacker.

Außerdem wird empfohlen, einige Browser-Plug-ins zu installieren, die das automatische Herunterladen von Skripten oder Java blockieren, während Flash-Plug-in-Inhalte bösartigen Code hosten können.

In Bezug auf das Teilen sollten Sie Ihr Passwort und vertrauliche Informationen niemandem mitteilen. Auch wenn Sie eine mehrstufige Authentifizierung verwenden, die mehrere Arten von Anmeldeinformationen, Gesicht, Fingerabdruck, SMS-basierte Authentifizierung für Ihr Telefon mit einem Einmalcode kombiniert, geben Sie diesen SMS-Code an niemanden weiter.

Einige Angreifer bitten Sie beispielsweise, ihnen diesen Code zu geben, um sich einer Whatsapp-Gruppe anzuschließen, geben Sie sie ihnen nicht.

Im Allgemeinen sagen Experten, dass das Teilen sich nicht um Ihre Anmeldeinformationen kümmert, sondern sogar um einen Großteil Ihrer persönlichen Informationen. Es wird empfohlen, die Mindestmenge an persönlichen Informationen in sozialen Medien zu teilen. Überprüfen Sie außerdem Ihre Datenschutzeinstellungen auf allen Ihren Social-Media-Konten, insbesondere auf Facebook.

#5. Vermeiden Sie das Festlegen eines leicht zu erkennenden Passworts

Das Passwort sollte leicht zu merken sein, aber dadurch ist es leicht zu entdecken!

Angreifer verwenden wörterbuchbasierte Software, um aus Millionen möglicher und am häufigsten verwendeter Passwörter auszuprobieren. Bitte vermeiden Sie speziell diese Oberteile 200 einfache Passwörter leicht zu entdecken. Verwenden Sie außerdem nicht Ihren Namen, Familiennamen, Geburtstag oder etwas Persönliches als Passwort; Hacker können unerwartete Nachforschungen über Ihr Leben anstellen.

Wie erstelle ich ein Passwort, das für Sie leicht zu merken und für Hacker nicht zu entdecken ist? Es wäre am besten, wenn Sie ein komplexes Passwort erstellen, aber so, dass Sie es sich merken können. Nehmen Sie zum Beispiel die ersten Buchstaben einiger Anführungszeichen; Dies macht sie zu einem neuen, nicht im Wörterbuch enthaltenen Wort. Modifizieren Sie es dann mit einigen Zahlen und Symbolen, um seine Leistung zu erhöhen.

Auch das Passwort sollte lang sein. Und es wäre hilfreich, wenn Sie für jede andere Anmeldung ein anderes Passwort verwenden würden, also benötigen Sie eine Password Manager-Software. Sie brauchen sich nur ein langes Passwort für alle Ihre Anmeldungen zu merken, und es heißt Master-Passwort.

#6. Seien Sie sich der Täuschungs-Methoden des Social Engineering bewusst

Social Engineering wird typischerweise im Marketing und in der Politik eingesetzt. Aber in der Cyberwelt wird es manchmal zum Hacken und Täuschen verwendet. Indem sie Ihr Vertrauen gewinnen, ihnen einige Ihrer Anmeldeinformationen zu geben, bringen sie Sie dazu, Ihre Daten zu verletzen. Mit dem Smartphone ist es einfacher geworden.

Vor kurzem die Zahl der Cyber-Angriffe ist seit der Nutzung des Smartphones gestiegen.

Die Täuschung durch Social Engineering basiert nicht auf technologischen Schwachstellen, sondern auf menschlichem oder Benutzerverhalten. Täuschung durch Social Engineering gab es schon vor Computern, aber Computer und Smartphones machen es einfacher. Aber wir sollten keine Angst haben, digitale Technologie einzusetzen, wenn wir sie wirklich verstehen.

Um Social Engineering zu vermeiden, sollten Sie sich einiger versteckter Selbstvorurteile bewusst sein. Zum Beispiel haben Sie eine E-Mail-Anfrage, dass Sie dringend innerhalb von 24 Stunden antworten sollten, um Ihr Erbe zu erhalten, und dass Sie ihnen Ihr Passwort geben oder ihnen etwas Geld oder Ihr Passwort schicken müssen. Ein anderes Beispiel, wenn sie den Respekt vor einer Behörde wie der Polizei oder Ihrem Chef ausnutzen, um ihnen Ihr Passwort zu geben. Geben Sie das Passwort auf keinen Fall an Dritte weiter.

#7. Installieren Sie Ihre Apps immer von einem legitimen Software-Store.

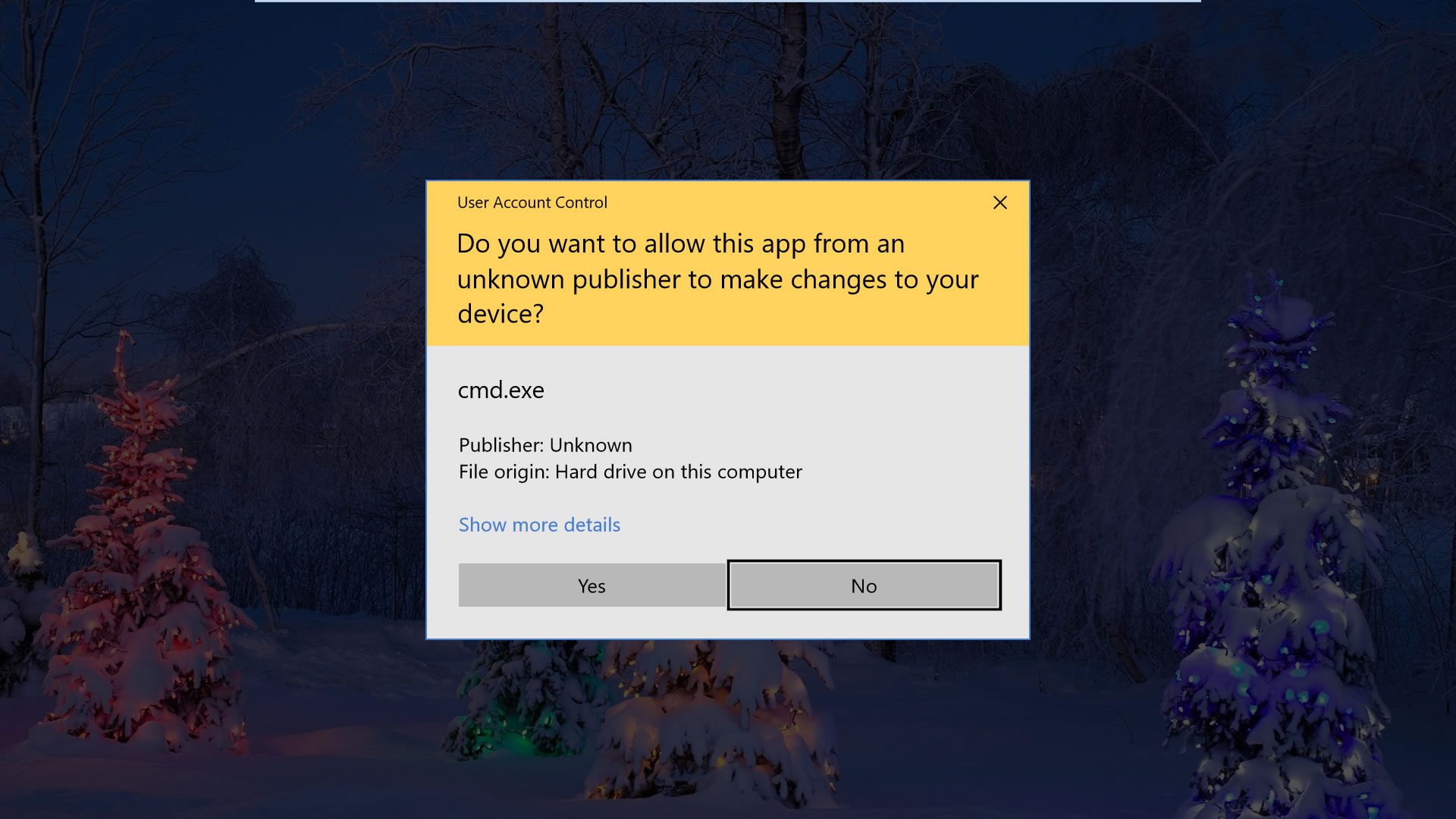

Stellen Sie sicher, dass Sie Ihre Apps und Software von den Original-Websites auf den Computer herunterladen; Vermeiden Sie modifizierte oder rissige. Wenn Sie auf die Installationsdatei (EXE) doppelklicken, werden Sie in einer Meldung auf dem Windows-Bildschirm über den Namen des Herausgebers der Software informiert.

Wenn die Nachrichtenfarbe blau ist und der Name des Herausgebers angegeben ist, ist es in Ordnung. Wenn der Name des Herausgebers jedoch unbekannt ist und die Meldungsfarbe gelb ist, sollten Sie die Installation dieser Software des unbekannten Herausgebers vermeiden. Möglicherweise kann Malware Ihre Daten beschädigen.

Stellen Sie für Ihr Smartphone immer sicher, dass Sie es nur von legitimen sicheren Stores wie Google Play, Samsung Store, App Store installieren. Und vermeiden Sie die Installation von Apps aus Drittanbieterquellen.

#8. Überprüfen Sie die E-Mail-Adresse und den Link-Domänennamen

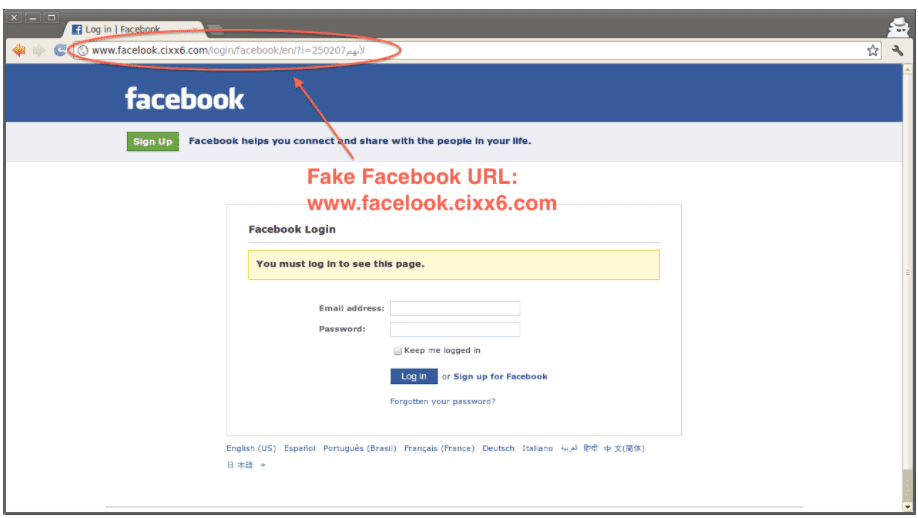

Wenn Sie eine E-Mail erhalten oder eine URL öffnen, sollten Sie den Domänennamen und die E-Mail-Adresse des Absenders vergewissern. Beispielsweise können Sie eine URL öffnen, die als echt aussehende Facebook-Website erscheint. Aber wenn Sie den Domainnamen oben im Domain-Feld überprüfen, finden Sie möglicherweise etwas wie „facebook.example.com“. Dies ist nicht der ursprüngliche Facebook-Domänenname, oder Sie finden möglicherweise etwas anderes, z. B. facebook.com; Hinweis hier ist ein anderer (o) Buchstabe. Gleiches gilt für die E-Mail-Adresse.

Diese gefälschten Domains/E-Mail-Adressen zielen darauf ab, Sie zu täuschen und zu phishing. Wenn Sie sich mit der gefälschten Facebook-URL anmelden und Ihren Benutzernamen und Ihr Passwort eingeben, wird der Hacker auf der anderen Seite diese nehmen und Ihr Facebook-Konto hacken. Im Falle einer gefälschten E-Mail versuchen sie vielleicht, Sie davon zu überzeugen, etwas Geld zu zahlen oder ihnen einige wichtige Informationen zu geben, indem sie behaupten, dass sie vom Google-Sicherheitsteam oder von Paypal usw. stammen. Überprüfen Sie also sorgfältig die E-Mail-Absenderadresse.

Bildnachweis: prophethacker.com

Bildnachweis: prophethacker.com

#9. Unterscheiden Sie zwischen Backup und Cloud Sync

Schon vor der Verbreitung des Internets ist die Datensicherung ein wichtiges Sicherheitsverfahren; Es sichert eine Kopie Ihrer sensiblen Daten oder sogar des gesamten Systems und der Software auf einer externen Festplatte oder in der Cloud. Sie können Ihre Daten wiederherstellen, wenn sie von einem Hacker beschädigt oder kompromittiert wurden oder sogar wenn nur das Gerät abstürzt.

Es gibt viele Sicherungssoftware- und -hardwareoptionen, und die automatische Sicherung ist die beste. Einige von ihnen funktionieren auf Ihrem lokalen Gerät und speichern das Backup auf einer externen Festplatte, die kein Hochgeschwindigkeits-Internet benötigt.

Einige andere laden Ihre Daten in die Cloud hoch. Beachten Sie, dass die Cloud-Synchronisierung kein Backup ist. In der Cloud-Synchronisierung haben Sie einen Spiegel Ihrer Dateien und Daten. Wenn es also von Ihrem Gerät geändert oder gelöscht wird, wird es auch in der Cloud gelöscht. Einige Cloud-Dienste bieten Ihnen jedoch die Möglichkeit, Ihre Dateien wiederherzustellen.

#10. Erfahren Sie mehr über die sichere Verwendung von Wi-Fi

Die Menschen lieben es, kostenloses öffentliches WLAN zu nutzen.

Wenn Sie es verwenden, denken Sie daran, dass es eine fruchtbare Umgebung für Hacker ist, um Ihre sensiblen Informationen zu stehlen oder sogar Zugriff auf Ihr Smartphone/Laptop zu erhalten. Sie können es verwenden, um einige Videos anzusehen oder allgemein im Internet zu surfen, aber vermeiden Sie die Eingabe von Anmeldebedingungen für eines Ihrer Konten.

In einigen anderen fortgeschrittenen Fällen werden Sie vielleicht überrascht sein, dass Ihr Smartphone immer noch mit Ihrem Wi-Fi-Heimrouter verbunden ist, selbst wenn Sie sich an einen weit entfernten Ort von Ihrem Zuhause begeben. Seien Sie sich sehr bewusst; Es ist vielleicht ein anderes gefälschtes Wi-Fi-Netzwerk in Ihrer Nähe, das denselben Namen und dasselbe Passwort wie Ihr Heim-WLAN emuliert. Es zielt darauf ab, Ihr Smartphone zu durchbrechen. Einige Leute denken vielleicht, dass sie irgendwie immer noch mit demselben Wi-Fi-Heimrouter verbunden sind, aber das ist über große Entfernungen unmöglich.

Fazit

Jetzt sollten Sie einige der persönlichen Cybersecurity-Grundlagen verstanden haben. Sie sollten einen Schritt voraus sein, um mit ihnen fertig zu werden, und solange Sie wach bleiben und Ihre aktualisieren Sicherheitstools und Sensibilisierungsind Sie meistens auf der sicheren Seite.