Es scheint, als würde sich heutzutage jeder um Sicherheit kümmern. Es macht Sinn, wenn man die Bedeutung der Cyberkriminalität berücksichtigt. Organisationen werden von Hackern angegriffen, die versuchen, ihre Daten zu stehlen oder ihnen anderen Schaden zuzufügen. Eine Möglichkeit, Ihre IT-Umgebung vor diesen Angriffen zu schützen, ist der Einsatz der richtigen Tools und Systeme. Häufig befindet sich die erste Verteidigungslinie am Rand des Netzwerks in Form von Network-based Intrusion Detection Systems oder NIDS. Diese Systeme analysieren den Datenverkehr, der aus dem Internet in Ihr Netzwerk gelangt, um verdächtige Aktivitäten zu erkennen und Sie sofort zu benachrichtigen. NIDS sind so beliebt und es sind so viele von ihnen verfügbar, dass es ein herausforderndes Unterfangen sein kann, das beste für Ihre Bedürfnisse zu finden. Um Ihnen zu helfen, haben wir diese Liste mit einigen der besten netzwerkbasierten Intrusion Detection-Systeme zusammengestellt.

Wir beginnen unsere Reise mit einem Blick auf die verschiedenen Arten von Intrusion Detection System. Im Wesentlichen gibt es zwei Arten: netzwerkbasiert und hostbasiert. Wir erklären ihre Unterschiede. Intrusion Detection-Systeme unterscheiden sich auch in der von ihnen verwendeten Erkennungsmethode. Einige von ihnen verwenden einen signaturbasierten Ansatz, während andere auf Verhaltensanalysen setzen. Die besten Tools verwenden eine Kombination aus beiden Erkennungsmethoden. Der Markt ist sowohl mit Intrusion Detection- als auch mit Intrusion Prevention-Systemen gesättigt. Wir werden untersuchen, wie sie sich unterscheiden und wie sie sich ähneln, da es wichtig ist, den Unterschied zu verstehen. Abschließend werden wir die besten netzwerkbasierten Intrusion Detection-Systeme überprüfen und ihre wichtigsten Funktionen vorstellen.

Inhaltsverzeichnis

Netzwerk- vs. Host-basierte Intrusion Detection

Intrusion Detection Systeme gehören zu einem von zwei Typen. Beide haben das gleiche Ziel – Eindringversuche oder verdächtige Aktivitäten, die möglicherweise zu Eindringversuchen führen, schnell zu erkennen – unterscheiden sich jedoch in der Position des Durchsetzungspunkts, der sich darauf bezieht, wo die Erkennung durchgeführt wird. Jede Art von Intrusion Detection Tool hat Vor- und Nachteile. Es gibt keinen wirklichen Konsens darüber, welches man bevorzugt. Einige schwören auf einen Typ, während andere nur dem anderen vertrauen. Wahrscheinlich haben beide recht. Die beste Lösung – oder die sicherste – ist wahrscheinlich eine, die beide Typen kombiniert.

Netzwerk-Intrusion-Detection-Systeme (NIDS)

Die erste Art von Intrusion Detection System wird Network Intrusion Detection System oder NIDS genannt. Diese Systeme arbeiten an der Grenze des Netzwerks, um die Erkennung zu erzwingen. Sie fangen und untersuchen den Netzwerkverkehr, suchen nach verdächtigen Aktivitäten, die auf einen Eindringversuch hinweisen könnten, und suchen auch nach bekannten Eindringmustern. Eindringlinge versuchen oft, bekannte Schwachstellen verschiedener Systeme auszunutzen, indem sie beispielsweise falsch formatierte Pakete an Hosts senden und diese auf eine bestimmte Weise reagieren lassen, die es ihnen ermöglicht, verletzt zu werden. Ein Network Intrusion Detection System wird höchstwahrscheinlich diese Art von Eindringversuchen erkennen.

Einige argumentieren, dass Network Intrusion Detection-Systeme besser sind als ihre hostbasierten Gegenstücke, da sie Angriffe erkennen können, noch bevor sie Ihre Systeme überhaupt erreichen. Einige neigen auch dazu, sie zu bevorzugen, weil sie nichts auf jedem Host installieren müssen, um sie effektiv zu schützen. Andererseits bieten sie wenig Schutz vor Insider-Angriffen, die leider keine Seltenheit sind. Um erkannt zu werden, muss der Einbruchsversuch eines Angreifers das NIDS durchlaufen, was selten geschieht, wenn er von innen kommt. Jede Technologie hat Vor- und Nachteile und im speziellen Fall der Intrusion Detection hält Sie nichts davon ab, beide Arten von Tools für den ultimativen Schutz zu verwenden.

Host Intrusion Detection Systeme (HIDS)

Host Intrusion Detection Systems (HIDS) arbeiten auf Host-Ebene; das hast du vielleicht schon an ihrem Namen erraten. Sie werden beispielsweise verschiedene Protokolldateien und Journale auf Anzeichen verdächtiger Aktivitäten überwachen. Eine andere Möglichkeit, Einbruchsversuche zu erkennen, besteht darin, Systemkonfigurationsdateien auf nicht autorisierte Änderungen zu überprüfen. Sie können diese Dateien auch auf bestimmte bekannte Angriffsmuster untersuchen. Beispielsweise kann bekannt sein, dass eine bestimmte Eindringmethode funktioniert, indem ein bestimmter Parameter zu einer bestimmten Konfigurationsdatei hinzugefügt wird. Ein gutes Host-basiertes Intrusion Detection System würde das abfangen.

Obwohl ihr Name vermuten lässt, dass alle HIDS direkt auf dem Gerät installiert sind, das sie schützen sollen, ist dies nicht unbedingt der Fall. Einige müssen auf allen Ihren Computern installiert werden, während andere nur die Installation eines lokalen Agenten erfordern. Einige erledigen sogar ihre gesamte Arbeit aus der Ferne ohne Agenten. Unabhängig davon, wie sie funktionieren, verfügen die meisten HIDS über eine zentrale Konsole, über die Sie jede Instanz der Anwendung steuern und alle Ergebnisse anzeigen können.

Methoden zur Erkennung von Eindringlingen

Angriffserkennungssysteme unterscheiden sich nicht nur durch den Durchsetzungspunkt, sie unterscheiden sich auch durch die Methode, mit der sie Angriffsversuche erkennen. Einige sind signaturbasiert, während andere anomaliebasiert sind. Die ersten arbeiten, indem sie Daten auf bestimmte Muster analysieren, die mit Einbruchsversuchen in Verbindung gebracht wurden. Dies ähnelt herkömmlichen Virenschutzsystemen, die auf Virendefinitionen beruhen. Die signaturbasierte Angriffserkennung basiert auf Angriffssignaturen oder -mustern. Sie vergleichen erfasste Daten mit Einbruchssignaturen, um Einbruchsversuche zu identifizieren. Natürlich funktionieren sie nicht, bis die richtige Signatur in die Software hochgeladen wurde, was manchmal erst passieren kann, nachdem eine bestimmte Anzahl von Computern angegriffen wurde und Herausgeber von Intrusion-Signaturen Zeit hatten, neue Update-Pakete zu veröffentlichen. Manche Anbieter sind recht schnell, andere konnten erst Tage später reagieren. Dies ist der Hauptnachteil dieses Nachweisverfahrens.

Die auf Anomalien basierende Angriffserkennung bietet einen besseren Schutz vor Zero-Day-Angriffen, die stattfinden, bevor eine Angriffserkennungssoftware die Möglichkeit hatte, die richtige Signaturdatei zu erwerben. Sie suchen nach Anomalien, anstatt zu versuchen, bekannte Angriffsmuster zu erkennen. Wenn beispielsweise jemand mehrmals hintereinander versucht, mit einem falschen Passwort auf ein System zuzugreifen, wird eine Warnung ausgelöst, da dies ein häufiges Anzeichen für einen Brute-Force-Angriff ist. Diese Systeme können verdächtige Aktivitäten im Netzwerk schnell erkennen. Jede Erkennungsmethode hat Vor- und Nachteile, und genau wie bei den beiden Arten von Tools sind die besten Tools wahrscheinlich diejenigen, die eine Kombination aus Signatur- und Verhaltensanalyse verwenden.

Erkennung oder Prävention?

Einige Leute neigen dazu, zwischen Intrusion Detection- und Intrusion Prevention-Systemen zu verwechseln. Obwohl sie eng miteinander verwandt sind, sind sie nicht identisch, obwohl es einige funktionale Überschneidungen zwischen den beiden gibt. Wie der Name schon sagt, erkennen Intrusion Detection-Systeme Einbruchsversuche und verdächtige Aktivitäten. Wenn sie etwas entdecken, lösen sie normalerweise eine Art Alarm oder Benachrichtigung aus. Es liegt dann an den Administratoren, die notwendigen Schritte zu unternehmen, um den Einbruchsversuch zu stoppen oder zu blockieren.

Intrusion Prevention Systems (IPS) gehen noch einen Schritt weiter und können Eindringlinge komplett verhindern. Intrusion Prevention-Systeme enthalten eine Erkennungskomponente – die funktional einem Intrusion Detection System entspricht – die automatisch Abhilfemaßnahmen auslöst, wenn ein Einbruchsversuch erkannt wird. Es ist kein menschliches Eingreifen erforderlich, um den Einbruchsversuch zu stoppen. Intrusion Prevention kann sich auch auf alles beziehen, was getan oder eingerichtet wird, um Eindringlinge zu verhindern. Als Intrusion-Prevention-Maßnahmen kommen beispielsweise Password Hardening oder Intruder Lockout in Frage.

Die besten Tools zur Erkennung von Netzwerkangriffen

Wir haben den Markt nach den besten netzwerkbasierten Intrusion Detection-Systemen durchsucht. Unsere Liste enthält eine Mischung aus echten Host-basierten Angriffserkennungssystemen und anderer Software, die über eine netzwerkbasierte Angriffserkennungskomponente verfügen oder zur Erkennung von Angriffsversuchen verwendet werden können. Jedes unserer empfohlenen Tools kann Ihnen dabei helfen, Eindringversuche in Ihr Netzwerk zu erkennen.

1. SolarWinds Threat Monitor – IT Ops Edition (KOSTENLOSE Demo)

SolarWinds ist ein gebräuchlicher Name im Bereich der Netzwerkverwaltungstools. Das Unternehmen besteht seit etwa 20 Jahren und hat uns einige der besten Netzwerk- und Systemverwaltungstools gebracht. Sein Flaggschiffprodukt, der Network Performance Monitor, punktet durchweg unter den Top-Tools zur Überwachung der Netzwerkbandbreite. SolarWinds stellt auch hervorragende kostenlose Tools her, die jeweils auf die spezifischen Bedürfnisse von Netzwerkadministratoren eingehen. Der Kiwi Syslog Server und der Advanced Subnet Calculator sind zwei gute Beispiele dafür.

Für die netzwerkbasierte Angriffserkennung bietet SolarWinds die Threat Monitor – IT Ops Edition an. Im Gegensatz zu den meisten anderen SolarWinds-Tools handelt es sich hier nicht um eine lokal installierte Software, sondern um einen Cloud-basierten Dienst. Sie abonnieren es einfach, konfigurieren es und es beginnt, Ihre Umgebung auf Einbruchsversuche und einige weitere Arten von Bedrohungen zu überwachen. Der Threat Monitor – IT Ops Edition kombiniert mehrere Tools. Es verfügt sowohl über netzwerk- als auch hostbasierte Intrusion Detection sowie Protokollzentralisierung und -korrelation und Security Information and Event Management (SIEM). Es ist eine sehr gründliche Bedrohungsüberwachungssuite.

Die Threat Monitor – IT Ops Edition ist immer auf dem neuesten Stand und erhält ständig aktualisierte Bedrohungsinformationen aus mehreren Quellen, einschließlich IP- und Domain-Reputation-Datenbanken. Es überwacht sowohl bekannte als auch unbekannte Bedrohungen. Das Tool verfügt über automatisierte intelligente Reaktionen zur schnellen Behebung von Sicherheitsvorfällen und bietet einige Intrusion Prevention-ähnliche Funktionen.

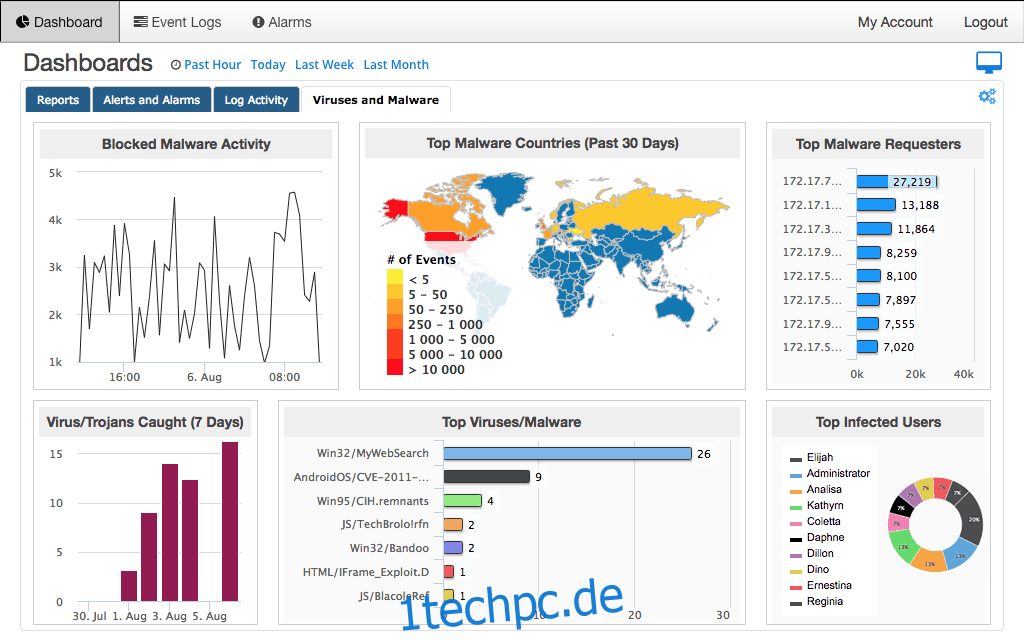

Die Warnfunktionen des Produkts sind ziemlich beeindruckend. Es gibt mehrfach bedingte, kreuzkorrelierte Alarme, die in Verbindung mit der Active-Response-Engine des Tools arbeiten und dabei helfen, wichtige Ereignisse zu identifizieren und zusammenzufassen. Das Berichtssystem ist genauso gut wie seine Warnmeldungen und kann verwendet werden, um die Einhaltung durch die Verwendung vorhandener vorgefertigter Berichtsvorlagen nachzuweisen. Alternativ können Sie benutzerdefinierte Berichte erstellen, die genau Ihren Geschäftsanforderungen entsprechen.

Die Preise für die SolarWinds Threat Monitor – IT Ops Edition beginnen bei 4.500 US-Dollar für bis zu 25 Knoten mit 10 Tagen Index. Sie können sich an SolarWinds wenden, um ein detailliertes Angebot zu erhalten, das an Ihre spezifischen Bedürfnisse angepasst ist. Und wenn Sie das Produkt lieber in Aktion sehen möchten, können Sie eine kostenlose Demo von SolarWinds anfordern.

2. Schnauben

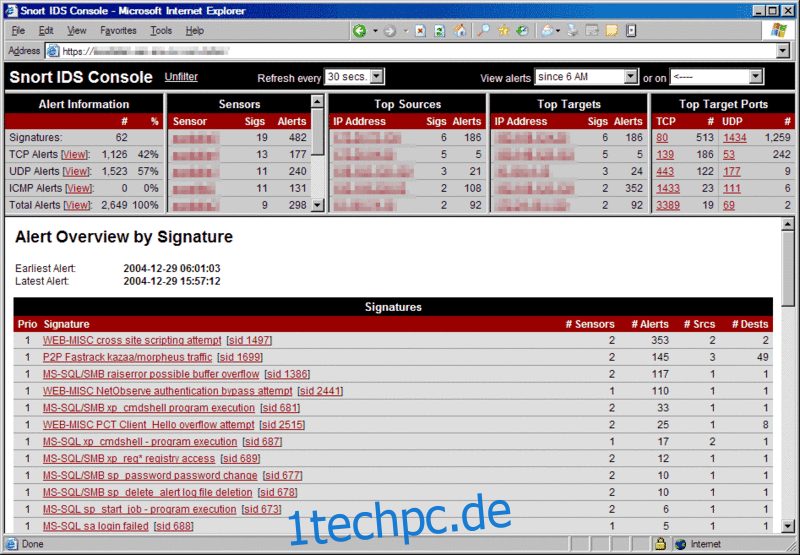

Snort ist sicherlich das bekannteste Open-Source-NIDS. Aber Snort ist eigentlich mehr als ein Tool zur Erkennung von Eindringlingen. Es ist auch ein Paket-Sniffer und ein Paket-Logger und es enthält noch einige andere Funktionen. Im Moment konzentrieren wir uns auf die Intrusion Detection-Funktionen des Tools, da dies das Thema dieses Beitrags ist. Die Konfiguration des Produkts erinnert an die Konfiguration einer Firewall. Es wird über Regeln konfiguriert. Sie können Basisregeln von der Snort-Website herunterladen und sie so verwenden, wie sie sind, oder sie an Ihre spezifischen Bedürfnisse anpassen. Sie können auch Snort-Regeln abonnieren, um automatisch die neuesten Regeln zu erhalten, wenn sie sich weiterentwickeln oder wenn neue Bedrohungen entdeckt werden.

Sort ist sehr gründlich und selbst seine Grundregeln können eine Vielzahl von Ereignissen erkennen, z. B. Stealth-Port-Scans, Pufferüberlaufangriffe, CGI-Angriffe, SMB-Sonden und Betriebssystem-Fingerabdrücke. Es gibt praktisch keine Begrenzung für das, was Sie mit diesem Tool erkennen können, und was es erkennt, hängt ausschließlich von dem Regelsatz ab, den Sie installieren. Bei den Erkennungsmethoden sind einige der grundlegenden Snort-Regeln signaturbasiert, während andere anomaliebasiert sind. Snort kann Ihnen daher das Beste aus beiden Welten bieten.

3. Surikata

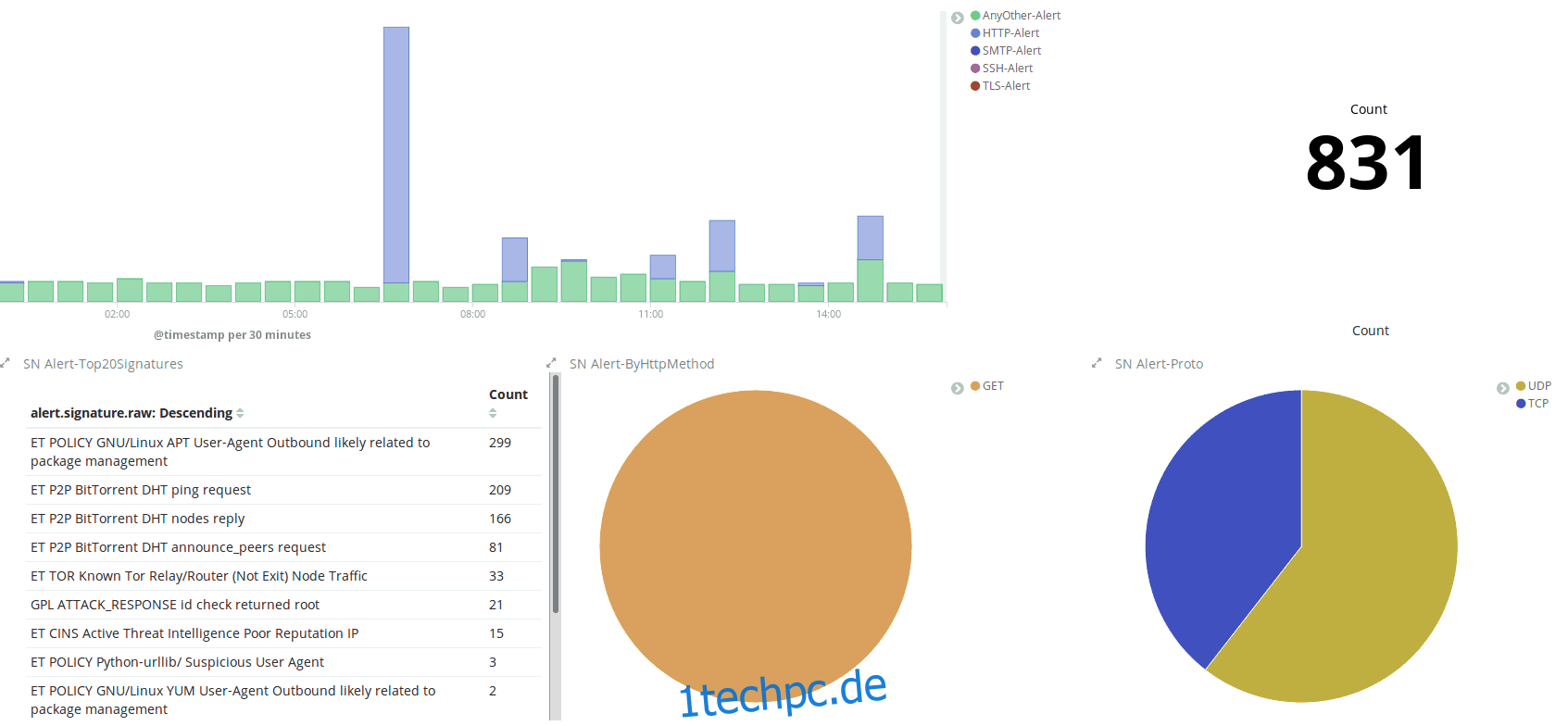

Suricata ist nicht nur ein Intrusion Detection System. Es hat auch einige Intrusion Prevention-Funktionen. Tatsächlich wird es als vollständiges Ökosystem zur Überwachung der Netzwerksicherheit beworben. Einer der besten Vorteile des Tools ist, wie es bis zur Anwendungsebene funktioniert. Dies macht es zu einem hybriden netzwerk- und hostbasierten System, mit dem das Tool Bedrohungen erkennen kann, die von anderen Tools wahrscheinlich unbemerkt bleiben würden.

Suricata ist ein echtes netzwerkbasiertes Intrusion Detection System und funktioniert nicht nur auf der Anwendungsebene. Es überwacht niedrigere Netzwerkprotokolle wie TLS, ICMP, TCP und UDP. Das Tool versteht und decodiert auch übergeordnete Protokolle wie HTTP, FTP oder SMB und kann Einbruchsversuche erkennen, die in ansonsten normalen Anfragen verborgen sind. Das Tool bietet auch Funktionen zum Extrahieren von Dateien, mit denen Administratoren jede verdächtige Datei untersuchen können.

Die Anwendungsarchitektur von Suricata ist ziemlich innovativ. Das Tool verteilt seine Arbeitslast auf mehrere Prozessorkerne und Threads, um die beste Leistung zu erzielen. Bei Bedarf kann es sogar einen Teil seiner Verarbeitung auf die Grafikkarte auslagern. Dies ist eine großartige Funktion, wenn Sie das Tool auf Servern verwenden, da deren Grafikkarte normalerweise nicht ausgelastet ist.

4. Bro Netzwerksicherheitsmonitor

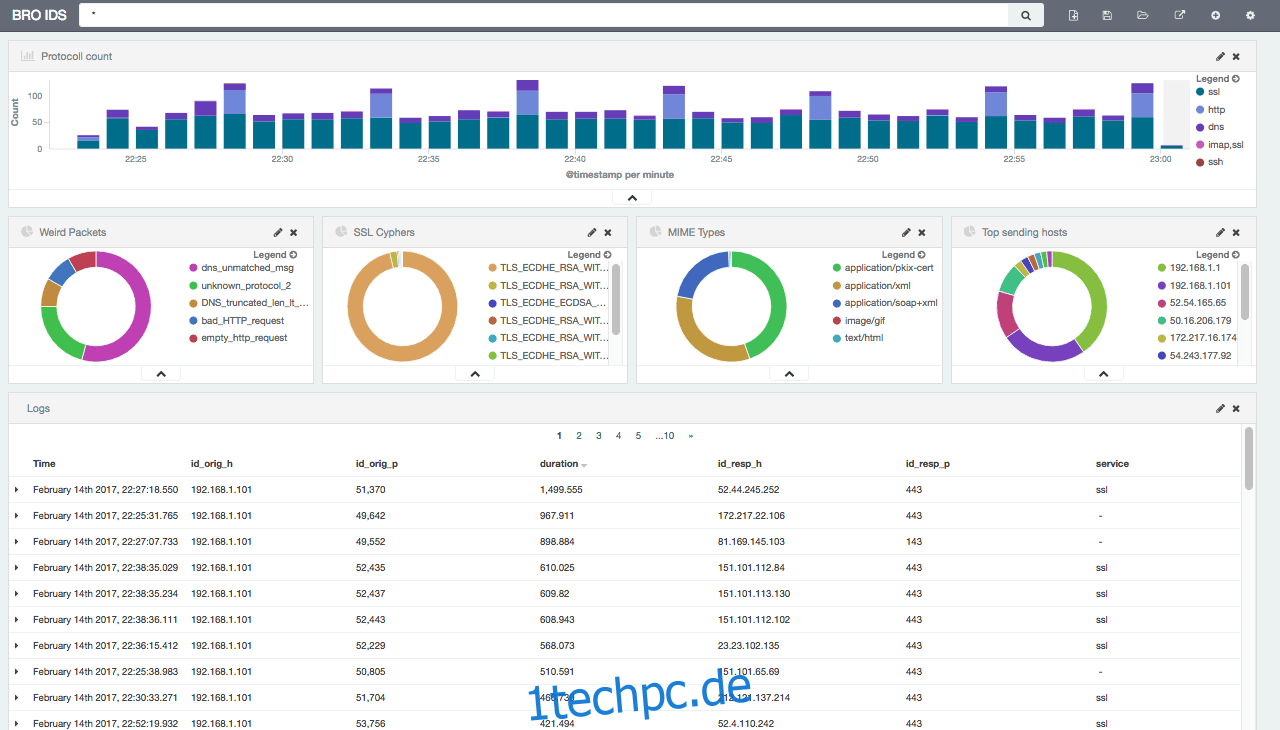

Der Bro Network Security Monitor, ein weiteres kostenloses Netzwerk-Intrusion-Detection-System. Das Tool arbeitet in zwei Phasen: Verkehrsprotokollierung und Verkehrsanalyse. Genau wie Suricata arbeitet Bro Network Security Monitor auf mehreren Ebenen der Anwendungsebene. Dies ermöglicht eine bessere Erkennung von geteilten Eindringversuchen. Das Analysemodul des Bro Network Security Monitor besteht aus zwei Elementen. Das erste Element wird als Ereignismaschine bezeichnet und verfolgt auslösende Ereignisse wie Netzwerk-TCP-Verbindungen oder HTTP-Anforderungen. Die Ereignisse werden dann von Richtlinienskripten, dem zweiten Element, analysiert, die entscheiden, ob ein Alarm ausgelöst und/oder eine Aktion gestartet wird oder nicht. Die Möglichkeit, eine Aktion zu starten, verleiht dem Bro Network Security Monitor eine IPS-ähnliche Funktionalität.

Mit dem Bro Network Security Monitor können Sie HTTP-, DNS- und FTP-Aktivitäten verfolgen und auch den SNMP-Verkehr überwachen. Dies ist eine gute Sache, da SNMP häufig zur Netzwerküberwachung verwendet wird, es sich jedoch nicht um ein sicheres Protokoll handelt. Und da es auch zum Ändern von Konfigurationen verwendet werden kann, könnte es von böswilligen Benutzern ausgenutzt werden. Mit dem Tool können Sie auch Änderungen an der Gerätekonfiguration und SNMP-Traps beobachten. Es kann unter Unix, Linux und OS X installiert werden, ist aber nicht für Windows verfügbar, was vielleicht sein Hauptnachteil ist.

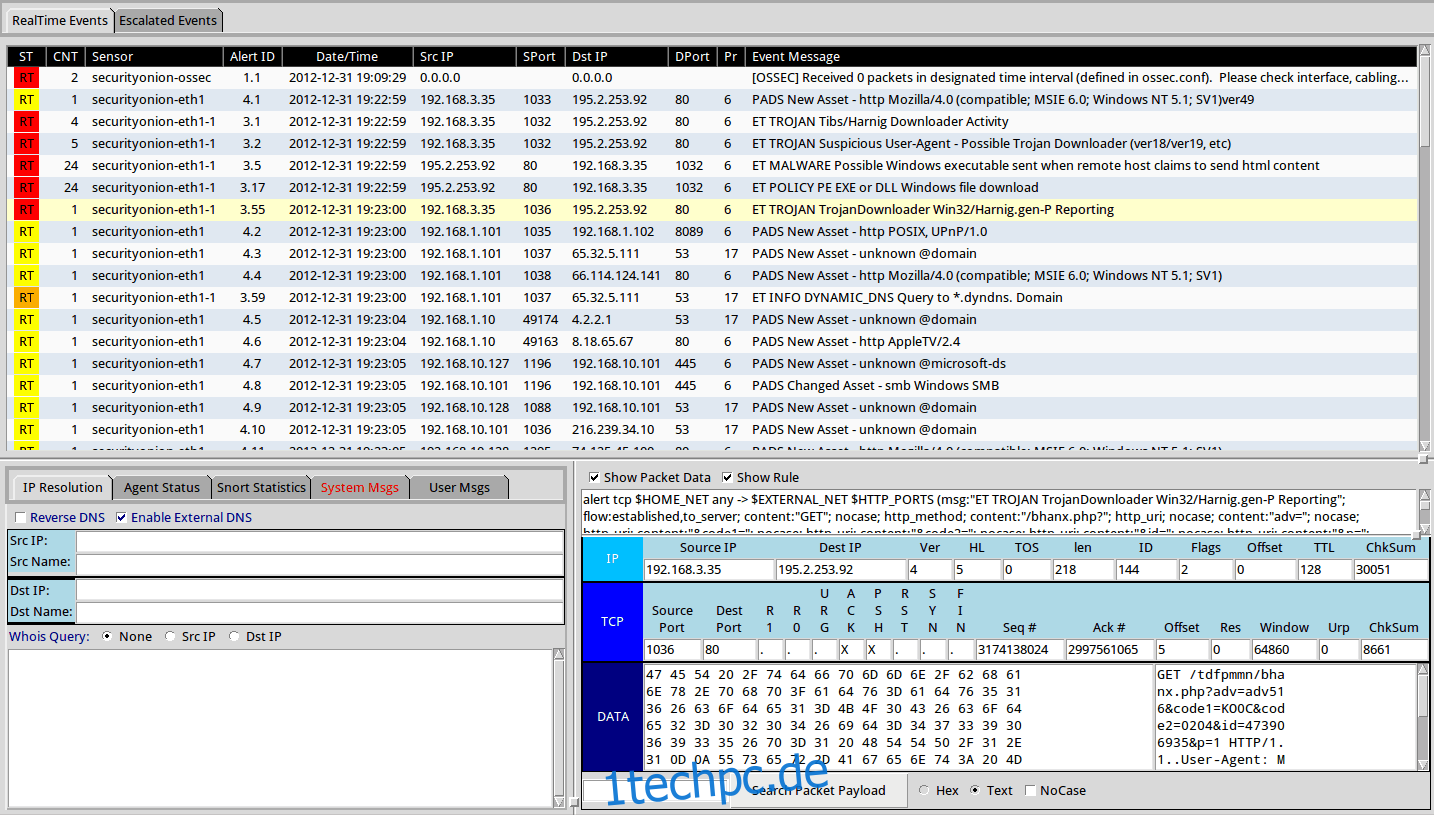

5. Sicherheitszwiebel

Es ist schwer zu definieren, was die Sicherheitszwiebel ist. Es ist nicht nur ein System zur Erkennung oder Verhinderung von Eindringlingen. In Wirklichkeit handelt es sich um eine vollständige Linux-Distribution mit Schwerpunkt auf Intrusion Detection, Unternehmenssicherheitsüberwachung und Protokollverwaltung. Als solches kann es Administratoren viel Zeit sparen. Es enthält viele Tools, von denen wir einige gerade überprüft haben. Security Onion umfasst Elasticsearch, Logstash, Kibana, Snort, Suricata, Bro, OSSEC, Sguil, Squert, NetworkMiner und mehr. Um die Einrichtung zu vereinfachen, wird die Distribution mit einem benutzerfreundlichen Einrichtungsassistenten gebündelt, mit dem Sie Ihr Unternehmen innerhalb von Minuten schützen können. Wenn wir die Sicherheitszwiebel in einem Satz beschreiben müssten, würden wir sagen, sie ist das Schweizer Taschenmesser der Unternehmens-IT-Sicherheit.

Eines der interessantesten Dinge an diesem Tool ist, dass Sie alles in einer einfachen Installation erhalten. Für die Angriffserkennung bietet Ihnen das Tool sowohl netzwerk- als auch hostbasierte Angriffserkennungstools. Das Paket kombiniert auch Tools, die einen signaturbasierten Ansatz verwenden, und Tools, die auf Anomalien basieren. Darüber hinaus finden Sie eine Kombination aus textbasierten und GUI-Tools. Es gibt wirklich eine hervorragende Mischung aus Sicherheitstools. Die Sicherheitszwiebel hat einen Hauptnachteil. Bei so vielen mitgelieferten Tools kann sich die Konfiguration aller als eine beträchtliche Aufgabe herausstellen. Sie müssen jedoch nicht alle Tools verwenden und konfigurieren. Sie können nur diejenigen auswählen, die Sie verwenden möchten. Selbst wenn Sie nur ein paar der enthaltenen Tools verwenden, wäre dies wahrscheinlich eine schnellere Option, als sie separat zu installieren.