Priorisieren Sie die Sicherheit von IT-Assets in Ihrem Unternehmen vor allem anderen? Dann brauchen Sie die besten hier beschriebenen Tools zur Verwaltung des Identitätszugriffs.

In der heutigen digitalen Landschaft ist Sicherheit das Hauptanliegen für jedes Unternehmen. Hacker entwickeln neue Techniken und Tools, um Daten von Unternehmen zu stehlen und sie im Dark Web zu verkaufen.

Harte Hacker würden Sie einfach dazu bringen, Lösegeld in Millionenhöhe zu zahlen, indem sie Ihre gesamte IT-Infrastruktur kapern, einschließlich kritischer Datenbanken, die Tausenden von Benutzern schaden könnten.

Daher nutzen Unternehmen robuste IAM-Tools neben strengen Datensicherheits- und Passwortrichtlinien als Redundanzressource für die Sicherheit von Geschäftsdaten.

Inhaltsverzeichnis

Was ist Identity Access Management (IAM)?

Identity Access Management (IAM) ist eine Reihe von Apps, Richtlinien und Tools, die überwachen, pflegen und definieren, welcher Mitarbeiter oder Stakeholder Zugriff auf welche digitalen Assets hat.

Für Unternehmen sind digitale Assets hauptsächlich App-Server, Kundendatenbanken, ERP-Tools, Abrechnungs-Apps, Zahlungs-Apps, Gehaltsdaten von Mitarbeitern und mehr.

In DevSecOps bedeutet der Zugriff auf digitale Assets die Überprüfung von Code-Repositories, den Zugriff auf CI/CD-Pipelines, externe und interne Wissensdatenbanken, Plattformen als Service, Intranets, Softwareprotokolle und geschäftliche Kommunikationskanäle.

Kurz gesagt, Sie oder der Cybersicherheitsadministrator müssen den Zugriff auf alle digitalen Ressourcen kontrollieren, auf die Ihr Unternehmen für einen reibungslosen Betrieb angewiesen ist.

Bedarf an Identity Access Management (IAM)

Zunächst einmal benötigen Sie ein IAM, um bestehenden und neuen Mitarbeitern Zugriff auf Unternehmensanwendungen und -ressourcen zuzuweisen. Mit wenigen Klicks können Sie jemandem den Zugriff auf ein ERP entziehen oder bei Bedarf Zugriff gewähren.

IAMs ermöglichen es Ihnen, bei der Unternehmenssicherheit proaktiver als reaktiv vorzugehen. Es ist keine gute Idee, Sicherheitsrichtlinien in einem Unternehmen strikt anzuwenden, nachdem es von Datenschutzverletzungen und Umsatzeinbußen betroffen ist.

Stattdessen müssen Sie Datensicherheits- und Zugriffskontrollrichtlinien vom ersten Tag an durchsetzen, um Reputations- und Geldverluste zu vermeiden.

Weitere nennenswerte Gründe für eine IAM-Lösung sind:

- Machen Sie Ihre Unternehmenssicherheit skalierbar, indem Sie eine Cloud-App verwenden, die 10 bis Tausende von Mitarbeitern verfolgen kann, die kontinuierlich auf Server, Codebasen, Containerpakete, Kundendaten, Zahlungsmethoden usw. zugreifen.

- Stoppen Sie Datenschutzverletzungen dort, wo sie beginnen, und dämmen Sie so die Situation ein, bevor sich die Medien, die Öffentlichkeit und die Investoren einmischen.

- Machen Sie keine Verschwendung für Lizenzen und Ressourcenzuweisungen, indem Sie solche Geschäftsressourcen immer scannen. Weisen Sie dann die erforderlichen Ressourcen dynamisch zu, um Geld zu sparen und zu verhindern, dass Geschäftsdaten in die falschen Hände geraten.

Wie funktioniert Identity Access Management?

Zum Schutz von Geschäftsdaten funktioniert eine IAM-Lösung, indem sie die folgenden Sicherheitsfunktionen und -tools bereitstellt:

#1. Single-Sign-On-Zugriff

Eine IAM-Lösung bietet nahtlosen Zugriff auf alle Geschäftsanwendungen und Konten über Unternehmens-E-Mail. Mitarbeiter müssen sich nicht unzählige Benutzerkonten und Passwörter merken.

#2. Protokollieren, prüfen und melden

Zeichnen Sie jede Aktion in Ihrer IT-Infrastruktur auf und berichten Sie Ihnen mit Daten über aktuelle Sicherheitsvorfälle, Kennwortrücksetzungsereignisse, Anmeldeanfragen von externen Netzwerken und mehr.

#3. Benutzerberechtigung

Es verhindert, dass Benutzer unzulässige Änderungen an Ihren Systemen, Apps und Websites vornehmen, indem es ihre Aktionen regelmäßig autorisiert, indem es die Benutzerkontendatenbank nach kürzlich vorgenommenen Änderungen durchsucht.

#4. Benutzerauthentifizierung

IAM erzwingt jedes Mal eine Sicherheitsauthentifizierung, wenn sich ein Mitarbeiter bei Ihren Geschäftssystemen anmeldet. Es könnte Passwörter, Handytexte, Zugriff auf physische Sicherheitsschlüssel, CAPTCHAs und mehr bieten. Es drängt den Benutzer auch dazu, Passwörter und andere Anmeldeinformationen regelmäßig zu ändern.

#5. Bereitstellung und Widerruf von Benutzerberechtigungen

Sobald Sie ein Benutzerkonto im IAM-Tool erstellt haben, stellt es je nach Rolle oder Bezeichnung den Zugriff auf bestimmte Geschäftssysteme bereit. IAM-Tools können diese Bereitstellungsanfragen durch mehrere Manager leiten, um Genehmigungen an mehreren Stellen sicherzustellen.

Darüber hinaus werden durch das Löschen eines Benutzers aus dem IAM sofort vorherige App- und Datenbankzugriffe entfernt. Dies geschieht in Echtzeit, und das Tool sperrt einen Mitarbeiter, selbst wenn er aktiv an einer App arbeitet.

#6. Systembenutzer verwalten

IAM-Tools lassen sich in alle Geschäftsdatenbanken, Apps, Server, virtuellen Desktops und Cloud-Speicher integrieren. Sie müssen nur ein Benutzerprofil im IAM-Tool erstellen, und die entsprechende Person erhält die von Ihnen bereitgestellte App und den Datenzugriff.

Wie hilft Ihnen ein Identity Access Management Tool?

Ein effizientes IAM-Tool hilft Ihrem Unternehmen auf folgende Weise:

- Bieten Sie eine einzige Quelle der Wahrheit für alles rund um digitale Daten und Asset-Sicherheit

- Lassen Sie einen neuen Mitarbeiter am ersten Tag mit der Arbeit beginnen, indem Sie Sicherheitsfreigaben mit wenigen Klicks bereitstellen

- Schützen Sie Geschäftsdaten, indem Sie Mitarbeitern, die das Unternehmen verlassen, sofort den Zugriff entziehen

- Warnung vor Sicherheitsvorfällen, damit Sie Maßnahmen ergreifen können, bevor Sie schwere Schäden erleiden

- Verhindern Sie Belästigung durch Whistleblower und Insider-Bedrohungen

- Blockieren Sie anomale Aktionen von Mitarbeitern oder externen Anbietern, indem Sie verdächtiges Verhalten mithilfe von künstlicher Intelligenz (KI) und maschinellem Lernen (ML) erkennen.

Als Nächstes besprechen wir Funktionen, nach denen Sie im IAM-Tool suchen müssen.

Funktionen des IAM-Tools

Stellen Sie beim Kauf eines IAM-Tools sicher, dass es mit den folgenden unverzichtbaren Funktionen ausgestattet ist:

- Die Betriebskosten sollten nicht auf der höheren Seite liegen.

- Das Tool muss eine benutzerkontenbasierte Abrechnung anbieten. Sie zahlen weniger, wenn Sie mehrere Konten erstellen. Sie zahlen mehr, wenn Sie mehr Konten erstellen. Und es sollte einen Mengenrabatt für die Verwaltung von Massenkonten geben.

- Die IAM-Lösung muss die sechs Standardfunktionen bieten. Dies sind Single Sign-On, Berichterstellung, Authentifizierung, Autorisierung, Berechtigungsbereitstellung und ein Management-Dashboard.

- Das Tool muss einer Zero-Trust-Autorisierungsrichtlinie folgen.

- Es sollte das Authentifizierungssystem randomisieren, um die Benutzer über ihre Verantwortlichkeiten für die Datensicherheit zu informieren.

Nachdem Sie nun die Grundlagen des Identity Access Management-Konzepts entdeckt haben, finden Sie unten einige ideale Tools für jedes digitale Unternehmen:

AWS Identitäts- und Zugriffsverwaltung

Wenn Sie Cloud-Apps, Datenbanken und Analyseprojekte auf Amazon Web Services hosten, ist AWS IAM die ideale Lösung zum Schutz von Geschäftsdaten. Es bietet viele Funktionen, aber die folgenden sind von größter Bedeutung:

- IAM-Zugriffsanalysator

- IAM-Identitätszentrum

- IAM-Konto oder Benutzerrollen verwalten

- Verwalten Sie IAM-Berechtigungen wie Bereitstellung und Widerruf

- Multi-Faktor-Authentifizierung für strenge Datensicherheit und Rechenschaftspflicht

Sie sollten AWS IAM verwenden, wenn Sie Folgendes in Ihrem Unternehmen benötigen:

- Weisen Sie granulare Berechtigungen zu und verwenden Sie Attribute wie Rolle, Team, Standort usw. für die Kontobereitstellung

- Kontrollieren Sie Konten einzeln oder in großen Mengen

- Implementieren Sie Datensicherheitspraktiken im gesamten Unternehmen mit wenigen Klicks

- Pflegen Sie eine Richtlinie mit den geringsten Rechten für geschäftliche Apps und Daten

AWS bietet umfangreiche Ressourcen zur Implementierung und zum Betrieb von AWS IAM. So können Sie schnell lernen und im Handumdrehen loslegen.

Okta IAM

Wenn Sie nach einer Komplettlösung für Identitätsmanagement und identitätsbasierte Dienstbereitstellung suchen, probieren Sie Okta aus. Es verfügt über mehr als 7.000 Business-App-Integrationen. Das Okta-Integrationsmanagementteam arbeitet auch aktiv an App-Entwicklungsprojekten, die in Zukunft Apps veröffentlichen werden.

Zu den wichtigsten IAM-Funktionen gehören viele Funktionen, darunter die folgenden:

- Universelle Anmeldung

- Einmalige Anmeldung

- Passwortlos

- Adaptive MFA

- Lebenszyklusverwaltung

- Arbeitsabläufe

- Identitäts-Governance

Okta hat zwei verschiedene Dienste in der Identitätszugriffsverwaltungslandschaft. Die erste Lösung ist ein kundenorientierter Service. Wenn Sie Endbenutzern SaaS-Dienste anbieten, OTT-Videoplattformen, abonnementbasierte Websites oder Webinhalte hinter einer Paywall hosten, können Sie Customer Identity by Okta verwenden.

Darüber hinaus können Sie die Workforce Identity Cloud verwenden, um Mitarbeitern, Lieferanten, Kunden, Mitarbeitern und Freiberuflern den Zugriff auf Ihre Geschäftsressourcen innerhalb oder außerhalb der Cloud zu ermöglichen.

ManageEngine

ManageEngine AD360 von Zoho ist ein integriertes IAM-Tool, mit dem IT-Sicherheitsadministratoren Benutzeridentitäten ändern, bereitstellen und widerrufen können. Damit können Sie den Benutzerzugriff auf Netzwerkressourcen auf öffentlichen, privaten, hybriden oder lokalen Servern steuern.

All dies können Sie über Exchange Server, lokales Active Directory und Cloud-Anwendungen von einer zentralen Software oder einem Web-Dashboard aus tun.

Kurz gesagt, ManageEngine AD360 verschafft Ihren Mitarbeitern in der Lohn- und Gehaltsabrechnung in wenigen Minuten schnellen Zugriff auf Apps, ERPs, Kundendaten, Unternehmens-Wikis usw. Dann können Sie den Zugriff widerrufen, wenn sie das Unternehmen verlassen oder wenn Sie der Meinung sind, dass der Zugriff für diesen bestimmten Mitarbeiter nicht mehr benötigt wird.

SailPoint IAM

Die IAM-Lösung von SailPoint basiert auf einem zentralen IAM-System, das durch Integration, Automatisierung und Intelligenz gesteuert wird. Rund um das zentrale Identitätszugriffsverwaltungssystem gibt es Unterfunktionen.

Diese Submodule stellen sicher, dass die IAM-Lösung Ihres Unternehmens 24*7 störungsfrei funktioniert. Einige bemerkenswerte Unterfunktionen sind wie unten erwähnt:

- Verwaltung von SaaS-Tools

- Automatisierte Bereitstellung und Sperrung von Benutzerkonten

- KI-basierte Zugriffsempfehlungen

- IAM-Workflows

- Datenanalyse und Zugriffserkenntnisse

- Digitale Zertifikate für den Zugriff auf Apps, das Lesen von Dateien usw

- Passwortverwaltung, Zurücksetzen und Blacklisting

- Verwalten Sie den Zugriff auf Dateien und Dokumente

- Gehen Sie auf Zugriffsanfragen ein

SailPoint bietet IAM-Lösungen für verschiedene Branchen wie Gesundheitswesen, Fertigung, Banken, Behörden, Bildung und mehr.

Die IAM-Tools bieten komfortable Services wie die Zero-Trust-Implementierung, die Ihre IT-Infrastruktur effizient macht, Vorschriften einhält und Ressourcen überall und jederzeit sichert.

Fortinet IAM-Lösungen

Fortinet IAM-Lösungen bieten die Sicherheitsfunktionen, die erforderlich sind, um die Identität von Mitarbeitern, Kunden, Anbietern und Geräten zu bestätigen, wenn sie in Ihr Intranet oder Internet-Netzwerk gelangen.

Seine wesentlichen Merkmale und Vorteile sind wie folgt:

- Es stellt sicher, dass ordnungsgemäß authentifizierte, autorisierte und validierte Benutzer auf Ihre Geschäftsressourcen innerhalb oder außerhalb der Cloud zugreifen können

- Die Multi-Faktor-Authentifizierung stellt sicher, dass der ursprüngliche Benutzer auf zulässige Ressourcen zugreift. Im Falle einer Datenschutzverletzung wissen Sie, an wen Sie sich wenden können.

- Fortinet SSO gewährleistet nahtlosen Zugriff auf die IT-Infrastruktur, ohne sich ein Passwort merken zu müssen. Es verwendet SAML-, OIDC-, 0Auth- und API-Unterstützung.

- Fortinet IAM unterstützt Bring-Your-Own-Device (BYOD)-Richtlinien, Gastkonten, Ad-hoc-Zugriff und vieles mehr.

JumpCloud-IAM

JumpCloud hilft Ihnen, die Kosten für den Besitz einer IAM-Lösung über die einheitliche Geräte- und IAM-Lösung um mehrere Ziffern zu senken. Mit seinem Service minimieren Sie die Gemeinkosten und die IAM-Systemkomplexität und stellen außerdem sicher, dass Sie mit weniger IT-Anbietern zu tun haben.

Sobald Sie die Lösungen eingerichtet haben, können Sie Mitarbeitern, Praktikanten, Kunden, Stakeholdern, Anbietern und Besuchern den Zugriff auf die IT-Infrastruktur über die folgende Geschäftslogik ermöglichen:

- Gewähren Sie Zugriff auf eine beliebige oder ausgewählte Ressource

- Gewähren Sie Zugriff von einem beliebigen oder ausgewählten Standort aus

- Gewähren Sie Zugang mit einer physischen oder digitalen Identität

- Genehmigen Sie den Zugriff aus der Cloud

- Gewähren Sie Zugriff auf vertrauenswürdige Hardware oder Software

Mit seinem IAM-Tool können Sie Prozesse, Workflows, Geräte und Personen von einer Webanwendung aus verwalten, die in einem von JumpCloud verwalteten offenen Verzeichnis gehostet wird.

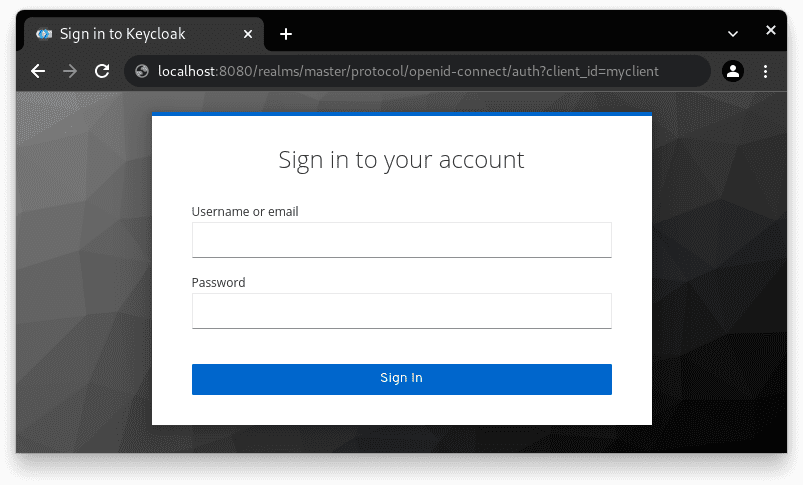

Keycloak Open-Source-IAM

Keycloak ist ein Open-Source-IAM-Produkt, das mit Zuschüssen und Sponsoring von Red Hat ständig weiterentwickelt wird. Wenn Ihr Unternehmen individuell entwickelte IAM-Lösungen benötigt, die andere Unternehmen nicht anbieten, können Sie Keycloak ausprobieren.

Seine bemerkenswerten Merkmale sind wie folgt:

- Keycloak SSO für Anmeldungen und Abmeldungen für viele Apps in einer Organisation oder Plattform

- Erstellen Sie Anmeldeseiten für soziale Netzwerke, damit Benutzer Ihre Cloud-Dienste mit Google-, GitHub- und Facebook-Konten nutzen können

- Sie können Ihre eigene IAM-Lösung mit der Codebasis von Keycloak und Ihrer relationalen Datenbank erstellen

- Sie können diese IAM-Lösung in Active Directory-Server und Lightweight Directory Access Protocol (LDAP) integrieren.

Sein Server steht mit der Keycloak-Codebasis, dem Container-Image und dem Operator zum kostenlosen Download zur Verfügung.

Ping-Identität

Ping Identity nutzt seine proprietäre PingOne-Cloud für die Verwaltung des Identitätszugriffs über die Cloud-Plattform und leitet den Benutzer dann zu einer anderen Cloud oder einem lokalen Server weiter. Die PingOne-Cloud eignet sich für Ihre kundenorientierten Workloads und die interne Belegschaft.

Sie erstellen ein Konto für einen zugelassenen Benutzer in der PingOne-Cloud und erstellen einen Authentifizierungsworkflow. Ping Identity orchestriert die Kunden- oder Mitarbeiterreise zu einer Geschäftsanwendung über einen voreingestellten Workflow.

Es umfasst die folgenden Schritte:

- Benutzerdaten und Gerät erkennen

- Überprüfung des Benutzers

- Profilerstellung der Benutzeraktivität auf Ihren IT-Ressourcen

- Authentifizieren Sie sich mit sekundären Sicherheitsprotokollen

- Geschäftsbeteiligte autorisieren den neuen Benutzer

- Der Benutzer erhält nahtlosen Zugriff auf die ausgewählten Apps und Datenbanken

Letzte Worte

Das richtige Identity Access Management-Tool zu finden, ist kein Kinderspiel. IT-Administratoren und Cybersicherheitsmanager verbrennen wochenlange Arbeitsstunden, um zu entscheiden, welches Tool ihnen hilft, das gewünschte Sicherheitsniveau festzulegen.

Sie können Geld und Zeit sparen und gesund bleiben, indem Sie einige der besten IAM-Tools ausprobieren, die oben in diesem Artikel erwähnt wurden.

Als nächstes kommen die besten Techniken zum Schutz vor Cyberangriffen.