Das Cloud Security Posture Management bietet eine Möglichkeit, die Cloud-Umgebung kontinuierlich zu überwachen, Transparenz zu schaffen und Schwachstellen zu identifizieren und zu beheben, während gleichzeitig potenzielle Risiken vorhergesagt werden.

Die Sicherung einer Cloud-Umgebung ist heute aufgrund ihrer dynamischen Natur und der Art und Weise, wie sie sich mit Hunderten von Netzwerken und anderen Ressourcen verbindet und trennt, schwierig. Mangelnde Sichtbarkeit könnte zu unbemerkten Fehlkonfigurationen und anderen Sicherheitslücken führen, die Angreifer ausnutzen und unbefugten Zugriff auf die Infrastruktur erlangen können.

In der Regel vergrößern falsche und unsichere Konfigurationen die Angriffsfläche und erleichtern Kriminellen den Angriff. Letztendlich führt dies zur Offenlegung sensibler oder vertraulicher Informationen, Bußgeldern bei Nichteinhaltung, finanziellen und Reputationsverlusten sowie anderen Risiken.

Im Idealfall stellt eine Cloud Security Posture Management (CSPM)-Bereitstellung sicher, dass die Sicherheit der Cloud-Umgebung an Best Practices und festgelegten Regeln und Erwartungen ausgerichtet ist.

Quelle: my.f5.com

Inhaltsverzeichnis

Was ist Cloud Security Posture Management (CSPM)?

Cloud Security Posture Management (CSPM) ist eine Reihe von Tools und Praktiken, die es Organisationen ermöglichen, die Cloud zu bewerten und Fehlkonfigurationen, Compliance-Verstöße und andere Sicherheitsrisiken zu identifizieren und zu beheben.

Während einige Cloud-Service-Anbieter wie Amazon AWS, Google Cloud, Microsoft und andere über integrierte CSPM-Funktionen verfügen, sollten Organisationen auf anderen Plattformen, die diese nicht anbieten, Tools von Drittanbietern in Betracht ziehen.

Die Lösungen spielen eine wichtige Rolle bei der Cloud-Sicherheit, indem sie IT-Teams bei Sicherheitsfehlkonfigurationen, Risiken, Nichteinhaltung und anderen Schwachstellen identifizieren, beheben oder warnen. Einige Tools bieten eine automatisierte Erkennung und Behebung von Fehlern.

Neben der Erkennung und Minderung von Risiken bietet ein CSPM-Tool eine kontinuierliche Überwachung und Transparenz der Cloud-Sicherheitslage des Unternehmens. Darüber hinaus bieten einige Tools Empfehlungen zum Erhöhen der Sicherheit.

Warum ist Cloud Security Posture Management wichtig?

Da die Cloud eine Vielzahl unterschiedlicher Technologien und Komponenten umfasst, wird es für Unternehmen schwierig, den Überblick zu behalten, insbesondere wenn sie nicht über die richtigen Tools verfügen.

Jede Organisation, die Cloud-Dienste nutzt, sollte die Verwendung eines CSPM-Tools in Betracht ziehen. Dies ist insbesondere für Unternehmen mit kritischen Workloads, in stark regulierten Branchen und für Unternehmen mit mehreren Konten für Cloud-Dienste von entscheidender Bedeutung.

Zu den Vorteilen der Verwendung von CSPM gehören:

- Kontinuierliches Scannen und Bestimmen des Sicherheitsstatus in Echtzeit.

- Ermöglicht einer Organisation, kontinuierliche Transparenz über die gesamte Cloud-Infrastruktur zu erlangen.

- Automatische Erkennung und Behebung von Fehlkonfigurationen und Compliance-Problemen

- Durchführen von Compliance-Benchmarking und -Audits, um sicherzustellen, dass die Organisation Best Practices befolgt.

Trotz der Flexibilität und Produktivität, die die Cloud-Infrastruktur bietet, leidet sie unter einer Vielzahl von Sicherheitsherausforderungen, insbesondere wenn Fehlkonfigurationen und andere schlechte Praktiken die Angriffsfläche vergrößern. Um diese anzugehen, sollten Unternehmen CSPM-Tools einsetzen, um Transparenz zu schaffen und die Risiken zu identifizieren und zu beheben.

Ein typisches CSPM-Tool überwacht die Cloud-Infrastruktur kontinuierlich und generiert eine Warnung, wenn es ein Problem erkennt. Je nach Problem kann das Tool das Risiko automatisch beheben.

Ansonsten ermöglicht eine zeitnahe Alarmierung auch der Security, den Entwicklern oder anderen Teams, das Problem rechtzeitig zu beheben. Darüber hinaus ermöglicht ein CSPM Unternehmen, alle Lücken zu identifizieren und zu beheben, die zwischen dem aktuellen und dem gewünschten Zustand ihrer Cloud-Umgebung bestehen können.

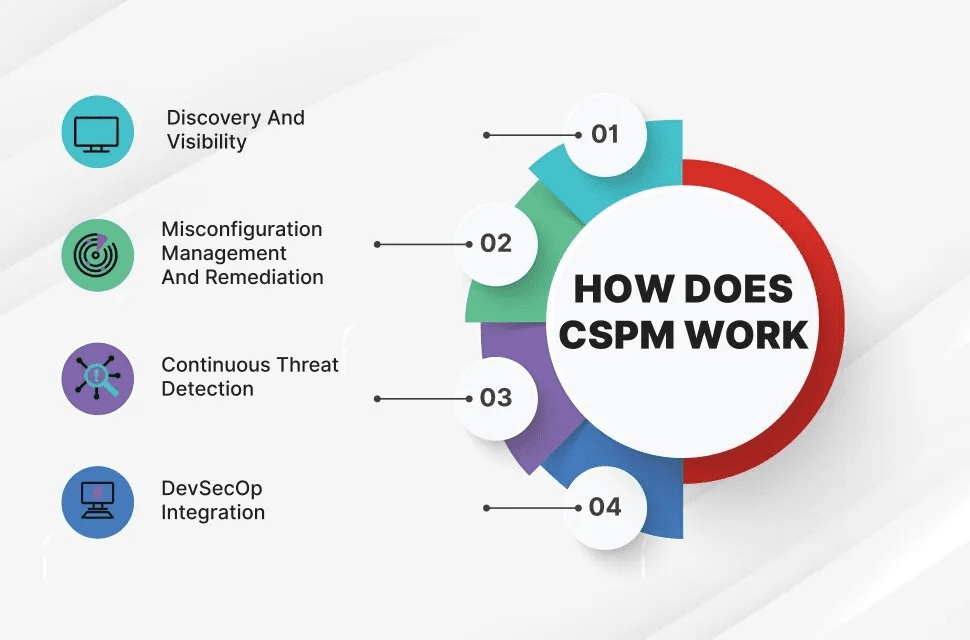

Wie funktioniert CSPM?

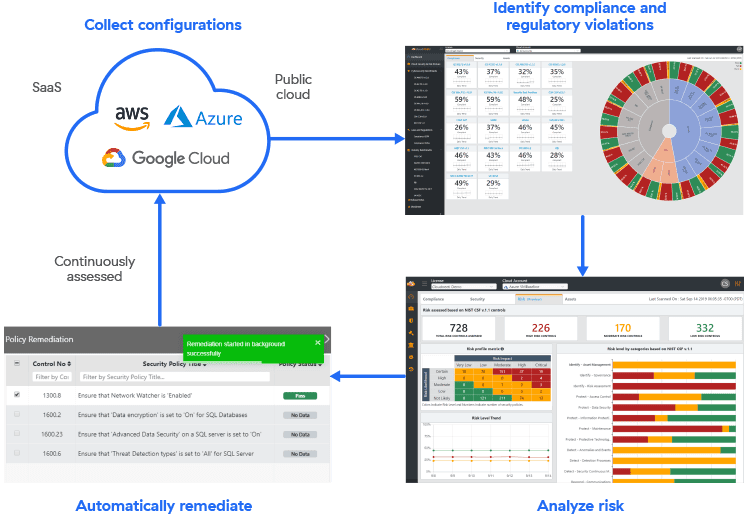

Eine CSPM-Lösung bietet eine kontinuierliche Überwachung und Visualisierung der Cloud-Infrastruktur, um die Erkennung und Klassifizierung verschiedener Cloud-Komponenten zu ermöglichen und bestehende und potenzielle Risiken zu bewerten.

Die meisten Tools vergleichen aktive Richtlinien und Konfigurationen mit einer festgelegten Baseline, um Abweichungen und Risiken zu identifizieren. Darüber hinaus funktionieren einige regelbasierte CSPM-Lösungen gemäß den festgelegten Regeln.

Auf der anderen Seite verwenden einige Lösungen maschinelles Lernen, um Änderungen in den Technologien und im Benutzerverhalten zu erkennen und dann den Vergleich anzupassen.

Ein typisches CSPM hat die folgenden Hauptfunktionen:

- Überwachen Sie kontinuierlich die Cloud-Umgebung und -Dienste und sorgen Sie für vollständige Transparenz der Komponenten und Konfigurationen.

- Vergleichen Sie die Cloud-Konfigurationen und -Richtlinien mit einer Reihe akzeptabler Richtlinien.

- Erkennen Sie Fehlkonfigurationen und Richtlinienänderungen.

- Identifizieren Sie bestehende, neue und potenzielle Bedrohungen.

- Korrigieren Sie Fehlkonfigurationen basierend auf vorgefertigten Regeln und Industriestandards. Dies trägt dazu bei, Risiken aufgrund menschlicher Fehler zu reduzieren, die zu falschen Konfigurationen führen könnten.

Quelle: fortinet.com

Quelle: fortinet.com

Obwohl das CSPM hilft, eine Vielzahl von Fehlkonfigurationen und Compliance-Problemen zu beheben, können sie sich in ihrer Funktionsweise unterscheiden. Einige unterstützen die automatisierte Behebung in Echtzeit.

Die automatische Behebung kann sich jedoch von Tool zu Tool unterscheiden. Andere unterstützen angepasste Automatisierung. Darüber hinaus sind einige spezifisch für bestimmte Cloud-Umgebungen wie Azure, AWS oder andere Dienste.

Einige CSPM-Lösungen bieten automatisierte und kontinuierliche Überwachung, Sichtbarkeit, Bedrohungserkennung und -behebung. Je nach Lösung kann es die Risiken automatisch beheben, Warnungen senden und Empfehlungen und andere Funktionen abgeben.

Was ist eine Sicherheitsfehlkonfiguration und warum tritt sie auf?

Eine Sicherheitsfehlkonfiguration liegt vor, wenn die Sicherheitskontrollen falsch konfiguriert oder unsicher bleiben, z. B. mit Standardeinstellungen. Dadurch entstehen Schwachstellen, Sicherheitslücken und Störungen, die die Netzwerke, Systeme und Daten ungeschützt und dem Risiko verschiedener Cyberangriffe aussetzen.

Fehlkonfigurationen treten hauptsächlich aufgrund menschlicher Fehler auf, wenn Teams Sicherheitseinstellungen nicht richtig oder gar nicht implementieren.

Zu den typischen schlechten Praktiken gehören die Verwendung der Standardeinstellungen, schlechte oder keine Dokumentation der Konfigurationsänderungen, die Erteilung übermäßiger oder riskanter Berechtigungen, falsche Einstellungen durch den Dienstanbieter und mehr.

Es tritt auch auf, weil unnötige Funktionen, Konten, Ports, Dienste und andere Komponenten aktiviert werden, die die Angriffsfläche vergrößern.

Weitere Gründe für Fehlkonfigurationen sind:

- Anzeige vertraulicher Informationen zu Fehlermeldungen

- Schlechte, schwache oder fehlende Verschlüsselung

- Falsch konfigurierte Sicherheitstools, ungeschützte Plattformen, Verzeichnisse und Dateien.

- Falsche Hardwarekonfigurationen, z. B. die Verwendung von Standard-IP-Adressen, Hardware- und Software-Anmeldeinformationen und -Einstellungen.

Wie implementieren Sie CSPM in Ihrem Unternehmen?

Ein CSPM ermöglicht es Ihnen, Ihre Cloud-Umgebung kontinuierlich zu bewerten und Sicherheitslücken zu identifizieren und zu beheben. Die Implementierung einer effektiven CSPM-Lösung erfordert jedoch eine angemessene Planung, Strategie und Zeit. Aufgrund der unterschiedlichen Cloud-Umgebungen und -Ziele kann der Prozess von Organisation zu Organisation unterschiedlich sein.

Neben der richtigen Tool-Wahl sollten die Teams bei der Implementierung der Lösung die Best Practices befolgen. Und es gibt mehrere Faktoren zu berücksichtigen.

Wie bei jeder anderen finanziellen Verpflichtung müssen die Sicherheitsteams die Ziele des CSPM definieren und zusätzlich die Zustimmung der Geschäftsleitung einholen. Anschließend sollten sie die folgenden Schritte ausführen.

- Definieren Sie die Ziele, z. B. die Risiken, die Sie erkennen und beheben möchten. Identifizieren und beauftragen Sie außerdem die relevanten Teams mit der Überwachung der Bereitstellung.

- Identifizieren Sie die richtige CSPM-Lösung und verwenden Sie die vorkonfigurierten oder Ihre benutzerdefinierten Regeln, um Fehlkonfigurationen und andere Schwachstellen zu erkennen.

- Legen Sie fest, wie die Cloud-Umgebungen bewertet oder bewertet werden.

- Scannen Sie kontinuierlich Ihre Cloud-Umgebung und Assets, um Sicherheitsrisiken zu identifizieren und zu beheben, einschließlich derjenigen, die durch Änderungen in der Cloud-Umgebung entstehen können.

- Werten Sie die Ergebnisse aus und legen Sie die kritischen Bereiche fest, um die Sanierung zu priorisieren. Einige Tools können dabei helfen, den Schweregrad der erkannten Risiken einzuschätzen und diejenigen zu priorisieren, die zuerst behoben werden müssen.

- Beheben Sie erkannte Risiken automatisch oder manuell. Sie können das Tool auch so konfigurieren, dass relevante Teams benachrichtigt werden, Maßnahmen zu ergreifen.

- Wiederholen Sie den Prozess regelmäßig und optimieren Sie ihn, um Änderungen zu berücksichtigen, die in den sich ständig weiterentwickelnden Cloud-Umgebungen aufgetreten sein könnten.

Die meisten Organisationen kennen möglicherweise nicht die Anzahl und Typen ihrer Cloud-Ressourcen, die ausgeführten Ressourcen und ihre Konfigurationen. In den meisten Fällen kann die mangelnde Transparenz ihrer Cloud-Umgebung dazu führen, dass verschiedene Dienste mit mehreren Fehlkonfigurationen ausgeführt werden.

Ein typisches CSPM-Tool scannt kontinuierlich die Cloud-Umgebung, um einen Einblick in die Sicherheitslage zu erhalten. Dabei entdeckt es die Assets, Dienste und andere Cloud-Ressourcen, während es die Sicherheit bewertet, indem es nach Fehlkonfigurationen und anderen Schwachstellen sucht.

Im Allgemeinen visualisiert das Tool die Assets und hilft den Organisationen, Netzwerkverbindungen, Dienste, Workloads, Pfade zu Daten und andere Ressourcen zu erkennen und zu verstehen. Auf diese Weise können Teams Fehlkonfigurationen, Sicherheitslücken, ungenutzte Assets und Dienste identifizieren sowie die Integrität kürzlich installierter Hardware- oder Softwaresysteme usw. überprüfen.

Beispielsweise erkennt das CSPM-Tool Cloud-Assets wie virtuelle Maschinen, Amazon S3-Buckets und andere Ressourcen. Es bietet dann die Sichtbarkeit der Cloud-Umgebung, einschließlich ihrer Assets, Sicherheitskonfigurationen, Compliance und Risiken. Außerdem ermöglicht die Sichtbarkeit den Teams, blinde Flecken zu finden und zu beheben.

Quelle: zscaler.com

Quelle: zscaler.com

Herausforderungen des Cloud Security Posture Management

Obwohl die CAPM-Tools mehrere Sicherheitsvorteile bieten, haben sie auch verschiedene Nachteile. Diese beinhalten:

- Einige CSPM-Tools ohne Schwachstellen-Scan-Funktionen sind auf andere Lösungen angewiesen. Und dies kann die Bereitstellung und Reaktion erschweren.

- Mangel an angemessenen Fähigkeiten zur Bereitstellung und Wartung der CSPM-Lösung.

- Die automatische Behebung kann zu Problemen führen. Im Allgemeinen ist die automatische Lösung von Problemen schneller und effizienter, wenn sie richtig gemacht wird. Einige Probleme erfordern jedoch möglicherweise einen manuellen Eingriff.

- In der Praxis stoppen die meisten CSPM-Tools Ransomware, Malware und andere Angriffe nicht proaktiv. Das Eindämmen eines Angriffs kann mehrere Stunden dauern, was zu mehr Schaden führen kann. Darüber hinaus erkennt das Tool möglicherweise keine Bedrohungen, die sich seitlich über die Cloud-Umgebung ausbreiten.

- Einige CSPM-Funktionen sind in der Regel als Produkte des Cloud-Dienstanbieters oder als Funktionen anderer Cloud-basierter Tools verfügbar, z. B. Cloud Workload Protection Platform (CWPP) und Cloud Access Security Broker (CASB). Leider bieten diese Cloud-First-Tools keine Sicherheit vor Ort.

Lernmittel

Im Folgenden finden Sie einige Kurse und Bücher, die Ihnen dabei helfen, mehr über die Verwaltung des Cloud-Sicherheitsstatus und andere Praktiken zu erfahren

#1. Check Point-Starthilfe: CloudGuard Posture Management: Udemy

Check Point Jump Start: CloudGuard Posture Management ist ein kostenloser, einfacher und informativer Online-Kurs, der von Udemy angeboten wird. Sie benötigen nur die gleichen grundlegenden Computerkenntnisse, um das CSPM zu verstehen.

#2. Containersicherheit und Cloud-Sicherheit mit AQUA – Udemy

Der Kurs „Container Security & Cloud Security using AQUA“ hilft Ihnen dabei, mehr über Container-Images, ihre Sicherheit und das Scannen mit Aqua-Sicherheitslösungen zu erfahren.

Sie erfahren auch, wie Sie Fehlkonfigurationen in einer AWS-Plattform erkennen, über das Cloud-Sicherheitsstatus-Management und wie Sie es mit der Aqua-Lösung implementieren.

#3. Cloud Security Posture Management Complete Self-Assessment Guide

Das Buch leitet Sie an, wie Sie Ihren Sicherheitsstatus bewerten, Ihre Cloud-Ressourcen visualisieren und feststellen können, wer sie verwendet. Es enthält auch digitale Tools, mit denen Sie die vorhandenen Sicherheitsmaßnahmen, Richtlinien und anderen Lösungen bewerten können.

Darüber hinaus sehen Sie sich frühere Angriffe und Herausforderungen an, denen Ihr Unternehmen zum Schutz der Workloads ausgesetzt ist. Darüber hinaus beurteilen Sie, wie sicher Ihre Anwendungen und Daten sind, wer Zugriff darauf hat und wer berechtigt ist, bestimmte Maßnahmen zu ergreifen.

Der CSPM-Leitfaden zur Selbsteinschätzung hilft Ihnen dabei, Ihre CSPM-Herausforderungen zu ermitteln, sie zu überwinden und Ihre Cloud-Umgebung zu schützen.

#4. Technische Referenzarchitektur für Cloud-Sicherheit

Das Buch bietet eine Referenzarchitektur, die von CISA, OBD und anderen Sicherheitsbehörden empfohlen wird.

Es zeigt, dass Organisationen und Behörden, die ihre Workloads in die Cloud migrieren, ihre Datenerfassung und Berichterstattung mit verschiedenen Tools, einschließlich CSPM, schützen sollten.

Letzte Worte

Die Cloud-Infrastruktur ändert sich ständig, und Organisationen ohne angemessene Transparenz können ihre Umgebung Angriffen aussetzen. Daher ist es wichtig, die Sicherheitseinstellungen, -konfigurationen und -kontrollen regelmäßig zu überprüfen, um die Einhaltung sicherzustellen, auch nach dem Hinzufügen einer neuen Komponente. Die Teams sollten dann jede Abweichung in der Konfiguration so schnell wie möglich angehen.

Eine Möglichkeit, dies zu erreichen, ist der Einsatz einer zuverlässigen Cloud-Sicherheitsmanagementlösung. Das Tool bietet Transparenz, die es Unternehmen ermöglicht, ihre Cloud-Assets vor Nichteinhaltung und Fehlkonfigurationen zu schützen, wie z. B. veraltete Sicherheitsupdates, falsche Berechtigungen, unverschlüsselte Daten, abgelaufene Verschlüsselungsschlüssel usw.

Sehen Sie sich als Nächstes an, wie Sie Webserver-Schwachstellen mit dem Nikto-Scanner finden.