Schützen Sie die WordPress-Website vor XSS, Clickjacking und einigen anderen Angriffen

Die Sicherung Ihrer Website ist für Ihre Online-Geschäftspräsenz von entscheidender Bedeutung. Am Wochenende habe ich über Acunetix und Netsparker einen Sicherheitsscan auf meiner WordPress-Website durchgeführt und die folgenden Schwachstellen gefunden.

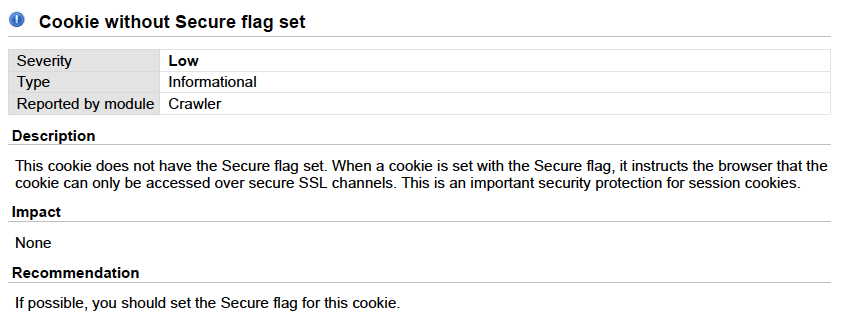

- Fehlender X-Frame-Options-Header

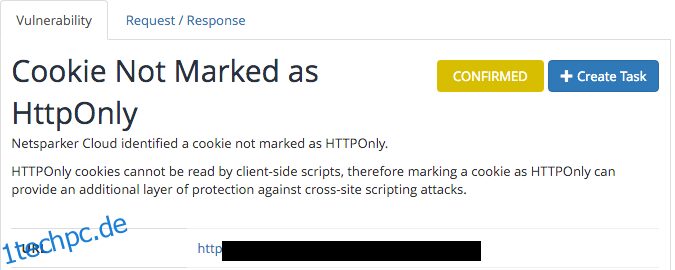

- Cookie nicht als HttpOnly gekennzeichnet

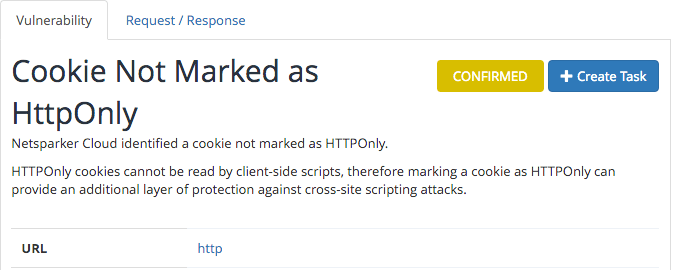

- Cookie ohne gesetztes Secure-Flag

Wenn Sie sich auf einem dedizierten Cloud- oder VPS-Hosting befinden, können Sie diese Header direkt in Apache oder Nginx einfügen, um sie zu entschärfen. Um dies jedoch direkt in WordPress zu tun, können Sie Folgendes tun.

Hinweis: Nach der Implementierung können Sie das Testtool für sichere Header verwenden, um die Ergebnisse zu überprüfen.

Wenn dies in den Header eingefügt wird, wird dies verhindert Clickjacking Anschläge. Unten wurde von Netsparker entdeckt.

Lösung:

- Gehen Sie zu dem Pfad, in dem WordPress installiert ist. Wenn Sie eingeschaltet sind Shared Hostingkönnen Sie sich bei cPanel >> File Manager anmelden

- Mache ein Backup von wp-config.php

- Bearbeiten Sie die Datei und fügen Sie die folgende Zeile hinzu

header('X-Frame-Options: SAMEORIGIN');

- Speichern und aktualisieren Sie Ihre Website zur Bestätigung.

Cookie mit HTTPOnly und Secure Flag in WordPress

Wenn Cookie mit HTTPOnly vorhanden ist, wird der Browser angewiesen, dem Cookie nur vom Server zu vertrauen, was eine Schutzebene gegen XSS-Angriffe hinzufügt.

Das sichere Flag im Cookie weist den Browser an, dass auf das Cookie über sichere SSL-Kanäle zugegriffen werden kann, die eine Schutzschicht für das Sitzungscookie hinzufügen.

Hinweis: Dies würde auf der HTTPS-Website funktionieren. Wenn Sie immer noch HTTP verwenden, sollten Sie aus Sicherheitsgründen auf HTTPS umsteigen.

Lösung:

- Mache ein Backup von wp-config.php

- Bearbeiten Sie die Datei und fügen Sie die folgende Zeile hinzu

@ini_set('session.cookie_httponly', true);

@ini_set('session.cookie_secure', true);

@ini_set('session.use_only_cookies', true);

- Speichern Sie die Datei und aktualisieren Sie Ihre Website, um sie zu überprüfen.

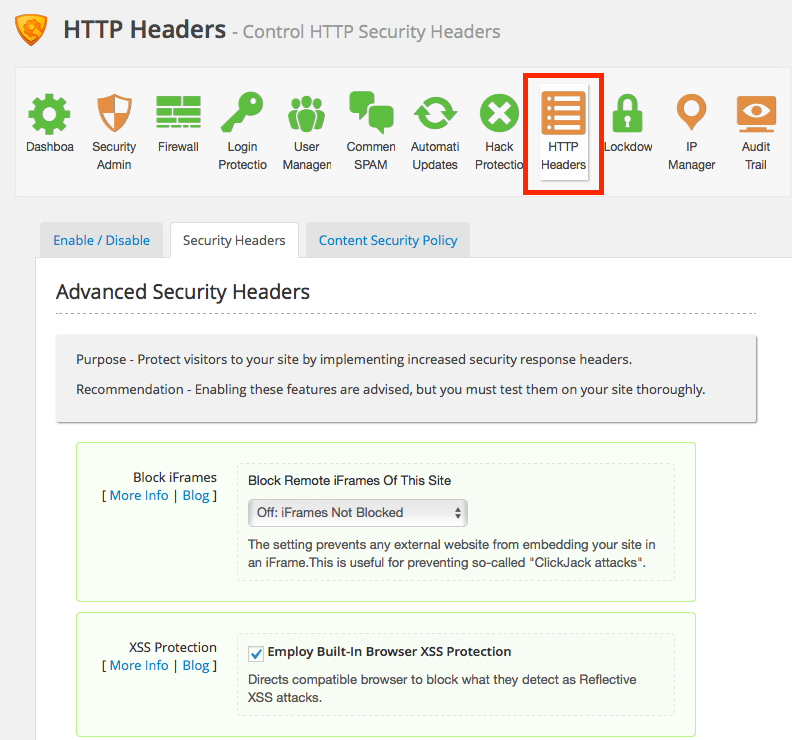

Wenn Sie den Code nicht hacken möchten, können Sie alternativ verwenden Shield-Plugindas Ihnen hilft, iFrames zu blockieren und vor XSS-Angriffen zu schützen.

Sobald Sie das Plugin installiert haben, gehen Sie zu den HTTP-Headern und aktivieren Sie sie.

Ich hoffe, das Obige hilft Ihnen dabei, WordPress-Schwachstellen zu mindern.

Warte, bevor du gehst …

Möchten Sie sicherere Header implementieren?

Es gibt 10 von OWASP empfohlene sichere Header, und wenn Sie VPS oder Cloud verwenden, sehen Sie sich diesen Implementierungsleitfaden für Apache und Nginx an. Wenn Sie jedoch Shared Hosting verwenden oder dies in WordPress tun möchten, versuchen Sie dies Plugin.

Fazit

Das Sichern einer Website ist eine Herausforderung und erfordert kontinuierliche Bemühungen. Wenn Sie die Sicherheitskopfschmerzen an den Experten abgeben möchten, können Sie es versuchen SUCURI WAFdas sich für Sie um den kompletten Website-Schutz und die Performance kümmert.

Haben Sie den Artikel gerne gelesen? Wie wäre es mit der Welt zu teilen?